Nyilvános végpontok konfigurálása felügyelt Azure SQL-példányban

A következőre vonatkozik: Felügyelt Azure SQL-példány

A felügyelt Azure SQL-példány nyilvános végpontjai lehetővé teszik a felügyelt példányhoz való adathozzáférést a virtuális hálózaton kívülről. A felügyelt példányt több bérlős Azure-szolgáltatásokból, például a Power BI-ból, az Azure App Service-ből vagy egy helyszíni hálózatból érheti el. A nyilvános végpont felügyelt példányon való használatával nem kell VPN-t használnia, ami segíthet elkerülni a VPN átviteli sebességével kapcsolatos problémákat.

Ebben a cikkben az alábbiakkal ismerkedhet meg:

- Nyilvános végpont engedélyezése vagy letiltása a felügyelt példányhoz

- A felügyelt példány hálózati biztonsági csoportjának (NSG) konfigurálása a felügyelt példány nyilvános végpontja felé történő forgalom engedélyezéséhez

- A felügyelt példány nyilvános végpont kapcsolati sztringjének beszerzése

Engedélyek

A felügyelt példányok adatainak bizalmassága miatt a felügyelt példány nyilvános végpontjának engedélyezéséhez kétlépéses folyamat szükséges. Ez a biztonsági intézkedés a vámok (SoD) elkülönítését követi:

- A felügyelt példány rendszergazdájának engedélyeznie kell a nyilvános végpontot a felügyelt példányon. A felügyelt példány rendszergazdája a felügyelt példány erőforrásának Áttekintés lapján található.

- A hálózati rendszergazdának engedélyeznie kell a felügyelt példány felé történő forgalmat egy hálózati biztonsági csoport (NSG) használatával. További információkért tekintse át a hálózati biztonsági csoport engedélyeit.

Nyilvános végpont engedélyezése

A felügyelt SQL-példány nyilvános végpontját az Azure Portal, az Azure PowerShell vagy az Azure CLI használatával engedélyezheti.

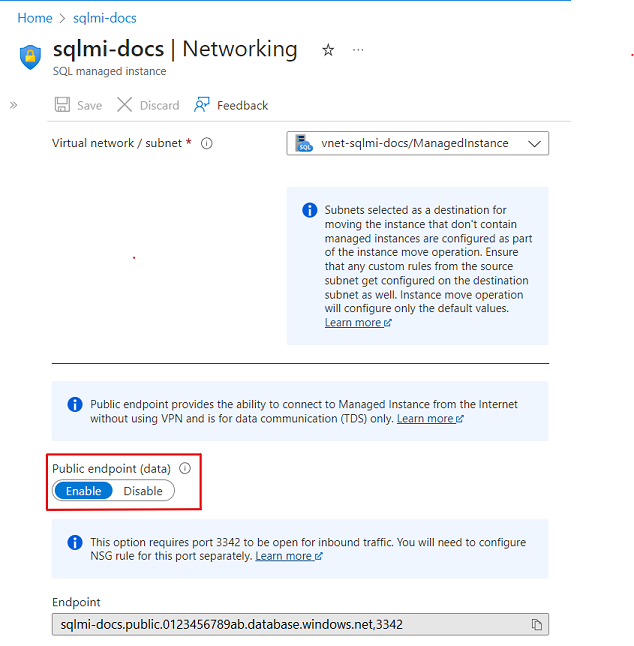

Ha engedélyezni szeretné a felügyelt SQL-példány nyilvános végpontját az Azure Portalon, kövesse az alábbi lépéseket:

- Nyissa meg az Azure Portalt.

- Nyissa meg az erőforráscsoportot a felügyelt példánnyal, és válassza ki a nyilvános végpont konfigurálásához használni kívánt felügyelt SQL-példányt .

- A Biztonsági beállítások lapon válassza a Hálózatkezelés lapot.

- A Virtuális hálózat konfigurációs lapján válassza az Engedélyezés , majd a Mentés ikont a konfiguráció frissítéséhez.

Nyilvános végpont letiltása

A felügyelt SQL-példány nyilvános végpontját az Azure Portal, az Azure PowerShell és az Azure CLI használatával tilthatja le.

Ha le szeretné tiltani a nyilvános végpontot az Azure Portal használatával, kövesse az alábbi lépéseket:

- Nyissa meg az Azure Portalt.

- Nyissa meg az erőforráscsoportot a felügyelt példánnyal, és válassza ki a nyilvános végpont konfigurálásához használni kívánt felügyelt SQL-példányt .

- A Biztonsági beállítások lapon válassza a Hálózatkezelés lapot.

- A Virtuális hálózat konfigurációs lapján válassza a Letiltás , majd a Mentés ikont a konfiguráció frissítéséhez.

Nyilvános végpont forgalmának engedélyezése a hálózati biztonsági csoportban

Az Azure Portal használatával engedélyezheti a hálózati biztonsági csoporton belüli nyilvános forgalmat. Kövesse az alábbi lépéseket:

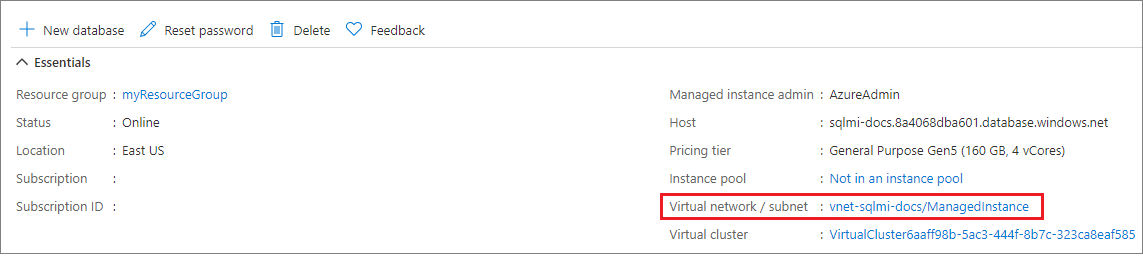

Nyissa meg a felügyelt SQL-példány áttekintési lapját az Azure Portalon.

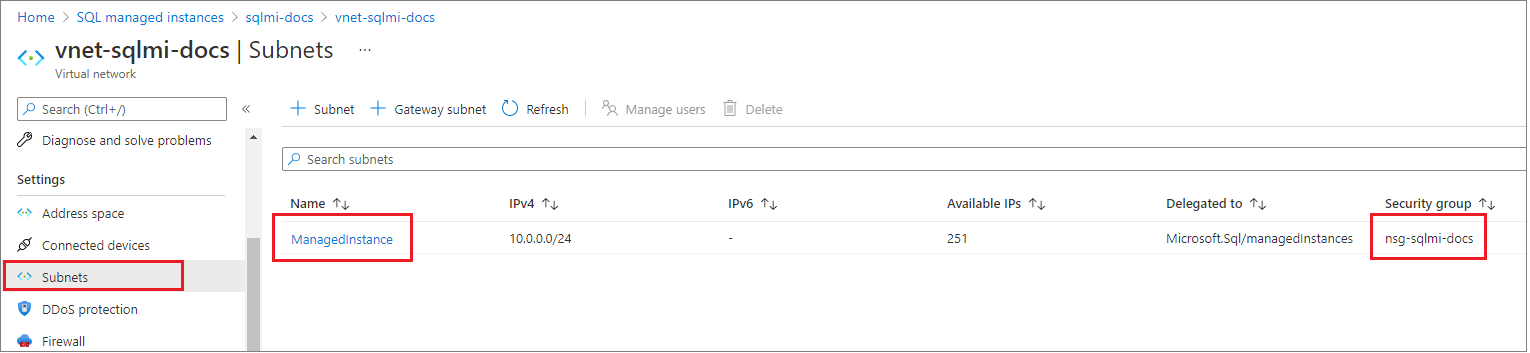

Válassza ki a Virtuális hálózat/alhálózat hivatkozást, amely a Virtuális hálózat konfigurációs lapjára viszi.

Válassza a virtuális hálózat konfigurációs paneljének Alhálózatok lapját, és jegyezze fel a felügyelt példány BIZTONSÁGI CSOPORT nevét.

Térjen vissza a felügyelt példányt tartalmazó erőforráscsoporthoz. A korábban feljegyzett hálózati biztonsági csoport nevét kell látnia. Válassza ki a Hálózati biztonsági csoport nevét a Hálózati biztonsági csoport konfigurációs lapjának megnyitásához.

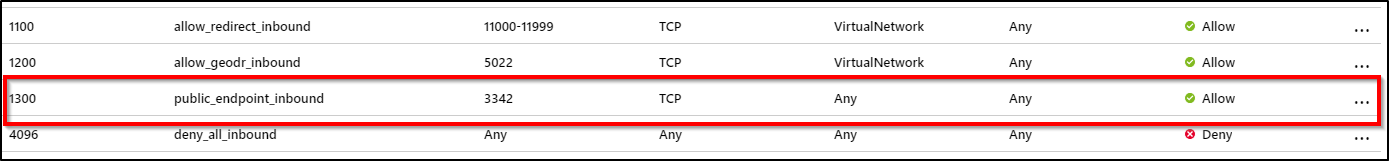

Válassza a Bejövő biztonsági szabályok lapot, és adjon hozzá egy, a deny_all_inbound szabálynál magasabb prioritású szabályt az alábbi beállításokkal:

Beállítás Ajánlott érték Leírás Forrás Bármely IP-cím vagy szolgáltatáscímke - Az Olyan Azure-szolgáltatások esetében, mint a Power BI, válassza az Azure Cloud Service címkét

- A számítógéphez vagy az Azure-beli virtuális géphez használjon NAT IP-címet

Forrásporttartományok * Hagyja ezt a *-ra (bármelyikre), mivel a forrásportok általában dinamikusan vannak lefoglalva, és így kiszámíthatatlanok Cél Bármely A célhely bármelyként való elhagyása a felügyelt példány alhálózatába történő forgalom engedélyezéséhez Célporttartományok 3342 Hatókör célportja a 3342-be, amely a felügyelt példány nyilvános TDS-végpontja Protocol (Protokoll) TCP A felügyelt SQL-példány TCP protokollt használ a TDS-hez Művelet Engedélyezés Felügyelt példány bejövő forgalmának engedélyezése a nyilvános végponton keresztül Priority (Prioritás) 1300 Győződjön meg arról, hogy ez a szabály magasabb prioritású, mint a deny_all_inbound szabály

Megjegyzés:

A 3342-s portot a felügyelt példány nyilvános végpontkapcsolataihoz használják, és jelenleg nem módosíthatók.

Ellenőrizze, hogy az útválasztás megfelelően van-e konfigurálva

A 0.0.0.0/0 címelőtagú útvonal utasítást ad az Azure-nak arra vonatkozóan, hogyan irányítsa az adatforgalmat, amelynek célja egy olyan IP-cím, amely kívül esik az alhálózat útvonaltáblájában szereplő útvonalainak címelőtagjain. Alhálózat létrehozásakor az Azure létrehoz egy alapértelmezett útvonalat a 0.0.0.0/0 címelőtaghoz, az internet következő ugrástípusával.

Az alapértelmezett útvonal felülírása a szükséges útvonal(ok) hozzáadása nélkül annak biztosításához, hogy a nyilvános végpont forgalmát közvetlenül az internetre irányítsa, aszimmetrikus útválasztási problémákat okozhat, mivel a bejövő forgalom nem a virtuális berendezésen/virtuális hálózati átjárón keresztül áramlik. Győződjön meg arról, hogy a felügyelt példányt nyilvános interneten keresztül elérő összes forgalom visszafelé halad a nyilvános interneten keresztül is, ha adott útvonalakat ad hozzá az egyes forrásokhoz, vagy az alapértelmezett útvonalat a 0.0.0.0/0 címelőtagra állítja vissza az internetre következő ugrástípusként.

További információ a változásoknak az alapértelmezett útvonalra gyakorolt hatásáról a 0.0.0.0/0 címelőtagnál.

A nyilvános végpont kapcsolati sztringjének beszerzése

Lépjen a nyilvános végponthoz engedélyezett felügyelt példány konfigurációs lapjára. Válassza a Kapcsolati sztringek lapot a Beállítások konfiguráció alatt.

A nyilvános végpont gazdagépének neve mi_name> formátumban <jelenik meg.nyilvános.<>dns_zone.database.windows.net, és hogy a kapcsolathoz használt port 3342. Íme egy példa a kapcsolati sztring kiszolgálói értékére, amely az SQL Server Management Studióban vagy az Azure Data Studio-kapcsolatokban használható nyilvános végpontportot jelöli:

<mi_name>.public.<dns_zone>.database.windows.net,3342

További lépések

Megtudhatja, hogyan használhatja biztonságosan a felügyelt Azure SQL-példányt nyilvános végponttal.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: