Felügyelt Azure SQL-példány biztonságos használata nyilvános végpontokkal

A következőre vonatkozik: Felügyelt Azure SQL-példány

A felügyelt Azure SQL-példány felhasználói kapcsolatot biztosíthat nyilvános végpontokon keresztül. Ez a cikk bemutatja, hogyan teheti biztonságosabbá ezt a konfigurációt.

Forgatókönyvek

A felügyelt Azure SQL-példány egy VNet-helyi végpontot biztosít a virtuális hálózaton belüli kapcsolat engedélyezéséhez. Az alapértelmezett beállítás a maximális elkülönítés biztosítása. Vannak azonban olyan helyzetek, amikor nyilvános végpontkapcsolatot kell biztosítania:

- A felügyelt példánynak integrálnia kell a több-bérlős, csak szolgáltatásként nyújtott platform (PaaS) ajánlatokkal.

- VPN használata esetén a lehetségesnél nagyobb adatátviteli sebességre van szükség.

- A vállalati szabályzatok tiltják a PaaS használatát a vállalati hálózatokon belül.

Felügyelt példány üzembe helyezése nyilvános végponthoz való hozzáféréshez

Bár nem kötelező, a nyilvános végpont-hozzáféréssel rendelkező felügyelt példányok gyakori üzembehelyezési modellje a példány létrehozása dedikált elkülönített virtuális hálózaton. Ebben a konfigurációban a virtuális hálózat csak a virtuális fürt elkülönítésére szolgál. Nem számít, hogy a felügyelt példány IP-címtere átfedésben van-e a vállalati hálózat IP-címterével.

Adatok biztonságossá tétele mozgásban

A felügyelt SQL-példány adatforgalma mindig titkosítva lesz, ha az ügyfélillesztő támogatja a titkosítást. A felügyelt példány és más Azure-beli virtuális gépek vagy Azure-szolgáltatások között küldött adatok soha nem hagyják el az Azure gerincét. Ha van kapcsolat a felügyelt példány és egy helyszíni hálózat között, javasoljuk, hogy az Azure ExpressRoute-ot használja. Az ExpressRoute segít elkerülni az adatok nyilvános interneten keresztüli áthelyezését. Felügyelt példány helyi kapcsolatai esetén csak privát társviszony-létesítés használható.

Bejövő és kimenő kapcsolat zárolása

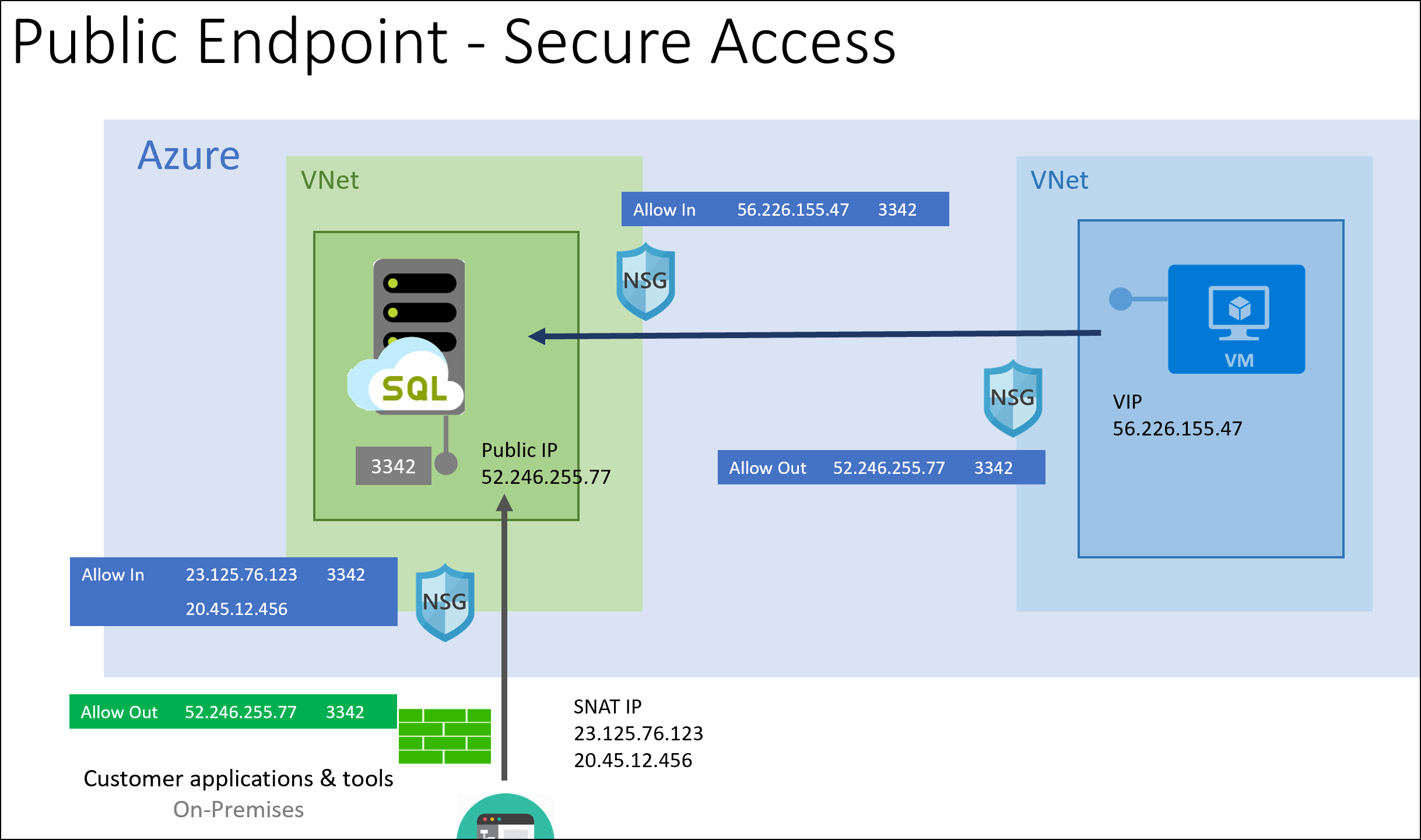

Az alábbi ábra az ajánlott biztonsági konfigurációkat mutatja be:

A felügyelt példányok nyilvános végpontcímmel rendelkeznek, amelyet egy ügyfélnek dedikáltak. Ez a végpont megosztja az IP-címet a felügyeleti végponttal , de egy másik portot használ. A virtuális hálózat helyi végpontjaihoz hasonlóan a nyilvános végpont bizonyos felügyeleti műveletek után változhat. Mindig határozza meg a nyilvános végpont címét a végpont teljes tartománynév rekordjának feloldásával, például alkalmazásszintű tűzfalszabályok konfigurálásakor.

Annak érdekében, hogy a felügyelt példányra érkező forgalom megbízható forrásokból származhasson, javasoljuk, hogy jól ismert IP-címekkel rendelkező forrásokból csatlakozzon. Hálózati biztonsági csoport használata a felügyelt példány nyilvános végpontjához való hozzáférés korlátozásához a 3342-s porton.

Ha az ügyfeleknek kapcsolatot kell kezdeményezniük egy helyszíni hálózatról, győződjön meg arról, hogy az eredeti cím egy jól ismert IP-címkészletre van lefordítva. Ha ezt nem tudja megtenni (például egy mobil munkaerő egy tipikus forgatókönyv), javasoljuk, hogy pont–hely VPN-kapcsolatokat és egy VNet-helyi végpontot használjon.

Ha a kapcsolatok az Azure-ból indulnak ki, javasoljuk, hogy a forgalom egy jól ismert hozzárendelt virtuális IP-címről (például egy virtuális gépről) érkezzenek. A virtuális IP-címek (VIP)-címek kezelésének megkönnyítése érdekében érdemes lehet nyilvános IP-címelőtagokat használni.

További lépések

- Megtudhatja, hogyan konfigurálhatja a nyilvános végpontot a példányok kezeléséhez: Nyilvános végpont konfigurálása