Az Azure VMware Solution identitáskezelési alapelvei

Az Azure VMware Solution privát felhői vCenter Serverrel és NSX Managerrel vannak kiépítve. A vCenter Serverrel felügyelheti a virtuális gépek számítási feladatait és az NSX Managert a magánfelhő kezeléséhez és kibővítéséhez. A Cloud Rendszergazda szerepkör a vCenter Serverhez, a cloud Rendszergazda (korlátozott engedélyekkel) pedig az NSX Managerhez használható.

vCenter Server-hozzáférés és -identitás

Az Azure VMware Solutionben a VMware vCenter Server rendelkezik egy Felhőalapú Rendszergazda nevű beépített helyi felhasználói fiókkal, amely a Felhő Rendszergazda szerepkörhöz van hozzárendelve. A Windows Server Active Directoryban a felhasználókat és csoportokat a felhő Rendszergazda szerepkörrel konfigurálhatja a magánfelhőhöz. A Felhő Rendszergazda szerepkör általában a magánfelhő számítási feladatait hozza létre és kezeli. Az Azure VMware Solutionben azonban a Felhő Rendszergazda szerepkör olyan vCenter Server-jogosultságokkal rendelkezik, amelyek eltérnek a többi VMware-felhőmegoldástól és helyszíni üzembe helyezéstől.

Fontos

A helyi felhő Rendszergazda felhasználói fiókot vészhelyzeti hozzáférési fiókként kell használni a magánfelhő "üvegtörési" forgatókönyveihez. Nem használható napi adminisztratív tevékenységekhez vagy más szolgáltatásokkal való integrációhoz.

A vCenter Server és az ESXi helyszíni üzemelő példányában a rendszergazda hozzáférhet a vCenter Server-fiókhoz administrator@vsphere.local és az ESXi-gyökérfiókhoz. A rendszergazda több Windows Server Active Directory-felhasználóhoz és -csoporthoz is hozzárendelhető.

Azure VMware-megoldás üzembe helyezésekor a rendszergazda nem rendelkezik hozzáféréssel a Rendszergazda istrator felhasználói fiókhoz vagy az ESXi-gyökérfiókhoz. A rendszergazda azonban hozzárendelheti a Windows Server Active Directory-felhasználókat, és csoportosíthatja a Felhő Rendszergazda szerepkört a vCenter Serverben. A felhőbeli Rendszergazda szerepkör nem rendelkezik olyan identitásforrás hozzáadásához szükséges engedélyekkel, mint a helyszíni Lightweight Directory Access Protocol (LDAP) vagy a Secure LDAP (LDAPS) kiszolgáló a vCenter Serverhez. A Futtatás parancsokkal azonban hozzáadhat egy identitásforrást, és hozzárendelheti a Felhő Rendszergazda szerepkört a felhasználókhoz és csoportokhoz.

A magánfelhőben lévő felhasználói fiókok nem tudják elérni vagy kezelni a Microsoft által támogatott és felügyelt bizonyos felügyeleti összetevőket. Ilyenek például a fürtök, gazdagépek, adattárak és elosztott virtuális kapcsolók.

Feljegyzés

Az Azure VMware Solutionben a vsphere.local egyszeri bejelentkezési (SSO) tartomány felügyelt erőforrásként érhető el a platformműveletek támogatásához. Nem használhatja helyi csoportok és felhasználók létrehozására vagy kezelésére, kivéve azokat, amelyeket alapértelmezés szerint a magánfelhő biztosít.

Fontos

Az Azure VMware Solution egyéni szerepköröket kínál a vCenter Serveren, de jelenleg nem kínálja őket az Azure VMware Solution portálon. További információt a cikk későbbi részében, a vCenter Server egyéni szerepköreinek létrehozása című szakaszában talál.

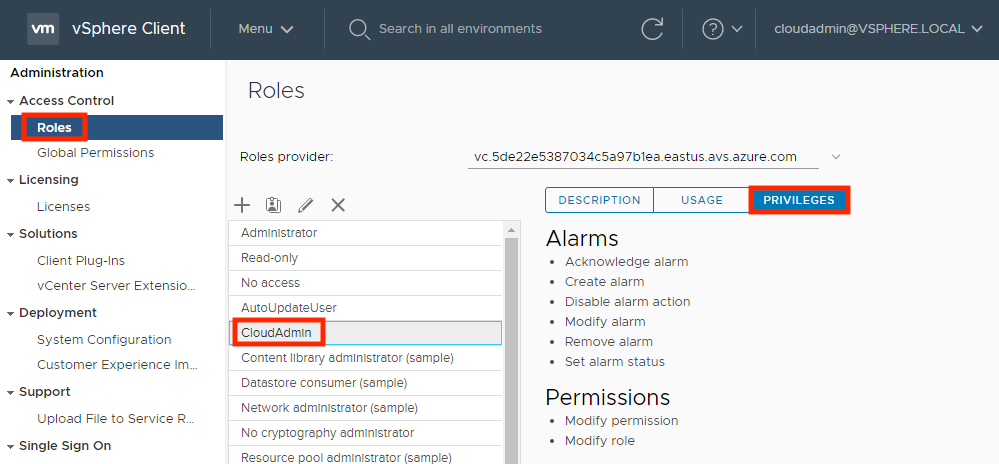

A vCenter Server jogosultságainak megtekintése

Az alábbi lépésekkel megtekintheti az Azure VMware Solution Cloud Rendszergazda szerepkörhöz kapott jogosultságokat az Azure VMware Solution privát felhő vCenterben.

Jelentkezzen be a vSphere-ügyfélbe, és lépjen a Menü> Rendszergazda istration elemre.

A Hozzáférés-vezérlés területen válassza a Szerepkörök lehetőséget.

A szerepkörök listájában válassza a Felhő Rendszergazda majd a Jogosultságok lehetőséget.

Az Azure VMware Solution felhő Rendszergazda szerepköre a következő jogosultságokkal rendelkezik a vCenter Serveren. További információkért tekintse meg a VMware termékdokumentációját.

| Jogosultság | Leírás |

|---|---|

| Riasztások | Riasztás nyugtázása Riasztás létrehozása Riasztási művelet letiltása Riasztás módosítása Riasztás eltávolítása Riasztás állapotának beállítása |

| Tartalomtár | Tárelem hozzáadása Főtanúsítvány hozzáadása a megbízható tárolóhoz Sablon beadása Sablon kivétele Előfizetés létrehozása közzétett tárhoz Helyi kódtár létrehozása Kikötőregisztrációs adatbázis létrehozása vagy törlése Előfizetett kódtár létrehozása Kikötőregisztrációs adatbázisprojekt létrehozása, törlése vagy törlése Tárelem törlése Helyi kódtár törlése Főtanúsítvány törlése a megbízhatósági tárolóból Előfizetett kódtár törlése Közzétett tár előfizetésének törlése Fájlok letöltése Tárelemek kiürítés Előfizetett könyvtár kiürítés Tárterület importálása A harbori beállításjegyzék erőforrásainak kezelése megadott számítási erőforráson Előfizetési adatok mintavétele Tárelem közzététele az előfizetők számára Tár közzététele az előfizetők számára Tároló olvasása Tárelem szinkronizálása Előfizetett kódtár szinkronizálása Típusbetekintés Konfigurációs beállítások frissítése Fájlok frissítése Kódtár frissítése Kódtárelem frissítése Helyi kódtár frissítése Előfizetett kódtár frissítése Közzétett tár előfizetésének frissítése Konfigurációs beállítások megtekintése |

| Titkosítási műveletek | Közvetlen hozzáférés |

| Datastore | Terület lefoglalása Tallózás az adattárban Adattár konfigurálása Alacsony szintű fájlműveletek Fájlok eltávolítása Virtuális gép metaadatainak frissítése |

| Mappa | Mappa létrehozása Mappa törlése Mappa áthelyezése Mappa átnevezése |

| Globális | Tevékenység megszakítása Globális címke Egészségügy Naplóesemény Egyéni attribútumok kezelése Szolgáltatásmenedzserek Egyéni attribútum beállítása Rendszercímke |

| Gazdagép | vSphere replikáció A replikálás kezelése |

| Hálózat | Hálózat hozzárendelése |

| Engedélyek | Engedélyek módosítása Szerepkör módosítása |

| Profilalapú tárolás | Profilalapú tárnézet |

| Erőforrás | Javaslat alkalmazása VApp hozzárendelése erőforráskészlethez Virtuális gép hozzárendelése erőforráskészlethez Erőforráskészlet létrehozása Kikapcsolású virtuális gép migrálása Virtuális gépen működő migrálás Erőforráskészlet módosítása Erőforráskészlet áthelyezése Lekérdezés vMotion Erőforráskészlet eltávolítása Erőforráskészlet átnevezése |

| Ütemezett tevékenység | Feladat létrehozása Tevékenység módosítása Feladat eltávolítása Tevékenység futtatása |

| Szekciók | Üzenet Munkamenet ellenőrzése |

| Tárnézet | Nézet |

| vApp | Virtuális gép hozzáadása Erőforráskészlet hozzárendelése VApp hozzárendelése Klónozás Létrehozás Törlés Exportálás Importálás Áthelyezés Kikapcsolás Bekapcsolás Átnevez Felfüggesztés Regisztrálás törlése OVF-környezet megtekintése vApp-alkalmazás konfigurálása vApp-példány konfigurálása vApp managedBy konfigurációja vApp-erőforráskonfiguráció |

| Virtuális gép | Konfiguráció módosítása Lemezbérlet beszerzése Meglévő lemez hozzáadása Új lemez hozzáadása Eszköz hozzáadása vagy eltávolítása Speciális konfiguráció Cpu-szám módosítása Memória módosítása Beállítások módosítása Swapfile elhelyezésének módosítása Erőforrás módosítása Gazdagép USB-eszközének konfigurálása Nyers eszköz konfigurálása ManagedBy konfigurálása Kapcsolati beállítások megjelenítése Virtuális lemez kiterjesztése Eszközbeállítások módosítása Lekérdezési hibatűrés kompatibilitása Nem megtagadott fájlok lekérdezése Újratöltés elérési utakról Lemez eltávolítása Átnevez Vendégadatok visszaállítása Széljegyzet beállítása A lemezváltozások nyomon követésének váltása Elágazás szülőjének váltása Virtuális gépek kompatibilitásának frissítése Leltár szerkesztése Létrehozás meglévőből Új létrehozása Áthelyezés Regisztráció Eltávolítás Regisztrálás törlése Vendégműveletek Vendégművelet aliasának módosítása Vendégműveleti alias lekérdezés Vendégművelet módosítása Vendégműveleti program végrehajtása Vendégműveleti lekérdezések Interakció Válaszkérdés Biztonsági mentési művelet virtuális gépen CD-adathordozó konfigurálása Hajlékonylemez-adathordozó konfigurálása Eszközök csatlakoztatása Konzol interakciója Képernyőkép létrehozása Az összes lemez töredezettségmentesítése Húzás és húzás Vendég operációs rendszer kezelése a VIX API-val USB HID vizsgálati kódok injektálása VMware-eszközök telepítése Szüneteltetés vagy törlés Törlési vagy zsugorítási műveletek Kikapcsolás Bekapcsolás Munkamenet rögzítése virtuális gépen Munkamenet visszajátszása virtuális gépen Reset Hibatűrés folytatása Felfüggesztés Hibatűrés felfüggesztése Feladatátvétel tesztelése Másodlagos virtuális gép újraindításának tesztelése A hibatűrés kikapcsolása A hibatűrés bekapcsolása A szolgáltatás biztosítása Lemezhozzáférés engedélyezése Fájlhozzáférés engedélyezése Írásvédett lemezhozzáférés engedélyezése Virtuális gép letöltésének engedélyezése Sablon klónozása Virtuális gép klónozása Sablon létrehozása virtuális gépről Vendég testreszabása Sablon üzembe helyezése Megjelölés sablonként Testreszabási specifikáció módosítása Lemezek előléptetése Testreszabási specifikációk olvasása Szolgáltatáskonfiguráció Értesítések engedélyezése Globális eseményértesítések lekérdezésének engedélyezése Szolgáltatáskonfiguráció kezelése Szolgáltatáskonfiguráció módosítása Lekérdezési szolgáltatás konfigurációi Szolgáltatáskonfiguráció olvasása Pillanatkép-kezelés Pillanatkép készítése Pillanatkép eltávolítása Pillanatkép átnevezése Pillanatkép visszaállítása vSphere replikáció A replikáció konfigurálása A replikálás kezelése Replikálás figyelése |

| vService | Függőség létrehozása Függőség megsemmisítése Függőségkonfiguráció újrakonfigurálásának beállítása Függőség frissítése |

| vSphere-címkézés | VSphere-címke hozzárendelése és hozzárendelésének megszüntetése VSphere-címke létrehozása VSphere-címkekategória létrehozása VSphere-címke törlése VSphere címkekategória törlése VSphere-címke szerkesztése VSphere címkekategória szerkesztése A Kategória UsedBy mezőjének módosítása Címke UsedBy mezőjének módosítása |

Egyéni szerepkörök létrehozása a vCenter Serveren

Az Azure VMware Solution támogatja az egyéni szerepkörök használatát, amelyek egyenlő vagy kisebb jogosultságokkal rendelkeznek, mint a Felhő Rendszergazda szerepkör. A Felhő Rendszergazda szerepkörrel egyéni szerepköröket hozhat létre, módosíthat vagy törölhet az aktuális szerepkörénél kisebb vagy azzal egyenlő jogosultságokkal.

Feljegyzés

A Felhőnél nagyobb jogosultságokkal rendelkező szerepköröket hozhat létre Rendszergazda. A szerepkört azonban nem rendelheti hozzá egyetlen felhasználóhoz vagy csoporthoz sem, és nem törölheti a szerepkört. A felhőhöz képest nagyobb jogosultságokkal rendelkező szerepkörök Rendszergazda nem támogatottak.

A nem hozzárendelhető vagy törölhető szerepkörök létrehozásának megakadályozása érdekében klónozza a felhőt Rendszergazda szerepkört az új egyéni szerepkörök létrehozásának alapjaként.

Egyéni szerepkör létrehozása

Jelentkezzen be a vCenter Serverbe a Cloud Rendszergazda szerepkörrel rendelkező felhasználóval vagy felhasználóvalcloudadmin@vsphere.local.

Lépjen a Szerepkörök konfigurációs szakaszára, és válassza a Menü> Rendszergazda istration>Hozzáférés-vezérlési>szerepkörök lehetőséget.

Válassza a Felhő Rendszergazda szerepkört, és válassza a Klónozás szerepkörművelet ikont.

Feljegyzés

Ne klónozza a Rendszergazda istrator szerepkört, mert nem használhatja. A létrehozott egyéni szerepkört nem lehet törölni a programból cloudadmin@vsphere.local.

Adja meg a klónozott szerepkör nevét.

Távolítsa el a szerepkör jogosultságait, és válassza az OK gombot. A klónozott szerepkör látható a Szerepkörök listában.

Egyéni szerepkör alkalmazása

Keresse meg a hozzáadott engedélyt igénylő objektumot. Ha például engedélyt szeretne alkalmazni egy mappára, keresse meg a menü virtuális>gépeit és a sablonok mappanevét.>

Kattintson a jobb gombbal az objektumra, és válassza az Engedély hozzáadása lehetőséget.

Válassza ki az identitásforrást a Felhasználó legördülő listában, ahol a csoport vagy a felhasználó megtalálható.

Keressen rá a felhasználóra vagy csoportra, miután kiválasztotta az identitásforrást a Felhasználó szakaszban.

Válassza ki a felhasználóra vagy csoportra alkalmazni kívánt szerepkört.

Feljegyzés

Ha egy felhasználót vagy csoportot olyan szerepkörre próbál alkalmazni, amely a felhőhöz képest nagyobb jogosultságokkal rendelkezik Rendszergazda hibát fog eredményezni.

Szükség esetén ellenőrizze a Propagálás gyermekeknek lehetőséget, és válassza az OK gombot. A hozzáadott engedély megjelenik az Engedélyek szakaszban.

A VMware NSX Manager hozzáférése és identitása

Amikor egy magánfelhőt az Azure Portalon építenek ki, a szoftveralapú adatközpontok (SDDC) felügyeleti összetevői, például a vCenter Server és a VMware NSX Manager ki vannak építve az ügyfelek számára.

A Microsoft felelős az olyan NSX-berendezések életciklus-kezeléséért, mint a VMware NSX Manager és a VMware NSX Edge készülékek. Ők felelősek a rendszerindítási hálózati konfigurációért, például a Tier-0 átjáró létrehozásához.

Ön felel a VMware NSX szoftveralapú hálózatkezelési (SDN) konfigurációjáért, például:

- Hálózati szegmensek

- Egyéb 1. rétegbeli átjárók

- Elosztott tűzfalszabályok

- Állapotalapú szolgáltatások, például átjáró tűzfala

- Terheléselosztó az 1. rétegbeli átjárókon

A VMware NSX Managert egy egyéni szerepkörhöz hozzárendelt beépített helyi felhasználó ,cloudadmin" használatával érheti el, amely korlátozott jogosultságokat biztosít a felhasználó számára a VMware NSX kezeléséhez. Bár a Microsoft felügyeli a VMware NSX életciklusát, bizonyos műveleteket a felhasználó nem engedélyez. Az engedélyezett műveletek közé tartozik a gazdagép- és peremhálózati átviteli csomópontok konfigurációjának szerkesztése vagy a frissítés indítása. Új felhasználók esetén az Azure VMware Solution az adott felhasználó által igényelt engedélyekkel telepíti őket. A cél a vezérlés egyértelmű elkülönítése az Azure VMware Megoldás vezérlősík konfigurációja és az Azure VMware Solution magánfelhő-felhasználó között.

Az új magánfelhő-üzemelő példányok esetében a VMware NSX-hozzáférést a cloudadmin szerepkörhöz hozzárendelt beépített helyi felhasználó cloudadmin biztosítja, amely adott engedélyekkel rendelkezik a VMware NSX-funkciók számítási feladatokhoz való használatához.

VMware NSX cloudadmin felhasználói engedélyek

A következő engedélyek vannak hozzárendelve a cloudadmin-felhasználóhoz az Azure VMware Solution NSX-ben.

Feljegyzés

Az Azure VMware Solution VMware NSX cloudadmin-felhasználója nem ugyanaz, mint a VMware termékdokumentációjában említett cloudadmin-felhasználó . A következő engedélyek a VMware NSX Policy API-ra vonatkoznak. A Manager API funkciói korlátozottak lehetnek.

| Kategória | Típus | Művelet | Engedély |

|---|---|---|---|

| Hálózatkezelés | Kapcsolatok | 0. rétegbeli átjárók 1. rétegbeli átjárók Szegmensek |

Csak olvasható Teljes hozzáférés Teljes hozzáférés |

| Hálózatkezelés | Network Services | VPN NAT Terheléselosztás Továbbítási szabályzat Statisztika |

Teljes hozzáférés Teljes hozzáférés Teljes hozzáférés Csak olvasható Teljes hozzáférés |

| Hálózatkezelés | IP-kezelés | DNS DHCP IP-címkészletek |

Teljes hozzáférés Teljes hozzáférés Teljes hozzáférés |

| Hálózatkezelés | Profilok | Teljes hozzáférés | |

| Biztonság | Kelet-nyugati biztonság | Elosztott tűzfal Elosztott azonosítók és IPS Identitás tűzfala |

Teljes hozzáférés Teljes hozzáférés Teljes hozzáférés |

| Biztonság | Észak-déli biztonság | Átjáró tűzfala URL-elemzés |

Teljes hozzáférés Teljes hozzáférés |

| Biztonság | Hálózati bevezetés | Csak olvasható | |

| Biztonság | Endpoint Protection | Csak olvasható | |

| Biztonság | Beállítások | Teljes hozzáférés | |

| Készlet | Teljes hozzáférés | ||

| Hibaelhárítás | IPFIX | Teljes hozzáférés | |

| Hibaelhárítás | Porttükrözés | Teljes hozzáférés | |

| Hibaelhárítás | Nyomkövetési adatfolyam | Teljes hozzáférés | |

| Rendszer | Konfiguráció Beállítások Beállítások Beállítások |

Identitás tűzfala Felhasználók és szerepkörök Tanúsítványkezelés (csak szolgáltatástanúsítvány) Felhasználói felület Gépház |

Teljes hozzáférés Teljes hozzáférés Teljes hozzáférés Teljes hozzáférés |

| Rendszer | Minden más | Csak olvasható |

Megtekintheti az Azure VMware Solution cloudadmin szerepkörhöz adott engedélyeket az Azure VMware Solution privát felhőbeli VMware NSX-en.

- Jelentkezzen be az NSX-kezelőbe.

- Lépjen a Rendszerek elemre, és keresse meg a felhasználókat és a szerepköröket.

- Válassza ki és bontsa ki a Cloudadmin szerepkört, amely a Szerepkörök területen található.

- Válasszon ki egy kategóriát( például Hálózatkezelés vagy Biztonság) az adott engedélyek megtekintéséhez.

Feljegyzés

A 2022 júniusa előtt létrehozott magánfelhők rendszergazdai szerepkörről cloudadmin szerepkörre váltanak. Értesítést fog kapni az Azure Service Health-ben, amely tartalmazza a módosítás ütemtervét, így módosíthatja az egyéb integrációhoz használt NSX-hitelesítő adatokat.

NSX LDAP-integráció szerepköralapú hozzáférés-vezérléshez (RBAC)

Az Azure VMware Solution üzembe helyezésekor a VMware NSX integrálható a külső LDAP címtárszolgáltatással távoli címtárfelhasználók vagy -csoportok hozzáadásához, és VMware NSX RBAC-szerepkör hozzárendeléséhez, például helyszíni üzembe helyezéshez. A VMware NSX LDAP integrációjának engedélyezéséről további információt a VMware termékdokumentációjában talál.

A helyszíni telepítéssel ellentétben nem minden előre definiált NSX RBAC-szerepkör támogatott az Azure VMware-megoldással, hogy az Azure VMware Solution IaaS vezérlősík konfigurációkezelése elkülönüljön a bérlői hálózattól és a biztonsági konfigurációtól. További információkért lásd a következő, támogatott NSX RBAC-szerepkörök című szakaszt.

Feljegyzés

A VMware NSX LDAP-integráció csak a VMware NSX "cloudadmin" felhasználóval rendelkező SDDC-k esetén támogatott.

Támogatott és nem támogatott NSX RBAC-szerepkörök

Egy Azure VMware-megoldás üzembe helyezésében az alábbi VMware NSX előre definiált RBAC-szerepkörök támogatottak LDAP-integrációval:

- Auditor

- Cloudadmin

- Terheléselosztási Rendszergazda

- Terheléselosztási operátor

- VPN-Rendszergazda

- Hálózati operátor

Az Azure VMware Solution üzembe helyezésekor az alábbi VMware NSX előre definiált RBAC-szerepkörök nem támogatottak az LDAP-integrációval:

- Vállalati rendszergazda

- Hálózati Rendszergazda

- Biztonsági rendszergazda

- NetX-partner Rendszergazda

- GI-partner Rendszergazda

Az NSX-ben létrehozhat egyéni szerepköröket a Microsoft által létrehozott Felhő Rendszergazda szerepkörnél kisebb vagy egyenlő engedélyekkel. Az alábbiakban példákat láthat a támogatott "Hálózati Rendszergazda" és a "Biztonsági Rendszergazda" szerepkör létrehozására.

Feljegyzés

Az egyéni szerepkör létrehozása sikertelen lesz, ha a Cloud Rendszergazda szerepkör által nem engedélyezett engedélyt rendel hozzá.

"AVS hálózati rendszergazda" szerepkör létrehozása

Az alábbi lépésekkel hozhatja létre ezt az egyéni szerepkört.

Lépjen a rendszerfelhasználók >és szerepkörök szerepköreihez.>

Klónozza a Hálózati Rendszergazda, és adja meg az AVS Network Rendszergazda nevet.

Módosítsa a következő engedélyeket "Írásvédett" vagy "Nincs" értékre az alábbi táblázat Engedély oszlopában látható módon.

Kategória Alkategória Szolgáltatás Engedély Hálózatkezelés Kapcsolatok

Network Services0. rétegbeli átjárók

0. rétegbeli átjárók > OSPF

Továbbítási szabályzatCsak olvasható

Egyik sem

Egyik semAlkalmazza a módosításokat, és mentse a szerepkört.

"AVS biztonsági rendszergazda" szerepkör létrehozása

Az alábbi lépésekkel hozhatja létre ezt az egyéni szerepkört.

Lépjen a rendszerfelhasználók >és szerepkörök szerepköreihez.>

Klónozza a Biztonsági Rendszergazda, és adja meg az "AVS Security Rendszergazda" nevet.

Módosítsa a következő engedélyeket "Írásvédett" vagy "Nincs" értékre az alábbi táblázat Engedély oszlopában látható módon.

| Kategória | Alkategória | Szolgáltatás | Engedély |

|---|---|---|---|

| Hálózatkezelés | Network Services | Továbbítási szabályzat | Egyik sem |

| Biztonság |

Hálózati bevezetés Endpoint Protection Beállítások |

Szolgáltatásprofilok |

Egyik sem Egyik sem Egyik sem |

- Alkalmazza a módosításokat, és mentse a szerepkört.

Feljegyzés

A VMware NSX System>Identity Firewall AD konfigurációs beállítását az NSX egyéni szerepkör nem támogatja. A javaslat az, hogy az egyéni szerepkörrel rendelje hozzá a biztonsági operátor szerepkört a felhasználóhoz, hogy lehetővé tegye a felhasználó identitás tűzfalának (IDFW) funkciójának kezelését.

Feljegyzés

A VMware NSX nyomkövetési funkcióját a VMware NSX egyéni szerepkör nem támogatja. Javasoljuk, hogy rendelje hozzá az Auditor szerepkört a felhasználóhoz, valamint az egyéni szerepkört, hogy engedélyezze a Traceflow funkciót az adott felhasználó számára.

Feljegyzés

A VMware Aria Operations Automationnek az Azure VMware Solution NSX-összetevőjével való integrációjához hozzá kell adni az "auditor" szerepkört az NSX Manager cloudadmin szerepkörrel rendelkező felhasználóhoz.

Következő lépések

Most, hogy megismerkedett az Azure VMware Solution hozzáférési és identitáskezelési fogalmaival, érdemes megismerkednie a következővel:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: