Külső identitásforrás beállítása a vCenter Serverhez

Az Azure VMware Solutionben a VMware vCenter Server rendelkezik egy CloudAdmin nevű beépített helyi felhasználói fiókkal, amely a CloudAdmin szerepkörhöz van hozzárendelve. A Windows Server Active Directoryban a felhasználókat és csoportokat a magánfelhő CloudAdmin szerepkörével konfigurálhatja. A CloudAdmin szerepkör általában számítási feladatokat hoz létre és kezel a magánfelhőben. Az Azure VMware Solutionben azonban a CloudAdmin szerepkör olyan vCenter Server-jogosultságokkal rendelkezik, amelyek eltérnek a többi VMware felhőmegoldástól és helyszíni üzembe helyezéstől.

Fontos

A helyi CloudAdmin felhasználói fiókot vészhelyzeti hozzáférési fiókként kell használni a "break glass" forgatókönyvekhez a magánfelhőben. Nem használható napi adminisztratív tevékenységekhez vagy más szolgáltatásokkal való integrációhoz.

A vCenter Server és az ESXi helyszíni üzemelő példányában a rendszergazda hozzáférhet a vCenter Server-fiókhoz administrator@vsphere.local és az ESXi-gyökérfiókhoz. A rendszergazda több Windows Server Active Directory-felhasználóhoz és -csoporthoz is hozzárendelhető.

Egy Azure VMware-megoldás üzembe helyezésekor a rendszergazda nem rendelkezik hozzáféréssel a rendszergazdai felhasználói fiókhoz vagy az ESXi-gyökérfiókhoz. A rendszergazda azonban hozzárendelheti a Windows Server Active Directory-felhasználókat, és csoportosíthatja a CloudAdmin szerepkört a vCenter Serverben. A CloudAdmin szerepkör nem rendelkezik engedéllyel olyan identitásforrás hozzáadásához, mint a helyszíni Lightweight Directory Access Protocol (LDAP) vagy a Secure LDAP (LDAPS) kiszolgáló a vCenter Serverhez. A Futtatás parancsokkal azonban hozzáadhat egy identitásforrást, és hozzárendelheti a CloudAdmin szerepkört a felhasználókhoz és csoportokhoz.

A magánfelhőben lévő felhasználói fiókok nem tudják elérni vagy kezelni a Microsoft által támogatott és felügyelt bizonyos felügyeleti összetevőket. Ilyenek például a fürtök, gazdagépek, adattárak és elosztott virtuális kapcsolók.

Feljegyzés

Az Azure VMware Solutionben a vsphere.local egyszeri bejelentkezési (SSO) tartomány felügyelt erőforrásként érhető el a platformműveletek támogatásához. Nem használhatja helyi csoportok és felhasználók létrehozására vagy kezelésére, kivéve azokat, amelyeket alapértelmezés szerint a magánfelhő biztosít.

Beállíthatja, hogy a vCenter Server külső Lightweight Directory Access Protocol (LDAP) címtárszolgáltatást használjon a felhasználók hitelesítéséhez. A felhasználók a Windows Server Active Directory-fiók hitelesítő adataival vagy külső LDAP-kiszolgálóról származó hitelesítő adataikkal jelentkezhetnek be. Ezután a fiók hozzárendelhető egy vCenter Server-szerepkörhöz, például egy helyszíni környezetben, hogy szerepköralapú hozzáférést biztosítson a vCenter Server-felhasználók számára.

Ebben a cikkben az alábbiakkal ismerkedhet meg:

- LDAPS-hitelesítés tanúsítványának exportálása. (Nem kötelező)

- Töltse fel az LDAPS-tanúsítványt a blobtárolóba, és hozzon létre egy közös hozzáférésű jogosultságkód (SAS) URL-címet. (Nem kötelező)

- Konfigurálja az NSX DNS-t a Windows Server Active Directory-tartomány megoldásához.

- A Windows Server Active Directory hozzáadása LDAPS (biztonságos) vagy LDAP (nem biztonságos) használatával.

- Adjon hozzá egy meglévő Windows Server Active Directory-csoportot a CloudAdmin csoporthoz.

- Listázzon minden meglévő külső identitásforrást, amely integrálva van a vCenter Server SSO-val.

- További vCenter Server-szerepkörök hozzárendelése Windows Server Active Directory-identitásokhoz.

- Távolítsa el a Windows Server Active Directory-csoportot a CloudAdmin szerepkörből.

- Távolítsa el az összes meglévő külső identitásforrást.

Feljegyzés

Az LDAPS-hitelesítés tanúsítványának exportálásához és az LDAPS-tanúsítvány blobtárolóba való feltöltéséhez és SAS URL-cím létrehozásához szükséges lépések nem kötelezőek. Ha a

SSLCertificatesSasUrlparaméter nincs megadva, a rendszer automatikusan letölti a tanúsítványt a tartományvezérlőről aPrimaryUrlparaméterekenSecondaryUrlkeresztül. A tanúsítvány manuális exportálásához és feltöltéséhez megadhatja a paramétertSSLCertificatesSasUrl, és végrehajthatja az opcionális lépéseket.Futtassa egyenként a parancsokat a cikkben ismertetett sorrendben.

Előfeltételek

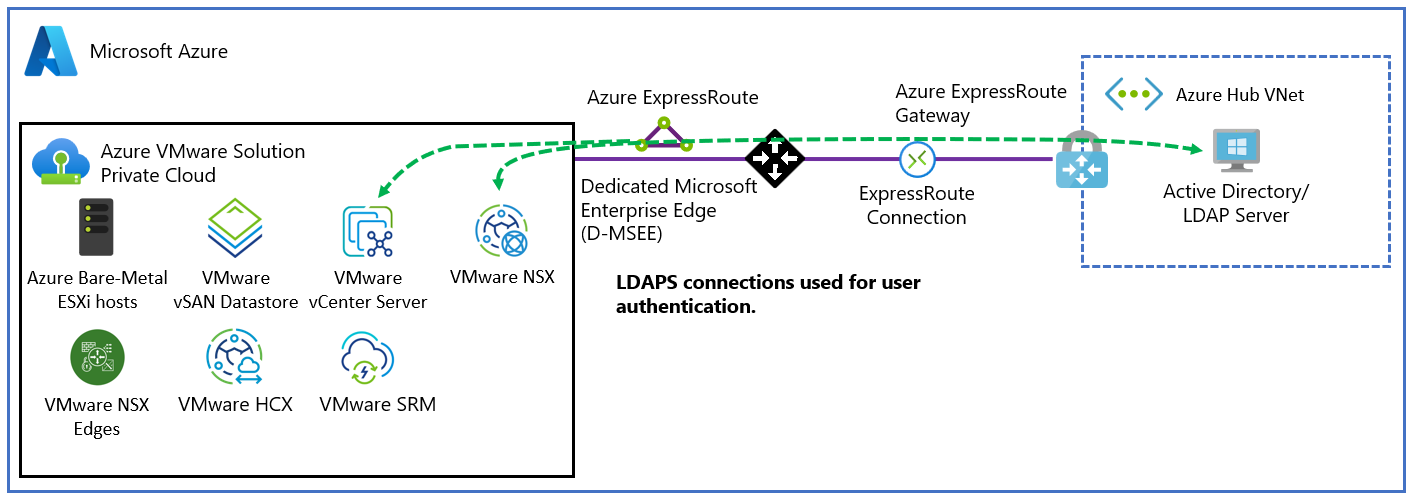

Győződjön meg arról, hogy a Windows Server Active Directory-hálózat csatlakozik az Azure VMware Solution magánfelhőhöz.

Az LDAPS-sel történő Windows Server Active Directory-hitelesítés esetén:

Hozzáférés kérése a Windows Server Active Directory tartományvezérlőhöz rendszergazdai engedélyekkel.

Engedélyezze az LDAPS-t a Windows Server Active Directory-tartományvezérlőken érvényes tanúsítvány használatával. A tanúsítványt egy Active Directory Tanúsítványszolgáltatás-hitelesítésszolgáltatótól (CA) vagy egy harmadik féltől vagy nyilvános hitelesítésszolgáltatótól szerezheti be.

Érvényes tanúsítvány beszerzéséhez végezze el a tanúsítvány létrehozása a biztonságos LDAP-hoz című témakörben leírt lépéseket. Győződjön meg arról, hogy a tanúsítvány megfelel a felsorolt követelményeknek.

Feljegyzés

Kerülje az önaláírt tanúsítványok használatát éles környezetben.

Nem kötelező: Ha nem adja meg a paramétert

SSLCertificatesSasUrl, a rendszer automatikusan letölti a tanúsítványt a tartományvezérlőről aSecondaryUrlPrimaryUrlparamétereken keresztül. Másik lehetőségként manuálisan exportálhatja az LDAPS-hitelesítés tanúsítványát, és blobtárolóként feltöltheti egy Azure Storage-fiókba. Ezután adjon hozzáférést az Azure Storage-erőforrásokhoz sas használatával.

Konfigurálja az Azure VMware-megoldás DNS-feloldását a helyszíni Windows Server Active Directoryban. Dns-továbbító beállítása az Azure Portalon. További információ: DNS-továbbító konfigurálása az Azure VMware Solutionhez.

Feljegyzés

Az LDAPS-sel és a tanúsítványkiállítással kapcsolatos további információkért forduljon a biztonsági csapathoz vagy az identitáskezelési csapathoz.

LDAPS-hitelesítés tanúsítványának exportálása (nem kötelező)

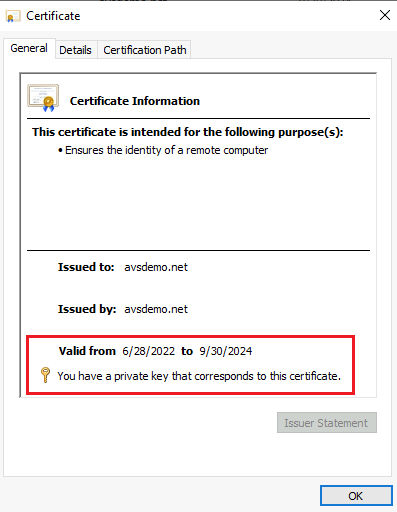

Először ellenőrizze, hogy az LDAPS-hez használt tanúsítvány érvényes-e. Ha nem rendelkezik tanúsítvánnyal, a folytatás előtt végezze el az LDAPS-tanúsítvány létrehozásának lépéseit.

A tanúsítvány érvényességének ellenőrzése:

Jelentkezzen be egy tartományvezérlőre, amelyen az LDAPS rendszergazdai engedélyekkel aktív.

Nyissa meg a Futtatás eszközt, írja be az mmc értéket, majd kattintson az OK gombra.

Válassza a Fájl>hozzáadása/eltávolítása beépülő modult.

A beépülő modulok listájában válassza a Tanúsítványok, majd a Hozzáadás lehetőséget.

A Tanúsítványok beépülő modul panelen válassza a Számítógépfiók lehetőséget, majd a Tovább gombot.

Jelölje ki a helyi számítógépet , válassza a Befejezés, majd az OK gombot.

A Tanúsítványok (helyi számítógép) felügyeleti konzolon bontsa ki a Személyes mappát, és válassza ki a Tanúsítványok mappát a telepített tanúsítványok megtekintéséhez.

Kattintson duplán az LDAPS tanúsítványára. Győződjön meg arról, hogy a tanúsítvány dátuma érvényes és érvényes , és hogy a tanúsítvány rendelkezik-e a tanúsítványnak megfelelő titkos kulccsal.

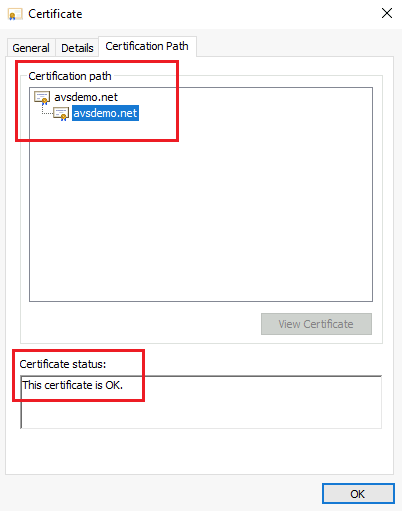

Ugyanebben a párbeszédpanelen válassza a Minősítési útvonal lapot, és ellenőrizze, hogy a minősítési elérési út értéke érvényes-e. Tartalmaznia kell a legfelső szintű hitelesítésszolgáltató tanúsítványláncát és az opcionális köztes tanúsítványokat. Ellenőrizze, hogy a tanúsítvány állapota rendben van-e.

Kattintson az OK gombra.

A tanúsítvány exportálása:

- A Tanúsítványok konzolon kattintson a jobb gombbal az LDAPS-tanúsítványra, és válassza a Minden tevékenység>exportálása lehetőséget. Megnyílik a Tanúsítványexportáló varázsló. Válassza a Tovább lehetőséget.

- A Titkos kulcs exportálása szakaszban válassza a Nem lehetőséget, ne exportálja a titkos kulcsot, majd válassza a Tovább gombot.

- A Fájlformátum exportálása szakaszban válassza a Base-64 kódolású X.509() lehetőséget. CER), majd válassza a Tovább gombot.

- Az Exportálandó fájl szakaszban válassza a Tallózás lehetőséget. Jelölje ki a mappa helyét a tanúsítvány exportálásához, és adjon meg egy nevet. Ezután válassza a Mentés lehetőséget.

Feljegyzés

Ha több tartományvezérlő van beállítva LDAPS használatára, ismételje meg az exportálási eljárást minden további tartományvezérlő esetében a megfelelő tanúsítványok exportálásához. Vegye figyelembe, hogy a Futtatás eszközben csak két LDAPS-kiszolgálóra New-LDAPSIdentitySource hivatkozhat. Ha a tanúsítvány helyettesítő tanúsítvány, például .avsdemo.net, exportálja a tanúsítványt csak az egyik tartományvezérlőről.

Töltse fel az LDAPS-tanúsítványt a blobtárolóba, és hozzon létre egy SAS URL-címet (nem kötelező)

Ezután töltse fel az Azure Storage-fiókba blobtárolóként exportált tanúsítványfájlt ( .cer formátumban). Ezután adjon hozzáférést az Azure Storage-erőforrásokhoz sas használatával.

Ha több tanúsítványra van szüksége, egyenként töltse fel mindegyiket, és hozzon létre egy SAS URL-címet minden tanúsítványhoz.

Fontos

Ne felejtse el másolni az összes SAS URL-sztringet. A sztringek nem érhetők el a lap elhagyása után.

Tipp.

A tanúsítványok összevonásának alternatív módszere az összes tanúsítványlánc tárolása egy fájlban, a VMware tudásbázis cikkben leírtak szerint. Ezután hozzon létre egyetlen SAS-URL-címet az összes tanúsítványt tartalmazó fájlhoz.

NSX-T DNS beállítása Windows Server Active Directory-tartományfeloldáshoz

Hozzon létre egy DNS-zónát, és adja hozzá a DNS-szolgáltatáshoz. Hajtsa végre a DNS-továbbító konfigurálása az Azure Portalon című témakörben leírt lépéseket.

A lépések elvégzése után ellenőrizze, hogy a DNS-szolgáltatás tartalmazza-e a DNS-zónát.

Az Azure VMware Solution magánfelhőnek most már megfelelően fel kell oldania a helyszíni Windows Server Active Directory-tartománynevet.

Windows Server Active Directory hozzáadása AZ LDAP használatával SSL-en keresztül

Ha a Windows Server Active Directoryt LDAP-on keresztül szeretné hozzáadni az SSL-hez külső identitásforrásként, és az SSO-t a vCenter Serverhez szeretné használni, futtassa a New-LDAPSIdentitySource parancsmagot.

Nyissa meg az Azure VMware Solution privát felhőt, és válassza a Packages>New-LDAPSIdentitySource parancs>futtatását.

Adja meg a szükséges értékeket, vagy módosítsa az alapértelmezett értékeket, majd válassza a Futtatás lehetőséget.

Név Leírás Csoportnév A külső identitásforrás azon csoportja, amely CloudAdmin-hozzáférést biztosít. Például: avs-admins. SSLCertificatesSasUrl A Windows Server Active Directory-forráshoz való hitelesítéshez szükséges tanúsítványokat tartalmazó SAS-sztringek elérési útja. Több tanúsítvány elkülönítése vesszővel. Például: pathtocert1,pathtocert2. Megbízólevél A Windows Server Active Directory-forrással (nem CloudAdmin) való hitelesítés tartománynevét és jelszavát. Használja a <username@avslab.local>formátumot.BaseDNGroups A csoportok keresésének helye. Például: CN=group1, DC=avsldap,DC=local. Az LDAP-hitelesítéshez alapszintű DN szükséges. BaseDNUsers Az érvényes felhasználók keresésének helye. Például : CN=users,DC=avsldap,DC=local. Az LDAP-hitelesítéshez alapszintű DN szükséges. PrimaryUrl A külső identitásforrás elsődleges URL-címe. Például: ldaps://yourserver.avslab.local:636.SecondaryURL A másodlagos tartalék URL-cím, ha az elsődleges sikertelen. Például: ldaps://yourbackupldapserver.avslab.local:636.DomainAlias Windows Server Active Directory-identitásforrások esetén a tartomány NetBIOS-neve. Adja hozzá a Windows Server Active Directory tartomány NetBIOS-nevét az identitásforrás aliasaként, általában avsldap \ formátumban. DomainName A tartomány teljes tartományneve (FQDN). Például: avslab.local. Név A külső identitásforrás neve. Például: avslab.local. Legfeljebb A parancsmag kimenetének megőrzési ideje. Az alapértelmezett érték 60 nap. A végrehajtás nevének megadása Alfanumerikus név. Például addexternalIdentitás. Időkorlát Az az időszak, amely után a parancsmag kilép, ha még nem fut. Az előrehaladás figyeléséhez és a sikeres befejezés megerősítéséhez ellenőrizze az Értesítések vagy a Végrehajtás futtatása állapotpanelt .

Windows Server Active Directory hozzáadása LDAP használatával

Feljegyzés

Javasoljuk, hogy az SSL használatával adja hozzá a Windows Server Active Directoryt LDAP-en keresztül.

Ha a Windows Server Active Directoryt LDAP-on keresztül szeretné hozzáadni külső identitásforrásként, amelyet az SSO-val szeretne használni a vCenter Serverhez, futtassa a New-LDAPIdentitySource parancsmagot.

Válassza a Run command Packages New-LDAPIdentitySource (Új-LDAPIdentitySource>) parancsot.>

Adja meg a szükséges értékeket, vagy módosítsa az alapértelmezett értékeket, majd válassza a Futtatás lehetőséget.

Név Leírás Név A külső identitásforrás neve. Például: avslab.local. Ez a név megjelenik a vCenter Serverben. DomainName A tartomány teljes tartományneve. Például: avslab.local. DomainAlias Windows Server Active Directory-identitásforrások esetén a tartomány NetBIOS-neve. Adja hozzá a Windows Server Active Directory-tartomány NetBIOS-nevét az identitásforrás aliasaként, általában *avsldap* formátumban. PrimaryUrl A külső identitásforrás elsődleges URL-címe. Például: ldap://yourserver.avslab.local:389.SecondaryURL Elsődleges hiba esetén a másodlagos tartalék URL-cím. BaseDNUsers Az érvényes felhasználók keresésének helye. Például : CN=users,DC=avslab,DC=local. Az LDAP-hitelesítéshez alapszintű DN szükséges. BaseDNGroups A csoportok keresésének helye. Például: CN=group1, DC=avslab,DC=local. Az LDAP-hitelesítéshez alapszintű DN szükséges. Megbízólevél A Windows Server Active Directory-forrással (nem CloudAdmin) való hitelesítés tartománynevét és jelszavát. A felhasználónak formátumot kell megadnia <username@avslab.local>.Csoportnév A külső identitásforrás azon csoportja, amely CloudAdmin-hozzáférést biztosít. Például: avs-admins. Legfeljebb A parancsmag kimenetének megőrzési ideje. Az alapértelmezett érték 60 nap. A végrehajtás nevének megadása Alfanumerikus név. Például addexternalIdentitás. Időkorlát Az az időszak, amely után a parancsmag kilép, ha még nem fut. A folyamat figyeléséhez ellenőrizze az Értesítések vagy a Végrehajtás futtatása állapotpanelt .

Meglévő Windows Server Active Directory-csoport hozzáadása CloudAdmin-csoporthoz

Fontos

A beágyazott csoportok nem támogatottak. A beágyazott csoportok használata a hozzáférés elvesztését okozhatja.

A CloudAdmin-csoportok felhasználói jogosultságai megegyeznek a vCenter Server SSO-ban definiált CloudAdmin (<cloudadmin@vsphere.local>) szerepkörrel. Ha meglévő Windows Server Active Directory-csoportot szeretne hozzáadni egy CloudAdmin-csoporthoz, futtassa az Add-GroupToCloudAdmins parancsmagot.

Válassza a Run command Packages>Add-GroupToCloudAdmins parancsot.>

Adja meg vagy válassza ki a szükséges értékeket, majd válassza a Futtatás lehetőséget.

Név Leírás Csoportnév A hozzáadni kívánt csoport neve. Például: VcAdminGroup. Legfeljebb A parancsmag kimenetének megőrzési ideje. Az alapértelmezett érték 60 nap. A végrehajtás nevének megadása Alfanumerikus név. Például addADgroup. Időkorlát Az az időszak, amely után a parancsmag kilép, ha még nem fut. Az előrehaladás megtekintéséhez ellenőrizze az Értesítések vagy a Végrehajtás futtatása állapotpanelt .

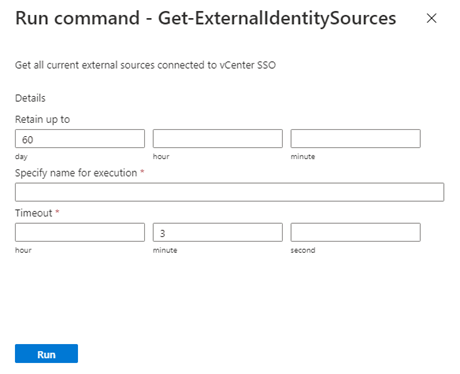

Külső identitásforrások listázása

A vCenter Server SSO-val már integrált összes külső identitásforrás listájához futtassa a Get-ExternalIdentitySources parancsmagot.

Jelentkezzen be az Azure Portalra.

Feljegyzés

Ha hozzá kell férnie az Azure for US Government portálhoz, nyissa meg a következőt

<https://portal.azure.us/>: .Válassza a Get-ExternalIdentitySources parancscsomagok>> futtatása lehetőséget.

Adja meg vagy válassza ki a szükséges értékeket, majd válassza a Futtatás lehetőséget.

Név Leírás Legfeljebb A parancsmag kimenetének megőrzési ideje. Az alapértelmezett érték 60 nap. A végrehajtás nevének megadása Alfanumerikus név. Például getExternalIdentity. Időkorlát Az az időszak, amely után a parancsmag kilép, ha még nem fut. Az előrehaladás megtekintéséhez ellenőrizze az Értesítések vagy a Végrehajtás futtatása állapotpanelt .

További vCenter Server-szerepkörök hozzárendelése Windows Server Active Directory-identitásokhoz

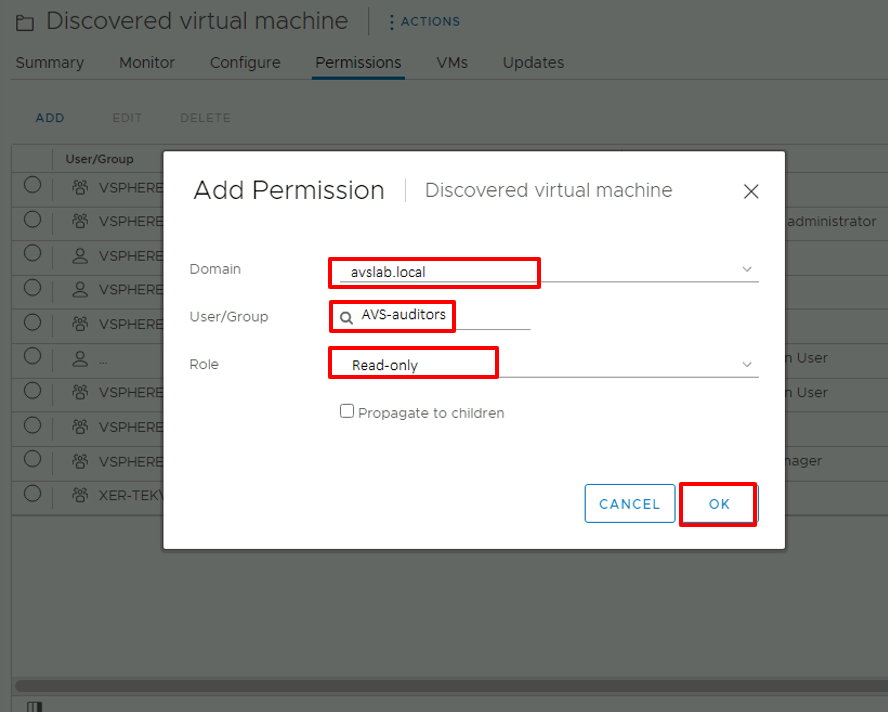

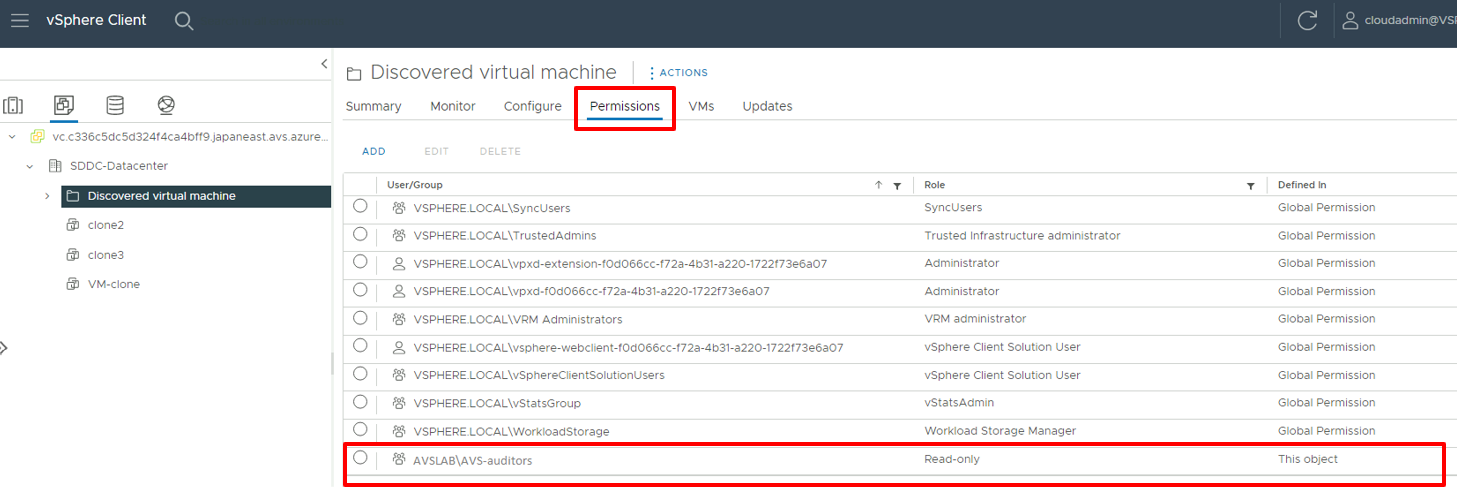

Miután hozzáadott egy külső identitást LDAP-n vagy LDAPS-en keresztül, vCenter Server-szerepköröket rendelhet a Windows Server Active Directory biztonsági csoportjaihoz a szervezet biztonsági vezérlői alapján.

Jelentkezzen be a vCenter Serverbe CloudAdminként, válasszon ki egy elemet a leltárból, válassza a Műveletek menüt, majd válassza az Engedély hozzáadása lehetőséget.

Az Engedély hozzáadása párbeszédpanelen:

- Tartomány: Válassza ki a Windows Server Active Directory korábban hozzáadott példányát.

- Felhasználó/csoport: Adja meg a felhasználó vagy csoport nevét, keresse meg, majd jelölje ki.

- Szerepkör: Válassza ki a hozzárendelni kívánt szerepkört.

- Propagálás gyermekeknek: Ha szeretné, jelölje be a jelölőnégyzetet az engedélyek gyermekerőforrásokra való propagálásához.

Válassza az Engedélyek lapot, és ellenőrizze, hogy az engedély-hozzárendelés hozzá lett-e adva.

A felhasználók mostantól a Windows Server Active Directory hitelesítő adataikkal jelentkezhetnek be a vCenter Serverre.

Windows Server Active Directory-csoport eltávolítása a CloudAdmin szerepkörből

Ha el szeretne távolítani egy adott Windows Server Active Directory-csoportot a CloudAdmin szerepkörből, futtassa a Remove-GroupFromCloudAdmins parancsmagot.

Válassza a Run command Packages>Remove-GroupFromCloudAdmins parancsot.>

Adja meg vagy válassza ki a szükséges értékeket, majd válassza a Futtatás lehetőséget.

Név Leírás Csoportnév Az eltávolítani kívánt csoport neve. Például: VcAdminGroup. Legfeljebb A parancsmag kimenetének megőrzési ideje. Az alapértelmezett érték 60 nap. A végrehajtás nevének megadása Alfanumerikus név. Például removeADgroup. Időkorlát Az az időszak, amely után a parancsmag kilép, ha még nem fut. Az előrehaladás megtekintéséhez ellenőrizze az Értesítések vagy a Végrehajtás futtatása állapotpanelt .

Az összes meglévő külső identitásforrás eltávolítása

Az összes meglévő külső identitásforrás egyidejű eltávolításához futtassa a Remove-ExternalIdentitySources parancsmagot.

Válassza a Run command Packages>Remove-ExternalIdentitySources parancsot.>

Adja meg vagy válassza ki a szükséges értékeket, majd válassza a Futtatás lehetőséget:

Név Leírás Legfeljebb A parancsmag kimenetének megőrzési ideje. Az alapértelmezett érték 60 nap. A végrehajtás nevének megadása Alfanumerikus név. Például remove_externalIdentity. Időkorlát Az az időszak, amely után a parancsmag kilép, ha még nem fut. Az előrehaladás megtekintéséhez ellenőrizze az Értesítések vagy a Végrehajtás futtatása állapotpanelt .

Meglévő külső identitásforrás-fiók felhasználónevének vagy jelszavának elforgatása

Forgassa el a windowsos Active Directory-forrással való hitelesítéshez használt fiók jelszavát a tartományvezérlőn.

Válassza a Run command Packages>Update-IdentitySourceCredential parancsot.>

Adja meg vagy válassza ki a szükséges értékeket, majd válassza a Futtatás lehetőséget.

Név Leírás Megbízólevél A Windows Server Active Directory-forrással való hitelesítéshez használt tartománynév és jelszó (nem CloudAdmin). A felhasználónak formátumot kell megadnia <username@avslab.local>.DomainName A tartomány teljes tartományneve. Például: avslab.local. Az előrehaladás megtekintéséhez ellenőrizze az Értesítések vagy a Végrehajtás futtatása állapotpanelt .

Figyelmeztetés

Ha nem ad meg értéket a DomainName számára, a rendszer eltávolítja az összes külső identitásforrást. Az Update-IdentitySourceCredential parancsmagot csak a jelszó tartományvezérlőben való elforgatása után futtassa.

Meglévő tanúsítványok megújítása LDAPS-identitásforráshoz

Újítsa meg a meglévő tanúsítványokat a tartományvezérlőkben.

Nem kötelező: Ha a tanúsítványok alapértelmezett tartományvezérlőkben vannak tárolva, ez a lépés nem kötelező. Hagyja üresen az SSLCertificatesSasUrl paramétert, és az új tanúsítványok le lesznek töltve az alapértelmezett tartományvezérlőkről, és automatikusan frissülnek a vCenterben. Ha úgy dönt, hogy nem használja az alapértelmezett módot, exportálja az LDAPS-hitelesítés tanúsítványát, és töltse fel az LDAPS-tanúsítványt a blobtárolóba, és hozzon létre egy SAS URL-címet. Mentse a SAS URL-címét a következő lépéshez.

Válassza a Packages>Update-IdentitySourceCertificates parancs>futtatása lehetőséget.

Adja meg a szükséges értékeket és az új SAS URL-címet (nem kötelező), majd válassza a Futtatás lehetőséget.

Mező Érték DomainName* A tartomány teljes tartománynevét(például avslab.local). SSLCertificatesSasUrl (nem kötelező) A hitelesítéshez használt tanúsítványok SAS-elérési útjának URI-jának vesszővel tagolt listája. Ellenőrizze, hogy az olvasási engedélyek szerepelnek-e benne. A létrehozáshoz helyezze a tanúsítványokat bármely tárfiók-blobba, majd kattintson a jobb gombbal a tanúsítványra, és hozza létre az SAS-t. Ha a mező értékét nem egy felhasználó adja meg, a rendszer letölti a tanúsítványokat az alapértelmezett tartományvezérlőkről. Az előrehaladás megtekintéséhez ellenőrizze az Értesítések vagy a Végrehajtás futtatása állapotpanelt .

Kapcsolódó tartalom

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: