Biztonsági mentési adatok titkosítása ügyfél által felügyelt kulcsokkal

Az Azure Backup használatával az alapértelmezetten engedélyezett platform által felügyelt kulcsok (PMK-k) helyett ügyfél által felügyelt kulcsokkal (CMK-kkal) titkosíthatja a biztonsági mentési adatokat. A biztonsági mentési adatok titkosításához használt kulcsokat az Azure Key Vaultban kell tárolni.

A biztonsági másolatok titkosításához használt titkosítási kulcs eltérhet a forráshoz használttól. Az AES 256-alapú adattitkosítási kulcs (DEK) segít az adatok védelmében. A kulcstitkosítási kulcsok (KEK-k) viszont segítenek megvédeni a DEK-t. Teljes körűen szabályozhatja az adatokat és a kulcsokat.

A titkosítás engedélyezéséhez engedélyt kell adnia a Backup-tárolónak a kulcstartóban lévő titkosítási kulcs eléréséhez. Szükség esetén módosíthatja a kulcsot.

Ebben a cikkben az alábbiakkal ismerkedhet meg:

- Recovery Services-tároló létrehozása.

- Konfigurálja a Recovery Services-tárolót a biztonsági mentési adatok CMK-k használatával történő titkosításához.

- Biztonsági másolatot készít az adatokról egy CMK-kkal titkosított tárolóba.

- Adatok visszaállítása biztonsági másolatokból.

Considerations

Ezt a funkciót (a biztonsági mentési adatok CMK-n keresztüli titkosításához az Azure Backup használatával) csak az új Recovery Services-tárolók titkosításához használhatja. Azok a tárolók, amelyek már regisztrált vagy regisztrálni kívánt elemeket tartalmaznak, nem támogatottak.

Miután engedélyezte a titkosítást CMK-kkal egy Recovery Services-tárolóhoz, nem állíthatja vissza a PMK-k (alapértelmezett) használatát. A titkosítási kulcsokat a követelményeknek megfelelően módosíthatja.

Ez a funkció jelenleg nem támogatja a Microsoft Azure Recovery Services (MARS) ügynökön keresztüli biztonsági mentést, és előfordulhat, hogy nem fog tudni CMK-titkosított tárolót használni a MARS-ügynökön keresztüli biztonsági mentéshez. A MARS-ügynök jelszóalapú titkosítást használ. Ez a funkció a klasszikus üzemi modellben létrehozott virtuális gépek (virtuális gépek) biztonsági mentését sem támogatja.

Ez a funkció nem kapcsolódik az Azure Disk Encryptionhez, amely a windowsos BitLocker és a Linuxhoz készült DM-Crypt használatával a virtuális gép lemezének vendégalapú titkosítását használja.

A Recovery Services-tárolót csak az Azure Key Vaultban tárolt és ugyanabban a régióban található kulcsokkal titkosíthatja. Emellett a kulcsokat támogatni kell az RSA-kulcsokkal, és engedélyezett állapotban kell lenniük.

A CMK-titkosított Recovery Services-tároló erőforráscsoportok és előfizetések közötti áthelyezése jelenleg nem támogatott.

Amikor áthelyez egy már CMK-kkal titkosított Recovery Services-tárolót egy új bérlőbe, frissítenie kell a Recovery Services-tárolót a tároló felügyelt identitásának és CMK-jának újbóli létrehozásához és újrakonfigurálásához (amelynek az új bérlőben kell lennie). Ha nem frissíti a tárolót, a biztonsági mentési és visszaállítási műveletek sikertelenek lesznek. Emellett újra kell konfigurálnia az előfizetésen belül beállított Azure-szerepköralapú hozzáférés-vezérlési (RBAC-) engedélyeket is.

Ezt a funkciót az Azure Portalon és a PowerShell-lel konfigurálhatja. Az 5.3.0-s vagy újabb modul használatával CMK-ket használhat a Helyreállítási tár biztonsági mentéséhez.

Figyelmeztetés

Ha a PowerShell használatával kezeli a biztonsági mentés titkosítási kulcsait, nem javasoljuk, hogy frissítse a kulcsokat a portálról. Ha frissíti a kulcsokat a portálról, a PowerShell használatával nem frissítheti tovább a kulcsokat, amíg el nem érhető egy PowerShell-frissítés az új modell támogatásához. Az Azure Portalon azonban továbbra is frissítheti a kulcsokat.

Ha még nem hozta létre és konfigurálta a Recovery Services-tárolót, olvassa el ezt a cikket.

Tároló konfigurálása az ügyfél által felügyelt kulcsok használatával történő titkosításhoz

Tároló konfigurálásához hajtsa végre a következő műveleteket sorrendben:

Felügyelt identitás engedélyezése a Recovery Services-tárolóhoz.

Engedélyek hozzárendelése a Recovery Services-tárolóhoz az Azure Key Vault titkosítási kulcsának eléréséhez.

Az Azure Key Vault helyreállítható törlési és törlési védelmének engedélyezése.

A titkosítási kulcs társítása a helyreállítási tárhoz.

A következő szakaszok részletesen ismertetik ezeket a műveleteket.

Felügyelt identitás engedélyezése a Recovery Services-tárolóhoz

Az Azure Backup rendszer által hozzárendelt felügyelt identitásokat és felhasználó által hozzárendelt felügyelt identitásokat használ a Recovery Services-tároló hitelesítéséhez az Azure Key Vaultban tárolt titkosítási kulcsok eléréséhez. Kiválaszthatja, hogy melyik felügyelt identitást szeretné használni.

Megjegyzés:

Miután engedélyezte a felügyelt identitást, nem tilthatja le (még ideiglenesen sem). A felügyelt identitás letiltása inkonzisztens viselkedéshez vezethet.

Rendszer által hozzárendelt felügyelt identitás engedélyezése a tárolóhoz

Válasszon egy ügyfelet:

Nyissa meg a Recovery Services-tároló>identitását.

Válassza a Rendszer által hozzárendelt lapot.

Módosítsa az állapotot Be állásra.

Válassza a Mentés lehetőséget a tároló identitásának engedélyezéséhez.

Az előző lépések létrehoznak egy objektumazonosítót, amely a tároló rendszer által hozzárendelt felügyelt identitása.

Felhasználó által hozzárendelt felügyelt identitás hozzárendelése a tárolóhoz (előzetes verzióban)

Megjegyzés:

A CMK-titkosításhoz felhasználó által hozzárendelt felügyelt identitásokat használó tárolók nem támogatják a privát végpontok használatát a biztonsági mentéshez.

Az adott hálózatokhoz való hozzáférést korlátozó kulcstartók még nem támogatottak a felhasználó által hozzárendelt felügyelt identitásokkal a CMK-titkosításhoz.

A Recovery Services-tároló felhasználó által hozzárendelt felügyelt identitásának hozzárendeléséhez válasszon egy ügyfelet:

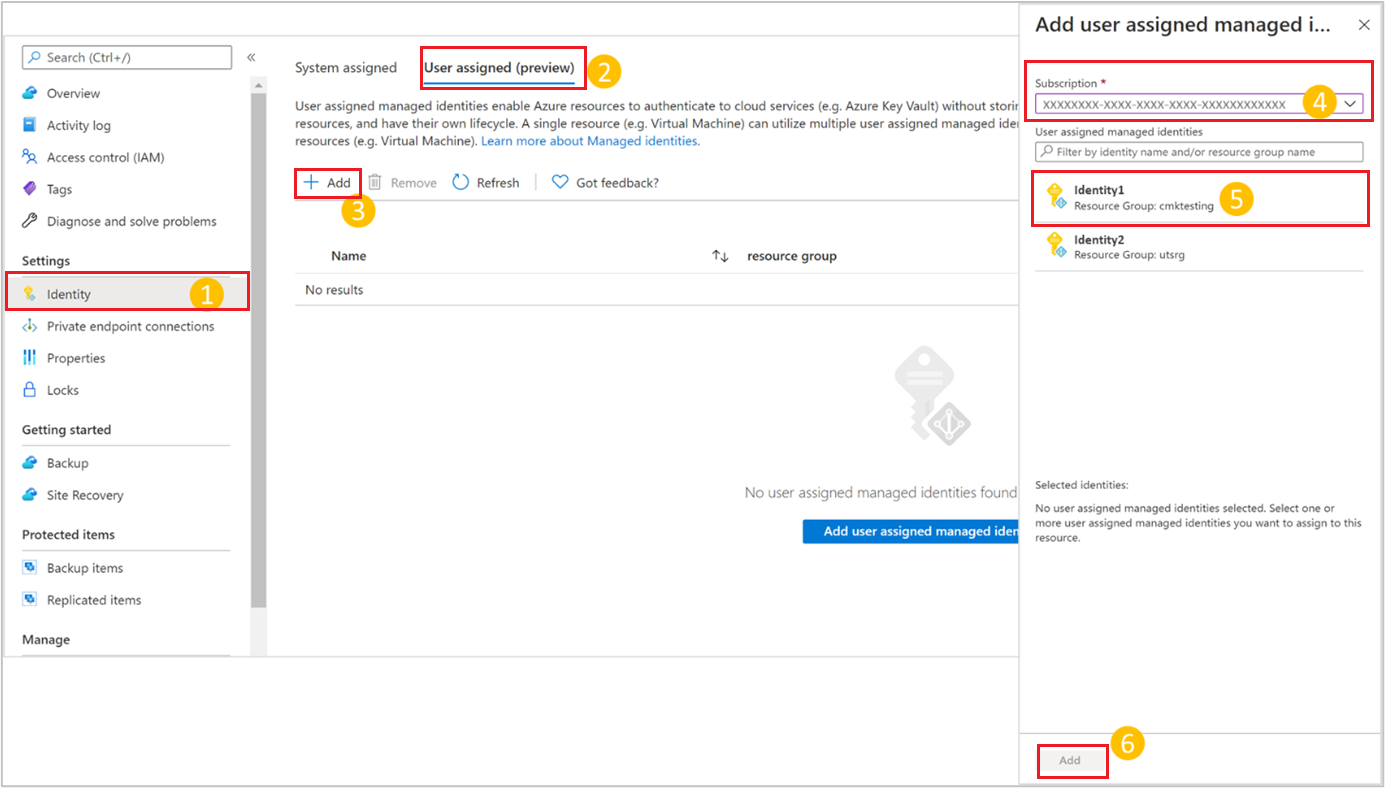

Nyissa meg a Recovery Services-tároló>identitását.

Válassza a Felhasználó által hozzárendelt (előzetes verzió) lapot.

Válassza a +Hozzáadás lehetőséget egy felhasználó által hozzárendelt felügyelt identitás hozzáadásához.

A Felhasználó által hozzárendelt felügyelt identitás hozzáadása panelen válassza ki az identitás előfizetését.

Válassza ki az identitást a listából. Az identitás vagy az erőforráscsoport neve alapján is szűrhet.

Válassza a Hozzáadás lehetőséget az identitás hozzárendelésének befejezéséhez.

Engedélyek hozzárendelése a Recovery Services-tárolóhoz a titkosítási kulcs eléréséhez az Azure Key Vaultban

Most engedélyeznie kell, hogy a Recovery Services-tároló felügyelt identitása hozzáférjen a titkosítási kulcsot tartalmazó kulcstartóhoz.

Ha felhasználó által hozzárendelt identitást használ, ugyanazokat az engedélyeket kell hozzárendelnie hozzá.

Válasszon egy ügyfelet:

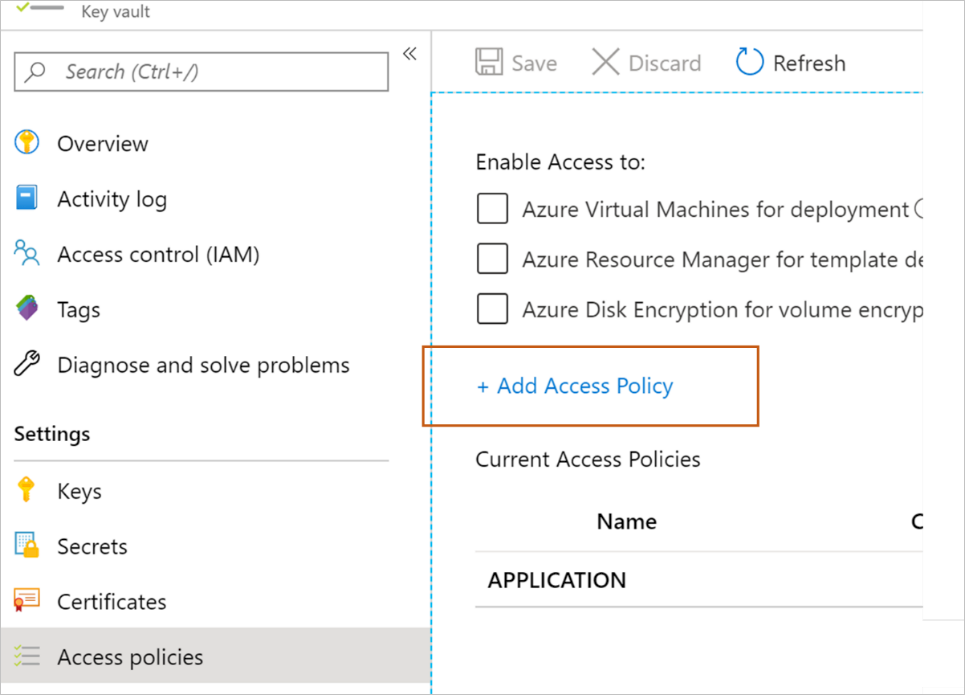

Lépjen a key vault>hozzáférési szabályzataihoz. Válassza a +Hozzáférési szabályzat hozzáadása lehetőséget.

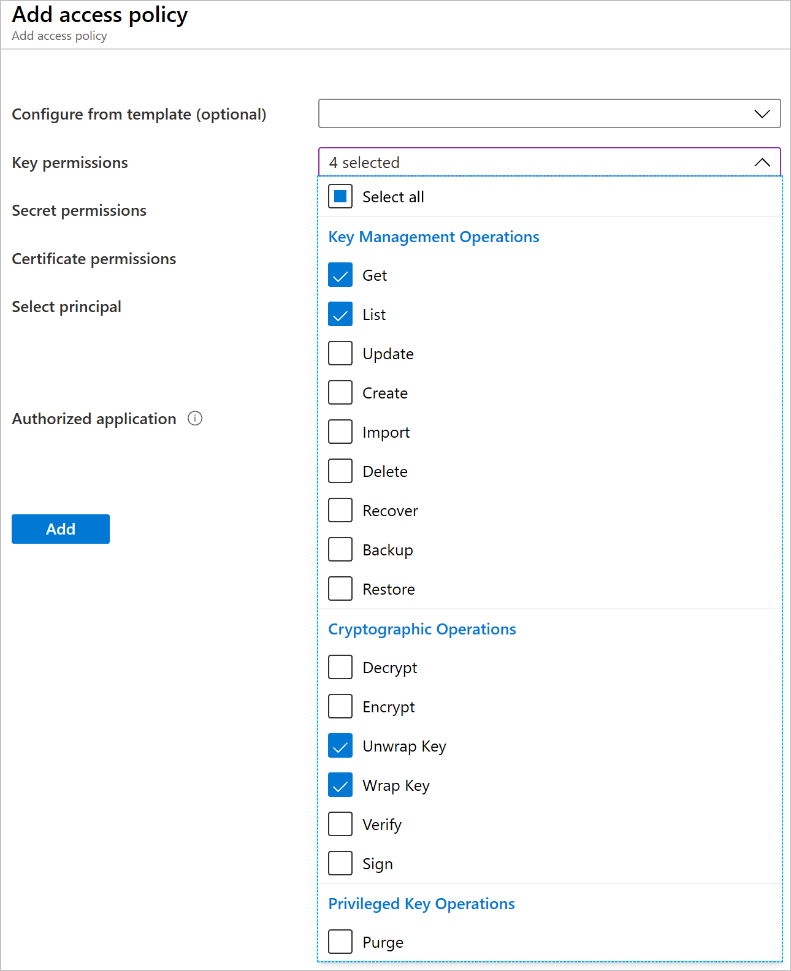

Adja meg a kulcson engedélyezendő műveleteket. A kulcsengedélyek esetében válassza a Lekérés, a Lista, a Kulcs feloldása és a Tördelési kulcs műveletet.

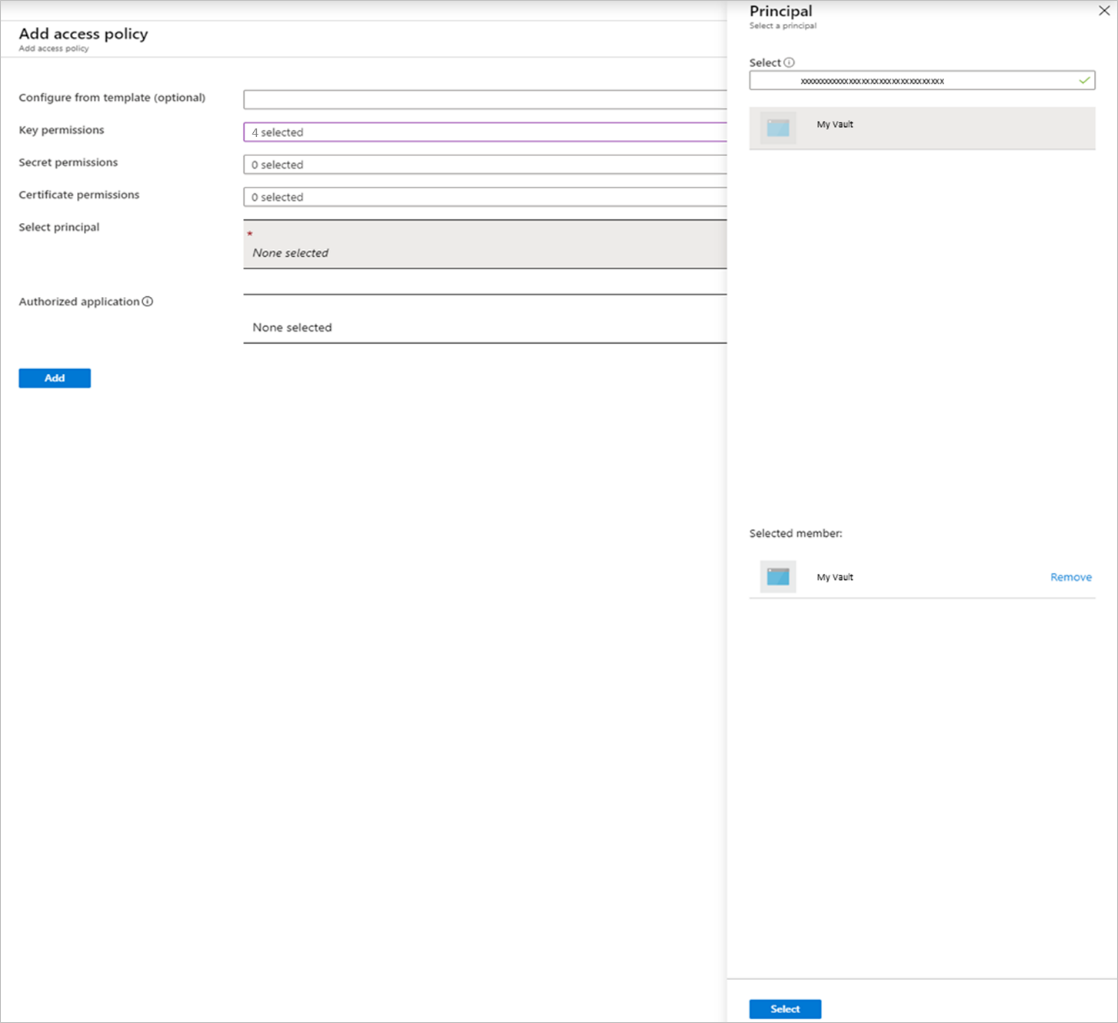

Nyissa meg az Egyszerű kiválasztása lehetőséget, és keresse meg a tárolót a keresőmezőben annak nevével vagy felügyelt identitásával. Amikor megjelenik a tároló, jelölje ki, majd a panel alján válassza a Kiválasztás lehetőséget.

Válassza a Hozzáadás lehetőséget az új hozzáférési szabályzat hozzáadásához.

A Mentés gombra kattintva mentheti a kulcstartó hozzáférési szabályzatában végrehajtott módosításokat.

RBAC-szerepkört is hozzárendelhet a Recovery Services-tárolóhoz, amely tartalmazza a korábban említett engedélyeket, például a Key Vault crypto officer szerepkört. Ez a szerepkör további engedélyeket tartalmazhat.

Helyreállítható törlési és törlési védelem engedélyezése az Azure Key Vaultban

Engedélyeznie kell a helyreállítható törlési és törlési védelmet a titkosítási kulcsot tároló kulcstartón.

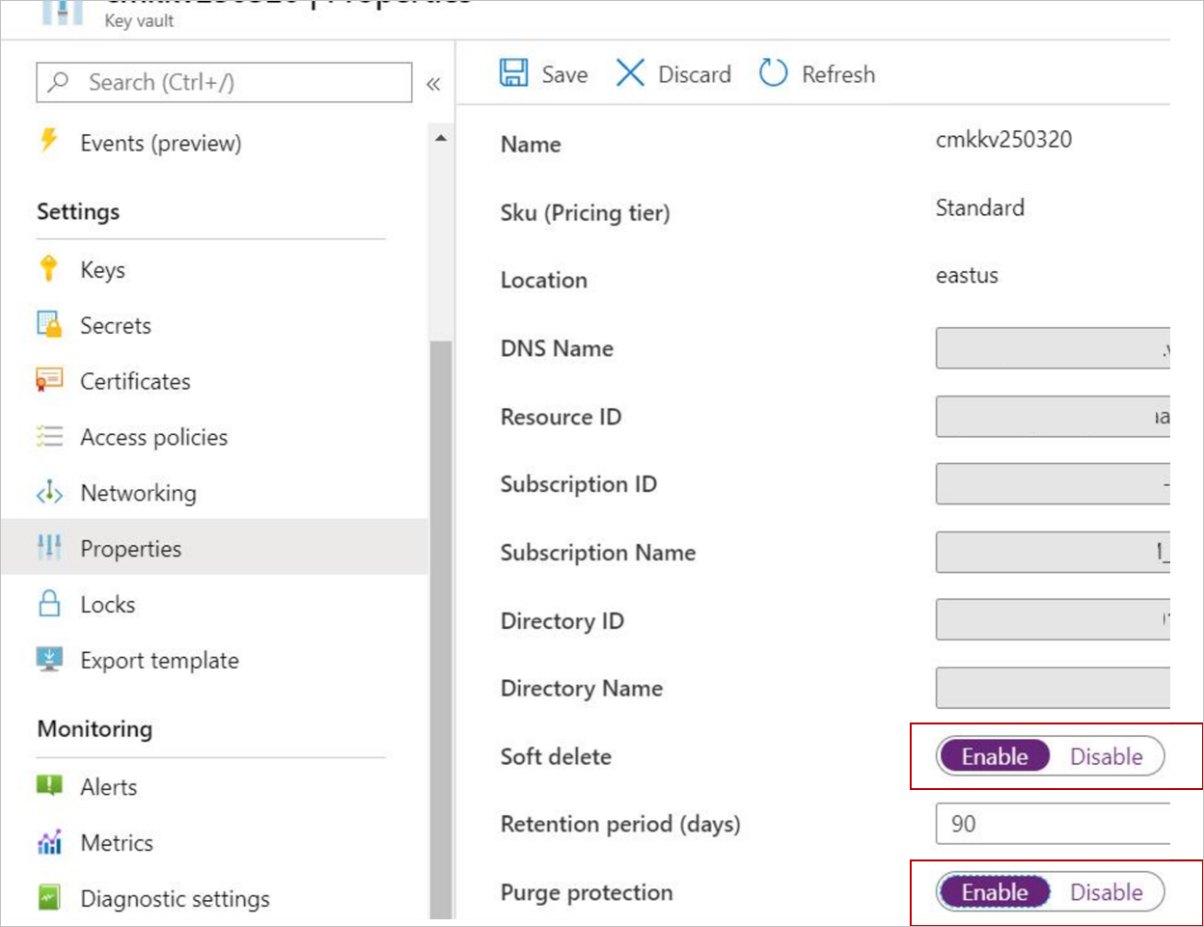

Válasszon egy ügyfelet:

Engedélyezheti a helyreállítható törlést és a törlési védelmet az Azure Key Vault felületéről, ahogyan az alábbi képernyőképen látható. Másik lehetőségként beállíthatja ezeket a tulajdonságokat a kulcstartó létrehozásakor. További információ ezekről a Key Vault-tulajdonságokról.

Titkosítási kulcs hozzárendelése a Recovery Services-tárolóhoz

Mielőtt kiválasztja a tároló titkosítási kulcsát, győződjön meg arról, hogy sikeresen:

- Engedélyezte a Recovery Services-tároló felügyelt identitását, és hozzárendelte hozzá a szükséges engedélyeket.

- Engedélyezve van a kulcstartó helyreállítható törlési és törlési védelme.

- Nincs olyan elem védett vagy regisztrálva a Recovery Services-tárolóban, amelyhez engedélyezni szeretné a CMK-titkosítást.

A kulcs hozzárendeléséhez és a lépések követéséhez válasszon egy ügyfelet:

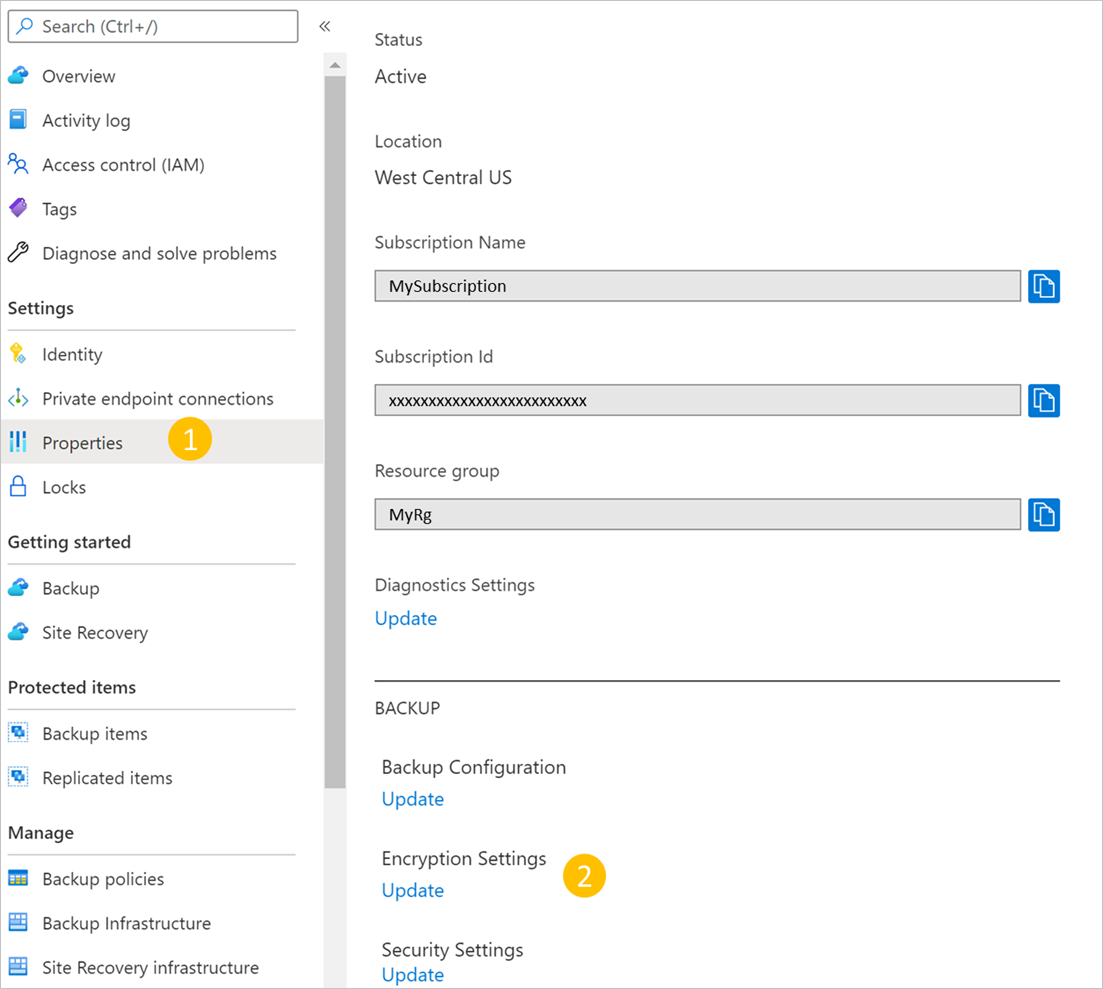

Nyissa meg a Recovery Services-tároló>tulajdonságait.

A Titkosítási Gépház területen válassza a Frissítés lehetőséget.

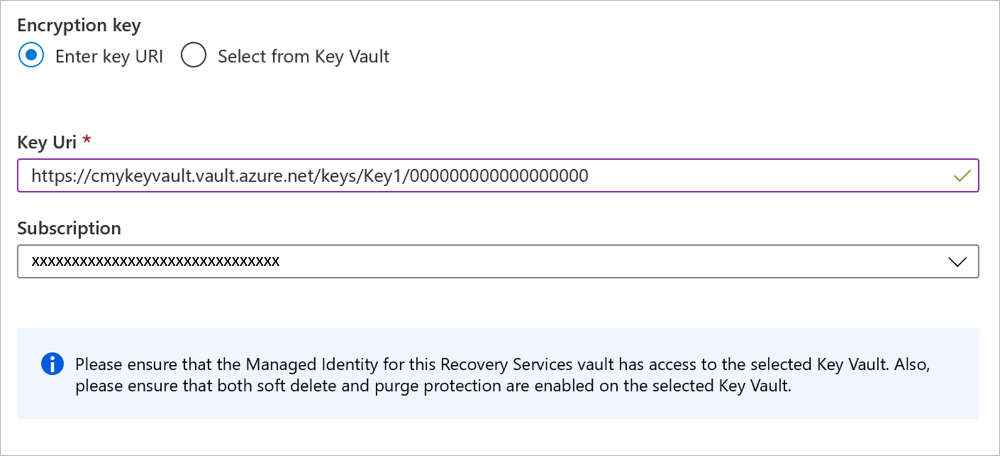

A Titkosítás Gépház panelen válassza a Saját kulcs használata lehetőséget, majd adja meg a kulcsot az alábbi lehetőségek egyikével. Mindenképpen olyan RSA-kulcsot használjon, amely engedélyezett állapotban van.

Válassza az Enter billentyű URI-ja lehetőséget. A Kulcs Uri mezőjébe írja be a Helyreállítási tárban az adatok titkosításához használni kívánt kulcs URI-jának nevét. Ezt a kulcs URI-t a kulcstartó megfelelő kulcsából is lekérheti. Az Előfizetés mezőben adja meg a kulcsot tartalmazó kulcstartó előfizetését.

Ügyeljen arra, hogy a kulcs URI-jának helyes másolása legyen. Javasoljuk, hogy használja a Kulcsazonosítóval ellátott Vágólap másolása gombot.

Ha a titkosítási kulcsot a teljes kulcs URI-jával adja meg a verzióösszetevővel, a kulcs nem lesz automatikusan lekontolva. Szükség esetén manuálisan kell frissítenie a kulcsokat az új kulcs vagy verzió megadásával. Másik lehetőségként távolítsa el a kulcs URI verzióösszetevőjét az automatikus forgatáshoz.

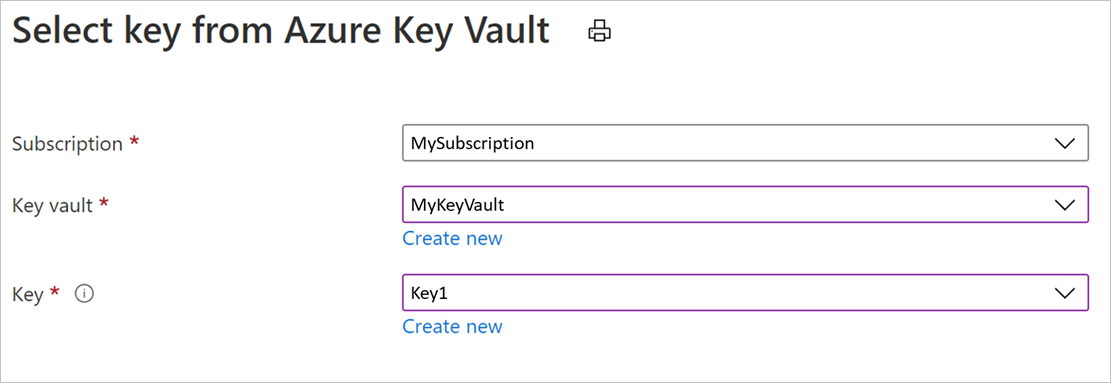

Válassza a Kiválasztás lehetőséget a Key Vaultban. A Kulcsválasztó panelen keresse meg és válassza ki a kulcsot a kulcstartóból.

Amikor a kulcsválasztó panelen adja meg a titkosítási kulcsot, a kulcs automatikusan ki lesz kapcsolva, amikor engedélyezve van a kulcs új verziója. További információ a titkosítási kulcsok automatikus aktiválásának engedélyezéséről.

Válassza a Mentés parancsot.

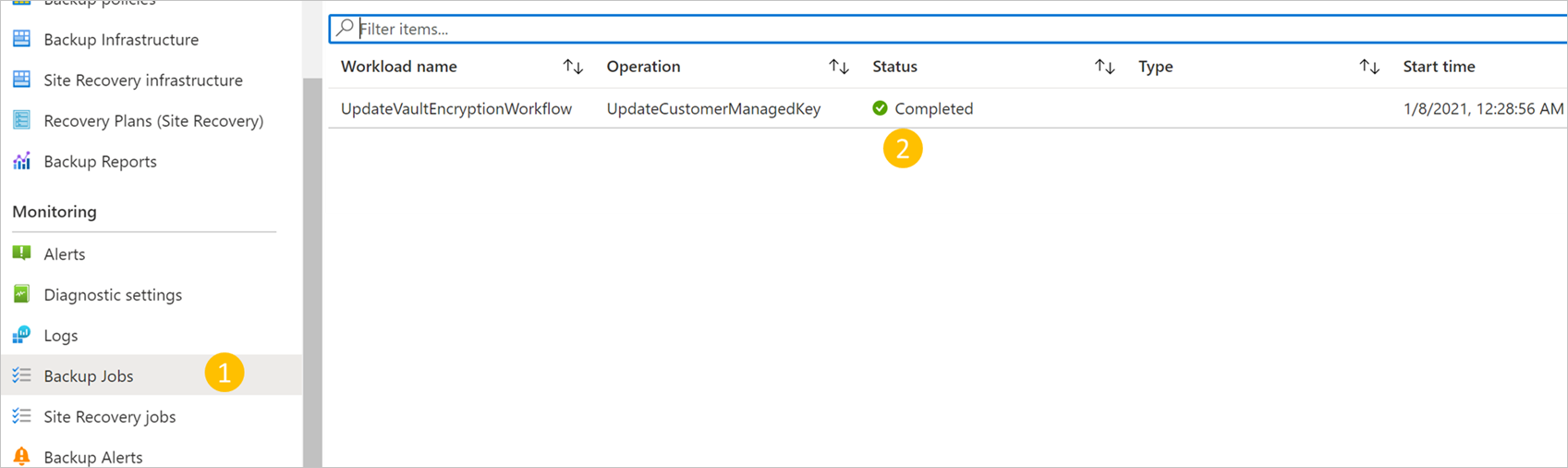

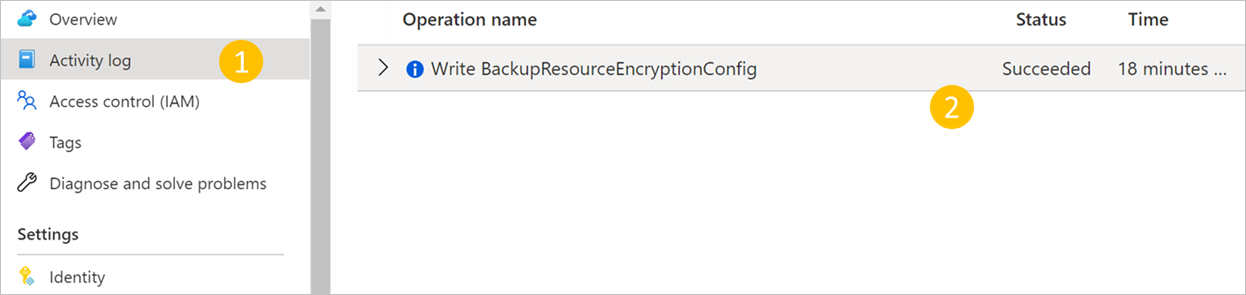

A titkosítási kulcs hozzárendelésének állapotát és állapotát a bal oldali menü Biztonsági mentési feladatok nézetével követheti nyomon. Az állapot hamarosan Kész állapotúra változik. A tároló mostantól a megadott kulccsal titkosítja az összes adatot KEK-ként.

A titkosítási kulcs frissítéseit a tároló tevékenységnaplójában is naplózza a rendszer.

Adatok biztonsági mentése ügyfél által felügyelt kulcsokkal titkosított tárolóba

A biztonsági mentési védelem konfigurálása előtt győződjön meg arról, hogy sikeresen:

- Létrehozta a Recovery Services-tárolót.

- Engedélyezte a Recovery Services-tároló rendszer által hozzárendelt felügyelt identitását, vagy hozzárendelt egy felhasználó által hozzárendelt felügyelt identitást a tárolóhoz.

- A Helyreállítási tárhoz (vagy a felhasználó által hozzárendelt felügyelt identitáshoz) hozzárendelt engedélyek a kulcstartó titkosítási kulcsainak eléréséhez.

- Engedélyezve van a kulcstartó helyreállítható törlési és törlési védelme.

- Hozzárendelt egy érvényes titkosítási kulcsot a Recovery Services-tárolóhoz.

Ez az ellenőrzőlista azért fontos, mert miután konfigurált (vagy megpróbál konfigurálni) egy elemet, hogy biztonsági másolatot készíthessen egy nem CMK-alapú titkosított tárolóról, nem engedélyezheti rajta a CMK-titkosítást. Továbbra is pmk-eket használ.

A CMK-kkal titkosított Recovery Services-tárolók biztonsági mentéseinek konfigurálása és végrehajtása ugyanaz, mint a PMK-t használó tárolók biztonsági mentésének konfigurálása és végrehajtása. A felhasználói élmény nem változik. Ez az állítás igaz az Azure-beli virtuális gépek biztonsági mentésére és a virtuális gépen futó számítási feladatok (például SAP HANA - vagy SQL Server-adatbázisok ) biztonsági mentésére.

Adatok visszaállítása biztonsági mentésből

Adatok visszaállítása virtuális gép biztonsági mentéséből

A Recovery Services-tárolóban tárolt adatokat a cikkben ismertetett lépéseknek megfelelően állíthatja vissza. Ha CMK-kkal titkosított Recovery Services-tárolóból próbál visszaállítani, a visszaállított adatok titkosítását lemeztitkosítási csoport (DES) használatával teheti meg.

A jelen szakasz által leírt élmény csak a CMK által titkosított tárolókból származó adatok visszaállításakor érvényes. Ha olyan tárolóból állít vissza adatokat, amely nem CMK-titkosítást használ, a rendszer PMK-kkal titkosítja a visszaállított adatokat. Ha azonnali helyreállítási pillanatképből állítja vissza a visszaállítást, a rendszer a visszaállított adatokat a forráslemez titkosításához használt mechanizmussal titkosítja.

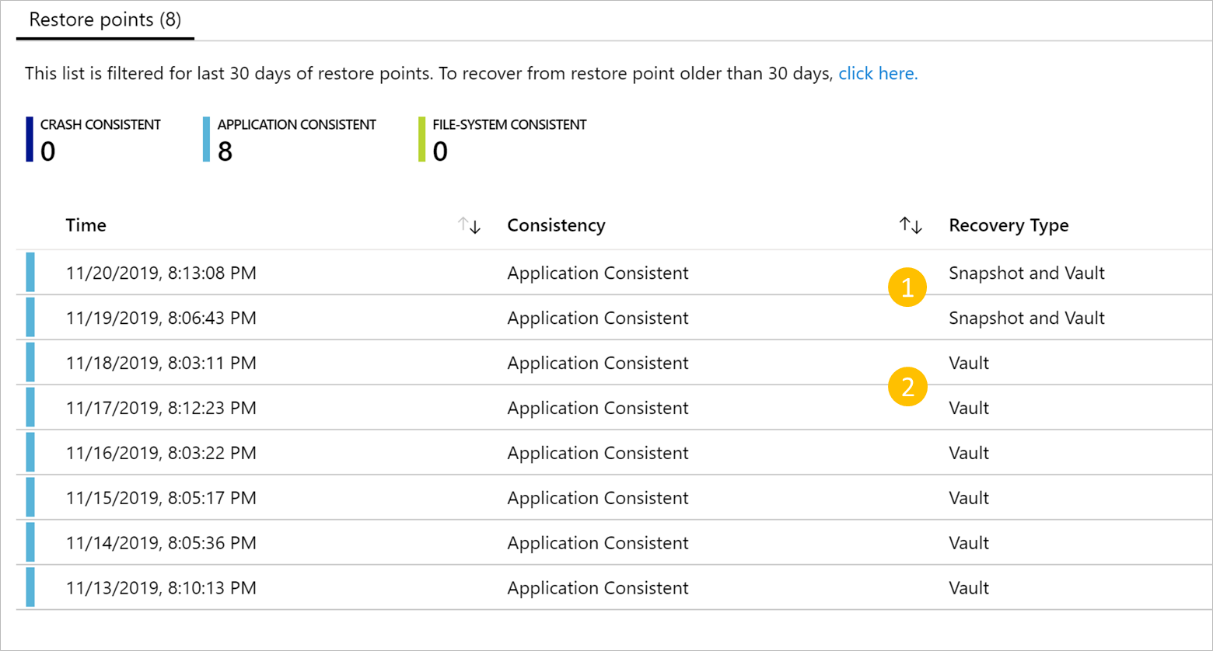

Lemez vagy virtuális gép visszaállítása

Amikor helyreállít egy lemezt vagy virtuális gépet egy pillanatkép-helyreállítási pontból, a rendszer a visszaállított adatokat a forrás virtuális gép lemezeinek titkosításához használt DES-sel titkosítja.

Amikor helyreállítási típussal rendelkező helyreállítási pontról állít vissza lemezt vagy virtuális gépet, a megadott DES használatával titkosíthatja a visszaállított adatokat. DeS megadása nélkül is visszaállíthatja az adatokat. Ebben az esetben a virtuális gépen a titkosítási beállítás lesz alkalmazva.

A régiók közötti visszaállítás során a CMK-kompatibilis Azure-beli virtuális gépek (amelyekről nem készít biztonsági másolatot a CMK-kompatibilis Recovery Services-tárolóban) nem CMK-kompatibilis virtuális gépekként lesznek visszaállítva a másodlagos régióban.

A visszaállítás befejezése után titkosíthatja a visszaállított lemezt vagy virtuális gépet, függetlenül attól, hogy milyen beállítást választott a visszaállítás indításakor.

Lemeztitkosítási csoport kiválasztása a tároló helyreállítási pontjáról való visszaállítás során

Válasszon egy ügyfelet:

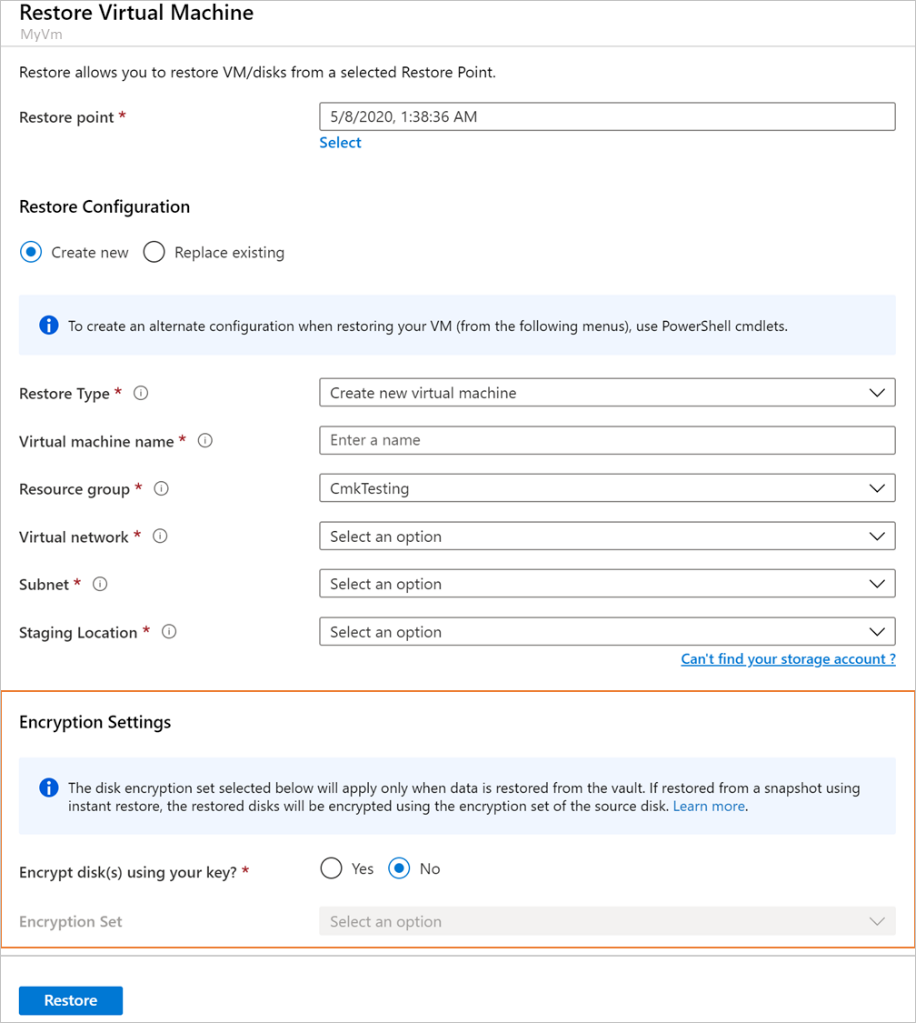

Ha meg szeretne adni egy DES-t a titkosítási Gépház a visszaállítási panelen, kövesse az alábbi lépéseket:

Ha a kulcs használatával titkosítja a lemez(ek)et?, válassza az Igen lehetőséget.

A Titkosítási beállítás legördülő listában válassza ki a visszaállított lemezekhez használni kívánt DES-t. Győződjön meg arról, hogy rendelkezik hozzáféréssel a DES-hez.

Megjegyzés:

Ha régiók közötti visszaállítást végez, akkor a des-beállítások kiválasztása a visszaállítás során támogatott. Jelenleg azonban nem támogatott, ha Azure Disk Encryptiont használó virtuális gépet állít vissza.

Restore files

Fájl-visszaállítás végrehajtásakor a rendszer a visszaállított adatokat a célhely titkosításához használt kulccsal titkosítja.

SAP HANA/SQL-adatbázisok visszaállítása Azure-beli virtuális gépeken

Ha egy Azure-beli virtuális gépen futó, biztonsági másolattal rendelkező SAP HANA- vagy SQL Server-adatbázisból állítja vissza a visszaállítást, a rendszer a visszaállított adatokat a céltárolási helyen használt titkosítási kulccsal titkosítja. Lehet CMK vagy PMK, amely a virtuális gép lemezeinek titkosítására szolgál.

További témakörök

Titkosítás engedélyezése ügyfél által felügyelt kulcsokkal a tároló létrehozásakor (előzetes verzióban)

A tárolók cmK-kkal történő létrehozásának engedélyezése korlátozott nyilvános előzetes verzióban érhető el, és az előfizetések engedélyezését igényli. Az előzetes verzióra való regisztrációhoz töltse ki az űrlapot , és írjon nekünk a következő címen AskAzureBackupTeam@microsoft.com: .

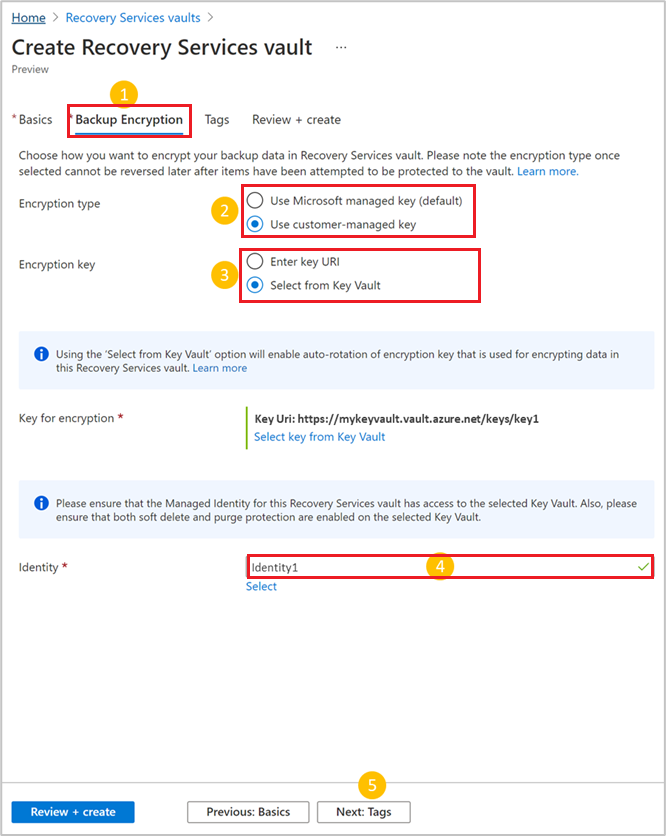

Ha az előfizetés engedélyezve van, megjelenik a Biztonsági másolat titkosítása lap. Ezen a lapon engedélyezheti a biztonsági mentés titkosítását CMK-k használatával egy új Recovery Services-tároló létrehozása során.

A titkosítás engedélyezéséhez kövesse az alábbi lépéseket:

A Biztonsági másolat titkosítása lapon adja meg a titkosításhoz használni kívánt titkosítási kulcsot és identitást. A beállítások csak a biztonsági mentésre vonatkoznak, és nem kötelezőek.

Titkosítási típus esetén válassza az Ügyfél által felügyelt kulcs használata lehetőséget.

A titkosításhoz használni kívánt kulcs megadásához válassza a titkosítási kulcs megfelelő beállítását. Megadhatja a titkosítási kulcshoz tartozó URI-t, vagy tallózhat és kiválaszthatja a kulcsot.

Ha a Kulcstartó kiválasztása beállítással adja meg a kulcsot, a titkosítási kulcs automatikus beírása automatikusan engedélyezve lesz. További információ az automatikus kiírásról.

Identitás esetén adja meg a felhasználó által hozzárendelt felügyelt identitást a titkosítás CMK-k használatával történő kezeléséhez. A Kiválasztás gombra kattintva keresse meg a kívánt identitást, és válassza ki a szükséges identitást.

Adjon hozzá címkéket (nem kötelező), és folytassa a tároló létrehozását.

Titkosítási kulcsok automatikus aktiválásának engedélyezése

A biztonsági másolatok titkosításához használt CMK megadásához használja az alábbi lehetőségek egyikét:

- Kulcs URI-nak megadása

- Kiválasztás a Key Vaultból

A Kiválasztás a Key Vaultból beállítással automatikusan ki van űzve a kijelölt kulcs. Ez a beállítás kiküszöböli a manuális erőfeszítést a következő verzióra való frissítéshez. Ha azonban ezt a lehetőséget használja:

- A kulcsverzió frissítése akár egy órát is igénybe vehet.

- A kulcsfrissítés érvénybe lépése után a régi verziónak is elérhetőnek kell lennie (engedélyezett állapotban) legalább egy későbbi biztonsági mentési feladathoz.

Ha a titkosítási kulcsot a teljes kulcs URI használatával adja meg, a kulcs nem lesz automatikusan elforgatva. Szükség esetén manuálisan kell végrehajtania a kulcsfrissítéseket az új kulcs megadásával. Az automatikus elforgatás engedélyezéséhez távolítsa el a kulcs URI verzióösszetevőjét.

Az Azure Policy használatával ügyfél által felügyelt kulcsokkal naplózhatja és kényszerítheti a titkosítást (előzetes verzióban)

Az Azure Backup használatával az Azure Policy használatával CMK-kkal naplózhatja és kényszerítheti az adatok titkosítását a Recovery Services-tárolóban. A titkosított tárolók naplózásához a naplózási szabályzatot a 2021. április 1. után engedélyezett CMK-k használatával használhatja.

Az olyan tárolók esetében, amelyek 2021. április 1. előtt engedélyezték a CMK-titkosítást, előfordulhat, hogy a szabályzat nem lesz alkalmazva, vagy hamis negatív eredményeket jeleníthet meg. Ez azt jelenti, hogy ezek a tárolók nem megfelelőként jelenthetők, annak ellenére, hogy engedélyezve van a CMK-titkosítás.

Ha a 2021. április 1. előtt engedélyezett CMK-titkosítással rendelkező tárolók naplózására vonatkozó naplózási szabályzatot szeretné használni, az Azure Portal használatával frissítse a titkosítási kulcsot. Ezzel a módszerrel frissíthet az új modellre. Ha nem szeretné módosítani a titkosítási kulcsot, adja meg ismét ugyanazt a kulcsot a kulcs URI-ján vagy a kulcsválasztási lehetőségen keresztül.

Figyelmeztetés

Ha a PowerShellt használja a biztonsági mentés titkosítási kulcsainak kezeléséhez, nem javasoljuk, hogy frissítse a titkosítási kulcsot a portálról. Ha a portálról frissít egy kulcsot, a PowerShell nem tudja frissíteni a titkosítási kulcsot, amíg el nem érhető egy PowerShell-frissítés az új modell támogatásához. A kulcsot azonban továbbra is frissítheti a portálról.

Gyakori kérdések

Titkosíthatok egy meglévő Backup-tárolót ügyfél által felügyelt kulcsokkal?

Nem. A CMK-titkosítást csak új tárolókhoz engedélyezheti. A tárolókban soha nem lehetett védelem alatt álló elem. A titkosítás CMK-k használatával történő engedélyezése előtt nem szabad megkísérelnie a tárolóban lévő elemek védelmét.

Megpróbáltam megvédeni egy elemet a tárolómhoz, de nem sikerült, és a tároló továbbra sem tartalmaz hozzá védett elemeket. Engedélyezhetem a CMK-titkosítást ehhez a tárolóhoz?

Nem. A tárolónak korábban nem kellett semmilyen elemet védenie.

Van egy tárolóm, amely CMK-titkosítást használ. Később visszaállíthatom a PMK-titkosítást akkor is, ha biztonsági mentési elemek védettek a tárolóban?

Nem. A CMK-titkosítás engedélyezése után nem lehet visszaállni a PMK-k használatára. A kulcsokat a követelményeknek megfelelően módosíthatja.

Az Azure Backup CMK-titkosítása az Azure Site Recoveryre is vonatkozik?

Nem. Ez a cikk csak a biztonsági mentési adatok titkosítását ismerteti. Az Azure Site Recovery esetében a tulajdonságot külön kell beállítania a szolgáltatástól elérhető módon.

Kihagytam a cikk egyik lépését, és tovább folytattam az adatforrásom védelmét. Továbbra is használhatom a CMK-titkosítást?

Ha nem követi a cikkben leírt lépéseket, és folytatja az elemek védelmét, előfordulhat, hogy a tároló nem tudja használni a CMK-titkosítást. Javasoljuk, hogy az elemek védelme előtt használja ezt az ellenőrzőlistát .

A CMK-titkosítás használata növeli a biztonsági másolatok költségeit?

A CMK-titkosítás biztonsági mentéshez való használata nem jár további költségekkel. Előfordulhat azonban, hogy továbbra is költségekkel jár a kulcstartó használata, ahol a kulcs van tárolva.

További lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: