Küllős hálózati topológia

A küllős és a küllős hálózatkezelési modell a gyakori kommunikációs vagy biztonsági követelmények hatékony kezelésére. Az Azure-előfizetések esetleges korlátozásait is segítenek elkerülni. Ez a modell a következő megfontolások alapján lett kialakítva:

Költségmegtakarítás és hatékony felügyelet: Központosíthatja a több számítási feladat, például a hálózati virtuális berendezések (NVA-k) és a DNS-kiszolgálók által megosztható szolgáltatásokat. A szolgáltatások egyetlen helyével az it minimalizálhatja a redundáns erőforrásokat és a felügyeleti erőfeszítéseket.

Az előfizetés korlátainak leküzdése: A nagy felhőalapú számítási feladatokhoz több erőforrásra lehet szükség, mint amennyit egyetlen Azure-előfizetés tartalmaz. Ezek a korlátok más előfizetésekhez tartozó virtuális hálózatokkal történő társviszony-létesítéssel leküzdhetők. További információkért tekintse meg az Azure-előfizetés korlátait.

A problémák elkülönítése: Egyéni számítási feladatokat helyezhet üzembe a központi informatikai csapatok és a számítási feladatokat végző csapatok között.

Előfordulhat, hogy a kisebb felhőrendszerek nem profitálnak az ezen modell által képviselt hozzáadott struktúrából és képességekből. A nagyobb felhőbevezetési erőfeszítéseknél azonban fontolóra kell venni egy küllős hálózati architektúra implementálását, ha a korábban felsorolt szempontok bármelyike nagyobb jelentőséggel bír.

Feljegyzés

Az Azure referenciaarchitektúrák webhelye példasablonokat tartalmaz, amelyek a saját küllős hálózatok implementálásának alapjaként használhatók:

Áttekintés

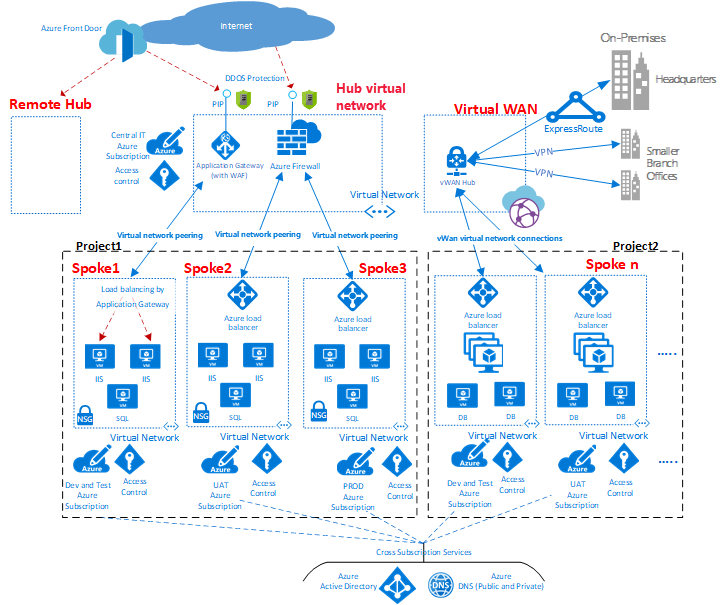

1. ábra: Példa küllős hálózati topológiára.

Ahogy az ábrán is látható, az Azure kétféle küllős kialakítást támogat. Az első típus támogatja a kommunikációt, a megosztott erőforrásokat és a központosított biztonsági szabályzatot. Ez a típus vNet hubként van megjelölve a diagramon. A második típus az Azure Virtual WAN-on alapul, amely a diagramon Virtual WAN-ként van megjelölve. Ez a típus nagy léptékű elágazáshoz és ág–Azure kommunikációhoz használható.

A központ (hub) egy olyan központi hálózati zóna, amely a zónák közötti bejövő vagy kimenő forgalmat vezérli és vizsgálja: az internetet, a helyszíni rendszert és a küllőket. A küllős topológia lehetővé teszi, hogy az informatikai részleg hatékony módon tudja érvényesíteni a biztonsági szabályzatokat egy központi helyen. A helytelen konfigurációk és a fenyegetéseknek való kitettség kockázatát is csökkenti.

A központ gyakran tartalmazza a küllők által felhasznált általános szolgáltatási összetevőket. A gyakori központi szolgáltatások például a következők:

- A DNS-szolgáltatás feloldja a küllők számítási feladatának elnevezését a helyszíni és az internetes erőforrások eléréséhez, ha az Azure DNS nincs használatban.

- A nyilvános kulcsú infrastruktúra a számítási feladatok egyszeri bejelentkezését valósítja meg.

- A TCP- és UDP-forgalom a küllős hálózati zónák és az internet között van szabályozva.

- A folyamat a küllők és a helyszíni között van szabályozva.

- Szükség esetén a folyamat egy küllő és egy másik között van vezérelve.

Minimalizálhatja a redundanciát, leegyszerűsítheti a felügyeletet, és csökkentheti a megoldás teljes költségét, amennyiben több küllő támogatására a megosztott központi infrastruktúrát használja.

Az egyes küllők szerepe különböző típusú számítási feladatok üzemeltetése lehet. A küllők moduláris megközelítést is biztosítanak ugyanazon számítási feladatok ismétlődő üzembe helyezéséhez. Ilyenek például a fejlesztés/tesztelés, a felhasználói elfogadás tesztelése, az előkészítés és az éles környezet.

A küllők a cégen vagy szervezeten belüli különböző csoportok elkülönítésére és engedélyezésére is használhatók. Ilyenek lehetnek például az Azure DevOps-csoportok. Egy küllőn belül alapszintű vagy összetett többszintű számítási feladatok is üzembe helyezhetők a szintek közötti forgalomirányítással.

A fenti ábrán látható Application Gateway küllőben tud élni azzal az alkalmazással, amelyet a jobb felügyelet és skálázás érdekében szolgál. A vállalati szabályzat azonban azt diktálhatja, hogy helyezze az Application Gatewayt a központosított felügyelethez és a feladatok elkülönítéséhez.

Előfizetés korlátai és több központ használata

Az Azure-ban minden típusú összetevő üzembe van helyezve egy Azure-előfizetésben. Az Azure-összetevők elkülönítése különböző Azure-előfizetésekben kielégítheti a különböző üzletágak követelményeit, mert lehetővé teszi például különböző hozzáférési és engedélyezési szintek beállítását.

Egyetlen küllős implementáció nagy számú küllőre skálázható fel, de mint minden informatikai rendszerben, a platformkorlátok is fennállnak. A központ üzemelő példánya egy adott Azure-előfizetéshez van kötve, amelyre korlátozások és határértékek vonatkoznak. Ilyen például a virtuális hálózatok közötti társviszonyok maximális száma. További információ: Azure-előfizetés és szolgáltatáskorlátok.

Ha a korlátok problémát jelenthetnek, felskálázhatja az architektúrát úgy, hogy kiterjeszti a modellt egy központ- és küllőfürtre. Egy vagy több Azure-régióban több központot is csatlakoztathat a következőkkel:

- Virtuális hálózati társviszony

- Azure ExpressRoute

- Azure Virtual WAN

- Helyek közötti VPN

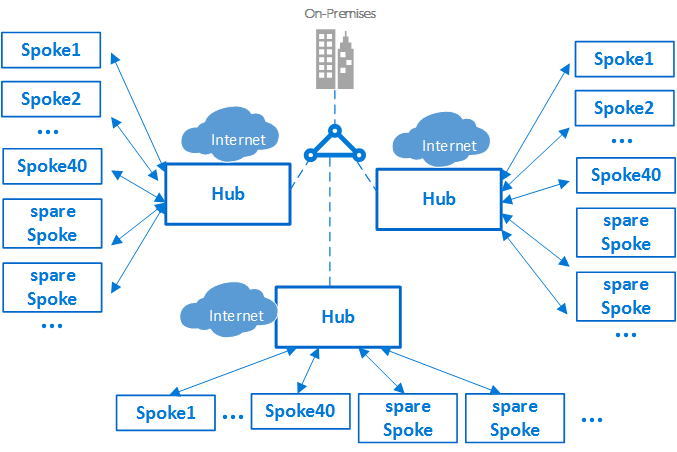

2. ábra: Központ- és küllőfürt.

Több központ bevezetésével megnőnek a rendszerben felmerülő költségvetési és kezelési többletterhek. Ezt a növekedést csak a következő indokok indokolják:

- Méretezhetőség

- Rendszerkorlátok

- Redundancia és regionális replikáció a felhasználói teljesítmény vagy vészhelyreállítás érdekében

Több központot igénylő forgatókönyvekben az összes központnak törekednie kell arra, hogy ugyanazt a szolgáltatáskészletet kínálja a működés megkönnyítése érdekében.

Küllők közötti kapcsolat

Egyetlen küllőben több összetett, többszintű számítási feladatot is implementálhat. A többszintű konfigurációkat úgy implementálhatja, hogy alhálózatokat (minden szinthez egyet) használ egy virtuális hálózaton belül, és hálózati biztonsági csoportokkal szűri a folyamatokat.

Előfordulhat, hogy egy tervező többtényezős számítási feladatot szeretne üzembe helyezni több virtuális hálózaton. A virtuális hálózati társviszonyok segítségével a küllők csatlakozhatnak az ugyanabban a központban vagy más központokban található küllőkhöz.

Ennek a forgatókönyvnek a tipikus példája az az eset, amikor az alkalmazás-feldolgozó kiszolgálók ugyanazon a küllőn vagy virtuális hálózaton vannak, az adatbázis pedig egy másik küllőn vagy virtuális hálózaton kerül üzembe helyezésre. Ebben az esetben társviszony létesítésével egyszerűen összekapcsolhatja a küllőket, és elkerülheti a központon keresztüli átvitelt. Körültekintő architektúrát és biztonsági felülvizsgálatot végezhet annak érdekében, hogy a központ megkerülése ne kerülhesse meg a csak a központban található fontos biztonsági vagy naplózási pontokat.

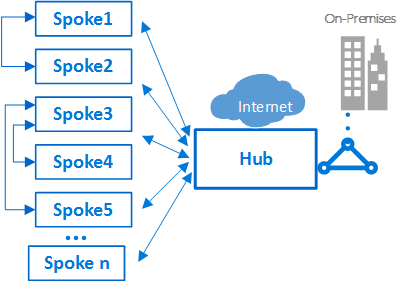

3. ábra: Példa az egymáshoz csatlakozó küllőkre és a központra.

A küllők egy olyan küllőhöz is csatlakoztathatók, amely központként funkcionál. Ez a megközelítés kétszintű hierarchiát hoz létre: a küllő a magasabb, 0. szinten a hierarchia alsó küllőinek vagy 1. szintjének központja lesz. A küllőknek a központi központ felé kell továbbítaniuk a forgalmat. Ennek a követelménynek az a célja, hogy a forgalom a helyszíni hálózaton vagy a nyilvános interneten áthaladjon a célhelyre. A kétszintű központokkal rendelkező architektúrák működtetése olyan összetett útválasztást igényel, amely felszámolja az egyszerű küllős kapcsolatok előnyeit.

Feljegyzés

Az Azure Virtual Network Manager (AVNM) használatával új vagy meglévő küllős virtuális hálózati topológiákat hozhat létre a kapcsolatok és a biztonsági vezérlők központi felügyeletéhez.

A kapcsolatkonfigurációval hálót vagy küllős hálózati topológiát hozhat létre, beleértve a küllős virtuális hálózatok közötti közvetlen kapcsolatot is.

A biztonsági konfiguráció lehetővé teszi olyan szabályok gyűjteményének meghatározását, amelyeket egy vagy több globális szintű hálózati csoportra alkalmazhat.

Következő lépések

Most, hogy megismerte a hálózatkezelés ajánlott eljárásait, megtudhatja, hogyan közelítheti meg az identitás- és hozzáférés-vezérlést.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: