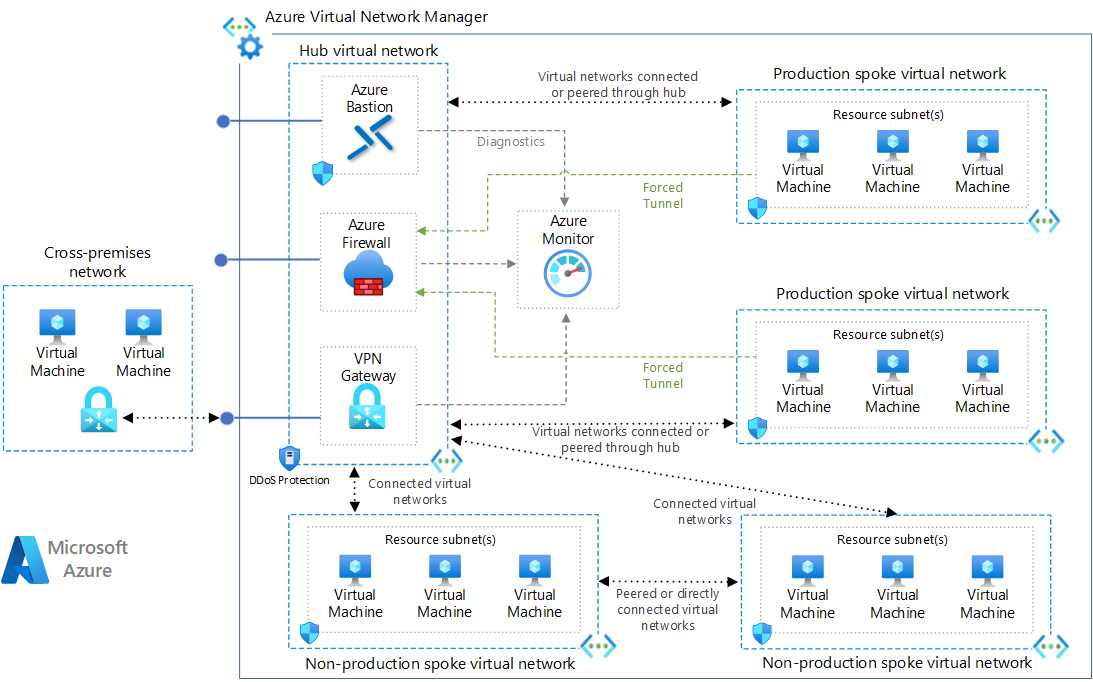

Ez a referenciaarchitektúra egy küllős hálózati mintát implementál az ügyfél által felügyelt központi infrastruktúra-összetevőkkel. A Microsoft által felügyelt hubinfrastruktúra-megoldásért tekintse meg a küllős hálózati topológiát az Azure Virtual WAN használatával.

Architektúra

Töltse le az architektúra Visio-fájlját.

Munkafolyamat

Ez a küllős hálózati konfiguráció a következő architektúraelemeket használja:

Központi virtuális hálózat. A központi virtuális hálózat megosztott Azure-szolgáltatásokat üzemeltet. A küllős virtuális hálózatokban üzemeltetett számítási feladatok használhatják ezeket a szolgáltatásokat. A központi virtuális hálózat a helyek közötti hálózatok központi csatlakozási pontja.

Küllős virtuális hálózatok. A küllős virtuális hálózatok elkülönítik és kezelik a számítási feladatokat minden küllőben. Minden számítási feladat több szintet is tartalmazhat, és több alhálózatot is csatlakoztathat az Azure-terheléselosztókon keresztül. A küllők különböző előfizetésekben létezhetnek, és különböző környezeteket képviselhetnek, például az éles és a nem éles környezeteket.

Virtuális hálózati kapcsolat. Ez az architektúra társviszony-létesítési kapcsolatokkal vagy csatlakoztatott csoportokkal köti össze a virtuális hálózatokat. A társviszony-létesítési kapcsolatok és a csatlakoztatott csoportok nem tranzitív, alacsony késésű kapcsolatok a virtuális hálózatok között. A társviszonyban lévő vagy csatlakoztatott virtuális hálózatok útválasztó nélkül cserélhetik a forgalmat az Azure gerinchálózatán. Az Azure Virtual Network Manager létrehozza és kezeli a hálózati csoportokat és azok kapcsolatait.

Azure Bastion-gazdagép. Az Azure Bastion biztonságos kapcsolatot biztosít az Azure Portalról a virtuális gépekhez a böngésző használatával. Az Azure-beli virtuális hálózaton belül üzembe helyezett Azure Bastion-gazdagépek hozzáférhetnek az adott virtuális hálózatban vagy a csatlakoztatott virtuális hálózatokban lévő virtuális gépekhez.

Azure Firewall. Az Azure Firewall által felügyelt tűzfalpéldány a saját alhálózatán található.

Azure VPN Gateway vagy Azure ExpressRoute-átjáró. A virtuális hálózati átjárók lehetővé teszik, hogy a virtuális hálózatok csatlakozzanak egy virtuális magánhálózati eszközhöz vagy az Azure ExpressRoute-kapcsolatcsoporthoz. Az átjáró helyszíni hálózati kapcsolatot biztosít. További információ: Helyszíni hálózat csatlakoztatása Microsoft Azure-beli virtuális hálózathoz és helyszíni hálózat kiterjesztése VPN használatával.

VPN-eszköz. A VPN-eszközök vagy -szolgáltatások külső kapcsolatot biztosítanak a helyszíni hálózathoz. A VPN-eszköz lehet hardvereszköz vagy szoftvermegoldás, például az Útválasztási és távelérési szolgáltatás (RRAS) a Windows Serveren. További információ: Érvényesített VPN-eszközök és eszközkonfigurációs útmutatók.

Összetevők

A Virtual Network Manager egy felügyeleti szolgáltatás, amely segít a virtuális hálózatok nagy léptékű csoportosításában, konfigurálásában, üzembe helyezésében és kezelésében az Azure-előfizetések, régiók és bérlők között. A Virtual Network Managerrel virtuális hálózatok csoportjait határozhatja meg a virtuális hálózatok azonosításához és logikai szegmentálásához. A hálózati csoport összes virtuális hálózatában egyszerre definiálhat és alkalmazhat kapcsolati és biztonsági konfigurációkat.

Az Azure Virtual Network az Azure-beli magánhálózatok alapvető építőeleme. A virtuális hálózat számos Azure-erőforrást, például Azure-beli virtuális gépet tesz lehetővé, hogy biztonságosan kommunikáljon egymással, a helyszíni hálózatokkal és az internettel.

Az Azure Bastion egy teljes körűen felügyelt szolgáltatás, amely biztonságosabb és zökkenőmentesebb távoli asztali protokollt (RDP) és Secure Shell Protocol (SSH) hozzáférést biztosít a virtuális gépekhez a nyilvános IP-címek felfedése nélkül.

Az Azure Firewall egy felügyelt felhőalapú hálózati biztonsági szolgáltatás, amely védi a virtuális hálózati erőforrásokat. Ez az állapotalapú tűzfalszolgáltatás beépített magas rendelkezésre állással és korlátlan felhőméretezhetőségtel rendelkezik, így alkalmazás- és hálózati kapcsolati szabályzatokat hozhat létre, kényszeríthet és naplózhat előfizetések és virtuális hálózatok között.

A VPN Gateway egy adott típusú virtuális hálózati átjáró, amely titkosított forgalmat küld egy virtuális hálózat és egy helyszíni hely között a nyilvános interneten keresztül. A VPN Gateway használatával titkosított forgalmat is küldhet az Azure-beli virtuális hálózatok között a Microsoft-hálózaton keresztül.

Az Azure Monitor képes telemetriaadatokat gyűjteni, elemezni és végrehajtani a helyszíni környezetekből, például az Azure-ból és a helyszíni környezetekből. Az Azure Monitor segítségével maximalizálhatja az alkalmazások teljesítményét és rendelkezésre állását, és másodpercek alatt proaktív módon azonosíthatja a problémákat.

Forgatókönyv részletei

Ez a referenciaarchitektúra egy küllős hálózati mintát valósít meg, amelyben a központi virtuális hálózat számos küllős virtuális hálózathoz való kapcsolódás központi pontjaként működik. A küllős virtuális hálózatok csatlakoznak a központhoz, és a számítási feladatok elkülönítésére használhatók. A helyek közötti forgatókönyveket úgy is engedélyezheti, hogy a központ segítségével csatlakozik a helyszíni hálózatokhoz.

Ez az architektúra egy, az ügyfél által felügyelt központi infrastruktúra-összetevőkkel rendelkező hálózati mintát ír le. A Microsoft által felügyelt hubinfrastruktúra-megoldásért tekintse meg a küllős hálózati topológiát az Azure Virtual WAN használatával.

A küllős és a küllős konfiguráció használatának előnyei a következők:

- Költségmegtakarítás

- Az előfizetés korlátainak leküzdése

- Számítási feladatok elkülönítése

További információ: Küllős hálózati topológia.

Lehetséges használati esetek

A küllős architektúra tipikus felhasználási módjai közé tartoznak a következő számítási feladatok:

- Több olyan környezettel rendelkezik, amelyek megosztott szolgáltatásokat igényelnek. Előfordulhat például, hogy egy számítási feladat fejlesztési, tesztelési és éles környezetekkel rendelkezik. A megosztott szolgáltatások közé tartozhatnak a DNS-azonosítók, a hálózati idő protokoll (NTP) vagy a Active Directory tartományi szolgáltatások (AD DS). A megosztott szolgáltatások a központi virtuális hálózaton vannak elhelyezve, és minden környezet egy másik küllőn települ az elkülönítés fenntartása érdekében.

- Nincs szükség egymáshoz való kapcsolódásra, de a megosztott szolgáltatásokhoz való hozzáférésre van szükség.

- Központi felügyeletet igényel a biztonság felett, például egy peremhálózati (más néven DMZ-) tűzfalat a központban, amely minden küllőben elkülönített számítási feladatokat felügyel.

- Központi vezérlést igényel a kapcsolatok felett, például szelektív kapcsolatot vagy elkülönítést bizonyos környezetek vagy számítási feladatok küllői között.

Ajánlások

A legtöbb forgatókönyvre az alábbi javaslatok vonatkoznak. Kövesse ezeket a javaslatokat, hacsak nem rendelkezik olyan konkrét követelményekkel, amelyek felülírják őket.

Erőforráscsoportok, előfizetések és régiók

Ez a példamegoldás egyetlen Azure-erőforráscsoportot használ. A központot és az egyes küllőket különböző erőforráscsoportokban és előfizetésekben is implementálhatja.

Ha különböző előfizetésekben társítanak virtuális hálózatokat, az előfizetéseket ugyanahhoz vagy különböző Microsoft Entra-bérlőkhöz társíthatja. Ez a rugalmasság lehetővé teszi az egyes számítási feladatok decentralizált kezelését, miközben megosztott szolgáltatásokat tart fenn a központban. Lásd: Virtuális hálózati társviszony létrehozása – Resource Manager, különböző előfizetések és Microsoft Entra-bérlők.

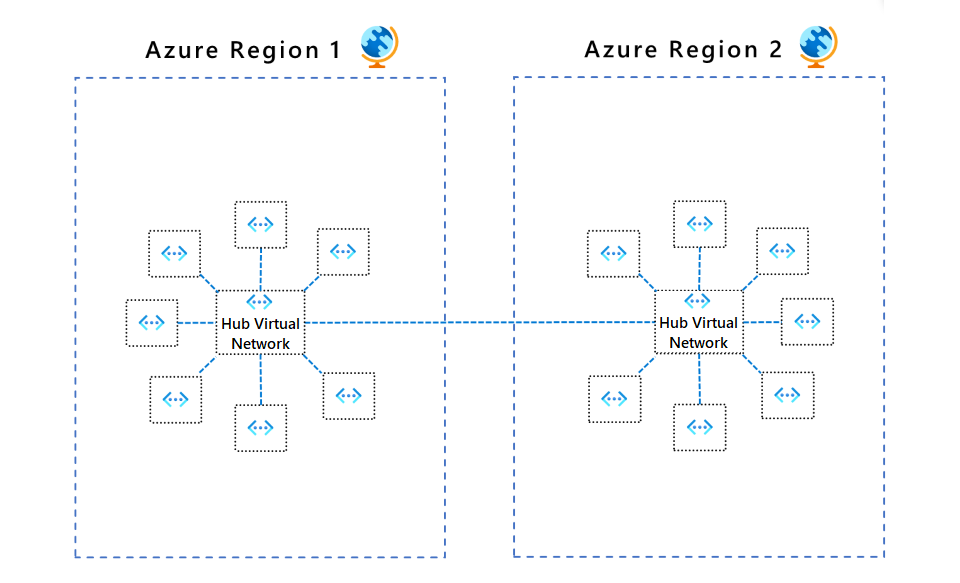

Általános szabály, hogy a legjobb, ha régiónként legalább egy központ van. Ez a konfiguráció segít elkerülni az egyetlen meghibásodási pontot, például annak elkerülése érdekében, hogy az A régió erőforrásait hálózati szinten befolyásolja a B régió leállása.

Virtuális hálózati alhálózatok

Az alábbi javaslatok a virtuális hálózaton lévő alhálózatok konfigurálását ismertetik.

GatewaySubnet

A virtuális hálózati átjárónak szüksége van erre az alhálózatra. A küllős topológiát átjáró nélkül is használhatja, ha nincs szüksége helyszíni hálózati kapcsolatra.

Hozzon létre egy GatewaySubnet nevű alhálózatot legalább /27egy címtartománysal. A /27 címtartomány elegendő méretezhetőségi konfigurációs lehetőséget biztosít az alhálózatnak ahhoz, hogy a jövőben ne érje el az átjáró méretkorlátozásait. Az átjáró felállításáról további információkat az alábbi referenciaarchitektúrákban talál (a kapcsolattípustól függően):

A magasabb rendelkezésre álláshoz használhat ExpressRoute-ot és egy VPN-t feladatátvétel esetére. További információ: Helyszíni hálózat csatlakoztatása az Azure-hoz VPN-feladatátvételt biztosító ExpressRoute használatával.

AzureFirewallSubnet

Hozzon létre egy AzureFirewallSubnet nevű alhálózatot legalább /26egy címtartománysal. A mérettől függetlenül a /26 címtartomány az ajánlott méret, és lefedi a jövőbeli méretkorlátozásokat. Ez az alhálózat nem támogatja a hálózati biztonsági csoportokat (NSG-k).

Az Azure Firewallnak szüksége van erre az alhálózatra. Ha partnerhálózati virtuális berendezést (NVA) használ, kövesse annak hálózati követelményeit.

Küllős hálózati kapcsolat

A virtuális hálózatok közötti társviszony-létesítés vagy a csatlakoztatott csoportok nem tranzitív kapcsolatok a virtuális hálózatok között. Ha küllős virtuális hálózatokra van szüksége egymáshoz való csatlakozáshoz, adjon hozzá társviszony-létesítési kapcsolatot a küllők között, vagy helyezze őket ugyanabba a hálózati csoportba.

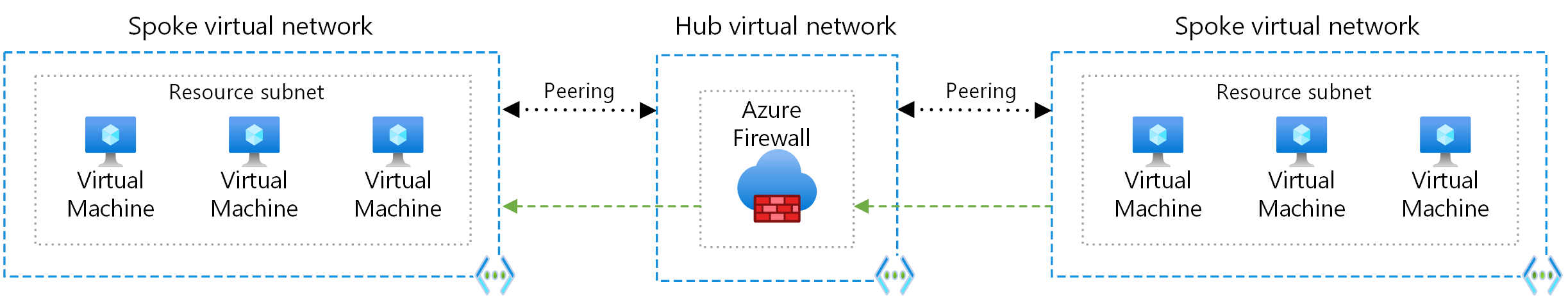

Küllős kapcsolatok az Azure Firewallon vagy az NVA-n keresztül

A virtuális hálózatonkénti társviszony-létesítések száma korlátozott. Ha sok küllővel kell csatlakoznia egymással, elfogyhatnak a társviszony-létesítési kapcsolatok. A csatlakoztatott csoportokra is vonatkoznak korlátozások. További információt a hálózatkezelési korlátok és a csatlakoztatott csoportok korlátai című témakörben talál.

Ebben a forgatókönyvben fontolja meg a felhasználó által definiált útvonalak (UDR-ek) használatát a küllős forgalom Azure Firewallba vagy egy másik NVA-ba való küldésére, amely útválasztóként működik a központban. Ez a változás lehetővé teszi, hogy a küllők egymáshoz csatlakozzanak. A konfiguráció támogatásához engedélyeznie kell az Azure Firewallt a kényszerített alagútkonfiguráció engedélyezésével. További információ: Kényszerített Azure Firewall-bújtatás.

Az architekturális kialakítás topológiája megkönnyíti a kimenő folyamatokat. Bár az Azure Firewall elsősorban a kimenő forgalom biztonságára vonatkozik, bejövő pont is lehet. A központi NVA bejövő útválasztásával kapcsolatos további szempontokért lásd a tűzfalat és az Application Gatewayt a virtuális hálózatokhoz.

Küllős kapcsolatok távoli hálózatokhoz központi átjárón keresztül

Ha küllőket szeretne konfigurálni a távoli hálózatokkal a központi átjárón keresztüli kommunikációhoz, használhat virtuális hálózati társviszonyokat vagy csatlakoztatott hálózati csoportokat.

Virtuális hálózatok közötti társviszony-létesítés használatához a virtuális hálózat társviszony-létesítési beállításában:

- Konfigurálja a társviszony-létesítési kapcsolatot a központban az átjárótovábbítás engedélyezéséhez.

- Konfigurálja az egyes küllők közötti társviszony-létesítési kapcsolatot a távoli virtuális hálózat átjárójának használatára.

- Konfigurálja az összes társviszony-kapcsolatot a továbbított forgalom engedélyezéséhez.

További információ: Virtuális hálózatok közötti társviszony-létesítés létrehozása.

Csatlakoztatott hálózati csoportok használata:

- A Virtual Network Managerben hozzon létre egy hálózati csoportot, és vegyen fel tag virtuális hálózatokat.

- Hozzon létre egy küllős kapcsolati konfigurációt.

- A Küllős hálózati csoportok esetében válassza a Hub mint átjáró lehetőséget.

További információ: Központ- és küllős topológia létrehozása az Azure Virtual Network Managerrel.

Küllős hálózati kommunikáció

A küllős virtuális hálózatok két fő módon kommunikálhatnak egymással:

- Kommunikáció NVA-n keresztül, például tűzfalon és útválasztón keresztül. Ez a módszer ugrást vált ki a két küllő között.

- Kommunikáció virtuális hálózatok közötti társviszony-létesítéssel vagy a Virtual Network Manager küllők közötti közvetlen kapcsolattal. Ez a megközelítés nem okoz ugrást a két küllő között, és a késés minimalizálása érdekében ajánlott.

Kommunikáció NVA-n keresztül

Ha küllők közötti kapcsolatra van szüksége, fontolja meg az Azure Firewall vagy egy másik NVA központi telepítését. Ezután hozzon létre útvonalakat a küllőről a tűzfalra vagy az NVA-ra érkező forgalom továbbításához, amelyek ezután a második küllőre irányíthatók. Ilyenkor konfigurálnia kell a társviszony-kapcsolatokat a továbbított forgalom engedélyezéséhez.

A küllők közötti forgalom irányításához VPN-átjárót is használhat, bár ez a választás hatással van a késésre és az átviteli sebességre. A konfiguráció részleteiért lásd a VPN-átjáró átvitelének konfigurálása virtuális hálózatok közötti társviszony-létesítéshez című témakört.

Értékelje ki a központban megosztott szolgáltatásokat, hogy a központ nagyobb számú küllőre legyen skálázva. Ha például a központ tűzfalszolgáltatásokat biztosít, vegye figyelembe a tűzfalmegoldás sávszélesség-korlátait több küllő hozzáadásakor. Ezen megosztott szolgáltatások némelyikét áthelyezheti a hubok második szintjére.

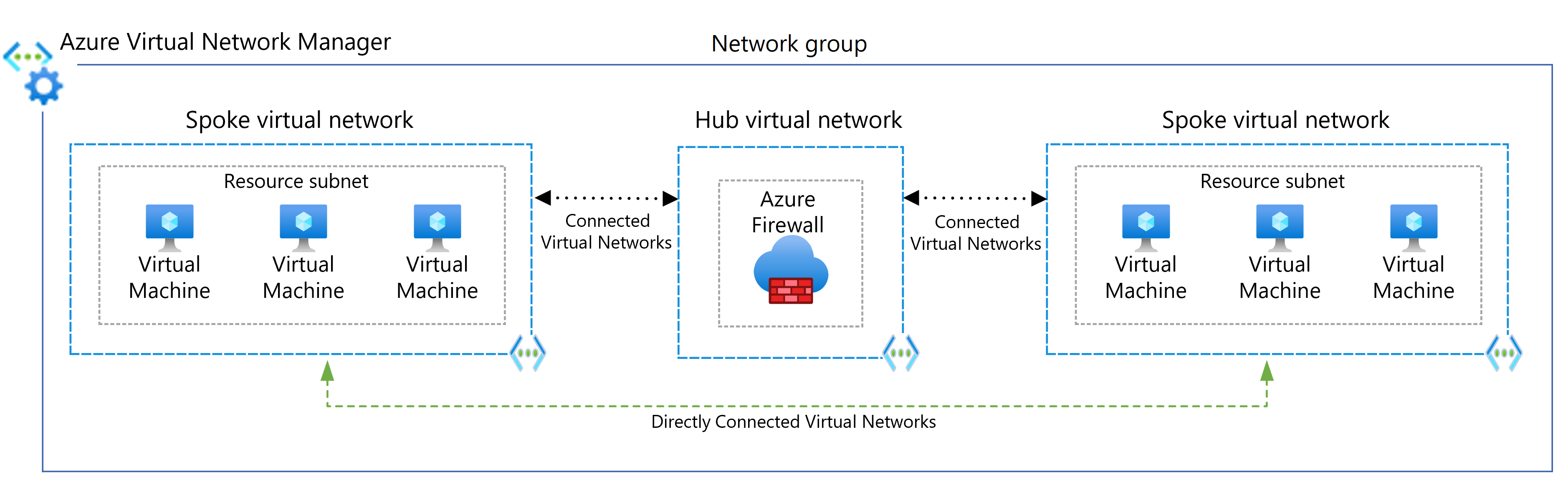

Küllős hálózatok közötti közvetlen kommunikáció

A küllős virtuális hálózatok közötti közvetlen csatlakozáshoz a központi virtuális hálózat bejárása nélkül is létrehozhat társviszony-létesítési kapcsolatokat küllők között, vagy engedélyezheti a közvetlen kapcsolatot a hálózati csoport számára. Érdemes korlátozni a küllős virtuális hálózatok társviszony-létesítését vagy közvetlen kapcsolatát, amelyek ugyanahhoz a környezethez és számítási feladathoz tartoznak.

A Virtual Network Manager használatakor a küllős virtuális hálózatokat manuálisan is hozzáadhatja a hálózati csoportokhoz, vagy automatikusan hozzáadhat hálózatokat a megadott feltételek alapján. További információ: Küllős hálózatkezelés.

Az alábbi ábra a Virtual Network Manager küllők közötti közvetlen kapcsolódását szemlélteti.

Felügyeleti javaslatok

A kapcsolati és biztonsági vezérlők központi kezeléséhez a Virtual Network Manager használatával hozzon létre új központ- és küllős virtuális hálózati topológiákat, vagy készítsen meglévő topológiákat. A Virtual Network Manager használatával biztosítható, hogy a küllős hálózati topológiák felkészültek legyenek a nagy léptékű jövőbeli növekedésre több előfizetés, felügyeleti csoport és régió esetében.

Példa a Virtual Network Manager használati eseteire:

- Küllős virtuális hálózatkezelés demokratizálása olyan csoportokra, mint az üzleti egységek vagy az alkalmazáscsoportok. A demokratizálás számos virtuális hálózat közötti kapcsolathoz és hálózati biztonsági szabályokhoz vezethet.

- Több replikaarchitektúra szabványosítása több Azure-régióban az alkalmazások globális terhelésének biztosítása érdekében.

Az egységes kapcsolati és hálózati biztonsági szabályok biztosítása érdekében hálózati csoportokkal csoportosíthatja a virtuális hálózatokat az ugyanabban a Microsoft Entra-bérlőben lévő bármely előfizetésben, felügyeleti csoportban vagy régióban. Dinamikus vagy statikus tagsági hozzárendelésekkel automatikusan vagy manuálisan is felveheti a virtuális hálózatokat a hálózati csoportokba.

A Virtual Network Manager által felügyelt virtuális hálózatok felderíthetőségét hatókörök használatával határozhatja meg. Ez a funkció rugalmasságot biztosít a kívánt számú network manager-példány számára, ami további felügyeleti demokratizálást tesz lehetővé a virtuális hálózati csoportok számára.

Az azonos hálózati csoportban lévő küllős virtuális hálózatok egymáshoz való csatlakoztatásához használja a Virtual Network Managert a virtuális hálózatok közötti társviszony-létesítés vagy a közvetlen kapcsolat megvalósításához. A globális hálós beállítással kiterjesztheti a közvetlen hálókapcsolatot a küllős hálózatokra a különböző régiókban. Az alábbi ábra a régiók közötti globális hálókapcsolatot mutatja be.

A hálózati csoporton belüli virtuális hálózatokat hozzárendelheti a biztonsági rendszergazdai szabályok alapkonfigurációihoz. A hálózati csoport biztonsági rendszergazdai szabályai megakadályozzák, hogy a küllős virtuális hálózatok tulajdonosai felülírják az alapszintű biztonsági szabályokat, miközben egymástól függetlenül adhatnak hozzá saját biztonsági szabályokat és NSG-ket. A biztonsági rendszergazdai szabályok központi és küllős topológiákban való használatára vonatkozó példa: Oktatóanyag: Biztonságos központ és küllős hálózat létrehozása.

A hálózati csoportok, a kapcsolati és biztonsági szabályok szabályozott bevezetésének megkönnyítése érdekében a Virtual Network Manager konfigurációs telepítései segítenek biztonságosan felszabadítani a központi és küllős környezetek konfigurációs módosításait. További információt az Azure Virtual Network Manager konfigurációs üzemelő példányai című témakörben talál.

A Virtual Network Manager használatának megkezdéséhez lásd : Központ- és küllős topológia létrehozása az Azure Virtual Network Managerrel.

Megfontolások

Ezek a szempontok implementálják az Azure Well-Architected Framework alappilléreit, amely a számítási feladatok minőségének javítására használható vezérelvek halmaza. További információ: Microsoft Azure Well-Architected Framework.

Biztonság

A biztonság biztosítékokat nyújt a szándékos támadások és az értékes adatokkal és rendszerekkel való visszaélés ellen. További információ: A biztonsági pillér áttekintése.

A biztonsági szabályok alapkonfigurációs készletének biztosításához mindenképpen társítsa a biztonsági rendszergazdai szabályokat a hálózati csoportokban lévő virtuális hálózatokkal. A biztonsági rendszergazdai szabályok elsőbbséget élveznek, és az NSG-szabályok előtt lesznek kiértékelve. Az NSG-szabályokhoz hasonlóan a biztonsági rendszergazdai szabályok is támogatják a rangsorolást, a szolgáltatáscímkéket és az L3-L4 protokollokat. További információ: Biztonsági rendszergazdai szabályok a Virtual Network Managerben.

A Virtual Network Manager üzemelő példányaival megkönnyítheti a hálózati csoportok biztonsági szabályainak esetlegesen feltörő módosításainak szabályozott bevezetését.

Az Azure DDoS Protection alkalmazástervezési ajánlott eljárásokkal kombinálva továbbfejlesztett DDoS-kockázatcsökkentési funkciókat biztosít, hogy nagyobb védelmet nyújtson a DDoS-támadásokkal szemben. Az Azure DDOS Protectiont minden peremhálózaton engedélyeznie kell.

Költségoptimalizálás

A költségoptimalizálás a szükségtelen kiadások csökkentésének és a működési hatékonyság javításának módjairól szól. További információ: A költségoptimalizálási pillér áttekintése.

A központi és küllős hálózatok üzembe helyezésekor és kezelésekor vegye figyelembe a következő költségekre vonatkozó tényezőket. További információ: Virtuális hálózat díjszabása.

Az Azure Firewall költségei

Ez az architektúra üzembe helyez egy Azure Firewall-példányt a központi hálózaton. Az Azure Firewall több számítási feladat által használt megosztott megoldásként való használata jelentősen csökkentheti a felhőköltségeket a többi NVA-hoz képest. További információ: Azure Firewall és hálózati virtuális berendezések.

Az összes üzembe helyezett erőforrás hatékony használatához válassza ki a megfelelő Azure Firewall-méretet. Döntse el, hogy milyen funkciókra van szüksége, és melyik réteg felel meg legjobban az aktuális számítási feladatoknak. Az elérhető Azure Firewall-termékváltozatokról további információt az Azure Firewall mi az?

Magánhálózati IP-cím költségei

Privát IP-címek használatával irányíthatja a forgalmat a társviszonyban lévő virtuális hálózatok vagy a csatlakoztatott csoportok hálózatai között. A következő költségekre vonatkozó szempontok érvényesek:

- A bejövő és kimenő forgalom terhelése a társviszonyban lévő vagy csatlakoztatott hálózatok mindkét végén történik. Például az 1. zónában lévő virtuális hálózatról egy másik virtuális hálózatra történő adatátvitel a 2. zónában kimenő átviteli sebességgel jár az 1. zónában, és a 2. zóna bejövő sebessége.

- A különböző zónák eltérő átviteli sebességgel rendelkeznek.

Tervezze meg az IP-címzést a társviszony-létesítési követelmények alapján, és győződjön meg arról, hogy a címtér nem fedi egymást a helyek és az Azure-helyek között.

Működés eredményessége

Az üzemeltetési kiválóság azokat az üzemeltetési folyamatokat fedi le, amelyek üzembe helyeznek egy alkalmazást, és éles környezetben tartják azt. További információ: A működési kiválósági pillér áttekintése.

Az Azure Network Watcherrel a következő eszközökkel figyelheti és háríthatja el a hálózati összetevőket:

- A Traffic Analytics megjeleníti a virtuális hálózatok azon rendszereit, amelyek a legtöbb forgalmat generálják. A problémák előtt vizuálisan azonosíthatja a szűk keresztmetszeteket.

- A Hálózati teljesítményfigyelő az ExpressRoute-kapcsolatcsoportok adatait figyeli.

- A VPN-diagnosztika segít elhárítani a helyek közötti VPN-kapcsolatokat, amelyek az alkalmazásokat helyszíni felhasználókhoz kötik.

Érdemes engedélyezni az Azure Firewall diagnosztikai naplózását is, hogy jobb betekintést nyerjen a DNS-kérelmekbe és a naplók engedélyezési/megtagadási eredményeibe.

A forgatókönyv üzembe helyezése

Ez az üzembe helyezés egy központi virtuális hálózatot és két csatlakoztatott küllőt tartalmaz, valamint üzembe helyez egy Azure Firewall-példányt és egy Azure Bastion-gazdagépet. Igény szerint az üzembe helyezés tartalmazhat virtuális gépeket az első küllős hálózaton és egy VPN-átjárón.

A hálózati kapcsolatok létrehozásához választhat a virtuális hálózatok közötti társviszony-létesítés vagy a Virtual Network Managerhez csatlakoztatott csoportok között. Minden metódus több üzembe helyezési lehetőséggel rendelkezik.

Virtuális hálózatok közötti társviszony-létesítés használata

Futtassa a következő parancsot az üzembe helyezés régiójában

eastuselnevezetthub-spokeerőforráscsoport létrehozásához. A Kipróbálás gombra kattintva beágyazott rendszerhéjat használhat.az group create --name hub-spoke --location eastusFuttassa a következő parancsot a Bicep-sablon letöltéséhez.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke/bicep/main.bicep > main.bicepFuttassa a következő parancsot a küllős hálózati konfiguráció, a küllők és a küllők közötti virtuális hálózati társviszonyok, valamint egy Azure Bastion-gazdagép üzembe helyezéséhez. Amikor a rendszer kéri, adjon meg egy felhasználónevet és jelszót. Ezzel a felhasználónévvel és jelszóval hozzáférhet a küllős hálózatok virtuális gépeihez.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Részletes információkért és további üzembehelyezési lehetőségekért tekintse meg a megoldást üzembe helyező Központi és Küllős ARM- és Bicep-sablonokat .

A Virtual Network Managerhez csatlakoztatott csoportok használata

Futtassa a következő parancsot egy erőforráscsoport létrehozásához az üzembe helyezéshez. A Kipróbálás gombra kattintva beágyazott rendszerhéjat használhat.

az group create --name hub-spoke --location eastusFuttassa a következő parancsot a Bicep-sablon letöltéséhez.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/main.bicep > main.bicepFuttassa az alábbi parancsokat az összes szükséges modul új könyvtárba való letöltéséhez.

mkdir modules curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnm.bicep > modules/avnm.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnmDeploymentScript.bicep > modules/avnmDeploymentScript.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/hub.bicep > modules/hub.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/spoke.bicep > modules/spoke.bicepFuttassa a következő parancsot a küllős hálózati konfiguráció, a küllők és a küllők közötti virtuális hálózati kapcsolatok, valamint a Bastion-gazdagép üzembe helyezéséhez. Amikor a rendszer kéri, adjon meg egy felhasználónevet és jelszót. Ezzel a felhasználónévvel és jelszóval hozzáférhet a küllős hálózatok virtuális gépeihez.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Részletes információkért és további üzembehelyezési lehetőségekért tekintse meg a megoldást üzembe helyező Központi és Küllős ARM- és Bicep-sablonokat .

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerző:

Alejandra Palacios | Vezető ügyfélmérnök

Egyéb közreműködők:

- Matthew Bratschun | Ügyfélmérnök

- Jay Li | Vezető termékmenedzser

- Telmo Sampaio | Vezető szolgáltatásmérnök

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

Következő lépések

A biztonságos virtuális központokról, valamint az Azure Firewall Manager által konfigurált biztonsági és útválasztási szabályzatokról a Mi a biztonságos virtuális központ?

A küllős hálózati topológiában található központ az Azure-beli célzóna kapcsolati előfizetésének fő összetevője. Az azure-beli nagy méretű hálózatok az ügyfél vagy a Microsoft által felügyelt útválasztással és biztonsággal történő kiépítéséről további információt az Azure hálózati topológiájának definiálása című témakörben talál.

Kapcsolódó erőforrások

Ismerkedjen meg a következő kapcsolódó architektúrákkal: