Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ismerje meg a Microsoft Azure-beli virtuális széles körű hálózatok (Virtual WAN) főbb tervezési szempontjait és javaslatait.

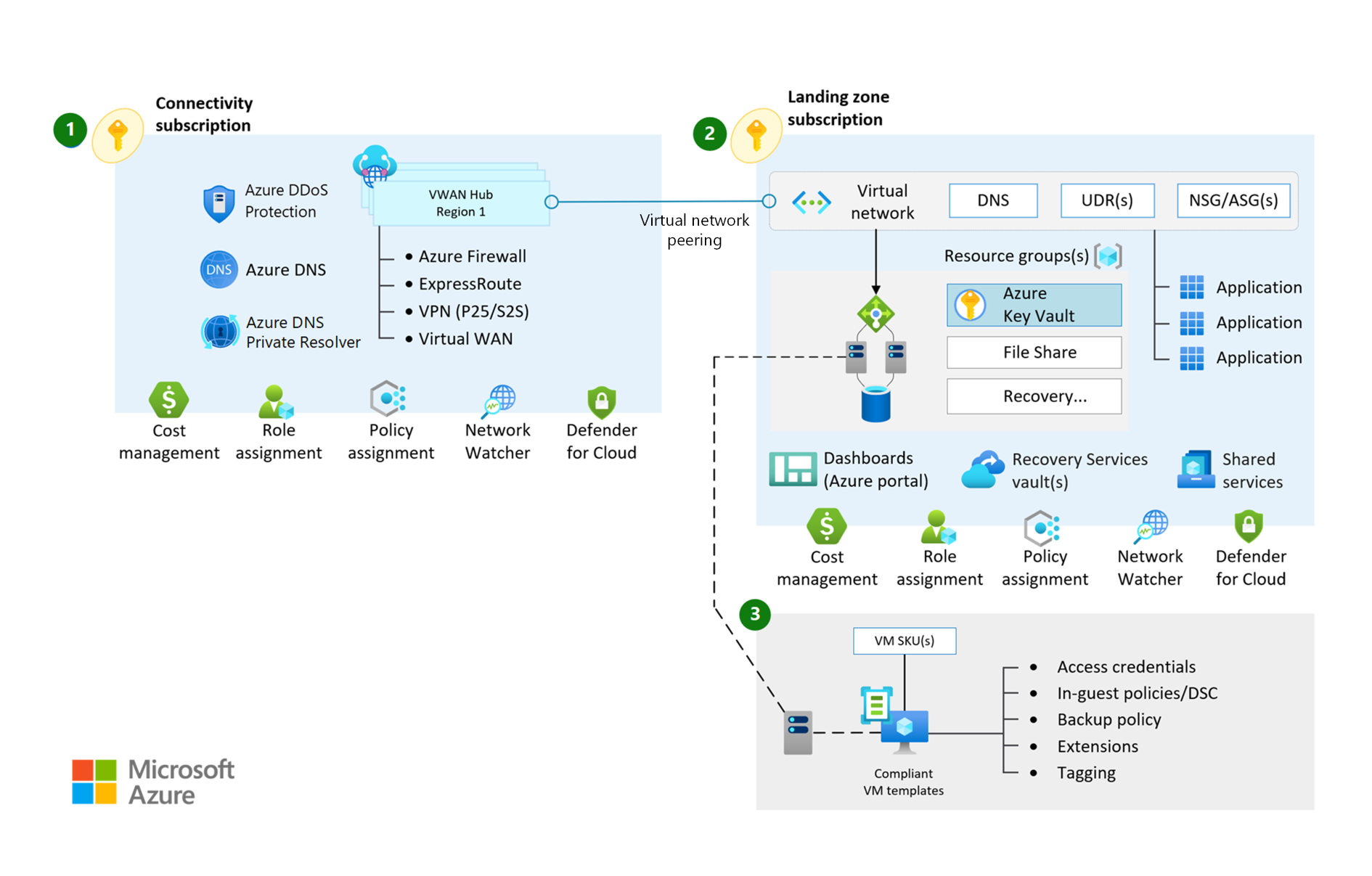

Egy Virtual WAN hálózati topológiát bemutató diagram.

Egy Virtual WAN hálózati topológiát bemutató diagram.

1. ábra: Virtual WAN hálózati topológia. Töltse le az architektúra Visio-fájlját vagy PDF-fájlját .

A Virtual WAN hálózattervezési szempontjai

A Azure Virtual WAN egy Microsoft által felügyelt megoldás, amely alapértelmezés szerint globális, dinamikus és végpontok közötti átviteli kapcsolatot biztosít. A Virtual WAN-központok használatával nincs szükség manuálisan konfigurálni a hálózati kapcsolatokat. Például nem kell kezelnie a felhasználó által megadott útvonalakat (UDR) vagy hálózati virtuális berendezéseket (NVA-kat) a globális tranzitkapcsolat engedélyezéséhez.

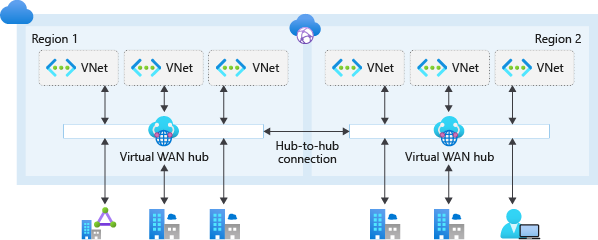

Az Azure Virtual WAN csillagpontos hálózati architektúra létrehozásával leegyszerűsíti a végpontok közötti hálózati kapcsolódást az Azure-ban, és az Azure-hoz való kapcsolódást a helyszíni adatközpontból. Az architektúra egyszerűen méretezhető, hogy több Azure-régiót és helyszíni helyet (bármilyen kapcsolat) támogatjon az alábbi ábrán látható módon:

2. ábra: Globális tranzithálózat a Virtual WAN használatával.

Az Azure Virtual WAN bármilyen tranzitív kapcsolata a következő útvonalakat támogatja (ugyanazon régión belül és régiók között):

- Virtuális hálózatról virtuális hálózatra

- Virtuális hálózat elágaztatása

- Csatlakozás virtális hálózathoz

- Ágról ágra

Az Azure Virtual WAN hubok a Microsoft által felügyelt erőforrások üzembe helyezésére korlátozódnak. A WAN-központokban csak a következő erőforrások helyezhetők üzembe:

- Virtuális hálózati átjárók (pont–hely VPN, helyek közötti VPN és Azure ExpressRoute)

- Azure Firewall a Firewall Manageren keresztül

- Útválasztási táblázatok

- Néhány hálózati virtuális berendezés (NVA) gyártóspecifikus SD-WAN-képességekhez

A Virtual WAN-ra az Azure előfizetés korlátai vonatkoznak Virtual WAN esetében.

A hálózat–hálózat tranzitív kapcsolat (egy régión belül és a régiók között a hub-to-hubon keresztül) általánosan elérhető (GA).

A Microsoft által felügyelt útválasztási függvény, amely minden virtuális központ része, lehetővé teszi a virtuális hálózatok közötti átvitelt a Standard Virtual WAN-ban. Minden központ legfeljebb 50 Gb/s összesített átviteli sebességet támogat a virtuális hálózatok közötti forgalomhoz.

Egyetlen Azure Virtual WAN-központ támogatja az összes közvetlenül csatlakoztatott virtuális hálózat virtuálisgép-számítási feladatainak meghatározott maximális számát. További információkért tekintse meg az Azure Virtual WAN korlátait.

Több Azure Virtual WAN-központot is üzembe helyezhet ugyanabban a régióban, hogy túllépje az egyetlen központ korlátait.

A Virtual WAN különböző SD-WAN-szolgáltatókkal integrálható.

Számos felügyelt szolgáltató kínál felügyelt szolgáltatásokat a Virtual WAN számára.

A Virtual WAN felhasználói VPN-átjárói akár 20 Gb/s összesített átviteli sebességet és virtuális központonként 100 000 ügyfélkapcsolatot is felskáláznak. További információkért tekintse meg az Azure Virtual WAN korlátait.

A Virtual WAN helyek közötti VPN-átjárói akár 20 Gb/s összesített átviteli sebességet is felskáláznak.

Az ExpressRoute-kapcsolatcsoportokat helyi, standard vagy prémium termékváltozat használatával csatlakoztathatja a Virtual WAN-központhoz.

Ugyanabban a városban történő telepítéseknél vegye figyelembe az ExpressRoute Metrót.

Az Azure ExpressRoute Global Reach által támogatott helyeken az ExpressRoute Standard vagy Prémium kapcsolatcsoportok csatlakozhatnak egy Virtual WAN ExpressRoute-átjáróhoz. És rendelkeznek az összes Virtual WAN forgalmi képességgel (VPN–VPN, VPN és ExpressRoute forgalom). A Global Reach által nem támogatott helyeken található ExpressRoute Standard vagy Prémium kapcsolatcsoportok csatlakozhatnak az Azure-erőforrásokhoz, de nem használhatják a Virtual WAN átviteli képességeit.

Az Azure Firewall Manager támogatja az Azure Firewall telepítését a Virtual WAN hubon, más néven biztonságos virtuális központban. További információkért tekintse meg az Azure Firewall Manager biztonságos virtuális központokra vonatkozó áttekintését és a legújabb korlátozásokat.

A forrásközpontok és a célközpontok (biztonságos virtuális központok) között zajló, az Azure Firewallon áthaladó virtuális WAN központok közötti forgalmat támogatják, amennyiben engedélyezi az útválasztási szándékot és a szabályzatokat. További információkért lásd: A Virtual WAN hub útválasztási szándékai és útválasztási szabályzatai használati esetei.

A Virtual WAN portál használatához minden Virtual WAN-erőforrásnak együtt kell üzembe helyezkednie ugyanabban az erőforráscsoportban.

Az Azure DDoS Protection-csomagot egyetlen Microsoft Entra-bérlő összes virtuális hálózatán megoszthatja az erőforrások nyilvános IP-címekkel való védelme érdekében. További információ: Azure DDoS Protection.

A Virtual WAN biztonságos virtuális központok nem támogatják az Azure DDoS standard védelmi csomagjait. További információkért tekintse meg az Azure Firewall Manager ismert problémáit és a központi virtuális hálózatot és a biztonságos virtuális központ összehasonlítását.

Az Azure DDoS Protection-csomagok csak nyilvános IP-címmel rendelkező erőforrásokat fednek le.

- Az Azure DDoS Protection-csomag 100 nyilvános IP-címet tartalmaz. Ezek a nyilvános IP-címek a DDoS védelmi tervhez társított összes védett virtuális hálózatra kiterjednek. A csomagban szereplő 100-on túli egyéb nyilvános IP-címekért külön díjat számítunk fel. Az Azure DDoS Protection díjszabásával kapcsolatos további információkért tekintse meg a díjszabási oldalt vagy a gyakori kérdéseket.

Tekintse meg az Azure DDoS Protection-csomagok támogatott erőforrásait.

Virtual WAN hálózattervezési javaslatok

A Virtual WAN-t nagy méretű vagy globális hálózatokhoz javasoljuk az Azure-ban olyan esetben, ha globális átmenő adatkapcsolatra van szükség az Azure-régiók és a helyszíni környezeti helyek között. Így nem kell majd manuálisan beállítani az átmenő útválasztást az Azure-beli hálózatkezeléshez.

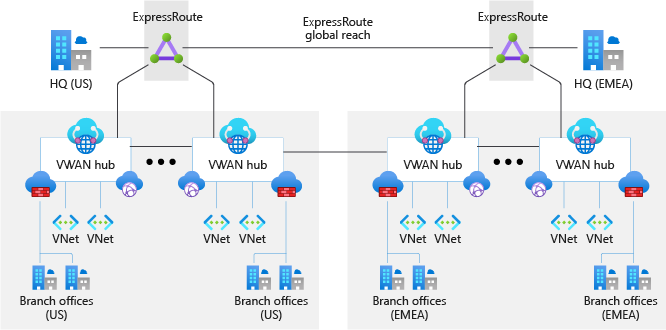

Az alábbi ábra egy globális vállalati mintatelepítést mutat be, ahol adatközpontok oszlanak el Európában és a Egyesült Államok. Az üzembe helyezés mindkét régióban számos fiókirodát tartalmaz. A környezet az Azure Virtual WAN és az ExpressRoute Global Reach segítségével globálisan van összekapcsolva.

Minta hálózati topológia diagramja.

Minta hálózati topológia diagramja.

3. ábra: Minta hálózati topológia.

Az Azure-régiónkénti Virtual WAN-központ használatával több célzónát is összekapcsolhat az Azure-régiók között egy közös globális Azure Virtual WAN használatával.

Az összes Virtual WAN-erőforrás üzembe helyezése egyetlen erőforráscsoportban a kapcsolati előfizetésben, beleértve a több régióban történő üzembe helyezést is.

Használja a virtuális központi útválasztási funkciókat a forgalom további szegmentálásához a virtuális hálózatok és telephelyek között.

Virtuális WAN-központok csatlakoztatása helyszíni adatközpontokhoz az ExpressRoute használatával.

Telepítse a szükséges megosztott szolgáltatásokat, például a DNS-kiszolgálókat egy dedikált küllős virtuális hálózaton. Az ügyfél által üzembe helyezett megosztott erőforrások nem helyezhetők üzembe a Virtual WAN hubon belül.

Ágak és távoli helyek csatlakoztatása a legközelebbi Virtual WAN-központhoz helyek közötti VPN-en keresztül, vagy ágkapcsolat engedélyezése a Virtual WAN-hoz egy SD-WAN-partnermegoldáson keresztül.

Felhasználók csatlakoztatása a Virtual WAN-központhoz pont–hely VPN-en keresztül.

Kövesse az "Azure-beli forgalom az Azure-ban marad" alapelvet, hogy az Azure-beli erőforrások közötti kommunikáció a Microsoft gerinchálózatán keresztül történjen, még akkor is, ha az erőforrások különböző régiókban találhatók.

Az internetes kimenő védelem és szűrés érdekében fontolja meg az Azure Firewall üzembe helyezését a virtuális központban.

Biztonság az NVA tűzfalak által nyújtva. Az ügyfelek NVA-kat is üzembe helyezhetnek egy virtuális WAN-központban, amely az SD-WAN-kapcsolatot és a következő generációs tűzfalfunkciókat is végrehajtja. Az ügyfelek csatlakoztathatják a helyszíni eszközöket a központ NVA-hoz, és ugyanazt a berendezést használják az észak-déli, a kelet-nyugati és az internethez kötött forgalom vizsgálatára is.

Ha partnerhálózati technológiákat és NVA-kat helyez üzembe, kövesse a partnerszállító útmutatását annak biztosításához, hogy ne legyenek ütköző konfigurációk az Azure-hálózatkezeléssel.

Barnamezős forgatókönyvek esetén, amikor a nem Virtual WAN-alapú hub-and-spoke hálózati topológiáról történik a migráció, lásd: Migrálás az Azure Virtual WAN-ba.

Azure Virtual WAN- és Azure Firewall-erőforrások létrehozása a kapcsolati előfizetésen belül.

A Virtual WAN hub útválasztási szándékával és útválasztási szabályzatokkal támogatja a biztonságos központok közötti forgalmat.

Virtuális WAN virtuális központonként ne hozzon létre több mint 500 virtuális hálózati kapcsolatot.

- Ha Virtual WAN virtuális központonként több mint 500 virtuális hálózati kapcsolatra van szüksége, egy másik Virtual WAN virtuális központot is üzembe helyezhet. Helyezze üzembe ugyanabban a régióban, ugyanabban a virtuális WAN- és erőforráscsoportban.

Gondosan tervezze meg az üzembe helyezést, és győződjön meg arról, hogy a hálózati architektúrája az Azure Virtual WAN korlátain belül van.

Az Azure Monitor for Virtual WAN (előzetes verzió) betekintéseivel monitorozhatja a Virtual WAN végpontok közötti, teljes topológiáját, valamint állapotát és fő metrikáit.

Egyetlen Standard Azure DDoS-védelmi csomag üzembe helyezése a kapcsolati előfizetésben.

- Minden leszállási zóna és platform virtuális hálózatának ezt a tervet kell használnia.