Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A Virtual WAN Hub útválasztási szándéka lehetővé teszi, hogy egyszerű és deklaratív útválasztási szabályzatokat állítson be a forgalom irányításához olyan vezetéken belüli biztonsági megoldásokhoz, mint az Azure Firewall, a hálózati virtuális eszközök vagy a Virtual WAN hubon belül telepített szolgáltatásként elérhető szoftveres megoldások (SaaS).

Háttér

Az útválasztási szándékkal és útválasztási szabályzatokkal úgy konfigurálhatja a Virtual WAN-központot, hogy az internethez kötött és privát (pont–hely VPN, helyek közötti VPN, ExpressRoute, virtuális hálózat és hálózati virtuális berendezés) forgalmat továbbítsa az Azure Firewallra, a következő generációs tűzfalra (NGFW), hálózati virtuális berendezésre (NVA) vagy egy, a virtuális WAN-központban üzembe helyezett biztonsági szoftver mint szolgáltatás (SaaS) megoldásra.

Az útválasztási szabályzatok két típusa létezik: az internetes forgalomra és a privát forgalomra vonatkozó útválasztási szabályzatok. Minden Virtual WAN Hub legfeljebb egy internetes forgalomirányítási szabályzattal és egy privát forgalomirányítási szabályzattal rendelkezhet, amelyek mindegyike egyetlen Next Hop erőforrással rendelkezik. Bár a privát forgalom ág- és virtuális hálózati címelőtagokat is tartalmaz, az útválasztási szabályzatok az útválasztási szándék fogalmaiban egyetlen entitásként tekintenek rájuk.

Internetes forgalomirányítási szabályzat: Ha egy internetes forgalomirányítási szabályzat egy Virtuális WAN-központban van konfigurálva, az összes ág (távoli felhasználói VPN (pont–hely VPN), helyek közötti VPN és ExpressRoute) és virtuális hálózati kapcsolatok az adott Virtuális WAN Hubra továbbítja az internethez kötött forgalmat az Azure Firewall, külső biztonsági szolgáltató, hálózati virtuális berendezés vagy SaaS-megoldás számára, amely az útválasztási szabályzat részeként van meghatározva.

Más szóval, amikor egy internetes forgalomirányítási szabályzatot konfigurálnak egy Virtuális WAN-központban, a Virtuális WAN egy alapértelmezett (0.0.0.0/0) útvonalat hirdet az összes küllő, átjáró és hálózati virtuális berendezés felé (ezek a központban vagy a küllőn kerülhetnek üzembe helyezésre).

Privát forgalomirányítási szabályzat: Ha egy privát forgalomirányítási szabályzatot egy Virtual WAN-központon konfigurál, a rendszer a Virtual WAN Hub összes ágát és virtuális hálózati forgalmát , beleértve a központközi forgalmat is, a következő Ugrás Azure-tűzfalra, hálózati virtuális berendezésre vagy SaaS-megoldáserőforrásra továbbítja.

Más szóval, ha egy privát forgalomirányítási szabályzat van konfigurálva a Virtual WAN Hubon, a rendszer az összes ágról ágra, ágról virtuális hálózatra, virtuális hálózatról ágra és központ közötti forgalomra az Azure Firewall, a Hálózati virtuális berendezés vagy a Virtual WAN Hubban üzembe helyezett SaaS-megoldáson keresztül küldi el.

Használati esetek

Az alábbi szakasz két gyakori forgatókönyvet ismertet, amelyekben az útválasztási szabályzatok a biztonságos virtuális WAN-központokra vonatkoznak.

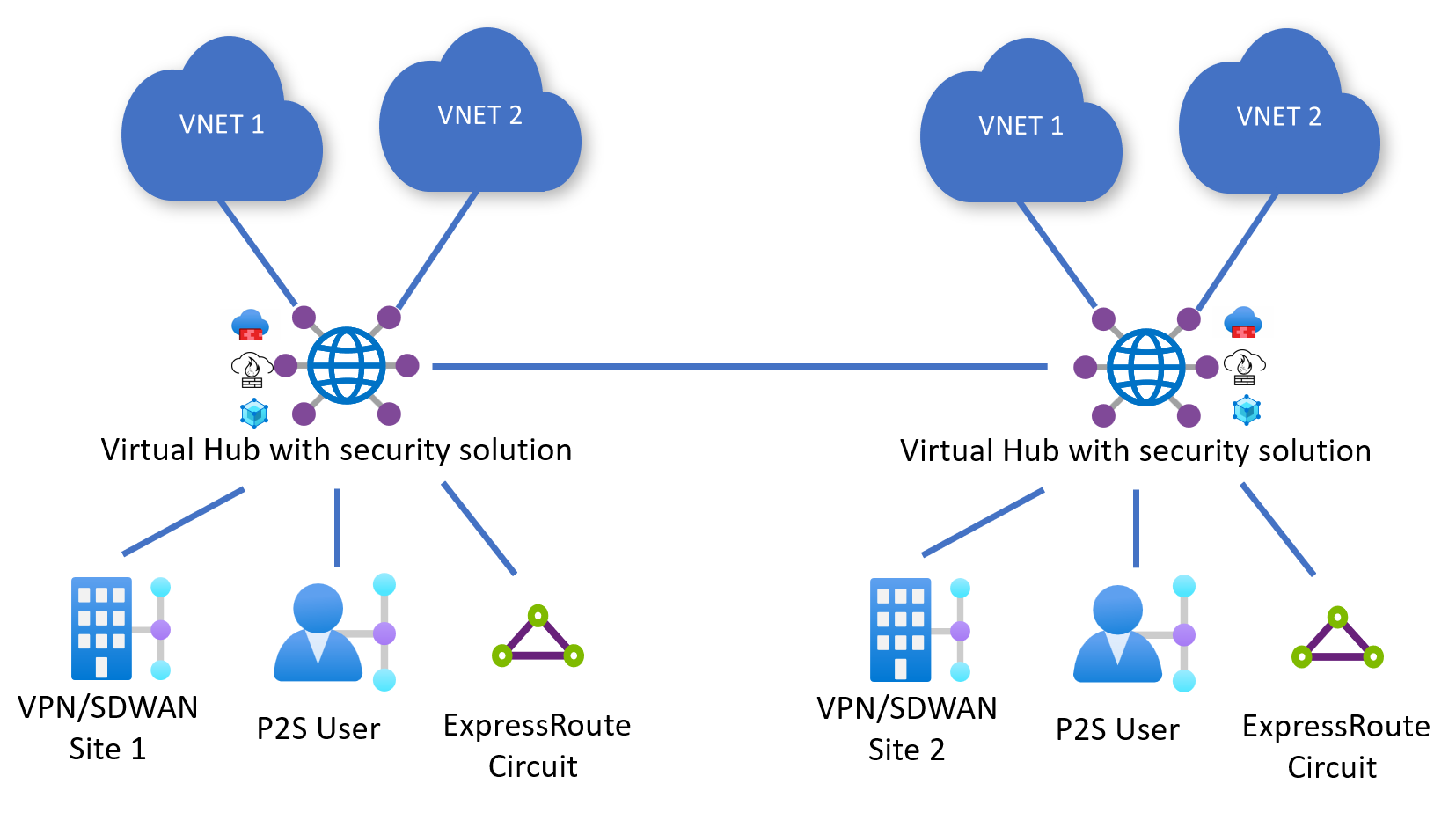

Minden Virtual WAN Hub biztonságos (Azure Firewall, NVA vagy SaaS-megoldással üzembe helyezve)

Ebben a forgatókönyvben az összes Virtual WAN-központ azure-tűzfal, NVA vagy SaaS-megoldással van üzembe helyezve. Ebben a forgatókönyvben konfigurálhat egy internetes forgalomirányítási szabályzatot, egy privát forgalomirányítási szabályzatot vagy mindkettőt az egyes Virtual WAN Hubokon.

Fontolja meg az alábbi konfigurációt, amelyben a Hub 1 és a Hub 2 útválasztási szabályzatokkal rendelkezik mind a magán-, mind az internetes forgalomhoz.

1. központ konfigurációja:

- Privát forgalmi szabályzat a Next Hop Hub 1 Azure Firewall, NVA vagy SaaS megoldással

- Internetes forgalomirányítási szabályzat a következő ugrási csomóponttal: Azure tűzfal, NVA vagy SaaS megoldás

2. központ konfigurációja:

- Privát forgalmi szabályzat a Next Hop Hub 2 Azure Firewall, NVA vagy SaaS megoldással

- Internetes forgalmi házirend a Next Hop Hub 2 Azure Firewall, NVA vagy SaaS megoldással

Az alábbiakban az ilyen konfigurációkból eredő forgalomfolyamatok szerepelnek.

Megjegyzés:

Az internetes forgalomnak a helyi biztonsági megoldáson keresztül kell kilépnie a központban, mivel az alapértelmezett útvonal (0.0.0.0/0) nem terjed át a központokon.

| Ettől kezdve | Há | Hub 1 virtuális hálózatok | 1. központ ágai | Hub 2 virtuális hálózatok | Hub 2 ágazatok | Internet |

|---|---|---|---|---|---|---|

| Hub 1 virtuális hálózatok | → | Hub 1 AzFW vagy NVA | Hub 1 AzFW vagy NVA | Hub 1 és 2 AzFW, NVA vagy SaaS | Hub 1 és 2 AzFW, NVA vagy SaaS | Hub 1 AzFW, NVA vagy SaaS |

| 1-es központ ágai | → | Hub 1 AzFW, NVA vagy SaaS | Hub 1 AzFW, NVA vagy SaaS | Hub 1 és 2 AzFW, NVA vagy SaaS | Hub 1 és 2 AzFW, NVA vagy SaaS | Hub 1 AzFW, NVA vagy SaaS |

| Hub 2 virtuális hálózatok | → | Hub 1 és 2 AzFW, NVA vagy SaaS | Hub 1 és 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS |

| 2. központ ágai | → | Hub 1 és 2 AzFW, NVA vagy SaaS | Hub 1 és 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | Hub 2AzFW, NVA vagy SaaS |

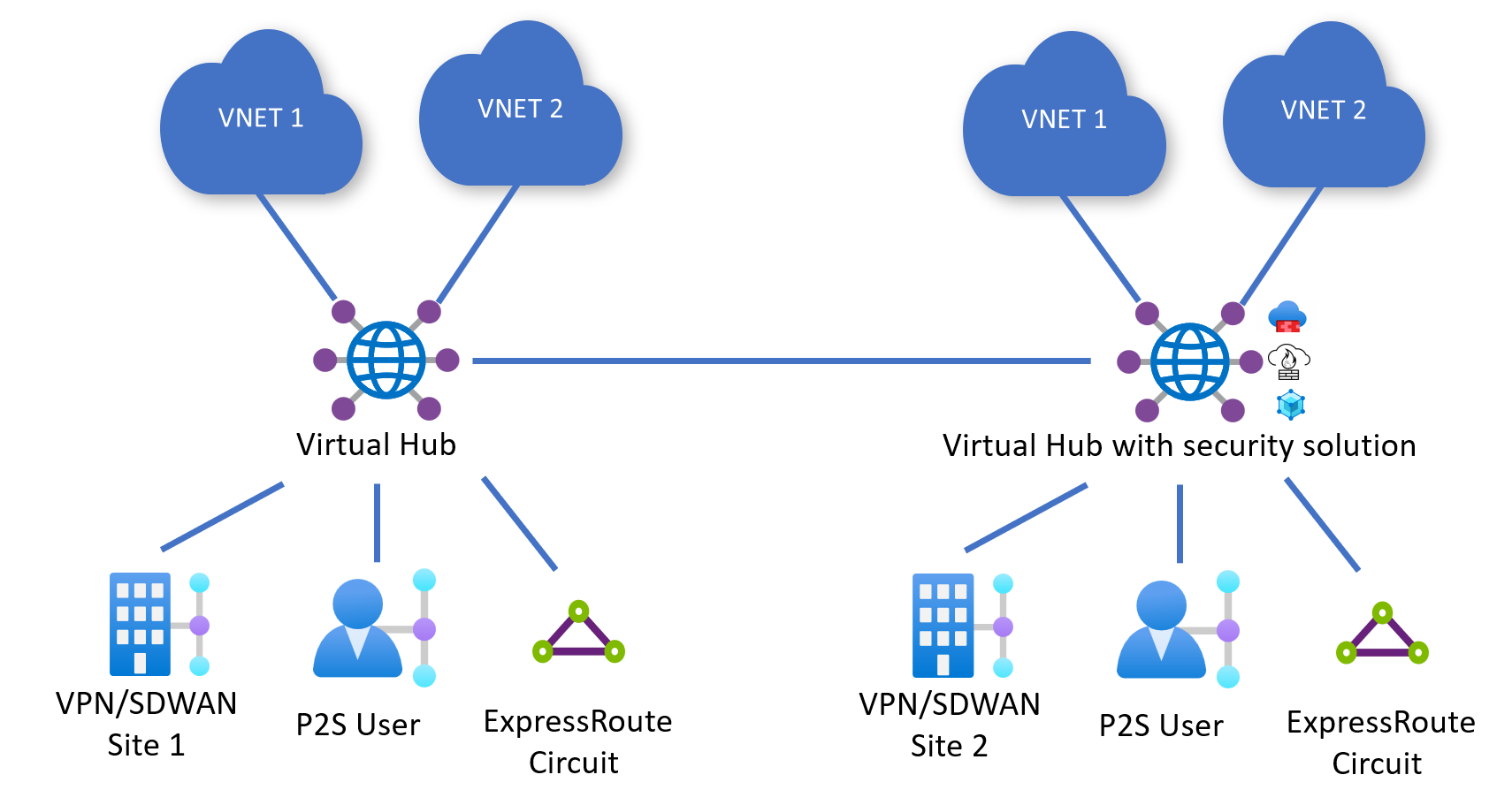

Biztonságos és normál Virtual WAN Hubok üzembe helyezése

Ebben a forgatókönyvben a WAN hálózatban nem minden központ minősül biztonságos virtuális WAN központnak (azoknak a központoknak, amelyekben biztonsági megoldás van üzembe helyezve).

Fontolja meg a következő konfigurációt, amelyben a Hub 1 (Normál) és a Hub 2 (Biztonságos) üzembe helyezve van egy Virtuális WAN-ban. A Hub 2 útválasztási szabályzatokkal rendelkezik mind a magán-, mind az internetes forgalomhoz.

1. központ konfigurációja:

- N/A (nem tudja konfigurálni az útválasztási szabályzatokat, ha a központ nincs üzembe helyezve az Azure Firewall, az NVA vagy az SaaS-megoldással)

2. központ konfigurációja:

- Privát forgalmi szabályzat a Next Hop Hub 2 Azure Firewall, NVA vagy SaaS megoldással.

- Internetes forgalmi szabályzat a Next Hop Hub 2 Azure Firewall, NVA vagy SaaS megoldással.

Az alábbiakban az ilyen konfigurációkból eredő forgalomfolyamatok szerepelnek. Az 1. központhoz csatlakoztatott ágak és virtuális hálózatok nem tudják elérni az internetet a központban üzembe helyezett biztonsági megoldáson keresztül, mert az alapértelmezett útvonal (0.0.0.0/0) nem terjed a központok között.

| Ettől kezdve | Há | Hub 1 virtuális hálózatok | 1. központ ágai | Hub 2 virtuális hálózatok | Hub 2 ágazatok | Internet |

|---|---|---|---|---|---|---|

| Hub 1 virtuális hálózatok | → | Közvetlen | Közvetlen | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | - |

| 1-es központ ágai | → | Közvetlen | Közvetlen | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | - |

| Hub 2 virtuális hálózatok | → | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS |

| 2. központ ágai | → | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS | Hub 2 AzFW, NVA vagy SaaS |

Ismert korlátozások

- Az alábbi táblázat az útválasztási szándék rendelkezésre állását ismerteti különböző Azure-környezetekben.

- A 21 Vianet által üzemeltetett Microsoft Azure-ban az útválasztási funkció nem érhető el.

- A Palo Alto Cloud NGFW csak az Azure Publicban érhető el. Lépjen kapcsolatba a Palo Alto Networksszel a Cloud NGFW rendelkezésre állásával kapcsolatban az Azure Governmentben és a Viacom által üzemeltetett Microsoft Azure-ban.

- A hálózati virtuális berendezések nem érhetők el minden Azure Government-régióban. Lépjen kapcsolatba az NVA-partnerével az Azure Governmentben való rendelkezésre állással kapcsolatban.

| Felhőkörnyezet | Azure Firewall | Hálózati virtuális berendezés | SaaS-megoldások |

|---|---|---|---|

| Azure nyilvános | Igen | Igen | Igen |

| Azure kormányzati szolgáltatás | Igen | Korlátozott | Nem |

| A 21 Vianet által üzemeltetett Microsoft Azure | Nem | Nem | Nem |

- Az útválasztási szándék leegyszerűsíti az útválasztást az útvonaltábla-társítások és -propagálások kezelésével minden kapcsolat esetében (virtuális hálózat, helyek közötti VPN, pont–hely VPN és ExpressRoute). Az egyéni útvonaltáblákkal és testreszabott szabályzatokkal rendelkező virtuális WAN-k ezért nem használhatók az Útválasztási szándék szerkezetekkel.

- A titkosított ExpressRoute (Az ExpressRoute-kapcsolatcsoportokon futó helyek közötti VPN-alagutak) támogatottak azokban a központokban, ahol az útválasztási szándék akkor van konfigurálva, ha az Azure Firewall úgy van konfigurálva, hogy engedélyezze a VPN-alagútvégpontok közötti forgalmat (helyek közötti VPN Gateway privát IP-cím és helyszíni VPN-eszköz privát IP-címe). A szükséges konfigurációkkal kapcsolatos további információkért lásd : Titkosított ExpressRoute útválasztási szándékkal.

- A következő kapcsolódási használati eseteket nem támogatja az útválasztási szándék:

- A defaultRouteTable azon statikus útvonalai, amelyek virtuális hálózati kapcsolatra mutatnak, nem használhatók az útválasztási szándékkal együtt. Azonban használhatja a BGP peering funkciót.

- A "statikus útvonal terjesztés" mellett megadott virtuális hálózati kapcsolat statikus útvonalait a rendszer nem alkalmazza a privát útválasztási szabályzatokban meghatározott következő ugrási erőforrásra. Az ütemtervben szerepel a statikus útvonalak virtuális hálózati kapcsolatokon való alkalmazásának támogatása a privát útválasztási szabályzatra, a következő ugrás irányába.

- Az SD-WAN kapcsolati NVA és egy különálló NVA-tűzfal vagy SaaS-megoldás ugyanazon a Virtual WAN hubon való üzembe helyezésének lehetősége jelenleg az ütemtervben található. Miután az útválasztási szándékot konfigurálta a következő lépésben használatos SaaS-megoldással vagy a tűzfal NVA-val, az SD-WAN NVA és az Azure közötti kapcsolat is érintett lesz. Ehelyett helyezze üzembe az SD-WAN NVA-t és az NVA tűzfalat vagy az SaaS-megoldást különböző virtuális központokban. Azt is megteheti, hogy az SD-WAN NVA-t a központhoz csatlakoztatott küllős virtuális hálózaton helyezi üzembe, és kihasználja a virtuális központ BGP társviszony-létesítési képességét.

- A hálózati virtuális berendezések (NVA-k) csak akkor adhatók meg az útválasztási szándék következő ugrási erőforrásaként, ha új generációs tűzfalak vagy kettős szerepkörű következő generációs tűzfalak és SD-WAN NVA-k. Jelenleg a fortinet-ngfw, a fortinet-ngfw-and-sdwan és a cisco-tdv-vwan-nvaellenőrzőpont az egyetlen olyan NVA, amely konfigurálható úgy, hogy az útválasztási szándék következő ugrása legyen. Ha egy másik NVA-t próbál meg megadni, az útválasztási szándék létrehozása meghiúsul. Az NVA típusát úgy ellenőrizheti, hogy a Virtual Hub –> Hálózati virtuális berendezések területre lép, majd megtekinti a Szállító mezőt. A Palo Alto Networks Cloud NGFW az Útválasztási szándék következő ugrásaként is támogatott, de SaaS-megoldás típusú következő ugrásnak számít.

- Azok az Routing Intent felhasználók, akik több ExpressRoute kapcsolatot szeretnének csatlakoztatni a Virtual WAN-hoz, és a forgalmat biztonsági megoldáson keresztül kívánják irányítani a hubban, támogatási ügy megnyitásával engedélyezhetik ezt a használati esetet. További információkért tekintse meg az ExpressRoute-kapcsolatcsoportok közötti kapcsolat engedélyezése hivatkozást.

Virtuális hálózat címterének korlátai

Megjegyzés:

Az egyetlen Virtuális WAN-központhoz csatlakoztatható virtuális hálózati címterek maximális száma állítható. Nyisson meg egy Azure-támogatás esetet a korlát növelésének igényléséhez. A korlátok a virtuális WAN központ szintjén alkalmazandók. Ha több olyan Virtuális WAN-központot használ, amelyek korlátnövelést igényelnek, kérjen korlátnövelést a Virtual WAN üzemelő példányában lévő összes Virtual WAN-központra vonatkozóan.

Az útválasztási szándékot használó ügyfelek esetében az egyetlen virtuális WAN-központhoz közvetlenül csatlakozó összes virtuális hálózat címtereinek maximális száma 400. Ezt a korlátot külön-külön alkalmazzák a Virtual WAN konfigurációban található egyes Virtual WAN-központokra. A virtuális hálózati címterek, amelyek csatlakoznak távoli (ugyanazon a virtuális WAN-on belüli más virtuális WAN-központokhoz), nem számítanak bele ebbe a korlátba.

Ha a központhoz csatlakoztatott, közvetlenül csatlakoztatott virtuális hálózati címterek száma meghaladja a korlátot, a virtuális központban az útválasztási szándék engedélyezése vagy frissítése sikertelen lesz. Azoknál a központoknál, amelyeket már útválasztási szándékkal konfiguráltak, és ahol a virtuális hálózati címterek egy művelet, például egy virtuális hálózati címter frissítése következtében meghaladják a határt, előfordulhat, hogy az újonnan csatlakoztatott címtér nem lesz útválasztható.

Ha az összes helyileg csatlakoztatott virtuális hálózat címtereinek teljes száma meghaladja a dokumentált korlát 90%-át, vagy ha olyan tervezett hálózatbővítési vagy üzembehelyezési műveletekkel rendelkezik, amelyek növelik a virtuális hálózat címtereinek számát a korláton túl.

Az alábbi táblázat példákat tartalmaz a virtuális hálózat címterének kiszámítására.

| Virtuális központ | Virtuális hálózatok száma | Virtuális hálózatonkénti címterek | Virtuális központhoz csatlakoztatott virtuális hálózati címterek teljes száma | Javasolt művelet |

|---|---|---|---|---|

| Központ #1 | 200 | 1 | 200 | Nincs szükség műveletre, figyelje a címtartományok számát. |

| Központ #2 | 150 | 3 | 450 | Kérje a korlátnövelést az útválasztási szándék funkció használatához. |

| 3. központ | 370 | 1 | 370 | Kérelemkorlát növelése. |

Az alábbi PowerShell-szkripttel hozzávetőlegesen megadhatja az egyetlen Virtual WAN-központhoz csatlakoztatott virtuális hálózatok címtereinek számát. Futtassa ezt a szkriptet a Virtual WAN összes központjához. Az ütemtervben szerepel egy Azure Monitor-metrika, amely lehetővé teszi a riasztások nyomon követését és konfigurálását a csatlakoztatott virtuális hálózati címtereken.

Ügyeljen arra, hogy a szkriptben módosítsa a Virtual WAN Hub erőforrás-azonosítóját a környezetnek megfelelően. Ha bérlőközi virtuális hálózati kapcsolatokkal rendelkezik, győződjön meg arról, hogy rendelkezik megfelelő engedélyekkel a Virtual WAN virtuális hálózati kapcsolatobjektum és a csatlakoztatott virtuális hálózati erőforrás olvasásához.

$hubVNETconnections = Get-AzVirtualHubVnetConnection -ParentResourceId "/subscriptions/<subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualHubs/<virtual hub name>"

$addressSpaceCount = 0

foreach($connection in $hubVNETconnections) {

try{

$resourceURI = $connection.RemoteVirtualNetwork.Id

$RG = ($resourceURI -split "/")[4]

$name = ($resourceURI -split "/")[8]

$VNET = Get-AzVirtualNetwork -Name $name -ResourceGroupName $RG -ErrorAction "Stop"

$addressSpaceCount += $VNET.AddressSpace.AddressPrefixes.Count

}

catch{

Write-Host "An error occurred while processing VNET connected to Virtual WAN hub with resource URI: " -NoNewline

Write-Host $resourceURI

Write-Host "Error Message: " -ForegroundColor Red

Write-Host $_.Exception.Message -ForegroundColor Red

}

finally{

}

}

Write-Host "Total Address Spaces in VNETs connected to this Virtual WAN Hub: " -ForegroundColor Green -NoNewline

Write-Host $addressSpaceCount -ForegroundColor Green

Megfontolások

Azok az ügyfelek, akik jelenleg az Azure Firewallt használják a Virtual WAN hubon útválasztási szándék nélkül, engedélyezhetik az útválasztási szándékot az Azure Firewall Manager, a Virtual WAN Hub útválasztási portálja vagy más Azure felügyeleti eszközök (PowerShell, CLI, REST API) használatával.

Az útválasztási szándék engedélyezése előtt fontolja meg a következőket:

- Az útválasztási szándék csak olyan központokon konfigurálható, ahol nincsenek egyéni útvonaltáblák, és nincsenek statikus útvonalak az alapértelmezettRouteTable-ban a következő ugrásos virtuális hálózati kapcsolattal. További információ: előfeltételek.

- Mentse az átjárók, kapcsolatok és útvonaltáblák másolatát az útválasztási szándék engedélyezése előtt. A rendszer nem menti és alkalmazza automatikusan a korábbi konfigurációkat. További információkért lásd: visszaállítási stratégia.

- Az útválasztási szándék a defaultRouteTable statikus útvonalait módosítja. Az Azure Portal optimalizálása miatt az alapértelmezettRouteTable állapota az útválasztási szándék konfigurálása után eltérő lehet, ha REST, CLI vagy PowerShell használatával konfigurálja az útválasztási szándékot. További információ: statikus útvonalak.

- Az útválasztási szándék engedélyezése hatással van a helyszíni infrastruktúra előtagjainak hirdetésére. További információkért tekintse meg az előtaghirdetéseket .

- Megnyithat egy támogatási esetet, amely lehetővé teszi az ExpressRoute-kapcsolatcsoportok közötti kapcsolatot egy tűzfalberendezésen keresztül a központban. A kapcsolati minta engedélyezése módosítja az ExpressRoute-kapcsolatcsoportokban meghirdetett előtagokat. További információkért lásd az ExpressRoute-ról szóló témakört .

- Az útválasztási szándék az egyetlen mechanizmus a Virtual WAN-ban, amely lehetővé teszi a központközi forgalom ellenőrzését a központban üzembe helyezett biztonsági berendezéseken keresztül. A központközi forgalomvizsgálathoz engedélyezni kell az útválasztási szándékot az összes hubon annak biztosítása érdekében, hogy a forgalom szimmetrikusan legyen irányítva a Virtuális WAN-központokban üzembe helyezett biztonsági berendezések között.

- Az útválasztási szándék a virtuális hálózat és a helyszíni hálózati forgalmat az útválasztási szabályzatban megadott következő átugrási erőforráshoz irányítja. A Virtual WAN a mögöttes Azure-platformot a konfigurált útválasztási szabályzatnak megfelelően a helyszíni és a virtuális hálózati forgalom átirányítására programozza, és nem dolgozza fel a forgalmat a Virtual Hub útválasztón keresztül. Mivel az útválasztási szándékkal átirányított csomagokat az útválasztó nem dolgozza fel, nem kell további útválasztási infrastruktúra-egységeket lefoglalnia az útválasztási szándékkal konfigurált hubokon az adatsíkok csomagtovábbításához. Előfordulhat azonban, hogy további útválasztási infrastruktúra-egységeket kell lefoglalnia a Virtual WAN Hubhoz csatlakoztatott virtuális hálózatok virtuális gépeinek száma alapján.

- Az útválasztási szándék lehetővé teszi különböző következő erőforrások konfigurálását magán- és internetes útválasztási szabályzatokhoz. Beállíthatja például a privát útválasztási szabályzatok következő ugrását az Azure Firewallra a központban, a következő ugrást pedig az internetes útválasztási szabályzathoz egy NVA- vagy SaaS-megoldásra a központban. Mivel az SaaS-megoldások és a tűzfal NVA-k ugyanabban az alhálózatban vannak üzembe helyezve a Virtual WAN hubon, az SaaS-megoldások ugyanazon a központon belüli tűzfal NVA-val való üzembe helyezése hatással lehet az SaaS-megoldások horizontális méretezhetőségére, mivel kevesebb IP-cím érhető el a horizontális horizontális felskálázáshoz. Emellett legfeljebb egy SaaS-megoldást helyezhet üzembe az egyes Virtual WAN-központokban.

Előfeltételek

Az útválasztási szándék és szabályzatok engedélyezéséhez a Virtual Hubnak meg kell felelnie az alábbi előfeltételeknek:

- A Virtual Hubon nincsenek egyéni útvonaltáblák üzembe helyezve. Az egyetlen útválasztási tábla, amely létezik, a noneRouteTable és az defaultRouteTable.

- A következő ugrásos virtuális hálózati kapcsolattal nem rendelkezhet statikus útvonalakkal. Előfordulhat, hogy az alapértelmezettRouteTable statikus útvonalai az Azure Firewall következő ugrásával rendelkeznek.

Az útválasztási szándék konfigurálására szolgáló beállítás szürkére van szürkítve az olyan központok esetében, amelyek nem felelnek meg a fenti követelményeknek.

Az Útválasztási szándék (központközi beállítás engedélyezése) használata az Azure Firewall Managerben további követelmény:

- Az Azure Firewall Manager által létrehozott útvonalak a private_traffic, internet_traffic vagy all_traffic elnevezési konvencióját követik. Ezért a defaultRouteTable összes útvonalának követnie kell ezt az egyezményt.

Visszaállítási stratégia

Megjegyzés:

Ha az útválasztási szándék konfigurációja teljesen el van távolítva egy központból, a központhoz tartozó összes kapcsolat úgy van beállítva, hogy az alapértelmezett címkére legyen propagálva (amely a Virtual WAN "all" defaultRouteTables elemére vonatkozik). Ennek eredményeként, ha az útválasztási szándék Virtual WAN-ban történő megvalósítását fontolgatja, mentse el a meglévő konfigurációk (átjárók, kapcsolatok, útvonaltáblák) másolatát, hogy alkalmazhassa azokat, ha vissza szeretne térni az eredeti konfigurációra. A rendszer nem állítja vissza automatikusan a korábbi konfigurációt.

Az útválasztási szándék leegyszerűsíti az útválasztást és a konfigurálást az útvonaltársítások kezelésével és a központ összes kapcsolatának propagálásával.

Az alábbi táblázat az útválasztási szándék konfigurálása után az összes kapcsolat társított útvonaltábláját és propagált útvonaltábláit ismerteti.

| Útválasztási szándék konfigurálása | Társított útvonaltábla | Propagált útvonaltáblák |

|---|---|---|

| Internet | alapértelmezett útválasztó tábla | alapértelmezett címke (a Virtual WAN összes központjának defaultRouteTable-értéke) |

| Privát | alapértelmezett útválasztó tábla | nincsÚtválasztásiTábla |

| Internet és magánélet | alapértelmezett útválasztó tábla | nincsÚtválasztásiTábla |

Statikus útvonalak a defaultRouteTable alkalmazásban

A következő szakasz azt ismerteti, hogy az útválasztási szándék hogyan kezeli a statikus útvonalakat az alapértelmezettRouteTable-ban, ha az útválasztási szándék engedélyezve van egy hubon. Az útválasztási szándék által az alapértelmezett útvonaltáblát érintő módosítások visszafordíthatatlanok.

Ha eltávolítja az útválasztási szándékot, manuálisan kell visszaállítania az előző konfigurációt. Ezért javasoljuk, hogy az útválasztási szándék engedélyezése előtt mentse a konfiguráció pillanatképét.

Azure Firewall Manager és Virtual WAN Hub Portál

Ha az útválasztási szándék engedélyezve van a központban, a konfigurált útválasztási szabályzatoknak megfelelő statikus útvonalak automatikusan létrejönnek az alapértelmezettRouteTable-ban. Ezek az útvonalak a következők:

| Útvonal neve | Előtagok | Következő ugrási erőforrás |

|---|---|---|

| _szabályzat_Magánforgalom | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _szabályzat_Közlekedés | 0.0.0.0/0 | Azure Firewall |

Megjegyzés:

Az alapértelmezett Route Table minden olyan statikus útvonala, amely nem pontosan egyezik a 0.0.0.0/0 vagy az RFC1918 szuperhálókkal (10.0.0.0/8, 192.168.0.0/16 és 172.16.0.0/12), automatikusan egyetlen, private_traffic nevű statikus útvonalba van összevonva. A defaultRouteTable azon előtagjai, amelyek megfelelnek RFC1918 szuperhálózatoknak vagy a 0.0.0.0/0-nak, mindig automatikusan törlődnek az útválasztási szándék konfigurálása után, a szabályzat típusától függetlenül.

Vegyük például azt a forgatókönyvet, amelyben a defaultRouteTable az alábbi útvonalakkal rendelkezik az útválasztási szándék konfigurálása előtt:

| Útvonal neve | Előtagok | Következő ugrási erőforrás |

|---|---|---|

| privát forgalom | 192.168.0.0/16, 172.16.0.0/12, 40.0.0.0/24, 10.0.0.0/24 | Azure Firewall |

| az_internethez | 0.0.0.0/0 | Azure Firewall |

| további_magán | 10.0.0.0/8, 50.0.0.0/24 | Azure Firewall |

Ha engedélyezi az útválasztási szándékot ezen a hubon, az a defaultRouteTable következő végállapotát eredményezné. A nem RFC1918 vagy 0.0.0.0/0 előtagok egyetlen, private_traffic nevű útvonalba vannak összesítve.

| Útvonal neve | Előtagok | Következő ugrási erőforrás |

|---|---|---|

| _szabályzat_Magánforgalom | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _szabályzat_Közlekedés | 0.0.0.0/0 | Azure Firewall |

| privát forgalom | 40.0.0.0/24, 10.0.0.0/24, 50.0.0.0/24 | Azure Firewall |

Egyéb módszerek (PowerShell, REST, CLI)

Az útválasztási szándék portálon kívüli metódusokkal történő létrehozása automatikusan létrehozza a megfelelő házirend-útvonalakat az defaultRouteTable alkalmazásban, és eltávolítja a statikus útvonalak olyan előtagjait is, amelyek pontosan megegyeznek a 0.0.0.0/0 vagy RFC1918-szuperhálózatokkal (10.0.0.0/8, 192.168.0.0/16 vagy 172.16.0.0/12). Más statikus útvonalak azonban nem konszolidálódnak automatikusan.

Vegyük például azt a forgatókönyvet, amelyben a defaultRouteTable az alábbi útvonalakkal rendelkezik az útválasztási szándék konfigurálása előtt:

| Útvonal neve | Előtagok | Következő ugrási erőforrás |

|---|---|---|

| tűzfal_útvonal_ 1 | 10.0.0.0/8 | Azure Firewall |

| tűzfal_útvonal_2 | 192.168.0.0/16, 10.0.0.0/24 | Azure Firewall |

| tűzfal_útvonal_3 | 40.0.0.0/24 | Azure Firewall |

| az_internethez | 0.0.0.0/0 | Azure Firewall |

Az alábbi táblázat az alapértelmezettRouteTable végleges állapotát jelöli az útválasztási szándék létrehozása után. Vegye figyelembe, hogy a firewall_route_1 és a to_internet automatikusan el lett távolítva, mivel az útvonalak egyetlen előtagja a 10.0.0.0/8 és a 0.0.0.0/0 volt. firewall_route_2 úgy lett módosítva, hogy eltávolítsa a 192.168.0.0/16-os előtagot, mivel az előtag egy RFC1918 összesítő előtag.

| Útvonal neve | Előtagok | Következő ugrási erőforrás |

|---|---|---|

| _szabályzat_Magánforgalom | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Firewall |

| _szabályzat_Közlekedés | 0.0.0.0/0 | Azure Firewall |

| tűzfal_útvonal_2 | 10.0.0.0/24 | Azure Firewall |

| tűzfal_útvonal_3 | 40.0.0.0/24 | Azure Firewall |

Helyszíni hirdetés előtagja

A következő szakasz azt ismerteti, hogy a Virtual WAN hogyan hirdeti meg a helyszíni útvonalakat, miután az útválasztási szándék konfigurálva lett egy Virtuális központban.

Internetes útválasztási szabályzat

Megjegyzés:

A 0.0.0.0/0 alapértelmezett útvonal nincs meghirdetve a virtuális központokban.

Ha engedélyezi az internetes útválasztási szabályzatokat a Virtuális központban, a 0.0.0.0/0 alapértelmezett útvonal a központhoz csatlakozó összes kapcsolatra (Virtuális hálózat ExpressRoute, helyek közötti VPN, pont–hely VPN, A központ NVA-jának és BGP-kapcsolatokra) van meghirdetve, ahol az alapértelmezett útvonal propagálása vagy az Internet biztonsági jelölőjének engedélyezése igaz értékre van állítva. Ezt a jelzőt beállíthatja hamis értékre minden olyan kapcsolat esetében, amely nem tanulja meg az alapértelmezett útvonalat.

Privát útválasztási szabályzat

Ha egy virtuális központ privát útválasztási szabályzattal van konfigurálva, a Virtual WAN a következő módon hirdeti meg a helyi helyszíni kapcsolatokra irányuló útvonalakat:

- A helyi központ virtuális hálózataiból, az ExpressRoute-ból, a helyek közötti VPN-ből, a pont–hely VPN-ből, a központban lévő NVA-ból vagy a BGP-kapcsolatokból tanult előtagoknak megfelelő útvonalak.

- A távoli központ virtuális hálózataiból, az ExpressRoute-ból, a helyek közötti VPN-ből, a pont–hely VPN-ből, az NVA-in-the-hubról vagy a BGP-kapcsolatokból tanult előtagoknak megfelelő útvonalak, ahol a privát útválasztási szabályzatok vannak konfigurálva.

- A távoli központ virtuális hálózataiból, az ExpressRoute-ból, a helyek közötti VPN-ből, a pont–hely VPN-ből, a központon belüli NVA-ból és a BGP-kapcsolatokból tanult előtagoknak megfelelő útvonalak, ahol az útválasztási szándék nincs konfigurálva , és a távoli kapcsolatok a helyi központ alapértelmezettRouteTable-jára propagálnak.

- Az egyik ExpressRoute-kapcsolatcsoportból tanult előtagok csak akkor jelennek meg más ExpressRoute-kapcsolatcsoportokban, ha a Global Reach engedélyezve van. Ha engedélyezni szeretné az ExpressRoute-átvitelt a központban üzembe helyezett biztonsági megoldáson keresztül, nyisson meg egy támogatási ügyet. További információt az ExpressRoute-kapcsolatcsoportok közötti kapcsolat engedélyezése című témakörben talál.

Fő útválasztási forgatókönyvek

A következő szakasz néhány kulcsfontosságú útválasztási forgatókönyvet és útválasztási viselkedést ismertet a virtuális WAN-központ útválasztási szándékának konfigurálásakor.

ExpressRoute körök közötti átjárhatóság útvonalmeghatározási szándékkal

A Virtual WAN-on belüli ExpressRoute-kapcsolatcsoportok közötti tranzitkapcsolat két különböző konfiguráción keresztül érhető el. Mivel ez a két konfiguráció nem kompatibilis, az ügyfeleknek egy konfigurációs lehetőséget kell választaniuk, amely támogatja a két ExpressRoute-kapcsolatcsoport közötti átvitelt.

Megjegyzés:

Ha engedélyezni szeretné az ExpressRoute és az ExpressRoute közötti átjárhatóságot egy, a hubban található tűzfalberendezésen keresztül, privát útvonalmegjelenítési szabályzatokkal, nyisson meg egy támogatási esetet a Microsoft támogatási szolgálatával. Ez a beállítás nem kompatibilis a Global Reach szolgáltatással, és a Virtual WAN-hoz csatlakoztatott összes ExpressRoute-kapcsolatcsoport közötti megfelelő útválasztás biztosításához le kell tiltani a Global Reach szolgáltatást.

- ExpressRoute Global Reach: Az ExpressRoute Global Reach lehetővé teszi, hogy két globális elérésű kapcsolatcsoport közvetlenül a virtuális központ áthaladása nélkül küldjön forgalmat egymás között.

- Útválasztási szándék privát útválasztási szabályzata: A privát útválasztási szabályzatok konfigurálása lehetővé teszi, hogy két ExpressRoute-kapcsolatcsoport forgalmat küldjön egymásnak egy, a központban üzembe helyezett biztonsági megoldáson keresztül.

Az ExpressRoute-kapcsolatcsoportok közötti kapcsolat egy tűzfalberendezésen keresztül a csomópontban, útválasztási szándékú privát irányelvvel az alábbi konfigurációkban érhető el:

- Mindkét ExpressRoute-kapcsolatcsoport ugyanahhoz a központhoz csatlakozik, és egy privát útválasztási szabályzat van konfigurálva ezen a hubon.

- Az ExpressRoute-kapcsolatcsoportok különböző hubokhoz csatlakoznak, és mindkét hubon privát útválasztási szabályzat van konfigurálva. Ezért mindkét központnak üzembe kell helyeznie egy biztonsági megoldást.

Útválasztási szempontok az ExpressRoute-tal

Megjegyzés:

Az alábbi útválasztási szempontok az előfizetés(ek)ben található összes olyan virtuális központra vonatkoznak, amelyeket a Microsoft ügyfélszolgálata engedélyez az ExpressRoute és az ExpressRoute közötti kapcsolat engedélyezéséhez egy központi biztonsági berendezésen keresztül.

Miután engedélyezve lett a virtuális központban üzembe helyezett tűzfalberendezést használó ExpressRoute-kapcsolatcsoportok közötti átvitel, a következő változások várhatók a helyszíni ExpressRoute-nak meghirdetett útvonalak viselkedésében:

- A Virtual WAN automatikusan meghirdeti az RFC1918-as összesítő előtagokat (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) az ExpressRoute-hoz csatlakoztatott helyszíni eszközök felé. Ezeket az összesített útvonalakat az előző szakaszban leírt útvonalak mellett hirdetjük meg.

- A Virtual WAN automatikusan közzéteszi a defaultRouteTable összes statikus útvonalát az ExpressRoute áramkörrel összekapcsolt helyszíni hálózatok számára. Ez azt jelenti, hogy a Virtual WAN hirdeti a magánforgalmi előtag szövegmezőjében megadott útvonalakat a helyszíni hálózat felé.

Az útvonalhirdetés változásai miatt ez azt jelenti, hogy az ExpressRoute-hoz csatlakoztatott helyszíni szolgáltatások nem tudnak pontos címtartományokat hirdetni RFC1918 összesített címtartományokhoz (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16). Győződjön meg arról, hogy konkrétabb alhálózatokat (RFC1918 tartományokon belül) hirdet, szemben az összesített szuperhálózatokkal és a Privát forgalom szövegmező előtagjaival.

Ezenkívül, ha az ExpressRoute kör egy nem RFC1918-es előtagot hirdet az Azure felé, győződjön meg arról, hogy a Privát forgalmi előtagok mezőbe helyezett címtartományok kevésbé specifikusak, mint az ExpressRoute által hirdetett útvonalak. Ha például az ExpressRoute-kapcsolatcsoport a 40.0.0.0/24-et reklámozza a helyszínen, helyezzen egy /23 CIDR-tartományt vagy nagyobbat a Privát forgalom előtag szövegmezőbe (például: 40.0.0.0/23).

A hirdetések átirányítása más helyszíni helyekre (helyek közötti VPN, pont–hely VPN, NVA) nem befolyásolja az ExpressRoute-ExpressRoute tranzitkapcsolat engedélyezését egy, a központban üzembe helyezett biztonsági berendezésen keresztül.

Titkosított ExpressRoute

Ha titkosított ExpressRoute-ot (egy ExpressRoute-kapcsolatcsoporton keresztül futó helyek közötti VPN-alagutat) szeretne használni privát útválasztási szándék szerinti szabályzatokkal, konfiguráljon egy tűzfalszabályt, amely engedélyezi a forgalmat a Virtual WAN helyek közötti VPN-átjáró (forrás) és a helyszíni VPN-eszköz (cél) privát IP-címei között. Azoknak az ügyfeleknek, akik mélycsomag-ellenőrzést végeznek a tűzfaleszközön, javasoljuk, hogy zárja ki a privát IP-címek közötti forgalmat a mélycsomag-vizsgálatból.

Ön a VPN-konfiguráció letöltésével és a vpnSiteConnections – gatewayConfiguration – IPAddresses megtekintésével lekérheti a Virtual WAN helyek közötti VPN Gateway privát IP-címeit. Az IPAddresses mezőben felsorolt IP-címek a helyek közötti VPN Gateway egyes példányaihoz rendelt magánhálózati IP-címek, amelyek a VPN-alagutak ExpressRoute-on keresztüli leállítására szolgálnak. Az alábbi példában az átjáró alagút IP-címei a 192.168.1.4 és a 192.168.1.5.

"vpnSiteConnections": [

{

"hubConfiguration": {

"AddressSpace": "192.168.1.0/24",

"Region": "South Central US",

"ConnectedSubnets": [

"172.16.1.0/24",

"172.16.2.0/24",

"172.16.3.0/24",

"192.168.50.0/24",

"192.168.0.0/24"

]

},

"gatewayConfiguration": {

"IpAddresses": {

"Instance0": "192.168.1.4",

"Instance1": "192.168.1.5"

},

"BgpSetting": {

"Asn": 65515,

"BgpPeeringAddresses": {

"Instance0": "192.168.1.15",

"Instance1": "192.168.1.12"

},

"CustomBgpPeeringAddresses": {

"Instance0": [

"169.254.21.1"

],

"Instance1": [

"169.254.21.2"

]

},

"PeerWeight": 0

}

}

A VPN-megszakításhoz a helyszíni eszközök által használt magánhálózati IP-címek azok az IP-címek, amelyek a VPN-hely kapcsolatának részeként vannak megadva.

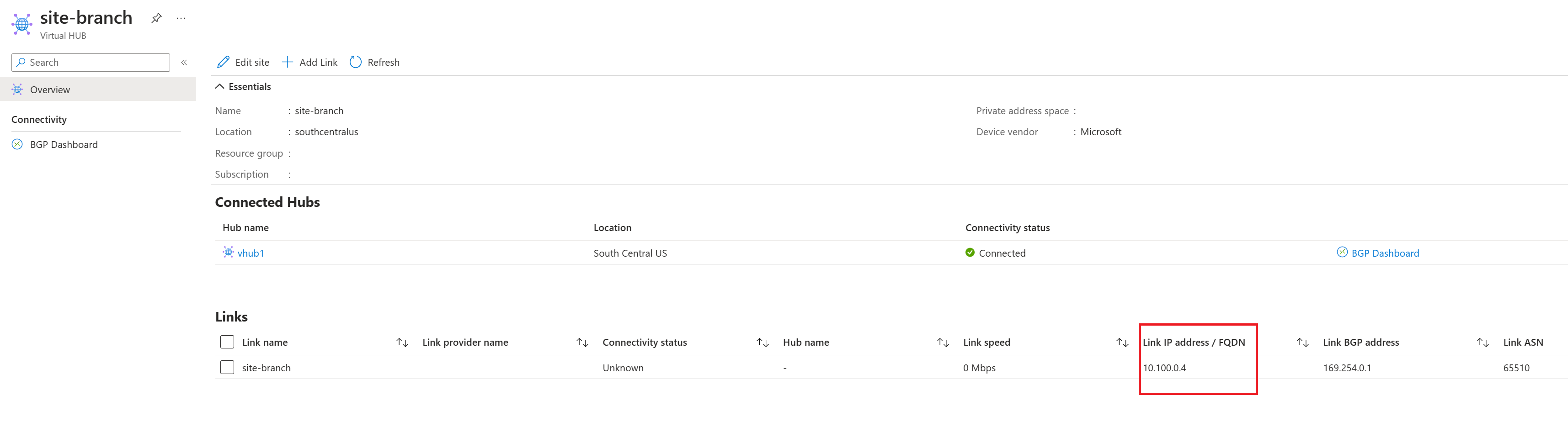

A fenti VPN-konfigurációs minta és VPN-hely használatával hozzon létre tűzfalszabályokat a következő forgalom engedélyezéséhez. A VPN Gateway IP-címének a forrás IP-címnek kell lennie, a helyszíni VPN-eszköznek pedig a cél IP-címnek kell lennie a konfigurált szabályokban.

| Szabályparaméter | Érték |

|---|---|

| Forrás IP-címe | 192.168.1.4 és 192.168.1.5 |

| Forrásport | * |

| Cél IP cím | 10.100.0.4 |

| Célport | * |

| Protokoll | BÁRMELY |

A Titkosított ExpressRoute teljesítménye

A privát útválasztási szabályzatok titkosított ExpressRoute útvonalakkal való konfigurálása a VPN ESP csomagokat a következő csomóponton lévő biztonsági eszközön keresztül irányítja, amely a központban van telepítve. Ennek eredményeképpen a Titkosított ExpressRoute maximális VPN-alagút átviteli sebessége mindkét irányban 1 Gb/s lehet (a helyszíni és az Azure-ból kimenő). A VPN-alagút maximális átviteli sebességének eléréséhez vegye figyelembe az alábbi üzembehelyezési optimalizálásokat:

- Az Azure Firewall Premium üzembe helyezése az Azure Firewall Standard vagy az Azure Firewall Basic helyett.

- Győződjön meg arról, hogy az Azure Firewall feldolgozza azt a szabályt, amely engedélyezi a VPN-alagútvégpontok közötti forgalmat (192.168.1.4 és 192.168.1.5 a fenti példában), először úgy, hogy a szabály a legmagasabb prioritással rendelkezzen az Azure Firewall-szabályzatban. További információ az Azure Firewall szabályfeldolgozási logikájáról: Azure Firewall szabályfeldolgozási logika.

- Kapcsolja ki a mélycsomagot a VPN-alagút végpontjai közötti forgalomhoz. Ha tudni szeretné, hogyan konfigurálhatja úgy az Azure Firewallt, hogy kizárja a forgalmat a mélycsomag-vizsgálatból, tekintse át az IDPS megkerülőlistájának dokumentációját.

- Állítsa be a VPN-eszközöket úgy, hogy az IPSEC titkosításhoz és integritáshoz a GCM AES-256 használja, ezzel maximalizálva a teljesítményt.

Közvetlen útválasztás NVA-példányokhoz, amelyek kettős szerepkörű kapcsolódást és tűzfalat biztosítanak.

Megjegyzés:

A Virtual WAN-ban a privát útválasztási szabályzatokkal használt kettős szerepkörű NVA-hoz való közvetlen útválasztás csak a virtuális hálózatok közötti forgalomra és a BGP-n keresztül a Virtual WAN-központban üzembe helyezett NVA-ból származó útvonalakra vonatkozik. Az ExpressRoute és a VPN tranzitkapcsolatok, amelyek az NVA-hoz csatlakozó helyszíni kapcsolatokra vonatkoznak, nem közvetlenül az NVA-példányokra vannak irányítva, hanem a kettős szerepkörű NVA terheléselosztóján keresztül vannak irányítva.

Egyes hálózati virtuális berendezések kapcsolati (SD-WAN) és biztonsági (NGFW) képességekkel is rendelkezhetnek ugyanazon az eszközön. Ezek az NVA-k kettős szerepkörű NVA-knak minősülnek. Ellenőrizze, hogy az NVA partnerek között a NVA kettős szerepet tölt-e be.

Ha privát útválasztási szabályzatokat konfigurálnak kétszerepkörű NVA-k számára, a Virtual WAN automatikusan meghirdeti az adott Virtuális WAN-központ NVA-eszközéről tanult útvonalakat a közvetlenül csatlakoztatott (helyi) virtuális hálózatok felé, valamint a Virtual WAN más virtuális központjai felé, a következő ugrásként az NVA-példányt megadva, nem pedig az NVA-k belső terheléselosztóját.

Az aktív-passzív NVA-konfigurációk esetében, ahol az NVA-knak csak egy példánya hirdet egy útvonalat egy adott előtaghoz a Virtual WAN-hoz (vagy az egyik példányból tanult útvonalak AS-PATH hossza mindig a legrövidebb), a Virtual WAN biztosítja, hogy az Azure-beli virtuális hálózatból érkező kimenő forgalom mindig az aktív (vagy előnyben részesített) NVA-példányhoz legyen irányítva.

Aktív-aktív NVA-konfigurációk esetén (több NVA-példány is ugyanazt az előtagot hirdeti azonos AS-PATH hosszúsággal), az Azure automatikusan végrehajtja az ECMP-t, hogy az Azure-tól a helyszínre irányítsa a forgalmat. Az Azure szoftveralapú hálózati platformja nem garantálja a folyamatszintű szimmetriát, ami azt jelenti, hogy az Azure-ba irányuló bejövő és az Azure-ból kimenő forgalom az NVA különböző példányaira is képes leszállni. Ez az állapotalapú tűzfalvizsgálat által elvetett aszimmetrikus útválasztást eredményez. Ezért nem ajánlott olyan aktív-aktív kapcsolati mintákat használni, ahol az NVA kettős szerepkörű NVA-ként működik, kivéve, ha az NVA támogatja az aszimmetrikus továbbítást, vagy támogatja a munkamenetek megosztását/szinkronizálását. Annak érdekében, hogy kiderüljön, NVA eszköze támogatja-e az aszimmetrikus továbbítást vagy a munkamenet-állapot megosztását/szinkronizálását, forduljon szolgáltatójához.

Útválasztási szándék konfigurálása az Azure portálon keresztül

Az útválasztási szándék és az útválasztási szabályzatok az Azure Portalon konfigurálhatók az Azure Firewall Manager vagy a Virtual WAN portál használatával. Az Azure Firewall Manager portálon útválasztási szabályzatokat konfigurálhat következő ugrás erőforrásként az Azure Firewall segítségével. A virtuális WAN portál lehetővé teszi útválasztási szabályzatok konfigurálását, ahol a következő ugrásnál lévő erőforrás az Azure tűzfal, a virtuális központban használt hálózati virtuális eszközök vagy a SaaS-megoldások.

Az Azure tűzfalat a virtuális WAN által védett központban használó ügyfelek az Azure tűzfalkezelő „Központok közötti engedélyezés” beállítását „Engedélyezve” értékre állíthatják az útválasztási szándék használatához, vagy a virtuális WAN portál használatával közvetlenül konfigurálhatják az Azure tűzfalat következő ugrásnál lévő erőforrásként az útválasztási szándék és szabályzatok tekintetében. A konfigurációk bármelyik portálon egyenértékűek, és az Azure tűzfalkezelő változásai automatikusan megjelennek a virtuális WAN portálon, és fordítva.

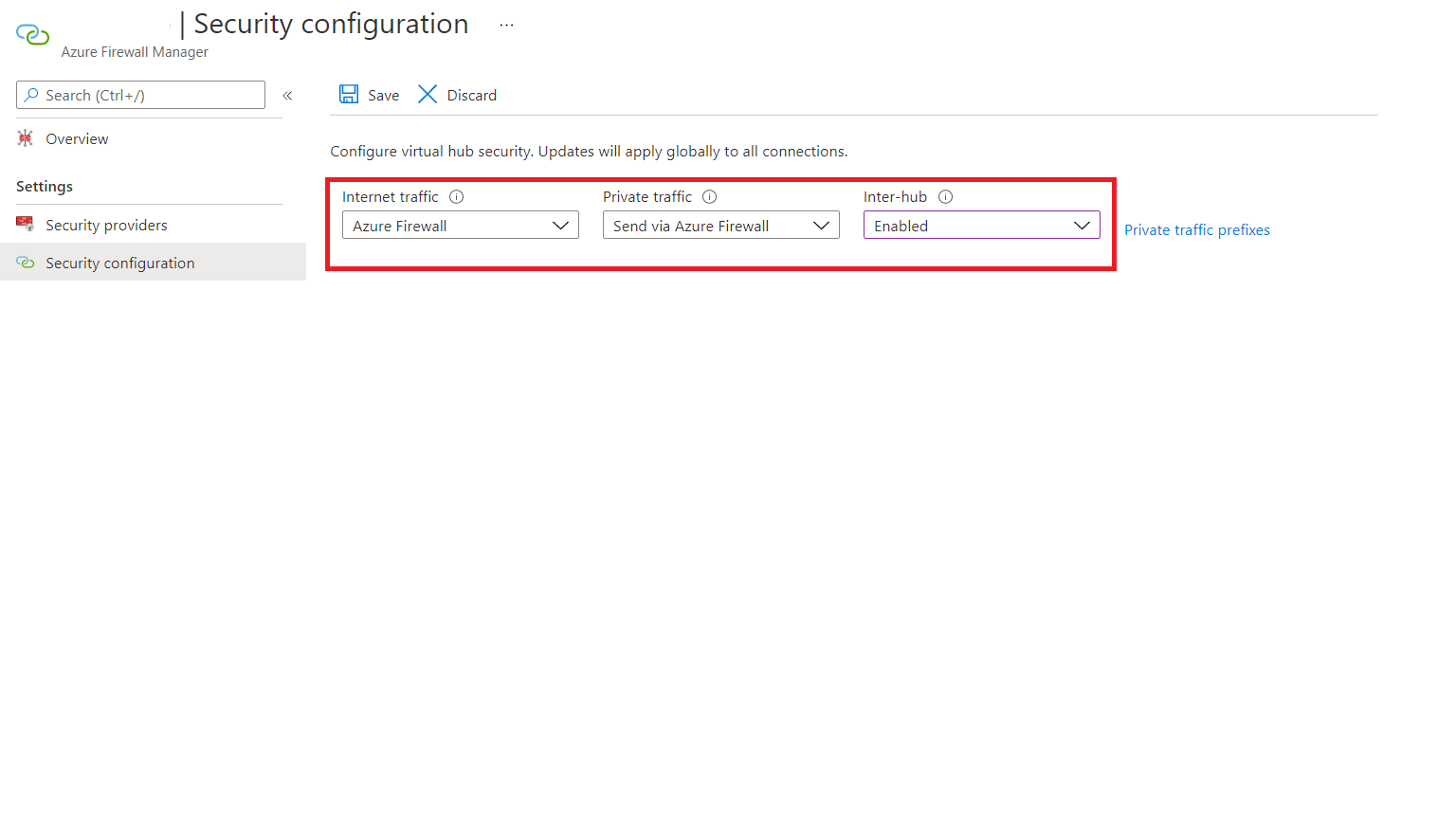

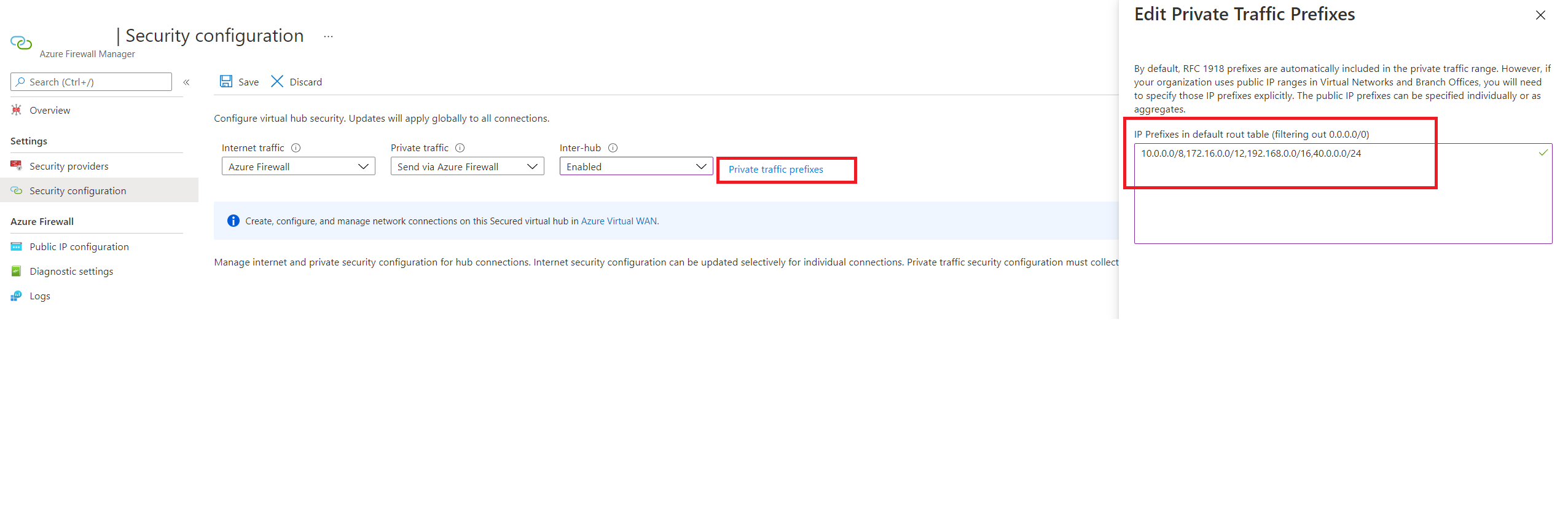

Útválasztási szándék és szabályzatok konfigurálása az Azure Firewall Manageren keresztül

Az alábbi lépések bemutatják, hogyan konfigurálhatja az útválasztási szándékot és az útválasztási szabályzatokat a virtuális központban az Azure Firewall Manager használatával. Az Azure Firewall Manager csak az Azure Firewall típusú következő ugrási erőforrásokat támogatja.

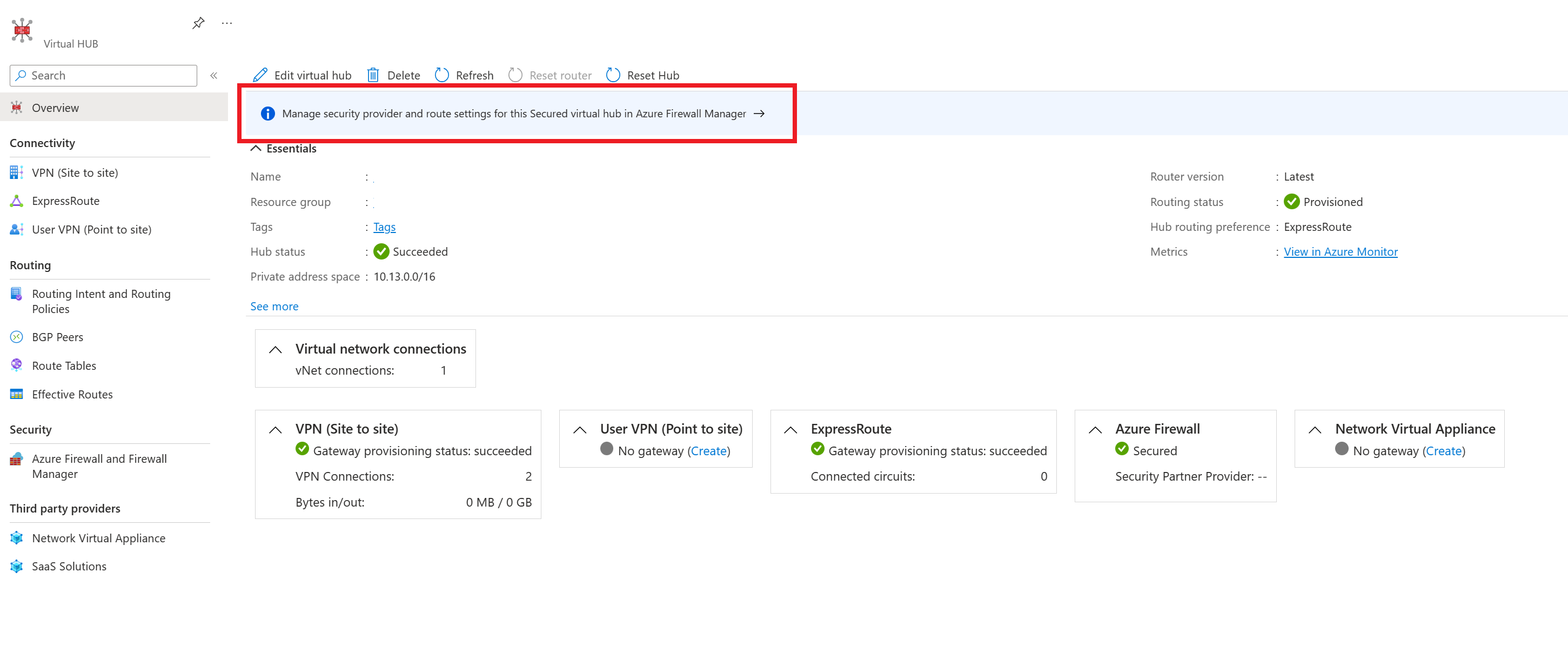

Lépjen ahhoz a virtuális WAN-központhoz, amelyen az útválasztási házirendeket konfigurálni szeretné.

A Biztonság területen válassza a Biztonságos virtuális központ beállításait , majd a biztonságos virtuális központ biztonsági szolgáltatói és útvonalbeállításainak kezelése az Azure Firewall Managerben.

A menüből válassza ki azt a központot, amelyen be szeretné állítani az útválasztási házirendeket.

Válassza a Biztonsági konfiguráció lehetőséget a Beállítások területen

Ha internetes forgalomirányítási szabályzatot szeretne konfigurálni, válassza az Azure Firewallt vagy a megfelelő internetbiztonsági szolgáltatót az internetes forgalom legördülő listájából. Ha nem, válassza a Nincs lehetőséget

Ha privát forgalomirányítási szabályzatot (ág- és virtuális hálózati forgalomhoz) szeretne konfigurálni az Azure Firewallon keresztül, válassza az Azure Firewallt a privát forgalom legördülő listájából. Ha nem, válassza az Azure Firewall megkerülése lehetőséget.

Ha privát forgalomirányítási szabályzatot szeretne konfigurálni, és az ágak vagy virtuális hálózatok nem IANA-RFC1918 előtagokat reklámoznak, válassza a Privát forgalom előtagokat , és adja meg a nem IANA RFC1918 előtagtartományokat a megjelenő szövegmezőben. Válassza a Kész lehetőséget.

Válassza az Inter-Hub lehetőséget az engedélyezéshez. Ennek a beállításnak az engedélyezése biztosítja, hogy az útválasztási házirendek a virtuális WAN-központ útválasztási szándékára legyenek alkalmazva.

Válassza a Mentés lehetőséget.

Ismételje meg a 2–8. lépést más biztonságos virtuális WAN-központok esetében is, amelyekhez útválasztási házirendet szeretne konfigurálni.

Most már készen áll a tesztforgalom küldésére. Győződjön meg arról, hogy a tűzfalszabályzatok megfelelően vannak konfigurálva, hogy a kívánt biztonsági konfigurációk alapján engedélyezze vagy tiltsa le a forgalmat.

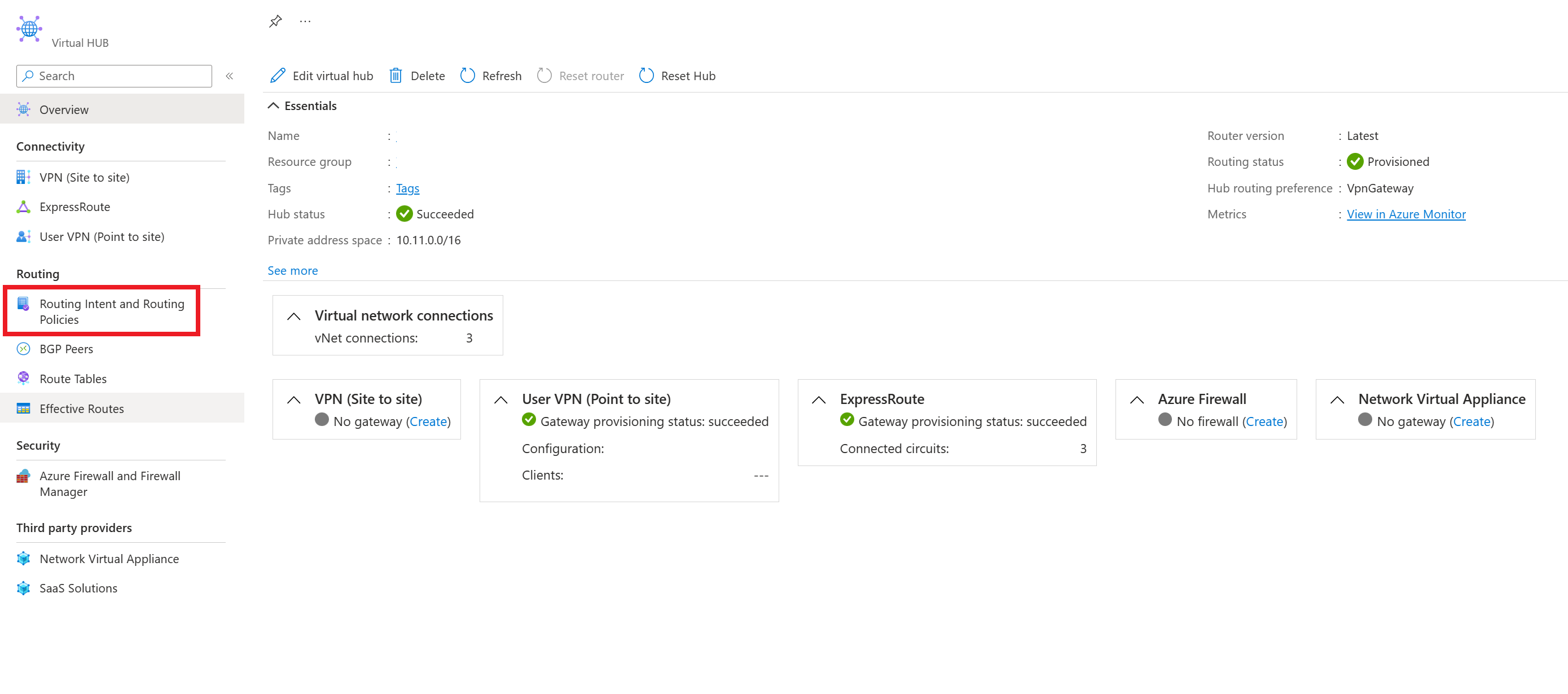

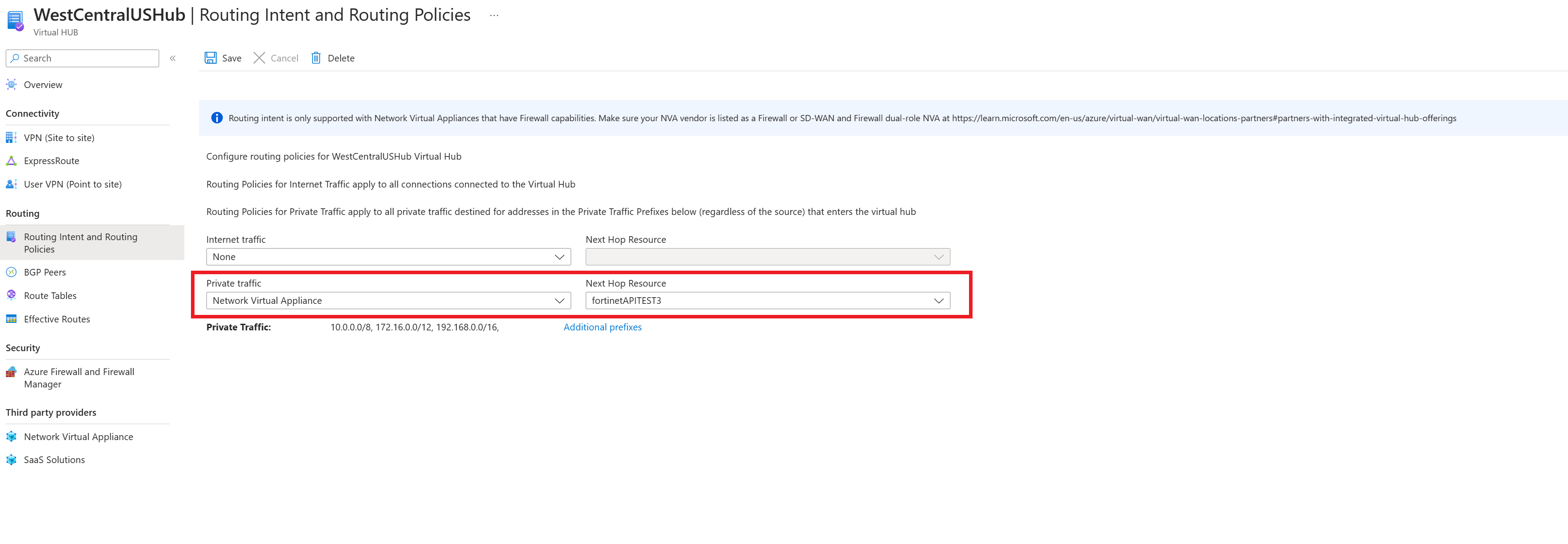

Útválasztási szándék és szabályzatok konfigurálása a Virtual WAN portálon keresztül

Az alábbi lépések bemutatják, hogyan konfigurálhatja az útválasztási szándékot és az útválasztási szabályzatokat a Virtual Hubon a Virtual WAN Portál használatával.

Az Előfeltételek szakasz 3. lépésében található megerősítő e-mailben található egyéni portálhivatkozásból keresse meg azt a Virtual WAN-központot, amelyen útválasztási szabályzatokat szeretne konfigurálni.

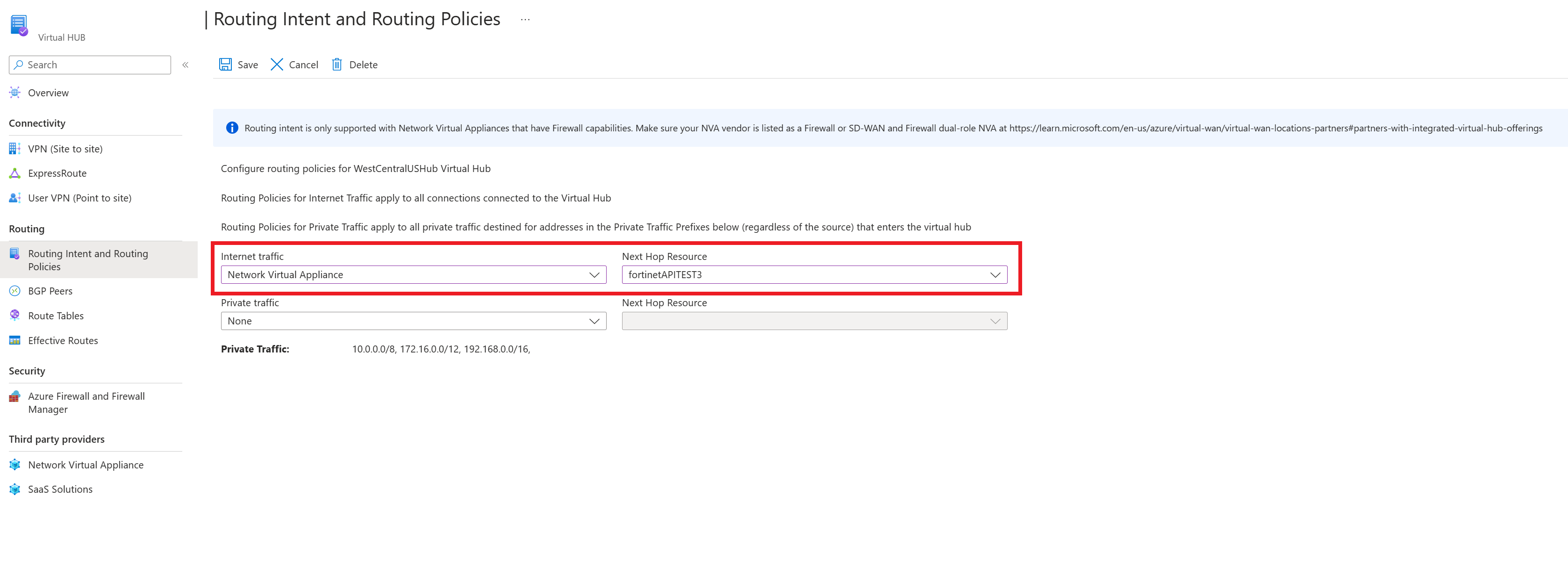

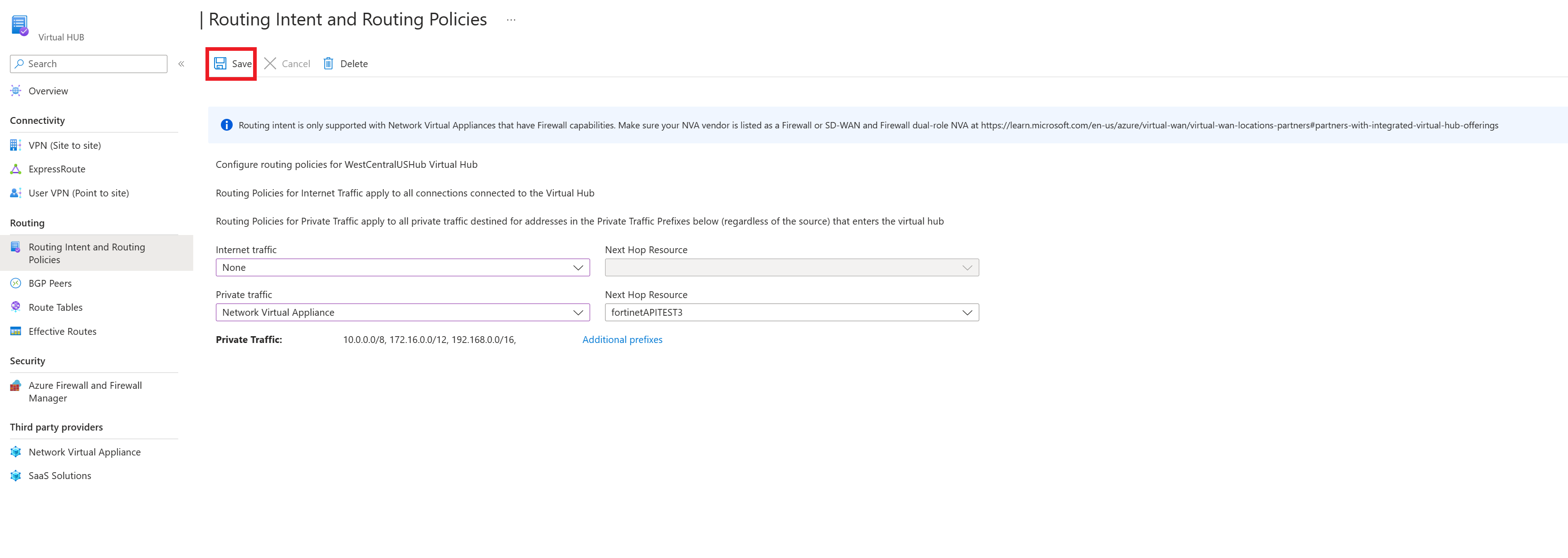

Az Útválasztás területen válassza az Útválasztási szabályzatok lehetőséget.

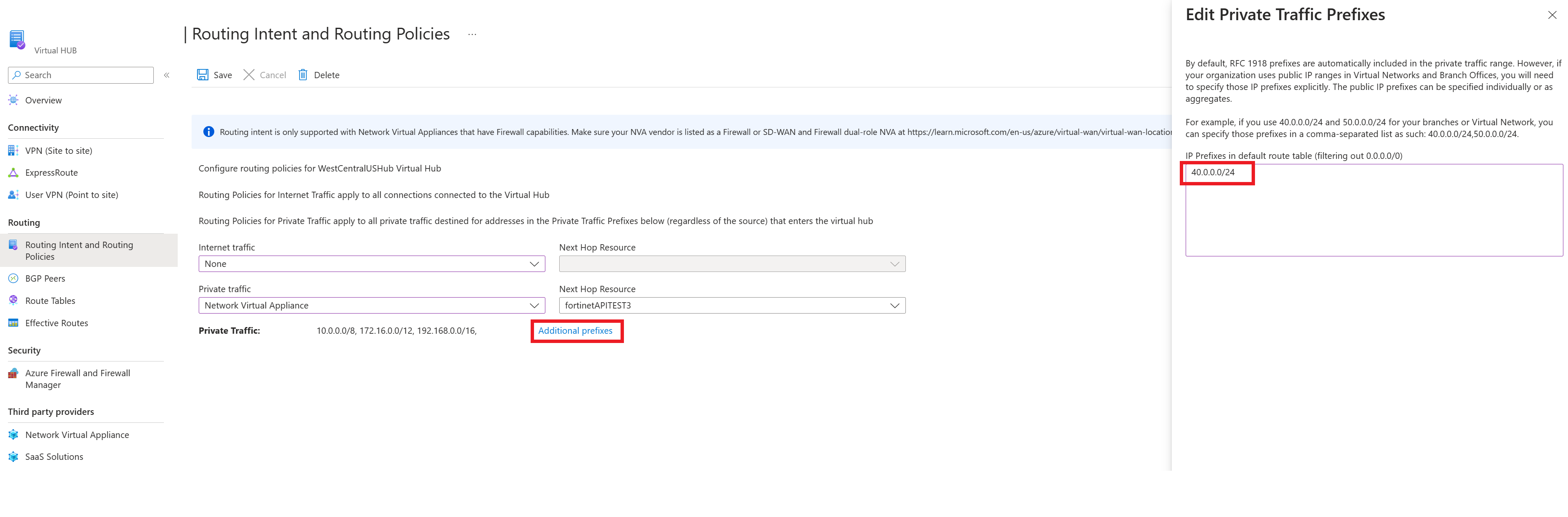

Ha privát forgalomirányítási szabályzatot szeretne konfigurálni (ág- és virtuális hálózati forgalomhoz), válassza az Azure Firewall, a Hálózati virtuális berendezés vagy az SaaS-megoldásokat a privát forgalom alatt. A Következő ugrási erőforrás területen válassza ki a megfelelő következő ugrási erőforrást.

Ha privát forgalomirányítási szabályzatot szeretne konfigurálni, és nem IANA RFC1918 előtagokat használó ágakkal vagy virtuális hálózatokkal szeretne rendelkezni, válassza a További előtagok lehetőséget, és adja meg a nem IANA RFC1918 előtagtartományokat a megjelenő szövegmezőben. Válassza a Kész lehetőséget. Ügyeljen arra, hogy a privát útválasztási házirendekkel konfigurált összes virtuális központban ugyanazt az előtagot adja hozzá a Privát forgalom előtagjai szövegmezőben, hogy az összes központ a helyes útvonalakat tudja meghirdetni.

Ha internetes forgalomirányítási szabályzatot szeretne konfigurálni, válassza az Azure Firewall, a Hálózati virtuális berendezés vagy az SaaS-megoldás lehetőséget. A Következő ugrási erőforrás területen válassza ki a megfelelő következő ugrási erőforrást.

Az útválasztási szándék és az útválasztási szabályzatok konfigurálásához kattintson a Mentés gombra.

Ezeket a lépéseket ismételje meg az összes olyan központ esetében, amelyhez útválasztási házirendeket szeretne konfigurálni.

Most már készen áll a tesztforgalom küldésére. Győződjön meg arról, hogy a tűzfalszabályzatok megfelelően vannak konfigurálva, hogy a kívánt biztonsági konfigurációk alapján engedélyezze vagy tiltsa le a forgalmat.

Útválasztási szándék konfigurálása Bicep-fájllal

A sablonnal és a lépésekkel kapcsolatos információkért tekintse meg a Bicep-fájlt .

Hibaelhárítás

Az alábbi szakasz az útválasztási szándékok és szabályzatok Virtual WAN Hubon való konfigurálásának gyakori hibaelhárítási módjait ismerteti.

Érvényes útvonalak

Megjegyzés:

A Virtual WAN útválasztási szándék által alkalmazott hatékony útvonalak csak a privát útválasztási szabályzatban megadott következő ugrási erőforrás esetén támogatottak. Ha magán- és internetes útválasztási szabályzatokat használ, ellenőrizze a következő ugrási erőforrás érvényes útvonalait, amelyet a privát útválasztási szabályzat ad meg. Ezt az internetes útválasztási szabályzat következő ugrási erőforrásán is ellenőrizze, ahol a Virtual WAN programok hatékony útvonalai találhatók. Ha csak internetes útválasztási szabályzatokat használ, ellenőrizze az alapértelmezettRouteTable érvényes útvonalait az internetes útválasztási szabályzat következő ugrási erőforrásán programozott útvonalak megtekintéséhez.

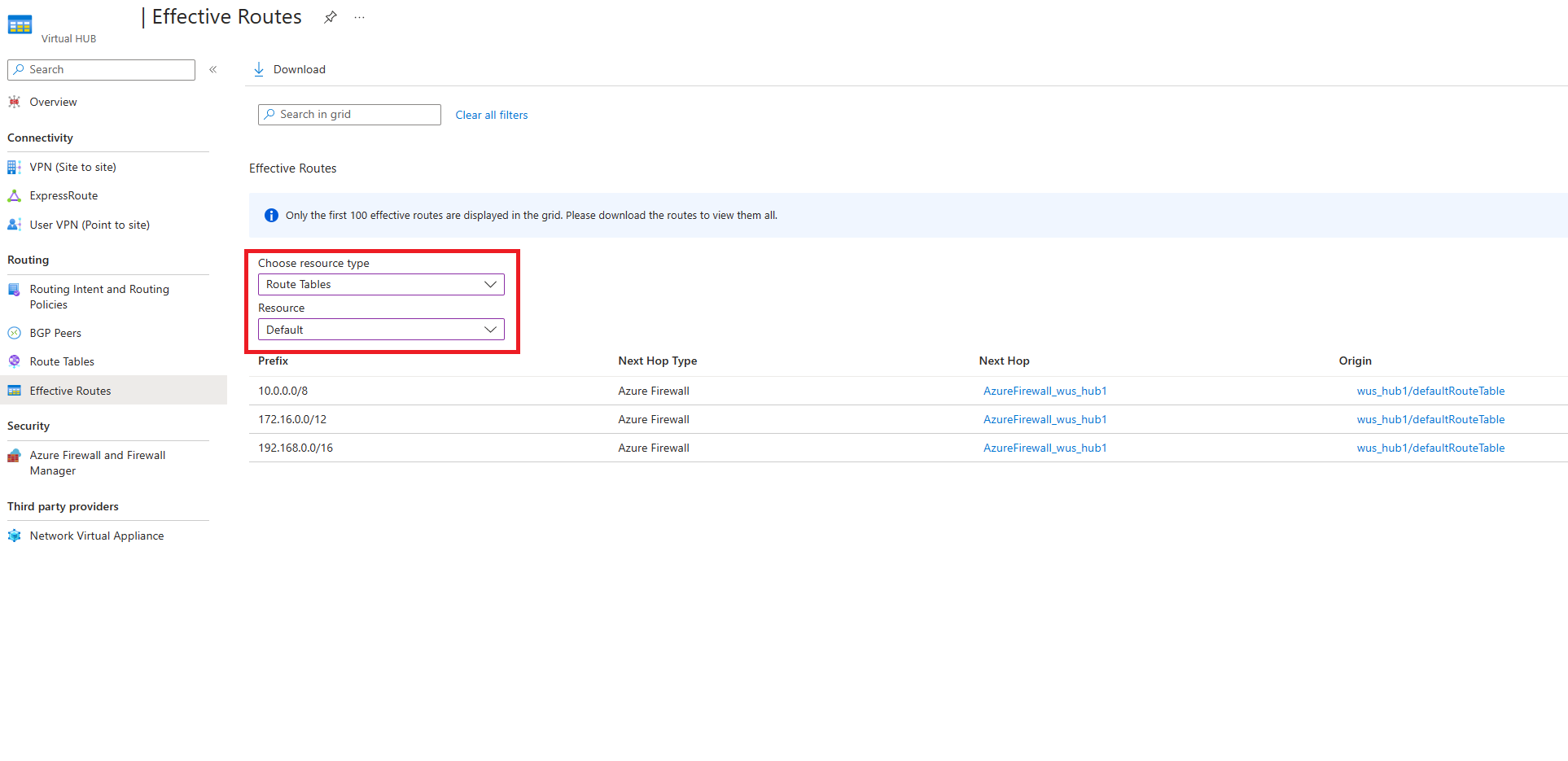

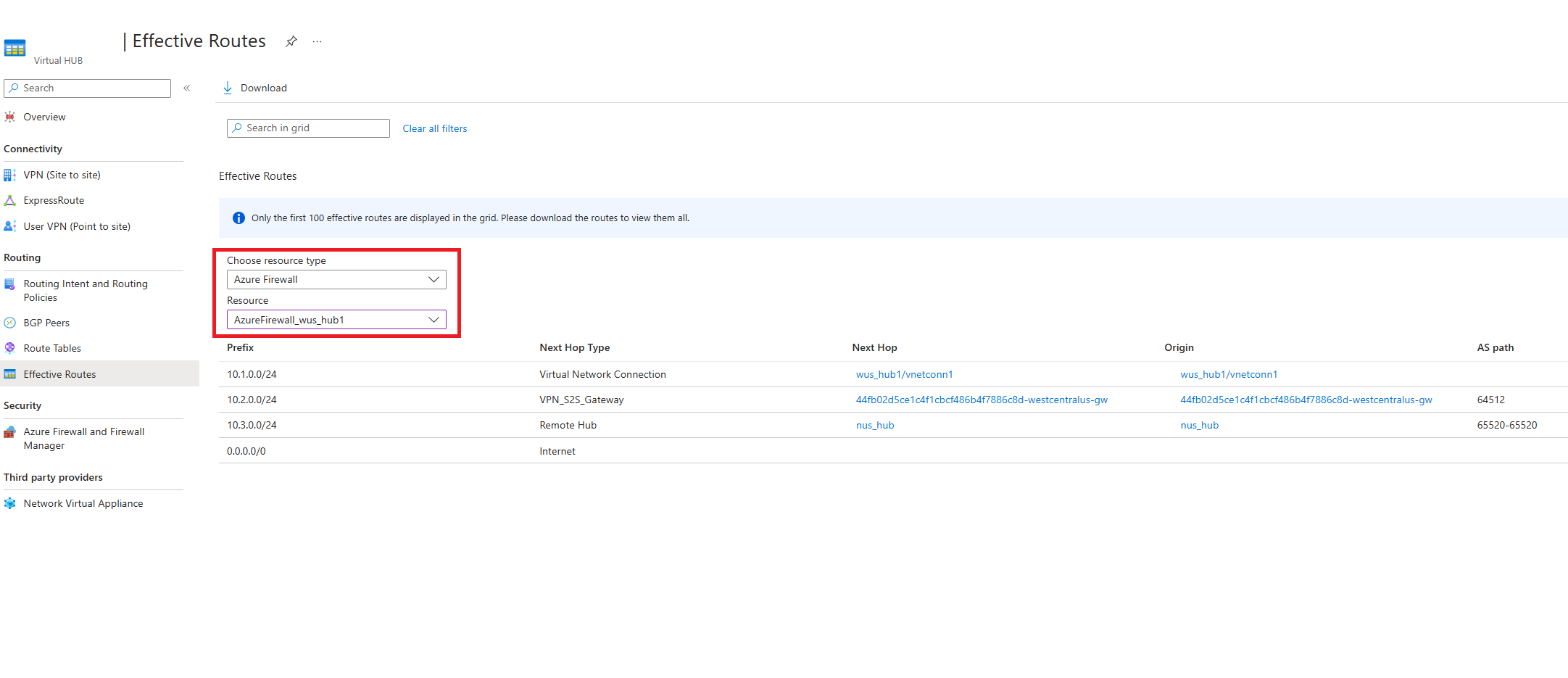

Ha a virtuális központban privát útválasztási szabályzatok vannak konfigurálva, a helyszíni és a virtuális hálózatok közötti összes forgalmat az Azure Firewall, a Hálózati virtuális berendezés vagy a Virtuális központ SaaS-megoldása ellenőrzi.

Ezért az alapértelmezett RouteTable érvényes útvonalai az RFC1918 összesítő előtagokat (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) jelenítik meg, a következő ugorási pontként az Azure Firewall vagy a hálózati virtuális eszköz használatával. Ez azt jelzi, hogy a virtuális hálózatok és ágak közötti összes forgalom az Azure Firewall, az NVA vagy az SaaS-megoldáshoz van irányítva a központban ellenőrzés céljából.

Miután a tűzfal ellenőrzi a csomagot (és a csomag tűzfalszabály-konfigurációnként engedélyezve van), a Virtual WAN továbbítja a csomagot a végső célhelyre. Annak megtekintéséhez, hogy a Virtual WAN mely útvonalakat használja a vizsgált csomagok továbbításához, tekintse meg a tűzfal vagy a hálózati virtuális berendezés érvényes útvonaltábláját.

A tűzfal hatékony útvonaltáblája segít leszűkíteni és elkülöníteni a hálózat problémáit, például a helytelen konfigurációkat vagy bizonyos ágakkal és virtuális hálózatokkal kapcsolatos problémákat.

Konfigurációs problémák elhárítása

Ha konfigurációs problémákat hárít el, vegye figyelembe az alábbiakat:

- Győződjön meg arról, hogy nincs egyéni útvonaltáblája vagy statikus útvonala az alapértelmezett útvonaltáblában, melyben a következő ugrás egy virtuális hálózati kapcsolat.

- Ha az üzembe helyezés nem felel meg a fenti követelményeknek, az útválasztási szándék konfigurálására vonatkozó beállítás szürkére van szürkítve az Azure Portalon.

- Parancssori felület, PowerShell vagy REST használata esetén az útválasztási szándék létrehozása sikertelen. Törölje a sikertelen útválasztási szándékot, távolítsa el az egyéni útvonaltáblákat és a statikus útvonalakat, majd próbálkozzon újra a létrehozással.

- Ha Azure Firewall Managert használ, győződjön meg arról, hogy a defaultRouteTable meglévő útvonalai private_traffic, internet_traffic vagy all_traffic néven vannak elnevezve. Az útválasztási szándék konfigurálására (a központközi engedélyezésre) vonatkozó beállítás szürkére van szürkítve, ha az útvonalak neve eltérő.

- Miután konfigurálta az útválasztási szándékot egy hubon, győződjön meg arról, hogy a meglévő vagy új kapcsolatok bármilyen frissítése esetén az opcionális társított és propagált útvonaltábla mezőket üresen hagyják. Az opcionális társítások és propagálások üresként való beállítása automatikusan megtörténik az Azure Portalon végrehajtott összes művelethez.

Adatelérési út hibaelhárítása

Feltéve, hogy már áttekintette az Ismert korlátozások szakaszt , az alábbiakban néhány módszert talál a datapath és a kapcsolat hibaelhárítására:

- Hibaelhárítás az érvényes útvonalakkal:

- Ha privát útválasztási szabályzatok vannak konfigurálva, akkor az alapértelmezettRouteTable hatékony útvonalai között olyan útvonalakat kell látnia, amelyeknél a következő ugrás a tűzfal, az RFC1918 összesített címterei esetén (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12), valamint minden előtag esetében, amelyet a privát forgalom szövegmezőjében adtak meg. Győződjön meg arról, hogy az összes virtuális hálózat és helyszíni előtag alhálózatai a defaultRouteTable statikus útvonalain belül vannak. Ha egy helyszíni vagy virtuális hálózat olyan címteret használ, amely nincs alhálózatként jelen a jelenlegi útvonalakon a "alapértelmezett úttáblázatban", adja hozzá az előtagot a privát forgalmat tartalmazó szövegmezőbe.

- Ha az internetes forgalomirányítási szabályzatok konfigurálva vannak, az alapértelmezettRouteTable érvényes útvonalaiban egy alapértelmezett (0.0.0.0/0) útvonalnak kell megjelennie.

- Miután ellenőrizte, hogy az alapértelmezettRouteTable érvényes útvonalai rendelkeznek-e a megfelelő előtagokkal, tekintse meg a hálózati virtuális berendezés vagy az Azure Firewall érvényes útvonalait. A tűzfal érvényes útvonalai azt mutatják, hogy a Virtual WAN mely útvonalakat jelölte ki, és meghatározza, hogy a tűzfal mely célhelyekre továbbíthatja a csomagokat. Ha kitalálja, hogy mely előtagok hiányoznak vagy helytelen állapotban vannak, azzal szűkítheti az adatelérési utakkal kapcsolatos problémákat, és a hibaelhárításhoz a megfelelő VPN-, ExpressRoute-, NVA- vagy BGP-kapcsolatra mutathat.

- Forgatókönyvspecifikus hibaelhárítás:

- Ha a Virtual WAN-ban van egy nem biztosított központ (Azure Firewall vagy NVA nélküli központ), győződjön meg arról, hogy a nem biztosított központhoz kapcsolódások propagálása a routing intenttel konfigurált hubok alapértelmezett útválasztási táblájába történik. Ha a propagálások nincsenek alapértelmezettRouteTable értékre állítva, a biztonságos központhoz tartozó kapcsolatok nem tudnak csomagokat küldeni a nem biztonságos központnak.

- Ha internetes útválasztási szabályzatok vannak konfigurálva, győződjön meg arról, hogy az "Alapértelmezett útvonal propagálása" vagy az "Internetbiztonság engedélyezése" beállítás "igaz" értékre van állítva az összes olyan kapcsolat esetében, amelyeknek meg kell tanulniuk a 0.0.0.0/0 alapértelmezett útvonalat. Azok a kapcsolatok, amelyeknél ez a beállítás "false" (hamis) értékre van állítva, akkor sem tanulják meg a 0.0.0.0/0 útvonalat, még akkor sem, ha az internetes útválasztási szabályzatok vannak konfigurálva.

- Ha ön a virtuális központhoz csatlakoztatott virtuális hálózatokban üzembe helyezett privát végpontokat használja, a helyszíni forgalom, amely a virtuális WAN-központhoz csatlakoztatott virtuális hálózatokban üzembe helyezett privát végpontok felé irányul, alapértelmezés szerint megkerüli az útválasztási szándék által kijelölt következő lépést, mint például az Azure Firewall, NVA vagy SaaS. Ez azonban aszimmetrikus útválasztást eredményez (ami a helyszíni és a privát végpontok közötti kapcsolat megszakadásához vezethet), mivel a küllős virtuális hálózatok privát végpontjai továbbítják a helyszíni forgalmat a tűzfalnak. Az útválasztási szimmetria biztosítása érdekében engedélyezze az Útvonaltábla hálózati szabályzatait azon alhálózatok privát végpontjaihoz, ahol a privát végpontok üzembe vannak helyezve. A privát végpont privát IP-címeinek megfelelő /32 útvonalak konfigurálása a Privát forgalom szövegmezőben nem biztosítja a forgalom szimmetriát, ha a privát útválasztási szabályzatok a központban vannak konfigurálva.

- Ha titkosított ExpressRoute-ot használ privát útválasztási szabályzatokkal, győződjön meg arról, hogy a tűzfaleszköz rendelkezik egy olyan szabálysal, amely engedélyezi a forgalmat a Virtual WAN helyek közötti VPN Gateway privát IP-alagútvégpontja és a helyszíni VPN-eszköz között. Az ESP (titkosított külső) csomagoknak be kell jelentkeznie az Azure Firewall naplóiba. Az útválasztási szándékkal rendelkező Titkosított ExpressRoute-ról további információt az Encrypted ExpressRoute dokumentációjában talál.

- Ha felhasználó által definiált útvonaltáblákat használ a küllős virtuális hálózatokon, győződjön meg arról, hogy az "Átjáróútvonalak propagálása" beállítás "Igen" értékre van állítva az útvonaltáblában. A Virtual WAN-nak engedélyeznie kell az "átjáróútvonalak propagálását" a Virtual WAN-hoz csatlakoztatott küllős virtuális hálózatokban üzembe helyezett számítási feladatok útvonalainak meghirdetéséhez. A felhasználó által definiált útvonaltábla-beállításokkal kapcsolatos további információkért tekintse meg a virtuális hálózat felhasználó által definiált útválasztási dokumentációját.

Az Azure Firewall útválasztási problémáinak elhárítása

- Mielőtt megpróbálná konfigurálni az útválasztási szándékot, győződjön meg arról, hogy az Azure Firewall előállítási állapota sikeres.

- Ha nem IANA-RFC1918 előtagokat használ az ágakban/virtuális hálózatokban, győződjön meg arról, hogy ezeket az előtagokat a "Privát előtagok" szövegmezőben adta meg. A konfigurált "privát előtagok" nem propagálódnak automatikusan a Virtual WAN más, útválasztási szándékkal konfigurált központjaiba. A kapcsolat biztosításához vegye fel ezeket az előtagokat a "Privát előtagok" szövegmezőbe minden olyan központban, amely útválasztási szándékkal rendelkezik.

- Ha nem RFC1918 címeket adott meg a Firewall Manager Privát forgalom előtagok szövegmezőjének részeként, előfordulhat, hogy konfigurálnia kell az SNAT-házirendeket a tűzfalon, hogy letiltsa az SNAT-t a nem RFC1918 privát forgalom esetében. További információkért tekintse át az Azure Firewall SNAT-tartományait.

- Az Azure Firewall naplóinak konfigurálása és megtekintése a hálózati forgalom hibaelhárításához és elemzéséhez. Az Azure Firewall monitorozásának beállításáról további információt az Azure Firewall diagnosztika című témakörben talál. A tűzfalnaplók különböző típusainak áttekintéséért tekintse meg az Azure Firewall naplóit és metrikáit.

- Az Azure Firewallról további információt az Azure Firewall dokumentációjában talál.

Hálózati virtuális berendezések hibaelhárítása

- Győződjön meg arról, hogy a hálózati virtuális készülék kiépítési állapota sikeres , mielőtt megpróbálná konfigurálni az útválasztási szándékot.

- Ha nem IANA-RFC1918 előtagokat használ a csatlakoztatott helyszíni vagy virtuális hálózatokban, győződjön meg arról, hogy ezeket az előtagokat a "Privát előtagok" szövegmezőben adta meg. A konfigurált "privát előtagok" nem propagálódnak automatikusan a Virtual WAN más, útválasztási szándékkal konfigurált központjaiba. A kapcsolat biztosításához vegye fel ezeket az előtagokat a "Privát előtagok" szövegmezőbe minden olyan központban, amely útválasztási szándékkal rendelkezik.

- Ha nem RFC1918 címeket adott meg a Privát forgalom előtagok szövegmező részeként, előfordulhat, hogy konfigurálnia kell az SNAT-szabályzatokat az NVA-n, hogy bizonyos nem RFC1918 privát forgalom esetén letiltsa az SNAT-t.

- Ellenőrizze az NVA tűzfalnaplóit, hogy a tűzfalszabályok blokkolják vagy elutasítják-e a forgalmat.

- A hibaelhárítással kapcsolatos további támogatásért és útmutatásért forduljon az NVA-szolgáltatóhoz.

Szolgáltatásként nyújtott szoftverek hibaelhárítása

- Győződjön meg arról, hogy a SaaS-megoldás kiépítési állapota sikeres, mielőtt megpróbálná konfigurálni az útválasztási szándékot.

- További hibaelhárítási tippekért tekintse meg a Virtual WAN dokumentációjának hibaelhárítási szakaszát, vagy tekintse meg a Palo Alto Networks Cloud NGFW dokumentációját.

Következő lépések

A virtuális központ útválasztásáról további információt a Virtuális központ útválasztása című témakörben talál. A Virtual WAN-ról további információt a gyakori kérdések között talál.