Az Azure-beli SAP szabályozási szemléletei

Az SAP egy gyakori technológia, amelyet számos szervezet használ ma a legfontosabb számítási feladataikban. Az SAP-architektúra tervezésekor különös figyelmet kell fordítania arra, hogy az architektúra robusztus és biztonságos legyen. A cikk célja az Azure-beli nagyvállalati szintű SAP biztonsági, megfelelőségi és szabályozási tervezési feltételeinek dokumentálása. A cikk az SAP-platform Azure-beli üzembe helyezésére vonatkozó tervezési javaslatokat, ajánlott eljárásokat és tervezési szempontokat ismerteti. A vállalati megoldások irányítására való teljes felkészüléshez fontos áttekinteni az Azure célzóna-tervezési területen a biztonsági szabályozásra és megfelelőségre vonatkozó útmutatást

A felhőmegoldások kezdetben önálló, viszonylag elszigetelt alkalmazásokat üzemeltetnek. Ahogy a felhőmegoldások előnyei egyértelművé váltak, a felhő számos nagyobb méretű számítási feladatot üzemeltetett, például az Azure-beli SAP-t. Egy vagy több régióban az üzembe helyezés biztonságával, megbízhatóságával, teljesítményével és költségével kapcsolatos problémák kezelése létfontosságúvá vált a felhőszolgáltatások teljes életciklusa során.

Az SAP nagyvállalati szintű célzóna-biztonságának, megfelelőségének és szabályozásának víziója az, hogy eszközöket és folyamatokat biztosítson a szervezeteknek a kockázatok megelőzéséhez és a hatékony döntések meghozatalához. A nagyvállalati szintű célzóna biztonsági szabályozási és megfelelőségi szerepköröket és felelősségeket határoz meg, így mindenki tudja, mi várható tőlük.

Megosztott felelősség modell

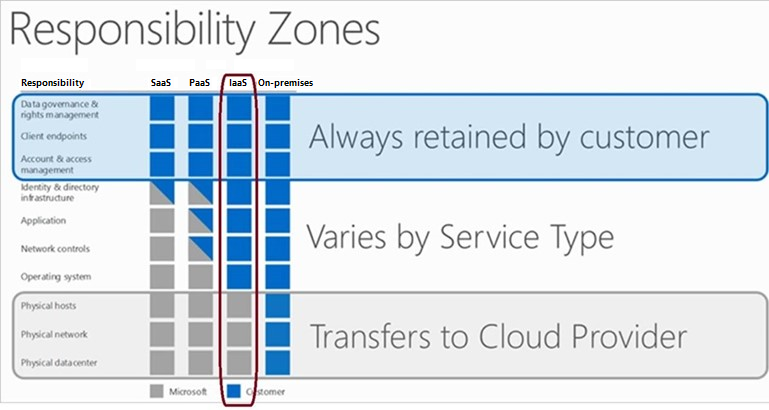

A nyilvános felhőszolgáltatások értékelése során fontos tisztában lenni azzal, hogy a felhőszolgáltató mely feladatokat kezeli az ügyféllel szemben. A megosztott felelősségi modellben a felhőszolgáltató és ügyfelei közötti felelősségmegosztás a számítási feladat felhő üzemeltetési modelljétől függ: a szolgáltatott szoftvertől (SaaS), a szolgáltatásként nyújtott platformtól (PaaS) vagy a szolgáltatásként nyújtott infrastruktúrától (IaaS). Ügyfélként mindig Ön a felelős az adatokért, végpontokért, valamint a fiók- és hozzáférés-kezelésért, függetlenül a felhőbeli üzemi modelltől.

Az alábbi ábra a feladatok felosztását mutatja be a felelős zónák között a Microsoft felhőalapú megosztott felelősségi modelljében:

A megosztott felelősségi modellről további információt a megosztott felelősség a felhőben című témakörben talál.

Biztonsági tervezési javaslatok

A biztonság a Microsoft és az ügyfelek közös felelőssége. Feltöltheti saját virtuális gépét (virtuális gépét) és adatbázisrendszerképeit az Azure-ba, vagy használhatja az Azure Marketplace-ről származó rendszerképeket. Ezeknek a lemezképeknek azonban olyan biztonsági vezérlőkre van szükségük, amelyek megfelelnek az alkalmazás és a szervezeti követelményeknek. Az ügyfélspecifikus biztonsági vezérlőket az operációs rendszerre, az adatokra és az SAP-alkalmazásrétegre kell alkalmaznia.

Általánosan elfogadott biztonsági útmutatásért tekintse meg a Center for Internet Security (CIS) kiberbiztonsági ajánlott eljárásait .

Az Azure Landing Zones külön útmutatást nyújt a zéró megbízhatóságon alapuló hálózati biztonságról a hálózati szegélyek és a forgalmi folyamatok védelme érdekében. További információ: Hálózati biztonsági stratégiák az Azure-ban.

Felhőhöz készült Microsoft Defender engedélyezése

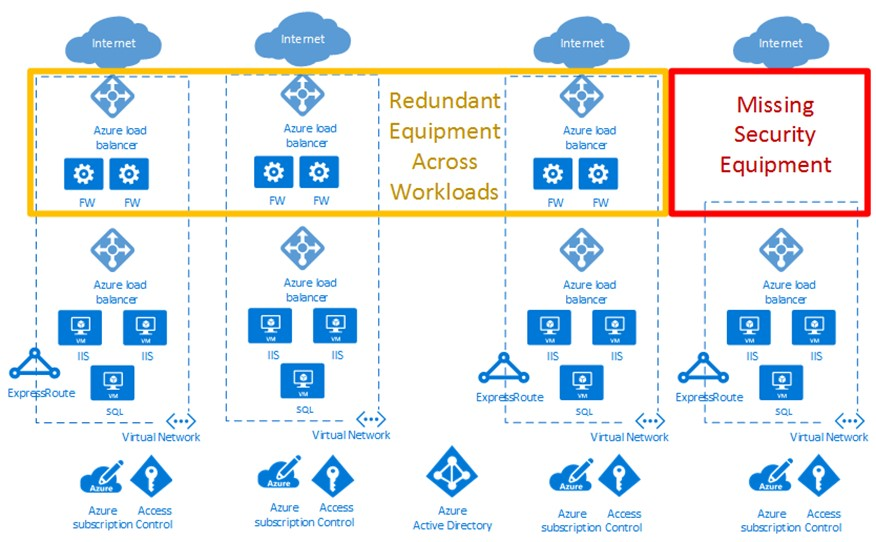

A küllős hálózati topológiákat használó vállalatok gyakran helyeznek üzembe felhőarchitektúra-mintákat több Azure-előfizetésben. A következő felhőbeli üzembehelyezési diagramon a piros mező egy biztonsági rést emel ki. A sárga mező lehetőséget kínál a hálózati virtuális berendezések számítási feladatok és előfizetések közötti optimalizálására.

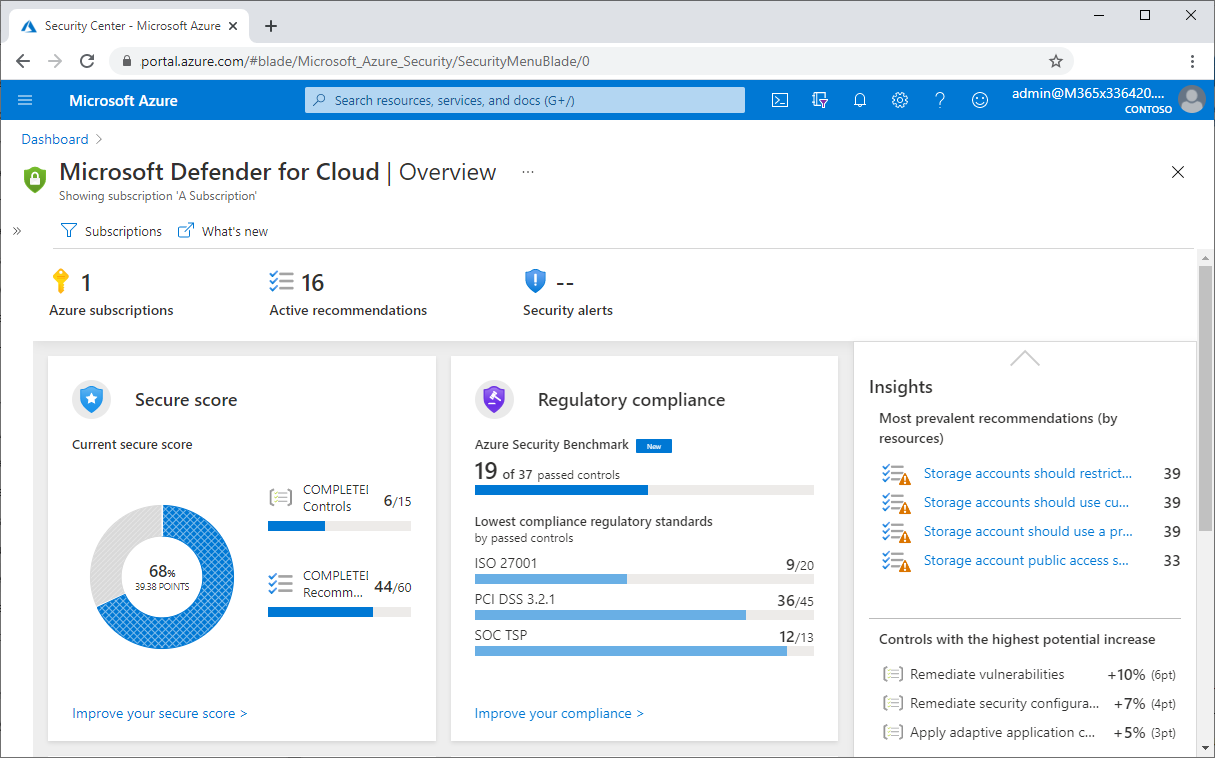

Felhőhöz készült Microsoft Defender fenyegetésvédelmet biztosít, és átfogó képet nyújt a teljes vállalati biztonsági helyzetről.

Engedélyezze a Felhőhöz készült Microsoft Defender Standard for SAP-t az Azure-előfizetésekben a következő célokra:

Az adatközpontok biztonsági helyzetének megerősítése és a helyszíni és hibrid számítási feladatok fokozott veszélyforrások elleni védelme az Azure-ban és más felhőkben.

Tekintse meg a teljes körű biztonsági helyzetet az AZURE-előfizetésekben található SAP-ban, és tekintse meg az sap virtuális gépek, lemezek és alkalmazások erőforrás-biztonsági higiéniáit.

Egyéni SAP-rendszergazdai szerepkör delegálása igény szerint hozzáféréssel.

Ha engedélyezi Felhőhöz készült Microsoft Defender Standard for SAP-t, mindenképpen zárja ki az SAP-adatbáziskiszolgálókat a végpontvédelmet telepítő házirendekből.

Az alábbi képernyőképen a számítási feladatok védelmének irányítópultja látható az Azure Portalon:

A Microsoft Sentinel engedélyezése

A Microsoft Sentinel egy skálázható, natív felhőbeli, biztonsági információs eseménykezelési (SIEM) és biztonsági vezénylési automatizált válaszmegoldás (SOAR). A Microsoft Sentinel intelligens biztonsági elemzéseket és fenyegetésfelderítést biztosít a vállalaton belül, egyetlen megoldást kínál a riasztások észlelésére, a fenyegetések láthatóságára, a proaktív keresésre és a fenyegetéskezelésre.

Biztonságos hitelesítés

Az egyszeri bejelentkezés (SSO) az SAP- és Microsoft-termékek integrálásának alapja. Az Active Directoryból származó Kerberos-jogkivonatok, külső biztonsági termékekkel kombinálva, évek óta lehetővé teszik ezt a képességet mind az SAP GUI, mind a webböngészőalapú alkalmazások számára. Amikor egy felhasználó bejelentkezik a munkaállomásra, és sikeresen hitelesíti őket, az Active Directory egy Kerberos-jogkivonatot ad ki nekik. Egy külső biztonsági termék ezután a Kerberos-jogkivonat használatával kezeli az SAP-alkalmazás hitelesítését anélkül, hogy a felhasználónak újra kellene hitelesítenie.

A felhasználó előtéréről az SAP-alkalmazás felé irányuló átvitel alatt lévő adatokat úgy is titkosíthatja, hogy a külső biztonsági terméket integrálja a DIAG (SAP GUI), az RFC és a HTTPS-hez készült SPNEGO biztonságos hálózati kommunikációval (SNC).

Az SAML 2.0-val rendelkező Microsoft Entra ID SSO-t is biztosít számos SAP-alkalmazásnak és platformnak, például az SAP NetWeavernek, az SAP HANA-nak és az SAP Cloud Platformnak.

Operációs rendszerek megkeményítése

Győződjön meg arról, hogy megerősíti az operációs rendszert, hogy felszámolja azokat a biztonsági réseket, amelyek az SAP-adatbázis elleni támadásokhoz vezethetnek.

Néhány további ellenőrzés biztosítja a biztonságos alaptelepítést:

- Rendszeresen ellenőrizze a rendszerfájl-integritást.

- Az operációs rendszerhez való hozzáférés korlátozása.

- A kiszolgálóhoz való fizikai hozzáférés korlátozása.

- A kiszolgálóhoz való hozzáférés védelme hálózati szinten.

Virtuális hálózatok elkülönítése

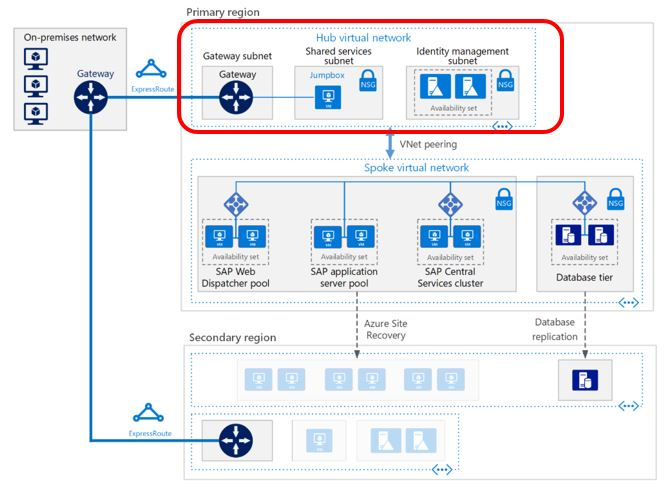

A hálózati szolgáltatásokhoz és protokollokhoz való hozzáférés elkülönítése és korlátozása. A szigorúbb szabályozás érdekében az ajánlott küllős hálózati architektúrát több Azure biztonsági mechanizmus használatával is biztonságossá teheti:

Elkülönítheti az SAP-alkalmazásokat és adatbázis-kiszolgálókat az internetről vagy a helyszíni hálózatról úgy, hogy az összes forgalmat a küllős hálózathoz virtuális társviszony-létesítéssel csatlakoztatja. A társviszonyban lévő virtuális hálózatok garantálják, hogy az Azure-beli SAP-megoldás el legyen különítve a nyilvános internettől.

A forgalom monitorozása és szűrése az Azure Monitor, az Azure hálózati biztonsági csoportok (NSG-k) vagy az alkalmazásbiztonsági csoportok használatával.

Használja az Azure Firewallt vagy a piacon elérhető hálózati virtuális berendezéseket (NVA-kat).

A fejlettebb hálózati biztonsági intézkedések érdekében implementáljon egy hálózati DMZ-t. További információ: DMZ implementálása az Azure és a helyszíni adatközpont között.

Elkülönítheti a DMZ-ket és az NVA-kat az SAP-tulajdon többi részétől, konfigurálhatja az Azure Private Linket, és biztonságosan felügyelheti és vezérelheti az SAP-t az Azure-erőforrásokon.

Az alábbi architektúradiagram bemutatja, hogyan felügyelhet azure-beli virtuális hálózati topológiát a hálózati szolgáltatások és protokollok elkülönítésével és korlátozásával az NSG-ken keresztül. Győződjön meg arról, hogy a hálózati biztonság is megfelel a szervezeti biztonsági szabályzat követelményeinek.

További információ az Azure hálózati biztonságáról: SAP biztonsági műveletek az Azure-ban.

Inaktív adatok titkosítása

A inaktív adatok fizikai adathordozón, bármilyen digitális formátumban tárolt állandó tárolóban lévő információk. A médiatartalmak tartalmazhatnak mágneses vagy optikai adathordozón tárolt fájlokat, archivált adatokat és adatmentéseket. Az Azure számos adattárolási megoldást kínál, például fájlokat, lemezeket, blobokat és táblákat. Bizonyos Inaktív Azure Storage-adattitkosítás alapértelmezés szerint opcionális ügyfélkonfigurációval történik. További információkért tekintse meg az Azure inaktív adattitkosítását és az Azure-titkosítás áttekintését.

Az Azure-beli virtuális gépeken futó SAP kiszolgálóoldali titkosítása (S Standard kiadás) védi az adatokat, és segít megfelelni a szervezeti biztonsági és megfelelőségi követelményeknek. Az S Standard kiadás automatikusan titkosítja az Azure által felügyelt operációs rendszer és adatlemezek inaktív adatait, amikor az adatokat a felhőbe megőrzésre használja. Az S Standard kiadás transzparensen titkosítja az Azure által felügyelt lemezadatokat 256 bites AES-titkosítással, amely az egyik legerősebb elérhető blokktitkosítás, és a FIPS 140-2 szabványnak is megfelel. Az S Standard kiadás nem befolyásolja a felügyelt lemez teljesítményét, és nincs további költsége. Az Azure által felügyelt lemezek alapjául szolgáló titkosítási modulokkal kapcsolatos további információkért lásd : Cryptography API: next generation.

Az Azure Storage-titkosítás minden Azure Resource Manager- és klasszikus tárfiókhoz engedélyezve van, és nem tiltható le. Mivel az adatok alapértelmezés szerint titkosítva van, nem kell módosítania a kódot vagy az alkalmazásokat az Azure Storage-titkosítás használatához.

Az SAP-adatbáziskiszolgáló titkosításához használja az SAP HANA natív titkosítási technológiájának használatát. Ha Azure SQL Database-t használ, használja a DBMS-szolgáltató által kínált transzparens adattitkosítás (TDE) segítségével az adatok és a naplófájlok védelmét, és győződjön meg arról, hogy a biztonsági másolatok is titkosítva vannak.

Az átvitel alatt lévő adatok védelme

Az adatok átvitel alatt vagy repülés közben haladnak át egyik helyről a másikra, akár belsőleg, akár az Azure-on belül, vagy külsőleg, például az interneten keresztül a végfelhasználó felé. Az Azure számos mechanizmust kínál az adatok átvitel közbeni magánjellegű megőrzésére. Minden mechanizmus használhat olyan védelmi módszereket, mint a titkosítás. Ezen mechanizmusok az alábbiak:

- Kommunikáció virtuális magánhálózatokon (VPN-ek) keresztül IPsec/IKE-titkosítással

- Transport Layer Security (TLS) 1.2 vagy újabb verzió azure-összetevőkkel, például Azure-alkalmazás Gateway vagy Azure Front Door

- Az Azure-beli virtuális gépeken elérhető protokollok, például a Windows IPsec vagy az SMB

Az adatkapcsolati réteg egyik I Enterprise kiadás E szabványa, a MACsec használatával végzett titkosítás automatikusan engedélyezve van az Azure-adatközpontok közötti összes Azure-forgalomhoz. Ez a titkosítás biztosítja az ügyféladatok bizalmasságát és integritását. További információ: Azure-ügyféladatok védelme.

Kulcsok és titkos kódok kezelése

A nem HANA Windows és nem Windows operációs rendszerek lemeztitkosítási kulcsainak és titkos kulcsainak szabályozásához és kezeléséhez használja az Azure Key Vaultot. A Key Vault képes SSL/TLS-tanúsítványok kiépítésére és kezelésére. A titkos kulcsokat hardveres biztonsági modulokkal (HSM-ekkel) is megvédheti. Az SAP HANA nem támogatott az Azure Key Vaultban, ezért más módszereket kell használnia, például SAP ABAP- vagy SSH-kulcsokat.

Webes és mobilalkalmazások biztonságossá tétele

Az olyan internetes alkalmazások esetében, mint az SAP Fiori, a biztonsági szintek fenntartása mellett mindenképpen ossza el a terhelést alkalmazásonként. A 7. rétegbeli biztonság érdekében használhat egy külső webalkalmazási tűzfalat (WAF) az Azure Marketplace-en.

Mobilalkalmazások esetén a Microsoft Enterprise Mobility + Security képes integrálni az SAP internetes alkalmazásokat, mivel segít megvédeni és biztonságossá tenni a szervezetet, és lehetővé teszi az alkalmazottak számára, hogy új és rugalmas módon dolgozzanak.

Forgalom biztonságos kezelése

Az internetkapcsolattal rendelkező alkalmazások esetében a biztonsági szintek fenntartása mellett gondoskodnia kell a terhelés alkalmazásonkénti elosztásáról. A terheléselosztás a számítási feladatok elosztása több számítási erőforrás között. A terheléselosztás célja az erőforrás-használat optimalizálása, az átviteli sebesség maximalizálása, a válaszidő minimalizálása és az egyetlen erőforrás túlterhelésének elkerülése. A terheléselosztás a számítási feladatok redundáns számítási erőforrások közötti megosztásával is javíthatja a rendelkezésre állást.

A terheléselosztók az alkalmazás alhálózatában lévő virtuális gépek felé irányítják a forgalmat. A magas rendelkezésre állás érdekében ez a példa az SAP Web Dispatchert és az Azure Standard Load Balancert használja. Ez a két szolgáltatás horizontális felskálázással támogatja a kapacitásbővítést is. Használhat Azure-alkalmazás átjárót vagy más partnertermékeket is, a forgalom típusától és a szükséges funkcióktól függően, például a Secure Sockets Layer (SSL) leállításától és továbbításától függően.

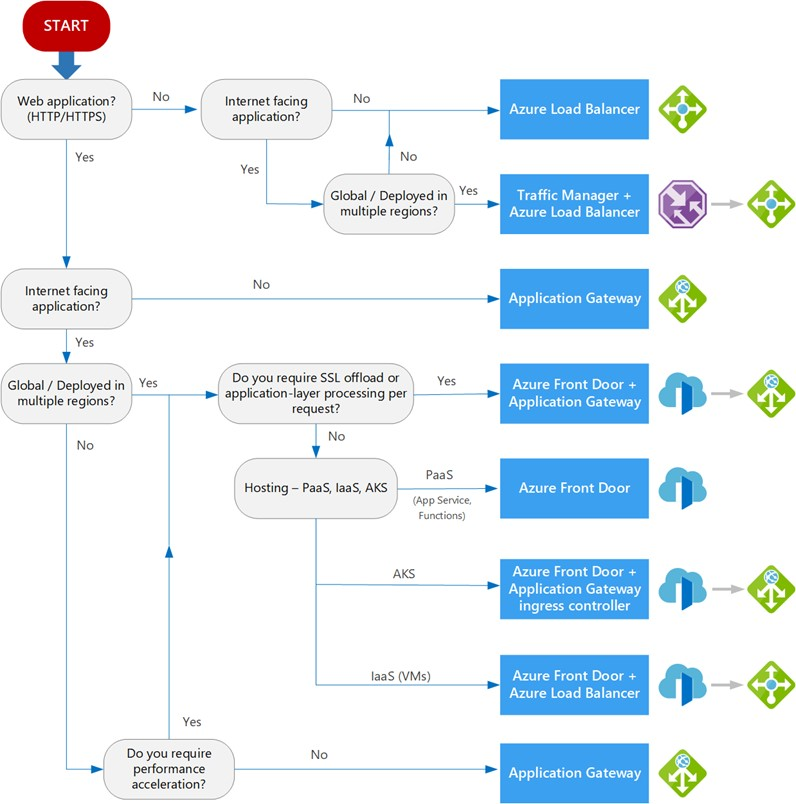

Kategorizálhatja az Azure terheléselosztási szolgáltatásait a globális és a regionális és a HTTP/S és a nem HTTP/S dimenziók mentén.

A globális terheléselosztási szolgáltatások a forgalmat regionális háttérrendszerek, felhők vagy hibrid helyszíni szolgáltatások között osztják el. Ezek a szolgáltatások a végfelhasználói forgalmat a legközelebbi elérhető háttérrendszerhez irányítják. Ezek a szolgáltatások a szolgáltatás megbízhatóságának vagy teljesítményének változásaira reagálva maximalizálják a rendelkezésre állást és a teljesítményt. Ezeket a szolgáltatásokat olyan rendszereknek tekintheti, amelyek terheléselosztást okoznak az alkalmazásbélyegek, a végpontok vagy a különböző régiókban vagy földrajzi helyeken üzemeltetett skálázási egységek között.

A regionális terheléselosztási szolgáltatások virtuális hálózatokon belüli forgalmat osztanak ki virtuális gépeken, illetve zóna- és zónaredundáns szolgáltatási végpontokon egy régión belül. Ezeket a szolgáltatásokat olyan rendszereknek tekintheti, amelyek a virtuális hálózat egy régiójában lévő virtuális gépek, tárolók vagy fürtök közötti terheléselosztást biztosítják.

A HTTP/S terheléselosztási szolgáltatások 7. rétegbeli terheléselosztók, amelyek csak HTTP/S forgalmat fogadnak el, és webalkalmazásokhoz vagy más HTTP/S-végpontokhoz készültek. A HTTP/S terheléselosztási szolgáltatások olyan funkciókat tartalmaznak, mint az SSL-kiszervezés, a WAF, az útvonalalapú terheléselosztás és a munkamenet-affinitás.

A nem HTTP/S forgalom kezelésére alkalmas nem HTTP/S terheléselosztási szolgáltatások nem webes számítási feladatokhoz ajánlottak.

Az alábbi táblázat az Azure terheléselosztási szolgáltatásait foglalja össze kategória szerint:

| Szolgáltatás | Globális vagy regionális | Ajánlott forgalom |

|---|---|---|

| Azure Front Door | Globális | HTTP/S |

| Traffic Manager | Globális | Nem HTTP/S |

| Application Gateway | Regionális | HTTP/S |

| Azure Load Balancer | Regionális | Nem HTTP/S |

A Front Door egy alkalmazáskézbesítési hálózat, amely globális terheléselosztási és helygyorsító szolgáltatást biztosít a webalkalmazások számára. A Front Door 7. rétegbeli képességeket kínál, például az SSL-kiszervezést, az útvonalalapú útválasztást, a gyors feladatátvételt és a gyorsítótárazást az alkalmazások teljesítményének és rendelkezésre állásának javítása érdekében.

A Traffic Manager egy DNS-alapú forgalom terheléselosztó, amely lehetővé teszi a forgalom optimális elosztását a globális Azure-régiók szolgáltatásai között, miközben magas rendelkezésre állást és válaszkészséget biztosít. Mivel a Traffic Manager egy DNS-alapú terheléselosztási szolgáltatás, csak a tartomány szintjén tölti be az egyenlegeket. Emiatt nem tud olyan gyorsan feladatátvételt végrehajtani, mint a Front Door, mert gyakori problémák merülnek fel a DNS-gyorsítótárazással és a DNS TTL-t nem tiszteletben tartani nem képes rendszerekkel szemben.

Az Application Gateway egy felügyelt alkalmazáskézbesítési vezérlőt biztosít különböző 7. rétegbeli terheléselosztási képességekkel. Az Application Gateway használatával optimalizálhatja a webfarmok termelékenységét a processzorigényes SSL-végpontok átjáróra való kiszervezésével.

Az Azure Load Balancer egy nagy teljesítményű, ultra-alacsony késleltetésű 4. rétegbeli bejövő és kimenő terheléselosztási szolgáltatás az összes UDP- és TCP-protokollhoz. A Load Balancer másodpercenként több millió kérést kezel. A Load Balancer zónaredundáns, így magas rendelkezésre állást biztosít a rendelkezésre állási zónák között.

Az AZURE-alkalmazások terheléselosztási döntéseinek meghozatalához tekintse meg a következő döntési fát:

Minden SAP-alkalmazás egyedi követelményekkel rendelkezik, ezért az előző folyamatábra és javaslat kiindulópontként szolgál a részletesebb értékeléshez. Ha az SAP-alkalmazás több számítási feladatból áll, külön értékelje ki az egyes számítási feladatokat. A teljes megoldás két vagy több terheléselosztási megoldást is tartalmazhat.

Biztonság figyelése

Az Azure Monitor for SAP Solutions egy Azure-natív monitorozási termék sap-környezetekhez, amely az AZURE-beli virtuális gépeken és a HANA nagy példányokon futó SAP-val is működik. Az Sap Solutionshez készült Azure Monitorral telemetriai adatokat gyűjthet az Azure-infrastruktúrából és adatbázisokból egy központi helyen, és vizuálisan korrelálhatja a telemetriai adatokat a gyorsabb hibaelhárítás érdekében.

Biztonsági hatókörkezelési döntések

Az alábbi javaslatok különböző biztonsági forgatókönyvekhez tartoznak. A hatókörön belüli követelmények arra vonatkoznak, hogy a biztonsági megoldás költséghatékony és méretezhető legyen.

| Hatókör (forgatókönyv) | Ajánlás | Jegyzetek |

|---|---|---|

| Tekintse meg az Azure és a helyszíni biztonsági helyzet összesített nézetét. | Felhőhöz készült Microsoft Defender Standard | Felhőhöz készült Microsoft Defender Standard segít a windowsos és linuxos gépek helyszíni és felhőbeli előkészítésében, és összesített biztonsági helyzetet mutat. |

| A szabályozási követelményeknek megfelelően titkosítja az Összes SAP-t az Azure-adatbázisokon. | SAP HANA natív titkosítás és SQL TDE | Adatbázisok esetén használja az SAP HANA natív titkosítási technológiát. Ha SQL Database-t használ, engedélyezze a TDE-t. |

| SAP Fiori-alkalmazás biztonságossá tételét https-forgalommal rendelkező globális felhasználók számára. | Azure Front Door | A Front Door egy alkalmazáskézbesítési hálózat, amely globális terheléselosztási és helygyorsító szolgáltatást biztosít a webalkalmazások számára. |

Megfelelőségi és szabályozási tervezési javaslatok

Az Azure Advisor ingyenes, és segít konszolidált nézetet kapni az SAP-ban az Azure-előfizetésekben. Tekintse meg az Azure Advisor megbízhatóságra, rugalmasságra, biztonságra, teljesítményre, költségre és működési kiválóságra vonatkozó javaslatait.

Azure Policy használata

Az Azure Policy a megfelelőségi irányítópulton keresztül segít a szervezeti szabványok betartatásában és a megfelelőség nagy léptékű értékelésében. Az Azure Policy összesített nézetet biztosít a környezet általános állapotának kiértékeléséhez, és lehetővé teszi az erőforrásonkénti, szabályzatonkénti részletesség részletezését.

Az Azure Policy a meglévő erőforrások tömeges szervizelése és az új erőforrások automatikus szervizelése révén segít az erőforrások megfelelőségének biztosításában. Az Azure-mintaszabályzatok engedélyezett helyeket alkalmaznak a felügyeleti csoportokra, amelyek címkét és annak értékét igénylik az erőforrásokon, virtuális gépet hoznak létre felügyelt lemez használatával, vagy elnevezési szabályzatokat.

AZ SAP kezelése az Azure-költségeken

A költségkezelés nagyon fontos. A Microsoft különféle módszereket kínál a költségek optimalizálására, például a foglalásokra, a megfelelő méretezésre és a horzsolásra. Fontos, hogy megértse és beállítsa a költségkeretekre vonatkozó riasztásokat. Ezt a monitorozást kiterjesztheti az általános INFORMATIKAI szolgáltatásfelügyeleti (ITSM) megoldással való integrációra.

SAP-üzemelő példányok automatizálása

Időt takaríthat meg, és csökkentheti a hibákat az SAP-üzemelő példányok automatizálásával. Az összetett SAP-környezetek nyilvános felhőben való üzembe helyezése nem egyszerű feladat. Az SAP alapszintű csapatai jól ismerik a helyszíni SAP-rendszerek telepítésének és konfigurálásának hagyományos feladatait. A felhőbeli üzemelő példányok tervezése, kiépítése és tesztelése gyakran további tartományi ismereteket igényel. További információ: SAP nagyvállalati szintű platformautomatizálás és DevOps.

Erőforrások zárolása éles számítási feladatokhoz

Az SAP-projekt elején hozza létre a szükséges Azure-erőforrásokat. Ha az összes hozzáadás, áthelyezés és módosítás befejeződött, és az Azure-beli SAP üzembe helyezése működőképes, zárolja az összes erőforrást. Ezután csak a felügyelő rendszergazda oldhatja fel és engedélyezheti egy erőforrás( például egy virtuális gép) módosítását. További információ: Erőforrások zárolása a váratlan módosítások megelőzése érdekében.

Szerepköralapú hozzáférés-vezérlés implementálása

A szerepköralapú hozzáférés-vezérlési (RBAC) szerepkörök testreszabása az SAP-hoz az Azure küllős előfizetéseken, hogy elkerülje a hálózattal kapcsolatos véletlen változásokat. Engedélyezheti az Azure-beli infrastruktúra-csapat sap-tagjainak, hogy virtuális gépeket helyezzenek üzembe egy Azure-beli virtuális hálózaton, és korlátozhatják, hogy bármit módosíthassanak a központi előfizetéshez társviszonyban lévő virtuális hálózaton. Ezzel szemben engedélyezi a hálózati csapat tagjainak, hogy virtuális hálózatokat hozzanak létre és konfiguráljanak, de megtiltják számukra, hogy virtuális gépeket telepítsenek vagy konfiguráljanak olyan virtuális hálózatokban, amelyeken SAP-alkalmazások futnak.

Az Azure Csatlakozás or használata az SAP LaMa-hoz

Egy tipikus SAP-birtokon belül gyakran több alkalmazás-környezet is üzembe helyezhető, ilyen például az ERP, az SCM és a BW, és folyamatosan szükség van az SAP-rendszerpéldányok és az SAP-rendszer frissítésére. Ilyen például az új SAP-projektek létrehozása technikai vagy alkalmazáskiadásokhoz, vagy a minőségbiztosítási rendszerek rendszeres frissítése éles példányokból. Az SAP-rendszerpéldányok és -frissítések végpontok közötti folyamata időigényes és munkaigényes is lehet.

Az SAP Landscape Management (LaMa) Enterprise kiadás az SAP-rendszer másolásának vagy frissítésének számos lépésének automatizálásával támogathatja a működési hatékonyságot. Az Azure Csatlakozás or for LaMa lehetővé teszi az Azure által felügyelt lemezek másolását, törlését és áthelyezését, hogy az SAP üzemeltetési csapata gyorsan elvégezhesse az SAP-rendszerpéldányokat és a rendszerfrissítéseket, csökkentve ezzel a manuális erőfeszítéseket.

Virtuálisgép-műveletek esetén az Azure Csatlakozás or for LaMa csökkentheti az SAP-tulajdon üzemeltetési költségeit az Azure-ban. Leállíthatja vagy felszabadíthatja és elindíthatja az SAP virtuális gépeket, így bizonyos számítási feladatokat csökkentett kihasználtsági profillal futtathat. A LaMa felületen például ütemezheti, hogy az SAP S/4HANA tesztkörnyezet virtuális gépe 8:00 és 18:00 óra között legyen online, és 24 óra helyett 10 óra legyen. Az Azure Csatlakozás or for LaMa lehetővé teszi a virtuális gépek átméretezését is, ha a teljesítményigények közvetlenül a LaMa-ból származnak.

Megfelelőségi és irányítási hatókörkezelési döntések

Az alábbi javaslatok a különböző megfelelőségi és szabályozási forgatókönyvekhez tartoznak. A hatókörön belüli követelmények arra vonatkoznak, hogy a megoldás költséghatékony és méretezhető legyen.

| Hatókör (forgatókönyv) | Ajánlás | Jegyzetek |

|---|---|---|

| Konfiguráljon egy szabályozási modellt a szabványos elnevezési konvenciókhoz, és lekérje a jelentéseket a költséghely alapján. | Azure Policy és Azure-címkék | Az Azure Policy és a címkézés együttes használatával feleljen meg a követelményeknek. |

| Kerülje az Azure-erőforrások véletlen törlését. | Azure-erőforrás-zárolások | Az Azure-erőforrás-zárolások megakadályozzák az erőforrások véletlen törlését. |

| A költségoptimalizálás, a rugalmasság, a biztonság, a működési kiválóság és az AZURE-erőforrások SAP-jának teljesítményére vonatkozó lehetőségek összesített nézetének megismerése | Azure Advisor | Az Azure Advisor ingyenes, és segít konszolidált nézetet kapni az SAP-ban az Azure-előfizetéseken. |

Következő lépések

- Bevezetés az Azure biztonsági megoldásaiba

- SAP az Azure-ról – architektúra útmutató

- SAP-számítási feladatok az Azure-ban: tervezési és üzembe helyezési ellenőrzőlista

- Ajánlott eljárások az SAP-alkalmazások Azure-ba való migrálásához, 1. rész

- SAP az Azure-ban: a hatékonyság és a műveletek tervezése

- Azure-beli virtuális gépek tervezése és implementálása az SAP NetWeaverhez

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: