Access control

A hozzáférés-vezérlés a biztonság azon része, amelyet a felhasználók először és leggyakrabban tapasztalnak. Ezt akkor látják, amikor bejelentkeznek a számítógépükre és a mobiltelefonjukra, amikor megosztanak egy fájlt, vagy megpróbálnak hozzáférni egy alkalmazáshoz, és amikor azonosítókártya-kulccsal lépnek be egy épületbe vagy helyiségbe. Bár a hozzáférés-vezérlés nem minden a biztonságban van, kritikus fontosságú, és megfelelő figyelmet igényel, hogy a felhasználói élmény és a biztonsági garanciák is megfelelőek legyenek.

Az alábbi videóból megtudhatja, hogyan fejleszthet ki egy olyan hozzáférés-vezérlési stratégiát, amely megfelel az Ön igényeinek.

A biztonsági szegélytől a nulla megbízhatóságig

Az informatikai hozzáférés-vezérlés hagyományos megközelítése a vállalati hálózatokhoz való hozzáférés korlátozásán alapul, majd szükség szerint további vezérlőkkel egészíti ki. Ez a modell az összes erőforrást vállalati tulajdonú hálózati kapcsolatra korlátozza, és túl korlátozóvá vált a dinamikus vállalat igényeinek kielégítéséhez.

A szervezeteknek zéró megbízhatósági megközelítést kell alkalmazniuk a hozzáférés-vezérléshez, mivel magukévá teszik a távoli munkát, és felhőtechnológiával digitálisan átalakítják üzleti modelljüket, ügyfélkapcsolati modelljüket, alkalmazotti előjegyzésüket és felerősítési modelljüket.

A zéró megbízhatósági alapelvek segítenek a biztonsági biztosítékok kialakításában és folyamatos javításában, ugyanakkor rugalmasan lépést tartani ezzel az új világgal. A legtöbb zéró megbízhatósági folyamat a hozzáférés-vezérléssel kezdődik, és elsődleges és elsődleges vezérlőként az identitásra összpontosít, miközben továbbra is kulcsfontosságú elemként használja a hálózati biztonsági technológiát. A hálózati technológia és a biztonsági peremhálózati taktika még mindig jelen van egy modern hozzáférés-vezérlési modellben, de nem ezek a domináns és előnyben részesített megközelítések a teljes hozzáférés-vezérlési stratégiában.

Modern hozzáférés-vezérlés

A szervezeteknek olyan hozzáférés-vezérlési stratégiát kell kidolgozniuk, amely:

- Átfogó és következetes.

- Szigorúan alkalmazza a biztonsági alapelveket a technológiai verem egészében.

- Elég rugalmas ahhoz, hogy megfeleljen a szervezet igényeinek.

Ez az ábra bemutatja azokat a különböző elemeket, amelyeket a szervezetnek figyelembe kell vennie a hozzáférés-vezérlési stratégiához több számítási feladathoz, több felhőhöz, különböző üzleti érzékenységi szintekhez és személyek és eszközök hozzáféréséhez.

A jó hozzáférés-vezérlési stratégia túlmutat egyetlen taktikán vagy technológián. Pragmatikus megközelítésre van szükség, amely az egyes forgatókönyvek megfelelő technológiáit és taktikáját foglalja magában.

A modern hozzáférés-vezérlésnek meg kell felelnie a szervezet termelékenységi igényeinek, és a következőnek is kell lennie:

- Biztonságos: Explicit módon ellenőrizze a felhasználók és eszközök megbízhatóságát a hozzáférési kérelmek során az összes rendelkezésre álló adat és telemetria használatával. Ez a konfiguráció megnehezíti a támadók számára a megbízható felhasználók megszemélyesítését anélkül, hogy észlelték volna őket. Emellett a hozzáférés-vezérlési stratégiának a jogosultságok jogosulatlan eszkalálásának megszüntetésére kell összpontosítania, például egy olyan jogosultság megadására, amely a magasabb szintű jogosultságok beszerzésére használható. A kiemelt hozzáférés védelméről további információt a kiemelt hozzáférés védelméről szóló cikkben talál.

- Konzisztens: Győződjön meg arról, hogy a biztonsági garanciák következetesen és zökkenőmentesen érvényesülnek a környezetben. Ez a szabvány javítja a felhasználói élményt, és eltávolítja a támadók azon lehetőségeit, hogy a különálló vagy rendkívül összetett hozzáférés-vezérlési implementáció gyengeségeien keresztül lépkedjenek. Egyetlen hozzáférés-vezérlési stratégiával kell rendelkeznie, amely a házirendmotorok közül a legkevesebbet használja a konfigurációs inkonzisztenciák és a konfigurációs eltérés elkerülése érdekében.

- Átfogó: A hozzáférési szabályzatot a lehető legszorosabban kell végrehajtani az erőforrásokhoz és a hozzáférési útvonalakhoz. Ez a konfiguráció javítja a biztonsági lefedettséget, és segít abban, hogy a biztonság zökkenőmentesen illeszkedjen a felhasználók forgatókönyveibe és elvárásaiba. Használja ki az adatok, alkalmazások, identitások, hálózatok és adatbázisok biztonsági vezérlőit, hogy közelebb hozza a szabályzatkényszerítést az üzleti értékegységekhez.

- Identitásközpontú: Az identitás és a kapcsolódó vezérlők használatának rangsorolása, ha elérhető. Az identitásvezérlők gazdag környezetet biztosítanak a hozzáférési kérelmekhez, valamint az olyan alkalmazáskörnyezetekhez, amelyek nem érhetők el a nyers hálózati forgalomból. A hálózati vezérlők továbbra is fontosak, és néha az egyetlen elérhető lehetőség (például az üzemeltetési technológiai környezetekben), de az identitásnak mindig az első választásnak kell lennie, ha elérhető. Az identitásrétegből való alkalmazáshozzáférés során a hibaablak pontosabb és informatívabb lesz, mint egy hálózati forgalomblokk, így a felhasználó nagyobb valószínűséggel tudja kijavítani a problémát költséges ügyfélszolgálati hívás nélkül.

Vállalati hozzáférési modell

A vállalati hozzáférési modell egy átfogó hozzáférési modell, amely nulla megbízhatóságon alapul. Ez a modell a belső és külső felhasználók, szolgáltatások, alkalmazások és kiemelt fiókok hozzáférésének minden típusát kezeli, és rendszergazdai hozzáféréssel rendelkezik a rendszerekhez.

A vállalati hozzáférési modell részletes leírása a nagyvállalati hozzáférési modellben

Ismert, megbízható, engedélyezett

A hozzáférés-vezérlés megbízhatóság nélküli átalakításának egyik hasznos perspektívája, hogy egy statikus kétlépéses hitelesítési és engedélyezési folyamatról egy ismert, megbízható, engedélyezett, dinamikus háromlépéses folyamatra vált:

- Ismert: A hitelesítés biztosítja, hogy ön az, akinek mondja magát. Ez a folyamat hasonló a kormány által kiadott fényképazonosítási okmány ellenőrzésének fizikai folyamatához.

- Megbízható: Annak ellenőrzése, hogy a felhasználó vagy az eszköz elég megbízható-e az erőforrás eléréséhez. Ez a folyamat hasonló a repülőtér biztonságához, amely az összes utast biztonsági kockázatokkal eteti, mielőtt engedélyezi számukra a repülőtérre való belépést.

- Engedélyezett: Adott jogosultságok és jogosultságok megadása az alkalmazáshoz, szolgáltatáshoz vagy adatokhoz. Ez a folyamat hasonló ahhoz a légitársasághoz, amely kezeli az utasok tartózkodási helyét, hogy milyen kabinban ülnek (első osztályú, üzleti osztály vagy busz), és hogy kell-e fizetniük a poggyászért.

Kulcshozzáférés-vezérlési technológiák

A modern hozzáférés-vezérlést lehetővé tevő legfontosabb technikai képességek a következők:

- Szabályzatmotor: Az az összetevő, amelyben a szervezetek úgy konfigurálják a műszaki biztonsági szabályzatot, hogy megfeleljenek a szervezet termelékenységi és biztonsági célkitűzéseinek.

- Szabályzatkényszerítési pontok: Azok a pontok, amelyek a szervezet erőforrásai között érvényesítik a szabályzatmotor által hozott központi házirend-döntéseket. Az erőforrások közé tartoznak az adatok, az alkalmazások, az identitás, a hálózat és az adatbázisok.

Ez az ábra bemutatja, hogyan biztosít a Microsoft Entra ID egy szabályzatmotort és egy szabályzatkényszerítési pontot, hogy a biztonsági protokollok ismert, megbízható, engedélyezett megközelítést implementálhassanak.

A Microsoft Entra szabályzatmotorja más szabályzatkényszerítési pontokra is kiterjeszthető, beleértve a következőket:

- Modern alkalmazások: Modern hitelesítési protokollokat használó alkalmazások.

- Örökölt alkalmazások: Microsoft Entra alkalmazásproxyn keresztül.

- VPN- és távelérési megoldások: például Cisco Any Csatlakozás, Palo Alto Networks, F5, Fortinet, Citrix és Zscaler.

- Dokumentumok, e-mailek és egyéb fájlok: Microsoft Purview információvédelem keresztül.

- SaaS-alkalmazások: További információ : Az SaaS-alkalmazások Microsoft Entra-azonosítóval való integrálására vonatkozó oktatóanyagok.

Adatvezérelt hozzáférési döntések

Az explicit ellenőrzés zéró megbízhatósági elvének teljesítése érdekében fontos, hogy megalapozott döntést hozzon. A megbízható házirend zéró motorjának hozzáféréssel kell rendelkeznie a felhasználók és az eszközök különböző adataihoz, hogy megalapozott biztonsági döntéseket hozzon. Ez a sokféleség segít azonosítani ezeket a szempontokat nagyobb bizalommal:

- Azt jelzi, hogy a tényleges felhasználó felügyeli-e a fiókot.

- Azt jelzi, hogy egy támadó feltörte-e az eszközt.

- Hogy a felhasználó rendelkezik-e a megfelelő szerepkörök és engedélyek.

A Microsoft egy fenyegetésfelderítési rendszert épített ki, amely számos különböző jelforrásból származó biztonsági környezetet integrál. További információ: A Microsoft fenyegetésfelderítésének összefoglalása.

Szegmentálás: Külön a védelemhez

A szervezetek gyakran úgy döntenek, hogy a hozzáférés-vezérlési megközelítés részeként határokat hoznak létre a belső környezet különálló szegmensekre való felosztásához. Ez a konfiguráció a megtámadott szegmensre irányuló sikeres támadás sérülését hivatott tartalmazni. A szegmentálás hagyományosan tűzfalakkal vagy más hálózati szűrési technológiával történik, bár a koncepció az identitásra és más technológiákra is alkalmazható.

További információ a szegmentálás Azure-környezetekre való alkalmazásáról: Azure-összetevők és referenciamodell

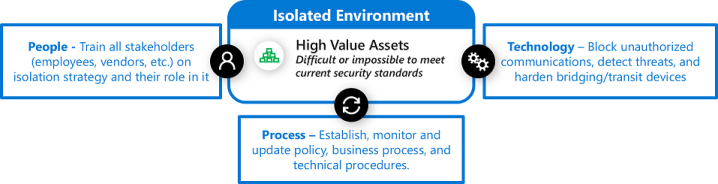

Elkülönítés: Kerülje a tűzfalat, és felejtse el

Az elkülönítés a szegmentálás egy szélsőséges formája, amely néha szükséges a kritikus fontosságú objektumok védelméhez. Az elkülönítést leggyakrabban olyan eszközök esetében használják, amelyek üzleti szempontból kritikus fontosságúak, és nehezen képesek megfelelni a jelenlegi szabályzatoknak és szabványoknak. Az elkülönítést igénylő eszközök osztályai közé tartoznak a működési technológiai (OT)-rendszerek, például a következők:

- Felügyeleti ellenőrzés és adatgyűjtés (SCADA)

- Ipari vezérlőrendszer (ICS)

Az elkülönítést teljes ember-/folyamat-/technológiai rendszerként kell megtervezni, és az üzleti folyamatokkal integrálva kell lenniük, hogy sikeresek és fenntarthatóak legyenek. Ez a megközelítés általában idővel meghiúsul, ha tisztán technológiai megközelítésként van implementálva, folyamatok és betanítás nélkül, hogy érvényesítse és fenntartsa a védelmet. A problémát statikusként és műszakiként definiálva könnyen beleeshet egy tűzfalba, és elfelejtheti a csapdát.

A legtöbb esetben folyamatokra van szükség az elkülönítés implementálásához, olyan folyamatokhoz, mint a biztonság, az informatika, az üzemeltetési technológia (OT) és néha az üzleti műveletek. A sikeres elkülönítés általában a következőkből áll:

- Kapcsolatok: Betanítsa az összes alkalmazottat, beszállítót és érdekelt felet az elkülönítési stratégiára és annak a részükre. Ide tartoznak például a fenyegetések, a kockázatok és a lehetséges üzleti hatások, a várható teendők és a teendők.

- Folyamat: Egyértelmű szabályzatok és szabványok, valamint dokumentumfolyamatok létrehozása az üzleti és műszaki érdekelt felek számára minden olyan forgatókönyv esetében, mint a szállítói hozzáférés, a változáskezelési folyamat, a fenyegetéskezelési eljárások, beleértve a kivételkezelést is. Figyelje meg, hogy a konfiguráció ne sodródjon el, és hogy a többi folyamat megfelelően és szigorúan legyen követve.

- Technológia: Technikai vezérlők implementálása a jogosulatlan kommunikáció blokkolásához, az anomáliák és a lehetséges fenyegetések észleléséhez, valamint az elkülönített környezettel kommunikáló áthidaló és átmenő eszközök, például az operatív technológiai (OT) rendszerek operátorkonzoljaihoz.

További információ: Eszközvédelem: hálózatelkülönítés.

Következő lépések

A hozzáférés-vezérlésre vonatkozó követelményektől függetlenül a stratégiát a megfelelő alapokra kell helyezni. Az ezekben a cikkekben és a felhőadaptálási keretrendszer található útmutatás segíthet a szervezeteknek a megfelelő megközelítés megtalálásában és megvalósításában.

A következő szemlélet a biztonsági műveletek modernizálása.