Nyilvános IP-hálózati szabályok konfigurálása

Az Azure-tárolóregisztrációs adatbázis alapértelmezés szerint fogadja az interneten keresztüli kapcsolatokat bármely hálózat gazdagépeitől. Ez a cikk bemutatja, hogyan konfigurálhatja a tárolóregisztrációs adatbázist úgy, hogy csak bizonyos nyilvános IP-címekről vagy címtartományokból engedélyezze a hozzáférést. Az Azure CLI és a Azure Portal használatával egyenértékű lépések érhetők el.

Az IP-hálózati szabályok a nyilvános beállításjegyzék-végponton vannak konfigurálva. Az IP-hálózati szabályok nem vonatkoznak a Private Link konfigurált privát végpontokra

Az IP-hozzáférési szabályok konfigurálása a Prémium szintű tárolóregisztrációs adatbázis szolgáltatási szintjén érhető el. A beállításjegyzék szolgáltatási szintjeiről és korlátairól további információt a Azure Container Registry szintek című témakörben talál.

Minden beállításjegyzék legfeljebb 100 IP-hozzáférési szabályt támogat.

Fontos

Előfordulhat, hogy egyes funkciók nem érhetők el, vagy több konfigurációra van szükség egy tárolóregisztrációs adatbázisban, amely korlátozza a privát végpontokhoz, a kiválasztott alhálózatokhoz vagy IP-címekhez való hozzáférést.

- Ha egy beállításjegyzékhez való nyilvános hálózati hozzáférés le van tiltva, bizonyos megbízható szolgáltatások, például a Azure Security Center beállításjegyzékbeli hozzáférése megköveteli a hálózati szabályok megkerülését lehetővé tevő hálózati beállítás engedélyezését.

- A nyilvános hálózati hozzáférés letiltása után bizonyos Azure-szolgáltatások, köztük az Azure DevOps Services példányai jelenleg nem tudnak hozzáférni a tárolóregisztrációs adatbázishoz.

- A privát végpontok jelenleg nem támogatottak az Azure DevOps által felügyelt ügynökökkel. Egy saját üzemeltetésű ügynököt kell használnia, amely hálózati látóvonalat lát a privát végpont felé.

- Ha a beállításjegyzék jóváhagyott privát végponttal rendelkezik, és a nyilvános hálózati hozzáférés le van tiltva, az adattárak és címkék nem adhatók meg a virtuális hálózaton kívül a Azure Portal, az Azure CLI vagy más eszközök használatával.

Hozzáférés a kiválasztott nyilvános hálózatról – PARANCSSORI FELÜLET

A beállításjegyzék alapértelmezett hálózati hozzáférésének módosítása

A kijelölt nyilvános hálózathoz való hozzáférés korlátozásához először módosítsa az alapértelmezett műveletet a hozzáférés megtagadására. Helyettesítse be a beállításjegyzék nevét az alábbi az acr update paranccsal:

az acr update --name myContainerRegistry --default-action Deny

Hálózati szabály hozzáadása a beállításjegyzékhez

Az az acr network-rule add paranccsal adjon hozzá egy hálózati szabályt a beállításjegyzékhez, amely nyilvános IP-címről vagy tartományból engedélyezi a hozzáférést. Helyettesítse be például a tárolóregisztrációs adatbázis nevét és egy virtuális hálózatban lévő virtuális gép nyilvános IP-címét.

az acr network-rule add \

--name mycontainerregistry \

--ip-address <public-IP-address>

Megjegyzés

A szabály hozzáadása után néhány percig tart, amíg a szabály érvénybe lép.

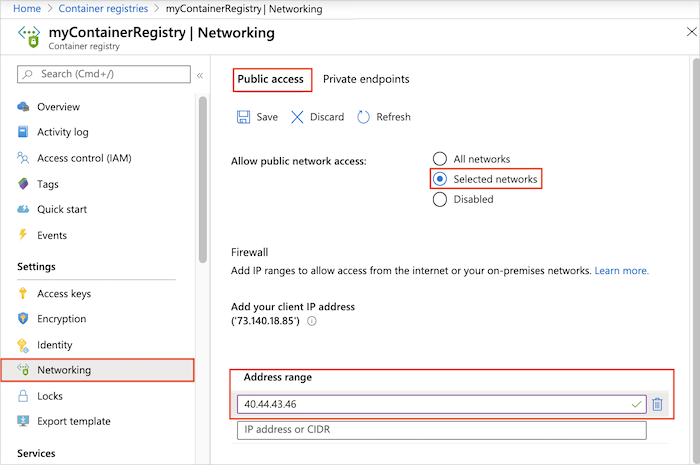

Hozzáférés a kiválasztott nyilvános hálózatról – portál

- A portálon lépjen a tárolóregisztrációs adatbázishoz.

- A Beállítások területen válassza a Hálózat lehetőséget.

- A Nyilvános hozzáférés lapon válassza a lehetőséget, ha engedélyezni szeretné a nyilvános hozzáférést a Kiválasztott hálózatokból.

- A Tűzfal területen adjon meg egy nyilvános IP-címet, például egy virtuális hálózat virtuális gépének nyilvános IP-címét. Vagy adjon meg egy címtartományt a CIDR-jelölésben, amely a virtuális gép IP-címét tartalmazza.

- Kattintson a Mentés gombra.

Megjegyzés

A szabály hozzáadása után néhány percig tart, amíg a szabály érvénybe lép.

Tipp

Ha szeretné, engedélyezze a beállításjegyzék-hozzáférést egy helyi ügyfélszámítógépről vagy IP-címtartományból. A hozzáférés engedélyezéséhez szüksége lesz a számítógép nyilvános IPv4-címére. Ezt a címet egy webböngészőben a "what is my IP address" (mi az IP-címem) kifejezéssel találja meg. Az aktuális ügyfél IPv4-címe is automatikusan megjelenik, amikor tűzfalbeállításokat konfigurál a portál Hálózatkezelés lapján.

Nyilvános hálózati hozzáférés letiltása

Ha szeretné, tiltsa le a nyilvános végpontot a beállításjegyzékben. A nyilvános végpont letiltása felülbírálja az összes tűzfal-konfigurációt. Előfordulhat például, hogy le szeretné tiltani egy virtuális hálózatban biztonságos beállításjegyzék nyilvános hozzáférését Private Link használatával.

Megjegyzés

Ha a beállításjegyzék szolgáltatásvégponttal rendelkező virtuális hálózaton van beállítva, a beállításjegyzék nyilvános végponthoz való hozzáférésének letiltása a beállításjegyzékhez való hozzáférést is letiltja a virtuális hálózaton belül.

Nyilvános hozzáférés letiltása – parancssori felület

Ha le szeretné tiltani a nyilvános hozzáférést az Azure CLI-vel, futtassa az az acr update parancsot , és állítsa a következőre --public-network-enabled : false. Az public-network-enabled argumentumhoz az Azure CLI 2.6.0-s vagy újabb verziója szükséges.

az acr update --name myContainerRegistry --public-network-enabled false

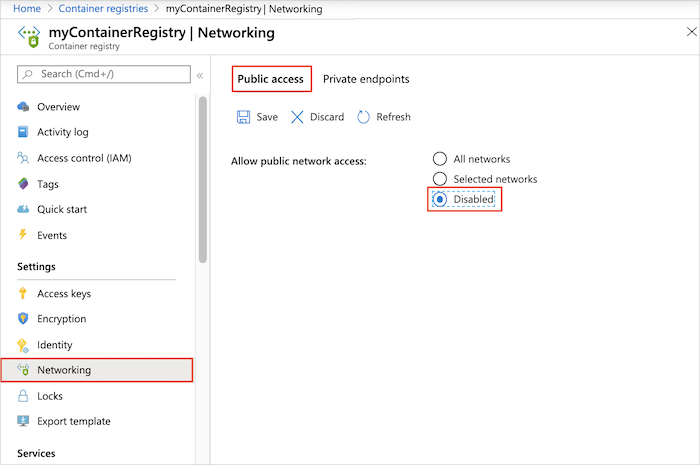

Nyilvános hozzáférés letiltása – portál

- A portálon keresse meg a tárolóregisztrációs adatbázist, és válassza a Beállítások > Hálózatkezelés lehetőséget.

- A Nyilvános hozzáférés lap Nyilvános hálózati hozzáférés engedélyezése területén válassza a Letiltva lehetőséget. Kattintson a Mentés gombra.

Nyilvános hálózati hozzáférés visszaállítása

A nyilvános végpont újbóli engedélyezéséhez frissítse a hálózati beállításokat a nyilvános hozzáférés engedélyezéséhez. A nyilvános végpont engedélyezése felülbírálja az összes tűzfal-konfigurációt.

Nyilvános hozzáférés visszaállítása – parancssori felület

Futtassa az az acr update parancsot , és állítsa a következőre --public-network-enabled : true.

Megjegyzés

Az public-network-enabled argumentumhoz az Azure CLI 2.6.0-s vagy újabb verziója szükséges.

az acr update --name myContainerRegistry --public-network-enabled true

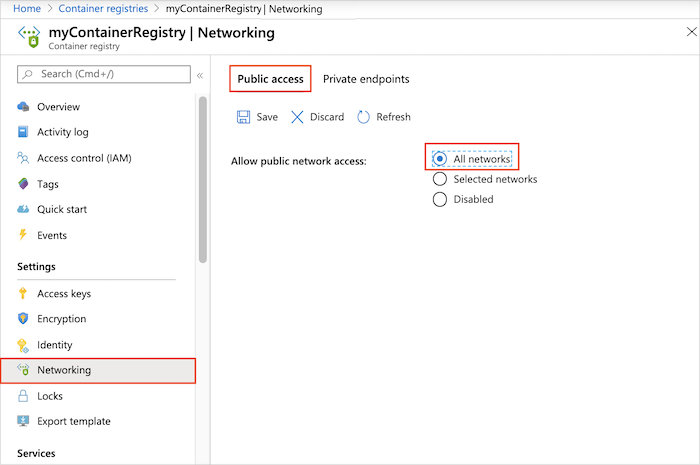

Nyilvános hozzáférés visszaállítása – portál

- A portálon keresse meg a tárolóregisztrációs adatbázist, és válassza a Beállítások > Hálózatkezelés lehetőséget.

- A Nyilvános hozzáférés lap Nyilvános hálózati hozzáférés engedélyezése területén válassza a Minden hálózat lehetőséget. Kattintson a Mentés gombra.

Hibaelhárítás

Hozzáférés HTTPS-proxy mögött

Ha nyilvános hálózati szabály van beállítva, vagy a beállításjegyzékhez való nyilvános hozzáférés megtagadva, a nem engedélyezett nyilvános hálózatról próbál bejelentkezni a beállításjegyzékbe. A HTTPS-proxy mögötti ügyfélhozzáférés akkor is sikertelen lesz, ha nincs beállítva hozzáférési szabály a proxyhoz. A következőhöz hasonló hibaüzenet jelenik meg: Error response from daemon: login attempt failed with status: 403 Forbidden vagy Looks like you don't have access to registry.

Ezek a hibák akkor is előfordulhatnak, ha olyan HTTPS-proxyt használ, amelyet egy hálózati hozzáférési szabály engedélyez, de a proxy nincs megfelelően konfigurálva az ügyfélkörnyezetben. Ellenőrizze, hogy a Docker-ügyfél és a Docker-démon is konfigurálva van-e a proxy viselkedéséhez. Részletekért lásd: HTTP/HTTPS-proxy a Docker dokumentációjában.

Hozzáférés az Azure Pipelinesból

Ha olyan Azure-tárolóregisztrációs adatbázissal használja az Azure Pipelinest, amely bizonyos IP-címekre korlátozza a hozzáférést, előfordulhat, hogy a folyamat nem tud hozzáférni a beállításjegyzékhez, mert a folyamatból kimenő IP-cím nincs javítva. Alapértelmezés szerint a folyamat egy Microsoft által üzemeltetett ügynökkel futtat feladatokat egy változó IP-címkészlettel rendelkező virtuálisgép-készleten.

Az egyik megkerülő megoldás a folyamat futtatásához használt ügynök módosítása a Microsoft által üzemeltetettről a saját üzemeltetésűre. Ha egy ön által felügyelt Windows vagy Linux rendszerű gépen futó saját üzemeltetésű ügynökkel szabályozhatja a folyamat kimenő IP-címét, és ezt a címet hozzáadhatja egy regisztrációs adatbázis IP-hozzáférési szabályához.

Hozzáférés az AKS-ből

Ha Azure Kubernetes Service (AKS) olyan Azure-tárolóregisztrációs adatbázissal használja, amely bizonyos IP-címekhez való hozzáférést korlátozza, alapértelmezés szerint nem konfigurálhat rögzített AKS IP-címet. Az AKS-fürt kimenő IP-címe véletlenszerűen van hozzárendelve.

Ha engedélyezni szeretné, hogy az AKS-fürt hozzáférjen a beállításjegyzékhez, az alábbi lehetőségek állnak rendelkezésére:

- Ha az Azure Basic Load Balancer használja, állítson be egy statikus IP-címet az AKS-fürthöz.

- Ha az Azure standard Load Balancer használja, tekintse meg a fürt kimenő forgalmának szabályozására vonatkozó útmutatót.

Következő lépések

- A regisztrációs adatbázishoz való hozzáférés egy virtuális hálózat privát végpontjának használatával történő korlátozásához lásd: Azure Private Link konfigurálása azure-beli tárolóregisztrációs adatbázishoz.

- Ha beállításjegyzék-hozzáférési szabályokat kell beállítania egy ügyfél tűzfala mögött, tekintse meg az Azure-tárolóregisztrációs adatbázis tűzfal mögötti elérésére vonatkozó szabályok konfigurálását ismertető cikket.

- További hibaelhárítási útmutató: A beállításjegyzék hálózati problémáinak elhárítása.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: