Az Azure Container Registry az adatok kiszivárgásának mérséklése dedikált adatvégpontokkal

Az Azure Container Registry dedikált adatvégpontokat vezet be. A funkció lehetővé teszi a szigorú hatókörű ügyfél tűzfalszabályokat adott regisztrációs adatbázisok számára, minimalizálva az adatkiszivárgással kapcsolatos problémákat.

A dedikált adatvégpontok szolgáltatás prémium szolgáltatási szinten érhető el. A díjszabással kapcsolatos információkért tekintse meg a tárolóregisztrációs adatbázis díjszabását.

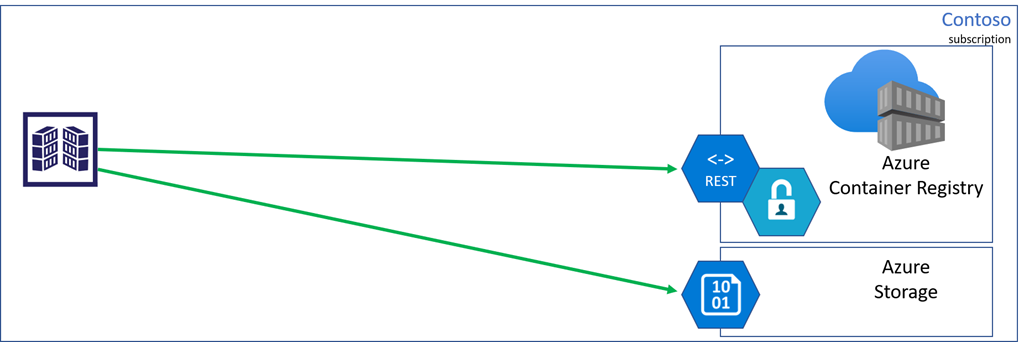

A tartalom beállításjegyzékből való lekérése két végpontot foglal magában:

A beállításjegyzék végpontja, amelyet gyakran bejelentkezési URL-címnek neveznek, hitelesítéshez és tartalomfelderítéshez használják. A Docker-lekérésekhez hasonló parancsok REST-kérést hajtanak contoso.azurecr.io/hello-world végre, amely hitelesíti és egyezteti a rétegeket, amelyek a kért összetevőt jelölik.

Az adatvégpontok tartalomrétegeket képviselő blobokat szolgálnak ki.

A beállításjegyzék által felügyelt tárfiókok

Az Azure Container Registry egy több-bérlős szolgáltatás. A beállításjegyzék-szolgáltatás kezeli az adatvégpont-tárfiókokat. A felügyelt tárfiókok előnyei közé tartozik a terheléselosztás, a vitatott tartalomfelosztás, a több példányos párhuzamos tartalomkézbesítés, valamint a georeplikálás többrégiós támogatása.

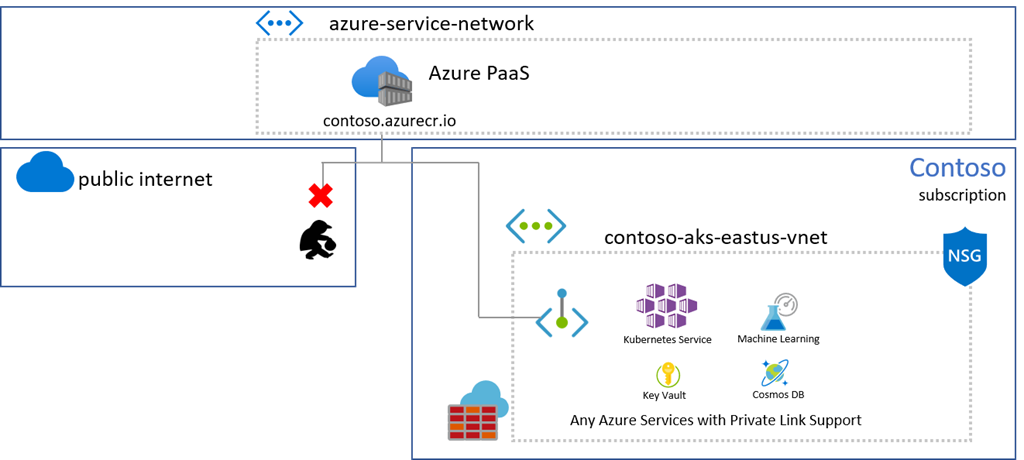

Azure Private Link virtuális hálózat támogatása

Az Azure Private Link virtuális hálózat támogatása lehetővé teszi a felügyelt beállításjegyzék-szolgáltatás privát végpontjait az Azure Virtual Networksből. Ebben az esetben a beállításjegyzék és az adatvégpontok is elérhetők a virtuális hálózaton belülről, privát IP-címek használatával.

Ha a felügyelt beállításjegyzék-szolgáltatás és a tárfiókok is védettek a virtuális hálózaton belüli hozzáféréshez, a nyilvános végpontok el lesznek távolítva.

Sajnos a virtuális hálózati kapcsolat nem mindig lehetőség.

Fontos

Az Azure Private Link a legbiztonságosabb módja az ügyfelek és a beállításjegyzék közötti hálózati hozzáférés szabályozásának, mivel a hálózati forgalom az Azure-beli virtuális hálózatra korlátozódik, privát IP-címek használatával. Ha a Privát kapcsolat nem lehetőség, a dedikált adatvégpontok biztonságos ismereteket biztosíthatnak arról, hogy mely erőforrások érhetők el az egyes ügyfelekről.

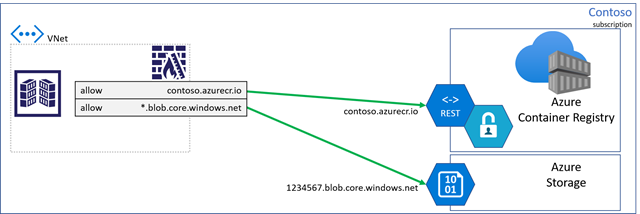

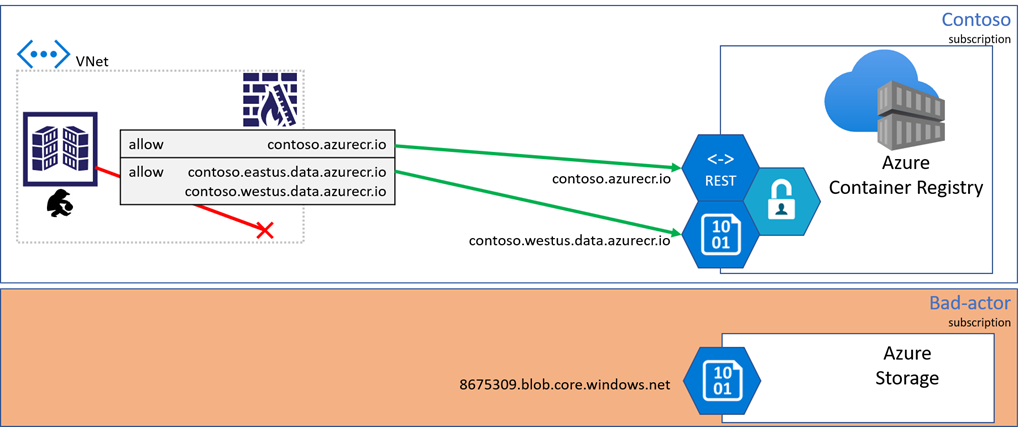

Ügyfél tűzfalszabályai és adatkiszivárgási kockázatai

Az ügyfél tűzfalszabályai korlátozzák az egyes erőforrásokhoz való hozzáférést. A tűzfalszabályok akkor érvényesek, amikor helyszíni gazdagépekről, IoT-eszközökről és egyéni buildügynökökről csatlakoznak a beállításjegyzékhez. A szabályok akkor is érvényesek, ha a Private Link támogatása nem lehetőség.

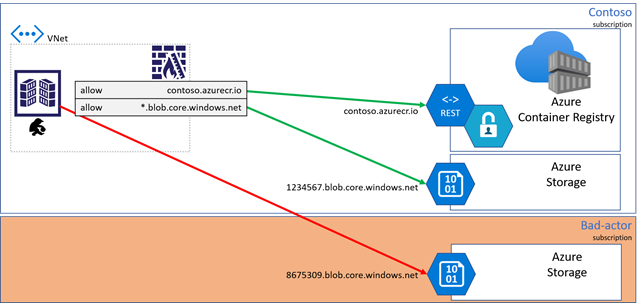

Amikor az ügyfelek zárolták az ügyfél tűzfalkonfigurációit, rájöttek, hogy egy helyettesítő karaktert tartalmazó szabályt kell létrehozniuk az összes tárfiókhoz, ami aggályokat vet fel az adatkiszivárgással kapcsolatban. Egy rossz szereplő olyan kódot helyezhet üzembe, amely képes lenne írni a tárfiókba.

Az adatkiszivárgási problémák kezelése érdekében az Azure Container Registry dedikált adatvégpontokat tesz elérhetővé.

Dedikált adatvégpontok

Dedikált adatvégpontok, amelyek segítenek lekérni a rétegeket az Azure Container Registry szolgáltatásból a beállításjegyzék tartományát képviselő teljes tartománynevekkel.

Mivel bármely beállításjegyzék georeplikálttá válhat, a rendszer egy regionális mintát használ: [registry].[region].data.azurecr.io.

A Contoso-példában a rendszer több regionális adatvégpontot ad hozzá, amelyek támogatják a helyi régiót egy közeli replikával.

Dedikált adatvégpontok esetén a rossz szereplő nem írhat más tárfiókokba.

Dedikált adatvégpontok engedélyezése

Feljegyzés

A dedikált adatvégpontokra való váltás hatással lesz azokra az ügyfelekre, amelyek tűzfalhozzáférést konfiguráltak a meglévő *.blob.core.windows.net végpontokhoz, lekéréses hibákat okozva. Annak biztosítása érdekében, hogy az ügyfelek egységes hozzáféréssel rendelkezzenek, adja hozzá az új adatvégpontokat az ügyfél tűzfalszabályaihoz. Ha végzett, a meglévő regisztrációs adatbázisok a dedikált adatvégpontok engedélyezését is lehetővé teszik a az cli.

A cikkben szereplő Azure CLI-lépések használatához az Azure CLI 2.4.0-s vagy újabb verziójára van szükség. Ha telepítenie vagy frissítenie kell, olvassa el az Azure CLI telepítése vagy az Azure Cloud Shellben való futtatás című témakört.

- Futtassa az az acr update parancsot a dedikált adatvégpont engedélyezéséhez.

az acr update --name contoso --data-endpoint-enabled

- Futtassa az az acr show parancsot az adatvégpontok megtekintéséhez, beleértve a georeplikált regisztrációs adatbázisok regionális végpontjait is.

az acr show-endpoints --name contoso

Példa a kimenetre:

{

"loginServer": "contoso.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "contoso.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "contoso.westus.data.azurecr.io",

}

]

}

Következő lépések

- Konfigurálja egy Azure-tárolóregisztrációs adatbázis tűzfalszabályok mögötti elérését.

- Az Azure Container Registry csatlakoztatása az Azure Private Link használatával