Az Azure Cosmos DB-hez való hozzáférés konfigurálása virtuális hálózatokról (VNet)

A KÖVETKEZŐKRE VONATKOZIK: NoSQL

MongoDB

Cassandra

Gremlin

Asztal

Az Azure Cosmos DB-fiókot úgy konfigurálhatja, hogy csak egy virtuális hálózat (VNET) egy adott alhálózatáról engedélyezze a hozzáférést. Engedélyezze a szolgáltatásvégpontot egy virtuális hálózaton belüli alhálózaton az Azure Cosmos DB-hez való hozzáférés szabályozásához. Az alhálózatról érkező forgalom az Azure Cosmos DB-be kerül az alhálózat és a virtuális hálózat identitásával. Az Azure Cosmos DB szolgáltatásvégpont engedélyezése után korlátozhatja az alhálózathoz való hozzáférést, ha hozzáadja azt az Azure Cosmos DB-fiókhoz.

Alapértelmezés szerint egy Azure Cosmos DB-fiók bármely forrásból elérhető, ha a kéréshez érvényes engedélyezési jogkivonat tartozik. Ha egy vagy több alhálózatot ad hozzá a virtuális hálózatokon belül, csak az ezekből az alhálózatokból származó kérések kapnak érvényes választ. A más forrásból érkező kérések 403 (Tiltott) választ kapnak.

Az Azure Cosmos DB-fiókok konfigurálhatók úgy, hogy csak egy Azure-beli virtuális hálózat adott alhálózatáról legyen engedélyezett a hozzáférés. Az Azure Cosmos DB-fiókhoz való hozzáférés korlátozása egy virtuális hálózat alhálózatának kapcsolataival:

Engedélyezze az Azure Cosmos DB szolgáltatásvégpontját az alhálózat és a virtuális hálózati identitás Azure Cosmos DB-be való küldéséhez.

Adjon hozzá egy szabályt az Azure Cosmos DB-fiókhoz az alhálózat forrásként való megadásához, amelyből a fiók elérhető.

Feljegyzés

Ha az Azure Cosmos DB-fiók szolgáltatásvégpontja engedélyezve van egy alhálózaton, az Azure Cosmos DB-t elérő forgalom forrása nyilvános IP-címről virtuális hálózatra és alhálózatra vált. A forgalomváltás minden olyan Azure Cosmos DB-fiókra vonatkozik, amely az alhálózatról érhető el. Ha az Azure Cosmos DB-fiók ip-alapú tűzfallal rendelkezik az alhálózat engedélyezéséhez, a szolgáltatás által engedélyezett alhálózati kérelmek már nem felelnek meg az IP-tűzfalszabályoknak, és a rendszer elutasítja őket.

További információért tekintse meg a jelen cikk egy IP-tűzfalszabályról a virtuális hálózatok hozzáférés-vezérlési listájára történő migrálásának lépéseit.

Az alábbi szakaszok bemutatják, hogyan konfigurálhat virtuális hálózati szolgáltatásvégpontot egy Azure Cosmos DB-fiókhoz.

Szolgáltatásvégpont konfigurálása az Azure Portal használatával

Szolgáltatásvégpont konfigurálása meglévő Azure-beli virtuális hálózathoz és alhálózathoz

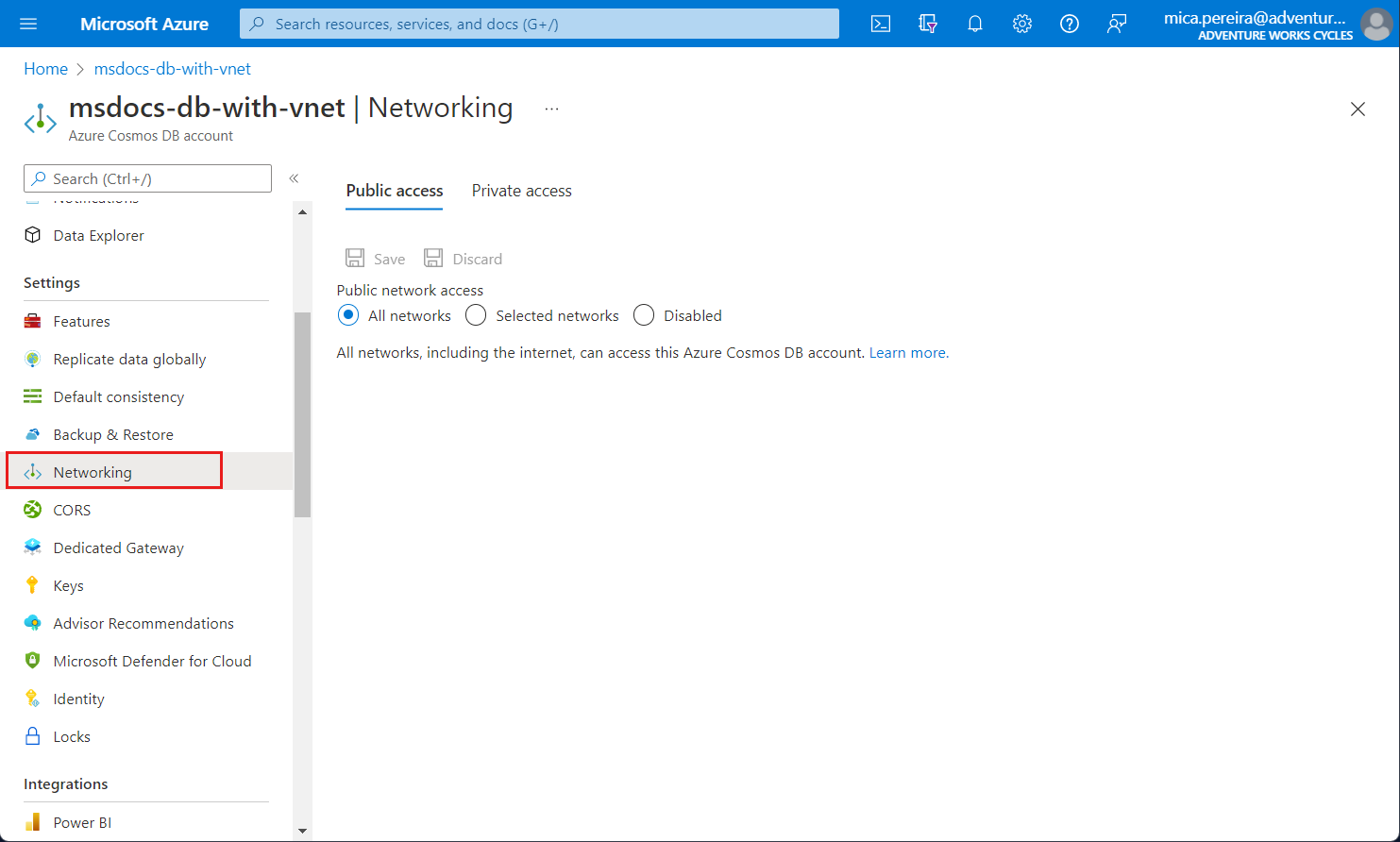

A Minden erőforrás panelen keresse meg a biztonságossá tenni kívánt Azure Cosmos DB-fiókot.

Válassza a Hálózatkezelés lehetőséget a Beállítások menüből

Válassza ki, hogy engedélyezi-e a hozzáférést a kijelölt hálózatokról.

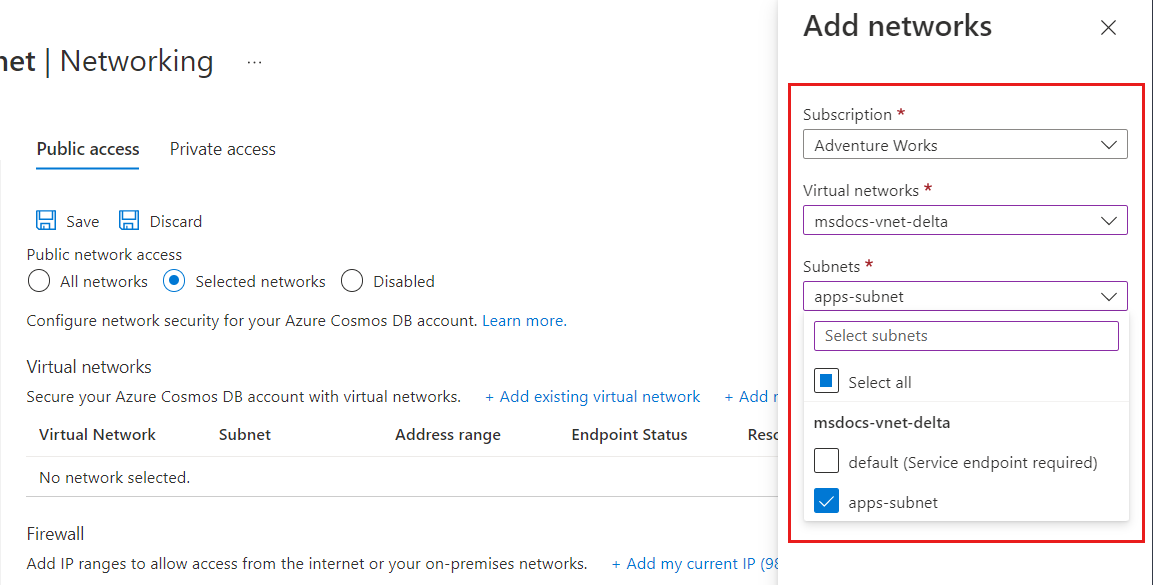

Ha hozzáférést szeretne adni egy meglévő virtuális hálózat alhálózatához, a Virtuális hálózatok területen válassza a Meglévő Azure-beli virtuális hálózat hozzáadása lehetőséget.

Válassza ki azt az előfizetést , amelyből Azure-beli virtuális hálózatot szeretne hozzáadni. Válassza ki azOkat az Azure-beli virtuális hálózatokat és alhálózatokat , amelyekhez hozzáférést szeretne biztosítani az Azure Cosmos DB-fiókhoz. Ezután válassza az Engedélyezés lehetőséget a "Microsoft.AzureCosmosDB" szolgáltatásvégpontokkal rendelkező kiválasztott hálózatok engedélyezéséhez. Ha elkészült, válassza a Hozzáadás lehetőséget.

Feljegyzés

A VNET-szolgáltatásvégpont konfigurálása akár 15 percet is igénybe vehet a propagáláshoz, és a végpont inkonzisztens viselkedést mutathat ebben az időszakban.

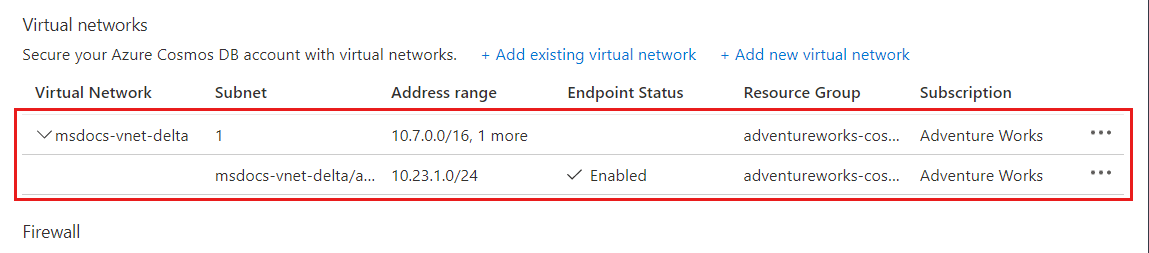

Miután az Azure Cosmos DB-fiók engedélyezve lett a virtuális hálózatról való hozzáféréshez, csak a kiválasztott alhálózatról engedélyezi a forgalmat. A hozzáadott virtuális hálózatnak és alhálózatnak az alábbi képernyőképen látható módon kell megjelennie:

Feljegyzés

A virtuális hálózati szolgáltatásvégpontok engedélyezéséhez a következő előfizetési engedélyekre van szüksége:

- Előfizetés virtuális hálózattal: Hálózati közreműködő

- Előfizetés Azure Cosmos DB-fiókkal: DocumentDB-fiók közreműködője

- Ha a virtuális hálózat és az Azure Cosmos DB-fiók különböző előfizetésekben található, győződjön meg arról, hogy a virtuális hálózatot tartalmazó előfizetésben is regisztrálva van

Microsoft.DocumentDBaz erőforrás-szolgáltató. Az erőforrás-szolgáltató regisztrálásához tekintse meg az Azure-erőforrás-szolgáltatókról és -típusokról szóló cikket.

Az előfizetés erőforrás-szolgáltatónál való regisztrálásának irányai az alábbiak.

Szolgáltatásvégpont konfigurálása új Azure-beli virtuális hálózathoz és alhálózathoz

A Minden erőforrás panelen keresse meg a biztonságossá tenni kívánt Azure Cosmos DB-fiókot.

Válassza a Beállítások menü Hálózatkezelés elemét, és engedélyezze a hozzáférést a kiválasztott hálózatokról.

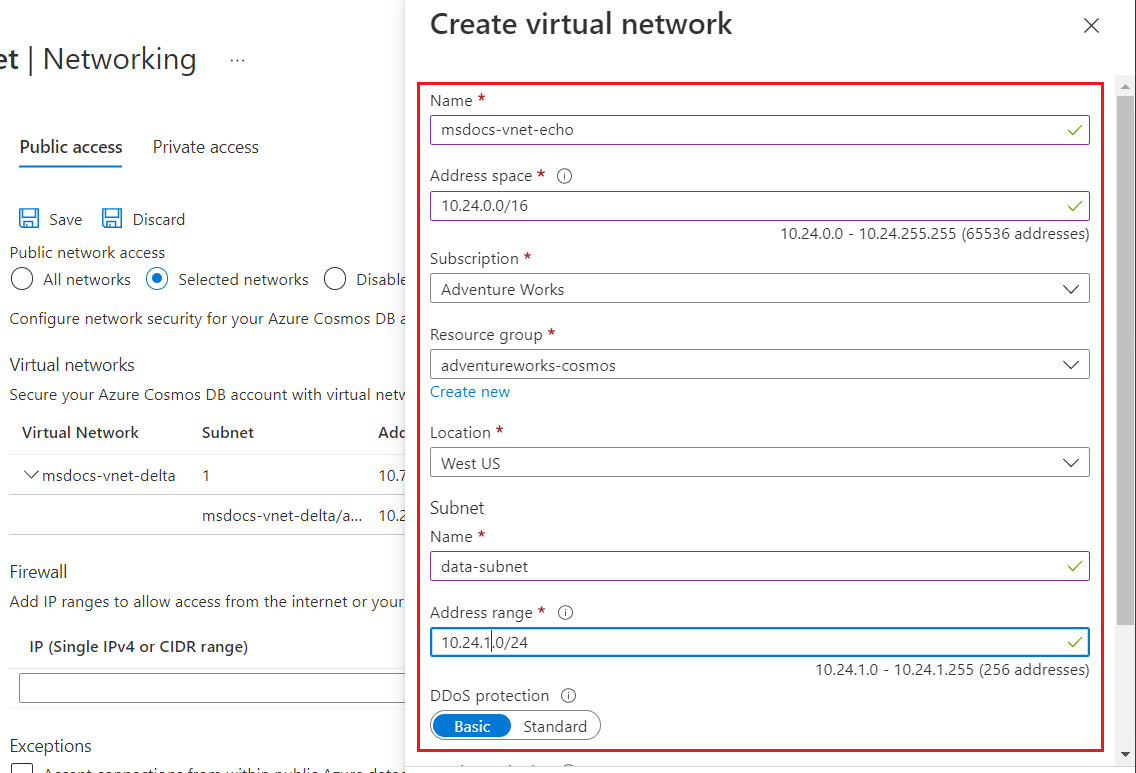

Ha új Azure-beli virtuális hálózathoz szeretne hozzáférést biztosítani, a Virtuális hálózatok területen válassza az Új virtuális hálózat hozzáadása lehetőséget.

Adja meg az új virtuális hálózat létrehozásához szükséges adatokat, majd válassza a Létrehozás lehetőséget. Az alhálózat a "Microsoft.AzureCosmosDB" engedélyezett szolgáltatásvégpontjával jön létre.

Ha az Azure Cosmos DB-fiókját más Azure-szolgáltatások, például az Azure AI Search használják, vagy a Stream Analyticsből vagy a Power BI-ból érhető el, akkor a globális Azure-adatközpontok kapcsolatainak elfogadása lehetőséget választva engedélyezheti a hozzáférést.

Ahhoz, hogy hozzáférhessen az Azure Cosmos DB-metrikákhoz a portálról, engedélyeznie kell a hozzáférés engedélyezését az Azure Portal beállításaiból. Ezekről a lehetőségekről további információt az IP-tűzfal konfigurálása című cikkben talál. A hozzáférés engedélyezése után a beállítások mentéséhez válassza a Mentés lehetőséget.

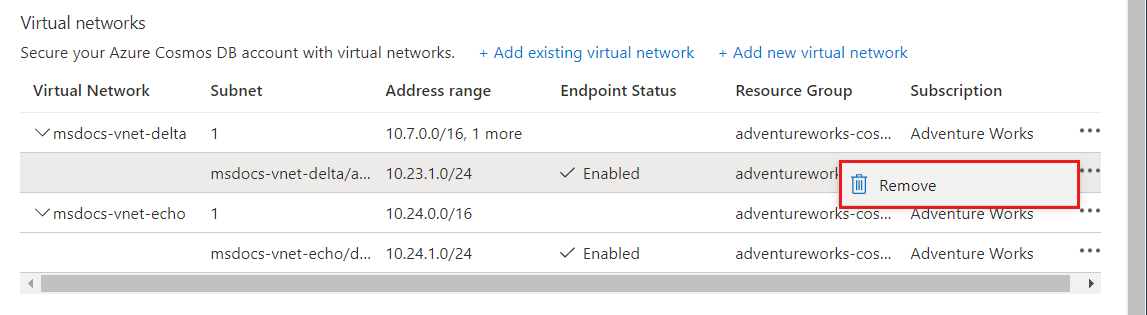

Virtuális hálózat vagy alhálózat eltávolítása

A Minden erőforrás panelen keresse meg azt az Azure Cosmos DB-fiókot, amelyhez szolgáltatásvégpontokat rendelt.

Válassza a Beállítások menü Hálózatkezelés elemét.

Virtuális hálózat vagy alhálózati szabály eltávolításához válassza a ... lehetőséget a virtuális hálózat vagy alhálózat mellett, majd válassza az Eltávolítás lehetőséget.

Válassza a Mentés lehetőséget a módosítások alkalmazásához.

Szolgáltatásvégpont konfigurálása az Azure PowerShell használatával

Feljegyzés

Javasoljuk, hogy az Azure Az PowerShell modult használja az Azure-ral való interakcióhoz. Első lépésként tekintse meg az Azure PowerShell telepítését ismertető témakört. Az Az PowerShell-modulra történő migrálás részleteiről lásd: Az Azure PowerShell migrálása az AzureRM modulból az Az modulba.

A következő lépésekkel konfigurálhat egy szolgáltatásvégpontot egy Azure Cosmos DB-fiókba az Azure PowerShell használatával:

Telepítse az Azure PowerShellt , és jelentkezzen be.

Engedélyezze a szolgáltatásvégpontot egy virtuális hálózat meglévő alhálózatához.

$resourceGroupName = "<Resource group name>" $vnetName = "<Virtual network name>" $subnetName = "<Subnet name>" $subnetPrefix = "<Subnet address range>" $serviceEndpoint = "Microsoft.AzureCosmosDB" Get-AzVirtualNetwork ` -ResourceGroupName $resourceGroupName ` -Name $vnetName | Set-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -AddressPrefix $subnetPrefix ` -ServiceEndpoint $serviceEndpoint | Set-AzVirtualNetworkFeljegyzés

A PowerShell vagy az Azure CLI használatakor mindenképpen adja meg az IP-szűrők és a virtuális hálózati ACL-ek teljes listáját a paraméterekben, nem csak azokat, amelyeket hozzá kell adni.

Virtuális hálózati információk lekérése.

$vnet = Get-AzVirtualNetwork ` -ResourceGroupName $resourceGroupName ` -Name $vnetName $subnetId = $vnet.Id + "/subnets/" + $subnetNameAzure Cosmos DB virtuális hálózati szabály előkészítése

$vnetRule = New-AzCosmosDBVirtualNetworkRule ` -Id $subnetIdFrissítse az Azure Cosmos DB-fiók tulajdonságait az új virtuális hálózat végpontkonfigurációjával:

$accountName = "<Azure Cosmos DB account name>" Update-AzCosmosDBAccount ` -ResourceGroupName $resourceGroupName ` -Name $accountName ` -EnableVirtualNetwork $true ` -VirtualNetworkRuleObject @($vnetRule)Futtassa a következő parancsot annak ellenőrzéséhez, hogy az Azure Cosmos DB-fiók frissült-e az előző lépésben konfigurált virtuális hálózati szolgáltatásvégponttal:

$account = Get-AzCosmosDBAccount ` -ResourceGroupName $resourceGroupName ` -Name $accountName $account.IsVirtualNetworkFilterEnabled $account.VirtualNetworkRules

Szolgáltatásvégpont konfigurálása az Azure CLI használatával

Az Azure Cosmos DB-fiókok a szolgáltatásvégpontokhoz konfigurálhatók, amikor később létrehozzák vagy frissítik őket, ha az alhálózat már konfigurálva van hozzájuk. A szolgáltatásvégpontok azon az Azure Cosmos DB-fiókon is engedélyezhetők, ahol az alhálózat még nincs konfigurálva. Ezután a szolgáltatásvégpont működni fog, amikor az alhálózatot később konfigurálja. Ez a rugalmasság lehetővé teszi, hogy azok a rendszergazdák, akik nem rendelkeznek hozzáféréssel mind az Azure Cosmos DB-fiókhoz, mind a virtuális hálózati erőforrásokhoz, egymástól függetlensé tegyék konfigurációikat.

Új Azure Cosmos DB-fiók létrehozása és csatlakoztatása egy új virtuális hálózat háttér-alhálózatához

Ebben a példában a virtuális hálózat és az alhálózat úgy jön létre, hogy mindkét szolgáltatásvégpont engedélyezve van a létrehozásukkor.

# Create an Azure Cosmos DB Account with a service endpoint connected to a backend subnet

# Resource group and Azure Cosmos DB account variables

resourceGroupName='MyResourceGroup'

location='West US 2'

accountName='mycosmosaccount'

# Variables for a new Virtual Network with two subnets

vnetName='myVnet'

frontEnd='FrontEnd'

backEnd='BackEnd'

# Create a resource group

az group create -n $resourceGroupName -l $location

# Create a virtual network with a front-end subnet

az network vnet create \

-n $vnetName \

-g $resourceGroupName \

--address-prefix 10.0.0.0/16 \

--subnet-name $frontEnd \

--subnet-prefix 10.0.1.0/24

# Create a back-end subnet with service endpoints enabled for Azure Cosmos DB

az network vnet subnet create \

-n $backEnd \

-g $resourceGroupName \

--address-prefix 10.0.2.0/24 \

--vnet-name $vnetName \

--service-endpoints Microsoft.AzureCosmosDB

svcEndpoint=$(az network vnet subnet show -g $resourceGroupName -n $backEnd --vnet-name $vnetName --query 'id' -o tsv)

# Create an Azure Cosmos DB account with default values and service endpoints

az cosmosdb create \

-n $accountName \

-g $resourceGroupName \

--enable-virtual-network true \

--virtual-network-rules $svcEndpoint

Azure Cosmos DB-fiók csatlakoztatása és konfigurálása egy háttérbeli alhálózathoz egymástól függetlenül

Ez a minta bemutatja, hogyan csatlakoztathat Azure Cosmos DB-fiókot egy meglévő vagy új virtuális hálózathoz. Ebben a példában az alhálózat még nincs konfigurálva szolgáltatásvégpontokhoz. Konfigurálja a szolgáltatásvégpontot a --ignore-missing-vnet-service-endpoint paraméterrel. Ez a konfiguráció lehetővé teszi, hogy az Azure Cosmos DB-fiók hiba nélkül befejeződjön, mielőtt a virtuális hálózat alhálózatának konfigurációja befejeződött. Az alhálózat konfigurációjának befejezése után az Azure Cosmos DB-fiók a konfigurált alhálózaton keresztül lesz elérhető.

# Create an Azure Cosmos DB Account with a service endpoint connected to a backend subnet

# that is not yet enabled for service endpoints.

# Resource group and Azure Cosmos DB account variables

resourceGroupName='MyResourceGroup'

location='West US 2'

accountName='mycosmosaccount'

# Variables for a new Virtual Network with two subnets

vnetName='myVnet'

frontEnd='FrontEnd'

backEnd='BackEnd'

# Create a resource group

az group create -n $resourceGroupName -l $location

# Create a virtual network with a front-end subnet

az network vnet create \

-n $vnetName \

-g $resourceGroupName \

--address-prefix 10.0.0.0/16 \

--subnet-name $frontEnd \

--subnet-prefix 10.0.1.0/24

# Create a back-end subnet but without configuring service endpoints (--service-endpoints Microsoft.AzureCosmosDB)

az network vnet subnet create \

-n $backEnd \

-g $resourceGroupName \

--address-prefix 10.0.2.0/24 \

--vnet-name $vnetName

svcEndpoint=$(az network vnet subnet show -g $resourceGroupName -n $backEnd --vnet-name $vnetName --query 'id' -o tsv)

# Create an Azure Cosmos DB account with default values

az cosmosdb create -n $accountName -g $resourceGroupName

# Add the virtual network rule but ignore the missing service endpoint on the subnet

az cosmosdb network-rule add \

-n $accountName \

-g $resourceGroupName \

--virtual-network $vnetName \

--subnet svcEndpoint \

--ignore-missing-vnet-service-endpoint true

read -p'Press any key to now configure the subnet for service endpoints'

az network vnet subnet update \

-n $backEnd \

-g $resourceGroupName \

--vnet-name $vnetName \

--service-endpoints Microsoft.AzureCosmosDB

Porttartomány közvetlen mód használata esetén

Ha szolgáltatásvégpontokat használ egy Azure Cosmos DB-fiókkal egy közvetlen módú kapcsolaton keresztül, meg kell győződnie arról, hogy a TCP-port 10000 és 20000 között van nyitva.

Migrálás IP-tűzfalszabályról virtuális hálózati ACL-re

Ha azure Cosmos DB-fiókot szeretne migrálni az IP-tűzfalszabályokból a virtuális hálózati szolgáltatásvégpontok használatára, kövesse az alábbi lépéseket.

Miután egy Azure Cosmos DB-fiók konfigurálva van egy alhálózat szolgáltatásvégpontjaihoz, a rendszer az alhálózat minden kérését másként küldi el az Azure Cosmos DB-nek. A kérelmeket a rendszer a nyilvános forrás IP-cím helyett virtuális hálózattal és alhálózati forrásadatokkal továbbítja. Ezek a kérések többé nem egyeznek az Azure Cosmos DB-fiókban konfigurált IP-szűrővel, ezért az állásidő elkerülése érdekében az alábbi lépések szükségesek.

Virtuális hálózat és alhálózat adatainak lekérése:

$resourceGroupName = "myResourceGroup" $accountName = "mycosmosaccount" $vnetName = "myVnet" $subnetName = "mySubnet" $vnet = Get-AzVirtualNetwork ` -ResourceGroupName $resourceGroupName ` -Name $vnetName $subnetId = $vnet.Id + "/subnets/" + $subnetNameÚj virtuális hálózati szabályobjektum előkészítése az Azure Cosmos DB-fiókhoz:

$vnetRule = New-AzCosmosDBVirtualNetworkRule ` -Id $subnetIdFrissítse az Azure Cosmos DB-fiókot, hogy engedélyezze a szolgáltatásvégpont-hozzáférést az alhálózatról:

Update-AzCosmosDBAccount ` -ResourceGroupName $resourceGroupName ` -Name $accountName ` -EnableVirtualNetwork $true ` -VirtualNetworkRuleObject @($vnetRule)Ismételje meg az előző lépéseket az alhálózatról elért összes Azure Cosmos DB-fiók esetében.

Engedélyezze az Azure Cosmos DB szolgáltatásvégpontot a virtuális hálózaton és az alhálózaton a jelen cikk egy virtuális hálózat szakaszának szolgáltatásvégpont engedélyezése című szakaszában látható lépéssel.

Távolítsa el az alhálózat IP-tűzfalszabályát az Azure Cosmos DB-fiók tűzfalszabályaiból.

Gyakori kérdések

Íme néhány gyakori kérdés a virtuális hálózatokról való hozzáférés konfigurálásával kapcsolatban:

A notebookok és a Mongo/Cassandra Shell jelenleg kompatibilisek a virtuális hálózat által engedélyezett fiókokkal?

Jelenleg a Mongo-rendszerhéj és a Cassandra-rendszerhéj integrációja az Azure Cosmos DB Data Explorerben nem támogatott a VNET-hozzáféréssel. Ez az integráció jelenleg aktív fejlesztés alatt áll.

Megadhatok virtuális hálózati szolgáltatásvégpontot és IP-hozzáférés-vezérlési szabályzatot egy Azure Cosmos DB-fiókon?

Engedélyezheti a virtuális hálózati szolgáltatásvégpontot és egy IP-hozzáférés-vezérlési szabályzatot (más néven tűzfalat) az Azure Cosmos DB-fiókban. Ez a két funkció kiegészíti és együttesen biztosítja az Azure Cosmos DB-fiók elkülönítését és biztonságát. Az IP-tűzfal használata biztosítja, hogy a statikus IP-címek hozzáférhessenek a fiókjához.

Hogyan korlátozza a virtuális hálózaton belüli alhálózathoz való hozzáférést?

Két lépésre van szükség az Azure Cosmos DB-fiókhoz való hozzáférés alhálózatról való korlátozásához. Először is lehetővé teszi az alhálózatból érkező forgalomnak, hogy az alhálózatát és a virtuális hálózati identitását az Azure Cosmos DB-be vigye. A forgalom identitásának módosításához engedélyezni kell az Azure Cosmos DB szolgáltatásvégpontját az alhálózaton. Ezután hozzáad egy szabályt az Azure Cosmos DB-fiókhoz, amely forrásként adja meg ezt az alhálózatot, amelyből a fiók elérhető.

A virtuális hálózati ACL-ek és az IP-tűzfal elutasítja a kéréseket vagy kapcsolatokat?

IP-tűzfal vagy virtuális hálózati hozzáférési szabályok hozzáadásakor csak az engedélyezett forrásokból érkező kérések kapnak érvényes válaszokat. Az egyéb kéréseket a rendszer a 403-zal (Tiltott) elutasítja. Fontos megkülönböztetni az Azure Cosmos DB-fiók tűzfalát a kapcsolati szintű tűzfaltól. A forrás továbbra is csatlakozhat a szolgáltatáshoz, és maguk a kapcsolatok nem lesznek elutasítva.

A kérések le vannak tiltva, amikor engedélyeztem a szolgáltatásvégpontot az Azure Cosmos DB-ben az alhálózaton. Mi történt?

Ha az Azure Cosmos DB szolgáltatásvégpontja engedélyezve van egy alhálózaton, a fiókot elérő forgalom forrása nyilvános IP-címről virtuális hálózatra és alhálózatra vált. Ha az Azure Cosmos DB-fiók csak IP-alapú tűzfallal rendelkezik, a szolgáltatás által engedélyezett alhálózatról érkező forgalom már nem felel meg az IP-tűzfalszabályoknak, ezért a rendszer elutasítja. Az IP-alapú tűzfalról a virtuális hálózatalapú hozzáférés-vezérlésre való zökkenőmentes migrálás lépéseit követve.

Szükség van további Azure-szerepköralapú hozzáférés-vezérlési engedélyekre a VNET-szolgáltatásvégpontokkal rendelkező Azure Cosmos DB-fiókokhoz?

Miután hozzáadta a VNet-szolgáltatásvégpontokat egy Azure Cosmos DB-fiókhoz, a fiókbeállítások módosításához hozzá kell férnie az Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action Azure Cosmos DB-fiókon konfigurált összes VNET műveletéhez. Erre az engedélyre azért van szükség, mert az engedélyezési folyamat a tulajdonságok kiértékelése előtt ellenőrzi az erőforrásokhoz (például az adatbázishoz és a virtuális hálózati erőforrásokhoz) való hozzáférést.

Az engedélyezés akkor is érvényesíti a VNet-erőforrásművelet engedélyeit, ha a felhasználó nem adja meg a VNET ACL-eket az Azure CLI használatával. Az Azure Cosmos DB-fiók vezérlősíkja jelenleg támogatja az Azure Cosmos DB-fiók teljes állapotának beállítását. A vezérlősík-hívások egyik paramétere a virtualNetworkRules. Ha ez a paraméter nincs megadva, az Azure CLI lekéri az adatbázist, és ezt az virtualNetworkRules értéket használja a frissítési hívásban.

A társviszonyban lévő virtuális hálózatok is hozzáférnek az Azure Cosmos DB-fiókhoz?

Csak a virtuális hálózat és az Azure Cosmos DB-fiókhoz hozzáadott alhálózatok rendelkeznek hozzáféréssel. A társhálózatok csak akkor férhetnek hozzá a fiókhoz, ha a társhálózaton belüli alhálózatok hozzá nem adhatók a fiókhoz.

Hány alhálózat férhet hozzá egyetlen Azure Cosmos DB-fiókhoz?

Jelenleg legfeljebb 256 alhálózat engedélyezett egy Azure Cosmos DB-fiókhoz.

Engedélyezhetem a VPN-ről és az Express Route-ról való hozzáférést?

Az Azure Cosmos DB-fiók helyszíni expressz útvonalon való eléréséhez engedélyeznie kell a Microsoft társviszony-létesítést. Miután ip-tűzfalat vagy virtuális hálózati hozzáférési szabályokat helyezett el, hozzáadhatja a Microsoft-társviszony-létesítéshez használt nyilvános IP-címeket az Azure Cosmos DB-fiók IP-tűzfalán, hogy lehetővé tegye a helyszíni szolgáltatások számára az Azure Cosmos DB-fiókhoz való hozzáférést.

Frissíteni kell a hálózati biztonsági csoportok (NSG) szabályait?

Az NSG-szabályok a virtuális hálózattal rendelkező alhálózatok közötti és onnan érkező kapcsolatok korlátozására szolgálnak. Amikor szolgáltatásvégpontot ad hozzá az Azure Cosmos DB-hez az alhálózathoz, nincs szükség kimenő kapcsolatok megnyitására az NSG-ben az Azure Cosmos DB-fiókhoz.

Elérhetőek a szolgáltatásvégpontok az összes virtuális hálózathoz?

Nem, csak az Azure Resource Manager virtuális hálózatai rendelkezhetnek engedélyezett szolgáltatásvégpontokkal. A klasszikus virtuális hálózatok nem támogatják a szolgáltatásvégpontokat.

Mikor fogadjak el kapcsolatokat egy Azure Cosmos DB-fiók globális Azure-adatközpontjaiból?

Ezt a beállítást csak akkor szabad engedélyezni, ha azt szeretné, hogy az Azure Cosmos DB-fiók bármely Azure-régióban elérhető legyen bármely Azure-szolgáltatás számára. Az azure-beli külső szolgáltatások, például az Azure Data Factory és az Azure AI Search dokumentációt nyújtanak az adatforrásokhoz, például az Azure Cosmos DB-fiókokhoz való hozzáférés biztonságossá tételéhez:

- Az Azure Data Factory felügyelt virtuális hálózata

- Az Azure AI Search Indexer hozzáférése védett erőforrásokhoz

Következő lépések

- Az Azure Cosmos DB tűzfalának konfigurálásához tekintse meg a tűzfal támogatási cikkét.