Virtuális hálózati szolgáltatásvégpontok

A virtuális hálózat (VNet) szolgáltatásvégpontja biztonságos és közvetlen kapcsolatot biztosít az Azure-szolgáltatásokhoz egy optimalizált útvonalon keresztül az Azure gerinchálózatán keresztül. A végpontok segítségével biztosíthatja, hogy kritikus fontosságú Azure-szolgáltatási erőforrásai csak a virtuális hálózatain legyenek elérhetőek. A szolgáltatásvégpontok lehetővé teszik a virtuális hálózat magánhálózati IP-címeinek használatát egy Azure-szolgáltatás végpontjának eléréséhez anélkül, hogy a virtuális hálózatnak nyilvános IP-címet kellene használnia.

Feljegyzés

A Microsoft az Azure-platformon üzemeltetett szolgáltatásokhoz való biztonságos és privát hozzáférés érdekében javasolja az Azure Private Link és a privát végpontok használatát. Az Azure Private Link kiépít egy hálózati adaptert egy ön által választott virtuális hálózatba az Azure-szolgáltatásokhoz, például az Azure Storage-hoz vagy az Azure SQL-hez. További információ: Azure Private Link és Mi az a privát végpont?

A szolgáltatásvégpontok az alábbi Azure-szolgáltatásokhoz és -régiókhoz érhetők el. A Microsoft.* erőforrás zárójelben van. Engedélyezze ezt az erőforrást az alhálózati oldalról, miközben a szolgáltatásvégpontokat konfigurálja a szolgáltatáshoz:

Általánosan elérhető

- Azure Storage (Microsoft.Storage): Általánosan elérhető minden Azure-régióban.

- Azure Storage régiók közötti szolgáltatásvégpontok (Microsoft.Storage.Global): Általánosan elérhető az összes Azure-régióban.

- Azure SQL Database (Microsoft.Sql): Általánosan elérhető minden Azure-régióban.

- Azure Synapse Analytics (Microsoft.Sql): Általánosan elérhető minden Azure-régióban dedikált SQL-készletekhez (korábban SQL DW).

- Azure Database for PostgreSQL-kiszolgáló (Microsoft.Sql): Általánosan elérhető azokban az Azure-régiókban, ahol elérhető az adatbázis-szolgáltatás.

- Azure Database for MySQL-kiszolgáló (Microsoft.Sql): Általánosan elérhető azokban az Azure-régiókban, ahol elérhető az adatbázis-szolgáltatás.

- Azure Database for MariaDB (Microsoft.Sql): Általánosan elérhető azokban az Azure-régiókban, ahol elérhető az adatbázis-szolgáltatás.

- Azure Cosmos DB (Microsoft.AzureCosmosDB): Általánosan elérhető minden Azure-régióban.

- Azure Key Vault (Microsoft.KeyVault): Általánosan elérhető minden Azure-régióban.

- Azure Service Bus (Microsoft.ServiceBus): Általánosan elérhető minden Azure-régióban.

- Azure Event Hubs (Microsoft.EventHub): Általánosan elérhető minden Azure-régióban.

- Azure-alkalmazás szolgáltatás (Microsoft.Web): Általánosan elérhető minden Olyan Azure-régióban, ahol az App Service elérhető.

- Azure Cognitive Services (Microsoft.CognitiveServices): Általánosan elérhető minden Olyan Azure-régióban, ahol az Azure AI-szolgáltatások elérhetők.

Nyilvános előzetes verzió

- Azure Container Registry (Microsoft.ContainerRegistry): Előzetes verzió elérhető korlátozott Azure-régiókban, ahol az Azure Container Registry elérhető.

A legfrissebb értesítésekért tekintse meg az Azure-beli virtuális hálózatok frissítéseinek oldalát.

Fő előnyök

A szolgáltatásvégpontok az alábbi előnyöket nyújtják:

Az Azure-szolgáltatás erőforrásainak fokozott biztonsága: A virtuális hálózat privát címterei átfedésben lehetnek. Nem használhat átfedésben lévő szóközöket a virtuális hálózatból származó forgalom egyedi azonosításához. A szolgáltatásvégpontok lehetővé teszik az Azure-szolgáltatáserőforrások biztonságossá tételét a virtuális hálózaton a virtuális hálózat identitásának a szolgáltatásra való kiterjesztésével. Miután engedélyezte a szolgáltatásvégpontokat a virtuális hálózaton, hozzáadhat egy virtuális hálózati szabályt az Azure-szolgáltatás erőforrásainak védelméhez a virtuális hálózathoz. A szabály hozzáadása nagyobb biztonságot nyújt azáltal, hogy teljesen eltávolítja a nyilvános internet-hozzáférést az erőforrásokhoz, és csak a virtuális hálózatról engedélyezi a forgalmat.

Optimális útválasztás a virtuális hálózatról érkező Azure-szolgáltatásforgalomhoz: Ma a virtuális hálózat minden olyan útvonala, amely a helyszíni és/vagy virtuális berendezések felé irányuló internetes forgalmat kényszeríti, az Azure szolgáltatás forgalmát is arra kényszeríti, hogy az internetes forgalommal azonos útvonalon haladjon. A szolgáltatásvégpontok optimális útválasztást biztosítanak az Azure-forgalom számára.

A végpontok a szolgáltatás forgalmát a virtuális hálózatról közvetlenül az Azure-szolgáltatásra vezetik a Microsoft Azure gerinchálózatán át. Ha az Azure gerinchálózatán tartja az adatforgalmat, továbbra is naplózhatja és monitorozhatja a virtuális hálózatok kimenő internetforgalmát a kényszerített bújtatáson keresztül anélkül, hogy ez kihatna a szolgáltatás forgalmára. A felhasználó által definiált útvonalakról és a kényszerített bújtatásról további információt az Azure-beli virtuális hálózati forgalom útválasztásával kapcsolatban talál.

Egyszerű beállítás kevesebb felügyeleti igénnyel: Többé nincs szükség lefoglalt nyilvános IP-címekre a virtuális hálózatokban az Azure-erőforrások IP-tűzfalon keresztül végzett biztosításához. A szolgáltatásvégpontok beállításához nincs szükség hálózati címfordításra (NAT) vagy átjáróeszközre. A szolgáltatásvégpontokat egyetlen alhálózati kijelöléssel konfigurálhatja. A végpontok fenntartása nem jár többletterheléssel.

Korlátozások

- A szolgáltatás csak az Azure Resource Manager-alapú üzemi modellel üzembe helyezett virtuális hálózatokon érhető el.

- A végpontok az Azure-beli virtuális hálózatokon konfigurált alhálózatokon vannak engedélyezve. A végpontok nem használhatók a helyszíni szolgáltatásokból az Azure-szolgáltatásokba irányuló forgalomhoz. További információ: Biztonságos Azure-szolgáltatáshozzáférés a helyszínen

- Az Azure SQL esetében a szolgáltatásvégpontok csak az adott virtuális hálózat régióján belül vannak hatással az Azure-szolgáltatások forgalmára.

- Az Azure Data Lake Storage (ADLS) Gen 1 esetében a VNet-integrációs képesség csak az ugyanazon régión belüli virtuális hálózatokhoz érhető el. Azt is vegye figyelembe, hogy az ADLS Gen1 virtuális hálózati integrációja a virtuális hálózat és a Microsoft Entra ID közötti virtuális hálózati szolgáltatásvégpont-biztonságot használja a hozzáférési jogkivonatban lévő további biztonsági jogcímek létrehozásához. Ezután e jogcímek használatával hitelesíti a virtuális hálózatot az 1. generációs Data Lake Storage-fiókkal, és engedélyezi a hozzáférést. A Szolgáltatásvégpontok szolgáltatást támogató szolgáltatások alatt felsorolt Microsoft.AzureActiveDirectory címke csak az ADLS Gen 1 szolgáltatásvégpontjaihoz használható. A Microsoft Entra ID nem támogatja natív módon a szolgáltatásvégpontokat. További információ az Azure Data Lake Store Gen 1 virtuális hálózat integrációjáról: Hálózati biztonság az Azure Data Lake Storage Gen1-ben.

- A virtuális hálózat legfeljebb 200 különböző előfizetéshez és régióhoz társítható minden támogatott szolgáltatás által, aktív virtuális hálózati szabályokkal konfigurálva.

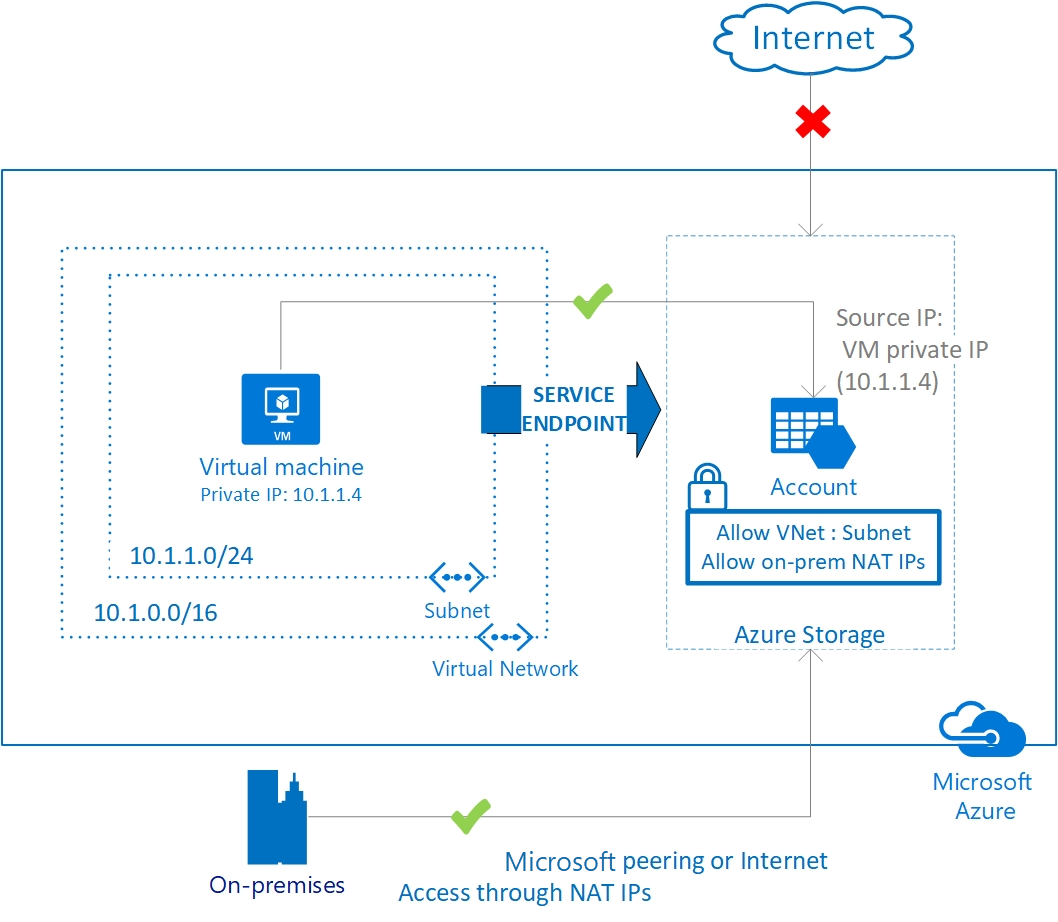

Azure-szolgáltatások védelme virtuális hálózatokhoz

A virtuális hálózatok szolgáltatásvégpontjai adják meg a virtuális hálózatok identitását az Azure-szolgáltatás felé. Miután engedélyezte a szolgáltatásvégpontokat a virtuális hálózaton, hozzáadhat egy virtuális hálózati szabályt az Azure-szolgáltatás erőforrásainak védelméhez a virtuális hálózathoz.

Manapság az Azure-szolgáltatások virtuális hálózatokról induló forgalma nyilvános IP-címeket használ forrás IP-ként. A szolgáltatásvégpontok használatakor a szolgáltatások forgalma átvált a virtuális hálózatok privát címeinek forrás IP-címekként való használatára a virtuális hálózatról az Azure-szolgáltatás felé irányuló forgalom esetén. Ez a váltás lehetővé teszi a szolgáltatások elérését anélkül, hogy szükség lenne az IP-tűzfalakban használt lefoglalt, nyilvános IP-címekre.

Feljegyzés

A szolgáltatásvégpontokkal a szolgáltatásforgalom alhálózatán lévő virtuális gépek forrás IP-címei a nyilvános IPv4-címek használatáról átváltanak magánhálózati IPv4-címek használatára. Az Azure-beli nyilvános IP-címeket használó Azure-szolgáltatáshoz tartozó meglévő tűzfalszabályok a váltás után nem fognak működni. A szolgáltatásvégpontok beállítása előtt győződjön meg arról, hogy az Azure-szolgáltatásokhoz tartozó tűzfalszabályok engedélyezik ezt a váltást. A szolgáltatásvégpontok konfigurálása során az alhálózatról érkező szolgáltatásforgalom átmenetileg megszakadhat.

Azure-szolgáltatások helyszíni hozzáférésének védelme

Alapértelmezés szerint a virtuális hálózatokhoz védett Azure-szolgáltatások erőforrásai nem érhetőek el a helyszíni hálózatokról. Ha engedélyezni szeretné a helyszíni eredetű forgalmat, ahhoz engedélyeznie kell a nyilvános (általában NAT) IP-címeket is a helyszíni vagy ExpressRoute-kapcsolatokon. Ezeket az IP-címeket az Azure-szolgáltatás erőforrásainak IP-tűzfal-konfigurációja segítségével adhatja hozzá.

ExpressRoute: Ha az ExpressRoute-ot használja a microsoftos társviszony-létesítéshez a saját telephelyéről, azonosítania kell a használt NAT IP-címeket. A NAT IP-címeket vagy az ügyfél adja meg, vagy a szolgáltató adja meg. A szolgáltatási erőforrások hozzáférésének engedélyezéséhez engedélyeznie kell ezeket a nyilvános IP-címeket az erőforrás IP-tűzfalának beállításai között. További információ az ExpressRoute Microsoft-társviszony-létesítés NAT-járól: ExpressRoute NAT-követelmények.

Konfiguráció

- Szolgáltatásvégpontokat konfiguráljon egy virtuális hálózat alhálózatán. A végpontok bármilyen típusú számítási példányokkal működnek, ha azok az adott alhálózaton belül futnak.

- Egy alhálózaton több szolgáltatásvégpontot is konfigurálhat az összes támogatott Azure-szolgáltatáshoz (például Azure Storage-hoz vagy Azure SQL Database-hez).

- Az Azure SQL Database esetében a virtuális hálózatoknak és az Azure-szolgáltatási erőforrásnak ugyanabban a régióban kell lenniük. Az összes többi szolgáltatás esetében bármely régióban biztonságossá teheti az Azure-szolgáltatás erőforrásait a virtuális hálózatok számára.

- Az a virtuális hálózat, ahol a végpont konfigurálva van, lehet az Azure-szolgáltatási erőforrással egyazon előfizetésben, de egy másikban is. A végpontok beállításához és az Azure-szolgáltatások biztosításához szükséges engedélyekkel kapcsolatos további információkért lásd a kiépítést ismertető szakaszt.

- A támogatott szolgáltatások esetében a szolgáltatásvégpontokat használó virtuális hálózatokhoz biztosíthat új vagy meglévő erőforrásokat is.

Megfontolások

A szolgáltatásvégpont engedélyezése után a forrás IP-címek a nyilvános IPv4-címekről a privát IPv4-cím használatára váltanak, amikor az adott alhálózatról kommunikálnak a szolgáltatással. A váltás során bármilyen, a szolgáltatás felé nyitott fennálló TCP-kapcsolat bezárul. Győződjön meg arról, hogy semmilyen kritikus feladat nem fut, amikor egy alhálózaton engedélyez vagy letilt egy szolgáltatáshoz vezető szolgáltatásvégpontot. Továbbá győződjön meg arról is, hogy az alkalmazásai képesek automatikusan csatlakozni az Azure-szolgáltatásokhoz az IP-címváltást követően.

Az IP-címváltás csak a virtuális hálózatról kimenő szolgáltatásforgalomra van hatással. Nincs hatással a virtuális gépekhez rendelt nyilvános IPv4-címekre vagy azok felől érkező egyéb forgalomra. Azure-szolgáltatások esetében, ha a meglévő tűzfalszabályok az Azure nyilvános IP-címeit használják, akkor a virtuális hálózat privát címeire történő váltást követően a szabályok nem működnek tovább.

A szolgáltatásvégpontok esetében az Azure-szolgáltatások DNS-bejegyzései ma is megmaradnak, és továbbra is feloldhatók az Azure-szolgáltatáshoz rendelt nyilvános IP-címekre.

Hálózati biztonsági csoportok (NSG-k) szolgáltatásvégpontokkal:

- Alapértelmezés szerint az NSG-k engedélyezik a kimenő internetes forgalmat, és engedélyezik a virtuális hálózatról az Azure-szolgáltatásokba irányuló forgalmat is. Ez a forgalom továbbra is működik a szolgáltatásvégpontokkal.

- Ha meg szeretné tagadni az összes kimenő internetes forgalmat, és csak adott Azure-szolgáltatások felé szeretne forgalmat engedélyezni, ezt szolgáltatáscímkék használatával teheti meg az NSG-kben. Az NSG-szabályokban megadhatja a támogatott Azure-szolgáltatásokat célként, és az Azure biztosítja az egyes címkék alapjául szolgáló IP-címek karbantartását is. További információért lásd az NSG-khez elérhető Azure-szolgáltatáscímkéket ismertető szakaszt.

Forgatókönyvek

- Társviszonyban álló, csatlakoztatott vagy többszörös virtuális hálózatok: Ha egy vagy több virtuális hálózaton belüli több alhálózaton is szeretné biztosítani az Azure-szolgáltatásokat, akkor engedélyezze a szolgáltatásvégpontokat külön-külön mindegyik alhálózaton, hogy mindegyik számára biztosíthassa az Azure-szolgáltatások erőforrásait.

- A virtuális hálózatból az Azure-szolgáltatásokba irányuló kimenő forgalom szűrése: Ha meg szeretné vizsgálni vagy szűrni szeretné a virtuális hálózatról egy Azure-szolgáltatásnak küldött forgalmat, üzembe helyezhet egy hálózati virtuális berendezést a virtuális hálózaton belül. Ezután szolgáltatásvégpontokat alkalmazhat azon az alhálózaton, ahol a hálózati virtuális készülék üzemel, hogy csak ennek az alhálózatnak biztosítsa az Azure-szolgáltatási erőforrásokat. Ez a forgatókönyv akkor lehet hasznos, ha a hálózati virtuális berendezések szűrésével korlátozni szeretné az Azure-szolgáltatások hozzáférését a virtuális hálózatról csak adott Azure-erőforrásokra. További információkért lásd a kimenő forgalommal és a hálózati virtuális berendezésekkel foglalkozó témakört.

- Azure-erőforrások védelme közvetlenül a virtuális hálózatokon üzembe helyezett szolgáltatások számára: A különböző Azure-szolgáltatásokat közvetlenül helyezheti üzembe egy virtuális hálózat adott alhálózataiban. Az Azure-szolgáltatási erőforrások a felügyelt szolgáltatási alhálózatokon egy szolgáltatásvégpont beállításával biztosíthatók.

- Azure-beli virtuális gép lemezforgalma: A felügyelt és nem felügyelt lemezek lemezforgalmát nem érintik az Azure Storage szolgáltatásvégpontjai útválasztási változásai. Ez a forgalom magában foglalja a diskIO-t, valamint a csatlakoztatást és a leválasztásokat. A lapblobok REST-hozzáférését korlátozhatja a hálózatok szolgáltatásvégpontokon és Azure Storage-hálózati szabályokon keresztüli kiválasztásához.

Naplózás és hibaelhárítás

Miután konfigurálta a szolgáltatásvégpontokat egy adott szolgáltatáshoz, ellenőrizze, hogy a szolgáltatásvégpont útvonala a következő módon van-e érvényben:

- Szolgáltatáskérések forrás IP-címeinek hitelesítése a szolgáltatási diagnosztikában. Minden szolgáltatásvégponttal rendelkező új kérés esetében a forrás IP-címnél a virtuális hálózat magánjellegű IP-címe jelenik meg, amely a virtuális hálózatról a hozzáférést kérvényező ügyfélhez van rendelve. A végpont nélkül ez a cím egy Azure-beli nyilvános IP-cím.

- Az érvényes útvonalak megtekintése az egyes alhálózatok hálózati adapterein. A szolgáltatáshoz vezető útvonal:

- Egy pontosabban meghatározott alapértelmezett útvonalat jelent, az egyes szolgáltatások előtagtartományának megfelelően.

- Az útvonal nextHopType típusa: VirtualNetworkServiceEndpoint

- Azt jelzi, hogy a szolgáltatáshoz közvetlenebb kapcsolat van érvényben a kényszerített bújtatási útvonalakhoz képest

Feljegyzés

A szolgáltatásvégpont-útvonalak felülbírálják az Azure-szolgáltatás címelőtagjának megfelelő BGP-útvonalakat. További információért lásd: az érvényes útvonalakkal kapcsolatos problémák elhárítása.

A szolgáltatás biztosítása

A szolgáltatásvégpontokat a virtuális hálózatokon egymástól függetlenül konfigurálhatja egy olyan felhasználó, aki írási hozzáféréssel rendelkezik egy virtuális hálózathoz. Az Azure-szolgáltatás erőforrásainak virtuális hálózatokhoz való védelméhez a felhasználónak rendelkeznie kell a Microsoft.Network/virtualNetworks/alhálózatok/joinViaServiceEndpoint/művelet engedélyével a hozzáadott alhálózatokhoz. A beépített szolgáltatásadminisztrátori szerepkörök alapértelmezés szerint tartalmazzák ezt az engedélyt. Az engedélyt egyéni szerepkörök létrehozásával módosíthatja.

A beépített szerepkörökről további információt az Azure beépített szerepköreivel kapcsolatban talál. Az egyéni szerepkörökhöz adott engedélyek hozzárendelésével kapcsolatos további információkért tekintse meg az Azure egyéni szerepköreit.

A virtuális hálózatok és az Azure-szolgáltatási erőforrások tartozhatnak ugyanahhoz az előfizetéshez, de különböző előfizetésekhez is. Bizonyos Azure-szolgáltatások (nem mind), például az Azure Storage és az Azure Key Vault is támogatják a különböző Active Directory-bérlők szolgáltatásvégpontjait. Ez azt jelenti, hogy a virtuális hálózat és az Azure-szolgáltatás erőforrása különböző Active Directory- (AD-) bérlőkben lehet. További részletekért tekintse meg az egyes szolgáltatások dokumentációját.

Díjszabás és korlátok

A szolgáltatásvégpontok használata díjmentes. Az Azure-szolgáltatások (Azure Storage, Azure SQL Database stb.) aktuális díjszabási modellje jelenleg is érvényes.

A virtuális hálózat szolgáltatásvégpontjainak teljes száma nincs korlátozva.

Egyes Azure-szolgáltatások, például az Azure Storage-fiókok, korlátozhatják az erőforrás biztonságossá tételéhez használt alhálózatok számát. A részletekért tekintse meg a különböző szolgáltatások dokumentációját a Következő lépések szakaszban.

VNet-szolgáltatásvégpont-szabályzatok

A VNet szolgáltatásvégpont-szabályzatai lehetővé teszik az Azure-szolgáltatásokba irányuló virtuális hálózati forgalom szűrését. Ez a szűrő csak bizonyos Azure-szolgáltatási erőforrásokat engedélyez a szolgáltatásvégpontokon keresztül. A szolgáltatásvégpont-szabályzatok részletes hozzáférés-vezérlést biztosítanak az Azure-szolgáltatásokba irányuló virtuális hálózati forgalomhoz. További információ: Virtual Network Service Endpoint Policies.

GYIK

A gyakori kérdésekért lásd a Virtual Network Service végpontjának gyakori kérdéseket.

Következő lépések

- Virtuális hálózati szolgáltatásvégpontok konfigurálása

- Azure Storage-fiók védelme virtuális hálózaton

- Azure SQL Database biztonságossá tétele virtuális hálózaton

- Azure Synapse Analytics védelme virtuális hálózaton

- Privát végpontok és szolgáltatásvégpontok összehasonlítása

- Virtuális hálózati szolgáltatás végpontszabályzatai

- Azure Resource Manager-sablon