VPN konfigurálása az Azure Stack Edge Mini R-eszközön az Azure PowerShell használatával

A VPN-beállítás egy második titkosítási réteget biztosít a TLS-en keresztüli adatátvételhez az Azure Stack Edge Mini R vagy az Azure Stack Edge Pro R-eszközről az Azure-ba. Az Azure Stack Edge Mini R-eszközön konfigurálhatja a VPN-t az Azure Portalon vagy az Azure PowerShellen keresztül.

Ez a cikk a pont–hely (P2S) VPN Azure Stack Edge Mini R-eszközön való konfigurálásához szükséges lépéseket ismerteti egy Azure PowerShell-szkript használatával a konfiguráció felhőben való létrehozásához. Az Azure Stack Edge-eszközön a konfiguráció a helyi felhasználói felületen keresztül történik.

Tudnivalók a VPN beállításáról

A P2S VPN Gateway-kapcsolat lehetővé teszi, hogy biztonságos kapcsolatot hozzon létre a virtuális hálózathoz egy egyéni ügyfélszámítógépről vagy az Azure Stack Edge Mini R-eszközről. A P2S-kapcsolatot az ügyfélszámítógépről vagy az eszközről indíthatja el. A P2S-kapcsolat ebben az esetben az IKEv2 VPN-t, egy szabványalapú IPsec VPN-megoldást használ.

A tipikus munkafolyamat a következő lépéseket tartalmazza:

- Előfeltételek konfigurálása.

- Állítsa be a szükséges erőforrásokat az Azure-ban.

- Virtuális hálózat és szükséges alhálózatok létrehozása és konfigurálása.

- Azure VPN-átjáró (virtuális hálózati átjáró) létrehozása és konfigurálása.

- Állítsa be az Azure Firewallt, és adjon hozzá hálózati és alkalmazásszabályokat.

- Azure-útválasztási táblák létrehozása és útvonalak hozzáadása.

- Pont–hely engedélyezése a VPN-átjáróban.

- Adja hozzá az ügyfélcímkészletet.

- Alagúttípus konfigurálása.

- Hitelesítési típus konfigurálása.

- Tanúsítvány létrehozása.

- Tanúsítvány feltöltése.

- Töltse le a telefonkönyvet.

- Állítsa be a VPN-t az eszköz helyi webes felhasználói felületén.

- Adja meg a telefonkönyvet.

- Szolgáltatáscímkék (json) fájl megadása.

A részletes lépéseket a következő szakaszokban találja.

Előfeltételek konfigurálása

Hozzáféréssel kell rendelkeznie egy Azure Stack Edge Mini R-eszközhöz, amely az Azure Stack Edge Mini R-eszköz telepítésének utasításai szerint van telepítve. Ez az eszköz P2S-kapcsolatot fog létesíteni az Azure-ral.

Hozzáféréssel kell rendelkeznie egy érvényes Azure-előfizetéshez, amely engedélyezve van az Azure Stack Edge szolgáltatáshoz az Azure-ban. Ezzel az előfizetéssel létrehozhat egy megfelelő erőforrást az Azure Stack Edge Mini R-eszköz kezeléséhez az Azure-ban.

Hozzáféréssel rendelkezik egy Olyan Windows-ügyfélhez, amellyel hozzáférhet az Azure Stack Edge Mini R-eszközhöz. Ezt az ügyfelet fogja használni a konfiguráció programozott létrehozásához a felhőben.

A PowerShell szükséges verziójának windowsos ügyfélre való telepítéséhez futtassa a következő parancsokat:

Install-Module -Name Az -AllowClobber -Scope CurrentUser Import-Module Az.AccountsAz Azure-fiókhoz és -előfizetéshez való csatlakozáshoz futtassa a következő parancsokat:

Connect-AzAccount Set-AzContext -Subscription "<Your subscription name>"Adja meg az Azure Stack Edge Mini R-eszközével a VPN konfigurálásához használt Azure-előfizetés nevét.

Töltse le a felhőbeli konfiguráció létrehozásához szükséges szkriptet . A szkript a következőket hajtja végre:

- Hozzon létre egy Azure-beli virtuális hálózatot és a következő alhálózatokat: GatewaySubnet és AzureFirewallSubnet.

- Azure VPN-átjáró létrehozása és konfigurálása.

- Hozzon létre és konfiguráljon egy Azure-beli helyi hálózati átjárót.

- Azure VPN-kapcsolat létrehozása és konfigurálása az Azure VPN-átjáró és a helyi hálózati átjáró között.

- Hozzon létre egy Azure Firewallt, és adjon hozzá hálózati szabályokat, alkalmazásszabályokat.

- Hozzon létre egy Azure Routing-táblát, és adjon hozzá útvonalakat.

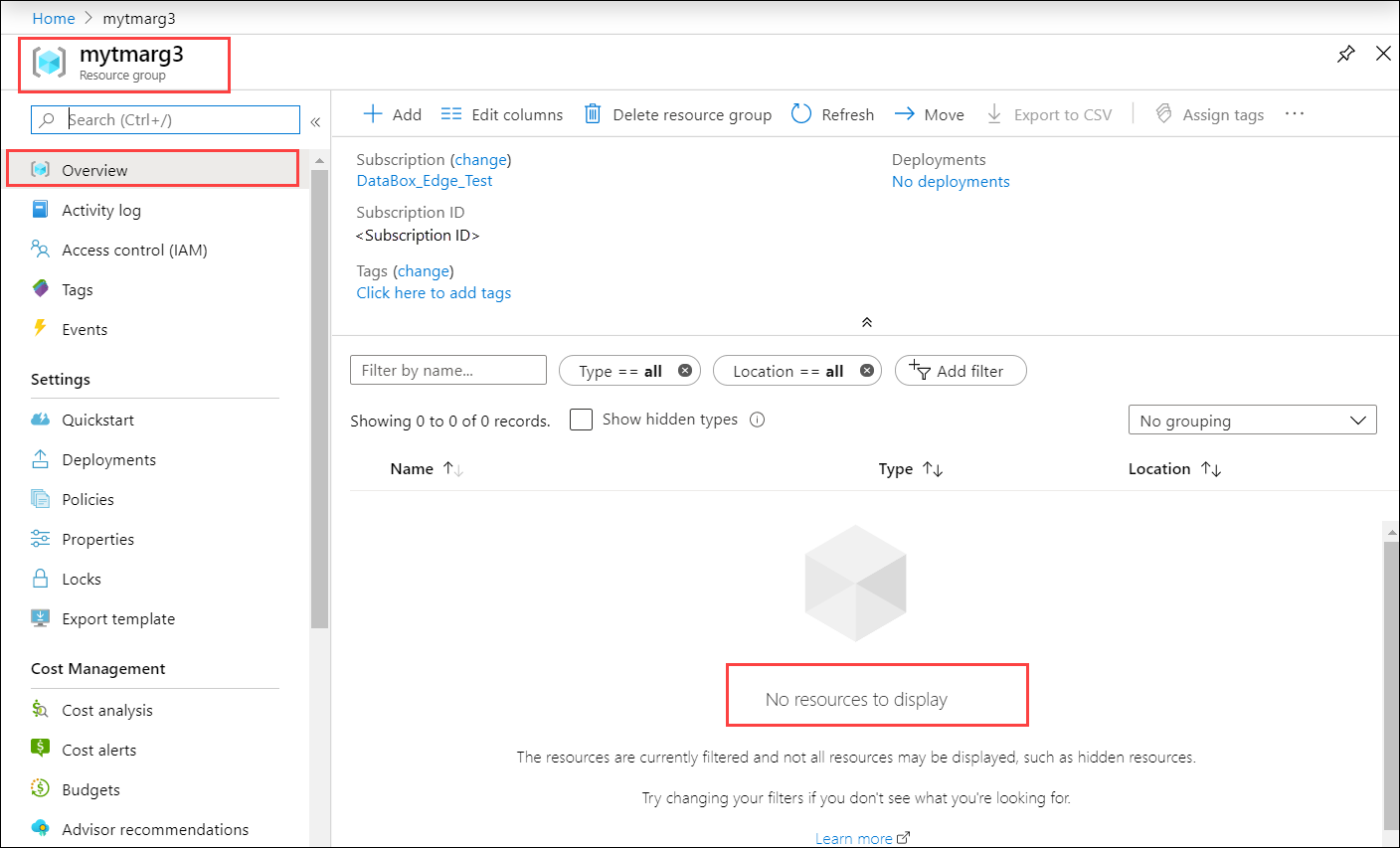

Hozza létre azt az erőforráscsoportot az Azure Portalon, amely alatt létre szeretné hozni az Azure-erőforrásokat. Lépjen az Azure Portal szolgáltatásainak listájára, válassza az Erőforráscsoport , majd a + Hozzáadás lehetőséget. Adja meg az előfizetés adatait és az erőforráscsoport nevét, majd válassza a Létrehozás lehetőséget. Ha erre az erőforráscsoportra lép, akkor jelenleg nem lehetnek alatta erőforrások.

Rendelkeznie kell egy Base 64 kódolású tanúsítvánnyal

.ceraz Azure Stack Edge Mini R-eszközhöz. Ezt a tanúsítványt fel kell tölteni az Azure Stack Edge-eszközre, mintpfxegy titkos kulccsal. Ezt a tanúsítványt a tároló megbízható gyökerében is telepíteni kell a P2S-kapcsolatot létesíteni próbáló ügyfélen.

A szkript használata

Először módosítsa a fájlt a parameters-p2s.json paraméterek beviteléhez. Ezután a módosított json-fájllal futtatja a szkriptet.

Ezeket a lépéseket a következő szakaszok ismertetik.

Szolgáltatáscímkék fájl letöltése

Lehet, hogy már van egy ServiceTags.json fájl abban a mappában, ahol letöltötte a szkriptet. Ha nem, letöltheti a szolgáltatáscímkék fájlt.

Töltse le a szolgáltatáscímkéket az Azure-ból a helyi ügyfélre, és mentse json-fájlként ugyanabban a mappában, amely a szkripteket tartalmazza: https://www.microsoft.com/download/details.aspx?id=56519.

Ezt a fájlt a rendszer egy későbbi lépésben tölti fel a helyi webes felhasználói felületre.

Paraméterfájl módosítása

Az első lépés a parameters-p2s.json fájl módosítása és a módosítások mentése.

A létrehozott Azure-erőforrások esetében a következő neveket adja meg:

| Paraméter neve | Leírás |

|---|---|

| virtualNetworks_vnet_name | Azure Virtuális hálózat neve |

| azureFirewalls_firewall_name | Az Azure Firewall neve |

| routeTables_routetable_name | Azure Route tábla neve |

| publicIPAddresses_VNGW_public_ip_name | A virtuális hálózati átjáró nyilvános IP-címének neve |

| virtualNetworkGateways_VNGW_name | Azure VPN Gateway (virtuális hálózati átjáró) neve |

| publicIPAddresses_firewall_public_ip_name | Az Azure Firewall nyilvános IP-címének neve |

| hely | Ez az a régió, amelyben létre szeretné hozni a virtuális hálózatot. Válassza ki az eszközhöz társított régiót. |

| RouteTables_routetable_onprem_name | Ez a további útvonaltábla neve, amellyel a tűzfal visszairányítja a csomagokat az Azure Stack Edge-eszközre. A szkript két további útvonalat hoz létre, és társítja az alapértelmezett és a FirewallSubnetet ezzel az útvonaltáblával. |

Adja meg a következő IP-címeket és címtereket a létrehozott Azure-erőforrásokhoz, beleértve a virtuális hálózatot és a társított alhálózatokat (alapértelmezett, tűzfal, GatewaySubnet).

| Paraméter neve | Leírás |

|---|---|

| VnetIPv4AddressSpace | Ez a virtuális hálózathoz társított címtér. Adja meg a virtuális hálózat IP-tartományát privát IP-címtartományként (https://en.wikipedia.org/wiki/Private_network#Private_IPv4_addresses). |

| DefaultSubnetIPv4AddressSpace | Ez a virtuális hálózat alhálózatához Default társított címtér. |

| FirewallSubnetIPv4AddressSpace | Ez a virtuális hálózat alhálózatához Firewall társított címtér. |

| GatewaySubnetIPv4AddressSpace | Ez a virtuális hálózathoz társított GatewaySubnet címtér. |

| GatewaySubnetIPv4bgpPeeringAddress | Ez a BGP-kommunikációhoz fenntartott IP-cím, amely a virtuális hálózathoz társított GatewaySubnet címtéren alapul. |

| ClientAddressPool | Ezt az IP-címet használja a címkészlethez az Azure Portal P2S-konfigurációjában. |

| PublicCertData | A VPN Gateway nyilvános tanúsítványadatokat használ a hozzájuk csatlakozó P2S-ügyfelek hitelesítéséhez. A tanúsítványadatok lekéréséhez telepítse a főtanúsítványt. Győződjön meg arról, hogy a tanúsítvány .cer kiterjesztéssel van kódolva a Base-64-ben. Nyissa meg ezt a tanúsítványt, és másolja a tanúsítvány szövegét a következő sorba: ==BEGIN CERTIFICATE== és ==END CERTIFICATE== egy folyamatos sorban. |

A szkript futtatása

Kövesse az alábbi lépéseket a módosított parameters-p2s.json parancsprogram használatához, és futtassa a szkriptet az Azure-erőforrások létrehozásához.

Futtassa a PowerShellt. Váltson arra a könyvtárra, ahol a szkript található.

Run the script.

.\AzDeployVpn.ps1 -Location <Location> -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath "<Service tag json file>" -ResourceGroupName "<Resource group name>" -AzureDeploymentName "<Deployment name>" -NetworkRuleCollectionName "<Name for collection of network rules>" -Priority 115 -AppRuleCollectionName "<Name for collection of app rules>"Megjegyzés:

Ebben a kiadásban a szkript csak az USA keleti régiójában működik.

A szkript futtatásakor a következő adatokat kell megadnia:

Parameter Leírás Location Ebben a régióban kell létrehozni az Azure-erőforrásokat. AzureAppRuleFilePath Ez a fájl elérési útja appRule.json.AzureIPRangesFilePath Ez a szolgáltatáscímke json-fájlja, amelyet a korábbi lépésben töltött le. ResourceGroupName Ez annak az erőforráscsoportnak a neve, amely alatt az összes Azure-erőforrás létrejön. AzureDeploymentName Ez az Azure-telepítés neve. NetworkRuleCollectionName Ez a név a létrehozott és az Azure Firewallhoz hozzáadott összes hálózati szabály gyűjteményének. Prioritás Ez az összes létrehozott hálózati és alkalmazásszabályhoz hozzárendelt prioritás. AppRuleCollectionName Ez a név a létrehozott és az Azure Firewallhoz hozzáadott összes alkalmazásszabály gyűjteményének. Az alábbiakban egy példa látható a kimenetre.

PS C:\Offline docs\AzureVpnConfigurationScripts> .\AzDeployVpn.ps1 -Location eastus -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath ".\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2" validating vpn deployment parameters Starting vpn deployment C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json vpn deployment: tmap2stestdeploy1 started and status: Running Waiting for vpn deployment completion.... ==== CUT ==================== CUT ============== Adding route 191.236.0.0/18 for AzureCloud.eastus Adding route 191.237.0.0/17 for AzureCloud.eastus Adding route 191.238.0.0/18 for AzureCloud.eastus Total Routes:294, Existing Routes: 74, New Routes Added: 220 Additional routes getting addedFontos

- A szkript futtatása körülbelül 90 percet vesz igénybe. Győződjön meg arról, hogy közvetlenül a szkript elindítása előtt bejelentkezik a hálózatba.

- Ha valamilyen okból meghiúsult a munkamenet a szkripttel, törölje az erőforráscsoportot az alatta létrehozott összes erőforrás törléséhez.

A szkript befejezése után a rendszer egy üzembehelyezési naplót hoz létre ugyanabban a mappában, ahol a szkript található.

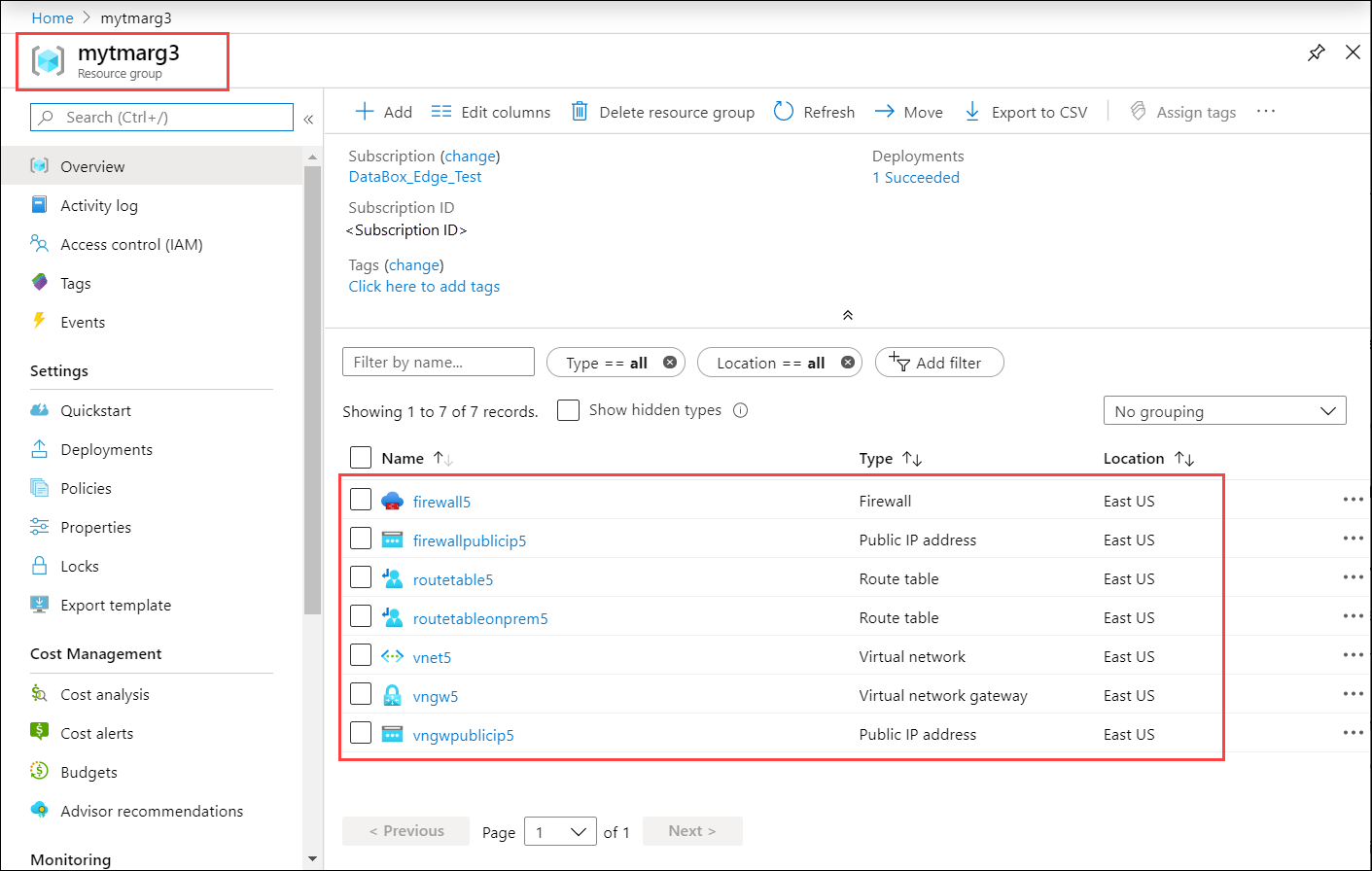

Az Azure-erőforrások ellenőrzése

Miután sikeresen futtatta a szkriptet, ellenőrizze, hogy az összes erőforrás létrejött-e az Azure-ban. Lépjen a létrehozott erőforráscsoportra. A következő erőforrásokat kell látnia:

Telefonkönyv letöltése VPN-profilhoz

Ebben a lépésben letölti az eszközHÖZ tartozó VPN-profilt.

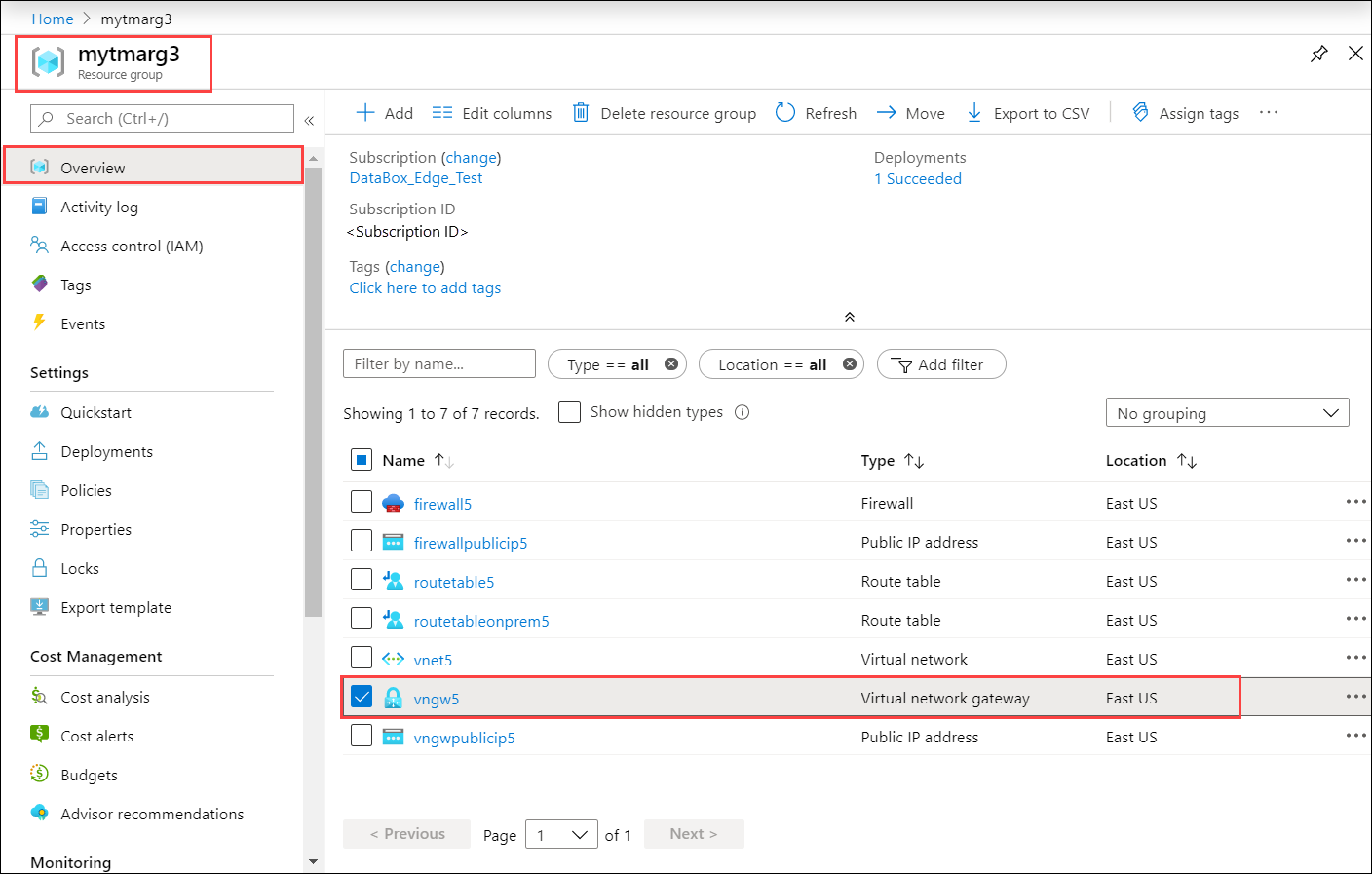

Az Azure Portalon lépjen az erőforráscsoportra, majd válassza ki a korábbi lépésben létrehozott virtuális hálózati átjárót.

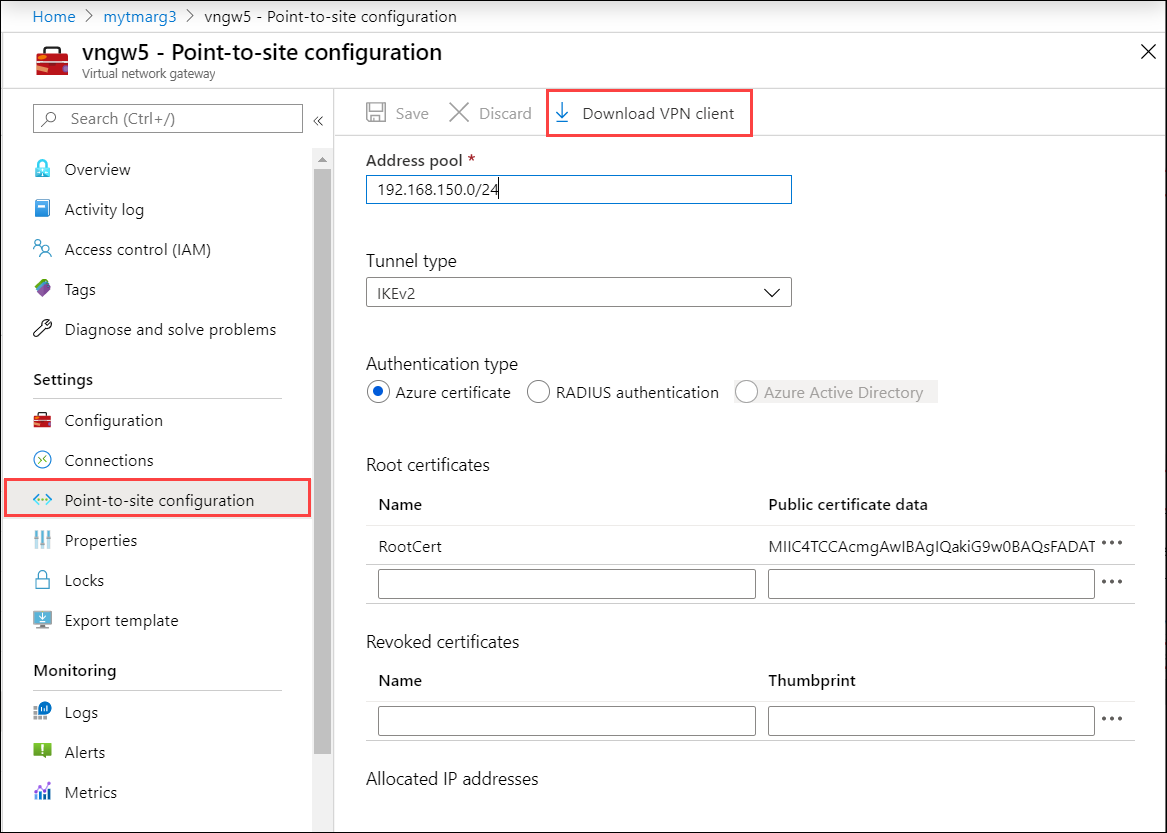

Nyissa meg Gépház > pont–hely konfigurációt. Válassza a VPN-ügyfél letöltése lehetőséget.

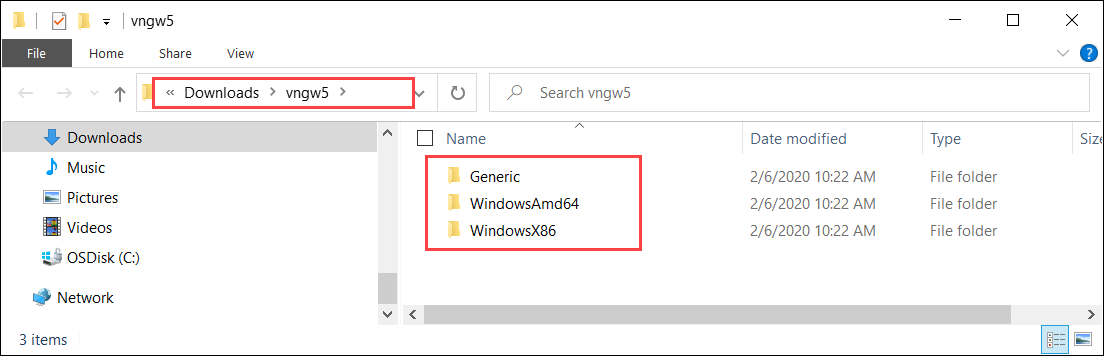

Mentse a tömörített profilt, és bontsa ki a Windows-ügyfélen.

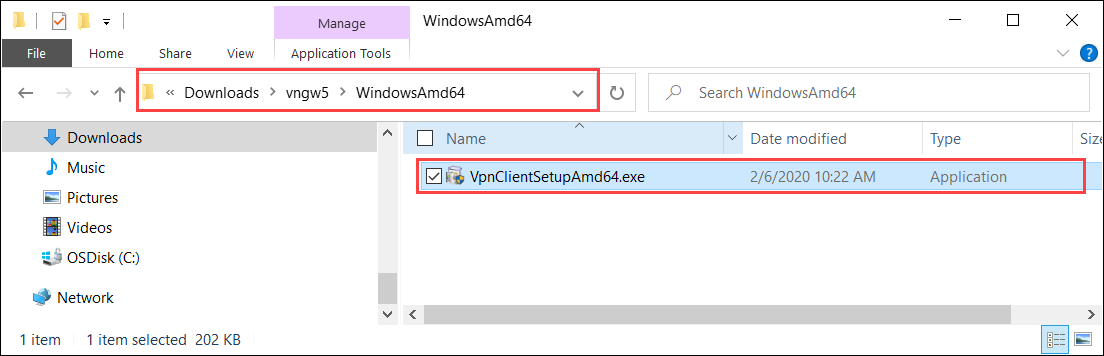

Nyissa meg a WindowsAmd64 mappát, majd bontsa ki a

.exekövetkezőt: VpnClientSetupAmd64.exe.

Ideiglenes elérési út létrehozása. Például:

C:\NewTemp\vnet\tmpFuttassa a PowerShellt, és lépjen arra a könyvtárra, ahol a

.exekönyvtár található. A művelet végrehajtásához írja be a.exekövetkezőt:.\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp"Az ideiglenes elérési út új fájlokkal fog rendelkezni. Itt látható egy mintakimenet:

PS C:\windows\system32> cd "C:\Users\Ase\Downloads\vngw5\WindowsAmd64" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> .\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> cd "C:\NewTemp\vnet" PS C:\NewTemp\vnet> ls .\tmp Directory: C:\NewTemp\vnet\tmp Mode LastWriteTime Length Name ---- ------------- ------ ---- -a---- 2/6/2020 6:18 PM 947 8c670077-470b-421a-8dd8-8cedb4f2f08a.cer -a---- 2/6/2020 6:18 PM 155 8c670077-470b-421a-8dd8-8cedb4f2f08a.cmp -a---- 2/6/2020 6:18 PM 3564 8c670077-470b-421a-8dd8-8cedb4f2f08a.cms -a---- 2/6/2020 6:18 PM 11535 8c670077-470b-421a-8dd8-8cedb4f2f08a.inf -a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk -a---- 2/6/2020 6:18 PM 5430 azurebox16.ico -a---- 2/6/2020 6:18 PM 4286 azurebox32.ico -a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp -a---- 2/6/2020 6:18 PM 46064 cmroute.dll -a---- 2/6/2020 6:18 PM 196 routes.txt PS C:\NewTemp\vnet>A .pbk fájl a VPN-profil telefonkönyve. Ezt a helyi felhasználói felületen fogja használni.

VPN-konfiguráció az eszközön

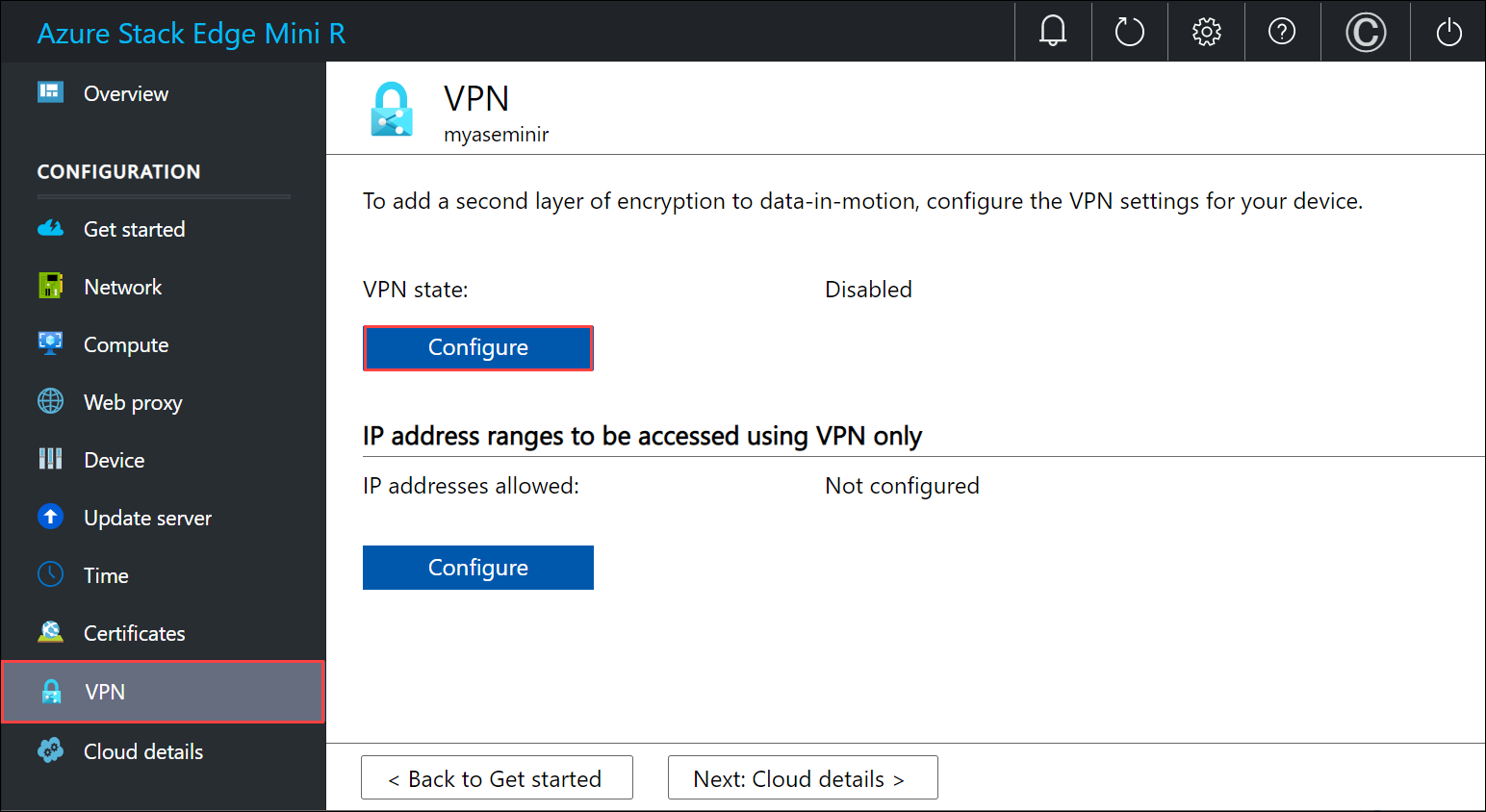

Kövesse ezeket a lépéseket az Azure Stack Edge-eszköz helyi felhasználói felületén.

A helyi felhasználói felületen nyissa meg a VPN-oldalt . A VPN-állapot alatt válassza a Konfigurálás lehetőséget.

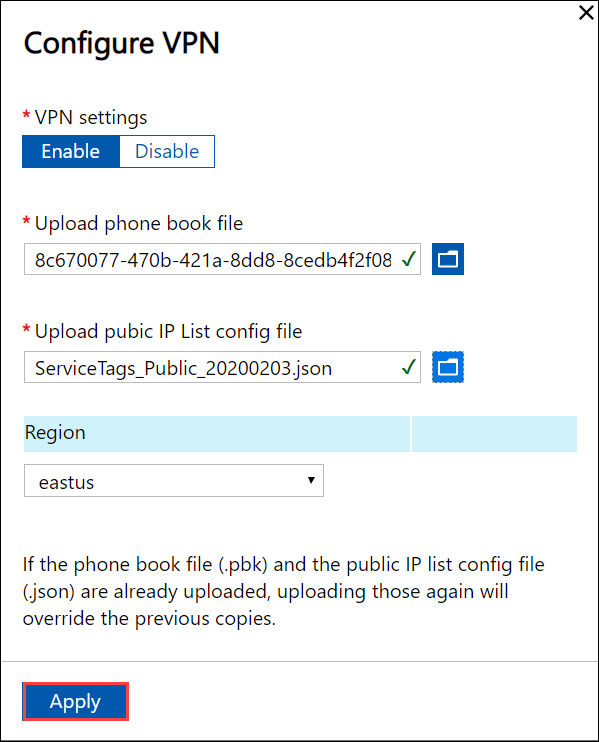

A VPN konfigurálása panelen:

- A Telefonkönyv feltöltése fájlban mutasson a korábbi lépésben létrehozott .pbk fájlra.

- A nyilvános IP-lista konfigurációs fájljában adja meg bemenetként az Azure Data Center IP-címtartományának JSON-fájlját. Ezt a fájlt egy korábbi lépésben töltötte le a következőből: https://www.microsoft.com/download/details.aspx?id=56519.

- Válassza az eastus régiót, és válassza az Alkalmaz lehetőséget.

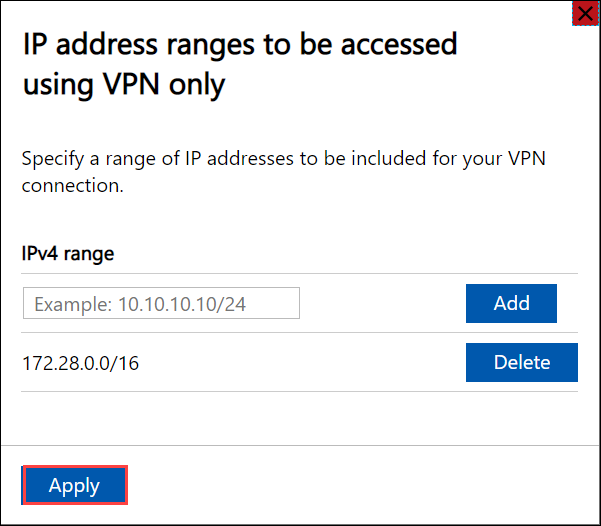

A csak VPN használatával elérni kívánt IP-címtartományokban adja meg az Azure-beli virtuális hálózathoz kiválasztott Vnet IPv4-tartományt.

Ügyfélkapcsolat ellenőrzése

- Az Azure Portalon nyissa meg a VPN-átjárót.

- Nyissa meg Gépház > pont–hely konfigurációt. A Lefoglalt IP-címek területen meg kell jelennie az Azure Stack Edge-eszköz IP-címének.

Adatátvitel ellenőrzése VPN-en keresztül

A VPN működésének ellenőrzéséhez másolja az adatokat egy SMB-megosztásba. Kövesse a Megosztás hozzáadása az Azure Stack Edge-eszközön című témakörben leírt lépéseket.

Másolja a fájlt( például \data\pictures\waterfall.jpg) az ügyfélrendszerre csatlakoztatott SMB-megosztásba.

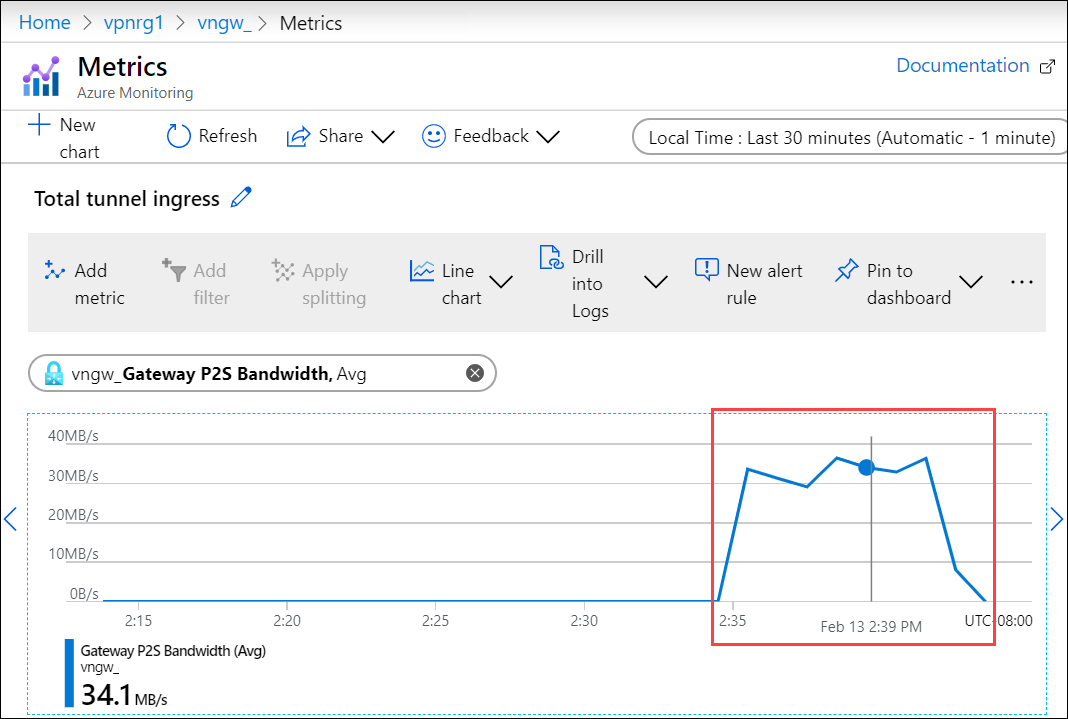

Annak ellenőrzése, hogy az adatok VPN-en keresztül haladnak-e, miközben az adatok másolása folyamatban van:

Nyissa meg a VPN-átjárót az Azure Portalon.

Lépjen a Figyelési > metrikák elemre.

A jobb oldali panelen válassza ki a hatókört VPN-átjáróként, a metrika mint átjáró P2S sávszélességét, az Aggregációt pedig Avg-ként.

Az adatok másolása során megnő a sávszélesség kihasználtsága, és ha az adatmásolás befejeződött, a sávszélesség kihasználtsága csökkenni fog.

Ellenőrizze, hogy ez a fájl megjelenik-e a felhőbeli tárfiókban.

Hibakeresési problémák

A problémák hibakereséséhez használja az alábbi parancsokat:

Get-AzResourceGroupDeployment -DeploymentName $deploymentName -ResourceGroupName $ResourceGroupName

A mintakimenet az alábbiakban látható:

PS C:\Projects\TZL\VPN\Azure-VpnDeployment> Get-AzResourceGroupDeployment -DeploymentName "tznvpnrg14_deployment" -ResourceGroupName "tznvpnrg14"

DeploymentName : tznvpnrg14_deployment

ResourceGroupName : tznvpnrg14

ProvisioningState : Succeeded

Timestamp : 1/21/2020 6:23:13 PM

Mode : Incremental

TemplateLink :

Parameters :

Name Type Value

=========================================== ========================= ==========

virtualNetworks_vnet_name String tznvpnrg14_vnet

azureFirewalls_firewall_name String tznvpnrg14_firewall

routeTables_routetable_name String tznvpnrg14_routetable

publicIPAddresses_VNGW_public_ip_name String tznvpnrg14_vngwpublicip

virtualNetworkGateways_VNGW_name String tznvpnrg14_vngw

publicIPAddresses_firewall_public_ip_name String tznvpnrg14_fwpip

localNetworkGateways_LNGW_name String tznvpnrg14_lngw

connections_vngw_lngw_name String tznvpnrg14_connection

location String East US

vnetIPv4AddressSpace String 172.24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207.68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

Get-AzResourceGroupDeploymentOperation -ResourceGroupName $ResourceGroupName -DeploymentName $AzureDeploymentName

Következő lépések

Konfigurálja a VPN-t az Azure Stack Edge-eszköz helyi felhasználói felületén keresztül.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: