Az Azure Databricks üzembe helyezése az Azure-beli virtuális hálózaton (VNet-injektálás)

Ez a cikk azt ismerteti, hogyan helyezhet üzembe Egy Azure Databricks-munkaterületet a saját Azure-beli virtuális hálózatában, más néven VNet-injektálásban.

Hálózat testreszabása virtuális hálózat injektálásával

Az Azure Databricks alapértelmezett üzemelő példánya egy teljes körűen felügyelt szolgáltatás az Azure-ban. Egy Azure-beli virtuális hálózat (VNet) egy zárolt erőforráscsoportban van üzembe helyezve. A virtuális hálózathoz minden klasszikus számításisík-erőforrás társítva van. Ha hálózati testreszabást igényel, üzembe helyezheti az Azure Databricks klasszikus számításisík-erőforrásait a saját virtuális hálózatában. Ezzel a következőket teheti:

- Csatlakozás Azure Databrickset más Azure-szolgáltatásokba (például az Azure Storage-ba) biztonságosabban, szolgáltatásvégpontok vagy Azure privát végpontok használatával.

- Csatlakozás a felhasználó által megadott útvonalakat használó helyszíni adatforrásokhoz. Lásd az Azure Databricks felhasználó által definiált útvonalbeállításait.

- Csatlakozás Azure Databrickset egy hálózati virtuális berendezésre, amely megvizsgálja az összes kimenő forgalmat, és az engedélyezési és megtagadási szabályok szerint hajt végre műveleteket. Lásd : Azure Databricks-forgalom átirányítása virtuális berendezéssel vagy tűzfallal

- Az Azure Databricks konfigurálása egyéni DNS használatára. Lásd : Egyéni DNS konfigurálása.

- Konfigurálja a hálózati biztonsági csoport (NSG) szabályait a kimenő forgalom korlátozásainak megadásához.

Az Azure Databricks klasszikus számításisík-erőforrásainak üzembe helyezése a saját virtuális hálózatán is lehetővé teszi a rugalmas CIDR-tartományok előnyeit. A virtuális hálózathoz CIDR-tartományméretet /16-/24használhat. Az alhálózatok esetében használja az IP-tartományokat olyan kicsiként, mint a /26.

Fontos

Meglévő munkaterület virtuális hálózatát nem lehet lecserélni. Ha az aktuális munkaterület nem képes a szükséges számú aktív fürtcsomópont kezelésére, azt javasoljuk, hogy hozzon létre egy másik munkaterületet egy nagyobb virtuális hálózaton. Kövesse az alábbi részletes migrálási lépéseket az erőforrások (jegyzetfüzetek, fürtkonfigurációk, feladatok) átmásolásához a régiről az új munkaterületre.

Virtuális hálózati követelmények

Az Azure Databricks-munkaterületet üzembe helyező virtuális hálózatnak az alábbi követelményeknek kell megfelelnie:

- Régió: A virtuális hálózatnak ugyanabban a régióban és előfizetésben kell lennie, mint az Azure Databricks-munkaterület.

- Előfizetés: A virtuális hálózatnak ugyanabban az előfizetésben kell lennie, mint az Azure Databricks-munkaterület.

- Címtér: A virtuális hálózat és a virtuális hálózat közötti

/16és/24ahhoz tartozó CIDR-blokk, valamint egy CIDR-blokk/26a két alhálózatig: egy tárolóalhálózathoz és egy gazdagépalhálózathoz. A virtuális hálózat és alhálózatai méretétől függően a fürtcsomópontok maximális méretével kapcsolatos útmutatásért tekintse meg a címtartományt és a fürtcsomópontok maximális méretét. - Alhálózatok: A virtuális hálózatnak két, az Azure Databricks-munkaterületnek dedikált alhálózatot kell tartalmaznia: egy tárolóalhálózatot (más néven privát alhálózatot) és egy gazdagépalhálózatot (más néven nyilvános alhálózatot). Ha biztonságos fürtkapcsolattal helyez üzembe munkaterületet, a tárolóalhálózat és a gazdagép alhálózata magánhálózati IP-címeket is használ. Nem oszthat meg alhálózatokat munkaterületeken, és nem helyezhet üzembe más Azure-erőforrásokat az Azure Databricks-munkaterület által használt alhálózatokon. A virtuális hálózat és alhálózatai méretétől függően a fürtcsomópontok maximális méretével kapcsolatos útmutatásért tekintse meg a címtartományt és a fürtcsomópontok maximális méretét.

Címtér és fürtcsomópontok maximális száma

A kisebb virtuális hálózattal rendelkező munkaterületek gyorsabban elfogyhatnak az IP-címekből (hálózati területből), mint a nagyobb virtuális hálózattal rendelkező munkaterületek. Használjon CIDR-blokkot a virtuális hálózat és egy CIDR-blokk között /16 és /24 a két alhálózathoz (a tárolóalhálózathoz és a gazdagép alhálózatához /26 ) tartozó CIDR-blokkot. Létrehozhat egy CIDR-blokkot az /28 alhálózatok számára, a Databricks azonban nem javasol kisebb /26alhálózatot.

A virtuális hálózat címterének CIDR-tartománya befolyásolja a munkaterület által használható fürtcsomópontok maximális számát.

Az Azure Databricks-munkaterülethez két alhálózatra van szükség a virtuális hálózaton: egy tárolóalhálózatra és egy gazdagépalhálózatra. Az Azure minden alhálózatban öt IP-címet foglal le. Az Azure Databricks minden fürtcsomóponthoz két IP-címet igényel: egy IP-címet a gazdagép alhálózatában lévő gazdagépnek, egy IP-címet pedig a tárolóalhálózat tárolójának.

- Előfordulhat, hogy nem szeretné használni a virtuális hálózat összes címterét. Előfordulhat például, hogy több munkaterületet szeretne létrehozni egy virtuális hálózatban. Mivel nem oszthat meg alhálózatokat a munkaterületeken, előfordulhat, hogy olyan alhálózatokat szeretne használni, amelyek nem használják a teljes virtuális hálózat címterét.

- Két új alhálózat címterét kell lefoglalnia, amelyek a virtuális hálózat címterén belül vannak, és nem fedik át az adott virtuális hálózat aktuális vagy jövőbeli alhálózatainak címterét.

Az alábbi táblázat a hálózati méret alapján mutatja be az alhálózatok maximális méretét. Ez a táblázat feltételezi, hogy nem léteznek további alhálózatok, amelyek címteret foglalnak el. Használjon kisebb alhálózatokat, ha már rendelkezik már meglévő alhálózatokkal, vagy ha más alhálózatok címterét szeretné lefoglalni:

| Virtuális hálózat címtere (CIDR) | Az Azure Databricks-alhálózat maximális mérete (CIDR), ha nincs más alhálózat |

|---|---|

/16 |

/17 |

/17 |

/18 |

/18 |

/19 |

/20 |

/21 |

/21 |

/22 |

/22 |

/23 |

/23 |

/24 |

/24 |

/25 |

Az alhálózat mérete alapján a fürtcsomópontok maximális számának megkereséséhez használja az alábbi táblázatot. Az alhálózatonkénti IP-címek az öt Azure által fenntartott IP-címet tartalmazzák. A jobb szélső oszlop azoknak a fürtcsomópontoknak a számát jelzi, amelyek egyszerre futtathatók egy olyan munkaterületen, amely ilyen méretű alhálózatokkal van kiépítve.

| Alhálózat mérete (CIDR) | IP-címek alhálózatonként | Az Azure Databricks-fürtcsomópontok maximális száma |

|---|---|---|

/17 |

32 768 | 32763 |

/18 |

16384 | 16379 |

/19 |

8192 | 8187 |

/20 |

4096 | 4091 |

/21 |

2048 | 2043 |

/22 |

1024 | 1019 |

/23 |

512 | 507 |

/24 |

256 | 251 |

/25 |

128 | 123 |

/26 |

64 | 59 |

Kimenő IP-címek biztonságos fürtkapcsolat használatakor

Ha virtuális hálózat injektálást használó munkaterületen engedélyezi a biztonságos fürtkapcsolatot , a Databricks azt javasolja, hogy a munkaterületen stabil kimenő nyilvános IP-cím legyen.

A stabil kimenő forgalom nyilvános IP-címei azért hasznosak, mert hozzáadhatja őket külső engedélyezési listákhoz. Például az Azure Databricksből a Salesforce-hoz való csatlakozáshoz stabil kimenő IP-címmel.

Figyelmeztetés

A Microsoft bejelentette, hogy 2025. szeptember 30-án megszűnik az Azure-beli virtuális gépek alapértelmezett kimenő hozzáférési kapcsolata. Tekintse meg ezt a bejelentést. Ez azt jelenti, hogy azok az Azure Databricks-munkaterületek, amelyek nem stabil kimenő nyilvános IP-címet, hanem alapértelmezett kimenő hozzáférést használnak, előfordulhat, hogy a dátum után sem működnek tovább. A Databricks azt javasolja, hogy a dátum előtt adjon hozzá explicit kimenő metódusokat a munkaterületekhez.

A stabil kimenő forgalom nyilvános IP-címének konfigurálásához lásd : Kimenő forgalom VNet-injektálással

Megosztott erőforrások és társviszony-létesítés

Ha megosztott hálózati erőforrásokra, például DNS-re van szükség, a Databricks határozottan azt javasolja, hogy kövesse a küllős és a küllős modell azure-beli ajánlott eljárásait. A virtuális hálózatok közötti társviszony-létesítéssel kiterjesztheti a munkaterület virtuális hálózatának magánhálózati IP-területét a központra, miközben a küllőket elkülöníti egymástól.

Ha más erőforrásokkal rendelkezik a virtuális hálózaton, vagy társviszony-létesítést használ, a Databricks határozottan javasolja, hogy adja hozzá a megtagadási szabályokat azokhoz a hálózati biztonsági csoportokhoz (NSG-khez), amelyek ugyanazon a virtuális hálózaton található vagy az adott virtuális hálózathoz társviszonyban lévő más hálózatokhoz és alhálózatokhoz vannak csatolva. Adjon hozzá megtagadási szabályokat a bejövő és a kimenő kapcsolatokhoz is, így az Azure Databricks számítási erőforrásai közötti és onnan érkező kapcsolatokat is korlátozza. Ha a fürtnek hozzáférésre van szüksége a hálózaton lévő erőforrásokhoz, adjon hozzá szabályokat, hogy csak a követelményeknek való megfeleléshez szükséges minimális hozzáférés legyen engedélyezve.

A kapcsolódó információkért tekintse meg a hálózati biztonsági csoport szabályait.

Azure Databricks-munkaterület létrehozása az Azure Portal használatával

Ez a szakasz azt ismerteti, hogyan hozhat létre Azure Databricks-munkaterületet az Azure Portalon, és hogyan helyezheti üzembe a saját meglévő virtuális hálózatában. Az Azure Databricks két új alhálózattal frissíti a virtuális hálózatot, ha ezek még nem léteznek, az Ön által megadott CIDR-tartományokkal. A szolgáltatás egy új hálózati biztonsági csoporttal frissíti az alhálózatokat, konfigurálja a bejövő és kimenő szabályokat, és végül üzembe helyezi a munkaterületet a frissített virtuális hálózaton. A virtuális hálózat konfigurációjának további szabályozásához használja az Azure-Databricks által biztosított Azure Resource Manager-sablonokat a portál helyett. Használjon például meglévő hálózati biztonsági csoportokat, vagy hozzon létre saját biztonsági szabályokat. Lásd: Speciális konfiguráció Azure Resource Manager-sablonokkal.

A munkaterületet létrehozó felhasználónak hozzá kell rendelnie a hálózati közreműködői szerepkört a megfelelő virtuális hálózathoz, vagy egy egyéni szerepkörhöz , amely hozzárendelte az engedélyeket és az Microsoft.Network/virtualNetworks/subnets/join/actionMicrosoft.Network/virtualNetworks/subnets/write engedélyeket.

Konfigurálnia kell egy virtuális hálózatot, amelyen üzembe helyezi az Azure Databricks-munkaterületet. Használhat meglévő virtuális hálózatot, vagy létrehozhat egy újat, de a virtuális hálózatnak ugyanabban a régióban és előfizetésben kell lennie, mint a létrehozni kívánt Azure Databricks-munkaterület. A virtuális hálózatot /16 és /24 közötti CIDR-tartománnyal kell méretezni. További követelményekért tekintse meg a virtuális hálózat követelményeit.

A munkaterület konfigurálásakor használjon meglévő alhálózatokat, vagy adjon meg neveket és IP-tartományokat az új alhálózatokhoz.

Az Azure Portalon válassza a + Resource > Analytics > Azure Databricks létrehozása vagy az Azure Databricks keresése lehetőséget, majd kattintson a Létrehozás vagy + Hozzáadás gombra az Azure Databricks Szolgáltatás párbeszédpanel elindításához.

Kövesse az Azure Databricks-munkaterület saját VNet-gyorsútmutatójában leírt konfigurációs lépéseket.

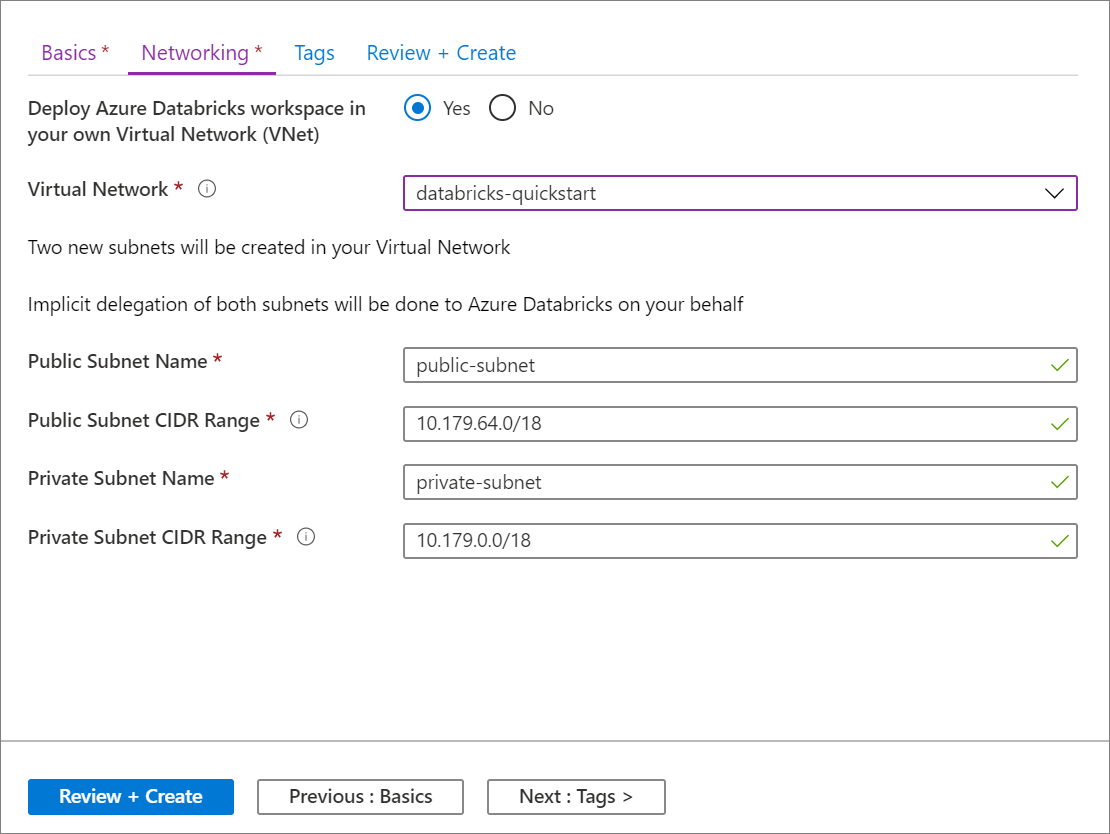

A Hálózatkezelés lapon válassza ki a Virtuális hálózat mezőben használni kívánt virtuális hálózatot.

Fontos

Ha nem látja a hálózat nevét a kiválasztóban, ellenőrizze, hogy a munkaterülethez megadott Azure-régió megegyezik-e a kívánt virtuális hálózat Azure-régiójával.

Nevezze el az alhálózatokat, és adjon meg CIDR-tartományokat egy blokkban méretig

/26. A virtuális hálózat és alhálózatai méretétől függően a fürtcsomópontok maximális méretével kapcsolatos útmutatásért tekintse meg a címtartományt és a fürtcsomópontok maximális méretét. Az alhálózat CIDR-tartományai nem módosíthatók a munkaterület üzembe helyezése után.- Meglévő alhálózatok megadásához adja meg a meglévő alhálózatok pontos nevét. Meglévő alhálózatok használata esetén a munkaterület létrehozási űrlapjának IP-tartományait is állítsa be pontosan a meglévő alhálózatok IP-tartományainak megfelelőre.

- Új alhálózatok létrehozásához adja meg azokat az alhálózatneveket, amelyek még nem léteznek az adott virtuális hálózatban. Az alhálózatok a megadott IP-címtartományokkal jönnek létre. Meg kell adnia az IP-tartományokat a virtuális hálózat IP-tartományán belül, és még nincs lefoglalva a meglévő alhálózatokhoz.

Az Azure Databricks megköveteli, hogy az alhálózatok neve ne legyen hosszabb 80 karakternél.

Az alhálózatok olyan társított hálózati biztonsági csoportszabályokat kapnak, amelyek tartalmazzák a fürt belső kommunikációjának engedélyezésére vonatkozó szabályt. Az Azure Databricks delegált engedélyekkel rendelkezik mindkét alhálózat erőforrás-szolgáltatón keresztüli frissítéséhez

Microsoft.Databricks/workspaces. Ezek az engedélyek csak az Azure Databricks által megkövetelt hálózati biztonsági csoportszabályokra vonatkoznak, a hozzáadott egyéb hálózati biztonsági csoportszabályokra, illetve az összes hálózati biztonsági csoport alapértelmezett hálózati biztonsági csoportszabályára.Kattintson a Létrehozás gombra az Azure Databricks-munkaterület virtuális hálózaton való üzembe helyezéséhez.

Speciális konfiguráció Azure Resource Manager-sablonokkal

A virtuális hálózat konfigurációjának további szabályozásához használja a következő Azure Resource Manager-sablonokat a portál-UI-alapú automatikus virtuális hálózat konfigurációja és a munkaterület üzembe helyezése helyett. Használjon például meglévő alhálózatokat, meglévő hálózati biztonsági csoportot, vagy adjon hozzá saját biztonsági szabályokat.

Ha egyéni Azure Resource Manager-sablont vagy Azure Databricks virtuális hálózat-injektálási munkaterületsablont használ egy munkaterület meglévő virtuális hálózaton való üzembe helyezéséhez, létre kell hoznia egy gazdagép- és tárolóalhálózatot, minden alhálózathoz hálózati biztonsági csoportot kell csatolnia, és delegálnia kell az alhálózatokat az Microsoft.Databricks/workspaces erőforrás-szolgáltatónak a munkaterület üzembe helyezése előtt . Minden egyes üzembe helyezett munkaterülethez külön alhálózatpárt kell létrehoznia.

All-in-one sablon

Ha egy VNet- és Azure Databricks-munkaterületet egy sablonnal szeretne létrehozni, használja az Azure Databricks virtuális hálózatba injektált munkaterületekhez készült All-in-one sablont.

Virtuális hálózati sablon

Ha sablonnal szeretne létrehozni egy megfelelő alhálózatokkal rendelkező virtuális hálózatot, használja a Databricks virtuális hálózat injektálásához használt VNet-sablont.

Azure Databricks-munkaterületsablon

Ha azure Databricks-munkaterületet szeretne üzembe helyezni egy sablonnal rendelkező meglévő virtuális hálózaton, használja az Azure Databricks virtuális hálózatok injektálásához használt munkaterületsablont.

A munkaterületsablon lehetővé teszi egy meglévő virtuális hálózat megadását és a meglévő alhálózatok használatát:

- Minden üzembe helyezett munkaterülethez külön gazdagép-/tárolóalhálózattal kell rendelkeznie. Nem támogatott az alhálózatok megosztása munkaterületeken, vagy más Azure-erőforrások üzembe helyezése az Azure Databricks-munkaterület által használt alhálózatokon.

- A virtuális hálózat gazdagép- és tárolóalhálózatainak hálózati biztonsági csoportokkal kell rendelkezniük, amelyeket delegálni kell a

Microsoft.Databricks/workspacesszolgáltatásba, mielőtt ezzel az Azure Resource Manager-sablonnal üzembe helyeznénk a munkaterületet. - Ha megfelelően delegált alhálózatokkal rendelkező virtuális hálózatot szeretne létrehozni, használja a Databricks virtuális hálózatok injektálásához használt VNet-sablont.

- Ha meglévő virtuális hálózatot szeretne használni, ha még nem delegálta a gazdagépet és a tárolóalhálózatokat, olvassa el az alhálózat-delegálás hozzáadása vagy eltávolítása című témakört.

Hálózati biztonsági csoport szabályai

Az alábbi táblázatok az Azure Databricks által használt aktuális hálózati biztonsági csoportszabályokat jelenítik meg. Ha az Azure Databricksnek hozzá kell adnia egy szabályt, vagy módosítania kell egy meglévő szabály hatókörét ezen a listán, előzetes értesítést kap. Ez a cikk és a táblák mindig frissülnek, amikor ilyen módosítás történik.

Hogyan kezeli az Azure Databricks a hálózati biztonsági csoport szabályait?

A következő szakaszokban felsorolt NSG-szabályok azokat képviselik, amelyeket az Azure Databricks automatikusan kiépít és kezel az NSG-ben a virtuális hálózat gazdagép- és tárolóalhálózatainak szolgáltatásra Microsoft.Databricks/workspaces delegálása révén. Nincs engedélye ezeknek az NSG-szabályoknak a frissítésére vagy törlésére, és ezt az alhálózat-delegálás letiltja. Az Azure Databricksnek rendelkeznie kell ezekkel a szabályokkal annak érdekében, hogy a Microsoft megbízhatóan üzemeltethesse és támogassa az Azure Databricks szolgáltatást a virtuális hálózaton.

Ezen NSG-szabályok némelyikéhez a VirtualNetwork van hozzárendelve forrásként és célként. Ezt úgy implementálták, hogy az Azure-ban alhálózati szintű szolgáltatáscímke hiányában egyszerűsítse a tervezést. Az összes fürtöt belsőleg egy második hálózati házirendréteg védi, így az A fürt nem tud csatlakozni a B fürthöz ugyanabban a munkaterületen. Ez több munkaterületre is vonatkozik, ha a munkaterületek egy másik alhálózatra vannak üzembe helyezve ugyanabban az ügyfél által felügyelt virtuális hálózaton.

Fontos

A Databricks határozottan javasolja, hogy adjon hozzá megtagadási szabályokat azokhoz a hálózati biztonsági csoportokhoz (NSG-khez), amelyek más, ugyanabban a virtuális hálózatban lévő vagy az adott virtuális hálózathoz társviszonyban lévő hálózatokhoz vannak csatolva. Adjon hozzá megtagadási szabályokat a bejövő és a kimenő kapcsolatokhoz is, így az Azure Databricks számítási erőforrásai közötti és onnan érkező kapcsolatokat is korlátozza. Ha a fürtnek hozzáférésre van szüksége a hálózaton lévő erőforrásokhoz, adjon hozzá szabályokat, hogy csak a követelményeknek való megfeleléshez szükséges minimális hozzáférés legyen engedélyezve.

Hálózati biztonsági csoport szabályai munkaterületekhez

A jelen szakaszban szereplő információk csak a 2020. január 13. után létrehozott Azure Databricks-munkaterületekre vonatkoznak. Ha a munkaterület a biztonságos fürtkapcsolat (SCC) 2020. január 13-i kiadása előtt jött létre, tekintse meg a következő szakaszt.

Ez a táblázat felsorolja a munkaterületek hálózati biztonsági csoportjának szabályait, és két bejövő biztonságicsoport-szabályt tartalmaz, amelyek csak akkor szerepelnek, ha a biztonságos fürtkapcsolat (SCC) le van tiltva.

| Irány | Protokoll | Forrás | Forrásport | Cél | Dest Port | Felhasználva |

|---|---|---|---|---|---|---|

| Bejövő | Bármelyik | VirtualNetwork | Bármelyik | VirtualNetwork | Bármely | Alapértelmezett |

| Bejövő | TCP | AzureDatabricks (szolgáltatáscímke) Csak akkor, ha az SCC le van tiltva |

Bármelyik | VirtualNetwork | 22 | Nyilvános IP-cím |

| Bejövő | TCP | AzureDatabricks (szolgáltatáscímke) Csak akkor, ha az SCC le van tiltva |

Bármelyik | VirtualNetwork | 5557 | Nyilvános IP-cím |

| Kimenő | TCP | VirtualNetwork | Bármely | AzureDatabricks (szolgáltatáscímke) | 443, 3306, 8443-8451 | Alapértelmezett |

| Kimenő | TCP | VirtualNetwork | Bármely | SQL | 3306 | Alapértelmezett |

| Kimenő | TCP | VirtualNetwork | Bármely | Tárolás | 443 | Alapértelmezett |

| Kimenő | Bármelyik | VirtualNetwork | Bármelyik | VirtualNetwork | Bármely | Alapértelmezett |

| Kimenő | TCP | VirtualNetwork | Bármely | EventHub | 9093 | Alapértelmezett |

Feljegyzés

Ha korlátozza a kimenő szabályokat, a Databricks azt javasolja, hogy nyissa meg a 111-et és a 2049-et bizonyos tártelepítések engedélyezéséhez.

Fontos

Az Azure Databricks egy Microsoft Azure belső szolgáltatás, amely a globális Azure nyilvános felhőinfrastruktúrán van üzembe helyezve. A szolgáltatás összetevői közötti összes kommunikáció, beleértve a vezérlősíkon lévő nyilvános IP-címek és az ügyfél számítási síkja közötti kommunikációt, a Microsoft Azure hálózati gerinchálózatán belül marad. Lásd még a Microsoft globális hálózatát.

Hibaelhárítás

Munkaterület-létrehozási hibák

Az alhálózathoz <subnet-id> a következő delegálás(ok) [Microsoft.Databricks/workspaces] bármelyike szükséges a szolgáltatás társítási hivatkozásának hivatkozásához

Lehetséges ok: olyan munkaterületet hoz létre egy virtuális hálózaton, amelynek gazdagépét és tárolóalhálózatait nem delegálták a Microsoft.Databricks/workspaces szolgáltatásba. Mindegyik alhálózathoz csatolni kell egy hálózati biztonsági csoportot, és megfelelően delegálni kell őket. További információért tekintse meg a virtuális hálózatra vonatkozó követelményeket.

Az alhálózat <subnet-id> már használatban van a munkaterület szerint <workspace-id>

Lehetséges ok: egy olyan virtuális hálózatban hoz létre munkaterületet, amelyen gazdagép- és tárolóalhálózatok vannak, amelyeket már használ egy meglévő Azure Databricks-munkaterület. Nem oszthat meg több munkaterületet egyetlen alhálózaton. Minden üzembe helyezett munkaterülethez új gazdagép- és tároló-alhálózattal kell rendelkeznie.

Hibaelhárítás

A példányok nem érhetők el: Az erőforrások nem érhetők el SSH-val.

Lehetséges ok: a vezérlősíkról a feldolgozók felé érkező forgalom blokkolva van. Ha a helyszíni hálózathoz csatlakozó, meglévő virtuális hálózaton végzi az üzembe helyezést, tekintse át a beállítást az Azure Databricks-munkaterület helyszíni hálózathoz történő csatlakoztatását ismertető cikkben megadott információk mentén.

Váratlan indítási hiba: Váratlan hiba történt a fürt beállítása során. Próbálkozzon újra, és ha a probléma továbbra is fennáll, forduljon az Azure Databricks csapatához. Belső hibaüzenet: Timeout while placing node.

Lehetséges ok: a feldolgozóktól az Azure Storage-végpontok felé érkező forgalom le van tiltva. Ha egyéni DNS-kiszolgálókat használ, ellenőrizze a virtuális hálózaton található DNS-kiszolgálók állapotát is.

Felhőszolgáltató indítási hibája: A felhőszolgáltató oldalán hiba lépett fel a fürt beállítása során. További információt az Azure Databricks útmutatójában talál. Azure-hibakód: AuthorizationFailed/InvalidResourceReference.

Lehetséges ok: a virtuális hálózat vagy alhálózatok már nem léteznek. Győződjön meg arról, hogy a virtuális hálózat és az alhálózatok léteznek.

Fürt leállítva. Ok: Spark indítási hibája: A Spark nem tudott időben elindulni. Ezt a problémát okozhatja egy hibás Hive-metaadattár, érvénytelen Spark-konfigurációk vagy hibás init szkriptek. Tekintse meg a Spark-illesztő naplóit a probléma elhárításához, és ha a probléma továbbra is fennáll, forduljon a Databrickshez. Belső hibaüzenet: Spark failed to start: Driver failed to start in time.

Lehetséges ok: A tároló nem tud beszélni a tárolópéldánysal vagy a DBFS storage-fiókkal. Ezt úgy oldhatja meg, hogy hozzáadja az alhálózatokhoz a DBFS-tárfiók útvonalát, amelynél a következő ugrás az internet.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: