Git-hitelesítő adatok konfigurálása & távoli adattár csatlakoztatása az Azure Databrickshez

Ez a cikk bemutatja, hogyan konfigurálhatja Git-hitelesítő adatait a Databricksben, hogy a Databricks Git-mappák (korábbi nevén Adattárak) használatával csatlakoztathassa a távoli adattárat.

A támogatott (felhőbeli és helyszíni) Git-szolgáltatók listáját Támogatott Git-szolgáltatókcímű témakörben találja.

- GitHub-fiók hitelesítése az OAuth 2.0 használatával

- GitHub-fiók hitelesítése PAT használatával

- GitHub-fiók authnticate egy részletes PAT használatával

- GitLab-fiók hitelesítése PAT használatával

- Microsoft Azure DevOps-adattárhoz való hozzáférés hitelesítése

- Atlassian BitBucket-adattárhoz való hozzáférés hitelesítése

GitHub és GitHub AE

Az alábbi információk a GitHub és a GitHub AE felhasználóira vonatkoznak.

Miért érdemes pat helyett a Databricks GitHub-alkalmazást használni?

A Databricks Git-mappák lehetővé teszik a Databricks GitHub-alkalmazás kiválasztását a felhasználói hitelesítéshez PAT-k helyett, ha üzemeltetett GitHub-fiókot használ. A GitHub-alkalmazás használata a következő előnyöket nyújtja a PAT-kkal szemben:

- Az OAuth 2.0-t használja a felhasználói hitelesítéshez. Az OAuth 2.0 adattár-forgalom titkosítva van az erős biztonság érdekében.

- Egyszerűbben integrálható (lásd az alábbi lépéseket), és nincs szükség a tokenek egyedi nyomon követésére.

- A jogkivonat megújítása automatikusan történik.

- Az integráció hatóköre adott csatolt Git-adattárakra terjedhet ki, így részletesebben szabályozhatja a hozzáférést.

Fontos

Az OAuth 2.0 szabvány szerinti integrációnak megfelelően a Databricks tárolja a felhasználó hozzáférési és frissítési jogkivonatait – az összes többi hozzáférés-vezérlést a GitHub kezeli. A hozzáférési és frissítési jogkivonatok a GitHub alapértelmezett lejárati szabályait követik, és a hozzáférési jogkivonatok 8 óra elteltével lejárnak (ami csökkenti a hitelesítő adatok szivárgásának kockázatát). A frissítési jogkivonatok 6 hónapos élettartamúak, ha nincsenek használatban. A csatolt hitelesítő adatok 6 hónap inaktivitás után lejárnak, ezért a felhasználónak újra kell konfigurálnia őket.

A Databricks-jogkivonatokat igény szerint ügyfél által felügyelt kulcsokkal (CMK) is titkosíthatja.

GitHub-fiók összekapcsolása a Databricks GitHub-alkalmazással

Feljegyzés

- Ez a funkció a GitHub Enterprise Serverben nem támogatott. Ehelyett használjon személyes hozzáférési jogkivonatot.

Az Azure Databricksben kapcsolja össze GitHub-fiókját a Felhasználói beállítások lapon:

A lap jobb felső sarkában kattintson a felhasználónévre, majd válassza a Beállításoklehetőséget.

Kattintson a Csatolt fiókok fülre.

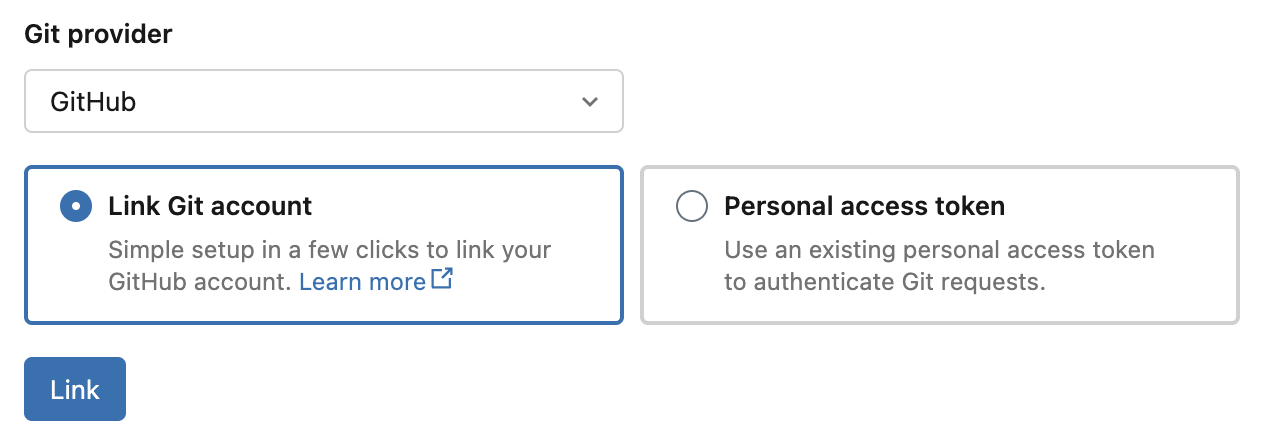

Módosítsa a szolgáltatót GitHubra, válassza a Git-fiók csatolásaopciót, majd kattintson a Csatlakozásgombra.

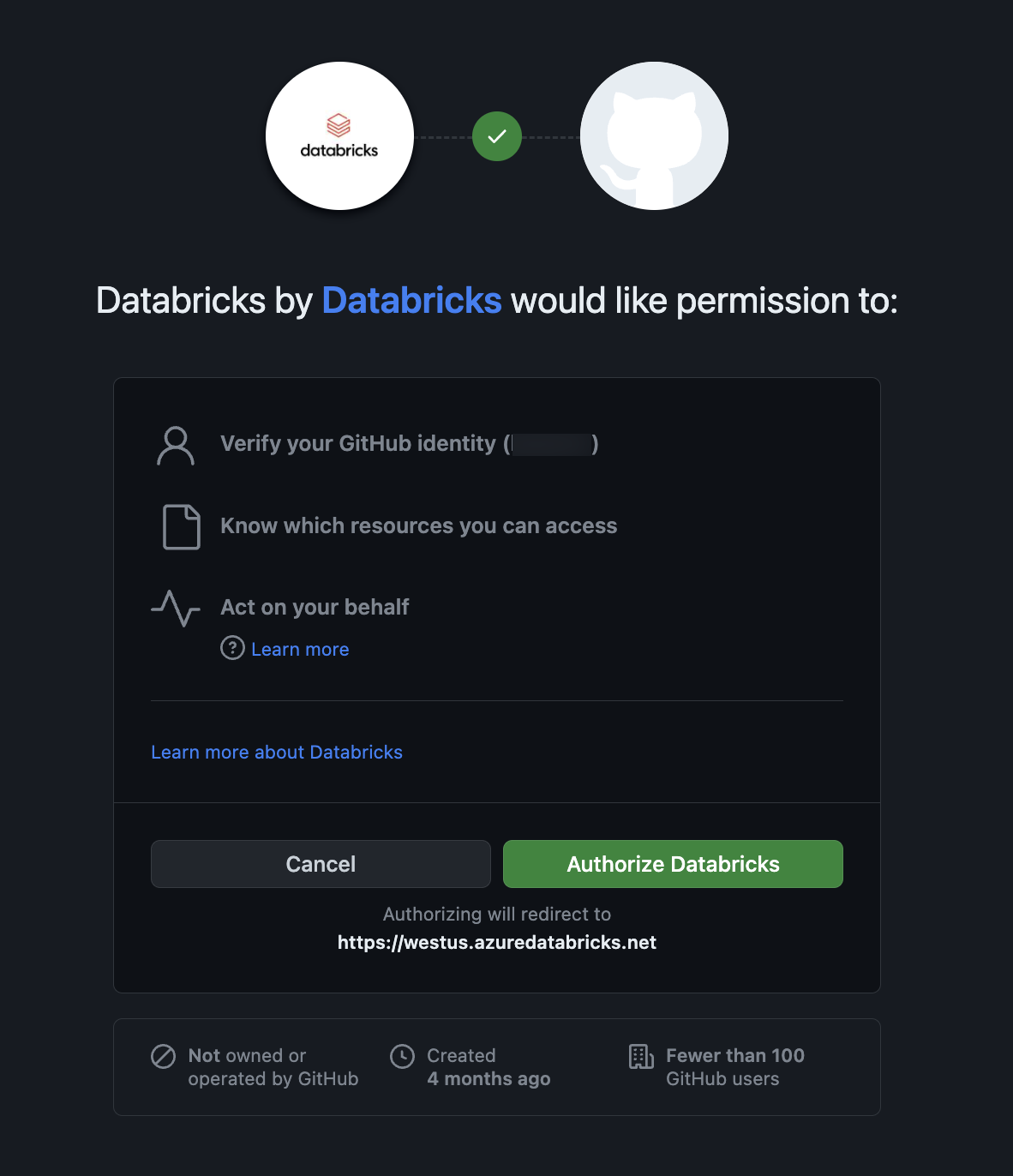

Megjelenik a Databricks GitHub alkalmazásengedélyezési oldala. Engedélyezze a GitHub-alkalmazásnak a telepítés befejezését, amely lehetővé teszi, hogy a Databricks az Ön nevében járjon el, amikor Git-műveleteket hajt végre a Git-mappákban (például egy adattár klónozása). Az alkalmazás-engedélyezésről további információt a GitHub dokumentációjában talál.

A GitHub-adattárakhoz való hozzáférés engedélyezéséhez kövesse az alábbi lépéseket a Databricks GitHub alkalmazás telepítéséhez és konfigurálásához.

A Databricks GitHub-alkalmazás telepítése és konfigurálása az adattárakhoz való hozzáférés engedélyezéséhez

Telepítheti és konfigurálhatja a Databricks GitHub-alkalmazást a Databricks Git-mappákból elérni kívánt GitHub-adattárakon. Az alkalmazás telepítésével kapcsolatos további részletekért tekintse meg a GitHub dokumentációját .

Nyissa meg a Databricks GitHub-alkalmazás telepítési oldalát.

Válassza ki azt a fiókot, amely a elérni kívánt adattárakat birtokolja.

Ha nem ön a fiók tulajdonosa, telepítenie kell a fióktulajdonost, és konfigurálnia kell az alkalmazást.

Ha Ön a fiók tulajdonosa, telepítse a GitHub-alkalmazást. A telepítés olvasási és írási hozzáférést biztosít a kódhoz. A kód csak a felhasználók nevében érhető el (például ha egy felhasználó klónoz egy adattárat a Databricks Git-mappákban).

Csak egy adattár részhalmazának adhat hozzáférést a Csak kiválasztott adattárak lehetőséget választva.

Csatlakozás GitHub-adattárhoz személyes hozzáférési jogkivonat használatával

A GitHubon az alábbi lépéseket követve hozzon létre egy személyes hozzáférési jogkivonatot, amely lehetővé teszi az adattárakhoz való hozzáférést:

- A lap jobb felső sarkában kattintson a profilképére, majd a Beállítások gombra.

- Kattintson a Fejlesztői beállítások elemre.

- Kattintson a személyes hozzáférési jogkivonatok fülre a bal oldali panelen, majd a Jogkivonatok (klasszikus) elemre.

- Kattintson a Új token létrehozása gombra.

- Adja meg a jogkivonat leírását.

- Válassza ki a adattárat és a hatókört, a munkafolyamatot és a hatókört, majd kattintson a Token létrehozása gombra. a munkafolyamat hatókörére akkor van szükség, ha az adattárban GitHub Action-munkafolyamatok vannak.

- Másolja a jogkivonatot a vágólapra. Ezt a jogkivonatot az Azure Databricksben a Felhasználói beállítások > társított fiókok területen adhatja meg.

Az egyszeri bejelentkezés használatához lásd : Személyes hozzáférési jogkivonat engedélyezése saml egyszeri bejelentkezéshez.

Feljegyzés

Problémákat tapasztal a Databricks Github App telepítésekor a fiókjában vagy szervezetében? Hibaelhárítási útmutatásért tekintse meg a GitHub-alkalmazás telepítési dokumentációját .

Csatlakozás GitHub-adattárhoz egy részletes személyes hozzáférési jogkivonat használatával

Ajánlott eljárásként használjon egy részletes PAT-t, amely csak a projektben elérhető erőforrásokhoz biztosít hozzáférést. A GitHubon az alábbi lépéseket követve hozzon létre egy részletes PAT-t, amely lehetővé teszi az adattárakhoz való hozzáférést:

A lap jobb felső sarkában kattintson a profilképére, majd a Beállítások gombra.

Kattintson a Fejlesztői beállítások elemre.

Kattintson a személyes hozzáférési jogkivonatok fülre a bal oldali panelen, majd a részletes jogkivonatokra.

Kattintson az Új jogkivonat létrehozása gombra a lap jobb felső sarkában az Új részletes személyes hozzáférési jogkivonat lap megnyitásához.

Konfigurálja az új, részletes jogkivonatot az alábbi beállításokból:

Jogkivonat neve: Adjon meg egy egyedi jogkivonatnevet. Írja le valahol, hogy ne felejtse el vagy veszítse el!

Lejárat: Válassza ki a token lejárati idejét. Az alapértelmezett érték a "30 nap".

Leírás: Adjon hozzá néhány rövid szöveget, amely leírja a jogkivonat célját.

Erőforrás-tulajdonos: Az alapértelmezett érték az aktuális GitHub-azonosító. Állítsa be ezt a GitHub-szervezetnek, amely az Ön által elérni kívánt adattár(ok) tulajdonosa.

Az Adattár-hozzáférés csoportban válassza ki a jogkivonat hozzáférési hatókörét. Ajánlott eljárásként csak azokat az adattárakat válassza ki, amelyeket a Git-mappaverzió-vezérléshez használni fog.

Az Engedélyek területen konfigurálja a jogkivonat által megadott hozzáférési szinteket azokhoz az adattárakhoz és fiókokhoz, amellyel dolgozni fog. Az engedélycsoportokkal kapcsolatos további részletekért olvassa el a GitHub dokumentációjában a részletes személyes hozzáférési jogkivonatokhoz szükséges engedélyeket.

Állítsa be a Tartalom hozzáférési engedélyeit olvasási és írási. (A Tartalom hatóköre a következő területen található:Adattárengedélyek.) A hatókörrel kapcsolatos részletekért tekintse meg a Tartalom hatókör GitHub-dokumentációját.

Kattintson a Token létrehozása gombra.

Másolja a jogkivonatot a vágólapra. Ezt a jogkivonatot az Azure Databricksben a Felhasználói beállítások > társított fiókok területen adhatja meg.

GitLab

A GitLabben az alábbi lépéseket követve hozzon létre egy személyes hozzáférési jogkivonatot, amely lehetővé teszi az adattárakhoz való hozzáférést:

A GitLab alkalmazásban kattintson a felhasználó ikonra a képernyő bal felső sarkában, és válassza a Beállításoklehetőséget.

Kattintson a Hozzáférési jogkivonatok elemre az oldalsávon.

Kattintson az Új jogkivonat hozzáadása elemre a lap Személyes hozzáférési jogkivonatok szakaszában.

Adja meg a jogkivonat nevét.

A kívánt engedélyszintek jelölőnégyzeteinek bejelölésével válassza ki az adott hatóköröket a hozzáférés biztosításához. A hatókör beállításaival kapcsolatos további részletekért olvassa el a GitLab dokumentációját a PAT-hatókörökről.

Kattintson a Személyes hozzáférési jogkivonat létrehozása elemre.

Másolja a jogkivonatot a vágólapra. Adja meg ezt a jogkivonatot az Azure Databricksben a Felhasználói beállítások > társított fiókok területen.

A személyes hozzáférési jogkivonatok létrehozásával és kezelésével kapcsolatos további információkért tekintse meg a GitLab dokumentációját .

A GitLab emellett támogatja a részletes hozzáférést a "Project Access Tokens" használatával. A Project Access-jogkivonatokkal hatókörbe helyezheti a GitLab-projektekhez való hozzáférést. További részletekért olvassa el a GitLab Project Access-jogkivonatokkal kapcsolatos dokumentációját.

Azure DevOps Services

Csatlakozás Azure DevOps-adattárhoz a Microsoft Entra ID használatával

Az Azure DevOps Services használatával történő hitelesítés automatikusan megtörténik, amikor a Microsoft Entra ID-val végez hitelesítést. Az Azure DevOps Services-szervezetnek ugyanahhoz a Microsoft Entra ID-bérlőhöz kell kapcsolódnia, mint a Databricksnek. A Microsoft Entra ID szolgáltatásvégpontjának elérhetőnek kell lennie a Databricks-munkaterület privát és nyilvános alhálózataiból is. További információ: Azure Databricks üzembe helyezése az Azure-beli virtuális hálózaton (VNet-injektálás).

Az Azure Databricksben állítsa a Git-szolgáltatót az Azure DevOps Servicesre a Felhasználói beállítások lapon:

A lap jobb felső sarkában kattintson a felhasználónévre, majd válassza a Beállításoklehetőséget.

Kattintson a Csatolt fiókok fülre.

Módosítsa a szolgáltatót az Azure DevOps Servicesre.

Csatlakozás azure DevOps-adattárhoz jogkivonat használatával

Az alábbi lépések bemutatják, hogyan csatlakoztathat egy Azure Databricks-adattárat egy Azure DevOps-adattárhoz, ha azok nem ugyanabban a Microsoft Entra ID-bérlőben vannak.

A Microsoft Entra ID szolgáltatásvégpontjának elérhetőnek kell lennie a Databricks-munkaterület privát és nyilvános alhálózatáról. További információ: Azure Databricks üzembe helyezése az Azure-beli virtuális hálózaton (VNet-injektálás).

Hozzáférési jogkivonat beszerzése az Azure DevOps adattárához:

- Nyissa meg a dev.azure.com, majd jelentkezzen be a DevOps-szervezetbe, amely tartalmazza az Azure Databrickshez csatlakoztatni kívánt adattárat.

- A jobb felső oldalon kattintson a Felhasználói beállítások ikonra, és válassza Személyes hozzáférési jogkivonatoklehetőséget.

- Kattintson a + Új jogkivonat7 lehetőségre.

- Adja meg az adatokat az űrlapon:

- Nevezze el a jogkivonatot.

- Válassza ki a szervezet nevét, amely az adattár neve.

- Adja meg a lejárati dátumot.

- Válassza ki a szükséges hatókört, például a teljes hozzáférést.

- Másolja ki a megjelenített hozzáférési jogkivonatot.

- Adja meg ezt a jogkivonatot az Azure Databricksben a Felhasználói beállítások > társított fiókok területen.

- A Git-szolgáltató felhasználónevében vagy e-mail-címében adja meg a DevOps-szervezetbe való bejelentkezéshez használt e-mail-címet.

Bitbucket

Feljegyzés

A Databricks nem támogatja a Bitbucket-adattár hozzáférési jogkivonatait vagy a Project Access-jogkivonatokat.

A Bitbucketben az alábbi lépéseket követve hozzon létre egy alkalmazásjelszót, amely lehetővé teszi az adattárak elérését:

- Nyissa meg a Bitbucket Cloudot, és hozzon létre egy alkalmazásjelszót, amely lehetővé teszi az adattárak elérését. Tekintse meg a Bitbucket Cloud dokumentációját.

- Rögzítse a jelszót biztonságos módon.

- Az Azure Databricksben adja meg ezt a jelszót a Felhasználói beállítások > társított fiókok területen.

Egyéb Git-szolgáltatók

Ha a Git-szolgáltató nem szerepel a listában, válassza a "GitHub" lehetőséget, és adja meg neki a Git-szolgáltatótól beszerzett PAT-t, de nem garantáltan működik.