Oktatóanyag: Azure DDoS Protection-szimuláció tesztelése

Érdemes tesztelni a feltételezéseit arról, hogy a szolgáltatások hogyan reagálnak a támadásokra rendszeres szimulációk elvégzésével. A tesztelés során ellenőrizze, hogy szolgáltatásai vagy alkalmazásai továbbra is a várt módon működnek-e, és nincs-e fennakadás a felhasználói élményben. Azonosítsa a technológia és a folyamat szempontjából is a hiányosságokat, és foglalja bele őket a DDoS-válaszstratégiában. Javasoljuk, hogy az éles környezetre gyakorolt hatás minimalizálása érdekében végezze el ezeket a teszteket átmeneti vagy csúcsidőn kívüli időszakokban.

A szimulációk segítenek:

- Megtapasztalhatja, hogy az Azure DDoS Protection hogyan segít az Azure-erőforrások DDoS-támadások elleni védelmében.

- Optimalizálhatja az incidensekre való válaszadást DDoS-támadás közben.

- Dokumentálhatja a DDoS-megfelelőséget.

- Betaníthatja a hálózati biztonsági csapatokat.

Azure DDoS-szimulációs tesztelési szabályzat

A támadásokat csak jóváhagyott tesztelőpartnereinkkel szimulálhatja:

- BreakingPoint Cloud: önkiszolgáló forgalomgenerátor, ahol az ügyfelek a DDoS Protection által engedélyezett nyilvános végpontok közötti forgalmat generálhatják szimulációkhoz.

- MazeBolt:A RADAR™ platform folyamatosan azonosítja és lehetővé teszi a DDoS biztonsági réseinek megszüntetését – proaktív módon és az üzleti műveletek megszakítása nélkül.

- Piros gomb: egy dedikált szakértői csapattal együttműködve valós DDoS-támadási forgatókönyveket szimulálhat ellenőrzött környezetben.

- RedWolf: önkiszolgáló vagy irányított DDoS-tesztelési szolgáltató valós idejű vezérléssel.

Tesztelő partnereink szimulációs környezetei az Azure-ban vannak felépítve. Csak olyan Azure-beli nyilvános IP-címeken szimulálhat, amelyek saját Azure-előfizetéshez tartoznak, amelyeket a tesztelés előtt a partnereink érvényesítenek. Emellett ezeket a nyilvános cél IP-címeket az Azure DDoS Protectionben kell védeni. A szimulációs teszteléssel felmérheti a jelenlegi készültségi állapotát, azonosíthatja az incidenskezelési eljárások hiányosságait, és útmutatást adhat a megfelelő DDoS-válaszstratégia kialakításához.

Feljegyzés

A BreakingPoint Cloud és a Red button csak a nyilvános felhőhöz érhető el.

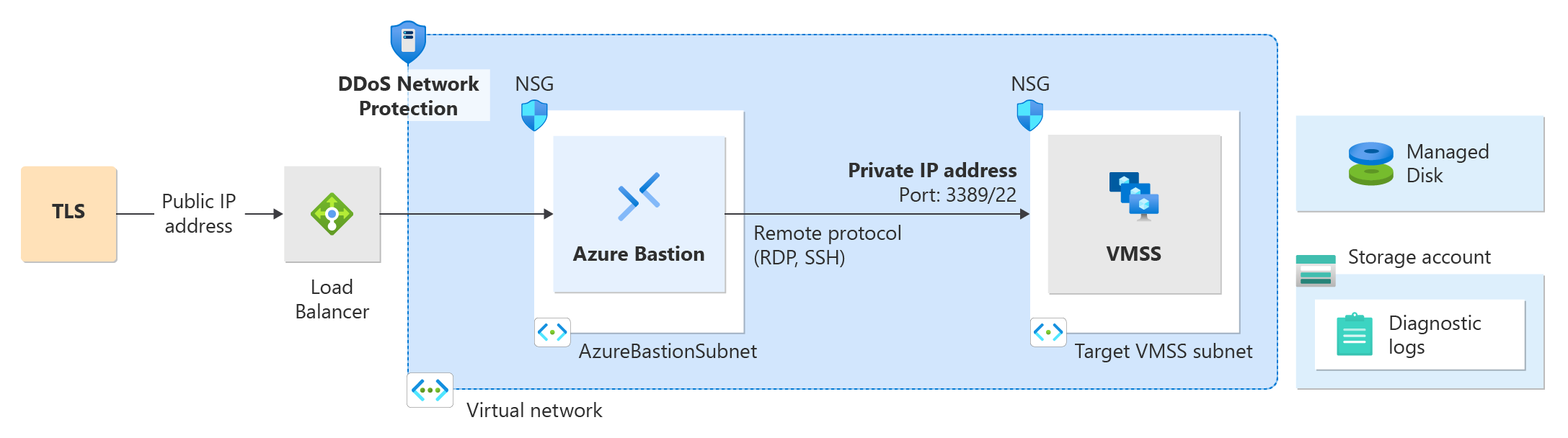

Ebben az oktatóanyagban egy tesztkörnyezetet fog létrehozni, amely a következőket tartalmazza:

- DDoS védelmi terv

- Egy virtuális hálózatot

- Azure Bastion-gazdagép

- Terheléselosztó

- Két virtuális gép

Ezután konfigurálja a diagnosztikai naplókat és riasztásokat a támadások és a forgalmi minták figyeléséhez. Végül konfigurál egy DDoS-támadásszimulációt az egyik jóváhagyott tesztelőpartnerünkkel.

Előfeltételek

- Egy Azure-fiók, aktív előfizetéssel.

- A diagnosztikai naplózás használatához először létre kell hoznia egy Log Analytics-munkaterületet, amelyen engedélyezve van a diagnosztikai beállítások.

- Ebben az oktatóanyagban üzembe kell helyeznie egy Load Balancert, egy nyilvános IP-címet, a Bastiont és két virtuális gépet. További információ: Load Balancer üzembe helyezése a DDoS Protection használatával. Kihagyhatja a NAT Gateway lépését a Load Balancer üzembe helyezésével kapcsolatos DDoS Protection-oktatóanyagban.

DDoS Protection-metrikák és -riasztások konfigurálása

Ebben az oktatóanyagban a DDoS Protection metrikáit és riasztásait konfiguráljuk a támadások és a forgalmi minták figyelésére.

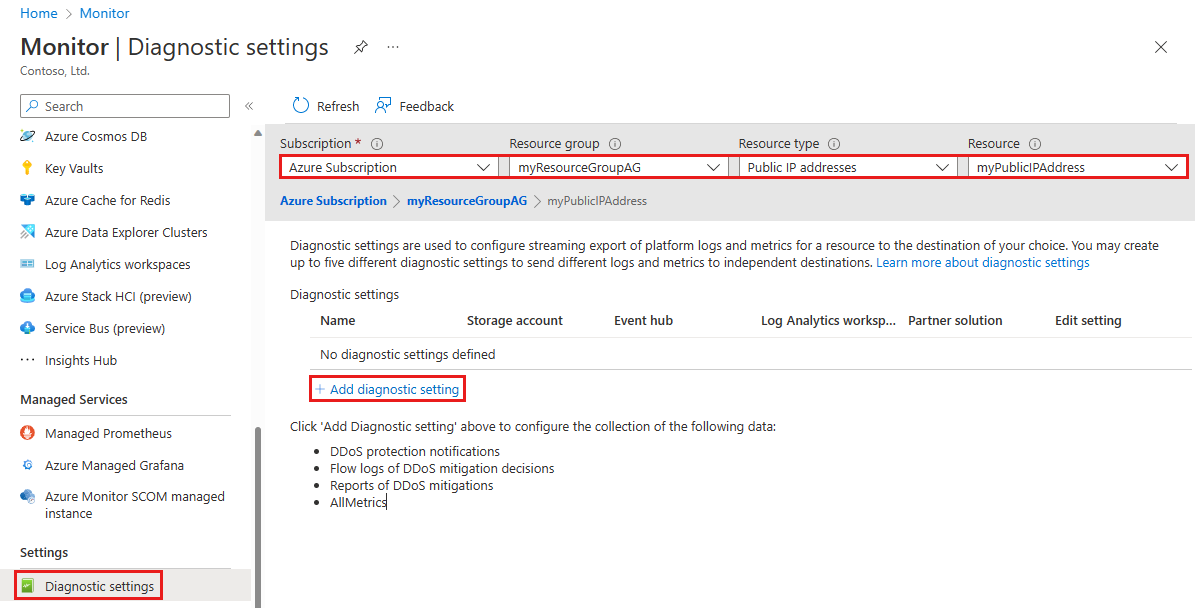

Diagnosztikai naplók konfigurálása

Jelentkezzen be az Azure Portalra.

A portál tetején található keresőmezőbe írja be a Monitor kifejezést. Válassza a Figyelés lehetőséget a keresési eredmények között.

A bal oldali panelen válassza a Diagnosztikai Gépház lehetőséget a Gépház alatt, majd válassza ki a következő információkat a Diagnosztikai beállítások lapon. Ezután válassza a Diagnosztikai beállítás hozzáadása lehetőséget.

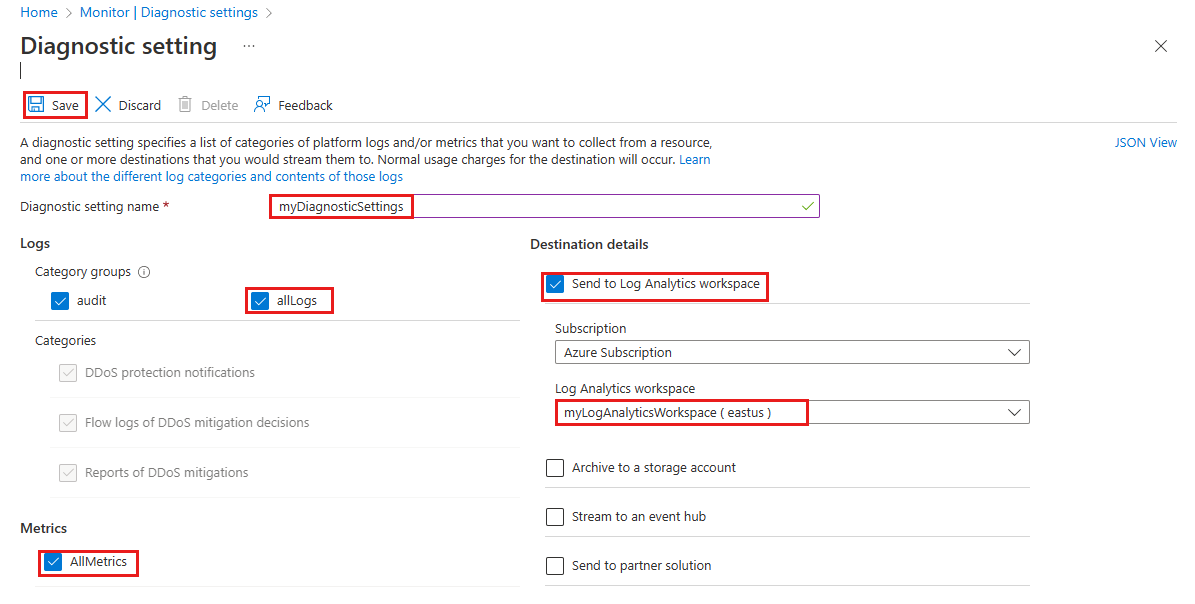

Beállítás Érték Előfizetés Válassza ki a naplózni kívánt nyilvános IP-címet tartalmazó előfizetést . Erőforráscsoport Válassza ki a naplózni kívánt nyilvános IP-címet tartalmazó erőforráscsoportot . Erőforrás típusa Válassza ki a nyilvános IP-címeket. Erőforrás Válassza ki azt a nyilvános IP-címet , amelyhez metrikákat szeretne naplózni. A Diagnosztikai beállítás lap Céladatok csoportjában válassza a Küldés a Log Analytics-munkaterületre lehetőséget, majd adja meg a következő adatokat, majd válassza a Mentés lehetőséget.

Beállítás Érték Diagnosztikai beállítás neve Adja meg a myDiagnostic Gépház. Naplók Válassza ki az allLogs elemet. Metrikák Válassza az AllMetrics lehetőséget. Céladatok Válassza a Küldés a Log Analytics-munkaterületre lehetőséget. Előfizetés Válassza ki az Azure-előfizetését. Log Analytics-munkaterület Válassza a myLogAnalyticsWorkspace lehetőséget.

Metrikariasztások konfigurálása

Jelentkezzen be az Azure Portalra.

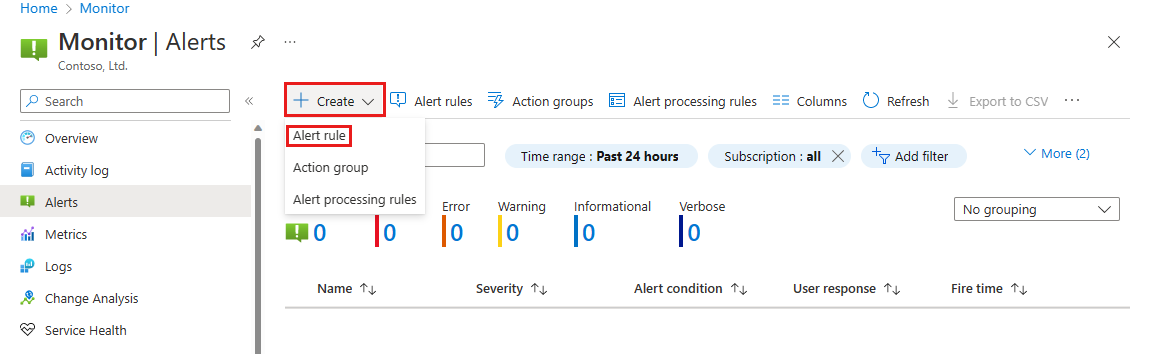

A portál tetején található keresőmezőbe írja be a Riasztások kifejezést. Válassza a Riasztások lehetőséget a keresési eredmények között.

Válassza a + Létrehozás lehetőséget a navigációs sávon, majd válassza a Riasztási szabály lehetőséget.

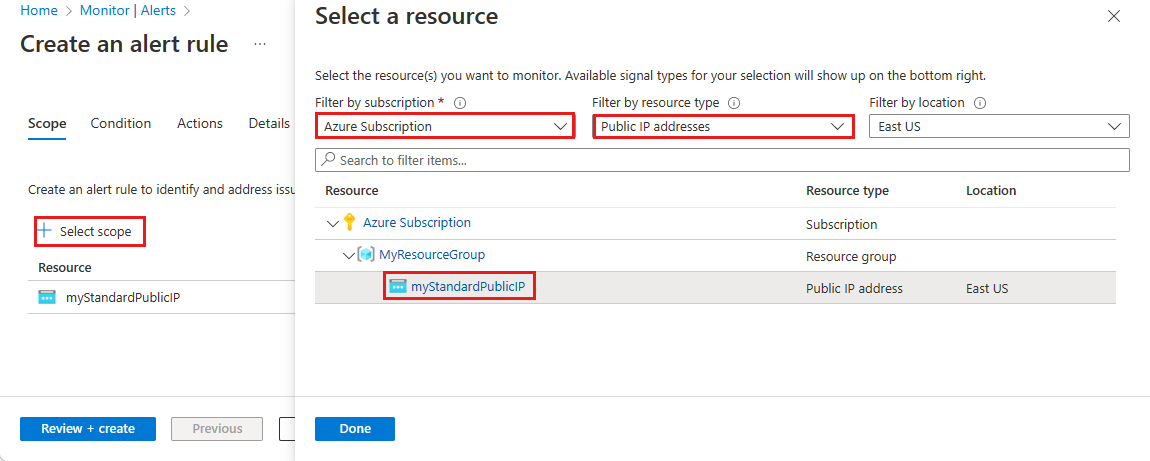

A Riasztási szabály létrehozása lapon válassza a + Hatókör kijelölése lehetőséget, majd válassza ki az alábbi információkat az Erőforrás kiválasztása lapon.

Beállítás Érték Szűrés előfizetésre Válassza ki a naplózni kívánt nyilvános IP-címet tartalmazó előfizetést . Szűrés erőforrástípus szerint Válassza ki a nyilvános IP-címeket. Erőforrás Válassza ki azt a nyilvános IP-címet , amelyhez metrikákat szeretne naplózni. Válassza a Kész, majd a Tovább: Feltétel lehetőséget.

A Feltétel lapon válassza a + Feltétel hozzáadása lehetőséget, majd a Keresés jelnév alapján keresőmezőben keresse meg és válassza a DDoS-támadás alatt lehetőséget, vagy sem.

A Riasztási szabály létrehozása lapon adja meg vagy válassza ki a következő adatokat.

Beállítás Érték Küszöbérték Hagyja meg az alapértelmezett beállítást. Összesítés típusa Hagyja meg az alapértelmezett beállítást. Operátor Válassza a Nagyobb vagy egyenlő lehetőséget. Unit (Egység) Hagyja meg az alapértelmezett beállítást. Küszöbérték Adja meg az 1 értéket. A DDoS-támadás alatt vagy sem a metrika esetén a 0 azt jelenti, hogy nincs támadás alatt, míg az 1 azt jelenti, hogy támadás alatt áll. Válassza a Tovább: Műveletek , majd a + Műveletcsoport létrehozása lehetőséget.

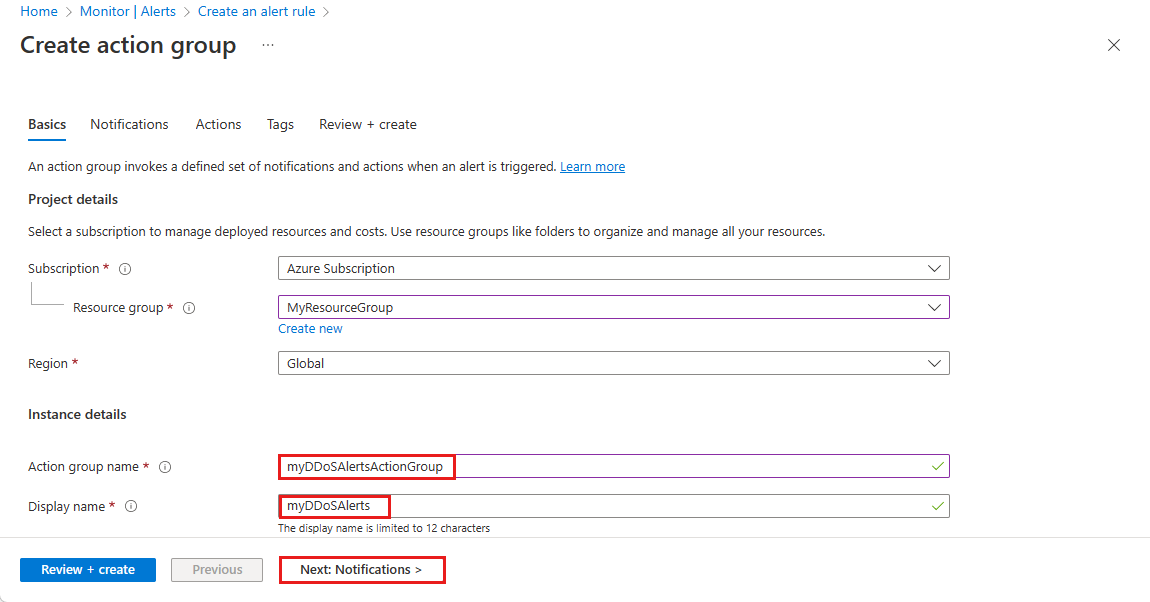

Műveletcsoport létrehozása

A Műveletcsoport létrehozása lapon adja meg a következő adatokat, majd válassza a Tovább: Értesítések lehetőséget.

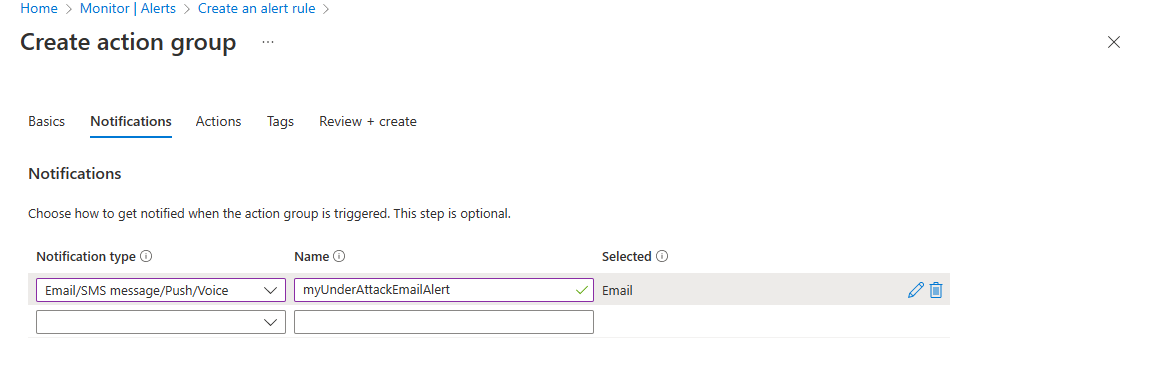

Beállítás Érték Előfizetés Válassza ki a naplózni kívánt nyilvános IP-címet tartalmazó Azure-előfizetést. Erőforráscsoport Válassza ki az erőforráscsoportot. Régió Hagyja meg az alapértelmezett beállítást. Műveletcsoport Adja meg a myDDoSAlertsActionGroup értéket. Megjelenített név Adja meg a myDDoSAlerts parancsot. Az Értesítések lap Értesítés típusa területén válassza az E-mail/SMS-üzenet/Leküldés/Hang lehetőséget. A Név mezőbe írja be a myUnderAttackEmailAlert nevet.

Az E-mail/SMS-üzenet/Leküldés/Hang lapon jelölje be az E-mail jelölőnégyzetet, majd adja meg a szükséges e-mailt. Kattintson az OK gombra.

Válassza az Áttekintés + létrehozás, majd a Létrehozás lehetőséget.

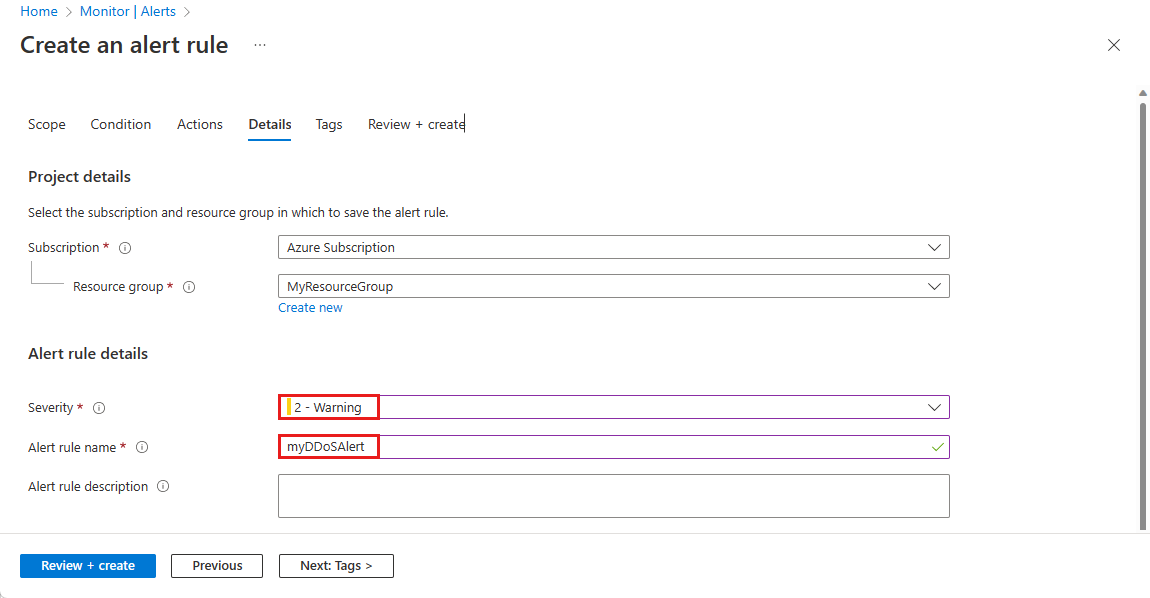

Riasztások konfigurálásának folytatása a portálon keresztül

Válassza a Tovább elemet : Részletek.

A Részletek lap Riasztási szabály részletei csoportjában adja meg a következő adatokat.

Beállítás Érték Súlyosság Válassza a 2 – Figyelmeztetés lehetőséget. Riasztási szabály neve Írja be a myDDoSAlert parancsot. Válassza a Véleményezés + létrehozás lehetőséget, majd az ellenőrzés sikeres befejezése után válassza a Létrehozás lehetőséget.

DDoS-támadásszimuláció konfigurálása

BreakingPoint Cloud

A BreakingPoint Cloud egy önkiszolgáló forgalomgenerátor, amely a DDoS Protection által engedélyezett nyilvános végpontok közötti forgalmat generálhatja szimulációkhoz.

A BreakingPoint Cloud ajánlatai:

- Egyszerűsített felhasználói felület és "beépített" felület.

- Használatalapú fizetéses modell.

- Az előre definiált DDoS-tesztelési méretezési és tesztelési időtartamprofilok biztonságosabb ellenőrzést tesznek lehetővé a konfigurációs hibák lehetséges előfordulásának kiküszöbölésével.

- Ingyenes próbaverziós fiók.

Feljegyzés

A BreakingPoint Cloudhoz először létre kell hoznia egy BreakingPoint Cloud-fiókot.

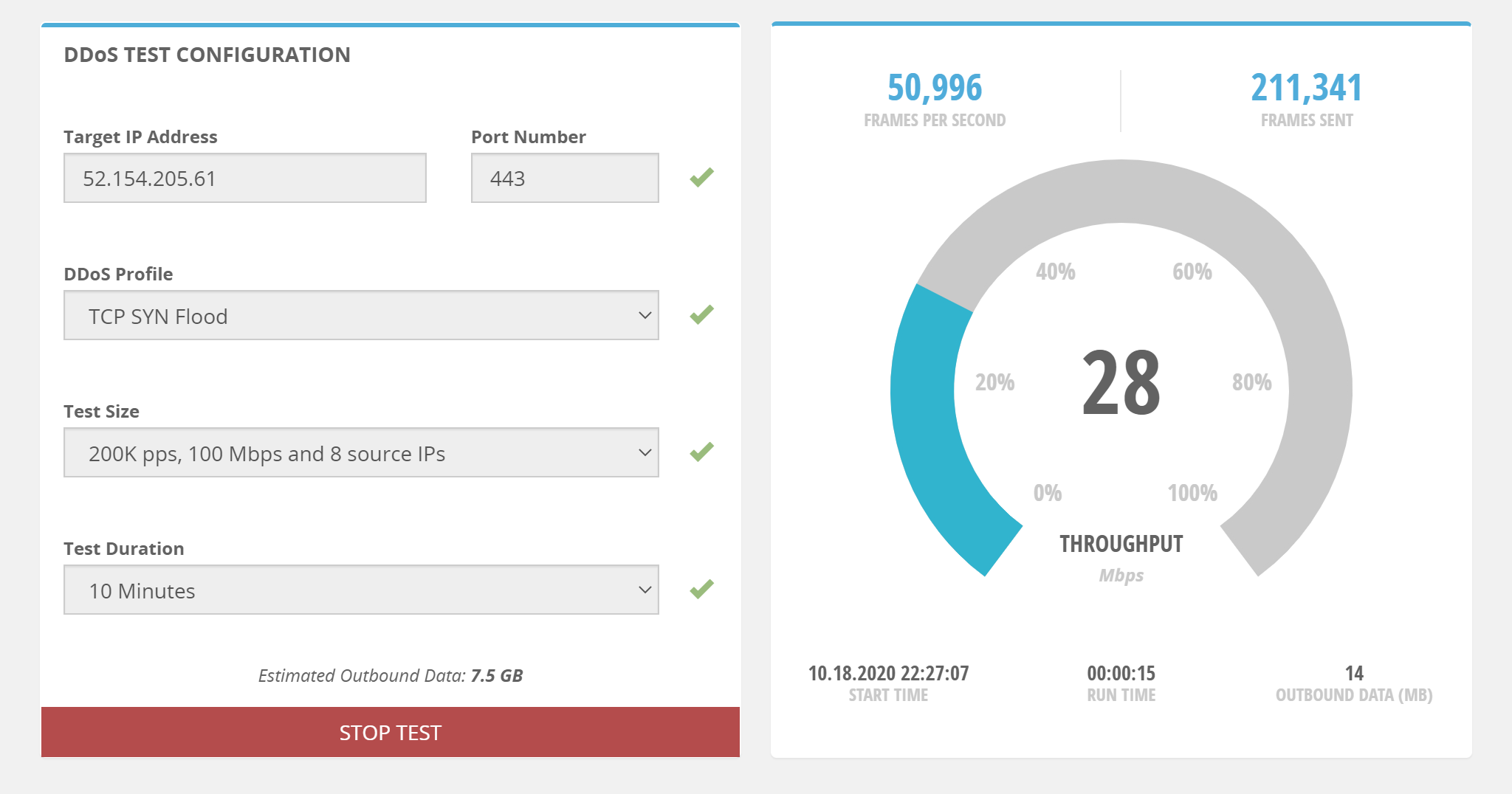

Példa a támadási értékekre:

| Beállítás | Érték |

|---|---|

| Cél IP-címe | Adja meg a tesztelni kívánt nyilvános IP-cím egyikét. |

| Portszám | Adja meg a 443-at. |

| DDoS-profil | Lehetséges értékek: DNS Flood, NTPv2 Flood, SSDP Flood, TCP SYN Flood, UDP 64B FloodUDP 128B Flood, UDP 256B Flood, UDP 512B Flood, UDP 1024B FloodUDP 1514B Flood, , UDP Fragmentation. UDP Memcached |

| Tesztméret | Lehetséges értékek: 100K pps, 50 Mbps and 4 source IPs, 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs800K pps, 400 Mbps and 32 source IPs. |

| Tesztelés időtartama | Lehetséges értékek: 10 Minutes, 15 Minutes, 20 Minutes, 25 Minutes30 Minutes. |

Feljegyzés

- A BreakingPoint Cloud Azure-környezettel való használatával kapcsolatos további információkért tekintse meg ezt a BreakingPoint Cloud-blogot.

- A BreakingPoint Cloud használatát bemutató videóért tekintse meg a DDoS támadásszimulációját.

Piros gomb

A Red Button DDoS-tesztelési szolgáltatáscsomagja három szakaszból áll:

- Tervezési munkamenet: A Red Button szakértői találkoznak a csapatával a hálózati architektúra megismeréséhez, a technikai részletek összeállításához, valamint a világos célok és a tesztelési ütemtervek meghatározásához. Ez magában foglalja a DDoS-teszt hatókörének és céljainak tervezését, a támadási vektorokat és a támadási arányokat. A közös tervezési munka részletes leírása egy tesztterv-dokumentumban található.

- Irányított DDoS-támadás: A meghatározott célok alapján a Red Button csapata többvektoros DDoS-támadásokat indít el. A teszt általában három és hat óra között tart. A támadások biztonságosan, dedikált kiszolgálók használatával hajthatók végre, és a Red Button felügyeleti konzoljával vezérelhetők és figyelhetők.

- Összefoglalás és javaslatok: A Red Button csapata írásos DDoS-tesztjelentést biztosít, amely ismerteti a DDoS-kockázatcsökkentés hatékonyságát. A jelentés tartalmazza a teszteredmények összefoglalóját, a szimuláció teljes naplóját, az infrastruktúrán belüli biztonsági rések listáját, valamint a javításukra vonatkozó javaslatokat.

A Red Button emellett két másik szolgáltatáscsomagot is kínál, a DDoS 360-at és a DDoS Incident Response-t, amelyek kiegészíthetik a DDoS Testing szolgáltatáscsomagot.

RedWolf

A RedWolf egy könnyen használható tesztelési rendszert kínál, amely önkiszolgáló vagy RedWolf-szakértők által vezetett. A RedWolf tesztelési rendszere lehetővé teszi az ügyfelek számára a támadási vektorok beállítását. Az ügyfelek valós idejű vezérléssel adhatnak meg támadási méreteket a valós idejű DDoS-támadási forgatókönyvek szabályozott környezetben való szimulálásához.

A RedWolf DDoS-tesztelési szolgáltatáscsomagja a következőket tartalmazza:

- Támadási vektorok: A RedWolf által tervezett egyedi felhőbeli támadások. A RedWolf támadásvektorairól további információt a Technikai részletek című témakörben talál.

- Irányított szolgáltatás: A RedWolf csapatával futtathat teszteket. A RedWolf irányított szolgáltatásával kapcsolatos további információkért lásd: Irányított szolgáltatás.

- Önkiszolgáló: A RedWol használatával saját maga futtathat teszteket. További információ a RedWolf önkiszolgáló szolgáltatásáról: Önkiszolgáló.

MazeBolt

A RADAR™ platform folyamatosan azonosítja és lehetővé teszi a DDoS biztonsági réseinek megszüntetését – proaktív módon és az üzleti műveletek megszakítása nélkül.

Következő lépések

A támadási metrikák és riasztások támadás utáni megtekintéséhez folytassa az alábbi oktatóanyagokkal.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: