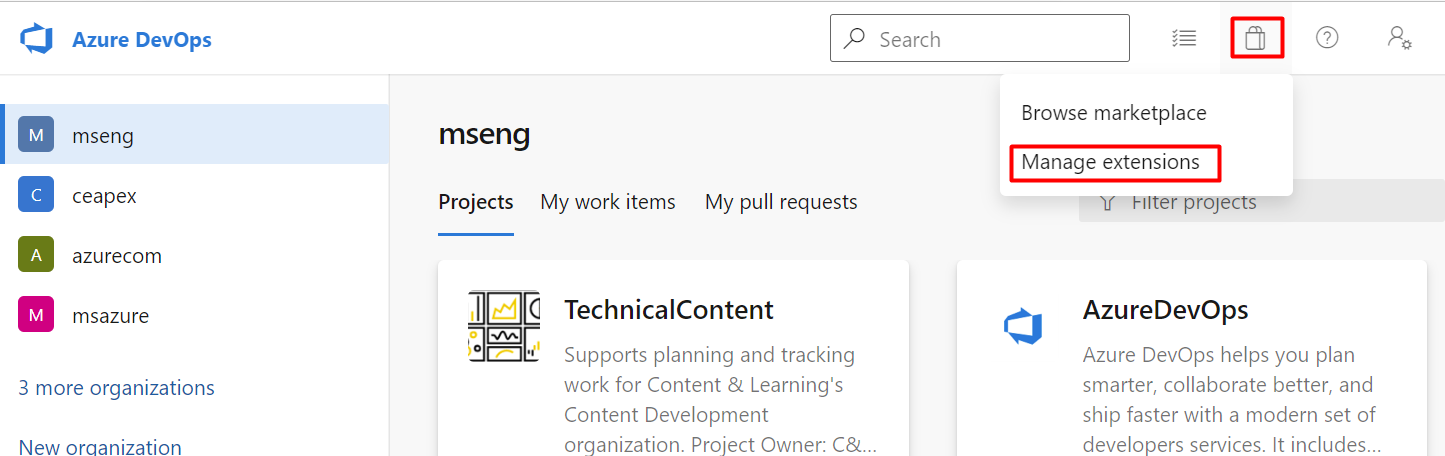

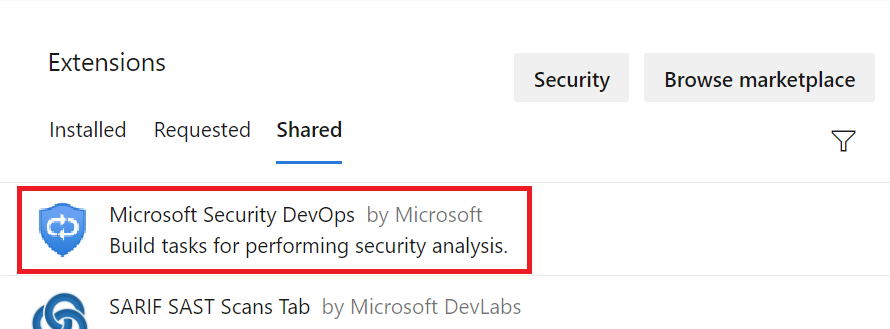

A Microsoft Security DevOps egy parancssori alkalmazás, amely a statikus elemzési eszközöket integrálja a fejlesztési életciklusba. A Microsoft Security DevOps telepíti, konfigurálja és futtatja a statikus elemzési eszközök legújabb verzióit (beleértve, de nem kizárólagosan az SDL/biztonsági és megfelelőségi eszközöket). A Microsoft Security DevOps olyan hordozható konfigurációkkal rendelkező adatvezérelt, amelyek több környezetben teszik lehetővé a determinisztikus végrehajtást.

A Microsoft Security DevOps a következő nyílt forráskódú eszközöket használja:

| Név | Nyelv | Licenc |

|---|---|---|

| Antimalware | Kártevőirtó védelem a Windowsban a Végponthoz készült Microsoft Defender ellen, amely kártevőket keres, és megszakítja a buildet, ha kártevőt találtak. Ez az eszköz alapértelmezés szerint a Windows legújabb ügynökén vizsgálja. | Nem nyílt forráskódú |

| Bandit | Python | Apache-licenc 2.0 |

| BinSkim | Bináris-Windows, ELF | MIT-licenc |

| Checkov | Terraform, Terraform-terv, CloudFormation, AWS SAM, Kubernetes, Helm-diagramok, Kustomize, Dockerfile, Kiszolgáló nélküli, Bicep, OpenAPI, ARM | Apache-licenc 2.0 |

| ESlint | JavaScript | MIT-licenc |

| IaCFileScanner | Sablonleképezési eszköz a Terraformhoz, a CloudFormationhoz, az ARM-sablonhoz, a Bicep-hez | Nem nyílt forráskódú |

| Sablonelemző | ARM-sablon, Bicep | MIT-licenc |

| Terrascan | Terraform (HCL2), Kubernetes (JSON/YAML), Helm v3, Kustomize, Dockerfiles, CloudFormation | Apache-licenc 2.0 |

| Apróság | tárolórendszerképek, infrastruktúra kódként (IaC) | Apache-licenc 2.0 |

Feljegyzés

2023. szeptember 20-tól az Azure DevOpshoz készült Microsoft Security DevOps (MSDO) bővítmény titkos kulcskeresési (CredScan) eszköze elavult. Az MSDO-titkos kódok vizsgálata a GitHub Advanced Security for Azure DevOpsra lesz lecserélve.