Azure DevOps-környezetek csatlakoztatása Felhőhöz készült Defender

Ez a lap egyszerű előkészítési felületet biztosít az Azure DevOps-környezetek Felhőhöz készült Microsoft Defender való összekapcsolásához, valamint az Azure DevOps-adattárak automatikus felderítéséhez.

Az Azure DevOps-környezetek Felhőhöz készült Defender való összekapcsolásával kiterjesztheti a Felhőhöz készült Defender biztonsági képességeit az Azure DevOps-erőforrásokra, és javíthatja a biztonsági helyzet állapotát. További információ.

Előfeltételek

A rövid útmutató elvégzéséhez a következőkre lesz szüksége:

- Azure-fiók Felhőhöz készült Defender előkészítéssel. Ha még nem rendelkezik Azure-fiókkal, hozzon létre egyet ingyenesen.

- Vegye figyelembe, hogy az Felhőhöz készült Defender által végrehajtott API-hívások száma az Azure DevOps globális felhasználási korlátja alapján történik.

- Tekintse át a DevOps biztonsági funkcióival kapcsolatos gyakori kérdéseket Felhőhöz készült Defender.

Elérhetőség

| Szempont | Részletek |

|---|---|

| Kiadási állapot: | Általános rendelkezésre állás. |

| Díjszabás: | A díjszabást a Felhőhöz készült Defender díjszabási oldalán talál. |

| Szükséges engedélyek: | Fiókadminisztrátor , aki jogosult bejelentkezni az Azure Portalra. Közreműködő egy összekötő létrehozásához az Azure-előfizetésben. Az Azure DevOps-szervezet projektgyűjtemény-rendszergazdája . Alapszintű vagy alapszintű + tesztcsomagok hozzáférési szintje az Azure DevOps-szervezetben. Győződjön meg arról, hogy mindkét projektcsoport-rendszergazdai engedéllyel és alapszintű hozzáférési szinttel rendelkezik minden olyan Azure DevOps-szervezethez, amelybe be szeretne építeni. Az érdekelt felek hozzáférési szintje nem elegendő. Külső alkalmazáshozzáférés az OAuthon keresztül, amelyet be kell állítani On az Azure DevOps Organizationben. További információ az OAuthról és annak engedélyezéséről a szervezetekben. |

| Régiók és rendelkezésre állás: | Tekintse meg a régiótámogatás és a szolgáltatások rendelkezésre állásának támogatási és előfeltételei szakaszát. |

| Felhők: |  Kereskedelmi Kereskedelmi  National (Azure Government, Microsoft Azure által üzemeltetett 21Vianet) National (Azure Government, Microsoft Azure által üzemeltetett 21Vianet) |

Feljegyzés

A Biztonsági olvasó szerepkör az erőforráscsoport/Azure DevOps-összekötő hatókörén alkalmazható, hogy ne állítson be magas jogosultsági szintű engedélyeket előfizetési szinten a DevOps biztonsági helyzetértékeléseinek olvasási hozzáféréséhez.

Az Azure DevOps-szervezet csatlakoztatása

Feljegyzés

Miután csatlakoztatta az Azure DevOpst Felhőhöz készült Defender, a Microsoft Defender for DevOps Container Mapping bővítmény automatikusan meg lesz osztva és telepítve lesz az összes csatlakoztatott Azure DevOps-szervezeten. Ez a bővítmény lehetővé teszi, hogy Felhőhöz készült Defender metaadatokat nyerjen ki a folyamatokból, például egy tároló kivonatazonosítóját és nevét. Ez a metaadatok a DevOps-entitások és a kapcsolódó felhőerőforrások összekapcsolására szolgálnak. További információ a tárolóleképezésről.

Az Azure DevOps-szervezet csatlakoztatása a Felhőhöz készült Defender egy natív összekötő használatával:

Jelentkezzen be az Azure Portalra.

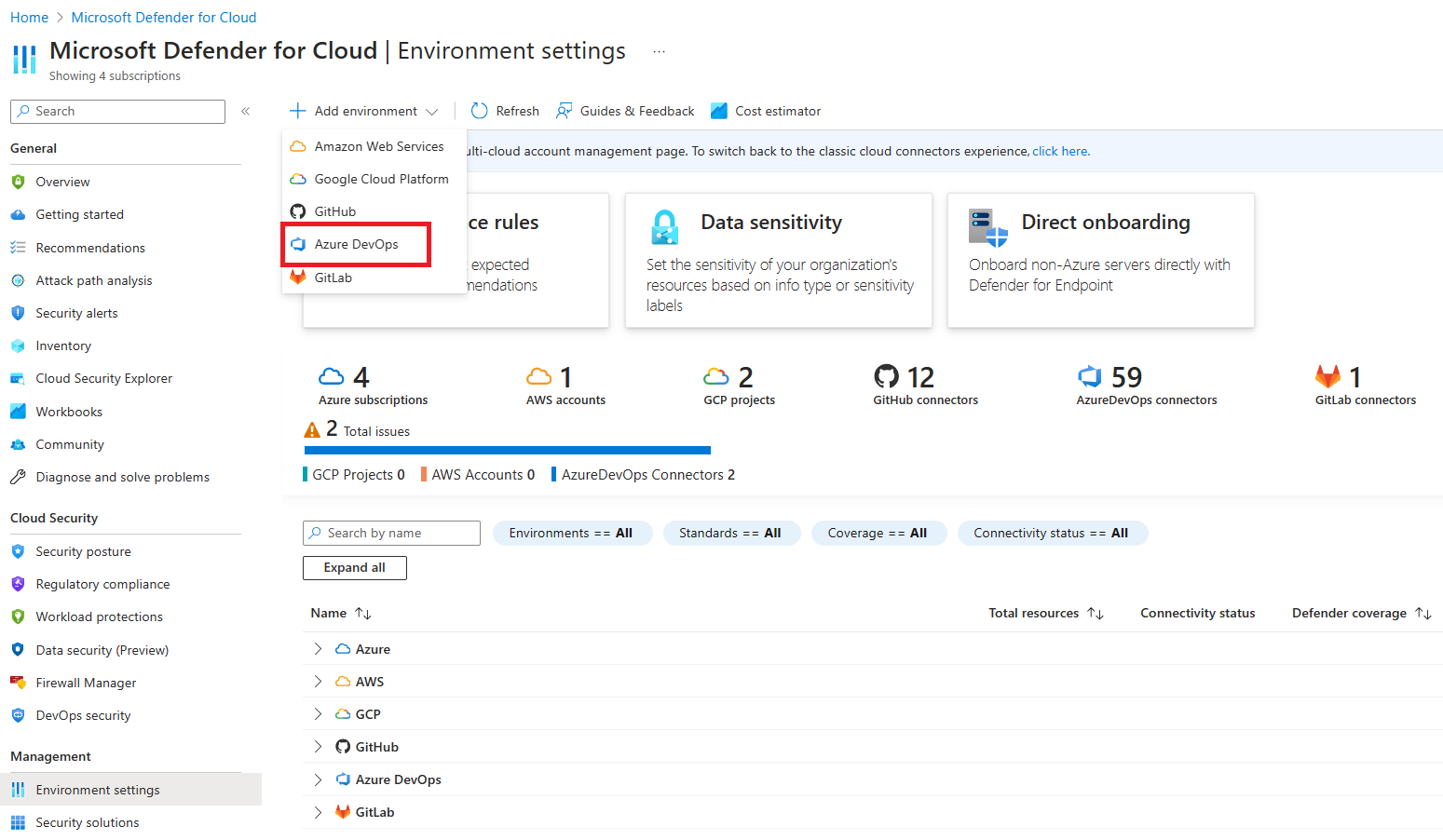

Nyissa meg a Felhőhöz készült Microsoft Defender> Környezeti beállításokat.

Válassza a Környezet hozzáadása lehetőséget.

Válassza az Azure DevOps lehetőséget.

Adjon meg egy nevet, előfizetést, erőforráscsoportot és régiót.

Az előfizetés az a hely, ahol Felhőhöz készült Microsoft Defender létrehozza és tárolja az Azure DevOps-kapcsolatot.

Válassza a Tovább elemet : Hozzáférés konfigurálása.

Válassza az Engedélyezés lehetőséget. Győződjön meg arról, hogy a megfelelő Azure-bérlőt használja az Azure DevOps legördülő menüjében, és ellenőrizze, hogy a megfelelő Azure-bérlőben van-e a Felhőhöz készült Defender.

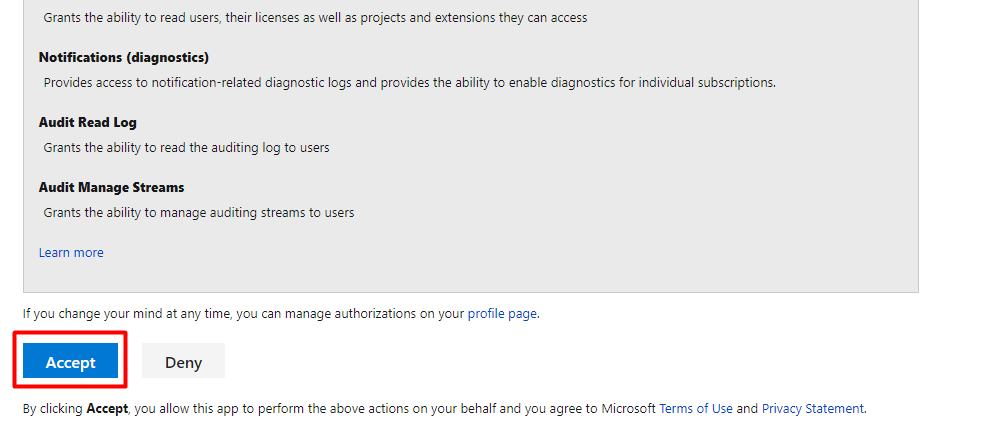

Az előugró párbeszédpanelen olvassa el az engedélykérelmek listáját, majd válassza az Elfogadás lehetőséget.

Szervezetek esetén válassza az alábbi lehetőségek egyikét:

- Válassza ki az összes meglévő szervezetet , hogy automatikusan felderítse az összes projektet és adattárat azokban a szervezetekben, amelyben jelenleg projektgyűjtemény-rendszergazda.

- Válassza ki az összes meglévő és jövőbeli szervezetet , hogy automatikusan felfedezze az összes projektet és adattárat az összes jelenlegi és jövőbeli szervezetben, amelyben Ön projektgyűjtemény-rendszergazda.

Feljegyzés

Az OAuthon keresztüli külső alkalmazáshozzáférést minden Egyes Azure DevOps-szervezet esetében be kell kapcsolni

On. További információ az OAuthról és annak engedélyezéséről a szervezetekben.Mivel az Azure DevOps-adattárak előkészítése extra költség nélkül történik, az automatikus észlelés a szervezet egészében érvényesül annak biztosítása érdekében, hogy Felhőhöz készült Defender átfogóan felmérhesse a biztonsági helyzeteket, és reagálhasson a teljes DevOps-ökoszisztémában jelentkező biztonsági fenyegetésekre. A szervezetek később manuálisan is hozzáadhatók és eltávolíthatók Felhőhöz készült Microsoft Defender> Környezet beállításaival.

Válassza a Tovább: Ellenőrzés és előállítás lehetőséget.

Tekintse át az információkat, majd válassza a Létrehozás lehetőséget.

Feljegyzés

A fejlett DevOps-testtartási képességek megfelelő működésének biztosítása érdekében a Felhőhöz készült Defender egy Azure DevOps-szervezetnek csak egy példányát lehet előkészíteni arra az Azure-bérlőre, amelyben összekötőt hoz létre.

A sikeres előkészítés után a DevOps-erőforrások (például adattárak, buildek) az Inventory és a DevOps biztonsági oldalán lesznek jelen. Az erőforrások megjelenése akár 8 órát is igénybe vehet. A biztonsági vizsgálatra vonatkozó javaslatokhoz további lépésre lehet szükség a folyamatok konfigurálásához. A biztonsági megállapítások frissítési időközei javaslatonként eltérőek, a részletek pedig a Javaslatok lapon találhatók.

Következő lépések

- További információ a DevOps biztonságáról Felhőhöz készült Defender.

- Konfigurálja a Microsoft Security DevOps-feladatot az Azure Pipelinesban.

- Az Azure DevOps-összekötő hibaelhárítása

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: