A bizalmas adatokkal kapcsolatos kockázatok feltárása

A bizalmas adatokkal rendelkező erőforrások felfedezése után Felhőhöz készült Microsoft Defender lehetővé teszi az ilyen erőforrások bizalmas adatkockázatának feltárására az alábbi funkciókkal:

- Támadási útvonalak: Ha a Defender Cloud Security Posture Management (CSPM) csomagban engedélyezve van a bizalmas adatok felderítése, a támadási útvonalakkal felderítheti az adatsértések kockázatát. További információ: Adatbiztonsági helyzetkezelés a Defender CSPM-ben.

- Security Explorer: Ha a Defender CSPM-csomagban engedélyezve van a bizalmas adatok felderítése, a Cloud Security Explorer használatával bizalmas adatelemzéseket kereshet. További információ: Adatbiztonsági helyzetkezelés a Defender CSPM-ben.

- Biztonsági riasztások: Ha a Defender for Storage csomagban engedélyezve van a bizalmas adatok felderítése, a bizalmassági szűrők biztonsági riasztási beállításainak alkalmazásával rangsorolhatja és felderítheti a bizalmas adattárakra vonatkozó folyamatos fenyegetéseket.

Kockázatok felfedezése támadási útvonalakon keresztül

Előre definiált támadási útvonalak megtekintése az adatszivárgási kockázatok felderítéséhez és a szervizelési javaslatok beszerzéséhez az alábbiak szerint:

A Felhőhöz készült Defender nyissa meg a támadási útvonal elemzését.

A kockázati tényezők között válassza a Bizalmas adatok lehetőséget az adatokhoz kapcsolódó támadási útvonalak szűréséhez.

Tekintse át az adattámadási útvonalakat.

Az adaterőforrásokban észlelt bizalmas információk megtekintéséhez válassza az Insights erőforrásnevet.> Ezután bontsa ki a Bizalmas adatok megjelenítése lehetőséget.

A kockázatcsökkentési lépésekhez nyissa meg az Aktív javaslatokat.

További példák a bizalmas adatok támadási útvonalára:

- "Az interneten közzétett, bizalmas adatokkal rendelkező Azure Storage-tároló nyilvánosan elérhető"

- "A felügyelt adatbázis túlzott internetes kitettséggel és bizalmas adatokkal lehetővé teszi az alapszintű (helyi felhasználó/jelszó) hitelesítést"

- "A virtuális gép magas súlyosságú biztonsági résekkel rendelkezik, és olvasási engedéllyel rendelkezik egy bizalmas adatokat tartalmazó adattárhoz"

- "Az interneten közzétett AWS S3-gyűjtő bizalmas adatokkal nyilvánosan elérhető"

- "Privát AWS S3-gyűjtő, amely adatokat replikál az internetre, elérhető és nyilvánosan elérhető"

- "Az RDS-pillanatkép nyilvánosan elérhető az összes AWS-fiók számára"

Kockázatok felfedezése a Cloud Security Explorerrel

Az adatkockázatok és az expozíció feltárása a felhőbeli biztonsági gráfelemzésekben lekérdezéssablon használatával vagy manuális lekérdezés definiálásával.

A Felhőhöz készült Defender nyissa meg a Cloud Security Explorert.

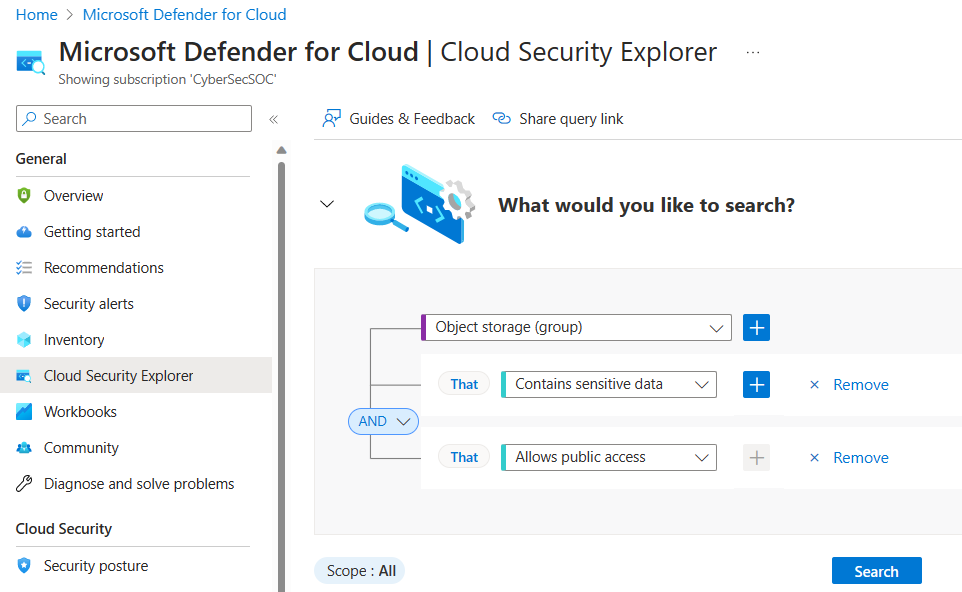

Létrehozhatja saját lekérdezését, vagy kiválaszthat egy bizalmas adat lekérdezéssablont >, megnyithatja a lekérdezést, és szükség szerint módosíthatja. Példa:

Lekérdezéssablonok használata

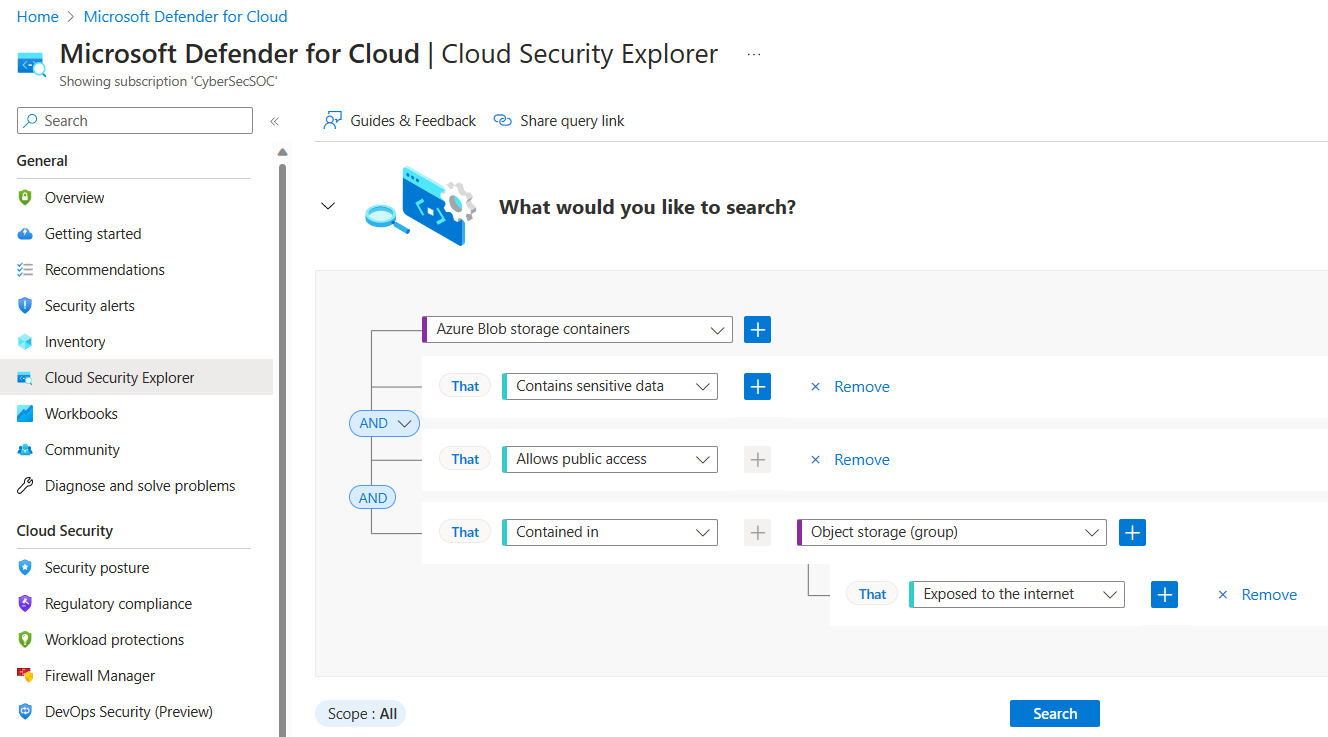

Saját lekérdezés létrehozása helyett használhat előre definiált lekérdezéssablonokat. Számos bizalmas adat lekérdezési sablon érhető el. Példa:

- Az interneten közzétett tárolók bizalmas adatokkal, amelyek lehetővé teszik a nyilvános hozzáférést.

- Az interneten közzétett S3-gyűjtők bizalmas adatokkal, amelyek lehetővé teszik a nyilvános hozzáférést

Ha előre definiált lekérdezést nyit meg, az automatikusan ki lesz töltve, és igény szerint módosítható. Az alábbiakban például a "Nyilvános hozzáférést lehetővé tevő bizalmas adatokkal rendelkező, internetes tártárolók" előre kitöltött mezői találhatók.

Bizalmas adatbiztonsági riasztások felfedezése

Ha a Bizalmas adatok felderítése engedélyezve van a Defender for Storage csomagban, rangsorolhatja és a riasztásokra összpontosíthat a bizalmas adatokkal rendelkező erőforrásokat érintő riasztásokra. További információ az adatbiztonsági riasztások figyeléséről a Defender for Storage-ban.

PaaS-adatbázisok és S3-gyűjtők esetén az eredményekről az Azure Resource Graph (ARG) számol be, amely lehetővé teszi a bizalmassági címkék és bizalmas információtípusok szerinti szűrést és rendezést Felhőhöz készült Defender Inventory, Alert és Recommendation paneleken.

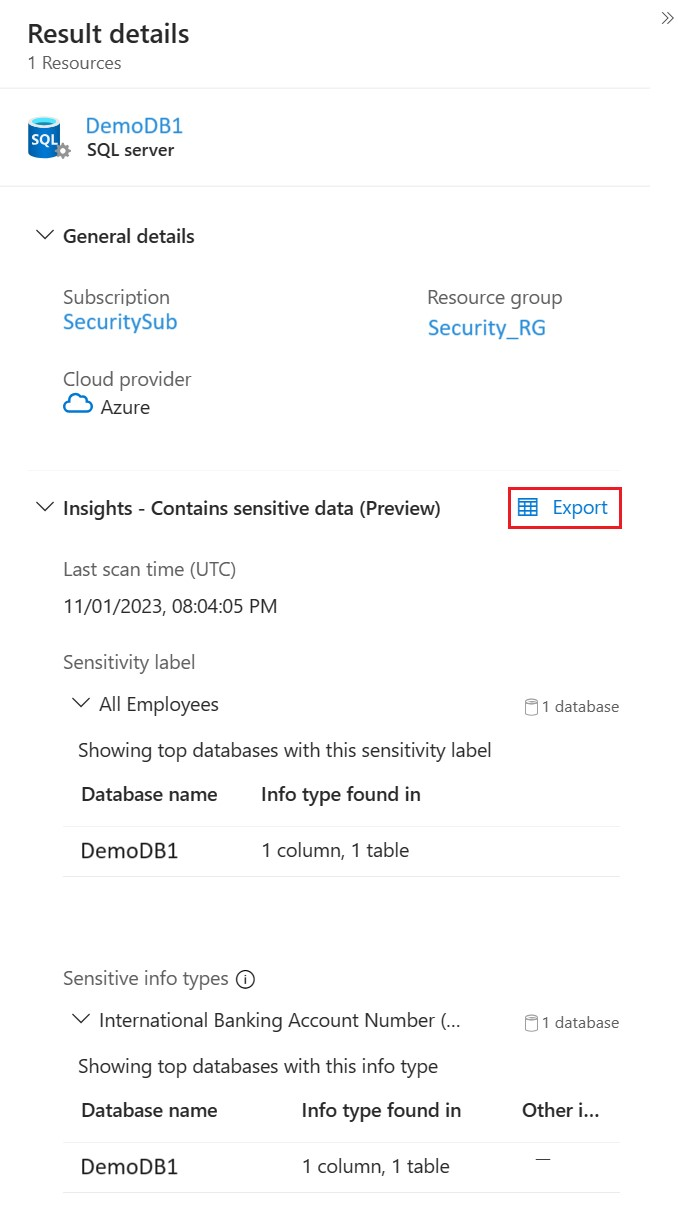

Exportálási eredmények

Gyakori, hogy a biztonsági rendszergazda, aki a támadási útvonalakon vagy a biztonsági kezelőben áttekinti a bizalmas adatmegállapításokat, nem fér hozzá közvetlen hozzáféréssel az adattárakhoz. Ezért meg kell osztaniuk a megállapításokat az adattulajdonosokkal, akik ezután további vizsgálatot végezhetnek.

Ehhez használja az Exportálás lehetőséget a Bizalmas adatelemzések között.

A létrehozott CSV-fájl a következőket tartalmazza:

- Mintanév – az erőforrás típusától függően ez lehet adatbázisoszlop, fájlnév vagy tárolónév.

- Bizalmassági címke – az erőforráson található legmagasabb rangsorolási címke (minden sor esetében ugyanaz az érték).

- Tartalmazza – minta teljes elérési útja (fájl elérési útja vagy oszlop teljes neve).

- Bizalmas információtípusok – felderített információtípusok mintánként. Ha egynél több adattípust észlelt, minden egyes adattípushoz új sor lesz hozzáadva. Ez megkönnyíti a szűrést.

Feljegyzés

A CSV-jelentés letöltése a Cloud Security Explorer oldalán nyers formátumban (json) exportálja a lekérdezés által lekért összes elemzést.

Következő lépések

- További információ a támadási útvonalakról.

- További információ a Cloud Security Explorerről.