Kockázat kivizsgálása a Security Explorer/támadási útvonalakkal

Az egyik legnagyobb kihívás, amellyel a biztonsági csapatok ma szembesülnek, az a napi szinten felmerülő biztonsági problémák száma. Számos biztonsági problémát kell megoldani, és soha nem kell elegendő erőforrást találni az összes megoldásához.

Felhőhöz készült Defender környezetfüggő biztonsági képességei segítenek a biztonsági csapatoknak felmérni az egyes biztonsági problémák mögött álló kockázatokat, és azonosítani azokat a legmagasabb kockázatú problémákat, amelyeket a lehető leghamarabb meg kell oldani. Felhőhöz készült Defender segít a biztonsági csapatoknak abban, hogy a lehető leghatékonyabban csökkentsék a környezetükbe történő jelentős behatolás kockázatát.

Ezek a képességek a Defender Cloud Security Posture Management csomag részeként érhetők el, és megkövetelik, hogy engedélyezze a virtuális gépek ügynök nélküli vizsgálatát vagy a Defender for Servers csomag sebezhetőségi felmérési képességét.

Mi az a felhőbiztonsági grafikon?

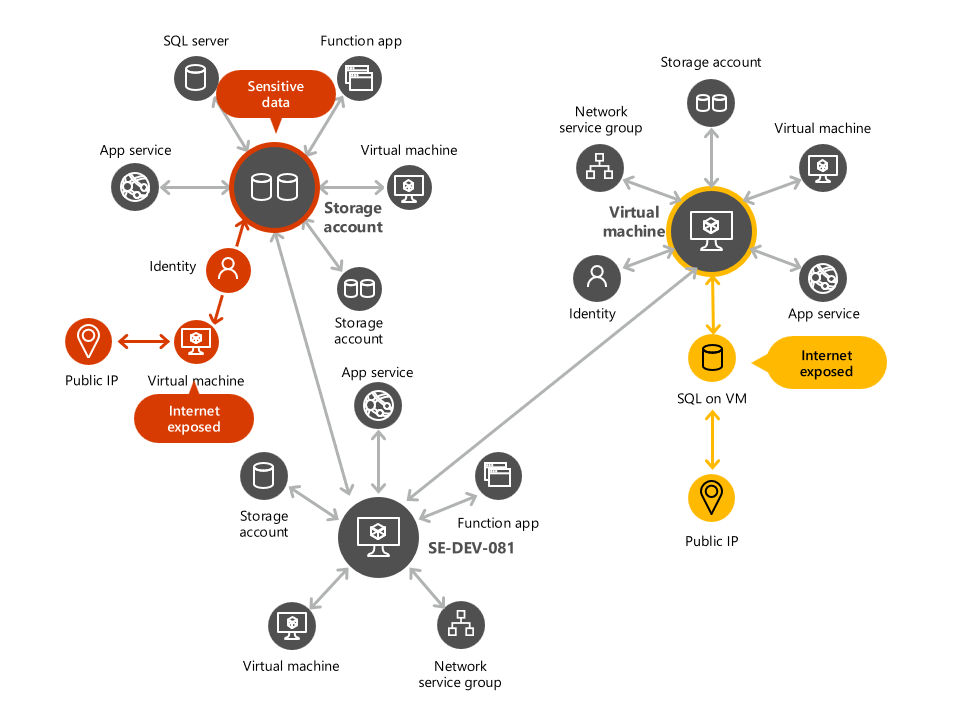

A felhőbiztonsági gráf egy gráfalapú környezeti motor, amely Felhőhöz készült Defender belül létezik. A felhőbiztonsági gráf adatokat gyűjt a többfelhős környezetből és más adatforrásokból. Például a felhőbeli eszközök leltára, az erőforrások közötti kapcsolatok és oldalirányú mozgási lehetőségek, az internetnek való kitettség, az engedélyek, a hálózati kapcsolatok, a biztonsági rések stb. Az összegyűjtött adatok ezután a többfelhős környezetet képviselő gráf létrehozásához lesznek felhasználva.

Felhőhöz készült Defender ezután a generált gráf használatával végrehajtja a támadási útvonal elemzését, és megkeresi a környezeten belül a legnagyobb kockázattal járó problémákat. A gráfot a felhőbiztonsági kezelővel is lekérdezheti.

Mi az a támadási útvonal elemzése?

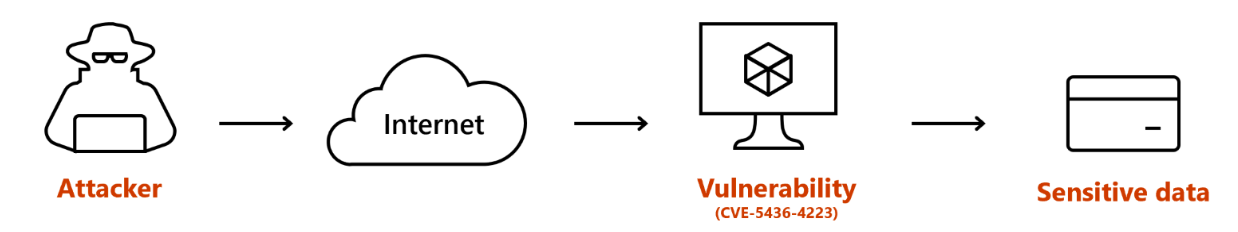

A támadási útvonal elemzése egy gráfalapú algoritmus, amely a felhőbiztonsági gráfot vizsgálja. A vizsgálatok olyan kihasználható útvonalakat fednek fel, amelyekkel a támadók feltörhetik a környezetet, hogy elérjék a nagy hatású objektumokat. A támadási útvonal elemzése feltárja a támadási útvonalakat, és javaslatot tesz arra, hogy hogyan háríthatóak el a legjobban a támadási útvonalat megszakító és a sikeres behatolást megakadályozó problémák.

Amikor figyelembe veszi a környezet környezeti adatait, a támadási útvonal elemzése azonosítja azokat a problémákat, amelyek a környezet megsértéséhez vezethetnek, és segít a legmagasabb kockázatú problémák megoldásában. Például az internetnek való kitettségét, az engedélyeket, az oldalirányú mozgást és egyebeket.

Megtudhatja, hogyan használhatja a támadási útvonal elemzését.

Mi az a Cloud Security Explorer?

Ha gráfalapú lekérdezéseket futtat a felhőbiztonsági gráfon a felhőbiztonsági kezelővel, proaktív módon azonosíthatja a biztonsági kockázatokat a többfelhős környezetekben. A biztonsági csapat a lekérdezésszerkesztővel megkeresheti és megkeresheti a kockázatokat, miközben figyelembe veszi a szervezet adott környezetfüggő és hagyományos adatait.

A Cloud Security Explorer lehetővé teszi a proaktív feltárási funkciók elvégzését. A szervezeten belüli biztonsági kockázatok kereséséhez gráfalapú elérésiút-kereső lekérdezéseket futtathat a Felhőhöz készült Defender által már megadott környezeti biztonsági adatokon, például a felhőbeli konfigurációkon, a biztonsági réseken, az erőforrás-környezeten, az erőforrások közötti oldalirányú mozgási lehetőségeken stb.

Megtudhatja, hogyan használhatja a felhőbiztonsági kezelőt, vagy tekintheti meg a felhőbiztonsági gráf összetevőinek listáját.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: