A Key Vaulthoz készült Microsoft Defender áttekintése

Az Azure Key Vault egy felhőalapú szolgáltatás, amely védi a titkosítási kulcsokat és titkos kulcsokat, például a tanúsítványokat, a kapcsolati sztring és a jelszavakat.

Engedélyezze a Microsoft Defender for Key Vaultot az Azure-beli natív, fejlett veszélyforrások elleni védelemhez az Azure Key Vaulthoz, amely a biztonsági intelligencia egy újabb rétegét biztosítja.

Elérhetőség

| Szempont | Részletek |

|---|---|

| Kiadási állapot: | Általános rendelkezésre állás (GA) |

| Díjszabás: | A Microsoft Defender for Key Vault számlázása a díjszabási oldalon látható módon történik |

| Felhők: |

Mik a Key Vaulthoz készült Microsoft Defender előnyei?

A Key Vaulthoz készült Microsoft Defender szokatlan és potenciálisan káros kísérleteket észlel a Key Vault-fiókok elérésére vagy kihasználására. Ez a védelmi réteg akkor is segít elhárítani a fenyegetéseket, ha ön nem biztonsági szakértő, és nem szükséges külső biztonsági monitorozási rendszereket kezelnie.

Rendellenes tevékenységek esetén a Key Vaulthoz készült Defender riasztásokat jelenít meg, és opcionálisan e-mailben elküldi őket a szervezet megfelelő tagjainak. Ezek a riasztások tartalmazzák a gyanús tevékenységek részleteit, valamint a fenyegetések kivizsgálására és elhárítására vonatkozó javaslatokat.

A Key Vaulthoz készült Microsoft Defender riasztásai

Amikor riasztást kap a Microsoft Defender for Key Vaulttól, javasoljuk, hogy vizsgálja meg és válaszoljon a riasztásra a Key Vaulthoz készült Microsoft Defender válaszában leírtak szerint. A Key Vaulthoz készült Microsoft Defender védi az alkalmazásokat és a hitelesítő adatokat, így még ha ismeri is a riasztást aktiváló alkalmazást vagy felhasználót, fontos ellenőrizni az összes riasztást körülvevő helyzetet.

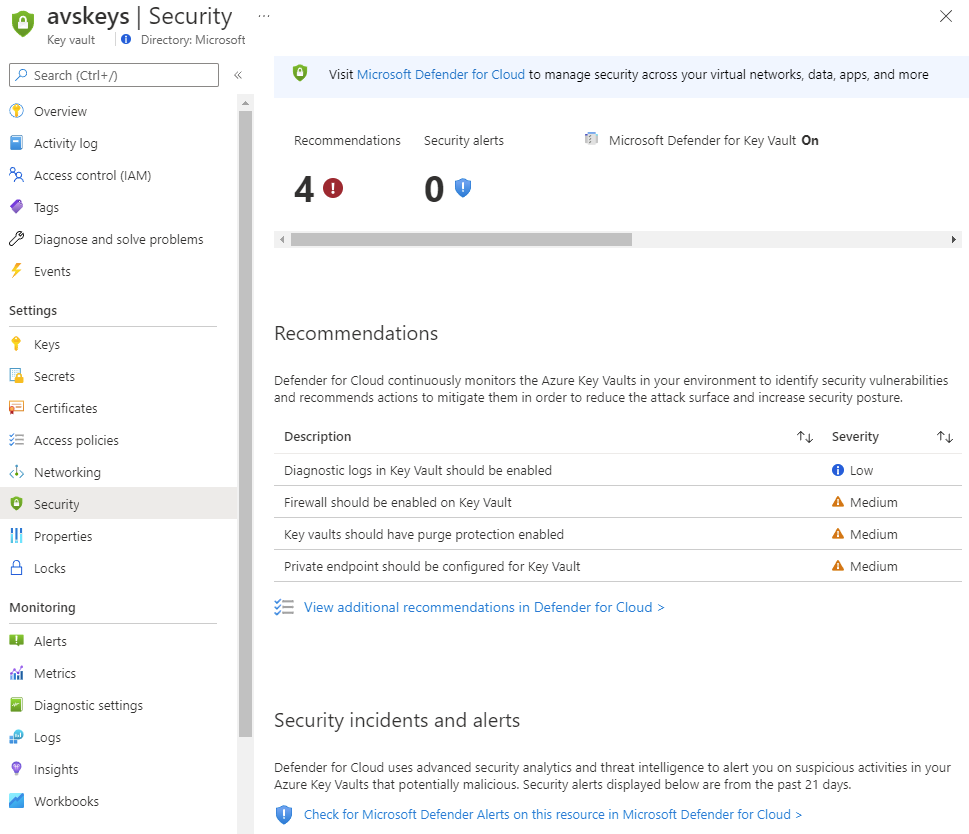

A riasztások megjelennek a Key Vault Biztonsági lapján, a Számítási feladatok védelme és Felhőhöz készült Defender biztonsági riasztások lapján.

Tipp.

A Microsoft Defender for Key Vault-riasztások szimulálásához kövesse az Azure Key Vault fenyegetésészlelésének ellenőrzésére vonatkozó utasításokat Felhőhöz készült Microsoft Defender.

Válasz a Microsoft Defender for Key Vault riasztásaira

Amikor riasztást kap a Microsoft Defender for Key Vaulttól, javasoljuk, hogy vizsgálja meg és válaszoljon a riasztásra az alábbiak szerint. A Microsoft Defender for Key Vault védi az alkalmazásokat és a hitelesítő adatokat, ezért még ha ismeri is a riasztást kiváltó alkalmazást vagy felhasználót, fontos, hogy minden riasztás körülményét ellenőrizze.

A Key Vaulthoz készült Microsoft Defender riasztásai az alábbi elemeket tartalmazzák:

- Objektumazonosító

- A gyanús erőforrás egyszerű neve vagy IP-címe

A bekövetkezett hozzáférés típusától függően előfordulhat, hogy egyes mezők nem érhetők el. Ha például egy alkalmazás fért hozzá a Key Vaulthoz, nem fogja látni a társított egyszerű felhasználónevet. Ha a forgalom az Azure-on kívülről érkezett, nem fogja látni az objektumazonosítót.

Tipp.

Az Azure-beli virtuális gépek Microsoft IP-címeket kapnak. Ez azt jelenti, hogy egy riasztás tartalmazhat Microsoft IP-címet, még akkor is, ha az a Microsofton kívülről végzett tevékenységre vonatkozik. Így még ha egy riasztás rendelkezik Microsoft IP-címvel is, az ezen a lapon leírtak szerint kell vizsgálnia.

1. lépés: A forrás azonosítása

- Ellenőrizze, hogy a forgalom az Azure-bérlőn belülről származik-e. Ha a key vault tűzfala engedélyezve van, valószínű, hogy hozzáférést adott a riasztást kiváltó felhasználóhoz vagy alkalmazáshoz.

- Ha nem tudja ellenőrizni a forgalom forrását, folytassa a 2. lépésben. Ennek megfelelően válaszoljon.

- Ha azonosítani tudja a bérlőben lévő forgalom forrását, forduljon az alkalmazás felhasználójához vagy tulajdonosához.

Figyelemfelhívás

A Microsoft Defender for Key Vault célja, hogy segítsen azonosítani az ellopott hitelesítő adatok által okozott gyanús tevékenységeket. Ne zárja be a riasztást egyszerűen azért, mert felismeri a felhasználót vagy az alkalmazást. Lépjen kapcsolatba az alkalmazás tulajdonosával vagy a felhasználóval, és ellenőrizze, hogy a tevékenység jogszerű volt-e. Létrehozhat egy elnyomási szabályt, amely szükség esetén megszünteti a zajt. További információ a biztonsági riasztások letiltásáról.

2. lépés: Ennek megfelelően válaszol

Ha nem ismeri fel a felhasználót vagy az alkalmazást, vagy úgy gondolja, hogy a hozzáférést nem kellett volna engedélyezni:

Ha a forgalom ismeretlen IP-címről származik:

- Engedélyezze az Azure Key Vault tűzfalat az Azure Key Vault tűzfalainak és virtuális hálózatainak konfigurálása című cikkben leírtak szerint.

- Konfigurálja a tűzfalat megbízható erőforrásokkal és virtuális hálózatokkal.

Ha a riasztás forrása jogosulatlan alkalmazás vagy gyanús felhasználó volt:

- Nyissa meg a kulcstartó hozzáférési szabályzatának beállításait.

- Távolítsa el a megfelelő biztonsági tagot, vagy korlátozza a rendszerbiztonsági tag által végrehajtható műveleteket.

Ha a riasztás forrása Microsoft Entra szerepkörrel rendelkezik a bérlőjében:

- Lépjen kapcsolatba a rendszergazdával.

- Határozza meg, hogy szükség van-e a Microsoft Entra-engedélyek csökkentésére vagy visszavonására.

3. lépés: A hatás mérése

Az esemény enyhítése után vizsgálja meg az érintett kulcstartó titkos kulcsait:

- Nyissa meg az Azure Key Vault Biztonsági oldalát, és tekintse meg az aktivált riasztást.

- Válassza ki az aktivált riasztást, és tekintse át a megnyitott titkos kódok listáját és az időbélyeget.

- Ha engedélyezve van a Key Vault diagnosztikai naplója, tekintse át az előző műveleteket a megfelelő hívó IP-címével, felhasználónevével vagy objektumazonosítójával.

4. lépés: Művelet végrehajtása

Amikor összeállította a gyanús felhasználó vagy alkalmazás által elért titkos kulcsok, kulcsok és tanúsítványok listáját, azonnal el kell forgatnia ezeket az objektumokat.

- Az érintett titkos kulcsokat le kell tiltani vagy törölni kell a kulcstartóból.

- Ha a hitelesítő adatokat egy adott alkalmazáshoz használták:

- Lépjen kapcsolatba az alkalmazás rendszergazdájával, és kérje meg őket, hogy a feltört hitelesítő adatok bármilyen felhasználása esetén naplózzák a környezetüket a feltört hitelesítő adatok feltörése óta.

- Ha a feltört hitelesítő adatokat használták, az alkalmazás tulajdonosának azonosítania kell a hozzáfért információkat, és csökkentenie kell a hatást.

Következő lépések

Ebben a cikkben megismerhette a Key Vaulthoz készült Microsoft Defendert.

A kapcsolódó anyagokért tekintse meg a következő cikkeket:

- Key Vault biztonsági riasztások – A referenciatábla Key Vault szakasza az összes Felhőhöz készült Microsoft Defender riasztáshoz

- Adatok folyamatos exportálása Felhőhöz készült Defender

- Biztonsági riasztások letiltása