Kártevők vizsgálata a Defender for Storage-ban

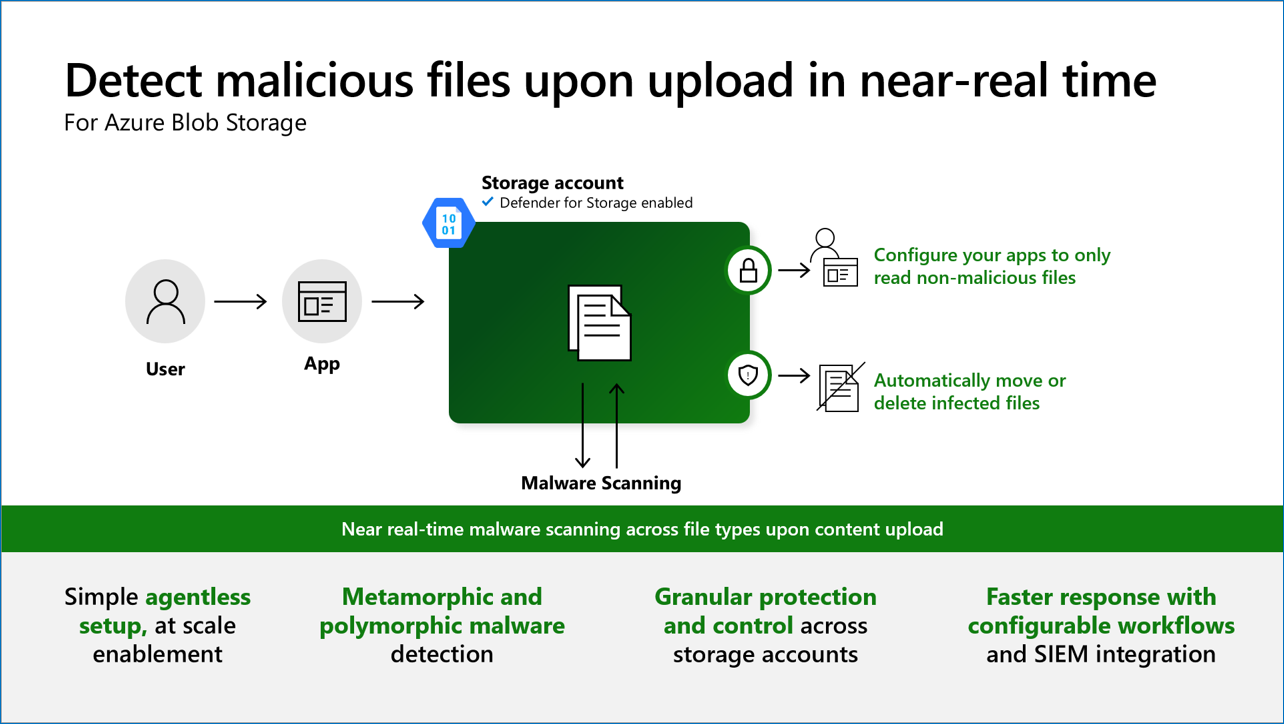

A Defender for Storage kártevő-vizsgálata segít megvédeni az Azure Blob Storage-t a rosszindulatú tartalmaktól azáltal, hogy közel valós időben végez teljes kártevővizsgálatot a feltöltött tartalmakon Microsoft Defender víruskereső képességek használatával. Úgy lett kialakítva, hogy megfeleljen a nem megbízható tartalmak kezelésére vonatkozó biztonsági és megfelelőségi követelményeknek.

A kártevő-ellenőrzési képesség egy ügynök nélküli SaaS-megoldás, amely lehetővé teszi az egyszerű, nagy léptékű, karbantartás nélküli beállítást, és támogatja a nagy léptékű válasz automatizálását.

A kártevők feltöltése a felhőbeli tárterület egyik legnagyobb fenyegetése

A felhőtárhelyre feltöltött tartalom kártevő lehet. A tárfiókok lehetnek kártevő-belépési pontok a szervezetbe és egy kártevő-terjesztési pont. A szervezeteknek a fenyegetéstől való védelme érdekében a felhőbeli tárolóban lévő tartalmakat a hozzáférés előtt kártevő-kereséssel kell ellátni.

Kártevők vizsgálata a Defender for Storage-ban segít megvédeni a tárfiókokat a rosszindulatú tartalmaktól

- Egy beépített SaaS-megoldás, amely egyszerű, zéró karbantartást igénylő, nagy léptékű engedélyezést tesz lehetővé.

- Átfogó kártevőirtó képességek Microsoft Defender víruskereső (MDAV) használatával, a polimorf és metamorf kártevők elfogásával.

- Minden fájltípust beolvasunk (beleértve az archívumokat is, például zip-fájlokat), és minden vizsgálathoz visszaadunk egy eredményt. A fájlméret korlátja 2 GB.

- Támogatja a nagy léptékű választ – a gyanús fájlok törlését vagy a gyanús fájlok törlését a blobok indexcímkéi vagy Event Grid-eseményei alapján.

- Amikor a kártevő-vizsgálat azonosít egy rosszindulatú fájlt, részletes Felhőhöz készült Microsoft Defender biztonsági riasztások jönnek létre.

- Úgy tervezték, hogy megfeleljen a biztonsági és megfelelőségi követelményeknek a tárolóba feltöltött nem megbízható tartalmak vizsgálatához, beleértve az összes vizsgálati eredmény naplózásának lehetőségét.

Gyakori használati esetek és forgatókönyvek

A Defender for Storage kártevő-vizsgálatának gyakori használati esetei és forgatókönyvei a következők:

Webalkalmazások: számos felhőalapú webalkalmazás lehetővé teszi, hogy a felhasználók tartalmat töltsenek fel a tárolóba. Ez alacsony karbantartást és méretezhető tárolást tesz lehetővé az olyan alkalmazások számára, mint az adóalkalmazások, az önéletrajzok feltöltése HR-webhelyek és nyugták feltöltése.

Tartalomvédelem: az olyan eszközök, mint a videók és fényképek, általában belsőleg és külső felek számára is nagy méretekben vannak megosztva és terjesztve. A CDN-ek (Content Delivery Network) és a tartalomközpontok klasszikus kártevőterjesztési lehetőségek.

Megfelelőségi követelmények: az olyan megfelelőségi szabványoknak megfelelő erőforrások, mint az NIST, a SWIFT, a GDPR és mások, robusztus biztonsági eljárásokat igényelnek, amelyek a kártevők vizsgálatát is magukban foglalják. Ez kritikus fontosságú a szabályozott iparágakban vagy régiókban működő szervezetek számára.

Külső integráció: a külső adatok számos különböző forrásból származhatnak, és nem mindegyik rendelkezhet robusztus biztonsági gyakorlatokkal, például üzleti partnerekkel, fejlesztőkkel és alvállalkozókkal. A kártevők keresése segít biztosítani, hogy ezek az adatok ne járjanak biztonsági kockázatokkal a rendszer számára.

Együttműködésen alapuló platformok: a fájlmegosztáshoz hasonlóan a csapatok a felhőbeli tárolót használják a tartalmak folyamatos megosztásához és a csapatok és szervezetek közötti együttműködéshez. A kártevők keresése biztosítja a biztonságos együttműködést.

Adatfolyamok: az ETL-folyamatokon (kinyerés, átvitel, betöltés) áthaladó adatok több forrásból is származhatnak, és kártevőket is tartalmazhatnak. A kártevők keresése segíthet ezeknek a folyamatoknak az integritásának biztosításában.

Gépi tanulási betanítási adatok: a betanítási adatok minősége és biztonsága kritikus fontosságú a hatékony gépi tanulási modellekhez. Fontos, hogy ezek az adathalmazok tisztaak és biztonságosak legyenek, különösen akkor, ha a felhasználók által létrehozott tartalmakat vagy külső forrásokból származó adatokat tartalmaznak.

Feljegyzés

A kártevők vizsgálata közel valós idejű szolgáltatás. A vizsgálat ideje a beolvasott fájl méretétől vagy fájltípusától, valamint a szolgáltatás vagy a tárfiók terhelésétől függően változhat. A Microsoft folyamatosan dolgozik a teljes vizsgálati idő csökkentésén, azonban a szolgáltatáson alapuló felhasználói élmény tervezésekor figyelembe kell vennie ezt a variabilitást a vizsgálati időkben.

Előfeltételek

A kártevő-vizsgálat engedélyezéséhez és konfigurálásához tulajdonosi szerepkörökkel (például előfizetés-tulajdonossal vagy tárfiók tulajdonosával) vagy meghatározott szerepkörökkel kell rendelkeznie a szükséges adatműveletekkel. További információ a szükséges engedélyekről.

Az előfizetések esetében engedélyezheti és konfigurálhatja a kártevőkeresést, miközben részletes vezérlést tart fenn az egyes tárfiókok funkciójának konfigurálása felett. A kártevő-vizsgálat engedélyezésének és konfigurálásának számos módja van: az Azure beépített szabályzata (az ajánlott módszer), az infrastruktúra programozott használata kódsablonokként, beleértve a Terraform-, Bicep- és ARM-sablonokat , az Azure Portal használatával vagy közvetlenül a REST API-val.

Hogyan működik a kártevő-vizsgálat?

Kártevő-vizsgálat feltöltése

Feltöltési eseményindítók

A kártevővizsgálatokat egy védett tárfiókban minden olyan művelet aktiválja, amely eseményt BlobCreated eredményez az Azure Blob Storage Event Grid-forrásoldalán megadottak szerint. Ezek a műveletek magukban foglalják az új blobok kezdeti feltöltését, a meglévő blobok felülírását, valamint a blobok módosításainak véglegesítését adott műveleteken keresztül. A műveletek véglegesítése magában foglalhatja PutBlockLista blokkblobok több blokkból való összeállítását, vagy FlushWithCloseaz Azure Data Lake Storage Gen2-ben egy blobhoz fűzött adatok véglegesítését.

Feljegyzés

Az olyan növekményes műveletek, mint az AppendFile Azure Data Lake Storage Gen2 és PutBlock az Azure BlockBlob, amelyek lehetővé teszik az adatok azonnali véglegesítés nélküli hozzáadását, önmagukban nem indítják el a kártevők vizsgálatát. A kártevő-vizsgálat csak akkor indul el, ha ezek a kiegészítések hivatalosan véglegesítve vannak: FlushWithClose véglegesíti és véglegesíti a AppendFile műveleteket, elindít egy vizsgálatot, és PutBlockList véglegesíti a blokkokat a BlockBlobban, és elindít egy vizsgálatot. Ennek a különbségnek a megértése kritikus fontosságú a vizsgálati költségek hatékony kezelése szempontjából, mivel minden véglegesítés új vizsgálathoz vezethet, és növelheti a költségeket a növekményesen frissített adatok több vizsgálata miatt.

Régiók és adatmegőrzés vizsgálata

A Microsoft Defender víruskereső technológiákat használó kártevő-ellenőrző szolgáltatás beolvassa a blobot. A kártevő-vizsgálat megvizsgálja a "memóriában" lévő tartalmat, és a beolvasott fájlokat a vizsgálat után azonnal törli. A tartalom nem marad meg. A vizsgálat a tárfiók ugyanazon régióján belül történik. Bizonyos esetekben, ha egy fájl gyanús, és több adatra van szükség, a kártevő-vizsgálat a vizsgálati régión kívül is megoszthat fájl metaadatokat, beleértve az ügyféladatokként (például SHA-256 kivonatként) besorolt metaadatokat is, Végponthoz készült Microsoft Defender.

Ügyféladatok elérése

A kártevő-ellenőrzési szolgáltatásnak hozzáférésre van szüksége az adatokhoz az adatok kártevő-kereséséhez. A szolgáltatás engedélyezése során létrejön egy StorageDataScanner nevű új Data Scanner-erőforrás az Azure-előfizetésben. Ez az erőforrás egy Storage Blob-adattulajdonosi szerepkör-hozzárendeléssel rendelkezik, amely hozzáférést biztosít az adatokhoz a kártevők vizsgálatához és a bizalmas adatok felderítéséhez.

A privát végpont beépítetten támogatott

A Defender for Storage kártevő-vizsgálata olyan tárfiókokban támogatott, amelyek privát végpontokat használnak az adatvédelem fenntartása mellett.

A privát végpontok biztonságos kapcsolatot biztosítanak az Azure Storage-szolgáltatásokhoz, kiküszöbölve a nyilvános internetes kitettséget, és ajánlott eljárásnak számítanak.

Kártevő-vizsgálat beállítása

Ha engedélyezve van a kártevő-vizsgálat, a következő műveletek automatikusan történnek a környezetben:

Minden olyan tárfiókhoz, amelyen engedélyezi a kártevők vizsgálatát, egy Event Grid rendszertémakör-erőforrás jön létre a tárfiók ugyanazon erőforráscsoportjában – amelyet a kártevő-ellenőrző szolgáltatás használ a blobfeltöltési eseményindítók figyelésére. Az erőforrás eltávolítása megszakítja a kártevő-ellenőrzési funkciót.

Az adatok vizsgálatához a kártevő-ellenőrzési szolgáltatásnak hozzá kell férnie az adataihoz. A szolgáltatás engedélyezése során létrejön egy új Data Scanner-erőforrás,

StorageDataScanneramely az Azure-előfizetésben jön létre, és egy rendszer által hozzárendelt felügyelt identitással van hozzárendelve. Ezt az erőforrást a Storage Blob Data Owner szerepkör-hozzárendelése adja meg, amely lehetővé teszi, hogy hozzáférjen az adatokhoz kártevő-vizsgálat és bizalmas adatfelderítés céljából.

Ha a tárfiók hálózati konfigurációja úgy van beállítva, hogy engedélyezze a nyilvános hálózati hozzáférést a kijelölt virtuális hálózatokról és a címzett IP-címről, az StorageDataScanner erőforrás a tárfiók hálózati konfigurációja alatti Erőforráspéldányok szakaszhoz lesz hozzáadva az adatok vizsgálatához való hozzáférés engedélyezéséhez.

Ha előfizetési szinten engedélyezi a kártevők vizsgálatát, a rendszer létrehoz egy új, security operator nevű StorageAccounts/securityOperators/DefenderForStorageSecurityOperator erőforrást az Azure-előfizetésben, és rendszer által felügyelt identitással van hozzárendelve. Ez az erőforrás a Defender for Storage és a Malware Scan konfigurációjának engedélyezésére és javítására szolgál a meglévő tárfiókokon, és ellenőrzi, hogy engedélyezve legyenek-e az előfizetésben létrehozott új tárfiókok. Ez az erőforrás szerepkör-hozzárendelésekkel rendelkezik, amelyek tartalmazzák a kártevők vizsgálatának engedélyezéséhez szükséges engedélyeket.

Feljegyzés

A kártevők vizsgálata bizonyos erőforrásoktól, identitásoktól és hálózati beállításoktól függ a megfelelő működéshez. Ha ezek bármelyikét módosítja vagy törli, a kártevő-vizsgálat leáll. A normál művelet visszaállításához kikapcsolhatja és újra bekapcsolhatja.

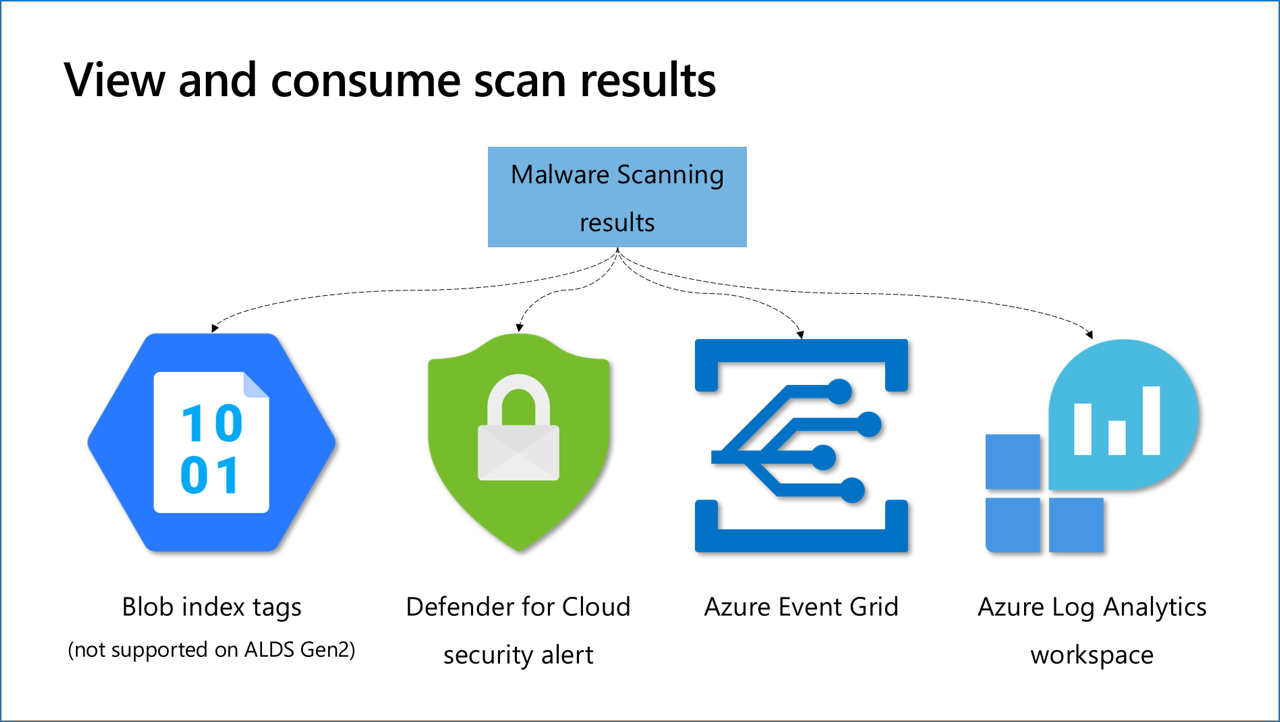

Vizsgálati eredmények megadása

A kártevők vizsgálatának eredményei négy módszerrel érhetők el. A telepítés után a keresési eredmények blobindexcímkékként jelennek meg a tárfiókban feltöltött és beolvasott fájlokhoz, valamint Felhőhöz készült Microsoft Defender biztonsági riasztásokként, ha egy fájl rosszindulatúként van azonosítva.

Dönthet úgy, hogy további vizsgálati eredmények metódusát konfigurálja, például az Event Gridet és a Log Analyticset. Ezek a metódusok további konfigurációt igényelnek. A következő szakaszban megismerheti a különböző vizsgálati eredmények módszereit.

Vizsgálati eredmények

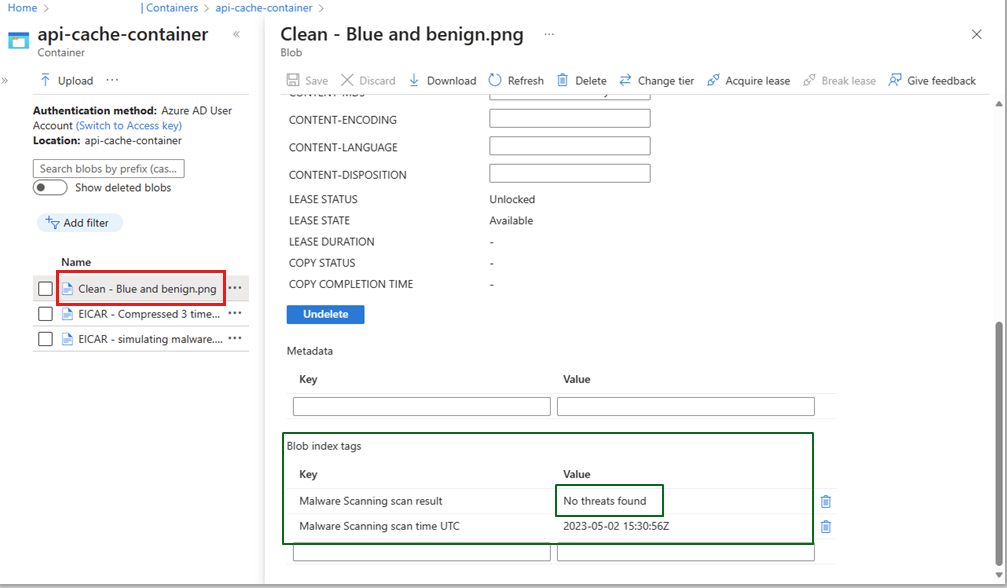

Blobindex-címkék

A blobindex-címkék egy blob metaadatmezői. Kulcs-érték címkeattribútumok használatával kategorizálják a tárfiók adatait. Ezek a címkék automatikusan indexelhetők, és kereshető többdimenziós indexként jelennek meg az adatok egyszerű keresése érdekében. A vizsgálati eredmények tömörek, és megjelenítik a kártevő-vizsgálat vizsgálati eredményeit és a kártevők vizsgálatának idejét (UTC) a blob metaadataiban. Az egyéb eredménytípusok (riasztások, események, naplók) további információt nyújtanak a kártevők típusáról és a fájlfeltöltési műveletről.

A blobindex-címkéket az alkalmazások a munkafolyamatok automatizálására használhatják, de nem hamisítás ellen védettek. További információ a válasz beállításáról.

Feljegyzés

Az indexcímkékhez való hozzáféréshez engedély szükséges. További információ: Blobindex-címkék lekérése, beállítása és frissítése.

Felhőhöz készült Defender biztonsági riasztások

Rosszindulatú fájl észlelésekor Felhőhöz készült Microsoft Defender létrehoz egy Felhőhöz készült Microsoft Defender biztonsági riasztást. A riasztás megtekintéséhez lépjen Felhőhöz készült Microsoft Defender biztonsági riasztásokhoz. A biztonsági riasztás tartalmazza a fájl részleteit és kontextusát, a kártevő típusát, valamint a javasolt vizsgálati és szervizelési lépéseket. Az alábbi riasztások szervizeléshez való használatához a következőkre van lehetőség:

- Biztonsági riasztások megtekintése az Azure Portalon a Felhőhöz készült Microsoft Defender> Security-riasztások megtekintésével.

- Automatizálások konfigurálása ezek alapján a riasztások alapján.

- Biztonsági riasztások exportálása SIEM-be. A Microsoft Sentinel (Microsoft SIEM) biztonsági riasztásait folyamatosan exportálhatja a Microsoft Sentinel-összekötő vagy egy tetszőleges másik SIEM használatával.

További információ a biztonsági riasztásokra való válaszadásról.

Event Grid-esemény

Az Event Grid az eseményvezérelt automatizáláshoz hasznos. Ez a leggyorsabb módszer a minimális késéssel rendelkező eredmények lekérésére olyan események formájában, amelyeket a válasz automatizálásához használhat.

Az Event Grid egyéni témaköreiből származó eseményeket több végponttípus is használhatja. A kártevő-ellenőrzési forgatókönyvek szempontjából a legkedvesebbek a következők:

- Függvényalkalmazás (korábban Azure-függvény) – kiszolgáló nélküli függvény használatával futtathat kódot az automatizált válaszhoz, például áthelyezéshez, törléshez vagy karanténba helyezéshez.

- Webhook – alkalmazás csatlakoztatása.

- Event Hubs & Service Bus Queue – az alsóbb rétegbeli fogyasztók értesítése.

Megtudhatja, hogyan konfigurálhatja a kártevőkeresést úgy, hogy minden vizsgálati eredmény automatikusan el legyen küldve egy Event Grid-témakörbe automatizálási célokra.

Naplóelemzés

Érdemes lehet naplózni a vizsgálati eredményeket megfelelőségi bizonyítékok vagy vizsgálat eredményeinek vizsgálatához. A Log Analytics-munkaterület célhelyének beállításával minden vizsgálati eredményt egy könnyen lekérdezhető központi naplóadattárban tárolhat. Az eredmények megtekintéséhez navigáljon a Log Analytics cél-munkaterületére, és keresse meg a táblát StorageMalwareScanningResults .

További információ a kártevő-vizsgálat naplózásának beállításáról.

Tipp.

Gyakorlati tesztkörnyezetünkben megismerheti a Defender for Storage kártevő-ellenőrzési funkcióját. A Ninja betanítási utasításait követve részletes, részletes útmutatót talál a kártevők vizsgálatának végpontok közötti beállításáról és teszteléséről, beleértve a válaszok konfigurálását az eredmények vizsgálatához. Ez a "laborok" projekt része, amely segít az ügyfeleknek a Felhőhöz készült Microsoft Defender elsajátításában, és gyakorlati tapasztalatot nyújt a képességeikkel kapcsolatban.

Költségkezelés

A kártevők vizsgálatának számlázása GB-onként történik. A költség-kiszámíthatóság biztosítása érdekében a kártevő-vizsgálat támogatja a tárfiókonként egy hónapban beolvasott GB-érték korlátjának beállítását.

Fontos

A Defender for Storage kártevő-vizsgálata nem szerepel ingyenesen az első 30 napos próbaverzióban, és az első naptól számítunk fel díjat a Felhőhöz készült Defender díjszabási oldalán elérhető díjszabási sémának megfelelően.

A "capping" mechanizmus úgy lett kialakítva, hogy az egyes tárfiókokhoz gigabájtban (GB) mért havi ellenőrzési korlátot állítson be, amely hatékony költségkontrollként szolgál. Ha egy tárfiókra vonatkozóan egy adott naptári hónapban előre meghatározott ellenőrzési korlátot állapítanak meg, a vizsgálati művelet automatikusan leáll, amint eléri ezt a küszöbértéket (akár 20 GB-os eltéréssel), és a fájlok nem lesznek beolvasva a kártevőkre. A korlát minden hónap végén utc éjfélkor alaphelyzetbe áll. A korlát frissítése általában egy órát vesz igénybe a érvénybe lépéshez.

Alapértelmezés szerint 5 TB(5000 GB) korlátot határoz meg, ha nincs meghatározva konkrét korlátkezelési mechanizmus.

Tipp.

A korlátozási mechanizmust egyéni tárfiókokon vagy egy teljes előfizetésen is beállíthatja (az előfizetés minden tárfiókja az előfizetés szintjén meghatározott korlátot foglalja le).

A korlátkezelési mechanizmus konfigurálásához kövesse az alábbi lépéseket .

A kártevők vizsgálatának további költségei

A kártevők vizsgálata más Azure-szolgáltatásokat használ alapként. Ez azt jelenti, hogy ha engedélyezi a kártevők vizsgálatát, a szükséges Azure-szolgáltatásokért is fizetnie kell. Ezek a szolgáltatások közé tartoznak az Azure Storage olvasási műveletei, az Azure Storage blobindexelése és az Azure Event Grid-értesítések.

Lehetséges hamis pozitív és hamis negatív értékek kezelése

Ha olyan fájlja van, amelyről azt gyanítja, hogy kártevő, de nem észlelhető (hamis negatív), vagy helytelenül észlelhető (hamis pozitív), a mintabeküldési portálon keresztül elküldheti nekünk elemzés céljából. Válassza a "Microsoft Defender for Storage" lehetőséget forrásként.

Felhőhöz készült Defender lehetővé teszi a hamis pozitív riasztások letiltására. Győződjön meg arról, hogy korlátozza a letiltási szabályt a kártevőnév vagy a fájlkivonat használatával.

A kártevő-vizsgálat nem blokkolja automatikusan a feltöltött blob hozzáférését vagy engedélyeinek módosítását, még akkor sem, ha az rosszindulatú.

Korlátozások

Nem támogatott funkciók és szolgáltatások

Nem támogatott tárfiókok: Az örökölt v1-tárfiókokat nem támogatja a kártevő-vizsgálat.

Nem támogatott szolgáltatás: Az Azure Filest nem támogatja a kártevők vizsgálata.

Nem támogatott régiók: Jio India nyugat, Dél-Korea, Nyugat-Afrika.

Azok a régiók, amelyeket a Defender for Storage támogat, de a kártevők vizsgálata nem. További információ a Defender for Storage rendelkezésre állásáról .

Nem támogatott blobtípusok: A hozzáfűző és lapblobok nem támogatottak a kártevő-vizsgálathoz.

Nem támogatott titkosítás: Az ügyféloldali titkosított blobok nem támogatottak, mivel a szolgáltatás általi vizsgálat előtt nem lehet visszafejteni őket. Az ügyfél által kezelt kulcs (CMK) által inaktív állapotban titkosított adatok azonban támogatottak.

Nem támogatott indexcímke-eredmények: Az indexcímkék vizsgálatának eredménye nem támogatott a hierarchikus névtérrel rendelkező tárfiókokban (Azure Data Lake Storage Gen2).

Event Grid: Azok az Event Grid-témakörök, amelyekhez nincs engedélyezve a nyilvános hálózati hozzáférés (azaz a privát végpontkapcsolatok) nem támogatottak a kártevők vizsgálata a Defender for Storage-ban.

Átviteli kapacitás és blobméretkorlát

- Átviteli sebességkorlát vizsgálata: A kártevő-vizsgálat percenként akár 2 GB-ot is feldolgozhat minden tárfiók esetében. Ha a fájlfeltöltés sebessége egy tárfiók esetében átmenetileg meghaladja ezt a küszöbértéket, a rendszer a sebességkorlátot meghaladóan próbálja megvizsgálni a fájlokat. Ha a fájlfeltöltés sebessége következetesen meghaladja ezt a küszöbértéket, egyes blobok nem lesznek beolvasva.

- Blobvizsgálati korlát: A kártevő-vizsgálat percenként legfeljebb 2000 fájlt képes feldolgozni minden tárfiókhoz. Ha a fájlfeltöltés sebessége egy tárfiók esetében átmenetileg meghaladja ezt a küszöbértéket, a rendszer a sebességkorlátot meghaladóan próbálja megvizsgálni a fájlokat. Ha a fájlfeltöltés sebessége következetesen meghaladja ezt a küszöbértéket, egyes blobok nem lesznek beolvasva.

- Blobméretkorlát: Egy vizsgálandó blob maximális méretkorlátja 2 GB. A korlátnál nagyobb blobok nem lesznek beolvasva.

Blobfeltöltések és indexcímkék frissítései

Amikor feltölt egy blobot a tárfiókba, a kártevő-vizsgálat további olvasási műveletet kezdeményez, és frissíti az indexcímkét. A legtöbb esetben ezek a műveletek nem hoznak létre jelentős terhelést.

A hozzáférésre és a tárolásra gyakorolt hatás az IOPS-ra

A vizsgálati folyamat ellenére a feltöltött adatokhoz való hozzáférés nem változik, és a másodpercenkénti tárolási bemeneti/kimeneti műveletekre (IOPS) gyakorolt hatás minimális.

Korlátozások a Végponthoz készült Microsoft Defender

A Defender for Storage ugyanazokat a kártevőirtó motorokat és naprakész aláírásokat használja, mint a Defender for Endpoint a kártevők kereséséhez. Az Azure Storage-ba feltöltött fájlok azonban nem rendelkeznek bizonyos metaadatokkal, amelyektől a kártevőirtó motor függ. A metaadatok hiánya az Azure Storage-ban a Defender for Endpoint által észleltekhez képest magasabb, "hamis negatív" észlelésekhez vezethet.

Az alábbiakban néhány példa a hiányzó metaadatokra:

A webjel (MOTW): A MOTW egy windowsos biztonsági funkció, amely nyomon követi az internetről letöltött fájlokat. Ha azonban fájlokat tölt fel az Azure Storage-ba, a metaadatok nem maradnak meg.

Fájlútvonal-környezet: A szabványos operációs rendszereken a fájl elérési útja további környezetet biztosíthat a fenyegetésészleléshez. Például egy rendszerhelyeket módosítani próbáló fájl (például C:\Windows\System32) gyanúsnak minősülne, és további elemzés tárgyát képezné. Az Azure Storage-ban a blobon belüli adott fájlelérési utak környezete nem használható ugyanúgy.

Viselkedési adatok: A Defender for Storage futtatás nélkül elemzi a fájlok tartalmát. Vizsgálja meg a fájlokat, és emulálhatja a végrehajtásukat, hogy ellenőrizze a kártevőket. Ez a megközelítés azonban nem feltétlenül észlel bizonyos típusú kártevőket, amelyek csak a végrehajtás során fedik fel rosszindulatú természetüket.

Következő lépések

További információ a kártevők vizsgálatának eredményeire adott válasz beállításáról.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: