Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Feljegyzés

Ez a funkció 2024. május 1-étől elavult.

Minden kiberkockázati és biztonsági program alapvető összetevője a biztonsági rések azonosítása és elemzése. Felhőhöz készült Defender rendszeresen ellenőrzi a csatlakoztatott gépeket, hogy biztonságirés-felmérési eszközöket futtasson.

Ha olyan gépet talál, amely nem rendelkezik telepített sebezhetőségi felmérési megoldással, Felhőhöz készült Defender létrehozza a biztonsági javaslatot: A gépeknek rendelkezniük kell egy sebezhetőségi felmérési megoldással. Ezzel a javaslatsal üzembe helyezheti a sebezhetőségi felmérési megoldást az Azure-beli virtuális gépeken és az Azure Arc-kompatibilis hibrid gépeken.

Felhőhöz készült Defender a gépek biztonsági réseinek vizsgálatát is tartalmazza. Nincs szüksége Qualys-licencre vagy akár Qualys-fiókra sem – minden zökkenőmentesen kezelhető a Felhőhöz készült Defender belül. Ez az oldal részletesen ismerteti ezt a képolvasót, és útmutatást nyújt az üzembe helyezéshez.

Tipp.

Az integrált sebezhetőségi értékelési megoldás támogatja az Azure virtuális gépeket és a hibrid gépeket is. A biztonságirés-felmérési szkenner helyszíni és többfelhős gépeken való üzembe helyezéséhez először csatlakoztassa őket az Azure Archoz az Azure Arctal, a nem Azure-beli gépek csatlakoztatása Felhőhöz készült Defender.

Felhőhöz készült Defender integrált sebezhetőségi felmérési megoldása zökkenőmentesen működik az Azure Arctal. Az Azure Arc üzembe helyezésekor a gépek megjelennek a Felhőhöz készült Defender, és nincs szükség Log Analytics-ügynökre.

Ha nem szeretné használni a Qualys által működtetett sebezhetőségi felmérést, használhatja a Microsoft Defender biztonságirés-kezelés.

Elérhetőség

| Szempont | Részletek |

|---|---|

| Kiadási állapot: | Általános rendelkezésre állás (GA) |

| Géptípusok (hibrid forgatókönyvek): |

|

| Díjszabás: | A Microsoft Defender for Servers 2. csomagjának megköveteléséhez |

| Szükséges szerepkörök és engedélyek: |

A tulajdonos (erőforráscsoport szintje) üzembe helyezheti a képolvasót A Biztonsági olvasó megtekintheti az eredményeket |

| Felhők: |

|

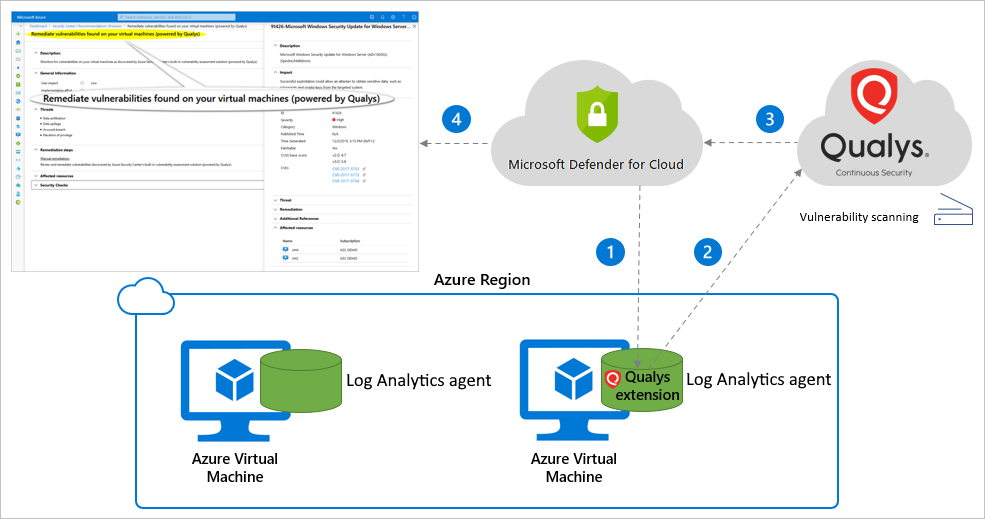

Az integrált biztonságirés-ellenőrző áttekintése

A Felhőhöz készült Microsoft Defender részét képező biztonságirés-ellenőrzőt a Qualys működteti. A Qualys szkennere a biztonsági rések valós idejű azonosításának egyik vezető eszköze. Ez csak a Microsoft Defender for Servers szolgáltatásban érhető el. Nincs szüksége Qualys-licencre vagy akár Qualys-fiókra sem – minden zökkenőmentesen kezelhető a Felhőhöz készült Defender belül.

Az integrált biztonságirés-ellenőrző működése

A biztonságirés-ellenőrző bővítmény a következőképpen működik:

Üzembe helyezés – Felhőhöz készült Microsoft Defender figyeli a gépeket, és javaslatokat tesz a Qualys-bővítménynek a kiválasztott gépen/gépeken való üzembe helyezésére.

Információgyűjtés – A bővítmény összegyűjti az összetevőket, és elemzésre küldi őket a meghatározott régióban található Qualys felhőszolgáltatásban.

Elemzés – A Qualys felhőszolgáltatása elvégzi a sebezhetőségi felmérést, és elküldi az eredményeket Felhőhöz készült Defender.

Fontos

Ügyfeleink adatainak védelme, bizalmassága és biztonsága érdekében nem osztjuk meg az ügyfelek adatait a Qualyssal. További információ az Azure-ba beépített adatvédelmi szabványokról.

Jelentés – Az eredmények Felhőhöz készült Defender érhetők el.

Az integrált szkenner üzembe helyezése az Azure-ban és a hibrid gépeken

Az Azure Portalon nyissa meg a Felhőhöz készült Defender.

A Felhőhöz készült Defender menüjében nyissa meg a Javaslatok lapot.

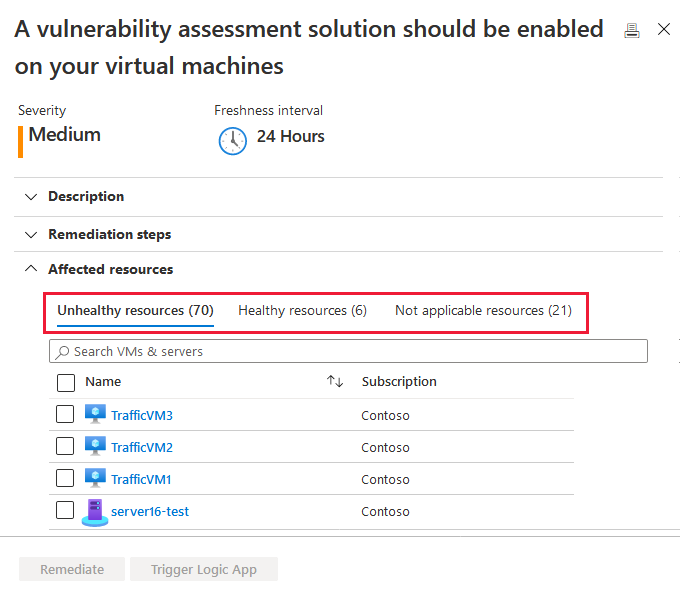

Válassza ki azt a javaslatot , amely szerint a gépeknek rendelkezniük kell egy sebezhetőségi felmérési megoldással.

Tipp.

A gép

server16-testegy Azure Arc-kompatibilis gép. A biztonságirés-felmérési szkenner helyszíni és többfelhős gépeken való üzembe helyezéséről a nem Azure-beli gépek csatlakoztatása Felhőhöz készült Defender című témakörben olvashat.Felhőhöz készült Defender zökkenőmentesen működik az Azure Arctal. Az Azure Arc üzembe helyezésekor a gépek megjelennek a Felhőhöz készült Defender, és nincs szükség Log Analytics-ügynökre.

A gépek a következő csoportok egyikében vagy többben jelennek meg:

- Kifogástalan erőforrások – Felhőhöz készült Defender észlelt egy sebezhetőségi felmérési megoldást, amely ezeken a gépeken fut.

- Nem megfelelő erőforrások – A biztonságirés-ellenőrző bővítmény üzembe helyezhető ezeken a gépeken.

- Nem alkalmazható erőforrások – Ezek a gépek nem támogatottak a biztonságirés-ellenőrző bővítményhez.

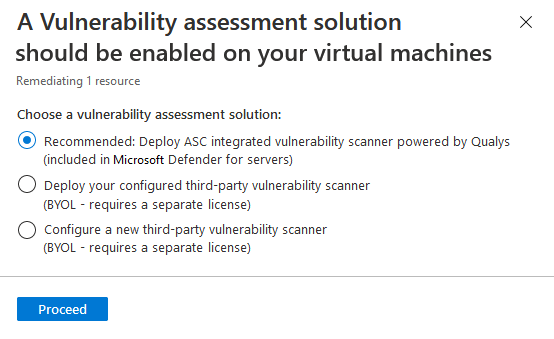

A nem megfelelő gépek listájában válassza ki azokat, amelyeket sebezhetőségi felmérési megoldáshoz szeretne kapni, és válassza a Szervizelés lehetőséget.

Fontos

A konfigurációtól függően előfordulhat, hogy ez a lista másként jelenik meg.

- Ha nincs konfigurálva egy külső biztonságirés-ellenőrző, akkor nem fog lehetőséget kínálni annak üzembe helyezésére.

- Ha a kijelölt gépeket nem védi a Microsoft Defender a kiszolgálókhoz, a Felhőhöz készült Defender integrált biztonságirés-ellenőrző funkció nem érhető el.

Válassza az ajánlott beállítást, az integrált biztonságirés-ellenőrző üzembe helyezését és a Folytatást.

A rendszer még egy megerősítést kér. Válassza a Szervizelés lehetőséget.

A képolvasó bővítmény néhány percen belül települ az összes kiválasztott gépre.

A bővítmény sikeres üzembe helyezése után a vizsgálat automatikusan megkezdődik. A vizsgálatok 12 óránként futnak. Ez az időköz nem konfigurálható.

Fontos

Ha az üzembe helyezés egy vagy több gépen meghiúsul, győződjön meg arról, hogy a célgépek képesek kommunikálni a Qualys felhőszolgáltatásával az alábbi IP-címekkel az engedélyezési listákhoz (a HTTPS alapértelmezett portján, a 443-ason keresztül):

https://qagpublic.qg3.apps.qualys.com- Qualys amerikai adatközpontjahttps://qagpublic.qg2.apps.qualys.eu– Qualys európai adatközpontja

Ha a gépe egy európai Azure-régióban (például Európa, Egyesült Királyság, Németország) található, az összetevők a Qualys európai adatközpontjában lesznek feldolgozva. A máshol található virtuális gépekhez tartozó összetevőket a rendszer elküldi az Amerikai Egyesült Államok adatközpontjának.

Nagy léptékű üzembe helyezés automatizálása

Feljegyzés

Az ebben a szakaszban ismertetett összes eszköz elérhető Felhőhöz készült Defender GitHub-közösségi adattárából. Itt szkripteket, automatizálásokat és más hasznos erőforrásokat találhat, amelyek a Felhőhöz készült Defender üzembe helyezése során használhatók.

Ezen eszközök némelyike csak a nagy léptékű üzembe helyezés engedélyezése után csatlakoztatott új gépeket érinti. Mások meglévő gépeken is üzembe helyezhetők. Több megközelítést is kombinálhat.

Néhány módszer az integrált szkenner nagy léptékű üzembe helyezésének automatizálására:

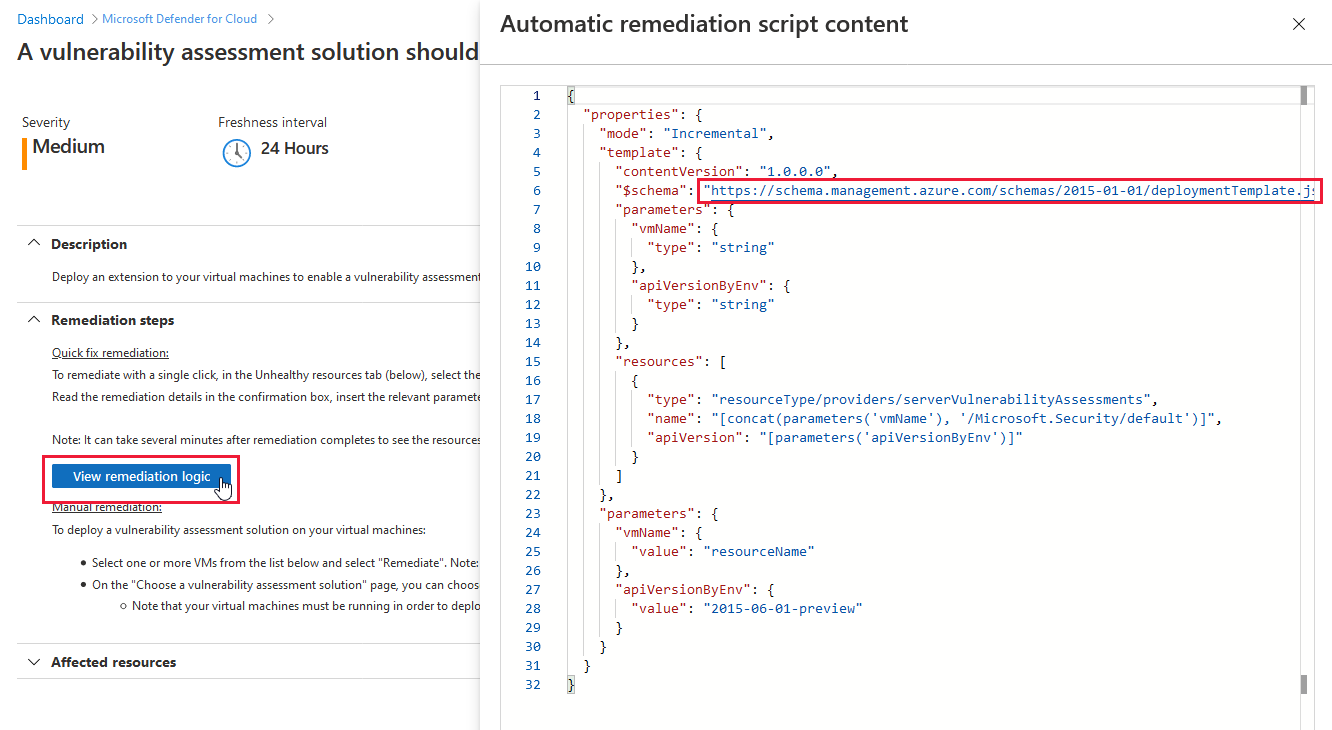

-

Azure Resource Manager – Ez a módszer az Azure Portal javaslati logikájának megtekintéséből érhető el. A szervizelési szkript tartalmazza a megfelelő ARM-sablont, amelyet az automatizáláshoz használhat:

- DeployIfNotExists szabályzat – Egyéni szabályzat , amely biztosítja, hogy minden újonnan létrehozott gép megkapja a képolvasót. Válassza az Üzembe helyezés az Azure-ban lehetőséget, és adja meg a megfelelő paramétereket. Ezt a szabályzatot erőforráscsoportok, előfizetések vagy felügyeleti csoportok szintjén rendelheti hozzá.

-

PowerShell-szkript – A szkript használatával

Update qualys-remediate-unhealthy-vms.ps1üzembe helyezheti a bővítményt az összes nem kifogástalan virtuális géphez. Ha új erőforrásokra szeretne telepíteni, automatizálja a szkriptet az Azure Automation használatával. A szkript megkeresi a javaslat által felderített összes nem megfelelő gépet, és végrehajt egy Azure Resource Manager-hívást. - Azure Logic Apps – Logikai alkalmazás létrehozása a mintaalkalmazás alapján. A Felhőhöz készült Defender munkafolyamat-automatizálási eszközeivel aktiválhatja a logikai alkalmazást a képolvasó üzembe helyezéséhez, amikor a gépeknek biztonságirés-felmérési megoldásra vonatkozó javaslatot kell létrehozniuk egy erőforráshoz.

-

REST API – Az integrált sebezhetőségi felmérési megoldás Felhőhöz készült Defender REST API-val történő üzembe helyezéséhez küldjön PUT-kérelmet a következő URL-címre, és adja hozzá a megfelelő erőforrás-azonosítót:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Igény szerinti vizsgálat indítása

Igény szerinti vizsgálatot indíthat a gépről helyileg vagy távolról végrehajtott szkriptek vagy csoportházirend-objektum (GPO) használatával. Azt is megteheti, hogy a javítás üzembe helyezési feladatának végén integrálja azt a szoftverterjesztési eszközökbe.

A következő parancsok igény szerinti vizsgálatot indítanak el:

-

Windows rendszerű gépek:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f -

Linux rendszerű gépek:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Következő lépések

Felhőhöz készült Defender sebezhetőségi elemzést is kínál a következőhöz:

- SQL-adatbázisok – Sebezhetőségi felmérési jelentések felfedezése a sebezhetőségi felmérési irányítópulton

- Azure Container Registry-rendszerképek – Az Azure sebezhetőségi felmérései Microsoft Defender biztonságirés-kezelés