A támadási útvonal elemzése és a tárolók fokozott kockázatkeresése

A támadási útvonal elemzése egy gráfalapú algoritmus, amely a felhőbiztonsági gráfot vizsgálja. A vizsgálatok olyan kihasználható útvonalakat fednek fel, amelyekkel a támadók feltörhetik a környezetet, hogy elérjék a nagy hatású objektumokat. A támadási útvonal elemzése feltárja a támadási útvonalakat, és javaslatot tesz arra, hogy miként háríthatja el a legjobban a támadási útvonalat megszakító és a sikeres behatolást megakadályozó problémákat.

Vizsgálja meg és vizsgálja meg a támadási útvonalakat a kockázati szint, a név, a környezet és a kockázati tényezők, a belépési pont, a cél, az érintett erőforrások és az aktív javaslatok alapján rendezve. Fedezze fel az erőforráson Elemzések felhőbeli biztonsági grafikont. Az Elemzések típusai például a következők:

- Pod, amely az interneten keresztül érhető el

- Emelt szintű tároló

- A Pod gazdagéphálózatot használ

- A tárolórendszerkép sebezhető a távoli kódvégrehajtással szemben

Azure: A támadási útvonal és a biztonsági kezelő tesztelése egy sebezhető tárolólemezképet használva

Ha nincsenek bejegyzések a támadási útvonalak listájában, akkor is tesztelheti ezt a funkciót egy mintatároló lemezképével. A teszt beállításához kövesse az alábbi lépéseket:

Követelmény: Az Azure Container Registry (ACR) egy példánya a tesztelt hatókörben.

Egy sebezhető rendszerkép importálása az Azure Container Registrybe:

Futtassa a következő parancsot a Cloud Shellben:

az acr import --name $MYACR --source DCSPMtesting.azurecr.io/mdc-mock-0001 --image mdc-mock-0001Ha nincs AKS-fürtje, az alábbi paranccsal hozzon létre egy új AKS-fürtöt:

az aks create -n myAKSCluster -g myResourceGroup --generate-ssh-keys --attach-acr $MYACRHa az AKS nincs csatolva az ACR-hez, az alábbi Cloud Shell-parancssor segítségével irányíthatja az AKS-példányt a kiválasztott ACR-rendszerképek lekéréséhez:

az aks update -n myAKSCluster -g myResourceGroup --attach-acr <acr-name>

A Cloud Shell-munkamenet hitelesítése a fürttel való együttműködéshez:

az aks get-credentials --subscription <cluster-suid> --resource-group <your-rg> --name <your-cluster-name>Telepítse az ngnix bejövőforgalom-vezérlőt :

helm install ingress-controller oci://ghcr.io/nginxinc/charts/nginx-ingress --version 1.0.1Az alábbi parancs futtatásával helyezze üzembe a sebezhető lemezképet, hogy elérhetővé tegye a sebezhető tárolót az interneten:

helm install dcspmcharts oci://mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<your-image-uri> --set distribution=AZUREA sikeresség ellenőrzéséhez kövesse az alábbi lépéseket:

- Keressen egy bejegyzést az mdc-dcspm-demo névtérként

- A Számítási feladatok –> Üzemelő példányok lapon ellenőrizze a 3/3-ban létrehozott "pod" és a dcspmcharts-ingress-nginx-controller 1/1 értéket.

- A szolgáltatásokban és a bejövő forgalomban keresse meg a> szolgáltatások szolgáltatását, a dcspmcharts-ingress-nginx-controller és a dcspmcharts-ingress-nginx-controller-admission szolgáltatást. A bejövő forgalom lapon ellenőrizze, hogy létrejön-e egy bejövő forgalom IP-címmel és nginx osztálysal.

Feljegyzés

A fenti folyamat befejezése után akár 24 órát is igénybe vehet az eredmények megtekintése a felhőbiztonsági kezelőben és a támadási útvonalon.

Miután elvégezte a támadási útvonal tesztelését, vizsgálja meg a létrehozott támadási útvonalat a támadási útvonal elemzésével, és keresse meg a létrehozott támadási útvonalat. További információ: Támadási útvonalak azonosítása és szervizelése.

AWS: A támadási útvonal és a biztonsági kezelő tesztelése egy sebezhető tárolólemezképet használva

Egy mdc-mock-0001 nevű ECR-adattár létrehozása

Nyissa meg az AWS-fiókját, és válassza a parancssori vagy programozott hozzáférést.

Nyisson meg egy parancssort, és válassza az 1. lehetőséget: AWS környezeti változók beállítása (rövid távú hitelesítő adatok). Másolja ki a AWS_ACCESS_KEY_ID, AWS_Standard kiadásCRET_ACCESS_KEY és AWS_Standard kiadásSSION_TOKEN környezeti változók hitelesítő adatait.

Futtassa a következő parancsot az Amazon ECR-beállításjegyzék hitelesítési jogkivonatának lekéréséhez. Cserélje le

<REGION>a beállításjegyzék régiójára. Cserélje le<ACCOUNT>az AWS-fiók azonosítójára.aws ecr get-login-password --region <REGION> | docker login --username AWS --password-stdin <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.comHozzon létre egy Olyan Docker-rendszerképet, amely neve sebezhetőként van megjelölve. A kép nevének tartalmaznia kell az mdc-mock-0001 sztringet. Miután létrehozta a rendszerképet, küldje el az ECR-beállításjegyzékbe a következő paranccsal (cserélje le és cserélje le

<ACCOUNT>az AWS-fiók azonosítóját és<REGION>régióját):docker pull alpine docker tag alpine <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001 docker push <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001Csatlakozás az EKS-fürthöz, és telepítse a megadott Helm-diagramot. Konfigurálja

kubectlaz EKS-fürttel való munkavégzést. Futtassa ezt a parancsot (cserélje le<your-region>az<your-cluster-name>EKS-fürt régióját és nevét):aws eks --region <your-region> update-kubeconfig --name <your-cluster-name>Ellenőrizze a konfigurációt. A következő futtatásával ellenőrizheti

kubectl, hogy megfelelően van-e konfigurálva:kubectl get nodesTelepítse az ngnix bejövőforgalom-vezérlőt :

helm install ingress-controller oci://ghcr.io/nginxinc/charts/nginx-ingress --version 1.0.1Telepítse a következő Helm-diagramot:

helm install dcspmcharts oci://mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001 --set distribution=AWS

A Helm-diagram olyan erőforrásokat helyez üzembe a fürtön, amelyek a támadási útvonalak következtetésére használhatók. A sebezhető rendszerképet is tartalmazza.

Feljegyzés

A fenti folyamat befejezése után akár 24 órát is igénybe vehet az eredmények megtekintése a felhőbiztonsági kezelőben és a támadási útvonalon.

Miután elvégezte a támadási útvonal tesztelését, vizsgálja meg a létrehozott támadási útvonalat a támadási útvonal elemzésével, és keresse meg a létrehozott támadási útvonalat. További információ: Támadási útvonalak azonosítása és szervizelése.

GCP: A támadási útvonal és a biztonsági kezelő tesztelése egy sebezhető tárolólemezképet használva

A GCP portálon keresse meg az Artifact Registryt, majd hozzon létre egy mdc-mock-0001 nevű GCP-adattárat

Kövesse az alábbi utasításokat a rendszerkép adattárba való leküldéséhez. Futtassa a következő parancsokat:

docker pull alpine docker tag alpine <LOCATION>-docker.pkg.dev/<PROJECT_ID>/<REGISTRY>/<REPOSITORY>/mdc-mock-0001 docker push <LOCATION>-docker.pkg.dev/<PROJECT_ID>/<REGISTRY>/<REPOSITORY>/mdc-mock-0001Lépjen a GCP portálra. Ezután lépjen a Kubernetes-motorfürtökre>. Kattintson a Csatlakozás gombra.

Miután csatlakozott, futtassa a parancsot a Cloud Shellben, vagy másolja ki a kapcsolati parancsot, és futtassa a számítógépen:

gcloud container clusters get-credentials contra-bugbash-gcp --zone us-central1-c --project onboardingc-demo-gcp-1Ellenőrizze a konfigurációt. A következő futtatásával ellenőrizheti

kubectl, hogy megfelelően van-e konfigurálva:kubectl get nodesA Helm-diagram telepítéséhez kövesse az alábbi lépéseket:

A portál Artifact beállításjegyzékében lépjen az adattárba, és keresse meg a rendszerkép URI-ját a Lekérés kivonatolással területen.

A Helm-diagram telepítéséhez használja a következő parancsot:

helm install dcspmcharts oci:/mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<IMAGE_URI> --set distribution=GCP

A Helm-diagram olyan erőforrásokat helyez üzembe a fürtön, amelyek a támadási útvonalak következtetésére használhatók. A sebezhető rendszerképet is tartalmazza.

Feljegyzés

A fenti folyamat befejezése után akár 24 órát is igénybe vehet az eredmények megtekintése a felhőbiztonsági kezelőben és a támadási útvonalon.

Miután elvégezte a támadási útvonal tesztelését, vizsgálja meg a létrehozott támadási útvonalat a támadási útvonal elemzésével, és keresse meg a létrehozott támadási útvonalat. További információ: Támadási útvonalak azonosítása és szervizelése.

Tároló helyzetével kapcsolatos problémák keresése a Cloud Security Explorerrel

Lekérdezéseket az alábbi módok egyikével hozhat létre:

- Kockázatok felfedezése beépített felhőbiztonsági explorer-sablonokkal

- Egyéni lekérdezések létrehozása a Cloud Security Explorerrel

A következő szakaszokban példákat mutatunk be a választható vagy létrehozható lekérdezésekre.

Kockázatok felfedezése a Cloud Security Explorer sablonjaival

Az Felhőhöz készült Defender áttekintő lapon nyissa meg a felhőbiztonsági kezelőt.

A Kubernetes dobozsablonjai közül néhány megjelenik. Válasszon egyet a sablonok közül:

- Az Azure Kubernetes-podok nagy súlyosságú biztonsági résekkel rendelkező képeket futtatnak

- A Kubernetes-névterek sebezhető podokat tartalmaznak

Válassza a Lekérdezés megnyitása lehetőséget. A sablon a képernyő felső részén hozza létre a lekérdezést. Az eredmények megtekintéséhez válassza a Keresés lehetőséget .

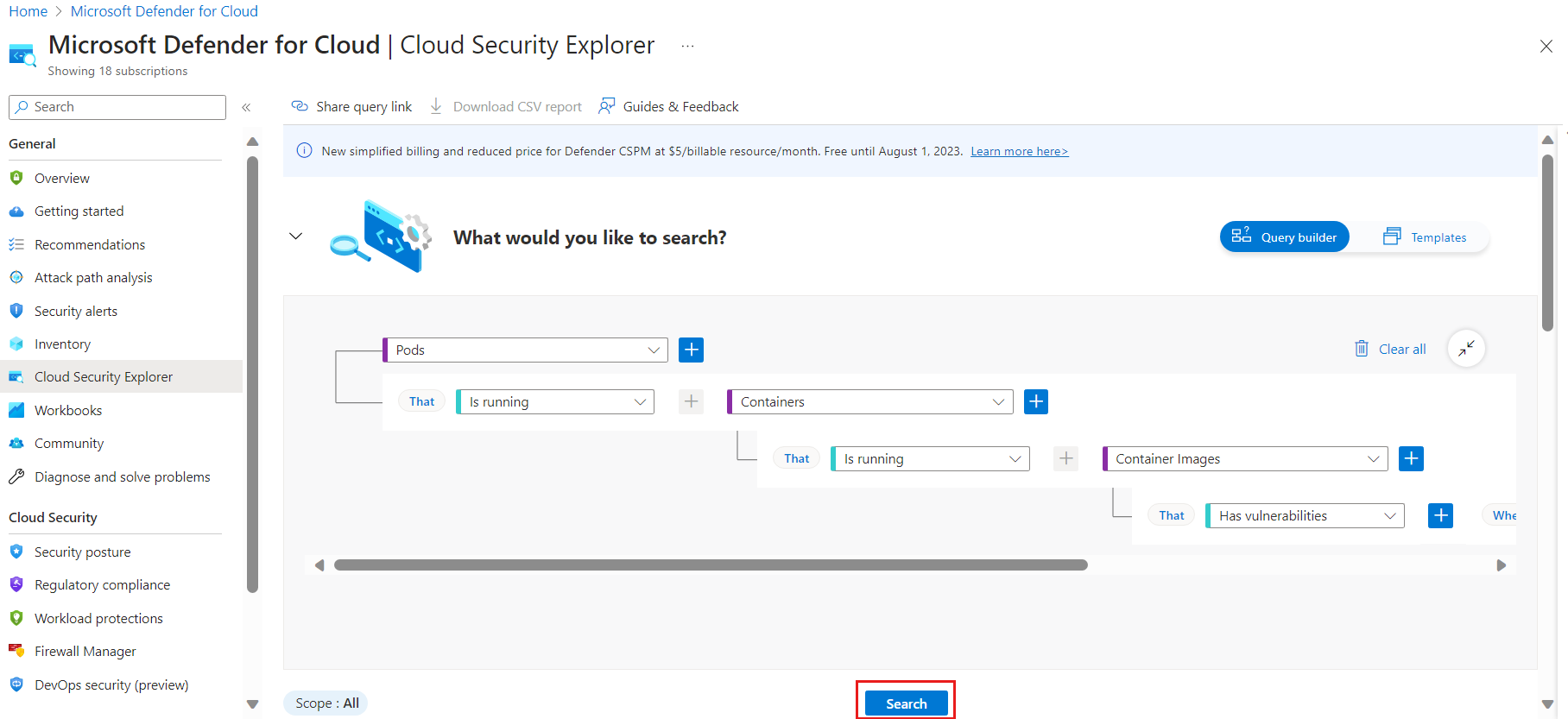

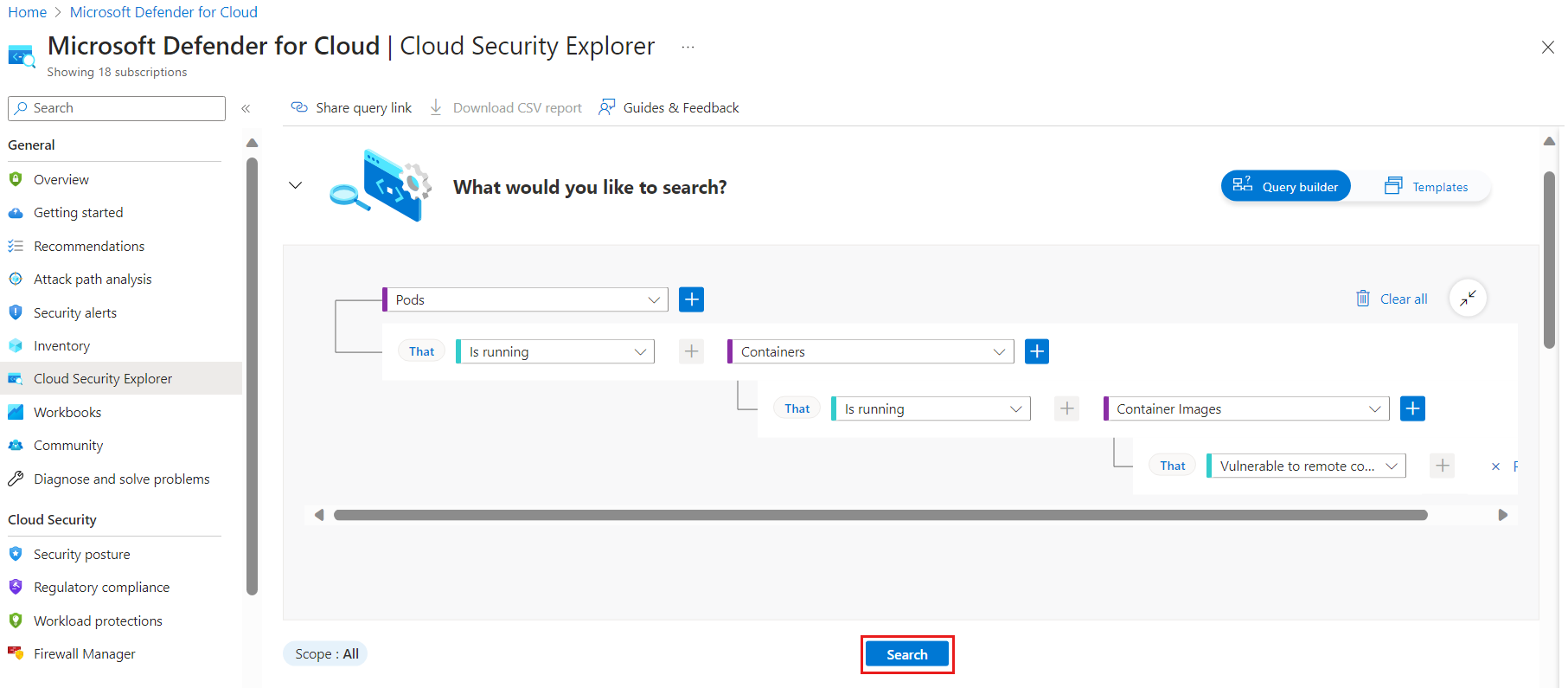

Egyéni lekérdezések létrehozása a Cloud Security Explorerrel

Saját egyéni lekérdezéseket is létrehozhat. Az alábbi példa olyan tárolólemezképeket futtató podok keresését mutatja be, amelyek sebezhetők a távoli kódvégrehajtással szemben.

Az eredmények a lekérdezés alatt jelennek meg.

Következő lépések

- További információ a Felhőhöz készült Defender Defender-csomagokról.