A Google Cloud Platform (GCP) tárolóinak védelme a Defender for Containers használatával

A Defender for Containers a Felhőhöz készült Microsoft Defender-ban a felhőalapú natív megoldás, amellyel biztonságossá teheti a tárolókat, így javíthatja, figyelheti és kezelheti a fürtök, tárolók és alkalmazásuk biztonságát.

További információ a Microsoft Defender for Containers áttekintéséről.

A Defender for Container díjszabásáról a díjszabási oldalon tudhat meg többet.

Előfeltételek

Ehhez Microsoft Azure-előfizetésre van szükség. Ha nem rendelkezik Azure-előfizetéssel, regisztrálhat egy ingyenes előfizetésre.

Engedélyeznie kell Felhőhöz készült Microsoft Defender az Azure-előfizetésében.

Csatlakozás GCP-projektjeit Felhőhöz készült Microsoft Defender.

Ellenőrizze, hogy a Kubernetes-csomópontok hozzáférnek-e a csomagkezelő forrásadattáraihoz.

Győződjön meg arról, hogy a következő Azure Arc-kompatibilis Kubernetes-hálózati követelmények teljesülnek.

A Defender for Containers csomag engedélyezése a GCP-projektben

A Google Kubernetes Engine -fürtök védelme:

Jelentkezzen be az Azure Portalra.

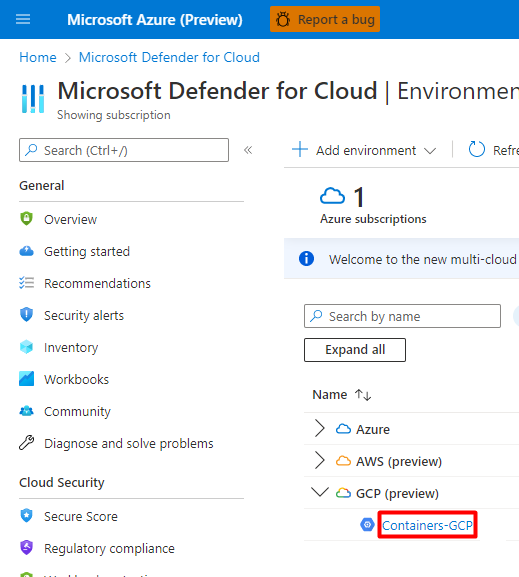

Keresse meg és válassza ki a Felhőhöz készült Microsoft Defender.

A Felhőhöz készült Defender menüben válassza a Környezeti beállítások lehetőséget.

Válassza ki a megfelelő GCP-projektet.

Válassza a Tovább: Tervek kiválasztása gombot.

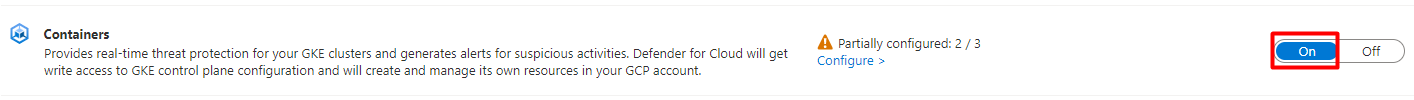

Győződjön meg arról, hogy a Tárolók csomag be van kapcsolva.

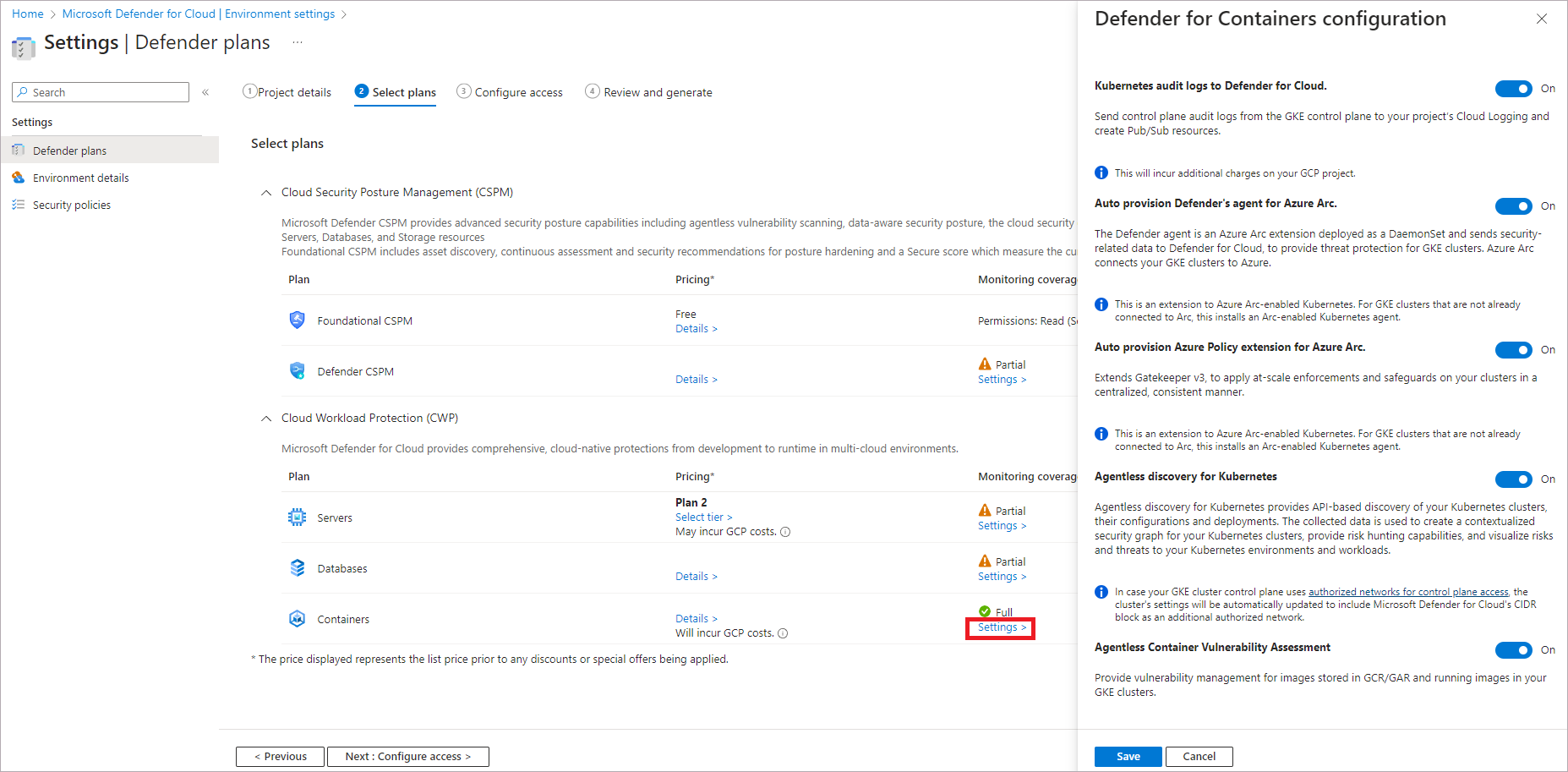

A csomag választható konfigurációinak módosításához válassza a Gépház.

A Kubernetes naplózási naplóit a következőre Felhőhöz készült Defender: Alapértelmezés szerint engedélyezve van. Ez a konfiguráció csak a GCP-projekt szintjén érhető el. Ügynök nélküli adatgyűjtést biztosít a naplóadatokról a GCP-felhőnaplózáson keresztül a Felhőhöz készült Microsoft Defender háttérrendszerbe további elemzés céljából. A Defender for Containershez vezérlősík-naplózási naplókra van szükség a futtatókörnyezeti veszélyforrások elleni védelem biztosításához. Ha Kubernetes-naplókat szeretne küldeni a Microsoft Defendernek, kapcsolja be a beállítást .

A Defender érzékelőjének automatikus kiépítése az Azure Archoz és az Azure Policy-bővítmény automatikus kiépítése az Azure Archoz: Alapértelmezés szerint engedélyezve van. Az Azure Arc-kompatibilis Kubernetes és annak bővítményei három módon telepíthetők a GKE-fürtökre:

- A Defender for Containers projektszinten történő automatikus üzembe helyezésének engedélyezése az ebben a szakaszban ismertetett utasításoknak megfelelően. Ezt a módszert javasoljuk.

- Használjon Felhőhöz készült Defender javaslatokat a fürtönkénti telepítéshez. Ezek megjelennek a Felhőhöz készült Microsoft Defender javaslatok oldalán. Megtudhatja, hogyan helyezheti üzembe a megoldást adott fürtökön.

- Az Arc-kompatibilis Kubernetes és -bővítmények manuális telepítése.

A Kubernetes ügynök nélküli felderítése API-alapú felderítést biztosít a Kubernetes-fürtök számára. A Kubernetes ügynök nélküli felderítésének engedélyezéséhez állítsa be a beállítást Be értékre.

Az ügynök nélküli tároló sebezhetőségi felmérése biztonságirés-kezelés biztosít a Google-nyilvántartásokban (GAR és GCR) tárolt képekhez, valamint képeket futtat a GKE-fürtökön. Az ügynök nélküli tároló biztonságirés-felmérési funkciójának engedélyezéséhez állítsa be a beállítást Be értékre.

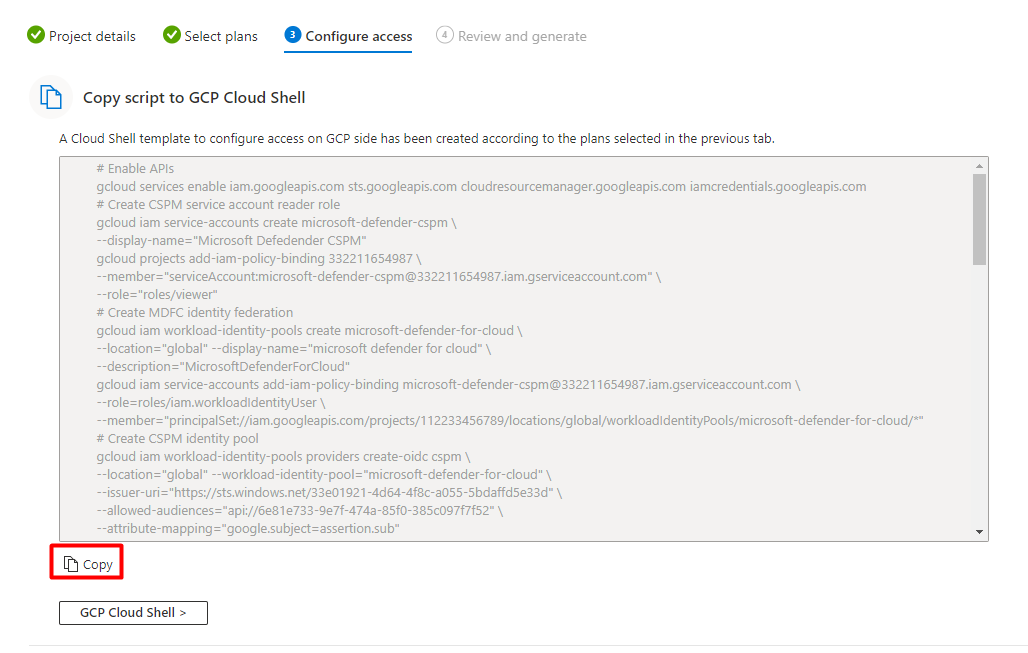

Válassza a Másolás gombot.

Válassza a GCP Cloud Shell gombot.

Illessze be a szkriptet a Cloud Shell-terminálba, és futtassa.

Az összekötő a szkript végrehajtása után frissül. Ez a folyamat akár 6-8 órát is igénybe vehet.

Válassza a Tovább elemet : Áttekintés és létrehozás>.

Válassza a Frissítés lehetőséget.

A megoldás üzembe helyezése adott fürtökön

Ha letiltotta az alapértelmezett automatikus kiépítési konfigurációkat kikapcsolva, a GCP-összekötő előkészítési folyamata során vagy utána. Manuálisan kell telepítenie az Azure Arc-kompatibilis Kubernetes-t, a Defender-érzékelőt és a Kubernetes-hez készült Azure Policyt az egyes GKE-fürtökre, hogy a defender for Containers teljes biztonsági értéket kapjon.

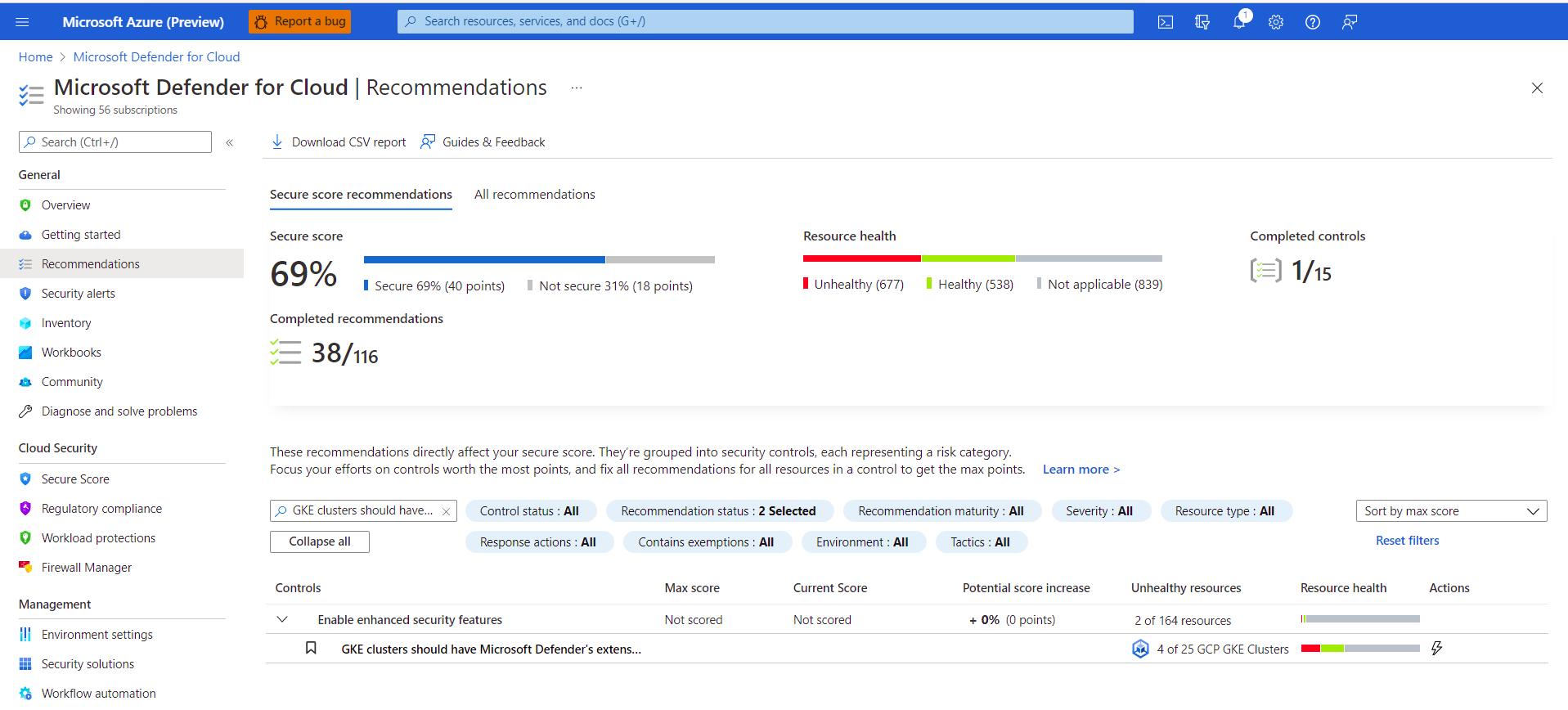

A bővítmények (és szükség esetén az Arc) telepítéséhez két dedikált Felhőhöz készült Defender javaslat használható:

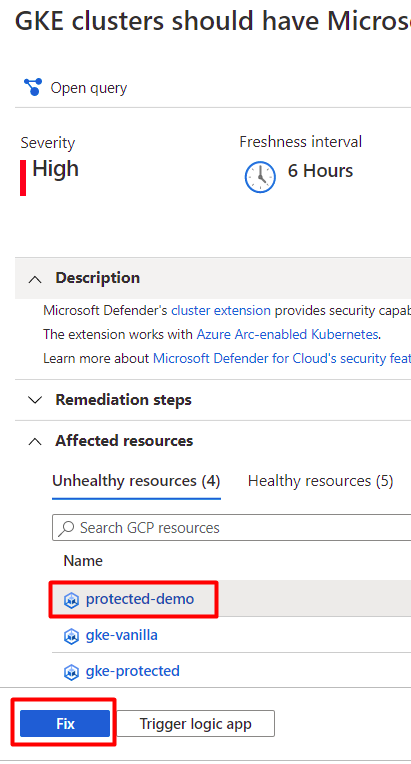

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Feljegyzés

Az Arc-bővítmények telepítésekor ellenőriznie kell, hogy a megadott GCP-projekt megegyezik-e a megfelelő összekötőben lévő projektel.

A megoldás üzembe helyezése adott fürtökön:

Jelentkezzen be az Azure Portalra.

Keresse meg és válassza ki a Felhőhöz készült Microsoft Defender.

A Felhőhöz készült Defender menüben válassza a Javaslatok.

Felhőhöz készült Defender Javaslatok lapján keresse meg a fenti javaslatok mindegyikét név szerint.

Jelöljön ki egy nem kifogástalan állapotú GKE-fürtöt.

Fontos

A fürtöket egyenként kell kijelölnie.

Ne jelölje ki a fürtöket a hivatkozott neveik alapján: a megfelelő sorban bárhol máshol jelölje ki a fürtöket.

Válassza ki a nem megfelelő erőforrás nevét.

Válassza a Javítás lehetőséget.

Felhőhöz készült Defender egy tetszőleges nyelven hoz létre szkriptet:

- Linux esetén válassza a Bash lehetőséget.

- Windows esetén válassza a PowerShellt.

Válassza a Letöltési szervizelési logika lehetőséget.

Futtassa a létrehozott szkriptet a fürtön.

Ismételje meg a második javaslat 3–10. lépését.

Következő lépések

A Defender for Containers speciális engedélyezési funkcióit a Microsoft Defender for Containers engedélyezése lapon talál.

A Microsoft Defender for Containers áttekintése.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: