Az Azure szerepköralapú hozzáférés-vezérlésének áttekintése az IoT-alapú Defender belső vezérlőprogram-elemzéséhez

Az IoT-vezérlőprogram-elemzéshez készült Defender felhasználójaként érdemes lehet kezelni a belső vezérlőprogram képelemzési eredményeihez való hozzáférést. Az Azure szerepköralapú hozzáférés-vezérlés (RBAC) egy engedélyezési rendszer, amely lehetővé teszi annak szabályozását, hogy ki férhet hozzá az elemzési eredményekhez, milyen engedélyekkel rendelkezik, és az erőforráshierarchia milyen szintjén. Ez a cikk bemutatja, hogyan tárolhatja a belső vezérlőprogram-elemzési eredményeket az Azure-ban, kezelheti a hozzáférési engedélyeket, és hogyan oszthatja meg ezeket az eredményeket az RBAC használatával a szervezeten belül és harmadik felekkel. Ha többet szeretne megtudni az Azure RBAC-ről, látogasson el az Azure szerepköralapú hozzáférés-vezérlésére (Azure RBAC)?.

Szerepkörök

A szerepkörök olyan engedélyek gyűjteményei, amelyek össze vannak csomagolva. A szerepköröknek két típusa van:

- A feladatfüggvény-szerepkörök adott feladatfüggvények vagy feladatok, például a Key Vault közreműködője vagy az Azure Kubernetes szolgáltatásfürt monitorozási felhasználója számára biztosítanak engedélyt a felhasználóknak.

- A kiemelt rendszergazdai szerepkörök emelt szintű hozzáférési jogosultságokat biztosítanak, például Tulajdonos, Közreműködő vagy Felhasználói hozzáférés Rendszergazda istrator. A szerepkörökről az Azure beépített szerepköreivel kapcsolatos további információkért látogasson el.

Az IoT-vezérlőprogram-elemzéshez készült Defenderben a leggyakoribb szerepkörök a tulajdonos, a közreműködő, a biztonsági Rendszergazda és a belső vezérlőprogram-elemzési Rendszergazda. További információ arról, hogy mely szerepkörökre van szüksége a különböző engedélyekhez, például a belső vezérlőprogram lemezképeinek feltöltéséhez vagy a belső vezérlőprogram elemzési eredményeinek megosztásához.

A belső vezérlőprogram-rendszerképek ábrázolásának ismertetése az Azure-erőforráshierarchiában

Az Azure erőforráshierarchiákba rendezi az erőforrásokat, amelyek felülről lefelé építkeznek, és a hierarchia minden szintjén hozzárendelhet szerepköröket. A szerepkör hozzárendelésének szintje a "hatókör", az alacsonyabb hatókörök pedig örökölhetik a magasabb hatókörökhöz rendelt szerepköröket. További információ a hierarchia szintjeiről és az erőforrások hierarchiabeli rendszerezéséről.

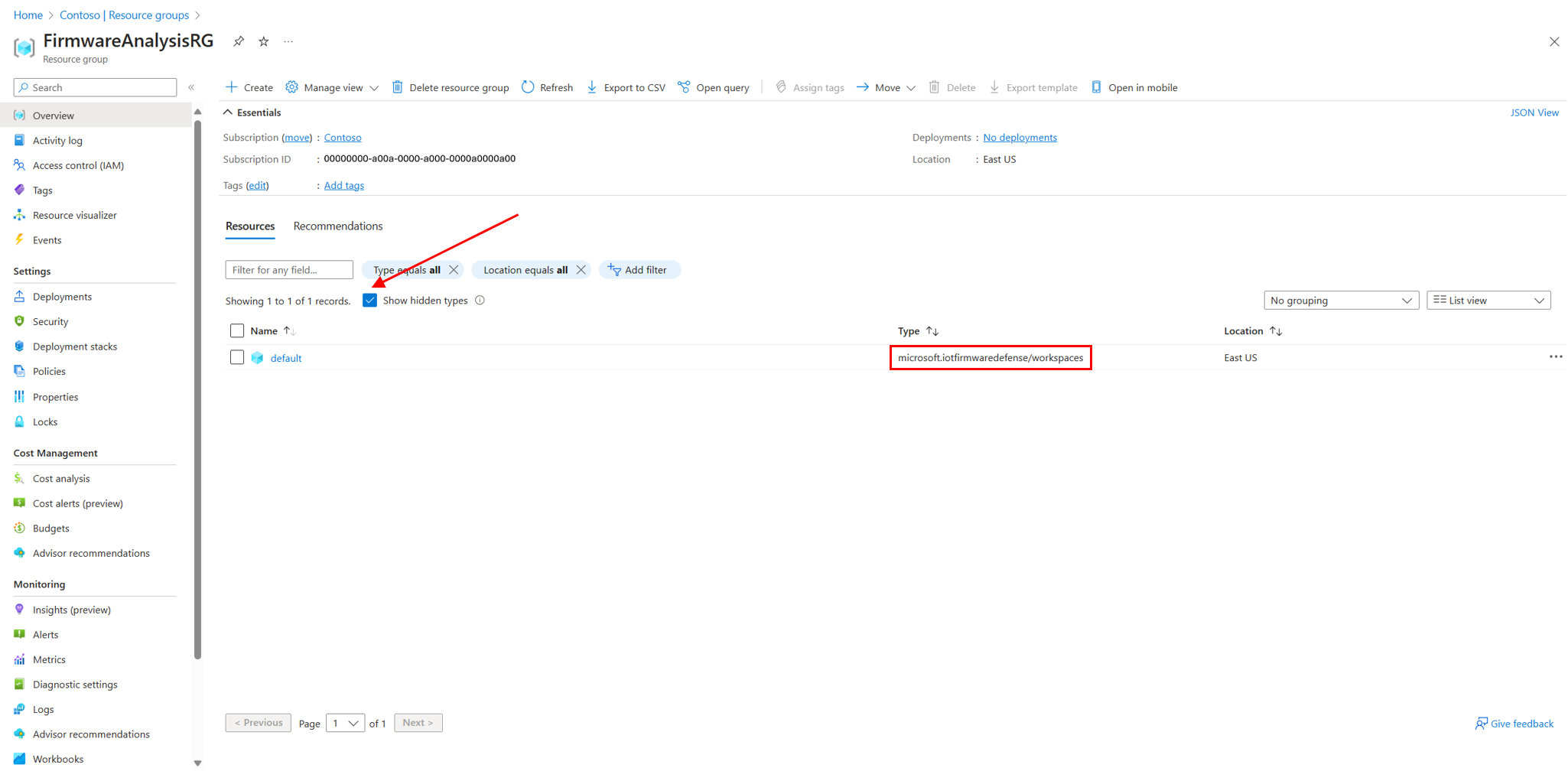

Az IoT-vezérlőprogram-elemzéshez készült Defender-előfizetés előkészítésekor és az erőforráscsoport kiválasztásakor a művelet automatikusan létrehozza az alapértelmezett erőforrást az erőforráscsoporton belül.

Lépjen az erőforráscsoportra, és válassza a Rejtett típusok megjelenítése lehetőséget az alapértelmezett erőforrás megjelenítéséhez. Az alapértelmezett erőforrás a Microsoft.IoTFirmwareDefense.workspaces típussal rendelkezik .

Bár az alapértelmezett munkaterületi erőforrás nem olyan, amellyel rendszeresen kommunikál, minden feltöltött belső vezérlőprogram-rendszerkép erőforrásként jelenik meg, és itt lesz tárolva.

Az RBAC-t a hierarchia minden szintjén használhatja, beleértve a belső vezérlőprogram-elemzési munkaterület rejtett alapértelmezett erőforrásszintjén is.

Az IoT-vezérlőprogram-elemzéshez készült Defender erőforráshierarchiája:

Az Azure RBAC alkalmazása

Feljegyzés

Az IoT-vezérlőprogram-elemzéshez készült Defender használatának megkezdéséhez az előfizetést a Defender for IoT Belső vezérlőprogram-elemzésre bevezető felhasználónak tulajdonosnak, közreműködőnek, belső vezérlőprogram-elemzési Rendszergazda vagy biztonsági Rendszergazda kell lennie az előfizetés szintjén. Kövesse a Belső vezérlőprogram-rendszerkép elemzése az IoT-hez készült Microsoft Defenderrel című oktatóanyagot az előfizetés előkészítéséhez. Az előfizetés előkészítése után a felhasználónak csak belső vezérlőprogram-elemzési Rendszergazda kell lennie a Defender for IoT Firmware Analysis használatához.

Előfordulhat, hogy a Defender for IoT Firmware Analysis felhasználójaként bizonyos műveleteket kell végrehajtania a szervezet számára, például firmware-lemezképek feltöltését vagy elemzési eredmények megosztását.

Az ilyen műveletek szerepköralapú hozzáférés-vezérlést (RBAC) is magukban foglalnak. Az RBAC for Defender for IoT Firmware Analysis hatékony használatához tudnia kell, hogy mi a szerepkör-hozzárendelés, és milyen hatókörrel rendelkezik. Ezen információk ismeretében tájékoztatást kaphat arról, hogy milyen engedélyekkel rendelkezik, és így azt is, hogy végrehajthat-e bizonyos műveleteket. A szerepkör-hozzárendelés ellenőrzéséhez tekintse meg a felhasználó hozzáférésének ellenőrzését egyetlen Azure-erőforráshoz – Azure RBAC-hez. Következő lépésként tekintse meg az alábbi táblázatot, amelyből megtudhatja, hogy egyes műveletekhez milyen szerepkörökre és hatókörökre van szükség.

Gyakori szerepkörök az IoT-vezérlőprogram-elemzéshez készült Defenderben

Ez a táblázat kategorizálja az egyes szerepköröket, és röviden ismerteti az engedélyeiket:

| Szerep | Kategória | Leírás |

|---|---|---|

| Tulajdonos | Kiemelt rendszergazdai szerepkör | Teljes hozzáférést biztosít az összes erőforrás kezeléséhez, beleértve a szerepkörök Azure RBAC-ben való hozzárendelését is. |

| Közreműködő | Kiemelt rendszergazdai szerepkör | Teljes hozzáférést biztosít az összes erőforrás kezeléséhez, de nem teszi lehetővé szerepkörök hozzárendelését az Azure RBAC-ben, nem kezelheti a hozzárendeléseket az Azure Blueprintsben, és nem oszthat meg képtárakat. |

| Biztonsági rendszergazda | Feladatfüggvény szerepkör | Lehetővé teszi a felhasználó számára a belső vezérlőprogram-rendszerképek feltöltését és elemzését a Defender for IoT-ben, biztonsági kezdeményezések hozzáadását és hozzárendelését, valamint a biztonsági szabályzat szerkesztését. További információ. |

| Belső vezérlőprogram-elemzési Rendszergazda | Feladatfüggvény szerepkör | Lehetővé teszi a felhasználó számára a belső vezérlőprogram-rendszerképek feltöltését és elemzését az IoT Defenderben. A felhasználónak nincs hozzáférése a belső vezérlőprogram-elemzésen kívül (nem fér hozzá az előfizetés más erőforrásaihoz, nem hozhat létre vagy törölhet erőforrásokat, és nem hívhat meg más felhasználókat). |

A Defender for IoT belső vezérlőprogram-elemzési szerepkörei, hatókörei és képességei

Az alábbi táblázat összefoglalja, hogy milyen szerepkörökre van szükség bizonyos műveletek végrehajtásához. Ezek a szerepkörök és engedélyek az előfizetés és az erőforráscsoport szintjén érvényesek, hacsak másként nem rendelkeznek.

| Művelet | Szerepkör szükséges |

|---|---|

| Belső vezérlőprogram elemzése | Tulajdonosi, közreműködői, biztonsági Rendszergazda vagy belső vezérlőprogram-elemzési Rendszergazda |

| Külső felhasználók meghívása belső vezérlőprogram-elemzési eredmények megtekintésére | Tulajdonos |

| Felhasználók meghívása az előfizetésbe | Tulajdonos az előfizetés szintjén (Az erőforráscsoport szintjén lévő tulajdonos nem hívhat meg felhasználókat az előfizetésbe) |

Belső vezérlőprogram-rendszerképek feltöltése

Belső vezérlőprogram-rendszerképek feltöltése:

- Ellenőrizze, hogy rendelkezik-e megfelelő engedélyekkel a Defenderben az IoT belső vezérlőprogram-elemzési szerepköreihez, hatóköreihez és képességeihez.

- Töltsön fel egy belső vezérlőprogram-képet elemzéshez.

Harmadik felek meghívása a belső vezérlőprogram-elemzés eredményeinek használatához

Előfordulhat, hogy meghívhat valakit, hogy kizárólag a belső vezérlőprogram-elemzés eredményeivel kommunikáljon anélkül, hogy engedélyezné a hozzáférést a szervezet más részeihez (például az előfizetés más erőforráscsoportjaihoz). Az ilyen típusú hozzáférés engedélyezéséhez hívja meg a felhasználót belső vezérlőprogram-elemzési Rendszergazda az erőforráscsoport szintjén.

Harmadik fél meghívásához kövesse az Azure-szerepkörök hozzárendelése külső vendégfelhasználókhoz az Azure Portal oktatóanyagát.

- A 3. lépésben lépjen az erőforráscsoportra.

- A 7. lépésben válassza ki a belső vezérlőprogram-elemzési Rendszergazda szerepkört.

Feljegyzés

Ha egy szervezethez való csatlakozásra vonatkozó e-mailt kapott, ellenőrizze a Levélszemét mappát a meghívó e-mailben, ha nem látja azt a Beérkezett üzenetek mappában.