Belső vezérlőprogram-elemzés eszközépítőkhöz

A számítógépekhez hasonlóan az IoT-eszközök is rendelkeznek belső vezérlőprogrammal, és az IoT-eszközöket futtató és vezérlő belső vezérlőprogram. Az IoT-eszközök készítői számára a biztonság szinte univerzális probléma, mivel az IoT-eszközök hagyományosan nem rendelkeznek alapvető biztonsági intézkedésekkel.

Az IoT-támadásvektorok például általában könnyen kihasználható – de könnyen javítható – gyengeségeket használnak, például a rögzített felhasználói fiókokat, az elavult és sebezhető nyílt forráskódú csomagokat vagy a gyártó titkos titkosítási aláírókulcsát.

A Microsoft Defender for IoT belső vezérlőprogram-elemzésének használatával azonosíthatja a beágyazott biztonsági fenyegetéseket, biztonsági réseket és gyakori gyengeségeket, amelyek egyébként nem észlelhetők.

Feljegyzés

Az IoT-alapú Defender belső vezérlőprogram-elemzési oldala előzetes verzióban érhető el. Az Azure Előzetes verzió kiegészítő feltételei olyan egyéb jogi feltételeket tartalmaznak, amelyek a bétaverzióban, előzetes verzióban vagy más módon még nem általánosan elérhető Azure-funkciókra vonatkoznak.

Hogyan győződjön meg arról, hogy a belső vezérlőprogram biztonságos

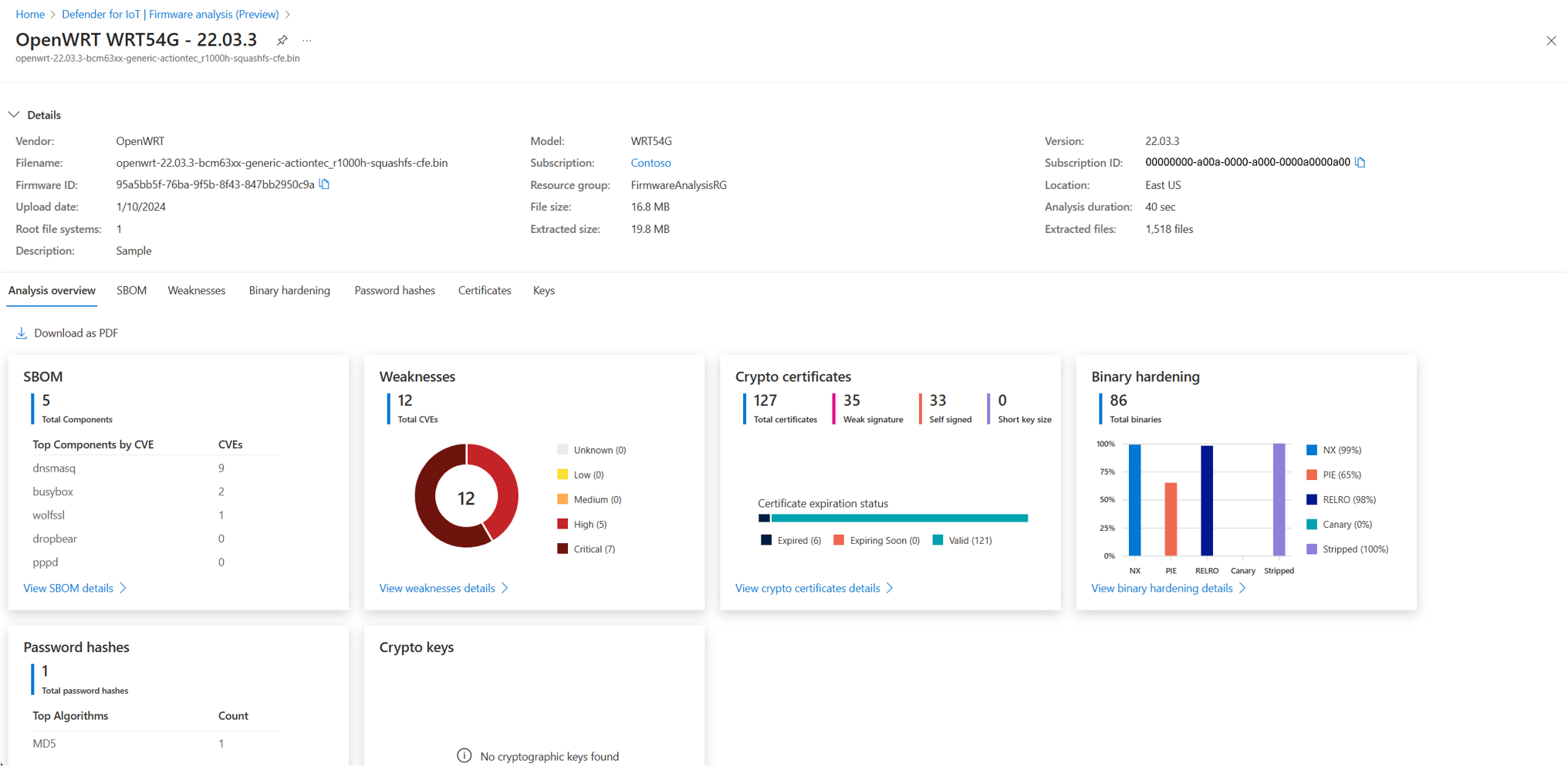

Az IoT Defender elemezheti a belső vezérlőprogramot a gyakori gyengeségek és biztonsági rések miatt, és betekintést nyerhet a belső vezérlőprogram biztonságába. Ez az elemzés akkor hasznos, ha belső vezérlőprogramot készít, vagy belső vezérlőprogramot kap az ellátási lánctól.

Szoftveres anyagjegyzék (SBOM):: A belső vezérlőprogram buildelési folyamata során használt nyílt forráskódú csomagok részletes listáját kapja meg. Tekintse meg a csomag verzióját és azt, hogy milyen licenc szabályozza a nyílt forráskódú csomag használatát.

CVE-elemzés: Ellenőrizze, hogy mely belső vezérlőprogram-összetevők rendelkeznek nyilvánosan ismert biztonsági résekkel és kitettségekkel.

Bináris megkeményedés elemzése: Azonosítsa azokat a bináris fájlokat, amelyek a fordítás során nem engedélyeztek bizonyos biztonsági jelzőket, például a puffertúllépés elleni védelmet, a független végrehajtható fájlokat és a gyakoribb megkeményítési technikákat.

SSL-tanúsítványelemzés: Lejárt és visszavont TLS/SSL-tanúsítványok felfedése.

Nyilvános és titkos kulcs elemzése: Ellenőrizze, hogy a belső vezérlőprogramban felderített nyilvános és titkos titkosítási kulcsok szükségesek-e, és nem véletlenek-e.

Jelszókivonat kinyerése: Győződjön meg arról, hogy a felhasználói fiók jelszókivonatai biztonságos titkosítási algoritmusokat használnak.