OT-veszélyforrások monitorozása vállalati SOC-kban

Mivel az üzletileg kritikus fontosságú iparágak digitális informatikai infrastruktúrává alakítják át AZ OT-rendszereiket, a Security Operation Center (SOC) csapatai és a vezető informatikai biztonsági tisztviselők egyre nagyobb felelősséget vállalnak az OT-hálózatok fenyegetéseiért.

Az új felelősségekkel együtt az SOC-csapatok új kihívásokat is megoldanak, többek között a következőket:

Az OT-szakértelmének és tudásának hiánya a jelenlegi SOC-csapatokban az OT-riasztásokkal, az ipari berendezésekkel, a protokollokkal és a hálózati viselkedéssel kapcsolatban. Ez gyakran az OT-incidensek és azok üzleti hatásainak homályos vagy minimalizált megértését jelenti.

Silózott vagy nem hatékony kommunikáció és folyamatok az OT és az SOC-szervezetek között.

Korlátozott technológia és eszközök, például a láthatóság hiánya vagy az OT-hálózatok automatikus biztonsági szervizelése. Ki kell értékelnie és össze kell kapcsolnia az információkat az OT-hálózatok adatforrásai között, és a meglévő SOC-megoldásokkal való integráció költséges lehet.

Az OT-adatok, a környezet és a meglévő SOC-eszközökkel és munkafolyamatokkal való integráció nélkül azonban az OT biztonsági és üzemeltetési fenyegetései helytelenül kezelhetők, vagy akár észrevétlenek is lehetnek.

Az IoT-hez készült Defender és a Microsoft Sentinel integrálása

A Microsoft Sentinel egy méretezhető felhőszolgáltatás a biztonsági információk eseménykezelésére (SIEM) vonatkozó biztonsági vezénylési automatizált válaszhoz (SOAR). Az SOC-csapatok a Microsoft Defender for IoT és a Microsoft Sentinel integrációjával adatokat gyűjthetnek a hálózatok között, észlelhetik és kivizsgálhatják a fenyegetéseket, és reagálhatnak az incidensekre.

A Microsoft Sentinelben az IoT-hez készült Defender adatösszekötő és -megoldás beépített biztonsági tartalmakat biztosít az SOC-csapatoknak, segítve őket az OT biztonsági riasztásainak megtekintésében, elemzésében és megválaszolásában, valamint a szervezeti veszélyforrások szélesebb tartalmának generált incidenseinek megértésében.

Telepítse egyedül a Defender for IoT adatösszekötőt az OT-hálózati riasztások Microsoft Sentinelbe való streameléséhez. Ezután telepítse a Microsoft Defender for IoT-megoldást az IoT/OT-specifikus elemzési szabályok, munkafüzetek és SOAR-forgatókönyvek további értékéhez, valamint az ICS-technikákhoz készült MITRE ATT&CK incidensleképezésekhez.

Az IoT Defender és a Microsoft Sentinel integrálásával további adatokat is betölthet a Microsoft Sentinel más partnerintegrációiból. További információ: Integráció a Microsofttal és a partnerszolgáltatásokkal.

Megjegyzés:

A Microsoft Sentinel egyes funkciói díjkötelesek lehetnek. További információ: Költségek megtervezése és a Microsoft Sentinel díjszabásának és számlázásának ismertetése.

Integrált észlelés és válasz

Az alábbi táblázat azt mutatja be, hogy az IoT-hez készült Defender és az SOC csapat a Microsoft Sentinel oldalán hogyan képes gyorsan észlelni és reagálni a fenyegetésekre a teljes támadási idővonalon.

| Microsoft Sentinel | Lépés | Defender IoT-hez |

|---|---|---|

| OT-riasztás aktiválva | Az IoT-hez készült Defender 52. szakaszának biztonsági kutatócsoportja által üzemeltetett magas megbízhatóságú OT-riasztások a Defender for IoT-be betöltött adatok alapján aktiválódnak. | |

| Az elemzési szabályok automatikusan csak a releváns használati esetekre nyitják meg az incidenseket, elkerülve az OT-riasztások kifáradását | OT-incidens létrehozva | |

| Az SOC-csapatok leképezik az üzleti hatásokat, beleértve a webhelyre, a vonalra, a feltört eszközökre és az OT-tulajdonosokra vonatkozó adatokat | OT-incidensek üzleti hatásleképezése | |

| Az SOC-csapatok áthelyezik az incidenst az Aktív állapotba, és megkezdik a kivizsgálást hálózati kapcsolatok és események, munkafüzetek és az OT-eszköz entitásoldalának használatával | OT-incidens kivizsgálása | A riasztások aktív állapotba kerülnek, és az OT-csapatok PCAP-adatok, részletes jelentések és egyéb eszközadatok használatával vizsgálnak |

| AZ SOC-csapatok OT-forgatókönyvekkel és jegyzetfüzetekkel válaszolnak | OT-incidens válasza | Az OT-csapatok vagy letiltják a riasztást, vagy a következő alkalommal tanulják meg, ha szükséges |

| A fenyegetés enyhítése után az SOC-csapatok lezárják az incidenst | OT-incidens bezárása | A fenyegetés enyhítése után az OT-csapatok bezárják a riasztást |

Riasztási állapotszinkronizálások

A riasztások állapotváltozásai csak a Microsoft Sentinelből szinkronizálódnak az IoT Defenderbe, az IoT-hez készült Defenderből a Microsoft Sentinelbe nem.

Ha integrálja a Defender for IoT-t a Microsoft Sentinellel, javasoljuk, hogy a riasztási állapotokat a Microsoft Sentinel kapcsolódó incidenseivel együtt kezelje.

Microsoft Sentinel-incidensek az IoT Defenderhez

Miután konfigurálta a Defender for IoT-adatösszekötőt, és IoT/OT riasztási adatstreamelést végzett a Microsoft Sentinel felé, az alábbi módszerek egyikével hozhat létre incidenseket ezen riasztások alapján:

| Metódus | Leírás |

|---|---|

| Az alapértelmezett adatösszekötő-szabály használata | Használja az alapértelmezett, Incidensek létrehozása a Microsoft Defender for IOT-elemzési szabályban létrehozott összes riasztás alapján, amelyet az adatösszekötő biztosít. Ez a szabály külön incidenst hoz létre a Microsoft Sentinelben az IoT Defenderből streamelt riasztásokhoz. |

| Beépített megoldásszabályok használata | Engedélyezze a Microsoft Defender for IoT-megoldás által biztosított néhány vagy az összes beépített elemzési szabályt. Ezek az elemzési szabályok segítenek csökkenteni a riasztások kimerültségét, ha csak bizonyos helyzetekben hoznak létre incidenseket. Előfordulhat például, hogy incidenseket hoz létre a túlzott bejelentkezési kísérletekhez, de a hálózaton észlelt több vizsgálathoz. |

| Egyéni szabályok létrehozása | Egyéni elemzési szabályok létrehozása incidensek létrehozásához csak az Ön igényeinek megfelelően. Kiindulópontként használhatja a beépített elemzési szabályokat, vagy létrehozhat szabályokat az alapoktól. Adja hozzá a következő szűrőt az azonos riasztásazonosító ismétlődő incidenseinek megelőzéséhez: | where TimeGenerated <= ProcessingEndTime + 60m |

Függetlenül attól, hogy milyen módszerrel hoz létre riasztásokat, csak egy incidenst kell létrehozni az egyes Defender for IoT-riasztásazonosítókhoz.

Microsoft Sentinel-munkafüzetek az IoT Defenderhez

Az IoT-alapú Defender-adatok megjelenítéséhez és figyeléséhez használja a Microsoft Sentinel-munkaterületen üzembe helyezett munkafüzeteket a Microsoft Defender for IoT-megoldás részeként.

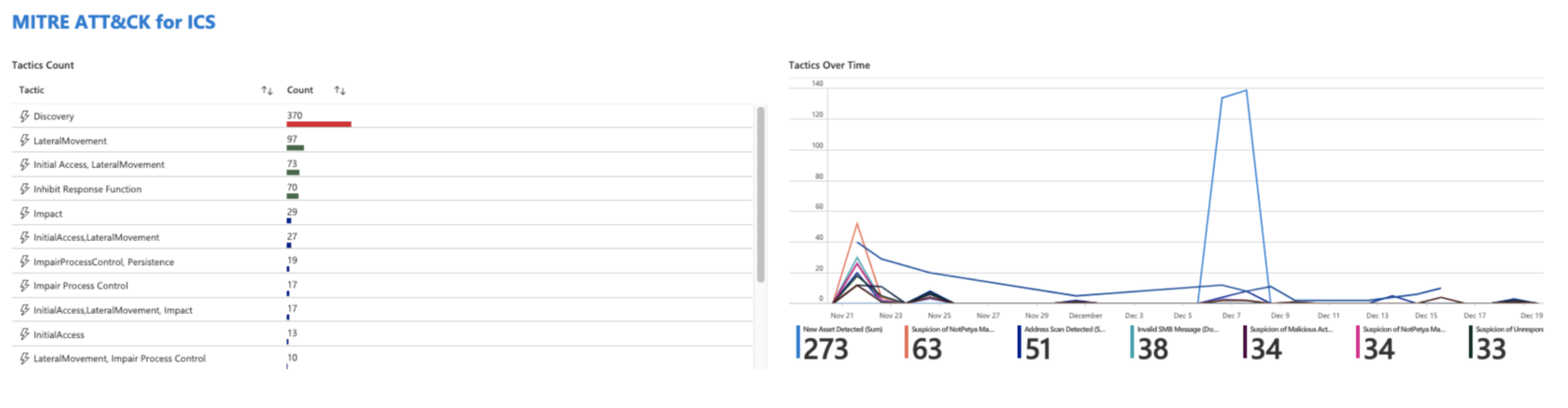

Az IoT-munkafüzetekhez készült Defender irányított vizsgálatot biztosít az OT-entitások számára a nyílt incidensek, a riasztási értesítések és az OT-objektumok tevékenységei alapján. Emellett az ICS-hez készült MITRE ATT&CK-keretrendszerben is biztosítják a vadászati élményt, és lehetővé teszik az elemzők, a biztonsági mérnökök és az MSSP-k számára, hogy helyzettudatossá tegyék® az OT biztonsági helyzetét.

A munkafüzetek a riasztásokat típus, súlyosság, OT-eszköztípus vagy szállító vagy riasztások szerint jeleníthetik meg az idő függvényében. A munkafüzetek a MITRE ATT&CK-ra vonatkozó riasztások ICS-taktikához való leképezésének eredményét, valamint a taktikák szám és idő szerinti eloszlását is megjelenítik. Például:

SOAR forgatókönyvek az IoT Defenderhez

A forgatókönyvek olyan automatikus szervizelési műveletek gyűjteményei, amelyek rutinként futtathatók a Microsoft Sentinelből. Egy forgatókönyv segíthet automatizálni és vezénylni a fenyegetésre adott választ. Futtatható manuálisan, vagy beállítható úgy, hogy adott riasztásokra vagy incidensekre reagálva automatikusan fusson, ha egy elemzési szabály vagy egy automatizálási szabály aktiválja.

Használja például a SOAR forgatókönyveket a következő célokra:

Nyisson meg egy eszközjegyet a ServiceNow-ban, amikor új objektumot észlel, például egy új mérnöki munkaállomást. Ez a riasztás lehet olyan jogosulatlan eszköz, amelyet a támadók a PLC-k újraprogramozásához használhatnak.

Küldjön e-mailt az érintett érdekelt feleknek gyanús tevékenység észlelésekor, például nem tervezett PLC-újraprogramozás esetén. Az e-mailt elküldheti az OT személyzetének, például a kapcsolódó gyártósoron felelős vezérlőmérnöknek.

A Defender összehasonlítása IoT-eseményekhez, riasztásokhoz és incidensekhez

Ez a szakasz tisztázza a Microsoft Sentinelben az IoT-eseményekhez, riasztásokhoz és incidensekhez készült Defender közötti különbségeket. A felsorolt lekérdezésekkel megtekintheti az OT-hálózatok aktuális eseményeinek, riasztásainak és incidenseinek teljes listáját.

A Microsoft Sentinelben általában több Defender for IoT-esemény jelenik meg, mint a riasztások, és több Defender az IoT-riasztásokhoz, mint az incidensek.

Defender for IoT-események a Microsoft Sentinelben

Minden riasztási napló, amely a Defender for IoT-ből streamel a Microsoft Sentinelbe, esemény. Ha a riasztási napló egy új vagy frissített riasztást jelenít meg az IoT Defenderben, a rendszer új rekordot ad hozzá a SecurityAlert táblához.

A Microsoft Sentinelben az összes Defender for IoT-esemény megtekintéséhez futtassa a következő lekérdezést a SecurityAlert táblában:

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Defender for IoT-riasztások a Microsoft Sentinelben

A Microsoft Sentinel az aktuális elemzési szabályok és a SecurityAlert táblában felsorolt riasztási naplók alapján hoz létre riasztásokat. Ha nem rendelkezik aktív elemzési szabályokkal az IoT Defenderhez, a Microsoft Sentinel minden riasztási naplót eseménynek tekint.

A Riasztások Microsoft Sentinelben való megtekintéséhez futtassa a következő lekérdezést aSecurityAlert táblában:

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

Miután telepítette a Microsoft Defender for IoT-megoldást, és üzembe helyezte az AD4IoT-AutoAlertStatusSync forgatókönyvet, a rendszer szinkronizálja a riasztási állapot változásait a Microsoft Sentinelről a Defender for IoT-ra. A riasztás állapotváltozásai nem szinkronizálódnak a Defender for IoT-ből a Microsoft Sentinelbe.

Fontos

Javasoljuk, hogy a riasztási állapotokat a Microsoft Sentinel kapcsolódó incidenseivel együtt kezelje. További információ: Incidensfeladatok használata a Microsoft Sentinelben.

Defender az IoT-incidensekhez a Microsoft Sentinelben

A Microsoft Sentinel az elemzési szabályok alapján hoz létre incidenseket. Előfordulhat, hogy több riasztás is ugyanabban az incidensben van csoportosítva, vagy az elemzési szabályok úgy vannak konfigurálva, hogy ne hozzanak létre incidenseket adott riasztástípusokhoz.

Az incidensek Microsoft Sentinelben való megtekintéséhez futtassa a következő lekérdezést:

SecurityIncident

További lépések

For more information, see:

- Integráció a Microsofttal és a partnerszolgáltatásokkal

- Oktatóanyag: Csatlakozás Microsoft Defender for IoT és a Microsoft Sentinel

- Beépített fenyegetések észlelése az IoT-adatokhoz készült Defenderrel

- Egyéni elemzési szabályok létrehozása fenyegetések észleléséhez

- Oktatóanyag: Forgatókönyvek használata automatizálási szabályokkal a Microsoft Sentinelben

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: