Oktatóanyag: IoT-eszközök fenyegetéseinek vizsgálata és észlelése

Az IoT-hez készült Microsoft Defender és a Microsoft Sentinel integrációja lehetővé teszi az SOC-csapatok számára, hogy hatékonyan és hatékonyan észleljék és reagáljanak a hálózat biztonsági fenyegetéseire. A Microsoft Defender for IoT-megoldással, amely kifejezetten a Defender for IoT-adatokhoz konfigurált csomagolt tartalomkészlet, amely elemzési szabályokat, munkafüzeteket és forgatókönyveket tartalmaz, bővíti a biztonsági képességeket.

Az oktatóanyag során az alábbi lépéseket fogja végrehajtani:

- A Microsoft Defender for IoT-megoldás telepítése a Microsoft Sentinel-munkaterületen

- Ismerje meg, hogyan vizsgálhatja meg a Defender for IoT-riasztásokat a Microsoft Sentinel-incidensekben

- A Microsoft Sentinel-munkaterületen üzembe helyezett elemzési szabályok, munkafüzetek és forgatókönyvek megismerése a Microsoft Defender for IoT-megoldással

Fontos

A Microsoft Sentinel tartalomközpont felülete jelenleg előzetes verzióban érhető el, ahogyan a Microsoft Defender for IoT-megoldás is. A Microsoft Azure Előzetes verzió kiegészítő használati feltételeiben további jogi feltételeket talál, amelyek a bétaverzióban, előzetes verzióban vagy más módon még nem általánosan elérhető Azure-funkciókra vonatkoznak.

Előfeltételek

Mielőtt hozzákezd, győződjön meg arról, hogy:

Olvasási és írási engedélyek a Microsoft Sentinel-munkaterületen. További információ: Engedélyek a Microsoft Sentinelben.

Befejezett oktatóanyag: Csatlakozás Microsoft Defender for IoT a Microsoft Sentinellel.

A Defender for IoT-megoldás telepítése

A Microsoft Sentinel-megoldások segíthetnek a Microsoft Sentinel biztonsági tartalmának előkészítésében egy adott adatösszekötőhöz egyetlen folyamat használatával.

A Microsoft Defender for IoT-megoldás integrálja a Defender for IoT-adatokat a Microsoft Sentinel biztonsági vezénylési, automatizálási és válaszkezelési (SOAR) képességeivel, és beépített és optimalizált forgatókönyveket biztosít az automatizált válasz- és megelőzési képességekhez.

A megoldás telepítése:

A Microsoft Sentinel Tartalomkezelés területén válassza a Tartalomközpontot, majd keresse meg a Microsoft Defender for IoT-megoldást.

A jobb alsó sarokban válassza a Részletek megtekintése, majd a Létrehozás lehetőséget. Válassza ki azt az előfizetést, erőforráscsoportot és munkaterületet, ahol telepíteni szeretné a megoldást, majd tekintse át az üzembe helyezendő kapcsolódó biztonsági tartalmat.

Ha elkészült, a megoldás telepítéséhez válassza a Véleményezés + Létrehozás lehetőséget.

További információ: A Microsoft Sentinel tartalmai és megoldásai , valamint központilag a beépített tartalmak és megoldások felderítése és üzembe helyezése.

Beépített fenyegetések észlelése az IoT-adatokhoz készült Defenderrel

A Microsoft Defender for IoT adatösszekötő tartalmaz egy alapértelmezett Microsoft Security-szabályt, amelynek neve Incidensek létrehozása az Azure Defender for IOT-riasztásokon alapul, amely automatikusan új incidenseket hoz létre az észlelt új Defender for IoT-riasztásokhoz.

A Microsoft Defender for IoT megoldás a beépített elemzési szabályok részletesebb készletét tartalmazza, amelyek kifejezetten az IoT-adatokhoz készült Defenderhez készültek, és finomhangolják a Microsoft Sentinelben létrehozott incidenseket a releváns riasztásokhoz.

A beépített Defender for IoT-riasztások használata:

A Microsoft Sentinel Analytics lapon keresse meg és tiltsa le az incidensek létrehozását az Azure Defender for IOT riasztási szabály alapján. Ez a lépés megakadályozza, hogy a Microsoft Sentinelben azonos riasztások esetén duplikált incidensek legyenek létrehozva.

Keresse meg és engedélyezze a microsoft defender for IoT-megoldással telepített, beépített elemzési szabályok bármelyikét:

Szabály neve Leírás Illegális függvénykódok az ICS/SCADA forgalomhoz A felügyeleti ellenőrző és adatgyűjtő (SCADA) berendezések szabálytalan függvénykódjai az alábbiak egyikét jelezhetik:

- Helytelen alkalmazáskonfiguráció, például belső vezérlőprogram frissítése vagy újratelepítése miatt.

- Rosszindulatú tevékenység. Például egy kiberfenyegetés, amely egy protokollon belül illegális értékeket próbál használni a programozható logikai vezérlő (PLC) biztonsági résének kihasználására, például puffertúllépésre.Belső vezérlőprogram frissítése A nem engedélyezett belső vezérlőprogram-frissítések rosszindulatú tevékenységre utalhatnak a hálózaton, például egy kiberfenyegetés, amely a PLC belső vezérlőprogramját próbálja manipulálni a PLC-függvény veszélyeztetése érdekében. Jogosulatlan PLC-módosítások A PLC-létra logikai kódjának jogosulatlan módosítása a következők egyike lehet:

- A PLC új funkcióinak jelzése.

- Egy alkalmazás helytelen konfigurációja, például belső vezérlőprogram frissítése vagy újratelepítése miatt.

- Rosszindulatú tevékenység a hálózaton, például egy kiberfenyegetés, amely a PLC-programozást próbálja manipulálni a PLC-függvény veszélyeztetése érdekében.A PLC nem biztonságos kulcs állapota Az új mód azt jelezheti, hogy a PLC nem biztonságos. Ha a PLC-t nem biztonságos üzemeltetési módban hagyja, a támadók rosszindulatú műveleteket végezhetnek rajta, például egy programletöltést.

Ha a PLC sérült, az azzal interakcióba lépő eszközök és folyamatok hatással lehetnek. amely hatással lehet a rendszer általános biztonságára és biztonságára.PLC leállítása A PLC leállítási parancsa olyan alkalmazás helytelen konfigurációját jelezheti, amely miatt a PLC működése leállt, vagy rosszindulatú tevékenység történt a hálózaton. Például egy kiberfenyegetés, amely megpróbálja manipulálni a PLC-programozást, hogy hatással legyen a hálózat működésére. Gyanús kártevőt találtak a hálózaton A hálózaton talált gyanús kártevők azt jelzik, hogy a gyanús kártevők megpróbálják veszélyeztetni az éles üzemet. Több vizsgálat a hálózaton A hálózaton több vizsgálat is jelezheti az alábbiak egyikét:

- Új eszköz a hálózaton

– Meglévő eszköz új funkciói

- Egy alkalmazás helytelen konfigurálása, például belső vezérlőprogram frissítése vagy újratelepítése miatt

- Rosszindulatú tevékenység a hálózaton felderítésreInternetkapcsolat Az internetes címekkel kommunikáló OT-eszközök helytelen alkalmazáskonfigurációt jelezhetnek, például a frissítések külső kiszolgálóról való letöltését megkísérlő vírusirtó szoftverek vagy a hálózaton végzett rosszindulatú tevékenységek. Jogosulatlan eszköz az SCADA hálózatban A hálózaton lévő jogosulatlan eszközök lehetnek a hálózaton nemrég telepített, jogszerű, új eszközök, vagy a hálózaton végzett jogosulatlan vagy akár rosszindulatú tevékenységek, például az SCADA-hálózat manipulálására tett kiberfenyegetések. Jogosulatlan DHCP-konfiguráció az SCADA-hálózaton A hálózaton lévő jogosulatlan DHCP-konfiguráció azt jelezheti, hogy egy új, jogosulatlan eszköz működik a hálózaton.

Ez lehet a hálózaton nemrég üzembe helyezett, jogszerű, új eszköz, vagy a hálózaton végzett jogosulatlan vagy akár rosszindulatú tevékenység, például az SCADA-hálózat manipulálására tett kiberfenyegetés.Túlzott bejelentkezési kísérletek A túlzott bejelentkezési kísérletek helytelen szolgáltatáskonfigurációt, emberi hibát vagy rosszindulatú tevékenységet jelezhetnek a hálózaton, például egy kiberfenyegetést, amely megkísérli manipulálni az SCADA hálózatot. Nagy sávszélesség a hálózaton A szokatlanul nagy sávszélesség egy új szolgáltatásra/folyamatra utalhat a hálózaton, például biztonsági mentésre, vagy rosszindulatú tevékenységekre utalhat a hálózaton, például egy kiberfenyegetés, amely megpróbálja manipulálni az SCADA hálózatot. Szolgáltatásmegtagadás Ez a riasztás olyan támadásokat észlel, amelyek megakadályozzák a DCS-rendszer használatát vagy megfelelő működését. Jogosulatlan távelérés a hálózathoz A hálózathoz való jogosulatlan távelérés veszélyeztetheti a céleszközt.

Ez azt jelenti, hogy ha a hálózaton egy másik eszköz sérül, a céleszközök távolról is elérhetők, növelve a támadási felületet.Nincs forgalom az érzékelőn A hálózati forgalmat már nem észlelő érzékelő azt jelzi, hogy a rendszer nem biztonságos.

A Defender vizsgálata IoT-incidensekhez

Miután konfigurálta a Defender for IoT-adatokat, hogy új incidenseket váltson ki a Microsoft Sentinelben, kezdje el kivizsgálni ezeket az incidenseket a Microsoft Sentinelben , ahogyan más incidensek esetében is.

A Microsoft Defender IoT-incidenseinek kivizsgálása:

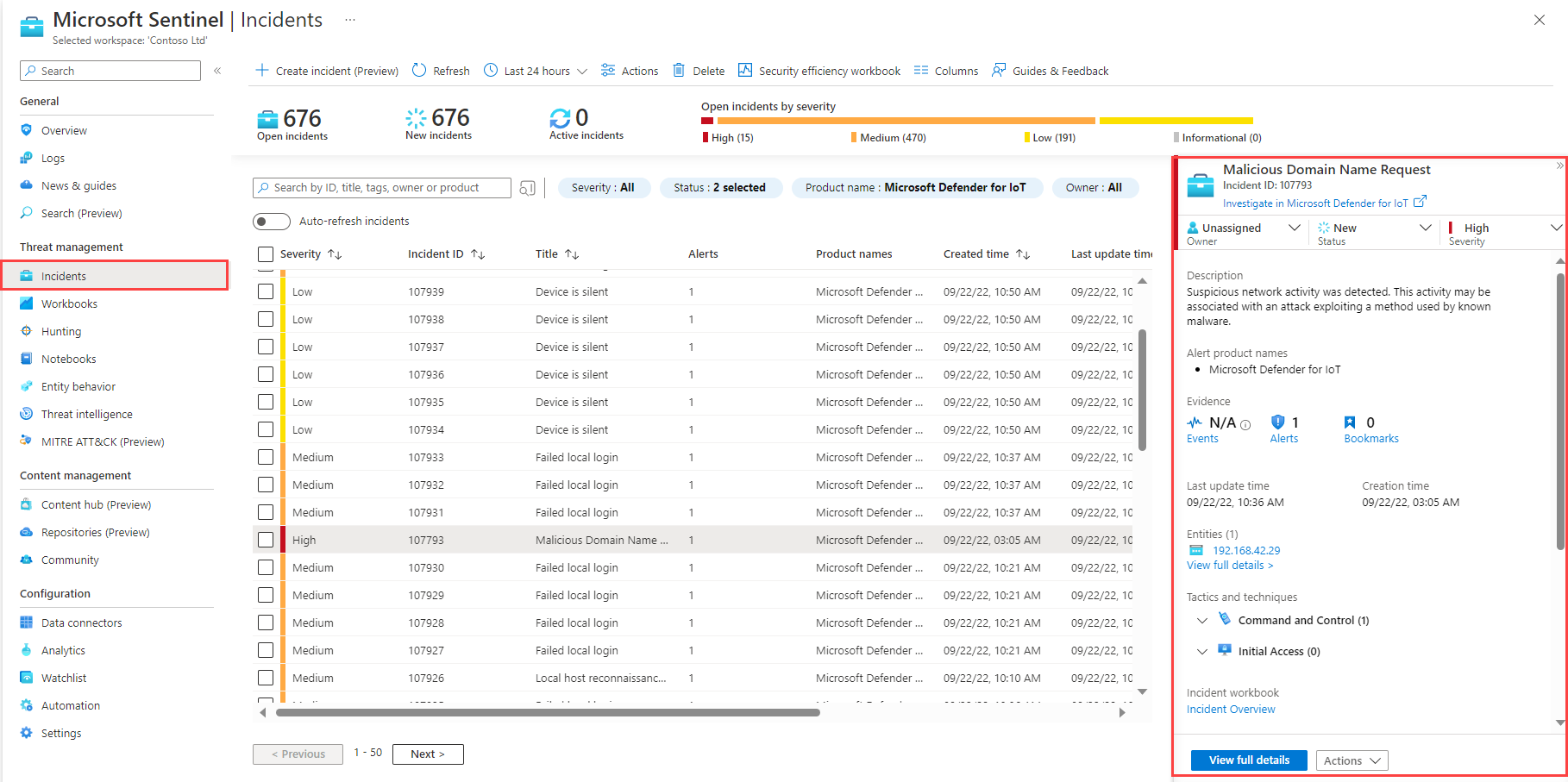

A Microsoft Sentinelben nyissa meg az Incidensek lapot.

Az incidensrács felett válassza ki a Terméknév szűrőt, és törölje a jelet az Összes kijelölése lehetőségből. Ezután válassza a Microsoft Defender for IoT lehetőséget , hogy csak az IoT-riasztásokhoz készült Defender által aktivált incidenseket tekintse meg. Például:

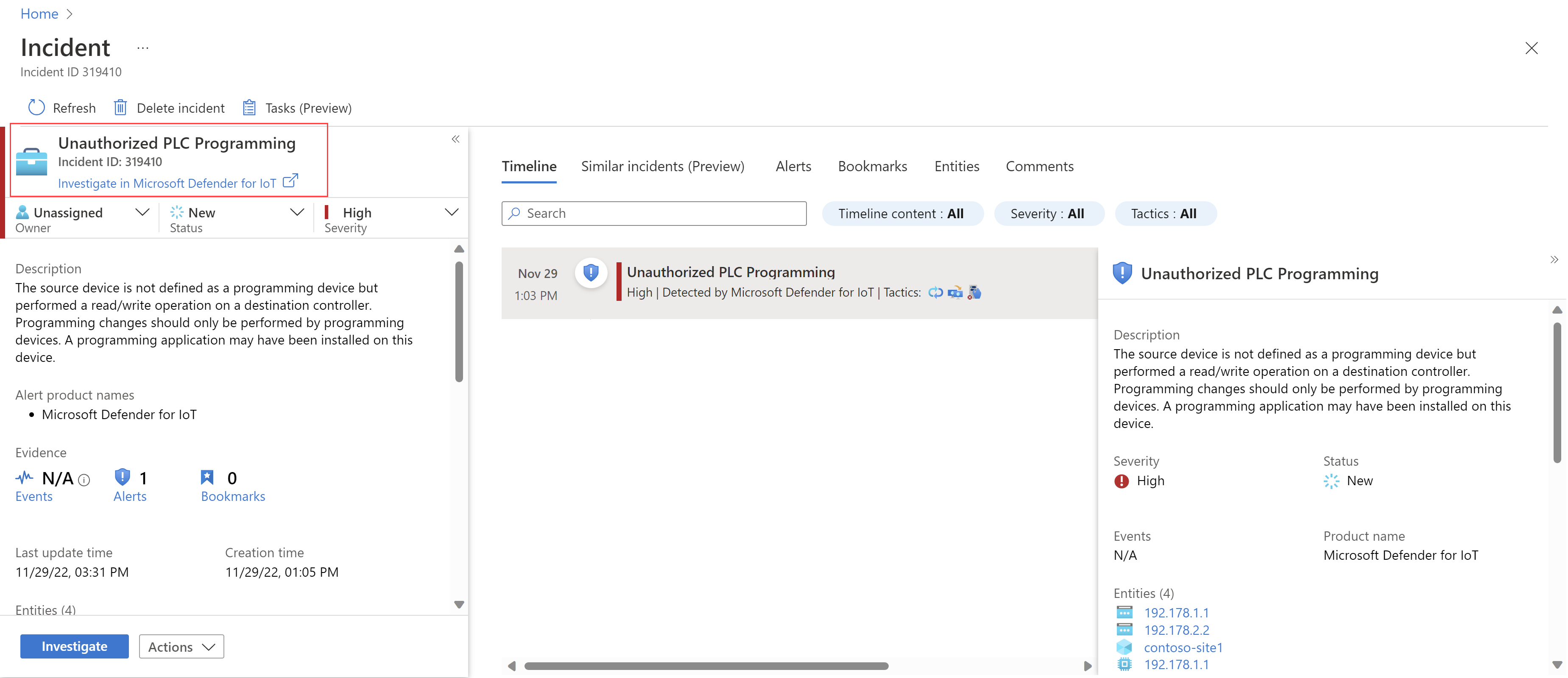

Válasszon ki egy adott incidenst a vizsgálat megkezdéséhez.

A jobb oldali incidens részletei panelen tekintse meg az olyan részleteket, mint az incidens súlyossága, az érintett entitások összegzése, a MITRE ATT&CK-taktikák vagy technikák stb. Például:

Válassza a Teljes adatok megtekintése lehetőséget az incidens részleteinek lap megnyitásához, ahol még részletesebben részletezhet. Például:

Az incidens üzleti hatásainak és fizikai helyének megismerése részletekkel, például egy IoT-eszköz helyével, zónájával, érzékelő nevével és az eszköz fontosságával.

Az ajánlott szervizelési lépések megismeréséhez válasszon ki egy riasztást az incidens ütemtervében, és tekintse meg a Szervizelési lépések területet.

Válasszon ki egy IoT-eszközentitást az Entitások listából az eszköz entitáslapjának megnyitásához. További információt az IoT-eszközentitások további vizsgálata című témakörben talál.

További információ: Incidensek vizsgálata a Microsoft Sentinellel.

Tipp.

Az incidens kivizsgálásához a Defender for IoT-ben válassza a Vizsgálat a Microsoft Defender for IoT-ben hivatkozást az incidens részletei panel tetején az Incidensek lapon.

IoT-eszközentitások további vizsgálata

Amikor egy incidenst vizsgál a Microsoft Sentinelben, és jobb oldalon megnyitja az incidens részleteit tartalmazó panelt, válasszon ki egy IoT-eszköz entitást az Entitások listából a kijelölt entitás további részleteinek megtekintéséhez. IoT-eszköz azonosítása az IoT-eszköz ikonnal:![]()

Ha nem látja azonnal az IoT-eszköz entitását, válassza a Teljes adatok megtekintése lehetőséget a teljes incidensoldal megnyitásához, majd ellenőrizze az Entitások lapot. Válasszon ki egy IoT-eszközentitást további entitásadatok, például az alapvető eszközadatok, a tulajdonos kapcsolattartási adatai és az eszközön történt események idővonala megtekintéséhez.

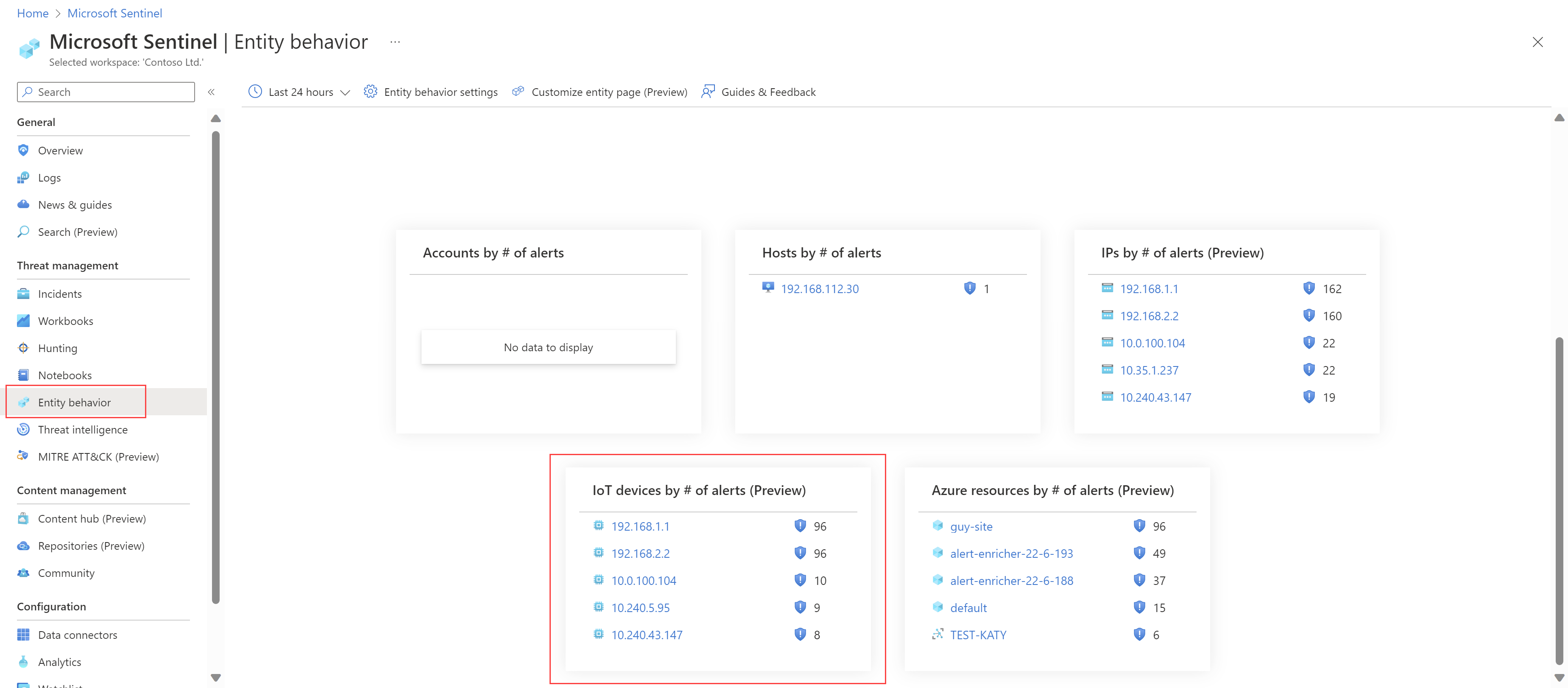

A további részletezéshez válassza az IoT-eszköz entitás hivatkozását, és nyissa meg az eszköz entitásának részleteit tartalmazó oldalt, vagy keresse meg a sebezhető eszközöket a Microsoft Sentinel Entitás viselkedési lapján. Tekintse meg például az első öt IoT-eszközt a legtöbb riasztással, vagy keressen egy eszközt IP-cím vagy eszköznév alapján:

További információt a Microsoft Sentinel entitásoldalaival rendelkező entitások vizsgálata és a Microsoft Sentinel incidenseinek kivizsgálása című témakörben talál.

A riasztás vizsgálata az IoT Defenderben

Ha további vizsgálat céljából meg szeretne nyitni egy riasztást a Defender for IoT-ben, beleértve a riasztási PCAP-adatok elérését is, nyissa meg az incidens részleteinek oldalát, és válassza a Vizsgálat a Microsoft Defender for IoT-ben lehetőséget. Például:

Megnyílik az IoT-hez készült Defender riasztás részleteinek oldala a kapcsolódó riasztáshoz. További információt az OT hálózati riasztás kivizsgálása és megválaszolása című témakörben talál.

A Defender for IoT-adatok vizualizációja és monitorozása

Az IoT-alapú Defender-adatok megjelenítéséhez és figyeléséhez használja a Microsoft Sentinel-munkaterületen üzembe helyezett munkafüzeteket a Microsoft Defender for IoT-megoldás részeként.

Az IoT-munkafüzetekhez készült Defenders irányított vizsgálatot biztosít az OT-entitások számára a nyílt incidensek, a riasztási értesítések és az OT-objektumok tevékenységei alapján. Emellett az ICS-hez készült MITRE ATT&CK-keretrendszerben is biztosítják a vadászati élményt, és lehetővé teszik az elemzők, a biztonsági mérnökök és az MSSP-k számára, hogy helyzettudatossá tegyék® az OT biztonsági helyzetét.

Munkafüzetek megtekintése a Microsoft Sentinelben a Fenyegetéskezelési > munkafüzetek Saját munkafüzetek> lapon. További információkért lásd az összegyűjtött adatok vizualizációja című témakört.

Az alábbi táblázat a Microsoft Defender for IoT-megoldásban található munkafüzeteket ismerteti:

| Munkafüzet | Leírás | Logs |

|---|---|---|

| Áttekintés | Az eszközleltár, a fenyegetésészlelés és a biztonsági rések legfontosabb mérőszámainak összegzését megjelenítő irányítópult. | Az Azure Resource Graph (ARG) adatait használja |

| Eszközleltár | Olyan adatokat jelenít meg, mint például: OT-eszköz neve, típusa, IP-címe, Mac-címe, Modell, Operációs rendszer, Sorozatszám, Szállító, Protokollok, Nyitott riasztások, CV-ek és javaslatok eszközönként. Szűrhető hely, zóna és érzékelő szerint. | Az Azure Resource Graph (ARG) adatait használja |

| Események | Olyan adatokat jelenít meg, mint például: - Incidensmetrikák, legmagasabb szintű incidens, incidens idővel, incidens protokoll szerint, incidens eszköztípus, incidens szállító szerint és incidens IP-cím szerint. - Incidens súlyosság szerint, incidens átlagos válaszideje, incidens átlagos feloldása és incidens közeli okok. |

A következő naplóból származó adatokat használja: SecurityAlert |

| Riasztások | Olyan adatokat jelenít meg, mint például: Riasztási metrikák, Leggyakoribb riasztások, Riasztás az idő függvényében, Riasztás súlyosság szerint, Riasztás motor szerint, Riasztás eszköztípus szerint, Szállító szerinti riasztás és IP-cím szerinti riasztás. | Az Azure Resource Graph (ARG) adatait használja |

| MITRE ATT&CK® iCS-hez | Megjeleníti az adatokat, például: Taktika száma, Taktika részletei, Taktika idővel, Technika száma. | A következő naplóból származó adatokat használja: SecurityAlert |

| Sebezhetőség | A sebezhető eszközök biztonsági réseit és CV-eit jeleníti meg. Az eszközwebhely és a CVE súlyossága alapján szűrhető. | Az Azure Resource Graph (ARG) adatait használja |

A Defender for IoT-riasztásokra adott válasz automatizálása

A forgatókönyvek olyan automatikus szervizelési műveletek gyűjteményei, amelyek rutinként futtathatók a Microsoft Sentinelből. Egy forgatókönyv segíthet automatizálni és vezénylni a fenyegetésre adott választ; manuálisan futtatható, vagy beállítható úgy, hogy adott riasztásokra vagy incidensekre reagálva automatikusan fusson, ha egy elemzési szabály vagy egy automatizálási szabály aktiválja.

A Microsoft Defender for IoT megoldás beépített forgatókönyveket tartalmaz, amelyek a következő funkciókat biztosítják:

- Incidensek automatikus bezárása

- E-mail-értesítések küldése éles vonal szerint

- Új ServiceNow-jegy létrehozása

- Riasztási állapotok frissítése az IoT Defenderben

- Munkafolyamatok automatizálása aktív CVE-kkel rendelkező incidensekhez

- E-mail küldése az IoT/OT-eszköz tulajdonosának

- Rendkívül fontos eszközöket érintő triage incidensek

A beépített forgatókönyvek használata előtt mindenképpen végezze el az előfeltétel-lépéseket az alábbiak szerint.

For more information, see:

- Oktatóanyag: Forgatókönyvek használata automatizálási szabályokkal a Microsoft Sentinelben

- Fenyegetéskezelés automatizálása forgatókönyvekkel a Microsoft Sentinelben

Forgatókönyv előfeltételei

A beépített forgatókönyvek használata előtt győződjön meg arról, hogy az alábbi előfeltételek teljesülnek az egyes forgatókönyvek esetében:

- Érvényes forgatókönyv-kapcsolatok biztosítása

- Kötelező szerepkör hozzáadása az előfizetéshez

- az incidensek, a vonatkozó elemzési szabályok és a forgatókönyv Csatlakozás

Érvényes forgatókönyv-kapcsolatok biztosítása

Ez az eljárás segít biztosítani, hogy a forgatókönyv minden csatlakozási lépése érvényes kapcsolattal rendelkezzen, és minden megoldási forgatókönyv esetében kötelező legyen.

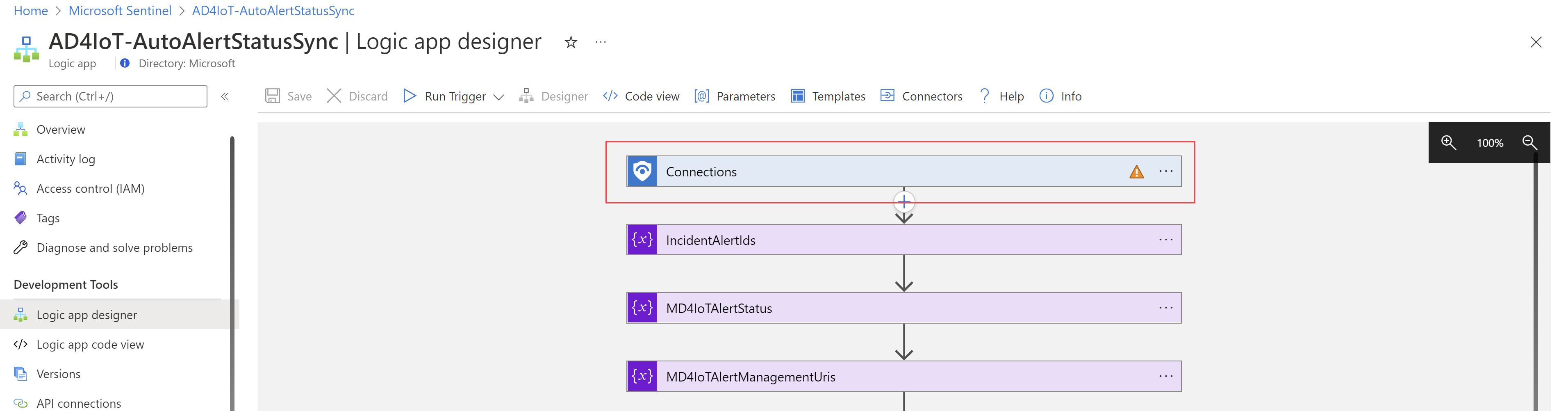

Az érvényes kapcsolatok biztosítása:

A Microsoft Sentinelben nyissa meg a forgatókönyvet az Automation>Active-forgatókönyvekből.

Válasszon ki egy forgatókönyvet logikai alkalmazásként való megnyitásához.

Ha a forgatókönyv logikai alkalmazásként van megnyitva, válassza a Logikai alkalmazás tervezője lehetőséget. Bontsa ki a logikai alkalmazás minden lépését, hogy ellenőrizze az érvénytelen kapcsolatokat, amelyeket egy narancssárga figyelmeztető háromszög jelez. Például:

Fontos

Mindenképpen bontsa ki a logikai alkalmazás egyes lépéseit. Előfordulhat, hogy az érvénytelen kapcsolatok más lépésekben is el vannak rejtve.

Válassza a Mentés parancsot.

Kötelező szerepkör hozzáadása az előfizetéshez

Ez az eljárás azt ismerteti, hogyan adhat hozzá egy szükséges szerepkört ahhoz az Azure-előfizetéshez, amelyben a forgatókönyv telepítve van, és csak a következő forgatókönyvekhez szükséges:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendemailtoIoTOwner

- AD4IoT-AutoTriageIncident

A szükséges szerepkörök forgatókönyvenként eltérnek, de a lépések változatlanok maradnak.

Kötelező szerepkör hozzáadása az előfizetéshez:

A Microsoft Sentinelben nyissa meg a forgatókönyvet az Automation>Active-forgatókönyvekből.

Válasszon ki egy forgatókönyvet logikai alkalmazásként való megnyitásához.

Ha a forgatókönyv logikai alkalmazásként van megnyitva, válassza ki a hozzárendelt identitásrendszert>, majd az Engedélyek területen válassza az Azure-szerepkör-hozzárendelések gombot.

Az Azure-szerepkör-hozzárendelések lapon válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

A Szerepkör-hozzárendelés hozzáadása panelen:

Adja meg a hatókört előfizetésként.

A legördülő listában válassza ki azt az előfizetést , amelyben a forgatókönyv telepítve van.

A Szerepkör legördülő listában válassza ki az alábbi szerepkörök egyikét a forgatókönyvtől függően:

Forgatókönyv neve Role AD4IoT-AutoAlertStatusSync Security Admin AD4IoT-CVEAutoWorkflow Reader AD4IoT-SendemailtoIoTOwner Reader AD4IoT-AutoTriageIncident Reader

Amikor elkészült, válassza a Mentés lehetőséget.

az incidensek, a vonatkozó elemzési szabályok és a forgatókönyv Csatlakozás

Ez az eljárás azt ismerteti, hogyan konfigurálhat egy Microsoft Sentinel-elemzési szabályt a forgatókönyvek automatikus futtatására incidensindító alapján, és az összes megoldás forgatókönyvéhez szükséges.

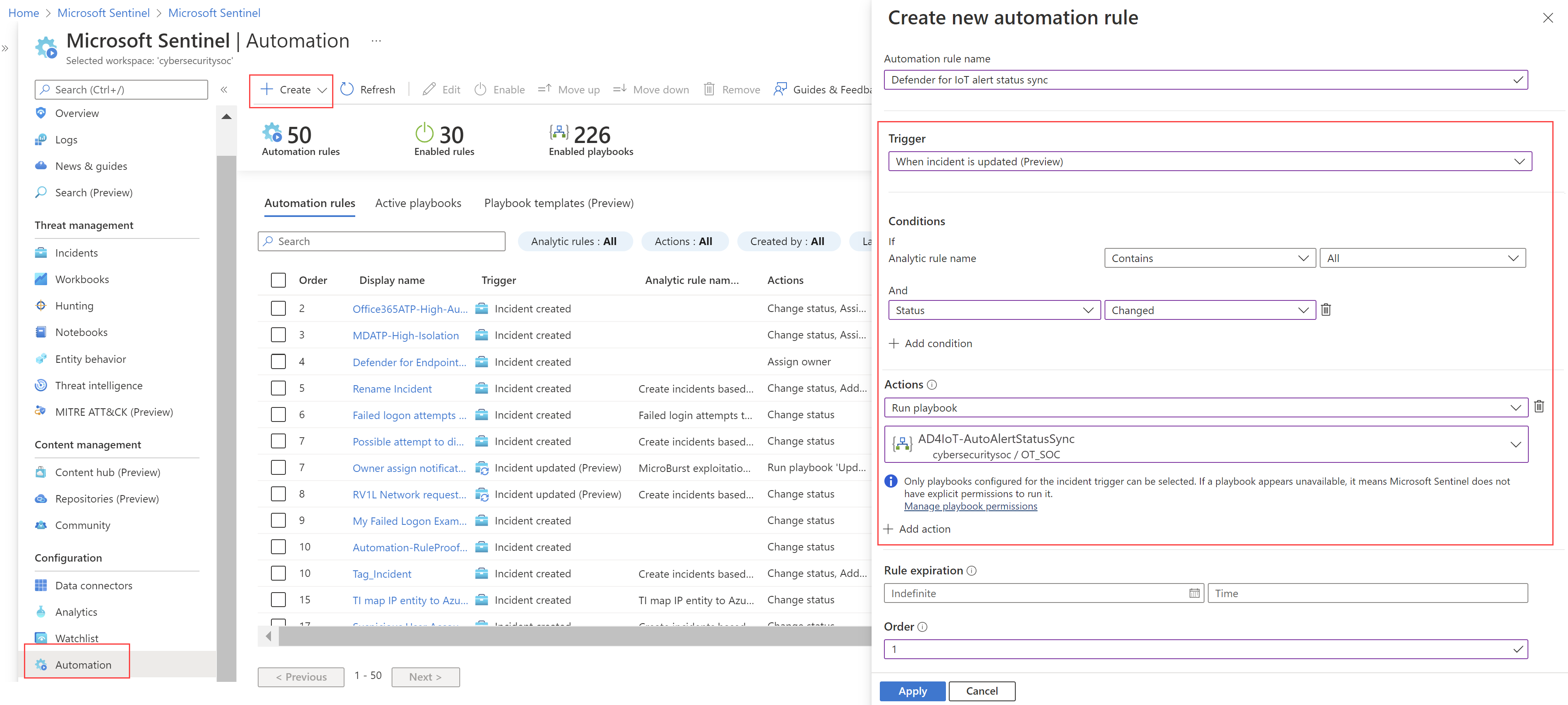

Az elemzési szabály hozzáadása:

A Microsoft Sentinelben nyissa meg az Automation>Automation-szabályokat.

Új automatizálási szabály létrehozásához válassza az Automation-szabály létrehozása lehetőséget>.

Az Eseményindító mezőben válassza ki az alábbi triggerek egyikét attól függően, hogy milyen forgatókönyvvel dolgozik:

- Az AD4IoT-AutoAlertStatusSync forgatókönyv: Válassza ki az incidens frissítésének eseményindítóját

- Minden más megoldás forgatókönyve: Válassza ki az incidens létrehozásakor eseményindítót

A Feltételek területen válassza a Ha > analitikus szabály neve > Tartalmazza, majd válassza ki a szervezetnél a Defender for IoT-hez kapcsolódó konkrét elemzési szabályokat.

Például:

Lehet, hogy beépített elemzési szabályokat használ, vagy módosította a beépített tartalmat, vagy létrehozta a sajátját. További információ: Fenyegetések észlelése az IoT-adatokhoz készült Defenderrel.

A Műveletek területen válassza a Forgatókönyv>futtatása forgatókönyv neve lehetőséget.

Válassza a Futtatás lehetőséget.

Tipp.

Igény szerint manuálisan is futtathat forgatókönyvet. Ez olyan helyzetekben lehet hasznos, amikor jobban szeretné szabályozni a vezénylési és válaszfolyamatokat. További információ: Forgatókönyv futtatása igény szerint.

Incidensek automatikus bezárása

Forgatókönyv neve: AD4IoT-AutoCloseIncidents

Bizonyos esetekben a karbantartási tevékenységek riasztásokat hoznak létre a Microsoft Sentinelben, amelyek elvonhatják a SOC-csapat figyelmét a valós problémák kezeléséről. Ez a forgatókönyv automatikusan bezárja az ilyen riasztásokból létrehozott incidenseket egy adott karbantartási időszakban, kifejezetten elemezve az IoT-eszköz entitásmezőit.

A forgatókönyv használatához:

- Adja meg a karbantartás várható időtartamát, valamint a releváns objektumok IP-címét, például egy Excel-fájlban.

- Hozzon létre egy figyelőlistát, amely tartalmazza az összes eszköz IP-címét, amelyen a riasztásokat automatikusan kezelni kell.

E-mail-értesítések küldése éles vonal szerint

Forgatókönyv neve: AD4IoT-MailByProductionLine

Ez a forgatókönyv e-mailt küld az érintett feleknek a környezetében előforduló riasztásokról és eseményekről.

Ha például adott terméksorokhoz vagy földrajzi helyekhez vannak hozzárendelve bizonyos biztonsági csapatok, akkor azt szeretné, hogy a csapat értesítést kapjon a feladataik szempontjából releváns riasztásokról.

A forgatókönyv használatához hozzon létre egy figyelőlistát, amely leképezi az érzékelő nevét és a riasztásban részt venni kívánt érdekelt felek levelezési címét.

Új ServiceNow-jegy létrehozása

Forgatókönyv neve: AD4IoT-NewAssetServiceNowTicket

A PLC programozására jogosult entitás általában a mérnöki munkaállomás. Ezért a támadók új mérnöki munkaállomásokat hozhatnak létre rosszindulatú PLC-programozás létrehozásához.

Ez a forgatókönyv minden alkalommal megnyit egy jegyet a ServiceNow-ban, amikor új mérnöki munkaállomást észlel, explicit módon elemezve az IoT-eszköz entitásmezőit.

Riasztási állapotok frissítése az IoT Defenderben

Forgatókönyv neve: AD4IoT-AutoAlertStatusSync

Ez a forgatókönyv frissíti az IoT Defender riasztási állapotát, ha a Microsoft Sentinel kapcsolódó riasztásai állapotfrissítést kapnak.

Ez a szinkronizálás felülírja az IoT Defenderben, az Azure Portalon vagy az érzékelőkonzolon definiált állapotokat, így a riasztások állapota megegyezik a kapcsolódó incidens állapotával.

Munkafolyamatok automatizálása aktív CVE-kkel rendelkező incidensekhez

Forgatókönyv neve: AD4IoT-CVEAutoWorkflow

Ez a forgatókönyv aktív CVE-ket ad hozzá az érintett eszközök incidens megjegyzéseihez. Az automatikus osztályozás akkor történik, ha a CVE kritikus fontosságú, és a rendszer e-mail-értesítést küld az eszköz tulajdonosának a Defender for IoT webhelyszintjén meghatározott módon.

Eszköztulajdonos hozzáadásához szerkessze a webhely tulajdonosát a Defender for IoT Webhelyek és érzékelők lapján. További információ: Webhelykezelési lehetőségek az Azure Portalon.

E-mail küldése az IoT/OT-eszköz tulajdonosának

Forgatókönyv neve: AD4IoT-SendEmailtoIoTOwner

Ez a forgatókönyv egy e-mailt küld az incidens részleteivel az eszköz tulajdonosának a Defender for IoT webhelyszintjén meghatározott módon, hogy megkezdhesse a vizsgálatot, akár közvetlenül az automatizált e-mailből is válaszolhasson. A válaszlehetőségek a következők:

Igen, ez várható. Válassza ezt a lehetőséget az incidens bezárásához.

Nem, ez NEM várható. Ha bejelöli ezt a lehetőséget, az incidens aktív marad, növeli a súlyosságot, és megerősítő címkét ad hozzá az incidenshez.

Az incidens automatikusan frissül az eszköz tulajdonosa által kiválasztott válasz alapján.

Eszköztulajdonos hozzáadásához szerkessze a webhely tulajdonosát a Defender for IoT Webhelyek és érzékelők lapján. További információ: Webhelykezelési lehetőségek az Azure Portalon.

Rendkívül fontos eszközöket érintő triage incidensek

Forgatókönyv neve: AD4IoT-AutoTriageIncident

Ez a forgatókönyv frissíti az incidens súlyosságát az érintett eszközök fontossági szintjének megfelelően.

További lépések

További információ: A kritikus infrastruktúra védelme a Microsoft Sentinellel: IT/OT Threat Monitoring Solution

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: