SSL/TLS-tanúsítványok létrehozása OT-berendezésekhez

Ez a cikk a Microsoft Defender for IoT-hez készült OT-monitorozás üzembehelyezési útvonalát ismerteti, és ismerteti, hogyan hozhat létre hitelesítésszolgáltató által aláírt tanúsítványokat a Helyszíni Defenderhez készült berendezésekhez, beleértve az OT-érzékelőket és a helyszíni felügyeleti konzolokat is.

Minden hitelesítésszolgáltató (CA) által aláírt tanúsítványnak rendelkeznie kell egy .key fájllal és egy .crt fájllal is, amelyeket az első bejelentkezés után feltöltenek a Defender for IoT-berendezésekbe. Bár egyes szervezeteknek fájlra is szükségük .pem lehet, .pem az IoT-hez készült Defender esetében nincs szükség fájlra.

Fontos

Minden egyes Defender for IoT-berendezéshez egyedi tanúsítványt kell létrehoznia, ahol minden tanúsítvány megfelel a szükséges feltételeknek.

Előfeltételek

A cikkben ismertetett eljárások végrehajtásához győződjön meg arról, hogy rendelkezik a tanúsítvány létrehozásának felügyeletéhez rendelkezésre álló biztonsági, PKI- vagy tanúsítványszakértői jogosultságokkal.

Győződjön meg arról, hogy megismerkedett az IoT Defender SSL/TLS-tanúsítványkövetelményeivel is.

Hitelesítésszolgáltató által aláírt SSL/TLS-tanúsítvány létrehozása

Azt javasoljuk, hogy mindig használjon hitelesítésszolgáltató által aláírt tanúsítványokat éles környezetben, és csak önaláírt tanúsítványokat használjon tesztelési környezetekben.

Tanúsítványkezelési platform, például automatizált PKI felügyeleti platform használata a Defender IoT-követelményeknek megfelelő tanúsítvány létrehozásához.

Ha nem rendelkezik olyan alkalmazással, amely automatikusan létrehozhat tanúsítványokat, kérjen segítséget egy biztonsági, PKI- vagy más minősített tanúsítvány-érdeklődőben. Meglévő tanúsítványfájlokat is konvertálhat, ha nem szeretne újakat létrehozni.

Mindenképpen hozzon létre egy egyedi tanúsítványt minden Egyes Defender for IoT-berendezéshez, ahol minden tanúsítvány megfelel a szükséges paraméterfeltételnek.

Például:

Nyissa meg a letöltött tanúsítványfájlt, és válassza a Részletek lap >Másolás fájlba parancsát a Tanúsítványexportáló varázsló futtatásához.

A Tanúsítványexportálási varázslóban válassza a Next>DER kódolású bináris X.509 (. CER),> majd kattintson ismét a Tovább gombra.

Az Exportálandó fájl képernyőn válassza a Tallózás lehetőséget, válassza ki a tanúsítvány tárolásának helyét, majd kattintson a Tovább gombra.

A tanúsítvány exportálásához válassza a Befejezés lehetőséget.

Megjegyzés:

Előfordulhat, hogy a meglévő fájltípusokat támogatott típusokká kell konvertálnia.

Ellenőrizze, hogy a tanúsítvány megfelel-e a tanúsítványfájl követelményeinek, majd tesztelje a kész állapotban létrehozott tanúsítványfájlt .

Ha nem használ tanúsítványérvényesítést, távolítsa el a CRL URL-hivatkozását a tanúsítványból. További információkért tekintse meg a tanúsítványfájlra vonatkozó követelményeket.

Tipp.

(Nem kötelező) Hozzon létre egy tanúsítványláncot, amely egy .pem olyan fájl, amely a tanúsítványhoz vezető megbízhatósági lánc összes hitelesítésszolgáltatójának tanúsítványát tartalmazza.

CRL-kiszolgáló hozzáférésének ellenőrzése

Ha a szervezet érvényesíti a tanúsítványokat, a Defender for IoT-berendezéseknek hozzá kell férniük a tanúsítvány által meghatározott CRL-kiszolgálóhoz. A tanúsítványok alapértelmezés szerint a 80-os HTTP-porton keresztül férnek hozzá a CRL-kiszolgáló URL-címéhez. Egyes szervezeti biztonsági szabályzatok azonban letiltják a porthoz való hozzáférést.

Ha a berendezései nem férnek hozzá a CRL-kiszolgálóhoz a 80-as porton, az alábbi áthidaló megoldások egyikét használhatja:

Adjon meg egy másik URL-címet és portot a tanúsítványban:

- A megadott URL-címet konfigurálni kell,

http: //és nemhttps:// - Győződjön meg arról, hogy a cél CRL-kiszolgáló figyeli a megadott portot

- A megadott URL-címet konfigurálni kell,

Olyan proxykiszolgáló használata, amely hozzáfér a CRL-hez a 80-as porton

További információt az [OT-riasztások továbbítása] című témakörben talál.

Ha az ellenőrzés sikertelen, a rendszer leállítja a megfelelő összetevők közötti kommunikációt, és érvényesítési hiba jelenik meg a konzolon.

Az SSL/TLS-tanúsítvány importálása megbízható tárolóba

A tanúsítvány létrehozása után importálja egy megbízható tárolóhelyre. Például:

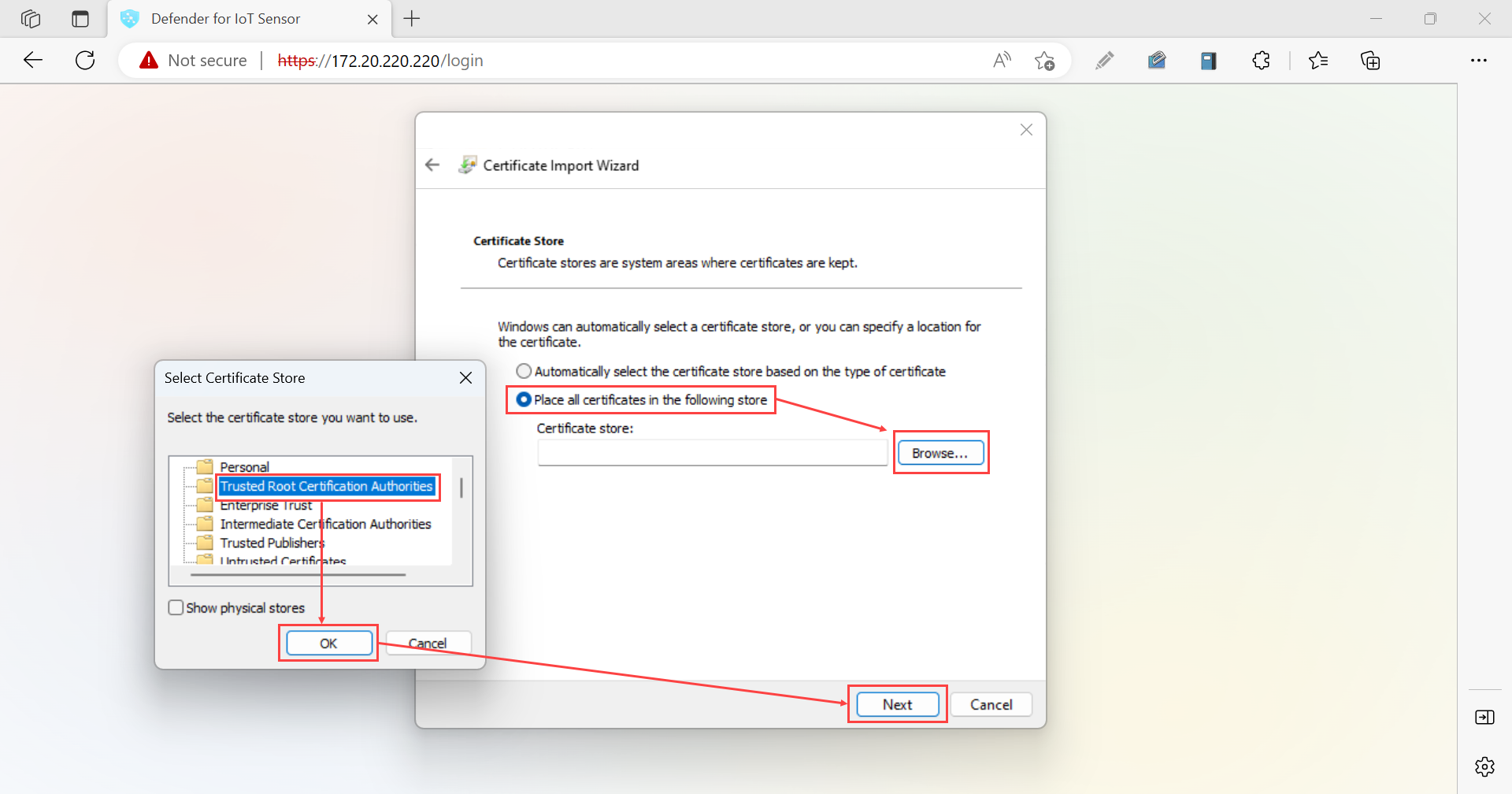

Nyissa meg a biztonsági tanúsítványfájlt, és az Általános lapon válassza a Tanúsítvány telepítése lehetőséget a Tanúsítvány importálása varázsló elindításához.

Az Áruház helye területen válassza a Helyi gép, majd a Tovább lehetőséget.

Ha megjelenik egy Felhasználói engedélyezés vezérlő , válassza az Igen lehetőséget, hogy az alkalmazás módosításokat hajthasson végre az eszközén.

A Tanúsítványtároló képernyőn válassza a Tanúsítványtár automatikus kiválasztása a tanúsítvány típusa alapján lehetőséget, majd válassza a Tovább gombot.

Válassza az Összes tanúsítvány elhelyezése a következő tárolóban, majd a Tallózás, majd a Megbízható legfelső szintű hitelesítésszolgáltatók tároló kiválasztása lehetőséget. Ha végzett, válassza a Tovább gombot. Például:

Az importálás befejezéséhez válassza a Befejezés lehetőséget.

SSL-/TLS-tanúsítványok tesztelése

Az alábbi eljárásokkal tesztelheti a tanúsítványokat, mielőtt üzembe helyezené őket a Defender for IoT-berendezésekben.

A tanúsítvány ellenőrzése mintán

Az alábbi mintatanúsítvány használatával hasonlítsa össze a létrehozott tanúsítványt, és győződjön meg arról, hogy ugyanazok a mezők ugyanabban a sorrendben léteznek.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Tanúsítványok tesztelése titkos kulcsfájl nélkül .csr

Ha ellenőrizni szeretné a tanúsítványfájlban .csr vagy a titkos kulcsfájlban található információkat, használja a következő parancssori felületi parancsokat:

- Tanúsítvány-aláírási kérelem (CSR) ellenőrzése: Futtatás

openssl req -text -noout -verify -in CSR.csr - Titkos kulcs ellenőrzése: Futtatás

openssl rsa -in privateKey.key -check - Tanúsítvány ellenőrzése: Futtatás

openssl x509 -in certificate.crt -text -noout

Ha ezek a tesztek sikertelenek, tekintse át a tanúsítványfájlra vonatkozó követelményeket , és ellenőrizze, hogy a fájlparaméterek pontosak-e, vagy forduljon a tanúsítványszakértőjéhez.

A tanúsítvány köznapi nevének ellenőrzése

A tanúsítvány köznapi nevének megtekintéséhez nyissa meg a tanúsítványfájlt, és válassza a Részletek lapot, majd válassza a Tárgy mezőt.

A tanúsítvány köznapi neve a CN mellett jelenik meg.

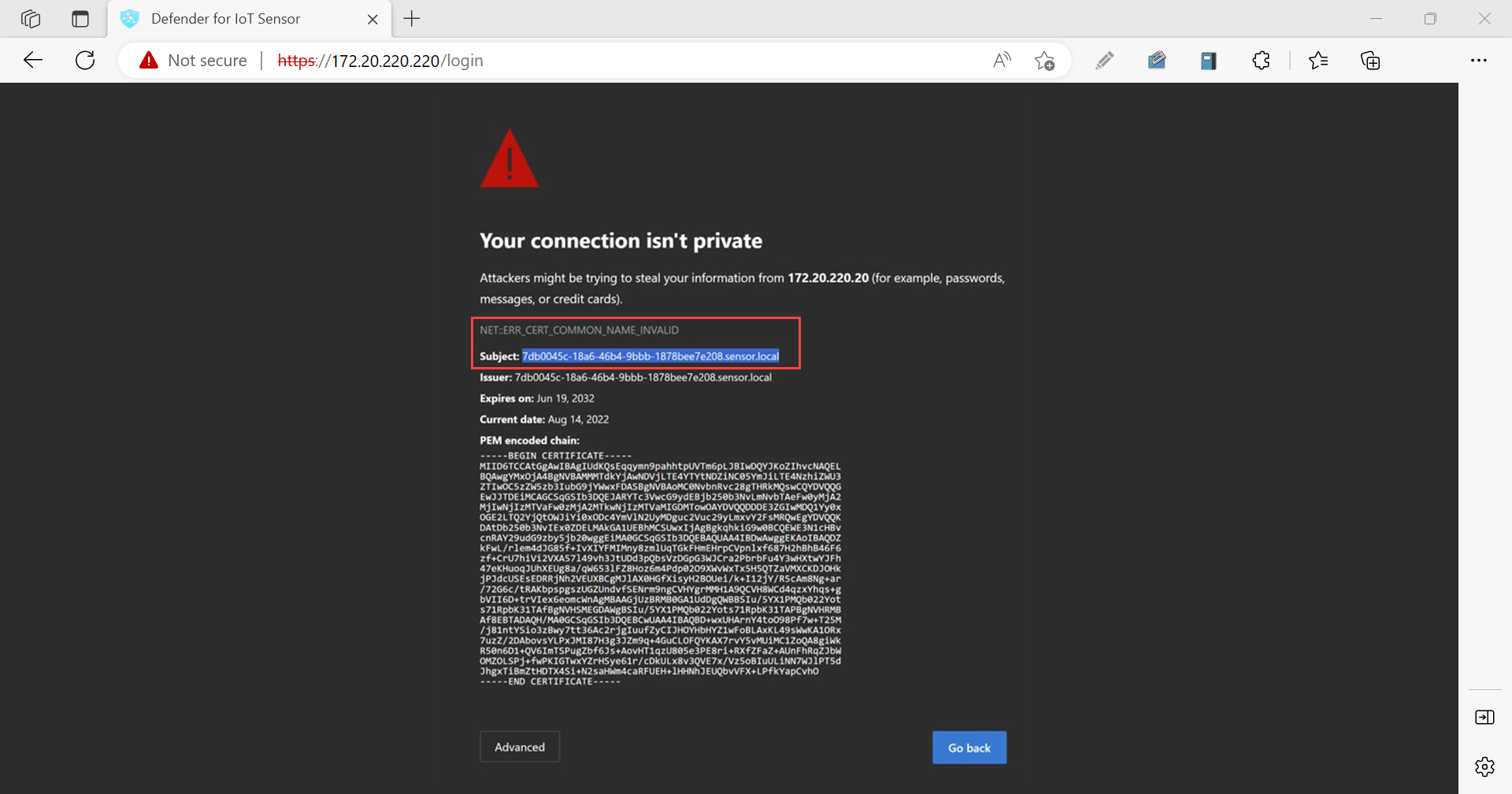

Jelentkezzen be az érzékelőkonzolba biztonságos kapcsolat nélkül. A kapcsolat nem privát figyelmeztető képernyő, előfordulhat, hogy egy NET::ERR_CERT_COMMON_NAME_INVALID hibaüzenet jelenik meg.

Jelölje ki a hibaüzenetet a kibontásához, majd másolja a tárgy melletti sztringet. Például:

A tárgysztringnek meg kell egyeznie a biztonsági tanúsítvány részleteiben szereplő CN-sztringgel .

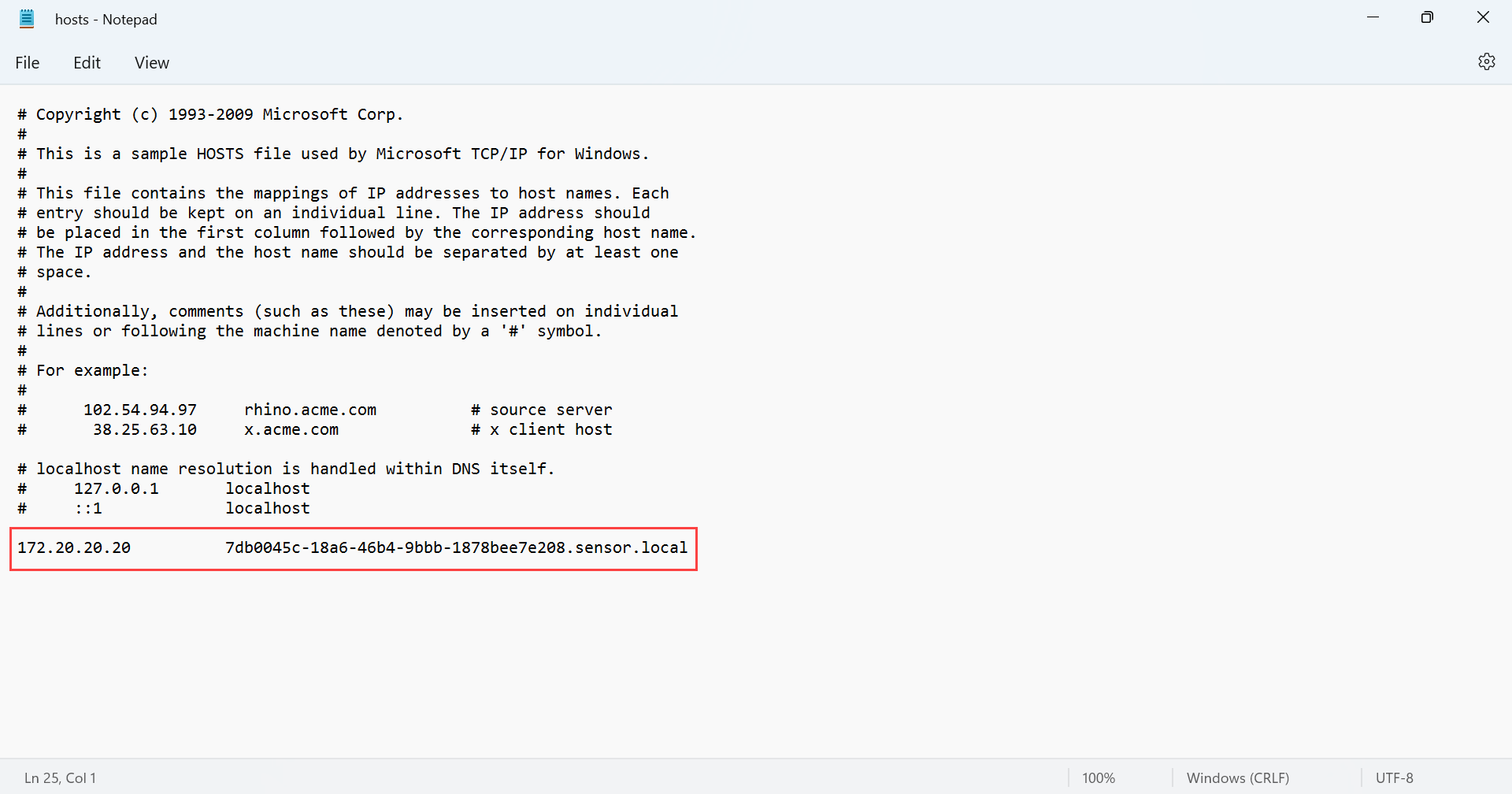

A helyi fájlkezelőben keresse meg a gazdagépfájlt, például a This PC > Local Disk (C:) > Windows > System32 > illesztőprogramokat > stb., és nyissa meg a gazdagépfájlt .

A gazdagépfájlban adjon hozzá egy sort a dokumentum végén az érzékelő IP-címével és az SSL-tanúsítvány az előző lépésekben másolt köznapi nevével. Ha elkészült, mentse a módosításokat. Például:

Önaláírt tanúsítványok

Az önaláírt tanúsítványok a Defender for IoT OT monitorozási szoftver telepítése után használhatók tesztelési környezetekben. For more information, see:

- Önaláírt tanúsítványok létrehozása és üzembe helyezése az OT-érzékelőkön

- Önaláírt tanúsítványok létrehozása és üzembe helyezése helyszíni felügyeleti konzolokon