Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez a cikk egy Java WebSphere-alkalmazást mutat be, amely bejelentkezik a felhasználókba, és hozzáférési jogkivonatot szerez be a Microsoft Graph meghívásához. A Java microsoftos hitelesítési kódtárát (MSAL) használja.

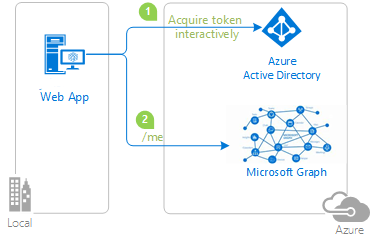

Az alábbi ábrán az alkalmazás topológiája látható:

Az alkalmazás topológiáját bemutató diagram.

Az alkalmazás topológiáját bemutató diagram.

Az ügyfélalkalmazás az MSAL for Java (MSAL4J) használatával bejelentkezik egy felhasználóba, és lekérjük a Microsoft Graph hozzáférési jogkivonatáta Microsoft Entra-azonosítóból. A hozzáférési jogkivonat igazolja, hogy a felhasználó jogosult a Hatókörben meghatározott Microsoft Graph API-végpont elérésére.

Előfeltételek

- Java 8 vagy újabb

- Maven 3

- Egy Microsoft Entra ID-bérlő. További információ: Microsoft Entra ID-bérlő lekérése.

- Egy felhasználói fiók a saját Microsoft Entra ID-bérlőjében, ha csak a szervezeti címtárban lévő fiókokkal szeretne dolgozni , azaz egybérlős módban. Ha még nem hozott létre felhasználói fiókot a bérlőjében, ezt a folytatás előtt tegye meg. További információ: Felhasználók létrehozása, meghívása és törlése.

- Egy felhasználói fiók bármely szervezet Microsoft Entra-azonosítójú bérlőjében, ha bármilyen szervezeti címtárban szeretne fiókokkal dolgozni , azaz több-bérlős módban. Ezt a mintát úgy kell módosítani, hogy személyes Microsoft-fiókkal működjön. Ha még nem hozott létre felhasználói fiókot a bérlőjében, ezt a folytatás előtt tegye meg. További információ: Felhasználók létrehozása, meghívása és törlése.

- Személyes Microsoft-fiók – például Xbox, Hotmail, Live stb. – akkor, ha személyes Microsoft-fiókkal szeretne dolgozni.

Ajánlások

- Néhány ismerős a Java / Jakarta Servlets.

- A Linux/OSX terminál ismerete.

- jwt.ms a jogkivonatok vizsgálatához.

- A Fiddler a hálózati tevékenység figyeléséhez és a hibaelhárításhoz.

- Kövesse a Microsoft Entra blogot , hogy up-tonaprakész maradjon a legújabb fejleményekkel.

A minta beállítása

Az alábbi szakaszok bemutatják, hogyan állíthatja be a mintaalkalmazást.

A mintaadattár klónozása vagy letöltése

A minta klónozásához nyisson meg egy Bash-ablakot, és használja a következő parancsot:

git clone https://github.com/Azure-Samples/ms-identity-msal-java-samples.git

cd 3-java-servlet-web-app/2-Authorization-I/call-graph

Másik lehetőségként keresse meg az ms-identity-msal-java-samples adattárat, majd töltse le .zip fájlként, és bontsa ki a merevlemezre.

Fontos

A Windows fájlelérési útvonalának korlátozásainak elkerülése érdekében klónozza vagy bontsa ki az adattárat a merevlemez gyökerének közelében található könyvtárba.

A mintaalkalmazás regisztrálása a Microsoft Entra ID-bérlővel

Ebben a mintában egy projekt szerepel. Az alábbi szakaszok bemutatják, hogyan regisztrálhatja az alkalmazást az Azure Portalon.

Válassza ki azt a Microsoft Entra ID-bérlőt, ahol létre szeretné hozni az alkalmazásokat

A bérlő kiválasztásához kövesse az alábbi lépéseket:

Jelentkezzen be az Azure Portalra.

Ha a fiókja több Microsoft Entra ID-bérlőben is megtalálható, válassza ki a profilját az Azure Portal sarkában, majd válassza a Címtár váltása lehetőséget a munkamenet kívánt Microsoft Entra ID-bérlőre való módosításához.

Az alkalmazás regisztrálása (java-servlet-webapp-call-graph)

Először regisztráljon egy új alkalmazást az Azure Portalon a rövid útmutató utasításait követve: Alkalmazás regisztrálása a Microsoft Identitásplatform.

Ezután a következő lépésekkel fejezze be a regisztrációt:

Lépjen a Microsoft Identitásplatform fejlesztőknek Alkalmazásregisztrációk lapra.

Új regisztráció kiválasztása.

A megjelenő Alkalmazás regisztrálása lapon adja meg a következő alkalmazásregisztrációs adatokat:

A Név szakaszban adjon meg egy értelmes alkalmazásnevet, amely megjeleníthető az alkalmazás felhasználói számára – például

java-servlet-webapp-call-graph.A Támogatott fióktípusok területen válasszon az alábbi lehetőségek közül:

- Csak akkor válassza ki a szervezeti címtárban lévő fiókokat, ha csak a bérlő felhasználói által használt alkalmazásokat hoz létre , vagyis egy-bérlős alkalmazást.

- Ha azt szeretné, hogy bármely Microsoft Entra ID-bérlő felhasználói használhassák az alkalmazást , azaz több-bérlős alkalmazást, válassza bármelyik szervezeti címtárban a Fiókok lehetőséget.

- Válassza ki a fiókokat bármely szervezeti címtárban és személyes Microsoft-fiókban a legszélesebb ügyfélkészlet számára , azaz egy több-bérlős alkalmazást, amely a Személyes Microsoft-fiókokat is támogatja.

Válassza ki a Személyes Microsoft-fiókokat , amelyeket csak személyes Microsoft-fiókok felhasználói használhatnak – például Hotmail, Live, Skype és Xbox fiókokat.

Az Átirányítási URI szakaszban válassza a Web lehetőséget a kombinált listában, és adja meg a következő átirányítási URI-t:

http://localhost:8080/msal4j-servlet-graph/auth/redirect.

Válassza a Regisztráció elemet az alkalmazás létrehozásához.

Az alkalmazás regisztrációs oldalán keresse meg és másolja ki az alkalmazás (ügyfél) azonosítójának értékét, amelyet később használni szeretne. Ezt az értéket az alkalmazás konfigurációs fájljában vagy fájljaiban használja.

Válassza a Mentés lehetőséget a módosítások mentéséhez.

Az alkalmazás regisztrációs oldalán válassza a Tanúsítványok > titkos kulcsok lehetőséget a navigációs panelen a titkos kulcsok létrehozására és tanúsítványok feltöltésére szolgáló lap megnyitásához.

Az Ügyfél titkos kulcsok szakaszban válassza az Új ügyfélkód lehetőséget.

Írja be a leírást – például az alkalmazás titkos kódját.

Válasszon egyet a rendelkezésre álló időtartamok közül: 1 év, 2 év alatt vagy Soha nem jár le.

Válassza a Hozzáadás lehetőséget. Megjelenik a létrehozott érték.

Másolja és mentse a létrehozott értéket a későbbi lépésekben való használatra. Szüksége van erre az értékre a kód konfigurációs fájljaihoz. Ez az érték nem jelenik meg újra, és más módon nem kérhető le. Ezért mindenképpen mentse az Azure Portalról, mielőtt bármilyen más képernyőre vagy panelre navigálna.

Az alkalmazás regisztrációs oldalán válassza ki az API-engedélyeket a navigációs panelen a lap megnyitásához, hogy hozzáférést adjon az alkalmazás által igényelt API-khoz.

Jelölje be az Engedélyek hozzáadása lehetőséget.

Győződjön meg arról, hogy a Microsoft API-k lap ki van jelölve.

A Gyakran használt Microsoft API-k szakaszban válassza a Microsoft Graph lehetőséget.

A Delegált engedélyek szakaszban válassza a User.Read lehetőséget a listából. Szükség esetén használja a keresőmezőt.

Jelölje be az Engedélyek hozzáadása lehetőséget.

Az alkalmazás (java-servlet-webapp-call-graph) konfigurálása az alkalmazásregisztráció használatára

Az alkalmazás konfigurálásához kövesse az alábbi lépéseket:

Feljegyzés

A következő lépésekben ugyanaz, ClientID mint Application ID vagy AppId.

Nyissa meg a projektet az IDE-ben.

Nyissa meg a ./src/main/resources/authentication.properties fájlt.

Keresse meg a sztringet

{enter-your-tenant-id-here}. Cserélje le a meglévő értéket az alábbi értékek egyikére:- A Microsoft Entra-azonosító bérlőazonosítója, ha az alkalmazást csak ebben a szervezeti címtárban lévő Fiókok lehetőséggel regisztrálta.

- Az a szó

organizations, ha bármilyen szervezeti címtárban regisztrálta az alkalmazást a Fiókok mappában . - Az a szó

common, ha az alkalmazást bármely szervezeti címtárban és személyes Microsoft-fiókban regisztrálta a Fiókok mappában. - Az a szó

consumers, ha az alkalmazást a Személyes Microsoft-fiókok lehetőséggel regisztrálta .

Keresse meg a sztringet

{enter-your-client-id-here}, és cserélje le a meglévő értéket az alkalmazásazonosítóra vagyclientIdazjava-servlet-webapp-call-graphAzure Portalról másolt alkalmazásra.Keresse meg a sztringet

{enter-your-client-secret-here}, és cserélje le a meglévő értéket az alkalmazás létrehozása során mentett értékre azjava-servlet-webapp-call-graphAzure Portalon.

A minta összeállítása

Ha a mintát a Maven használatával szeretné létrehozni, keresse meg a minta pom.xml fájljának könyvtárát, majd futtassa a következő parancsot:

mvn clean package

Ez a parancs létrehoz egy .war fájlt, amelyet különböző alkalmazáskiszolgálókon futtathat.

Minta futtatása

Ezek az utasítások feltételezik, hogy telepítette a WebSphere-et, és beállított egy kiszolgálót. Az alapszintű kiszolgálóbeállításhoz használhatja a WebSphere Application Server (hagyományos) fürt Üzembe helyezése Azure-beli virtuális gépeken című útmutatót.

Mielőtt üzembe helyezhető a WebSphere-ben, az alábbi lépésekkel végezze el a minta konfigurációs módosításait, majd hozza létre vagy építse újra a csomagot:

Lépjen az alkalmazás authentication.properties fájljára, és módosítsa a használni kívánt kiszolgáló URL-címét és portszámát

app.homePage, ahogyan az alábbi példában látható:# app.homePage is by default set to dev server address and app context path on the server # for apps deployed to azure, use https://your-sub-domain.azurewebsites.net app.homePage=https://<server-url>:<port-number>/msal4j-servlet-auth/A fájl mentése után használja az alábbi parancsot az alkalmazás újraépítéséhez:

mvn clean packageMiután a kód elkészült, másolja át a .war fájlt a célkiszolgáló fájlrendszerére.

Ugyanezt a módosítást kell elvégeznie az Azure-alkalmazásregisztrációban is, ahol az Azure Portalon az Átirányítási URI értékként van beállítva a Hitelesítés lapon.

Lépjen a Microsoft Identitásplatform fejlesztőknek Alkalmazásregisztrációk lapra.

A keresőmező használatával keresse meg az alkalmazásregisztrációt – például

java-servlet-webapp-authentication.Nyissa meg az alkalmazásregisztrációt a nevének kiválasztásával.

Válassza a Hitelesítés lehetőséget a menüben.

A Webes - átirányítási URI-k szakaszban válassza az URI hozzáadása lehetőséget.

Töltse ki az alkalmazás URI-ját, és fűzze hozzá az /auth/redirect parancsot – például

https://<server-url>:<port-number>/auth/redirect.Válassza a Mentés lehetőséget.

A minta üzembe helyezéséhez kövesse az alábbi lépéseket a WebSphere integrált megoldáskonzoljával:

Az Alkalmazások lapon válassza az Új alkalmazás, majd az Új vállalati alkalmazás lehetőséget.

Válassza ki a létrehozott .war fájlt, majd válassza a Tovább lehetőséget, amíg el nem ér a Webmodulok telepítési lépéséhez tartozó Map context roots elemhez. A többi alapértelmezett beállításnak megfelelőnek kell lennie.

A környezet gyökeréhez állítsa be ugyanazt az értéket, mint a mintakonfigurációban/Azure-alkalmazásregisztrációban beállított "Átirányítási URI" portszáma után. Vagyis ha az átirányítási URI az

http://<server-url>:9080/msal4j-servlet-auth/, akkor a környezet gyökerének kell lenniemsal4j-servlet-auth.Válassza a Befejezés lehetőséget.

Miután az alkalmazás telepítése befejeződött, lépjen az Alkalmazások lap WebSphere vállalati alkalmazások szakaszára.

Válassza ki a telepített .war fájlt az alkalmazások listájából, majd válassza a Telepítés indítása lehetőséget.

Az üzembe helyezés befejezése után lépjen az

http://<server-url>:9080/{whatever you set as the context root}alkalmazásra, és látnia kell az alkalmazást.

A minta vizsgálata

A minta megismeréséhez kövesse az alábbi lépéseket:

- Figyelje meg a bejelentkezett vagy kijelentkezett állapotot a képernyő közepén.

- Válassza a sarokban található környezetérzékeny gombot. Ez a gomb beolvassa a bejelentkezést az alkalmazás első futtatásakor.

- A következő lapon kövesse az utasításokat, és jelentkezzen be egy fiókkal a Microsoft Entra ID-bérlőben.

- A hozzájárulási képernyőn figyelje meg a kért hatóköröket.

- Figyelje meg, hogy a környezetfüggő gomb most kijelentkezik , és megjeleníti a felhasználónevét.

- Válassza az Azonosító jogkivonat részletei lehetőséget az azonosító jogkivonat egyes dekódolt jogcímeinek megtekintéséhez.

- A Hívásdiagram lehetőséget választva hívást kezdeményezhet a Microsoft Graph /me végpontjához, és megtekintheti a kapott felhasználói adatokat.

- A kijelentkezéshez használja a sarokban lévő gombot.

Tudnivalók a kódról

Ez a minta az MSAL for Java (MSAL4J) használatával jelentkeztet be egy felhasználót, és jogkivonatot szerez be a Microsoft Graph API-hoz. A Microsoft Graph SDK for Java használatával szerez be adatokat a Graphból. Ezeket a kódtárakat a Maven használatával kell hozzáadnia a projektekhez.

Ha replikálni szeretné a minta viselkedését, az src/main/java/com/microsoft/azuresamples/msal4j mappába másolhatja a pom.xml fájlt, valamint a segítők és authservlets mappák tartalmát. Szüksége van a authentication.properties fájlra is. Ezek az osztályok és fájlok általános kódot tartalmaznak, amelyeket számos alkalmazásban használhat. A minta többi részét is másolhatja, de a többi osztály és fájl kifejezetten a minta céljának megfelelően van létrehozva.

Tartalom

Az alábbi táblázat a mintaprojekt mappájának tartalmát mutatja be:

| Fájl/mappa | Leírás |

|---|---|

| src/main/java/com/microsoft/azuresamples/msal4j/callgraphwebapp/ | Ez a könyvtár tartalmazza azokat az osztályokat, amelyek meghatározzák az alkalmazás háttérbeli üzleti logikáját. |

| src/main/java/com/microsoft/azuresamples/msal4j/authservlets/ | Ez a könyvtár tartalmazza a bejelentkezéshez és a végpontok kijelentkezéshez használt osztályokat. |

| *Servlet.java | Az összes elérhető végpont java osztályokban van definiálva, amelyek neve Servletvégződik. |

| src/main/java/com/microsoft/azuresamples/msal4j/helpers/ | Segédosztályok hitelesítéshez. |

| AuthenticationFilter.java | A nem hitelesített kéréseket átirányítja a védett végpontokra egy 401-es lapra. |

| src/main/resources/authentication.properties | Microsoft Entra-azonosító és programkonfiguráció. |

| src/main/webapp/ | Ez a könyvtár tartalmazza a felhasználói felület – JSP-sablonokat |

| CHANGELOG.md | A minta módosításainak listája. |

| CONTRIBUTING.md | Útmutató a mintához való hozzájáruláshoz. |

| LICENC | A minta licence. |

ConfidentialClientApplication

A rendszer létrehoz egy ConfidentialClientApplication példányt a AuthHelper.java fájlban, ahogy az az alábbi példában is látható. Ez az objektum segít a Microsoft Entra-azonosító engedélyezési URL-címének elkészítésében, valamint a hitelesítési jogkivonatok hozzáférési jogkivonatra való cseréjében.

// getConfidentialClientInstance method

IClientSecret secret = ClientCredentialFactory.createFromSecret(SECRET);

confClientInstance = ConfidentialClientApplication

.builder(CLIENT_ID, secret)

.authority(AUTHORITY)

.build();

A rendszer a következő paramétereket használja a példányosításhoz:

- Az alkalmazás ügyfélazonosítója.

- Az ügyfél titkos kódja, amely a bizalmas ügyfélalkalmazások követelménye.

- A Microsoft Entra ID-szolgáltató, amely tartalmazza a Microsoft Entra-bérlő azonosítóját.

Ebben a mintában ezeket az értékeket a rendszer a authentication.properties fájlból olvassa be a Config.java fájl egyik tulajdonságolvasójának használatával.

Útmutató lépésről lépésre

Az alábbi lépések bemutatja az alkalmazás funkcióit:

A bejelentkezési folyamat első lépése egy kérés küldése a végpontra a

/authorizeMicrosoft Entra ID-bérlőhöz. Az MSAL4J-példányConfidentialClientApplicationegy engedélyezési kérelem URL-címének létrehozására szolgál. Az alkalmazás átirányítja a böngészőt erre az URL-címre, ahol a felhasználó bejelentkezik.final ConfidentialClientApplication client = getConfidentialClientInstance(); AuthorizationRequestUrlParameters parameters = AuthorizationRequestUrlParameters.builder(Config.REDIRECT_URI, Collections.singleton(Config.SCOPES)) .responseMode(ResponseMode.QUERY).prompt(Prompt.SELECT_ACCOUNT).state(state).nonce(nonce).build(); final String authorizeUrl = client.getAuthorizationRequestUrl(parameters).toString(); contextAdapter.redirectUser(authorizeUrl);Az alábbi lista a kód funkcióit ismerteti:

AuthorizationRequestUrlParameters: Paraméterek, amelyeket be kell állítani egyAuthorizationRequestUrl.REDIRECT_URI: Ahol a Microsoft Entra ID átirányítja a böngészőt – a hitelesítési kóddal együtt – a felhasználói hitelesítő adatok gyűjtése után. Meg kell egyeznie az átirányítási URI-val a Microsoft Entra ID alkalmazásregisztrációjában az Azure PortalonSCOPES: A hatókörök az alkalmazás által kért engedélyek.- Általában a három hatókör

openid profile offline_accesselegendő az azonosító jogkivonat-válaszának fogadásához. - Az alkalmazás által kért hatókörök teljes listája megtalálható a authentication.properties fájlban. További hatóköröket is hozzáadhat, például

User.Read.

- Általában a három hatókör

A microsoft Entra ID egy bejelentkezési kérést jelenít meg a felhasználó számára. Ha a bejelentkezési kísérlet sikeres, a rendszer átirányítja a felhasználó böngészőjét az alkalmazás átirányítási végpontjára. A végpontra irányuló érvényes kérés tartalmaz egy engedélyezési kódot.

A

ConfidentialClientApplicationpéldány ezután kicseréli ezt az engedélyezési kódot egy azonosító jogkivonatra, és hozzáférési jogkivonatot a Microsoft Entra ID-ból.// First, validate the state, then parse any error codes in response, then extract the authCode. Then: // build the auth code params: final AuthorizationCodeParameters authParams = AuthorizationCodeParameters .builder(authCode, new URI(Config.REDIRECT_URI)).scopes(Collections.singleton(Config.SCOPES)).build(); // Get a client instance and leverage it to acquire the token: final ConfidentialClientApplication client = AuthHelper.getConfidentialClientInstance(); final IAuthenticationResult result = client.acquireToken(authParams).get();Az alábbi lista a kód funkcióit ismerteti:

AuthorizationCodeParameters: Olyan paraméterek, amelyeket be kell állítani az engedélyezési kód azonosítóra és/vagy hozzáférési jogkivonatra való cseréjéhez.authCode: Az átirányítási végponton kapott engedélyezési kód.REDIRECT_URI: Az előző lépésben használt átirányítási URI-t ismét át kell adni.SCOPES: Az előző lépésben használt hatóköröket ismét át kell adni.

Ha

acquireTokena jogkivonat sikeres, a rendszer kinyeri a jogkivonat-jogcímeket. Ha a nem megfelelő ellenőrzés sikeres, az eredmények bekerülnek a munkamenetbecontext– egy példánybaIdentityContextData– és mentve lesznek. Az alkalmazás ezután példányosíthatja aIdentityContextDatamunkamenetből egy példánytIdentityContextAdapterServlet, amikor hozzá kell férnie, ahogy az a következő kódban is látható:// parse IdToken claims from the IAuthenticationResult: // (the next step - validateNonce - requires parsed claims) context.setIdTokenClaims(result.idToken()); // if nonce is invalid, stop immediately! this could be a token replay! // if validation fails, throws exception and cancels auth: validateNonce(context); // set user to authenticated: context.setAuthResult(result, client.tokenCache().serialize());

Az útvonalak védelme

További információ arról, hogy a mintaalkalmazás hogyan szűri az útvonalakhoz való hozzáférést: AuthenticationFilter.java. A authentication.properties fájlban a app.protect.authenticated tulajdonság tartalmazza azokat a vesszővel tagolt útvonalakat, amelyekhez csak a hitelesített felhasználók férhetnek hozzá, ahogyan az alábbi példában látható:

# for example, /token_details requires any user to be signed in and does not require special roles or groups claim(s)

app.protect.authenticated=/token_details, /call_graph

Gráf hívása

Amikor a felhasználó megnyitja /call_graph, az alkalmazás létrehozza a IGraphServiceClient bejelentkezett felhasználó hozzáférési jogkivonata mentén áthaladó - a Java Graph SDK-ból származó - példányt. A Graph-ügyfél a hozzáférési jogkivonatot a Authorization kérések fejlécében helyezi el. Az alkalmazás ezután felkéri a Graph-ügyfelet, hogy hívja meg a végpontot, /me hogy adja meg az aktuálisan bejelentkezett felhasználó adatait.

Ha már rendelkezik érvényes hozzáférési jogkivonattal a Graph Service-hez a User.Read hatókörrel, csak a következő kódra van szüksége a /me végponthoz való hozzáféréshez:

//CallGraphServlet.java

User user = GraphHelper.getGraphClient(contextAdapter).me().buildRequest().get();

Hatókörök

A hatókörök közlik a Microsoft Entra-azonosítóval az alkalmazás által kért hozzáférési szintet.

A kért hatókörök alapján a Microsoft Entra ID hozzájárulási párbeszédet jelenít meg a felhasználónak bejelentkezéskor. Ha a felhasználó egy vagy több hatókörhöz járul hozzá, és jogkivonatot szerez be, a hatókörök hozzájárulásával a rendszer az eredményül kapott access_tokenkódba kódolja a hatóköröket.

Az alkalmazás által kért hatókörökért lásd : authentication.properties. Alapértelmezés szerint az alkalmazás a hatókörök értékét a következőre User.Readállítja be: . Ez a Microsoft Graph API-hatókör az aktuális bejelentkezett felhasználó adatainak elérésére szolgál. Az adatok elérésére szolgáló gráfvégpont a következő https://graph.microsoft.com/v1.0/me: . Az erre a végpontra irányuló érvényes kéréseknek olyannak kell lenniük access_token , amely tartalmazza a hatókört User.Read a Authorization fejlécben.

További információ

- Microsoft Authentication Library (MSAL) Java-hoz

- Microsoft Identitásplatform (Microsoft Entra-azonosító fejlesztőknek)

- Gyorsútmutató: Alkalmazás regisztrálása a Microsoft Identitásplatformon

- A Microsoft Entra ID-alkalmazás hozzájárulási élményének ismertetése

- Felhasználói és rendszergazdai hozzájárulás ismertetése

- MSAL-kódminták