Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez az oktatóanyag végigvezeti a WebLogic Server (WLS) Azure Application Gatewayen való üzembe helyezésének folyamatán.

A terheléselosztás az Oracle WebLogic Server-fürt Azure-ba való migrálásának alapvető része. A legegyszerűbb megoldás az Azure Application Gateway beépített támogatásának használata . Az App Gateway a WebLogic-fürt Azure-beli támogatásának részeként érhető el. A WebLogic-fürt Azure-beli támogatásának áttekintéséhez tekintse meg: Mi az Oracle WebLogic Server az Azure-ban?.

Ebben az oktatóanyagban a következőket sajátíthatja el:

- Válassza ki, hogyan adja meg a TLS/SSL-tanúsítványt az App Gatewaynek

- WebLogic-kiszolgáló üzembe helyezése az Azure Application Gateway használatával az Azure-ban

- A WLS és az App Gateway sikeres üzembe helyezésének ellenőrzése

Előfeltételek

OpenSSL UNIX-szerű parancssori környezetet futtató számítógépen.

Bár más eszközök is elérhetők a tanúsítványkezeléshez, ez az oktatóanyag az OpenSSL-t használja. Az OpenSSL számos GNU/Linux-disztribúcióval, például Ubuntu-nal van csomagban.

Aktív Azure-előfizetés.

- Ha nem rendelkezik Azure-előfizetéssel, hozzon létre egy ingyenes fiókot.

A WebLogic Server által konfigurált fürt Azure VM-ekre történő üzembe helyezésének lehetősége, amelyet a Mik azok a megoldások, amelyek az Oracle WebLogic Server Azure-beli virtuális gépeken való futtatására szolgálnak? című rész ismertet. A többi VM ajánlat nem támogatja az Azure Application Gateway automatikus integrációját. A cikkben szereplő lépések csak az Azure Application Gateway automatikus integrációját támogató ajánlatokra vonatkoznak.

Jegyzet

Az Azure Kubernetes Service (AKS) WLS-ajánlata teljes mértékben támogatja az Azure Application Gatewayt. További információ: Java-alkalmazás üzembe helyezése a WebLogic Serverrel egy Azure Kubernetes Service-fürtön.

Migrálási környezet

Íme néhány megfontolandó szempont a helyszíni WLS-telepítések és az Azure Application Gateway migrálásával kapcsolatban. Annak ellenére, hogy ennek az oktatóanyagnak a lépései a legegyszerűbb módja annak, hogy egy terheléselosztót felállítson a WLS-fürt előtt az Azure-ban, ennek számos más módja is van. Ez a lista további megfontolandó szempontokat is tartalmaz.

- Ha már rendelkezik terheléselosztási megoldásokkal, győződjön meg arról, hogy az Azure Application Gateway megfelel vagy meghaladja annak képességeit. Az Azure Application Gateway más Azure-terheléselosztási megoldásokhoz viszonyított képességeinek összegzéséhez tekintse meg Az Azureterheléselosztási lehetőségeinek áttekintését.

- Ha a meglévő terheléselosztási megoldás biztonsági védelmet nyújt a gyakori biztonsági fenyegetésekkel és sérülékenységekkel szemben, az Application Gateway megfelel az igényeinek. Az Application Gateway beépített webalkalmazási tűzfala (WAF) implementálja az OWASP (Open Web Application Security Project) alapvető szabálykészleteket. Az Application Gateway WAF-támogatásáról részletesebb információkat a Azure Application Gateway funkciókrész Webalkalmazás-tűzfal szakaszában találhat.

- Ha a meglévő terheléselosztási megoldás végpontok közötti TLS-/SSL-titkosítást igényel, az útmutató lépéseit követve további konfigurációt kell végeznie. Tekintse meg a TLS-titkosításA TLS végződésének és végpontok közötti TLS-nek az Application Gateway-nal való áttekintésével foglalkozó szakaszát, valamint az Oracle dokumentációját az SSL konfigurálásáról az Oracle Fusion Middleware.

- Ha a felhőre optimalizál, ez az útmutató bemutatja, hogyan kezdheti az alapoktól az Azure App Gatewayt és a WLS-t.

- A WebLogic-kiszolgáló Azure-beli virtuális gépekre való migrálásának átfogó felméréséhez tekintse meg WebLogic Server-alkalmazások migrálását azure-beli virtuális gépekre.

WebLogic-kiszolgáló üzembe helyezése az Application Gateway használatával az Azure-ban

Ez a szakasz bemutatja, hogyan lehet kiépíteni egy WLS-fürtöt, amelynél az Azure Application Gateway automatikusan létrejön, mint terheléselosztó a fürtcsomópontok számára. Az Application Gateway a megadott TLS/SSL-tanúsítványt használja a TLS/SSL-leállításhoz. A TLS-/SSL-leállítás az Application Gateway használatával történő részletes ismertetését TLS-lezárás és végpontok közötti TLS-nek az Application Gatewayhasználatával történő áttekintésében találja.

A WLS-fürt és az Application Gateway létrehozásához kövesse az alábbi lépéseket.

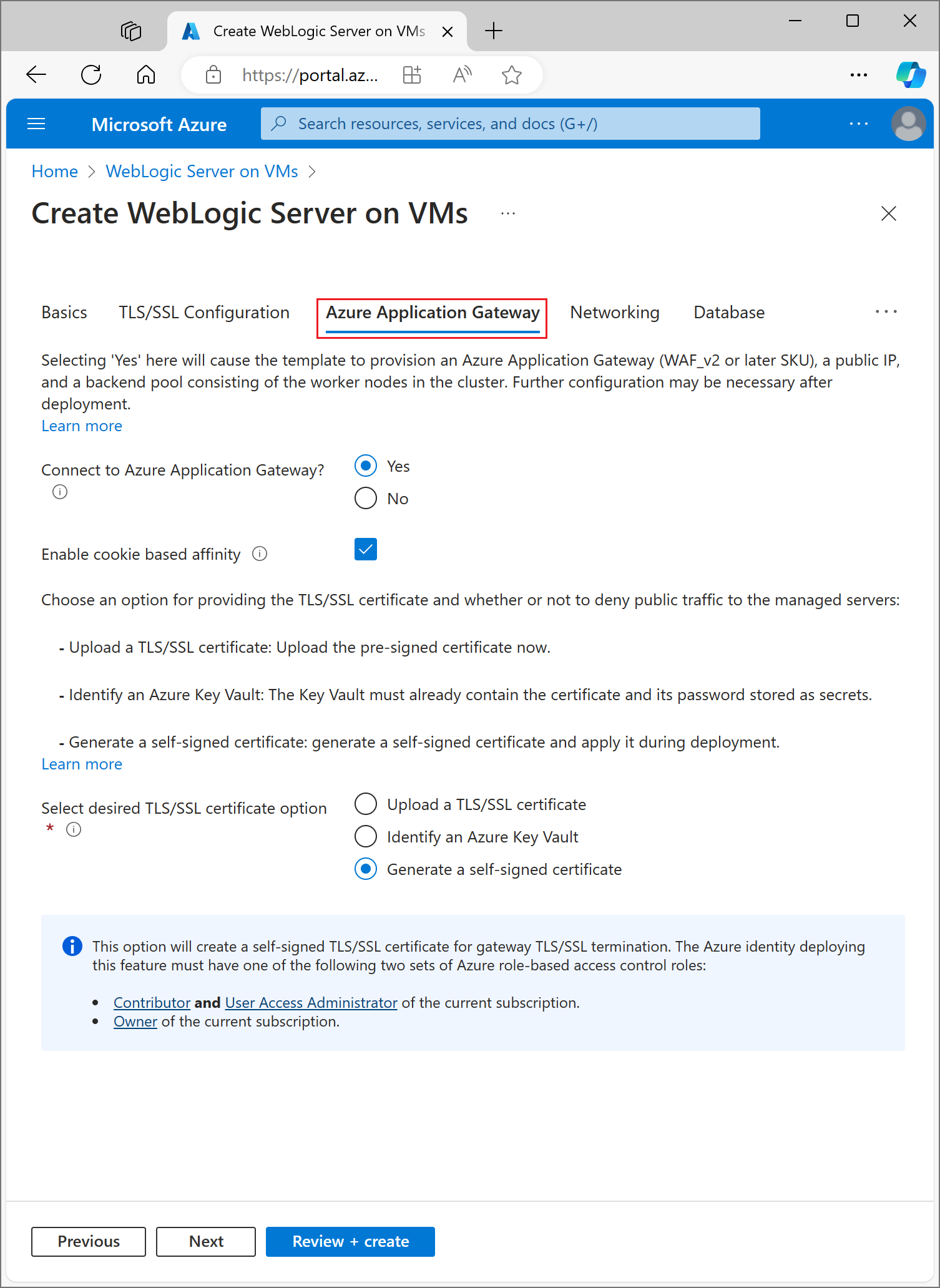

Kezdje el a WLS-konfigurált fürt üzembe helyezésének folyamatát az Oracle dokumentációjában leírtak szerint, de térjen vissza erre a lapra, amikor eléri az Azure Application Gatewayt, ahogy az itt látható.

Válassza ki, hogyan adja meg a TLS/SSL-tanúsítványt az App Gatewaynek

Több lehetősége is van arra, hogy a TLS/SSL-tanúsítványt az application gatewaynek adja meg, de csak egyet választhat. Ez a szakasz ismerteti az egyes lehetőségeket, így kiválaszthatja az üzembe helyezéshez leginkább megfelelőt.

Első lehetőség: TLS/SSL-tanúsítvány feltöltése

Ez a beállítás olyan éles számítási feladatokhoz használható, ahol az App Gateway a nyilvános internetre néz, vagy olyan intranetes számítási feladatokhoz, amelyek TLS-t/SSL-t igényelnek. Ha ezt a lehetőséget választja, a rendszer automatikusan kiépít egy Azure Key Vaultot, amely tartalmazza az App Gateway által használt TLS/SSL-tanúsítványt.

Meglévő, aláírt TLS/SSL-tanúsítvány feltöltéséhez kövesse az alábbi lépéseket:

- A tanúsítványkibocsátó lépéseit követve hozzon létre egy jelszóval védett TLS/SSL-tanúsítványt, és adja meg a tanúsítvány DNS-nevét. A helyettesítő karakterek és az egynéves tanúsítvány kiválasztása meghaladja a dokumentum hatókörét. Mindkettő működik itt.

- Exportálja a tanúsítványt a kiállítóból a PFX fájlformátummal, és töltse le a helyi gépére. Ha a kiállító nem támogatja a PFX-ként való exportálást, az eszközök számos tanúsítványformátum PFX formátumúvá alakításához léteznek.

- Töltse ki teljesen az Alapismeretek panelt .

- Válassza ki az Azure Application Gateway szakaszt.

- A Csatlakozás az Azure Application Gatewayhezmellé válassza az Igenopciót.

- Válassza a TLS/SSL-tanúsítvány feltöltése lehetőséget.

- Válassza a fájlböngésző ikont az SSL-tanúsítvány mezőhöz. Lépjen a letöltött PFX formátumú tanúsítványra, és válassza a Megnyitáslehetőséget.

- Adja meg a tanúsítvány jelszavát a Jelszó és Jelszó megerősítése mezőben.

- Válassza a Következőlehetőséget.

- Adja meg, hogy a felügyelt kiszolgálók csomópontjai felé történő nyilvános forgalmat megtagadja-e vagy sem. Ha az Igen lehetőséget választja, a felügyelt kiszolgálók csak az App Gatewayen keresztül érhetők el.

DNS-konfiguráció kiválasztása

A TLS/SSL-tanúsítványok dns-tartománynévvel vannak társítva, amikor a tanúsítványkibocsátó kiadja őket. Az ebben a szakaszban ismertetett lépéseket követve konfigurálhatja az üzembe helyezést a tanúsítvány DNS-nevével. Az üzembe helyezési felhasználói felületen elegendő előrehaladást kell elérnie ahhoz, hogy már kiválasztotta az erőforráscsoportot és a virtuális hálózatot az üzembe helyezéshez.

Használhatja a már létrehozott DNS-zónát, vagy engedélyezheti az üzembe helyezést, hogy létrehozhasson egyet. A DNS-zóna létrehozásának módjáról a rövid útmutatóban olvashat: Azure DNS-zóna és -rekord létrehozása az Azure Portal használatával.

Meglévő Azure DNS-zóna használata

Ha meglévő Azure DNS-zónát szeretne használni az App Gatewayrel, kövesse az alábbi lépéseket:

- A Konfigurálja az egyéni DNS-aliasmellett válassza az Igenlehetőséget.

- A Meglévő Azure DNS-zóna mellett válassza a Igenlehetőséget.

- Adja meg az Azure DNS-zóna nevét DNS-zóna nevemellett.

- Adja meg az azure DNS-zónát tartalmazó erőforráscsoportot az előző lépésből.

Jegyzet

A DNS-zónában definiált gazdagépneveknek nyilvánosan feloldhatóknak kell lenniük az ajánlat üzembe helyezése előtt.

Az üzembe helyezés engedélyezése új Azure DNS-zóna létrehozásához

Ha azure DNS-zónát szeretne létrehozni az App Gatewayrel való használatra, kövesse az alábbi lépéseket:

- A Konfigurálja az egyéni DNS-aliasmellett válassza az Igenlehetőséget.

- Az Meglévő Azure DNS-zóna mellett válassza az Nemlehetőséget.

- Adja meg az Azure DNS-zóna nevét DNS-zóna nevemellett. A rendszer egy új DNS-zónát hoz létre ugyanabban az erőforráscsoportban, mint a WLS.

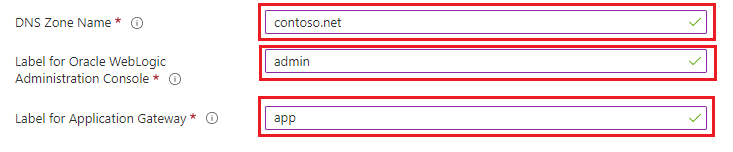

Végül adja meg a gyermek DNS-zónák nevét. Az üzembe helyezés két gyermek DNS-zónát hoz létre a WLS-hez: egyet a felügyeleti konzolhoz, egyet pedig az App Gatewayhez. Ha például a DNS-zónanév értéke contoso.net, megadhatja a rendszergazda és az alkalmazás nevét. A felügyeleti konzol admin.contoso.net, az alkalmazásátjáró pedig app.contoso.net. Ne felejtse el beállítani a DNS-delegálást DNS-zónák Delegálásának Azure DNS-című cikkben leírtak szerint.

A TLS/SSL-tanúsítvány App Gatewaynek való biztosítására vonatkozó egyéb lehetőségeket a következő szakaszok ismertetik. Ha elégedett a választott lehetőséggel, ugorjon a Folytatás az üzembe helyezéssel szakaszra.

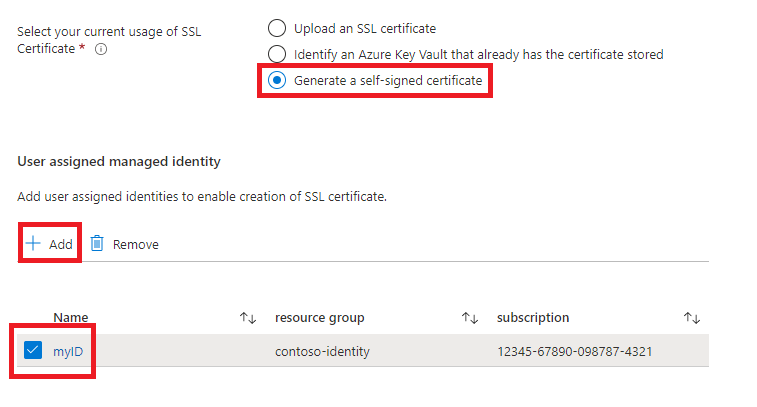

Második lehetőség: Önaláírt tanúsítvány létrehozása

Ez a lehetőség csak tesztelési és fejlesztési környezetekhez használható. Ezzel a beállítással automatikusan létrejön egy Azure Key Vault és egy önaláírt tanúsítvány is, és a tanúsítványt az App Gateway biztosítja.

Ha az üzembe helyezést a műveletek végrehajtására szeretné kérni, kövesse az alábbi lépéseket:

- Az Azure Application Gateway szakaszban válassza Önaláírt tanúsítvány létrehozásalehetőséget.

- Válasszon ki egy felhasználó által hozzárendelt felügyelt identitást. Ez a kijelölés szükséges ahhoz, hogy az üzembe helyezés létrehozza az Azure Key Vaultot és a tanúsítványt.

- Ha még nem rendelkezik felhasználó által hozzárendelt felügyelt identitással, válassza a hozzáadása lehetőséget a létrehozási folyamat megkezdéséhez.

- Felhasználó által hozzárendelt felügyelt identitás létrehozásához kövesse a Felhasználó által hozzárendelt felügyelt identitás létrehozása szakasz lépéseit, Szerepkör létrehozása, listázása, törlése vagy hozzárendelése felhasználó által hozzárendelt felügyelt identitáshoz az Azure Portalhasználatával. Miután kiválasztotta a felhasználó által hozzárendelt felügyelt identitást, győződjön meg arról, hogy a felhasználó által hozzárendelt felügyelt identitás melletti jelölőnégyzet be van jelölve.

Folytatás az üzembe helyezéssel

Most már folytathatja a WLS üzembe helyezésének egyéb aspektusait az Oracle dokumentációjában . Ha elégedett a konfigurációval, válassza a Véleményezés + létrehozás, majd a Létrehozás lehetőséget.

Az üzembe helyezés a hálózati feltételektől és egyéb tényezőktől függően akár 15 percet is igénybe vehet.

A WLS és az App Gateway sikeres üzembe helyezésének ellenőrzése

Ez a szakasz egy technikát mutat be a WLS-fürt és az Application Gateway sikeres üzembe helyezésének gyors ellenőrzéséhez.

Ha az Előző szakasz végén az Ugrás az erőforráscsoportra , majd a myAppGateway lehetőséget választotta, most az Application Gateway áttekintő oldalát vizsgáljuk meg. Ha nem, akkor ezt a lapot úgy találja, hogy beírja a myAppGatewayt az Azure Portal tetején lévő szövegmezőbe, majd kiválasztja a megfelelőt, amely megjelenik. Ügyeljen arra, hogy a WLS-klaszterhez létrehozott erőforráscsoporton belül válassza ki azt. Ezután hajtsa végre a következő lépéseket:

- A myAppGateway áttekintési oldalának bal oldali ablaktábláján görgessen le a Figyelési szakaszhoz, és válassza Háttérállapotlehetőséget.

- Miután a betölti üzenetet, a képernyő közepén egy táblázatnak kell megjelennie, amelyen a fürt csomópontjai láthatók a háttérkészlet csomópontjaként konfigurálva.

- Ellenőrizze, hogy az állapot Egészséges jelenik-e meg az egyes csomópontok esetében.

Erőforrások törlése

Ha nem fogja használni a WLS-fürtöt, törölje a Key Vaultot és a WLS-fürtöt a következő lépések segítségével:

- Keresse fel a myAppGateway áttekintő oldalát az előző szakaszban látható módon.

- A lap tetején, az erőforráscsoport

szöveg alatt válassza ki az erőforráscsoportot. - Válassza Erőforráscsoport törléselehetőséget.

- A bemenet a TYPE THE RESOURCE GROUP NAME (ERŐFORRÁSCSOPORT NEVE) nevű mezőre összpontosít. Írja be az erőforráscsoport nevét a kért módon.

- Válassza a Törléslehetőséget.

Következő lépések

Folytassa a WLS Azure-beli futtatásának lehetőségeit.