Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

A helyi fejlesztés során az alkalmazásoknak hitelesíteni kell magukat az Azure-ban a különböző Azure-szolgáltatások használatához. Helyi hitelesítés az alábbi módszerek egyikével:

- Használjon fejlesztői fiókot az Azure Identity-kódtár által támogatott fejlesztői eszközök egyikével.

- A hitelesítő adatok kezeléséhez használjon közvetítőt .

- Használjon egyszerű szolgáltatást.

Ez a cikk azt ismerteti, hogyan hitelesíthető egy fejlesztői fiókkal az Azure Identity-kódtár által támogatott eszközökkel. Az alábbi szakaszokban a következő ismereteket ismerheti meg:

- A Microsoft Entra-csoportok használata több fejlesztői fiók engedélyeinek hatékony kezelésére.

- Fejlesztői fiókokhoz szerepkörök hozzárendelése a jogosultságok hatókörének meghatározásához.

- Bejelentkezés a támogatott helyi fejlesztési eszközökre.

- Hogyan hitelesíthető egy fejlesztői fiókkal az alkalmazás kódjából.

Támogatott fejlesztői eszközök hitelesítéshez

Ahhoz, hogy egy alkalmazás helyi fejlesztés során hitelesíthesse magát az Azure-ban a fejlesztő Azure-beli hitelesítő adataival, a fejlesztőnek be kell jelentkeznie az Azure-ba az alábbi fejlesztői eszközök egyikéből:

- Azure CLI (Az Azure parancssori felülete)

- Azure Developer CLI

- Azure PowerShell

- Visual Studio Code

Az Azure Identity-kódtár képes észlelni, hogy a fejlesztő bejelentkezett az egyik ilyen eszközről. Ezután a könyvtár beszerezheti az eszközzel a Microsoft Entra hozzáférési jogkivonatot, hogy az alkalmazást bejelentkezett felhasználóként az Azure-ban hitelesítse.

Ez a megközelítés kihasználja a fejlesztő meglévő Azure-fiókjait a hitelesítési folyamat egyszerűsítése érdekében. A fejlesztői fiók azonban valószínűleg több engedéllyel rendelkezik, mint amennyit az alkalmazás igényel, ezért túllépi az alkalmazás éles környezetben futtatott engedélyeit. Alternatív megoldásként létrehozhat alkalmazási szolgáltatás-főkomponenseket, amelyeket a helyi fejlesztés során használhat, és amelyek hatóköre kizárólag az alkalmazás által igényelt hozzáférésre terjedhet ki.

Microsoft Entra-csoport létrehozása helyi fejlesztéshez

Hozzon létre egy Microsoft Entra-csoportot, amely az alkalmazás által igényelt szerepköröket (engedélyeket) foglalja magában a helyi fejlesztés során, és nem rendeli hozzá a szerepköröket az egyes szolgáltatásnév-objektumokhoz. Ez a megközelítés a következő előnyöket kínálja:

- Minden fejlesztőhöz ugyanazok a szerepkörök vannak hozzárendelve a csoport szintjén.

- Ha új szerepkörre van szükség az alkalmazáshoz, azt csak az alkalmazás csoportához kell hozzáadni.

- Ha egy új fejlesztő csatlakozik a csapathoz, egy új alkalmazásszolgáltatás-tag jön létre a fejlesztő számára, és hozzáadódik a csoporthoz, biztosítva, hogy a fejlesztő megfelelő engedélyekkel rendelkezik az alkalmazás használatához.

Lépjen a Microsoft Entra ID áttekintési oldalára az Azure Portalon.

Válassza az Összes csoportot a bal oldali menüből.

A Csoportok lapon válassza Új csoportlehetőséget.

Az Új csoport lapon töltse ki az alábbi űrlapmezőket:

- Csoporttípus: Válassza Biztonságilehetőséget.

- Csoportnév: Adja meg annak a csoportnak a nevét, amely az alkalmazás vagy a környezet nevére mutató hivatkozást tartalmaz.

- Csoport leírása: Adjon meg egy leírást, amely ismerteti a csoport célját.

A Tagok csoportban válassza a Nem kijelölt tagok hivatkozást, ha tagokat szeretne hozzáadni a csoporthoz.

A megnyíló legördülő panelen keresse meg a korábban létrehozott szolgáltatási objektumot, és válassza ki a szűrt eredmények közül. A kijelölés megerősítéséhez kattintson a panel alján található Kiválasztás gombra.

Az Új csoport lap alján válassza a Létrehozás lehetőséget a csoport létrehozásához és a Minden csoport laphoz való visszatéréshez. Ha nem látja az új csoportot a listában, várjon egy kis időt, és frissítse a lapot.

Szerepkörök hozzárendelése a csoporthoz

Ezután határozza meg, hogy az alkalmazásnak milyen szerepkörökre (engedélyekre) van szüksége az erőforrásokhoz, és rendelje hozzá ezeket a szerepköröket a létrehozott Microsoft Entra-csoporthoz. A csoportok szerepkörhöz rendelhetők az erőforrás, az erőforráscsoport vagy az előfizetés hatókörében. Ez a példa bemutatja, hogyan rendelhet hozzá szerepköröket az erőforráscsoport hatóköréhez, mivel a legtöbb alkalmazás egyetlen erőforráscsoportba csoportosítja az összes Azure-erőforrást.

Az Azure Portalon lépjen az alkalmazást tartalmazó erőforráscsoport Áttekintés lapjára.

A bal oldali navigációs sávon válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

A Hozzáférés-vezérlés (IAM) lapon válassza a + Hozzáadás lehetőséget, majd a legördülő menüben válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget. A Szerepkör-hozzárendelés hozzáadása lap számos lapot biztosít a szerepkörök konfigurálásához és hozzárendeléséhez.

A Szerepkör lapon a keresőmezővel keresse meg a hozzárendelni kívánt szerepkört. Jelölje ki a szerepkört, majd kattintson a Tovább gombra.

A Tagok lapon:

- Az értékhez való hozzáférés hozzárendeléséhez válassza a Felhasználó, csoport vagy szolgáltatásnév lehetőséget.

- A Tagok értéknél válassza a + Tagok kijelölése lehetőséget a Tagok kijelölése úszó panel megnyitásához.

- Keresse meg a korábban létrehozott Microsoft Entra-csoportot, és válassza ki a szűrt eredmények közül. Válassza a , majd a lehetőséget a csoport kijelöléséhez és a lebegő panel bezárásához.

- Válassza a Véleményezés + hozzárendelés lehetőséget a Tagok lap alján.

A Véleményezés + hozzárendelés lapon válassza a Véleményezés + hozzárendelés lehetőséget a lap alján.

Bejelentkezés az Azure-ba fejlesztői eszközökkel

Az Azure-fiókkal való hitelesítéshez válasszon az alábbi módszerek közül:

A Visual Studio Code-ot használó fejlesztők közvetlenül a szerkesztőn keresztül hitelesíthetik fejlesztői fiókjukat a közvetítőn keresztül. A DefaultAzureCredential vagy a VisualStudioCodeCredential alkalmazást használó alkalmazások ezt a fiókot használhatják az alkalmazáskérések zökkenőmentes egyszeri bejelentkezéssel történő hitelesítéséhez.

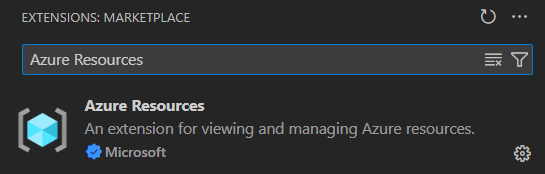

A Visual Studio Code-ban lépjen a Bővítmények panelre, és telepítse az Azure Resources bővítményt. Ezzel a bővítménysel közvetlenül a Visual Studio Code-ból tekintheti meg és kezelheti az Azure-erőforrásokat. Emellett a beépített Visual Studio Code Microsoft-hitelesítésszolgáltatót is használja az Azure-ral való hitelesítéshez.

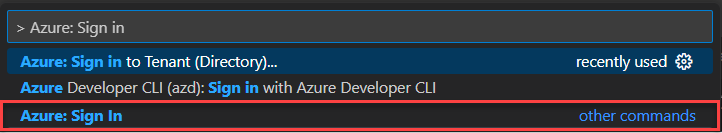

Nyissa meg a Parancskatalógust a Visual Studio Code-ban, majd keresse meg és válassza az Azure: Bejelentkezés lehetőséget.

Jótanács

Nyissa meg a Parancs palettát

Ctrl+Shift+PWindows/Linux rendszeren vagyCmd+Shift+PmacOS rendszeren.Adja hozzá a

azure-identity-brokerPython-csomagot az alkalmazáshoz:pip install azure-identity-broker

Hitelesítés az Azure-szolgáltatásokban az alkalmazásból

Az Azure Identity-kódtár olyan TokenCredential implementációkat biztosít, amelyek különböző forgatókönyveket és Microsoft Entra hitelesítési folyamatokat támogatnak. Az alábbi lépések bemutatják, hogyan használható a DefaultAzureCredential vagy egy adott fejlesztői eszköz hitelesítő adatai a felhasználói fiókok helyi használatakor.

A kód implementálása

Adja hozzá az azure-identity csomagot az alkalmazáshoz:

pip install azure-identityFeljegyzés

Ha a

VisualStudioCodeCredential-t használja, aazure-identity-brokercsomagot is telepítenie kell.pip install azure-identity-brokerAdja hozzá a

importutasításokat aazure.identitymodulhoz és az alkalmazáshoz szükséges Azure-szolgáltatási ügyfélmodulhoz.Válasszon egy hitelesítőadat-implementációt a forgatókönyve alapján.

- Használjon a fejlesztési eszközre jellemző hitelesítő adatokat: ez a beállítás a legjobb egyszemélyes vagy egyeszközes forgatókönyvekhez.

- Bármely fejlesztési eszközben használható hitelesítő adatokat használhat: ez a lehetőség nyílt forráskódú projektekhez és különböző eszközcsoportokhoz ideális.

Használjon a fejlesztési eszközhöz kifejezetten kapcsolódó hitelesítő adatokat.

Adjon át a(z) TokenCredential adott fejlesztési eszköznek megfelelő példányt az Azure szolgáltatás kliens konstruktorának, például AzureCliCredential.

from azure.identity import AzureCliCredential

from azure.storage.blob import BlobServiceClient

credential = AzureCliCredential()

blob_service_client = BlobServiceClient(

account_url="https://<account-name>.blob.core.windows.net",

credential=credential)

Bármely fejlesztési eszközben használható hitelesítő adatok használata

Az DefaultAzureCredential példányt, amely minden helyi fejlesztési eszközhöz optimalizálva van, használja. Ebben a példában a környezeti változót AZURE_TOKEN_CREDENTIALS a következőre devkell beállítani: . További információ: Hitelesítő adatok kategóriáinak kizárása.

from azure.identity import DefaultAzureCredential

from azure.storage.blob import BlobServiceClient

credential = DefaultAzureCredential(require_envvar=True)

blob_service_client = BlobServiceClient(

account_url="https://<account-name>.blob.core.windows.net",

credential=credential)

Jótanács

Ha a csapat több fejlesztőeszközt használ az Azure-ral való hitelesítéshez, inkább az eszközspecifikus hitelesítő adatokat részesítse előnyben DefaultAzureCredential .