SSH-kulcsos hitelesítés használata

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

A Git-adattárakhoz SSH-n keresztül csatlakozhat macOS, Linux vagy Windows rendszeren, így biztonságosan csatlakozhat az Azure DevOpshoz.

Fontos

Az SSH-URL-címek megváltoztak, de a régi SSH-URL-címek továbbra is működnek. Ha már beállította az SSH-t, frissítse a távoli URL-címeket az új formátumra:

A naprakész SSH-URL-címek a kezdő dátummal ssh.dev.azure.comkezdődnek. Az előző URL-címek a következőt használják vs-ssh.visualstudio.com: .

- Ellenőrizze, hogy mely távoli eszközök használják az SSH-t. Futtassa

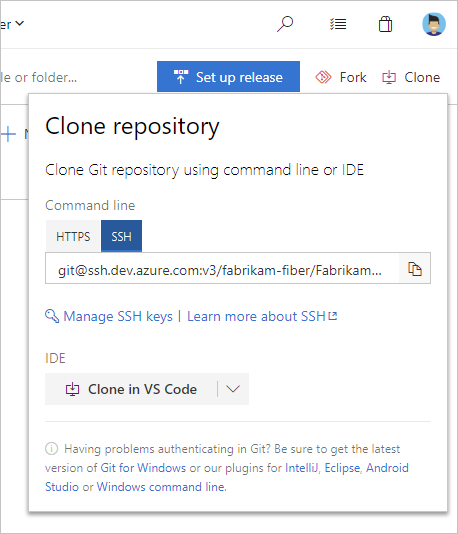

git remote -va rendszerhéjban, vagy használjon helyette egy GUI-ügyfelet. - Nyissa meg az adattárat a weben, és válassza a Klónozás lehetőséget.

- Válassza ki az SSH-t , és másolja ki az új SSH URL-címet.

- A rendszerhéjban futtassa

git remote set-url <remote name> <new SSH URL>a frissíteni kívánt adattár minden távoli példányát. Másik lehetőségként használjon egy grafikus felhasználói felületi ügyfelet a távoli URL-címek frissítéséhez.

Az SSH-kulcs hitelesítésének működése

Az SSH nyilvánoskulcs-hitelesítés a generált titkosítási kulcsok aszimmetrikus párjával működik. A nyilvános kulcs meg van osztva az Azure DevOpsszal, és a kezdeti ssh-kapcsolat ellenőrzésére szolgál. A titkos kulcs biztonságosan és biztonságosan használható a rendszeren.

SSH-kulcs hitelesítésének beállítása

Az alábbi lépések az SSH-kulcs hitelesítésének konfigurálását ismertetik a következő platformokon a parancssor használatával (más néven shell):

- Linux

- macOS

- A Git for Windows rendszert futtató Windows-rendszerek

Feljegyzés

A Visual Studio 2017-ben az SSH-val csatlakozhat az Azure DevOps Git-adattárakhoz.

Tipp.

Windows rendszeren a Git Credential Manager vagy a Személyes hozzáférési jogkivonatok használatát javasoljuk.

1. lépés: SSH-kulcsok létrehozása

Feljegyzés

Ha már létrehozott RSA SSH-kulcsokat a rendszeren, hagyja ki ezt a lépést, és konfigurálja az SSH-kulcsokat.

Ennek ellenőrzéséhez nyissa meg a kezdőkönyvtárat, és keresse meg a .ssh mappát (%UserProfile%\.ssh\ Windowson vagy ~/.ssh/ Linuxon, macOS-en és Windowson a Git Bash használatával). Ha két elnevezett id_rsa fájlt lát, és id_rsa.pub folytatja az SSH-kulcsok konfigurálását.

Kulcsalapú hitelesítés használatához először nyilvános/privát kulcspárokat kell létrehoznia az ügyfél számára. ssh-keygen.exe kulcsfájlok létrehozására szolgál, és megadhatók a DSA, RSA, ECDSA vagy Ed25519 algoritmusok. Ha nincs megadva algoritmus, a rendszer az Ed25519-et használja.

Feljegyzés

Az Azure DevOps által támogatott egyetlen SSH-kulcstípus az RSA.

Ha kulcsfájlokat szeretne létrehozni az Azure DevOps által támogatott RSA-algoritmussal (RSA-SHA2-256 vagy RSA-SHA2-512), futtassa az alábbi parancsok egyikét egy PowerShell-lel vagy egy másik felülettel, például bash az ügyfélen:

ssh-keygen -t rsa-sha2-256

Vagy

ssh-keygen -t rsa-sha2-512

A parancs kimenetének a következő kimenetnek kell megjelennie (hol username található a felhasználónév):

Generating public/private rsa key pair.

Enter file in which to save the key (C:\Users\username/.ssh/id_rsa):

Az Enter billentyűt lenyomva elfogadhatja az alapértelmezett értéket, vagy megadhat egy elérési utat és/vagy fájlnevet, ahol létre szeretné hozni a kulcsokat. Ekkor a rendszer arra kéri, hogy használjon jelszót a titkos kulcsfájlok titkosításához. A jelszó üres lehet, de nem ajánlott. A jelszó a kulcsfájllal együttműködve kéttényezős hitelesítést biztosít.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in C:\Users\username/.ssh/id_rsa.

Your public key has been saved in C:\Users\username/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:FHK6WjcUkcfQjdorarzlak1Ob/x7AmqQmmx5ryYYV+8 username@LOCAL-HOSTNAME

The key's randomart image is:

+---[RSA 3072]----+

| . ** o |

| +.o= . |

| . o+ |

| .+. . |

| .ooS . |

| . .oo.=.o |

| =.= O.= . |

| . B BoE + . . |

| . *+*o. .o+ |

+----[SHA256]-----+

Most már van egy nyilvános/privát RSA-kulcspár a megadott helyen. A .pub fájlok nyilvános kulcsok, a bővítmény nélküli fájlok pedig titkos kulcsok:

Mode LastWriteTime Length Name

---- ------------- ------ ----

-a---- 10/11/2022 6:29 PM 2610 id_rsa

-a---- 10/11/2022 6:29 PM 578 id_rsa.pub

Fontos

Soha ne ossza meg a titkos kulcs tartalmát. Ha a titkos kulcs biztonsága sérül, a támadók arra használhatják, hogy átvezessék a kiszolgálókat, és azt gondolják, hogy a kapcsolat Öntől származik. A titkos kulcsfájlok egyenértékűek a jelszóval, és ugyanúgy kell védeni.

2. lépés: A nyilvános kulcs hozzáadása az Azure DevOpshoz

Társítsa az előző lépésben létrehozott nyilvános kulcsot a felhasználói azonosítóhoz.

Feljegyzés

Ezt a műveletet minden olyan szervezetnél meg kell ismételnie, amelyhez hozzáféréssel rendelkezik, és SSH-t szeretne használni.

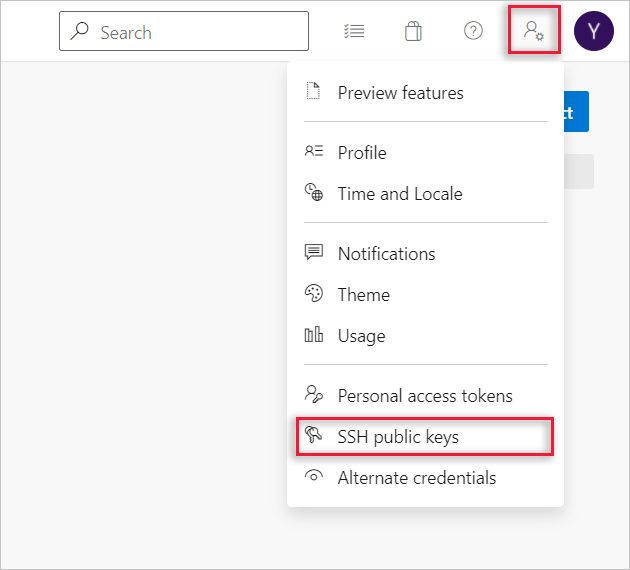

A biztonsági beállítások megnyitásához nyissa meg a webportált, és válassza a felhasználói felület jobb felső sarkában található avatar melletti ikont. A megjelenő menüben válassza ki az SSH nyilvános kulcsait .

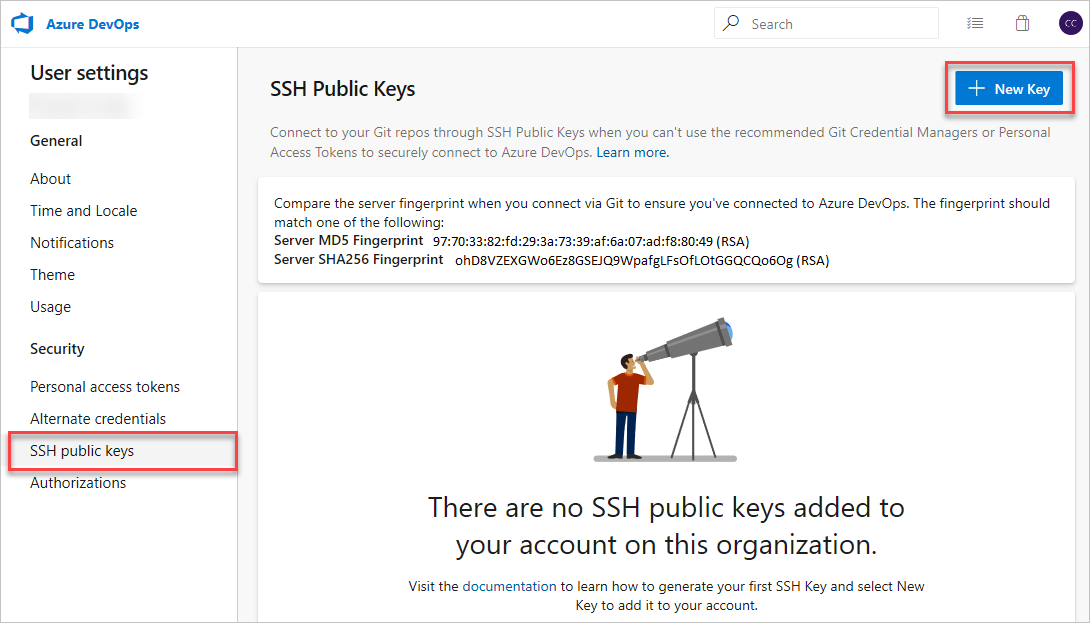

Válassza az + Új kulcs lehetőséget.

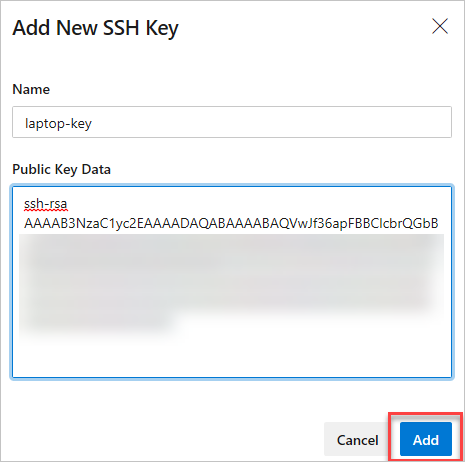

Másolja a létrehozott nyilvános kulcs tartalmát (például

id_rsa.pub) a Nyilvános kulcs adat mezőjébe.Fontos

Ne adjon hozzá szóközt vagy új sorokat a Kulcsadatok mezőhöz, mert ezek miatt az Azure DevOps érvénytelen nyilvános kulcsot használhat. Amikor beilleszti a kulcsot, a rendszer gyakran hozzáad egy új vonalat a végén. Mindenképpen távolítsa el ezt az új vonalat, ha előfordul.

Adjon meg hasznos leírást a kulcsnak (ez a leírás megjelenik a profil SSH nyilvános kulcsainak oldalán), hogy később megjegyezhesse. A nyilvános kulcs tárolásához válassza a Mentés lehetőséget. A mentés után nem módosíthatja a kulcsot. Törölheti a kulcsot, vagy létrehozhat egy új bejegyzést egy másik kulcshoz. Nincs korlátozás arra, hogy hány kulcsot adhat hozzá a felhasználói profiljához. Azt is vegye figyelembe, hogy az Azure DevOpsban tárolt SSH-kulcsok egy év elteltével lejárnak. Ha a kulcs lejár, feltölthet egy új kulcsot vagy ugyanazt, hogy továbbra is hozzáférhessen az Azure DevOpshoz az SSH-val.

Az SSH nyilvános kulcsok áttekintési oldalán megjelennek a kiszolgáló ujjlenyomatai. Jegyezze fel az SHA256 ujjlenyomatát, amelyet az Azure DevOpshoz való első SSH-n keresztüli csatlakozáskor használhat.

Tesztelje a kapcsolatot a következő parancs futtatásával:

ssh -T git@ssh.dev.azure.comHa első alkalommal csatlakozik, a következő kimenetet kell kapnia:

The authenticity of host 'ssh.dev.azure.com (<IP>)' can't be established. RSA key fingerprint is SHA256:ohD8VZEXGWo6Ez8GSEJQ9WpafgLFsOfLOtGGQCQo6Og. This key is not known by any other names Are you sure you want to continue connecting (yes/no/[fingerprint])?Hasonlítsa össze az ujjlenyomatot a korábban említett SSH nyilvános kulcsok lapon megjelenő SHA256 ujjlenyomattal. Csak akkor folytassa, ha megegyeznek!

A folytatáshoz adja meg az entert

yes. Ha minden megfelelően van konfigurálva, a kimenetnek így kell kinéznie:Warning: Permanently added 'ssh.dev.azure.com' (RSA) to the list of known hosts. remote: Shell access is not supported. shell request failed on channel 0Ha nem, tekintse meg a Kérdések és hibaelhárítás című szakaszt.

3. lépés: A Git-adattár klónozása SSH-val

Feljegyzés

Ha az SSH-t egy korábban HTTPS-en keresztül klónozott adattárral szeretné használni, tekintse meg a távoli eszközök SSH-ra való frissítését.

Másolja ki az SSH-klón URL-címét a webes portálról. Ebben a példában az SSH klón URL-címe egy fabrikam-fibre nevű szervezet adattárához tartozik, amelyet az URL első része jelez.

dev.azure.com

Feljegyzés

Az Azure DevOps Services esetében a projekt URL-címe a

dev.azure.com/{your organization}/{your project}következő. A formátumra hivatkozóvisualstudio.comkorábbi formátum azonban továbbra is támogatott. További információ: Az Azure DevOps bemutatása, meglévő szervezetek váltása az új tartománynév URL-címének használatára.Futtassa

git clonea parancssorból.git clone git@ssh.dev.azure.com:v3/fabrikam-fiber/FabrikamFiber/FabrikamFiberHa nem SSH-ügynököt használ, a rendszer kérni fogja a jelszó megadását:

Cloning into 'FabrikamFiber'... Enter passphrase for key '/c/Users/username/.ssh/id_rsa': remote: Azure Repos remote: Found 127 objects to send. (50 ms) Receiving objects: 100% (127/127), 56.67 KiB | 2.58 MiB/s, done. Resolving deltas: 100% (15/15), done.Ha ehelyett ujjlenyomat ellenőrzésére kéri, olvassa el a 2. lépést: A nyilvános kulcs hozzáadása az Azure DevOpshoz . Egyéb problémák esetén olvassa el a Kérdések és hibaelhárítás című szakaszt.

Tipp.

Az SSH-k kihasználása érdekében gyakori, hogy egy SSH-ügynökkel kezeli az SSH-kulcs(ok)t. Az ügynök beállítása azonban túlmutat a jelen cikk hatókörén.

Kérdések és hibaelhárítás

K: Látom az ssh-rsa-val kapcsolatos figyelmeztetéseket. Mit tegyek?

Válasz: Két különböző figyelmeztető üzenet jelenik meg:

ssh-rsa is about to be deprecated and your request has been throttled. Please use rsa-sha2-256 or rsa-sha2-512 instead. Your session will continue automatically. For more details see https://devblogs.microsoft.com/devops/ssh-rsa-deprecation.

Vagy

You’re using ssh-rsa that is about to be deprecated and your request has been blocked intentionally. Any SSH session using ssh-rsa is subject to brown out (failure during random time periods). Please use rsa-sha2-256 or rsa-sha2-512 instead. For more details see https://devblogs.microsoft.com/devops/ssh-rsa-deprecation.

Ha módosította az SSH-konfigurációt az Azure DevOps biztonsági beállításainak leminősítéséhez, adja hozzá az alábbiakat a ~/.ssh/config (Windows)-%UserProfile%\.ssh\config fájlhoz:

Host ssh.dev.azure.com vs-ssh.visualstudio.com

HostkeyAlgorithms +ssh-rsa

Távolítsa el ezeket a sorokat most, és győződjön meg arról, hogy rsa-sha2-256 engedélyezett és/vagy rsa-sha2-512 engedélyezett.

További információt ebben a blogbejegyzésben találhat.

K: Az SSH nem tud kapcsolatot létesíteni. Mit tegyek?

Válasz: Több különböző problémát is tapasztalhat:

Nem támogatott ssh-rsa használata

You’re using ssh-rsa that is unsupported. Please use rsa-sha2-256 or rsa-sha2-512 instead. For more details see https://devblogs.microsoft.com/devops/ssh-rsa-deprecation.Ha módosította az SSH-konfigurációt az Azure DevOps biztonsági beállításainak leminősítéséhez, adja hozzá az alábbiakat a

~/.ssh/config(Windows)-%UserProfile%\.ssh\configfájlhoz:Host ssh.dev.azure.com vs-ssh.visualstudio.com HostkeyAlgorithms +ssh-rsaTávolítsa el ezeket a sorokat most, és győződjön meg arról, hogy

rsa-sha2-256engedélyezett és/vagyrsa-sha2-512engedélyezett.További információt ebben a blogbejegyzésben találhat.

Nincs egyező gazdagépkulcs

Ez a probléma nem fordulhat elő az Azure DevOps Service-ben vagy az Azure DevOps Server újabb verzióiban, amint azt a blogbejegyzésben említettük.

Unable to negotiate with <IP> port 22: no matching host key type found. Their offer: ssh-rsaMódosítsa az SSH-konfigurációt az Azure DevOps biztonsági beállításainak leminősítéséhez, ha hozzáadja az alábbiakat a

~/.ssh/config(Windows)-%UserProfile%\.ssh\configfájlhoz:Host ssh.dev.azure.com vs-ssh.visualstudio.com HostkeyAlgorithms +ssh-rsaFontos

Az OpenSSH a 8.2-es verzióban elavulta a

ssh-rsanyilvánoskulcs-aláírási algoritmust, és alapértelmezés szerint letiltotta a 8.8-ban.Nincs egyező MAC

Unable to negotiate with <IP> port 22: no matching MAC found. Their offer: hmac-sha2-256,hmac-sha2-512Módosítsa az SSH-konfigurációt az Azure DevOps biztonsági beállításainak leminősítéséhez, ha hozzáadja az alábbiakat a

~/.ssh/config(Windows)-%UserProfile%\.ssh\configfájlhoz:Host ssh.dev.azure.com vs-ssh.visualstudio.com MACs +hmac-sha2-512,+hmac-sha2-256Nincs egyező kulcscsere-módszer

Unable to negotiate with <IP> 22: no matching key exchange method found. Their offer: diffie-hellman-group1-sha1,diffie-hellman-group14-sha1,diffie-hellman-group-exchange-sha256Módosítsa az SSH-konfigurációt az Azure DevOps biztonsági beállításainak leminősítéséhez, ha hozzáadja az alábbiakat a

~/.ssh/config(Windows)-%UserProfile%\.ssh\configfájlhoz:Host ssh.dev.azure.com vs-ssh.visualstudio.com KexAlgorithms +diffie-hellman-group-exchange-sha256,+diffie-hellman-group14-sha1,+diffie-hellman-group1-sha1Fontos

A kulcscsere algoritmus

diffie-hellman-group1-sha1alapértelmezés szerint le lett tiltva az OpenSSH 6.9-es verziójában ésdiffie-hellman-group14-sha1a 8.2-es verzióban.

Tipp.

Az Azure DevOps Server és a TFS saját üzemeltetésű példányai esetében a megfelelő állomásnevet használja a sorban ahelyett Host ssh.dev.azure.com vs-ssh.visualstudio.com, hogy a .

K: Hogyan lehet, hogy a Git emlékezzen a kulcsom jelszavára?

Válasz: SSH-ügynököt használhat. Linux, macOS és Windows (a Windows 10-től kezdve (1809-ig build) vagy a Git for Windows és Git Bash használatával) mind SSH-ügynökkel szállíthatók. Az SSH-ügynök az SSH-kulcsok ismételt használatra való gyorsítótárazásához használható. A használat részleteiért tekintse meg az SSH-gyártó kézikönyvét.

K: A PuTTY-t használom SSH-ügyfélként, és létrehoztam a kulcsaimat a PuTTYgen használatával. Használhatom ezeket a kulcsokat az Azure DevOps Servicesben?

V: Igen. Töltse be a titkos kulcsot a PuTTYgennel, lépjen a Konvertálások menübe, és válassza az OpenSSH-kulcs exportálása lehetőséget. Mentse a titkos kulcsfájlt, majd kövesse a nem megbízható kulcsok beállításához szükséges lépéseket. Másolja a nyilvános kulcsot közvetlenül a PuTTYgen ablakból, és illessze be a biztonsági beállítások Kulcsadatok mezőjébe.

K: Hogyan ellenőrizhetim, hogy a feltöltött nyilvános kulcs ugyanaz-e, mint a helyi kulcsom?

Válasz: A következő parancs futtatásával ellenőrizheti a profilban ssh-keygen megjelenített nyilvános kulccsal feltöltött nyilvános kulcs ujjlenyomatát a parancssor használatával. Ha nem használja az alapértelmezett beállításokat, módosítania kell az elérési utat és a nyilvános kulcs fájlnevét.

Feljegyzés

2024 augusztusától/szeptembertől migráljuk az MD5-ből az SHA-256 kivonatokat. Előfordulhat, hogy az átmeneti időszakban ki kell választania a megfelelő függvényt.

ssh-keygen -l -E md5 -f <path_to_your_public_key> -- use this for MD5 fingerprints

ssh-keygen -l -E sha256 -f <path_to_your_public_key> -- use this for SHA-256 fingerprints

Ezután összehasonlíthatja az aláírást a profiljában szereplő aláírásával. Ez az ellenőrzés akkor hasznos, ha csatlakozási problémákat tapasztal, vagy aggályai vannak azzal kapcsolatban, hogy helytelenül illeszti be a nyilvános kulcsot a Kulcsadatok mezőbe, amikor hozzáadja a kulcsot az Azure DevOpshoz.

K: Hogyan kezdhetem el használni az SSH-t egy olyan adattárban, ahol jelenleg HTTPS-t használok?

Válasz: Frissítenie kell a origin gitbeli távoli elemet, hogy https-ről SSH URL-re váltson. Miután megkapta az SSH-klón URL-címét, futtassa a következő parancsot:

git remote set-url origin <SSH URL to your repository>

A távoli, úgynevezett Git-parancsok origin SSH-t használnak.

K: Git LFS-t használok az Azure DevOps-szolgáltatásokkal, és hibaüzentet kapok, amikor a Git LFS által nyomon követett fájlokat kérek le.

Válasz: Az Azure DevOps Services jelenleg nem támogatja az LFS-t az SSH-val szemben. Kapcsolódjon HTTPS használatával a Git LFS által nyomon követett fájlokat tartalmazó adattárakhoz.

K: Hogyan használhatok nem megbízható kulcshelyet, azaz nem ~/.ssh/id_rsa és ~/.ssh/id_rsa.pub?

Válasz: Ha az alapértelmezettnél eltérő helyen tárolt kulcsot szeretne használni, hajtsa végre az alábbi két feladatot:

A kulcsoknak olyan mappában kell lenniük, amelyet csak Ön olvashat vagy szerkeszthet. Ha a mappa szélesebb engedélyekkel rendelkezik, az SSH nem használja a kulcsokat.

Az SSH-nak tudnia kell a kulcs helyét, például úgy, hogy az SSH-konfigurációban "Identitásként" adja meg:

Host ssh.dev.azure.com IdentityFile ~/.ssh/id_rsa_azure IdentitiesOnly yes

A IdentitiesOnly yes beállítás biztosítja, hogy az SSH ne használjon más elérhető identitást a hitelesítéshez. Ez a beállítás különösen fontos, ha több identitás is elérhető.

K: Több SSH-kulcsom van. Hogyan a megfelelő SSH-kulcsot használja az Azure DevOpshoz?

Válasz: Általában, ha több kulcsot konfigurál egy SSH-ügyfélhez, az ügyfél megkísérli egymás után hitelesíteni az egyes kulcsokat, amíg az SSH-kiszolgáló nem fogad el egyet.

Ez a megközelítés azonban nem működik az Azure DevOpsszal az SSH-protokollhoz és a Git SSH-URL-címek szerkezetéhez kapcsolódó technikai korlátozások miatt. Az Azure DevOps elfogadja az ügyfél által a hitelesítés során megadott első kulcsot. Ha ez a kulcs érvénytelen a kért adattárhoz, a kérés más elérhető kulcsok megkísérlése nélkül meghiúsul, ami a következő hibát eredményezi:

remote: Public key authentication failed.

fatal: Could not read from remote repository.

Az Azure DevOps esetében konfigurálnia kell az SSH-t egy adott kulcsfájl explicit használatára. Az eljárás ugyanaz, mint egy nem megbízható helyen tárolt kulcs használata esetén. Kérje meg az SSH-t, hogy használja a megfelelő SSH-kulcsot az Azure DevOps-gazdagéphez.

K: Hogyan különböző SSH-kulcsokat használ az Azure DevOps különböző szervezeteihez?

Válasz: Az Azure DevOps vakon fogadja el az ügyfél által a hitelesítés során biztosított első kulcsot. Ha a kulcs érvénytelen a kért adattárhoz, a kérés a következő hibával meghiúsul:

remote: Public key authentication failed.

fatal: Could not read from remote repository.

Ennek a hibának az az oka, hogy minden Azure DevOps-URL-cím ugyanazzal a gazdagépnévvel (ssh.dev.azure.com) rendelkezik, így az SSH alapértelmezés szerint nem tudja megkülönböztetni őket. Módosíthatja azonban az SSH-konfigurációt, hogy különbséget tegyen a különböző szervezetek között, ha mindegyikhez külön kulcsokat ad meg. Gazdagép-aliasok használatával külön Host szakaszokat hozhat létre az SSH-konfigurációs fájlban.

# The settings in each Host section are applied to any Git SSH remote URL with a

# matching hostname.

# Generally:

# * SSH uses the first matching line for each parameter name, e.g. if there's

# multiple values for a parameter across multiple matching Host sections

# * "IdentitiesOnly yes" prevents keys cached in ssh-agent from being tried before

# the IdentityFile values we explicitly set.

# * On Windows, ~/.ssh/your_private_key maps to %USERPROFILE%\.ssh\your_private_key,

# e.g. C:\Users\<username>\.ssh\your_private_key.

# Imagine that we have the following two SSH URLs:

# * git@ssh.dev.azure.com:v3/Fabrikam/Project1/fab_repo

# * For this, we want to use `fabrikamkey`, so we'll create `devops_fabrikam` as

# a Host alias and tell SSH to use `fabrikamkey`.

# * git@ssh.dev.azure.com:v3/Contoso/Project2/con_repo

# * For this, we want to use `contosokey`, so we'll create `devops_contoso` as

# a Host alias and tell SSH to use `contosokey`.

#

# To set explicit keys for the two host aliases and to tell SSH to use the correct

# actual hostname, add the next two Host sections:

Host devops_fabrikam

HostName ssh.dev.azure.com

IdentityFile ~/.ssh/private_key_for_fabrikam

IdentitiesOnly yes

Host devops_contoso

HostName ssh.dev.azure.com

IdentityFile ~/.ssh/private_key_for_contoso

IdentitiesOnly yes

Ezután a valós URL-címek használata helyett mondja meg a Gitnek, hogy ezeket az URL-címeket az egyes adattárakhoz távoliként szeretné használni úgy, hogy lecseréli a meglévő távvezérlők devops_fabrikam gazdanevét, illetve devops_contoso azokat. Például a git@ssh.dev.azure.com:v3/Fabrikam/Project1/fab_repo következő lesz git@devops_fabrikam:v3/Fabrikam/Project1/fab_repo: .

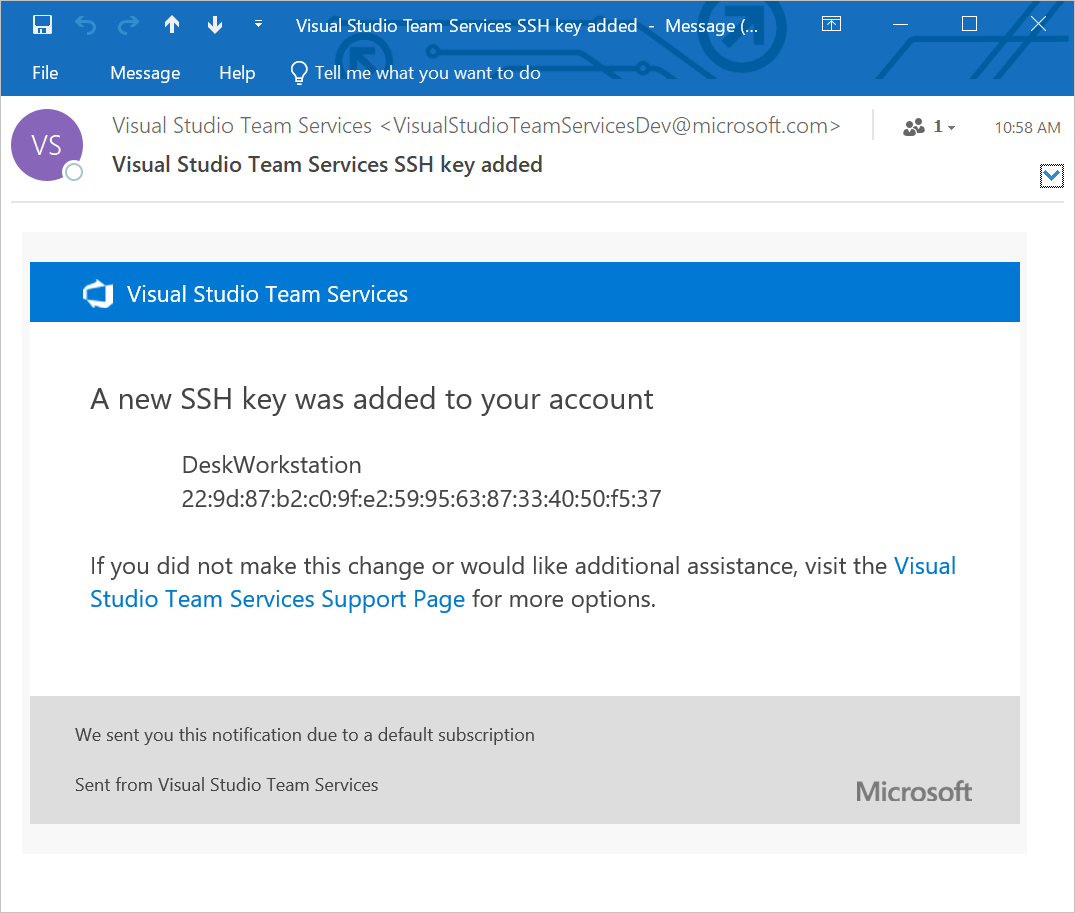

K: Milyen értesítéseket kaphatok az SSH-kulcsaimról?

Válasz: Amikor új SSH-kulcsot regisztrál az Azure DevOps Services szolgáltatásban, e-mailben értesítést kap arról, ha új SSH-kulcsot ad hozzá a fiókjához.

K: Mit tegyek, ha úgy vélem, hogy rajtam kívül valaki SSH-kulcsokat ad hozzá a fiókomhoz?

Válasz: Ha olyan SSH-kulcsregisztrációs értesítést kap, amit nem kezdeményezett, a hitelesítő adatai sérülhetnek.

A következő lépés annak vizsgálata, hogy feltörték-e a jelszavát. A jelszó módosítása mindig jó első lépés a támadási vektor elleni védelemhez. Ha Ön Microsoft Entra-felhasználó, forduljon a rendszergazdához, és ellenőrizze, hogy a fiókját ismeretlen forrásból/helyről használták-e.

K: Mit tegyek, ha a rendszer továbbra is kéri a jelszavamat, és GIT_SSH_COMMAND="ssh -v" git fetch megjelenik no mutual signature algorithm vagy corresponding algo not in PubkeyAcceptedAlgorithms?

V: Egyes Linux-disztribúciók, például a Fedora Linux olyan titkosítási szabályzatokkal rendelkeznek, amelyek az Azure DevOps által támogatottnál erősebb SSH-aláírási algoritmusokat igényelnek (2021 januárjától). Van egy nyitott funkciókérés a támogatás hozzáadásához.

A probléma megoldásához adja hozzá a következő kódot az SSH-konfigurációhoz (~/.ssh/config):

Host ssh.dev.azure.com vs-ssh.visualstudio.com

PubkeyAcceptedKeyTypes +ssh-rsa

Tipp.

Az Azure DevOps Server és a TFS saját üzemeltetésű példányai esetében a megfelelő állomásnevet használja a sorban ahelyett Host ssh.dev.azure.com vs-ssh.visualstudio.com, hogy a .