Alkalmazás hitelesítése Microsoft Entra-azonosítóval az Event Hubs-erőforrások eléréséhez

A Microsoft Azure integrált hozzáférés-vezérlési felügyeletet biztosít az erőforrások és alkalmazások számára a Microsoft Entra ID alapján. A Microsoft Entra ID és az Azure Event Hubs használatának egyik fő előnye, hogy nem kell többé a kódban tárolnia a hitelesítő adatait. Ehelyett kérhet OAuth 2.0 hozzáférési jogkivonatot a Microsoft Identitásplatform. A jogkivonat https://eventhubs.azure.net/igényléséhez használt erőforrás neve, és minden felhőben/bérlőben ugyanaz (a Kafka-ügyfelek esetében a jogkivonatot kérő erőforrás).https://<namespace>.servicebus.windows.net A Microsoft Entra hitelesíti az alkalmazást futtató biztonsági tagot (felhasználót, csoportot, szolgáltatásnevet vagy felügyelt identitást). Ha a hitelesítés sikeres, a Microsoft Entra ID egy hozzáférési jogkivonatot ad vissza az alkalmazásnak, és az alkalmazás ezután a hozzáférési jogkivonat használatával engedélyezheti az Azure Event Hubs-erőforrásokra irányuló kéréseket.

Ha egy szerepkör egy Microsoft Entra biztonsági taghoz van rendelve, az Azure hozzáférést biztosít ezekhez az erőforrásokhoz az adott biztonsági tag számára. A hozzáférés hatóköre az előfizetés szintjére, az erőforráscsoportra, az Event Hubs-névtérre vagy az alatta lévő bármely erőforrásra terjedhet ki. A Microsoft Entra-biztonság szerepköröket rendelhet egy felhasználóhoz, egy csoporthoz, egy alkalmazásszolgáltatás-taghoz vagy egy felügyelt identitáshoz az Azure-erőforrásokhoz.

Feljegyzés

A szerepkör-definíció engedélyek gyűjteménye. Az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC) szabályozza az engedélyek szerepkör-hozzárendelésen keresztüli kikényszerítését. A szerepkör-hozzárendelés három elemből áll: rendszerbiztonsági tagból, szerepkör-definícióból és hatókörből. További információ: A különböző szerepkörök ismertetése.

Beépített szerepkörök az Azure Event Hubshoz

Az Azure az alábbi beépített Azure-szerepköröket biztosítja az Event Hubs-adatokhoz való hozzáférés engedélyezéséhez a Microsoft Entra ID és az OAuth használatával:

- Azure Event Hubs-adattulajdonos: Ezzel a szerepkörsel teljes hozzáférést biztosíthat az Event Hubs-erőforrásokhoz.

- Azure Event Hubs-adatküldő: A szerepkörhöz rendelt biztonsági tag eseményeket küldhet egy adott eseményközpontba vagy egy névtér összes eseményközpontjához.

- Azure Event Hubs-adatátvevő: A szerepkörhöz rendelt biztonsági tag eseményeket fogadhat egy adott eseményközpontból vagy egy névtér összes eseményközpontjából.

A sémaregisztrációs adatbázis beépített szerepköreivel kapcsolatban lásd : Sémaregisztrációs adatbázis szerepkörei.

Fontos

Előzetes kiadásunk támogatja az Event Hubs-adathozzáférési jogosultságok tulajdonosi vagy közreműködői szerepkörhöz való hozzáadását. A tulajdonosi és közreműködői szerepkör adathozzáférési jogosultságai azonban már nem teljesülnek. Ha tulajdonosi vagy közreműködői szerepkört használ, váltson az Azure Event Hubs-adattulajdonosi szerepkör használatára.

Hitelesítés egy alkalmazásból

A Microsoft Entra ID és az Event Hubs használatának egyik fő előnye, hogy a hitelesítő adatait már nem kell a kódban tárolni. Ehelyett OAuth 2.0 hozzáférési jogkivonatot kérhet Microsoft Identitásplatform. A Microsoft Entra hitelesíti az alkalmazást futtató biztonsági tagot (felhasználót, csoportot vagy szolgáltatásnevet). Ha a hitelesítés sikeres, a Microsoft Entra ID visszaadja az alkalmazás hozzáférési jogkivonatát, és az alkalmazás a hozzáférési jogkivonat használatával engedélyezheti az Azure Event Hubs felé irányuló kérelmeket.

Az alábbi szakaszok bemutatják, hogyan konfigurálhatja natív alkalmazását vagy webalkalmazását hitelesítésre a Microsoft Identitásplatform 2.0-val. További információ a Microsoft Identitásplatform 2.0-s verzióról: Microsoft Identitásplatform (2.0-s verzió) áttekintése.

Az OAuth 2.0 kódhozzáadási folyamat áttekintését lásd : Hozzáférés engedélyezése a Microsoft Entra-webalkalmazásokhoz az OAuth 2.0 kódhozzáadási folyamat használatával.

Alkalmazás regisztrálása Microsoft Entra-bérlővel

Az Event Hubs-erőforrások engedélyezéséhez a Microsoft Entra ID használatának első lépése az ügyfélalkalmazás regisztrálása egy Microsoft Entra-bérlővel az Azure Portalról. Kövesse a rövid útmutató lépéseit: Alkalmazás regisztrálása a Microsoft Identitásplatform az alkalmazás Microsoft Entra-azonosítójában való regisztrálásához, amely az Event Hubs-erőforrások elérésére irányuló alkalmazást jelöli.

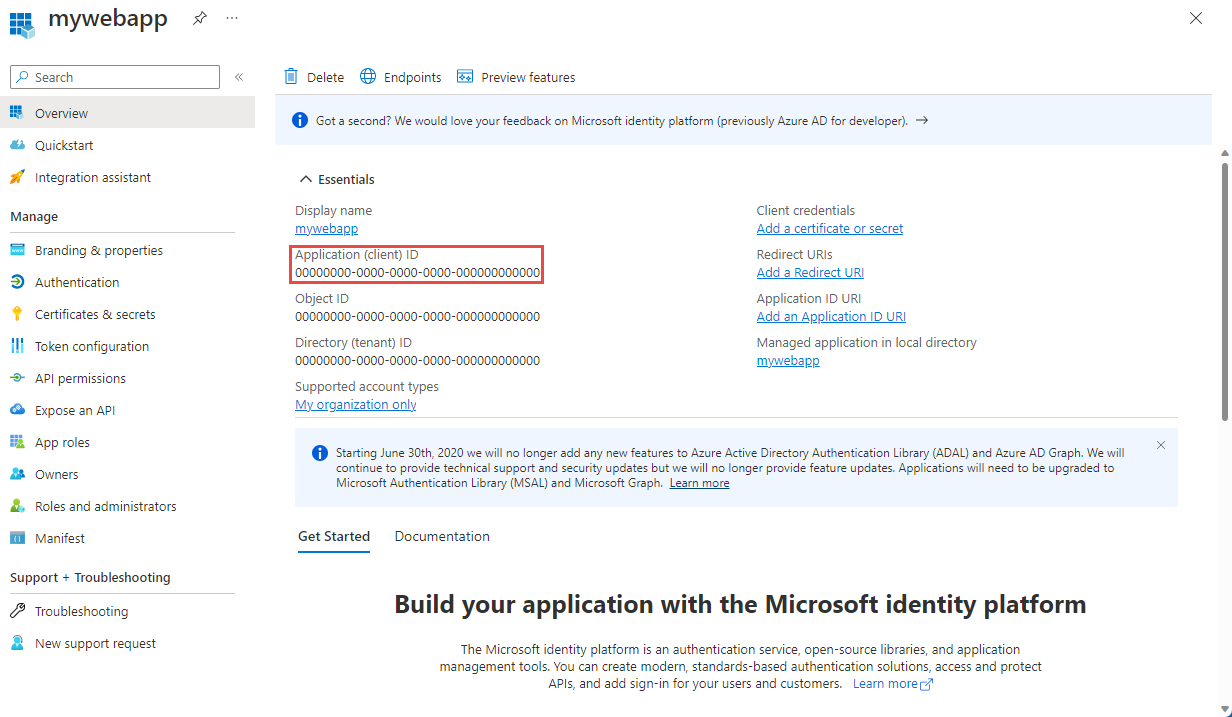

Az ügyfélalkalmazás regisztrálásakor meg kell adnia az alkalmazással kapcsolatos információkat. A Microsoft Entra ID ezután egy ügyfél-azonosítót (más néven alkalmazásazonosítót) biztosít, amellyel társíthatja az alkalmazást a Microsoft Entra futtatókörnyezettel. Az ügyfél-azonosítóval kapcsolatos további információkért tekintse meg a Microsoft Entra ID alkalmazás- és szolgáltatásnév-objektumait.

Feljegyzés

Ha az alkalmazást natív alkalmazásként regisztrálja, az átirányítási URI-hoz bármilyen érvényes URI-t megadhat. Natív alkalmazások esetén ennek az értéknek nem kell valódi URL-címnek lennie. Webalkalmazások esetén az átirányítási URI-nak érvényes URI-nak kell lennie, mivel megadja azt az URL-címet, amelyhez a jogkivonatok meg vannak adva.

Az alkalmazás regisztrálása után megjelenik az alkalmazás (ügyfél) azonosítója a Beállítások területen:

Titkos ügyfélkód létrehozása

Az alkalmazásnak titkos ügyfélkódra van szüksége, hogy igazolja identitását, amikor jogkivonatot igényel. Kövesse az Ügyfélkulcs hozzáadása az alkalmazáshoz a Microsoft Entra-azonosítóban való létrehozásához szükséges lépéseket.

Azure-szerepkörök hozzárendelése az Azure Portalon

Rendelje hozzá az egyik Event Hubs-szerepkört az alkalmazás szolgáltatásnévéhez a kívánt hatókörben (Event Hubs-névtér, erőforráscsoport, előfizetés). A részletes lépésekért tekintse meg az Azure-szerepköröknek az Azure Portalon történő hozzárendelését ismertető cikket.

Miután definiálta a szerepkört és annak hatókörét, tesztelheti ezt a viselkedést mintákkal ezen a GitHub-helyen. Az Azure-erőforrásokhoz való hozzáférés azure-beli szerepköralapú hozzáférés-vezérléssel (RBAC) és az Azure Portallal való kezelésével kapcsolatos további információkért tekintse meg ezt a cikket.

Ügyfélkódtárak jogkivonatok beszerzéséhez

Miután regisztrálta az alkalmazást, és engedélyt adott arra, hogy adatokat küldjön/fogadjon az Azure Event Hubsban, kódot adhat hozzá az alkalmazáshoz egy biztonsági tag hitelesítéséhez és az OAuth 2.0-jogkivonat beszerzéséhez. A jogkivonat hitelesítéséhez és beszerzéséhez használhatja az egyik Microsoft Identitásplatform hitelesítési kódtárat, vagy egy másik nyílt forráskódú tárat, amely támogatja az OpenID-t vagy a Connect 1.0-t. Az alkalmazás ezután a hozzáférési jogkivonat használatával engedélyezheti a kérést az Azure Event Hubson.

A jogkivonatok beszerzését támogató forgatókönyvekért tekintse meg a Microsoft Authentication Library (MSAL) .NET GitHub-adattár forgatókönyvek szakaszát.

Példák

- RBAC-minták az örökölt .NET Microsoft.Azure.EventHubs-csomag használatával. Dolgozunk a minta új verziójának létrehozásán a legújabb Azure.Messaging.EventHubs-csomag használatával. Tekintse meg a már átalakított felügyelt identitást.

- RBAC-minta az örökölt Java com.microsoft.azure.eventhubs csomag használatával. A migrálási útmutató segítségével migrálhatja ezt a mintát az új csomag (

com.azure.messaging.eventhubs) használatára. Ha többet szeretne megtudni az új csomag általános használatáról, tekintse meg a mintákat itt.

Kapcsolódó tartalom

- További információ az Azure RBAC-ről: Mi az Az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC)?

- Az Azure-szerepkör-hozzárendelések Azure PowerShell-lel, Azure CLI-vel vagy REST API-val való hozzárendeléséről és kezeléséről az alábbi cikkekben olvashat:

- Azure-beli szerepkör-hozzárendelés hozzáadása vagy eltávolítása az Azure PowerShell használatával

- Azure-beli szerepkör-hozzárendelés hozzáadása vagy eltávolítása az Azure CLI használatával

- Azure-beli szerepkör-hozzárendelés hozzáadása vagy eltávolítása a REST API használatával

- Azure-szerepkör-hozzárendelések hozzáadása Azure Resource Manager-sablonok használatával

Lásd a következő kapcsolódó cikkeket:

- Felügyelt identitás hitelesítése Microsoft Entra-azonosítóval az Event Hubs-erőforrások eléréséhez

- Az Azure Event Hubs felé irányuló kérelmek hitelesítése közös hozzáférésű jogosultságkódokkal

- Event Hubs-erőforrásokhoz való hozzáférés engedélyezése a Microsoft Entra-azonosítóval

- Event Hubs-erőforrásokhoz való hozzáférés engedélyezése közös hozzáférésű jogosultságkódokkal