Hozzáférés engedélyezése Azure Event Hubs névterekhez privát végpontokon keresztül

Azure Private Link szolgáltatás lehetővé teszi az Azure-szolgáltatások (például Azure Event Hubs, Azure Storage és Azure Cosmos DB) és az Azure által üzemeltetett ügyfél-/partnerszolgáltatások elérését a virtuális hálózat privát végpontja felett.

A privát végpont egy hálózati adapter, amely privát és biztonságos módon csatlakoztatja Önt egy Azure Private Link által működtetett szolgáltatáshoz. A privát végpont egy privát IP-címet használ a virtuális hálózatról, amely hatékonyan hozza a szolgáltatást a virtuális hálózatba. A szolgáltatásba irányuló minden forgalom átirányítható a privát végponton keresztül, így nincs szükség átjárókra, NAT-eszközökre, ExpressRoute- vagy VPN-kapcsolatokra vagy nyilvános IP-címekre. A virtuális hálózat és a szolgáltatás közötti forgalom a Microsoft gerinchálózatán keresztül halad át, így kiküszöböli a nyilvános internet jelentette kitettséget. Csatlakozhat egy Azure-erőforrás egy példányához, így a hozzáférés-vezérlésben a legmagasabb szintű részletesség érhető el.

További információ: Mi az a Azure Private Link?

Fontos tudnivalók

- Ez a funkció az alapszinten nem támogatott.

- A privát végpontok engedélyezése megakadályozhatja, hogy más Azure-szolgáltatások kommunikálhassanak az Event Hubs szolgáltatással. A letiltott kérések közé tartoznak a többi Azure-szolgáltatásból, a Azure Portal, a naplózási és metrikák szolgáltatásaiból stb. származó kérések. Kivételként engedélyezheti az Event Hubs-erőforrások elérését bizonyos megbízható szolgáltatásokból , még akkor is, ha a privát végpontok engedélyezve vannak. A megbízható szolgáltatások listáját lásd: Megbízható szolgáltatások.

- Adjon meg legalább egy IP-szabályt vagy virtuális hálózati szabályt a névtérhez, hogy csak egy virtuális hálózat megadott IP-címéről vagy alhálózatáról engedélyezze a forgalmat. Ha nincsenek IP- és virtuális hálózati szabályok, a névtér elérhető a nyilvános interneten keresztül (a hozzáférési kulccsal).

Privát végpont hozzáadása Azure Portal

Előfeltételek

Az Event Hubs-névtér Azure Private Link való integrálásához a következő entitásokra vagy engedélyekre van szükség:

- Event Hubs-névtér.

- Egy Azure-beli virtuális hálózat.

- Egy alhálózat a virtuális hálózaton. Használhatja az alapértelmezett alhálózatot.

- Tulajdonosi vagy közreműködői engedélyek mind a névtérhez, mind a virtuális hálózathoz.

A virtuális hálózatnak és a privát végpontnak ugyanabban a régióban kell lenniük. Amikor a portál használatával kiválaszt egy régiót a privát végponthoz, az automatikusan csak az adott régióban lévő virtuális hálózatokat szűri. A névtér egy másik régióban is lehet.

A privát végpont egy privát IP-címet használ a virtuális hálózaton.

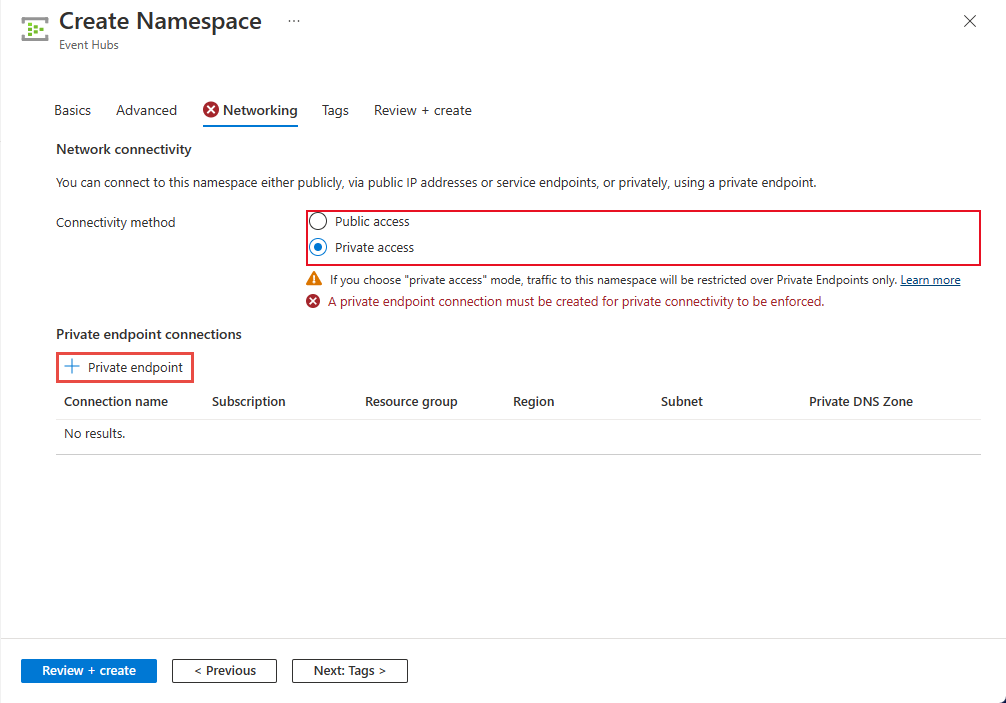

Privát hozzáférés konfigurálása névtér létrehozásakor

Névtér létrehozásakor engedélyezheti a névtérhez csak nyilvános (minden hálózatból származó) vagy csak privát (csak privát végpontokon keresztüli) hozzáférést.

Ha a névtérlétrehozási varázsló Hálózat lapján a Privát hozzáférés lehetőséget választja, a + Privát végpont gomb kiválasztásával hozzáadhat egy privát végpontot a lapon. A privát végpont hozzáadásának részletes lépéseit a következő szakaszban találja.

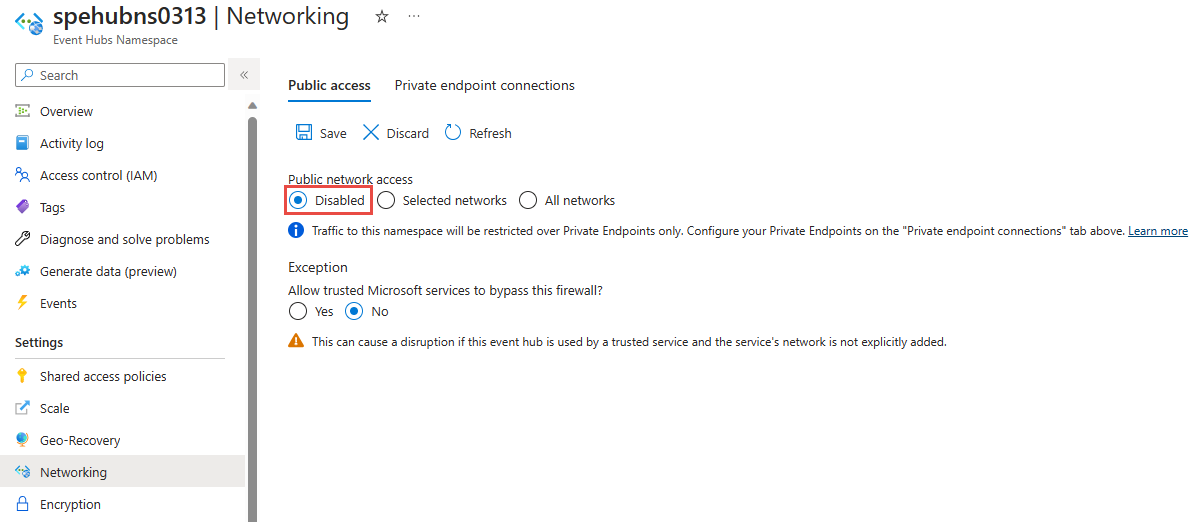

Privát hozzáférés konfigurálása meglévő névtérhez

Ha már rendelkezik Event Hubs-névtérrel, az alábbi lépésekkel hozhat létre privát kapcsolatkapcsolatot:

Jelentkezzen be az Azure Portalra.

A keresősávba írja be az eseményközpontokat.

Válassza ki azt a névteret a listából, amelyhez privát végpontot szeretne hozzáadni.

A Hálózat lapon a Nyilvános hálózati hozzáférés beállításnál válassza a Letiltva lehetőséget, ha azt szeretné, hogy a névtér csak privát végpontokon keresztül legyen elérhető.

Ha engedélyezni szeretné, hogy a megbízható Microsoft-szolgáltatások megkerüljék ezt a tűzfalat, válassza az Igen lehetőséget, ha engedélyezni szeretné, hogy a megbízható Microsoft-szolgáltatások megkerüljék ezt a tűzfalat.

Váltson a Privát végpont kapcsolatai lapra .

Válassza a + Privát végpont gombot az oldal tetején.

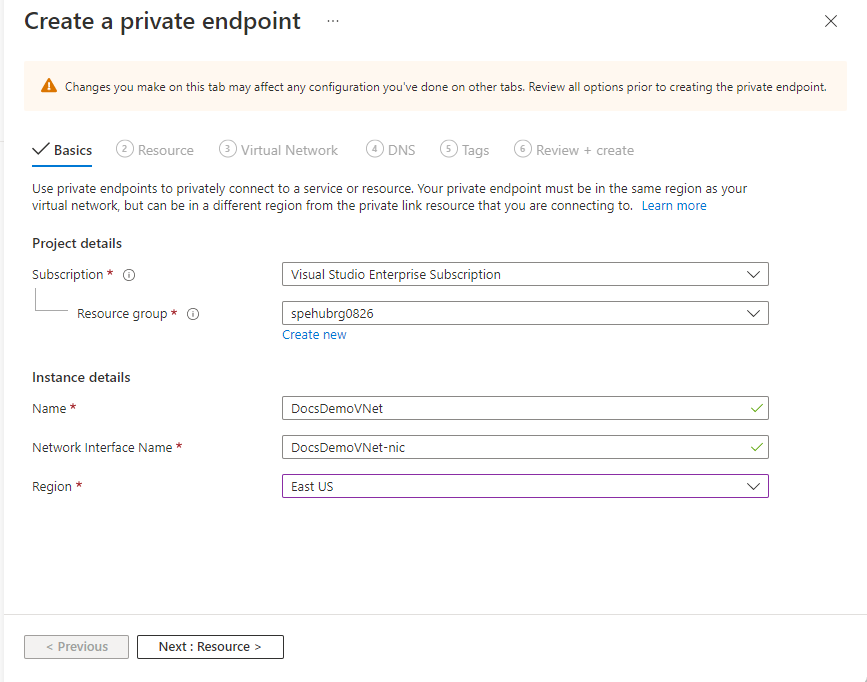

Az Alapok lapon kövesse az alábbi lépéseket:

Válassza ki azt az Azure-előfizetést , amelyben létre szeretné hozni a privát végpontot.

Válassza ki a privát végpont erőforráscsoportját .

Adja meg a privát végpont nevét .

Adja meg a hálózati adapter nevét.

Válasszon egy régiót a privát végponthoz. A privát végpontnak ugyanabban a régióban kell lennie, mint a virtuális hálózatnak, de más régióban lehet, mint a privát kapcsolati erőforrás, amelyhez csatlakozik.

Válassza a Tovább: Erőforrás > gombot a lap alján.

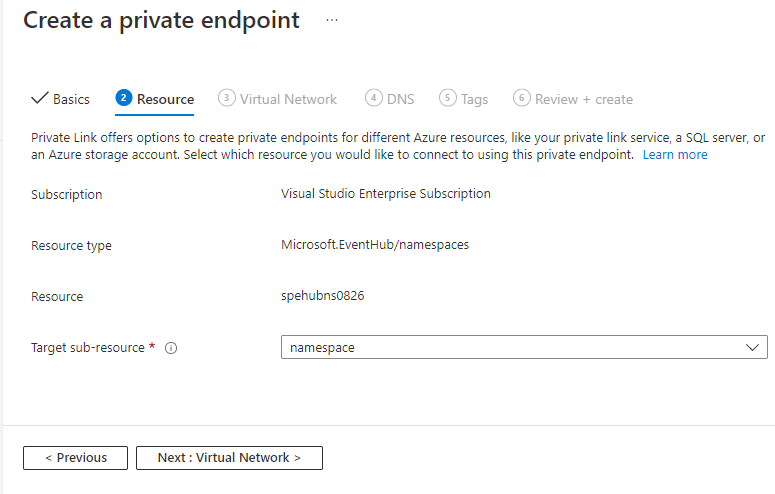

Az Erőforrás lapon tekintse át a beállításokat, és válassza a Tovább: Virtual Network lehetőséget.

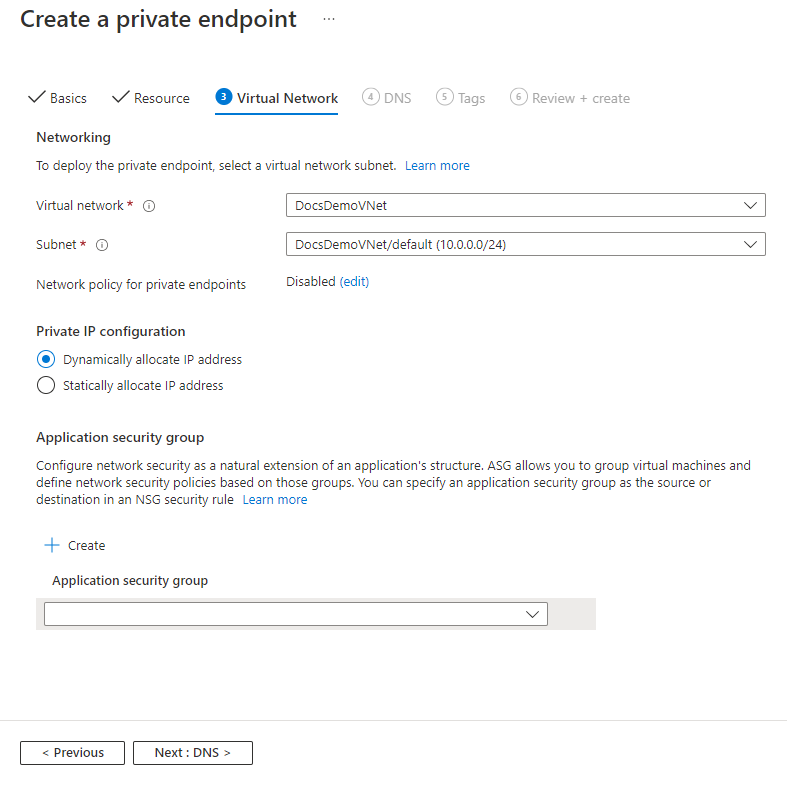

A Virtual Network lapon kiválaszthatja azt az alhálózatot egy virtuális hálózatban, ahová a privát végpontot telepíteni szeretné.

Válasszon ki egy virtuális hálózatot. A legördülő listában csak az aktuálisan kiválasztott előfizetésben és helyen található virtuális hálózatok szerepelnek.

Válasszon ki egy alhálózatot a kiválasztott virtuális hálózatban.

Figyelje meg, hogy a privát végpontok hálózati szabályzata le van tiltva. Ha engedélyezni szeretné, válassza a Szerkesztés lehetőséget, frissítse a beállítást, és válassza a Mentés lehetőséget.

Privát IP-konfiguráció esetén alapértelmezés szerint a Dinamikusan lefoglalható IP-cím beállítás van kiválasztva. Ha statikus IP-címet szeretne hozzárendelni, válassza a Statikusan lefoglalható IP-cím* lehetőséget.

Alkalmazásbiztonsági csoport esetén válasszon ki egy meglévő alkalmazásbiztonsági csoportot, vagy hozzon létre egy, a privát végponthoz társítandó csoportot.

Válassza a Tovább: DNS > gombot a lap alján.

A DNS lapon válassza ki, hogy szeretné-e a privát végpontot integrálni egy privát DNS-zónával, majd válassza a Tovább: Címkék lehetőséget.

A Címkék lapon hozza létre a privát végpont erőforrásához társítani kívánt címkéket (neveket és értékeket). Ezután válassza a Véleményezés + létrehozás gombot az oldal alján.

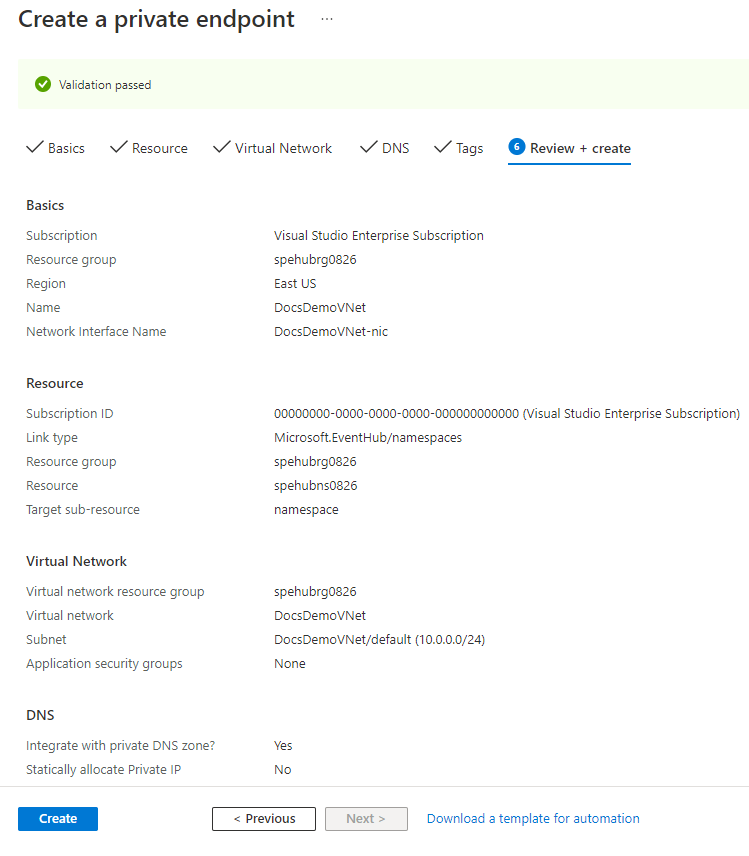

A Felülvizsgálat + létrehozás lapon tekintse át az összes beállítást, majd válassza a Létrehozás lehetőséget a privát végpont létrehozásához.

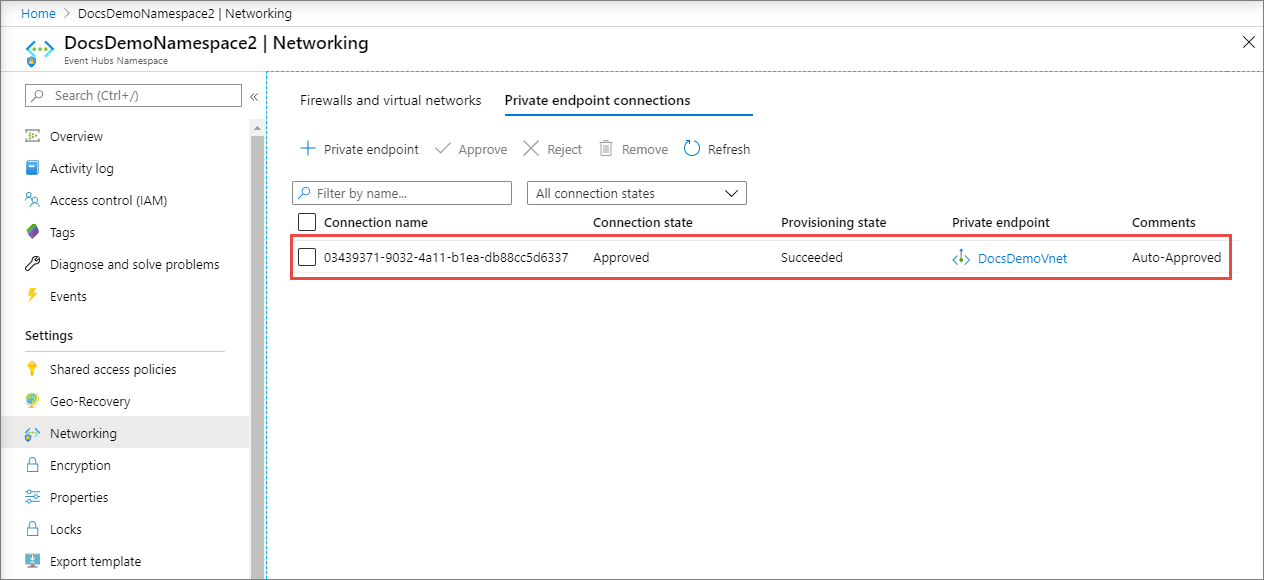

Győződjön meg arról, hogy a létrehozott privát végpontkapcsolat megjelenik a végpontok listájában. Ebben a példában a privát végpont automatikusan jóváhagyva van, mert a címtárban lévő Azure-erőforráshoz csatlakozott, és rendelkezik a megfelelő engedélyekkel.

Megbízható Microsoft-szolgáltatások

Ha engedélyezi, hogy a megbízható Microsoft-szolgáltatások megkerüljék ezt a tűzfalbeállítást , az ugyanazon bérlőn belüli alábbi szolgáltatások kapnak hozzáférést az Event Hubs-erőforrásokhoz.

| Megbízható szolgáltatás | Támogatott használati forgatókönyvek |

|---|---|

| Azure Event Grid | Lehetővé teszi, hogy Azure Event Grid eseményeket küldjön az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

További információ: Eseménykézbesítés felügyelt identitással |

| Azure Stream Analytics | Lehetővé teszi egy Azure Stream Analytics-feladat számára, hogy adatokat olvasson be (bemenetből) vagy adatokat írjon az Event Hubs-névtérben lévő eseményközpontokba. Fontos: A Stream Analytics-feladatot úgy kell konfigurálni, hogy felügyelt identitást használjon az eseményközpont eléréséhez. További információ: Felügyelt identitások használata az eseményközpont eléréséhez egy Azure Stream Analytics-feladatból (előzetes verzió). |

| Azure IoT Hub | Lehetővé teszi, hogy IoT Hub üzeneteket küldjön az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

|

| Azure API Management | A API Management szolgáltatás lehetővé teszi események küldését egy eseményközpontba az Event Hubs-névtérben.

|

| Azure Monitor (Diagnosztikai beállítások és műveletcsoportok) | Lehetővé teszi, hogy az Azure Monitor diagnosztikai adatokat és riasztási értesítéseket küldjön az Event Hubs-névtér eseményközpontjainak. Az Azure Monitor képes olvasni az eseményközpontból, és adatokat is írhat az eseményközpontba. |

| Azure Synapse | Lehetővé teszi, hogy Azure Synapse csatlakozzon az eseményközponthoz a Synapse-munkaterület felügyelt identitásával. Adja hozzá az Azure Event Hubs adatküldő, fogadó vagy tulajdonos szerepkört az Event Hubs-névtér identitásához. |

| Azure Adatkezelő | Lehetővé teszi az Azure Data Explorer számára, hogy eseményeket fogadjon az eseményközpontból a fürt felügyelt identitásával. A következő lépéseket kell elvégeznie:

|

| Azure IoT Central | Lehetővé teszi, hogy az IoT Central adatokat exportáljon az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

|

| Azure Health Data Services | Lehetővé teszi az Egészségügyi API-k IoT-összekötőjének, hogy az orvosi eszköz adatait betöltse az Event Hubs-névtérből, és megőrizze az adatokat a konfigurált Fast Healthcare Interoperability Resources (FHIR®) szolgáltatásban. Az IoT-összekötőt úgy kell konfigurálni, hogy felügyelt identitást használjon az eseményközpont eléréséhez. További információ: Ismerkedés az IoT-összekötővel – Azure Healthcare API-k. |

| Azure Digital Twins | Lehetővé teszi, hogy az Azure Digital Twins adatokat adjon ki az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

|

A Azure Event Hubs egyéb megbízható szolgáltatásai az alábbiakban találhatók:

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Ha engedélyezni szeretné, hogy a megbízható szolgáltatások hozzáférjenek a névtérhez, váltson a Hálózat lapNyilvános hozzáférés lapjára, és válassza az Igen lehetőséget a Megbízható Microsoft-szolgáltatások engedélyezése a tűzfal megkerüléséhez?.

Privát végpont hozzáadása a PowerShell használatával

Az alábbi példa bemutatja, hogyan hozhat létre privát végpontkapcsolatot Azure PowerShell. Nem hoz létre dedikált fürtöt. A jelen cikkben ismertetett lépéseket követve hozzon létre egy dedikált Event Hubs-fürtöt.

$rgName = "<RESOURCE GROUP NAME>"

$vnetlocation = "<VIRTUAL NETWORK LOCATION>"

$vnetName = "<VIRTUAL NETWORK NAME>"

$subnetName = "<SUBNET NAME>"

$namespaceLocation = "<NAMESPACE LOCATION>"

$namespaceName = "<NAMESPACE NAME>"

$peConnectionName = "<PRIVATE ENDPOINT CONNECTION NAME>"

# create resource group

New-AzResourceGroup -Name $rgName -Location $vnetLocation

# create virtual network

$virtualNetwork = New-AzVirtualNetwork `

-ResourceGroupName $rgName `

-Location $vnetlocation `

-Name $vnetName `

-AddressPrefix 10.0.0.0/16

# create subnet with endpoint network policy disabled

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix 10.0.0.0/24 `

-PrivateEndpointNetworkPoliciesFlag "Disabled" `

-VirtualNetwork $virtualNetwork

# update virtual network

$virtualNetwork | Set-AzVirtualNetwork

# create an event hubs namespace in a dedicated cluster

$namespaceResource = New-AzResource -Location $namespaceLocation `

-ResourceName $namespaceName `

-ResourceGroupName $rgName `

-Sku @{name = "Standard"; capacity = 1} `

-Properties @{clusterArmId = "/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP NAME>/providers/Microsoft.EventHub/clusters/<EVENT HUBS CLUSTER NAME>"} `

-ResourceType "Microsoft.EventHub/namespaces" -ApiVersion "2018-01-01-preview"

# create private endpoint connection

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $peConnectionName `

-PrivateLinkServiceId $namespaceResource.ResourceId `

-GroupId "namespace"

# get subnet object that you'll use later

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets `

| Where-Object {$_.Name -eq $subnetName}

# create a private endpoint

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $rgName `

-Name $vnetName `

-Location $vnetlocation `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection

(Get-AzResource -ResourceId $namespaceResource.ResourceId -ExpandProperties).Properties

A privát DNS-zóna konfigurálása

Hozzon létre egy privát DNS-zónát az Event Hubs-tartományhoz, és hozzon létre egy társítási kapcsolatot a virtuális hálózattal:

$zone = New-AzPrivateDnsZone -ResourceGroupName $rgName `

-Name "privatelink.servicebus.windows.net"

$link = New-AzPrivateDnsVirtualNetworkLink -ResourceGroupName $rgName `

-ZoneName "privatelink.servicebus.windows.net" `

-Name "mylink" `

-VirtualNetworkId $virtualNetwork.Id

$networkInterface = Get-AzResource -ResourceId $privateEndpoint.NetworkInterfaces[0].Id -ApiVersion "2019-04-01"

foreach ($ipconfig in $networkInterface.properties.ipConfigurations) {

foreach ($fqdn in $ipconfig.properties.privateLinkConnectionProperties.fqdns) {

Write-Host "$($ipconfig.properties.privateIPAddress) $($fqdn)"

$recordName = $fqdn.split('.',2)[0]

$dnsZone = $fqdn.split('.',2)[1]

New-AzPrivateDnsRecordSet -Name $recordName -RecordType A -ZoneName "privatelink.servicebus.windows.net" `

-ResourceGroupName $rgName -Ttl 600 `

-PrivateDnsRecords (New-AzPrivateDnsRecordConfig -IPv4Address $ipconfig.properties.privateIPAddress)

}

}

Privát végpontok kezelése a Azure Portal használatával

Privát végpont létrehozásakor a kapcsolatot jóvá kell hagyni. Ha az az erőforrás, amelyhez privát végpontot hoz létre, a címtárban található, jóváhagyhatja a kapcsolatkérést, feltéve, hogy rendelkezik a megfelelő engedélyekkel. Ha egy másik címtárban lévő Azure-erőforráshoz csatlakozik, meg kell várnia, hogy az erőforrás tulajdonosa jóváhagyja a kapcsolatkérést.

Négy kiépítési állapot létezik:

| Szolgáltatásművelet | Szolgáltatásfelhasználó privát végpontjának állapota | Leírás |

|---|---|---|

| Nincs | Függőben | A kapcsolat manuálisan jön létre, és a Private Link erőforrás-tulajdonos jóváhagyására vár. |

| Jóváhagyás | Approved | A kapcsolat automatikusan vagy manuálisan lett jóváhagyva, és készen áll a használatra. |

| Elutasítás | Elutasítva | A privát kapcsolat erőforrás-tulajdonosa elutasította a kapcsolatot. |

| Eltávolítás | Leválasztott | A privát kapcsolat erőforrás-tulajdonosa eltávolította a kapcsolatot, a privát végpont tájékoztató jellegűvé válik, és törölni kell a törléshez. |

Privát végpontkapcsolat jóváhagyása, elutasítása vagy eltávolítása

- Jelentkezzen be az Azure Portalra.

- A keresősávba írja be az eseményközpontokat.

- Válassza ki a kezelni kívánt névteret .

- Válassza a Hálózatkezelés lapot.

- Lépjen a megfelelő szakaszra a kívánt művelet alapján: jóváhagyás, elutasítás vagy eltávolítás.

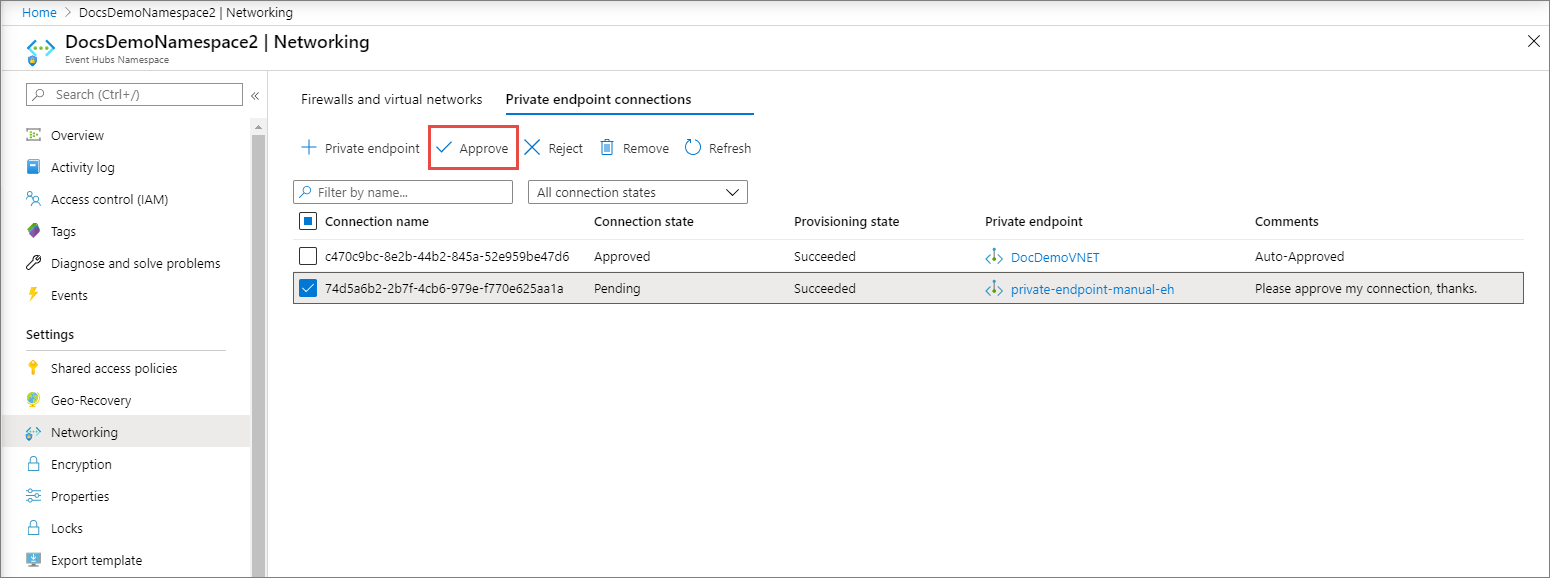

Privát végpontkapcsolat jóváhagyása

Ha vannak függőben lévő kapcsolatok, a Függőben állapotú kapcsolat jelenik meg a kiépítési állapotban.

Válassza ki a jóváhagyni kívánt privát végpontot

Válassza a Jóváhagyás gombot.

A Kapcsolat jóváhagyása lapon adjon hozzá egy megjegyzést (nem kötelező), és válassza az Igen lehetőséget. Ha a Nem lehetőséget választja, semmi sem történik.

A magánvégpont-kapcsolat állapotát a listában Jóváhagyott állapotúra kell módosítani.

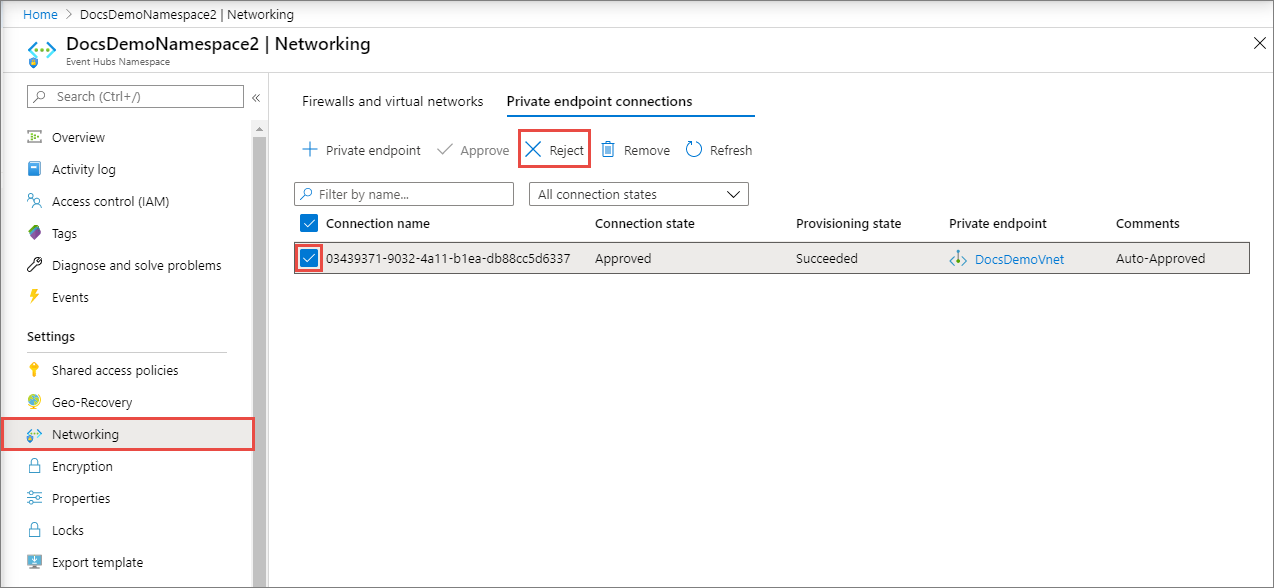

Privát végpontkapcsolat elutasítása

Ha vannak olyan privát végpontkapcsolatok, amelyeket el szeretne utasítani, legyen az függőben lévő vagy meglévő kapcsolat, válassza a kapcsolatot, és válassza az Elutasítás gombot.

A Kapcsolat elvetése lapon írjon be egy megjegyzést (nem kötelező), és válassza az Igen lehetőséget. Ha a Nem lehetőséget választja, semmi sem történik.

A magánvégpont-kapcsolat állapotát a listában Elutasítva értékre kell módosítani.

Privát végpontkapcsolat eltávolítása

- Privát végpontkapcsolat eltávolításához jelölje ki a listában, majd válassza az Eltávolítás lehetőséget az eszköztáron.

- A Kapcsolat törlése lapon válassza az Igen lehetőséget a privát végpont törlésének megerősítéséhez. Ha a Nem lehetőséget választja, semmi sem történik.

- Látnia kell, hogy az állapot Leválasztva állapotra módosult. Ezután a végpont eltűnik a listából.

Ellenőrizze, hogy működik-e a privát kapcsolat

Ellenőriznie kell, hogy a privát végpont virtuális hálózatában lévő erőforrások privát IP-címen keresztül csatlakoznak-e az Event Hubs-névtérhez, és hogy a megfelelő privát DNS-zónaintegrációval rendelkeznek-e.

Először hozzon létre egy virtuális gépet a Windows rendszerű virtuális gép létrehozása a Azure Portal

A Hálózat lapon :

- Adja meg a virtuális hálózatot és az alhálózatot. Ki kell választania azt a Virtual Network, amelyen üzembe helyezte a privát végpontot.

- Adjon meg egy nyilvános IP-erőforrást .

- Hálózati adapter hálózati biztonsági csoportjában válassza a Nincs lehetőséget.

- A terheléselosztáshoz válassza a Nem lehetőséget.

Csatlakozzon a virtuális géphez, nyissa meg a parancssort, és futtassa a következő parancsot:

nslookup <event-hubs-namespace-name>.servicebus.windows.net

Az alábbihoz hasonló eredményt kell látnia.

Non-authoritative answer:

Name: <event-hubs-namespace-name>.privatelink.servicebus.windows.net

Address: 10.0.0.4 (private IP address associated with the private endpoint)

Aliases: <event-hubs-namespace-name>.servicebus.windows.net

Korlátozások és kialakítási szempontok

- A díjszabással kapcsolatos információkért lásd: Azure Private Link díjszabás.

- Ez a funkció minden nyilvános Azure-régióban elérhető.

- Privát végpontok maximális száma Event Hubs-névtérenként: 120.

- A forgalom az alkalmazásrétegben van blokkolva, nem a TCP-rétegben. Ezért azt látja, hogy a TCP-kapcsolatok vagy

nslookup-műveletek sikeresek a nyilvános végponton annak ellenére, hogy a nyilvános hozzáférés le van tiltva.

További információ: Azure Private Link szolgáltatás: Korlátozások

Következő lépések

- További információ a Azure Private Link

- További információ a Azure Event Hubs

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: