Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Minden API-kezelési szintre vonatkozik

Ez a cikk bemutatja, hogyan hozhat létre felügyelt identitást egy Azure API Management-példányhoz, és hogyan használhatja más erőforrások eléréséhez. A Microsoft Entra ID által létrehozott felügyelt identitás lehetővé teszi az API Management számára, hogy könnyen és biztonságosan hozzáférjen a Microsoft Entra által védett egyéb erőforrásokhoz, például az Azure Key Vaulthoz. Az Azure kezeli ezeket az identitásokat, így önnek nem kell titkos kulcsokat kiépítenie vagy elforgatnia. A felügyelt identitásokról további információt az Azure-erőforrások felügyelt identitásai című témakörben talál.

Egy API Management-példánynak kétféle identitást adhat:

- A rendszer által hozzárendelt identitás a szolgáltatáshoz van kötve, és a szolgáltatás törlésekor törlődik. A szolgáltatás csak egy rendszer által hozzárendelt identitással rendelkezhet.

- A felhasználó által hozzárendelt identitás egy önálló Azure-erőforrás , amely hozzárendelhető a szolgáltatáshoz. A szolgáltatás több felhasználó által hozzárendelt identitással is rendelkezhet.

Megjegyzés:

A felügyelt identitások arra a Microsoft Entra-bérlőre vonatkoznak, amelyben az Azure-előfizetést üzemeltetik. Nem frissülnek, ha egy előfizetést áthelyeznek egy másik könyvtárba. Ha áthelyez egy előfizetést, újra létre kell hoznia és újra kell konfigurálnia az identitásokat.

Megjegyzés:

Ez a funkció jelenleg nem érhető el a munkaterületeken.

Rendszer által hozzárendelt felügyelt identitás létrehozása

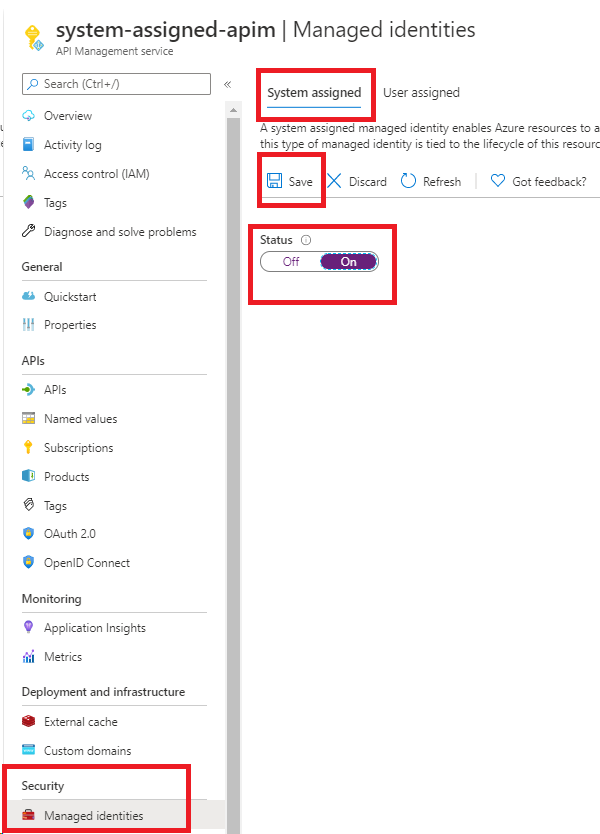

Azure Portal

Ha egy felügyelt identitást szeretne beállítani az Azure Portalon, hozzon létre egy API Management-példányt, majd engedélyezze a funkciót.

Hozzon létre egy API Management-példányt a portálon a szokásos módon. Nyissa meg a portálon.

A bal oldali menü Biztonság területén válassza a Felügyelt identitások lehetőséget.

A Rendszerhez rendelt lapon módosítsa az állapototBe állásra. Válassza az Mentésgombot.

Azure PowerShell

Megjegyzés:

Javasoljuk az Azure Az PowerShell modult használni az Azure-val való interakcióhoz. Az első lépésekhez tekintse meg Az Azure PowerShell telepítése témakört. Az Az PowerShell-modulba való migrálásról további információt az Azure PowerShell migrálása az AzureRM-ből az Az-be című témakörben talál.

Az alábbi lépések végigvezetik egy API Management-példány létrehozásán és identitás hozzárendelésén az Azure PowerShell használatával.

Ha szükséges, telepítse az Azure PowerShellt az Azure PowerShell útmutatójának utasításait követve. Ezután futtassa

Connect-AzAccountegy kapcsolat létrehozásához az Azure-ral.A következő kód használatával hozzon létre egy példányt egy rendszer által hozzárendelt felügyelt identitással. További példák az Azure PowerShell API Managementtel való használatára: API Management PowerShell-minták.

# Create a resource group. New-AzResourceGroup -Name $resourceGroupName -Location $location # Create an API Management Consumption SKU service. New-AzApiManagement -ResourceGroupName $resourceGroupName -Name consumptionskuservice -Location $location -Sku Consumption -Organization contoso -AdminEmail contoso@contoso.com -SystemAssignedIdentity

Az identitás létrehozásához frissíthet egy meglévő példányt is:

# Get an API Management instance

$apimService = Get-AzApiManagement -ResourceGroupName $resourceGroupName -Name $apiManagementName

# Update an API Management instance

Set-AzApiManagement -InputObject $apimService -SystemAssignedIdentity

Azure Resource Manager- (ARM-) sablon

Rendszer által hozzárendelt identitással rendelkező API Management-példányt úgy hozhat létre, hogy az ARM-sablon erőforrásdefiníciójában szerepel a következő tulajdonság:

"identity" : {

"type" : "SystemAssigned"

}

Ez a tulajdonság arra utasítja az Azure-t, hogy hozza létre és kezelje az API Management-példány identitását.

Egy teljes ARM-sablon például így nézhet ki:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "0.9.0.0",

"resources": [{

"apiVersion": "2021-08-01",

"name": "contoso",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {},

"sku": {

"name": "Developer",

"capacity": "1"

},

"properties": {

"publisherEmail": "admin@contoso.com",

"publisherName": "Contoso"

},

"identity": {

"type": "systemAssigned"

}

}]

}

A példány létrehozásakor a következő további tulajdonságokkal rendelkezik:

"identity": {

"type": "SystemAssigned",

"tenantId": "<TENANTID>",

"principalId": "<PRINCIPALID>"

}

A tenantId tulajdonság azonosítja, hogy melyik Microsoft Entra-bérlőhöz tartozik az identitás. A principalId tulajdonság a példány új identitásának egyedi azonosítója. A Microsoft Entra azonosítón belül a szolgáltatás objektum neve megegyezik azzal a névvel, amelyet az API Management példánynak adott.

Megjegyzés:

Az API Management-példányok rendszer által hozzárendelt és felhasználó által hozzárendelt identitásokkal is rendelkezhetnek. Ebben a forgatókönyvben a type tulajdonság SystemAssigned,UserAssigned.

Key Vault-hozzáférés konfigurálása felügyelt identitással

Az alábbi konfigurációkra van szükség, ha az API Management használatával szeretné elérni a tanúsítványokat egy Azure-kulcstartóból.

A Key Vaulthoz való hozzáférés konfigurálása

- A portálon nyissa meg a kulcstárat.

- A bal oldali menüben válassza a Beállítások>hozzáférés konfigurációja lehetőséget. Jegyezze fel a konfigurált engedélymodellt .

- Az engedélymodelltől függően konfiguráljon kulcstartó-hozzáférési szabályzatot vagy Azure RBAC-hozzáférést egy API Management által felügyelt identitáshoz.

Kulcstár hozzáférési szabályzatának hozzáadása:

- A bal oldali menüben válassza az Access-szabályzatok lehetőséget.

- Az Hozzáférési szabályzatok lapon válassza a + Létrehozás lehetőséget.

- Az Engedélyek lap Titkos engedélyek csoportjában válassza a Beolvasás és a Lista lehetőséget, majd a Tovább lehetőséget.

- Az Egyszerű lapon keresse meg a felügyelt identitás erőforrásnevét, majd válassza a Tovább gombot. Ha rendszer által hozzárendelt identitást használ, az elsődleges az API Management példány neve.

- Kattintson ismét a Tovább gombra. Az Áttekintés + létrehozás lapon válassza a Létrehozás lehetőséget.

Az Azure RBAC-hozzáférés konfigurálása:

- A bal oldali menüben válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

- A Hozzáférés-vezérlés (IAM) oldalon válassza a Szerepkör hozzárendelése lehetőséget.

- A Szerepkör lapon válassza a Key Vault tanúsítvány felhasználója lehetőséget.

- A Tagok lapon válassza a Kezelt identitás>+ Tagok kiválasztása lehetőséget.

- A Felügyelt identitások kiválasztása ablakban válassza ki a rendszer által hozzárendelt felügyelt identitást vagy az API Management-példányhoz társított felhasználó által hozzárendelt felügyelt identitást, majd kattintson a Kiválasztás gombra.

- Válassza a Véleményezés + hozzárendelés lehetőséget.

A Key Vault tűzfalának követelményei

Ha a Key Vault tűzfala engedélyezve van a kulcstartón, az alábbi követelményeknek kell megfelelnie:

A kulcstár eléréséhez az API Management példány rendszer által hozzárendelt felügyelt identitását kell használnia.

Győződjön meg arról, hogy az API-kezelő példány hálózati rálátással rendelkezik a kulcstárra. A forgatókönyvtől függően konfigurálja a következő hálózati hozzáférési lehetőségek egyikét a kulcstartón:

Nyilvános hozzáférés engedélyezése az összes hálózatból.

Állítson be egy hálózati biztonsági szabályt, amely engedélyezi az API Management-forgalmat az IP-cím vagy a virtuális hálózati kapcsolat alapján.

Az API Management segítségével biztosíthatja a forgalmat Private Link kapcsolattal.

A kulcstartó biztonságossá tételéhez és az API Managementből érkező forgalom engedélyezéséhez használjon hálózati biztonsági szegélyt .

Győződjön meg arról, hogy a helyi ügyfél IP-címe átmenetileg hozzáférhet a kulcstartóhoz, miközben kiválaszt egy tanúsítványt vagy titkos kulcsot, amelyet fel szeretne adni az Azure API Managementbe. További információ: Az Azure Key Vault hálózati beállításainak konfigurálása.

A konfiguráció befejezése után letilthatja az ügyfél címét a Key Vault tűzfalán.

Fontos

2026 márciusától az Azure Key Vaulthoz való megbízható szolgáltatáskapcsolatok az API Managementből a Megbízható Microsoft-szolgáltatások számára a tűzfal beállításának megkerülését lehetőséggel már nem lesznek támogatottak. Ha a módosítás után is használni szeretné a Key Vaultot az API Management szolgáltatással, győződjön meg arról, hogy a fent leírtak szerint egy támogatott hálózati hozzáférési lehetőséget választ. További információ.

A virtuális hálózatra vonatkozó követelmények

Ha az API Management-példány virtuális hálózaton van üzembe helyezve, konfigurálja a következő hálózati beállításokat is:

- Engedélyezze a szolgáltatási végpontot a Key Vaulthoz az API Management alhálózaton.

- Konfiguráljon egy hálózati biztonsági csoportot (NSG- szabályt) az AzureKeyVault és az AzureActiveDirectory szolgáltatáscímkék kimenő forgalmának engedélyezéséhez.

További információ: Hálózati konfiguráció az API Management virtuális hálózaton való beállításakor.

A rendszer által hozzárendelt identitást használó támogatott forgatókönyvek

Az alábbiakban néhány gyakori forgatókönyvet ismertetünk a rendszer által hozzárendelt felügyelt identitás Azure API Managementben való használatához.

Egyéni TLS/SSL-tanúsítvány beszerzése az API Management-példányhoz a Key Vaultból

Egy API Management-példány rendszer által hozzárendelt identitásával lekérheti a Key Vaultban tárolt egyéni TLS-/SSL-tanúsítványokat. Ezeket a tanúsítványokat ezután hozzárendelheti egyéni tartományokhoz az API Management-példányban. Vegye figyelembe az alábbi szempontokat:

- A titkos kód tartalomtípusának alkalmazásnak/x-pkcs12-nek kell lennie. További információ: Tartománytanúsítvány beállításai.

- A titkos kulcsokat tartalmazó Key Vault tanúsítványtitkos végpontot kell használnia.

Fontos

Ha nem adja meg a tanúsítvány objektumverzióját, az API Management a Key Vaultban való frissítés után négy órán belül automatikusan lekérte a tanúsítvány újabb verzióját.

Az alábbi példa egy ARM-sablont mutat be, amely egy API Management-példány rendszer által hozzárendelt felügyelt identitásával kér le egy egyéni tartománytanúsítványt a Key Vaultból.

Előfeltételek

- API Management-példány, amely rendszer által hozzárendelt felügyelt identitással van konfigurálva. A példány létrehozásához használhat egy Azure gyorsútmutató-sablont.

- Egy Key Vault-példány ugyanabban az erőforráscsoportban. A példánynak olyan tanúsítványt kell üzemeltetnie, amelyet az API Management egyéni tartománytanúsítványként fog használni.

A sablon a következő lépéseket tartalmazza.

- Frissítse a Key Vault-példány hozzáférési szabályzatait, és engedélyezze, hogy az API Management-példány titkos kulcsokat szerezzen be belőle.

- Frissítse az API Management-példányt úgy, hogy beállít egy egyéni tartománynevet a Key Vault-példány tanúsítványán keresztül.

A sablon futtatásakor adja meg a környezetének megfelelő paraméterértékeket.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"apiManagementServiceName": {

"type": "string",

"minLength": 8,

"metadata":{

"description": "The name of the API Management instance"

}

},

"publisherEmail": {

"type": "string",

"minLength": 1,

"metadata": {

"description": "The email address of the owner of the instance"

}

},

"publisherName": {

"type": "string",

"minLength": 1,

"metadata": {

"description": "The name of the owner of the instance"

}

},

"sku": {

"type": "string",

"allowedValues": ["Developer",

"Standard",

"Premium"],

"defaultValue": "Developer",

"metadata": {

"description": "The pricing tier of the API Management instance"

}

},

"skuCount": {

"type": "int",

"defaultValue": 1,

"metadata": {

"description": "The instance size of the API Management instance"

}

},

"keyVaultName": {

"type": "string",

"metadata": {

"description": "The name of the key vault"

}

},

"proxyCustomHostname1": {

"type": "string",

"metadata": {

"description": "Gateway custom hostname 1. Example: api.contoso.com"

}

},

"keyVaultIdToCertificate": {

"type": "string",

"metadata": {

"description": "Reference to the key vault certificate. Example: https://contoso.vault.azure.net/secrets/contosogatewaycertificate"

}

}

},

"variables": {

"apimServiceIdentityResourceId": "[concat(resourceId('Microsoft.ApiManagement/service', parameters('apiManagementServiceName')),'/providers/Microsoft.ManagedIdentity/Identities/default')]"

},

"resources": [

{

"apiVersion": "2021-08-01",

"name": "[parameters('apiManagementServiceName')]",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {

},

"sku": {

"name": "[parameters('sku')]",

"capacity": "[parameters('skuCount')]"

},

"properties": {

"publisherEmail": "[parameters('publisherEmail')]",

"publisherName": "[parameters('publisherName')]"

},

"identity": {

"type": "systemAssigned"

}

},

{

"type": "Microsoft.KeyVault/vaults/accessPolicies",

"name": "[concat(parameters('keyVaultName'), '/add')]",

"apiVersion": "2018-02-14",

"properties": {

"accessPolicies": [{

"tenantId": "[reference(variables('apimServiceIdentityResourceId'), '2018-11-30').tenantId]",

"objectId": "[reference(variables('apimServiceIdentityResourceId'), '2018-11-30').principalId]",

"permissions": {

"secrets": ["get", "list"]

}

}]

}

},

{

"apiVersion": "2021-04-01",

"type": "Microsoft.Resources/deployments",

"name": "apimWithKeyVault",

"dependsOn": [

"[resourceId('Microsoft.ApiManagement/service', parameters('apiManagementServiceName'))]"

],

"properties": {

"mode": "incremental",

"template": {

"$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [{

"apiVersion": "2021-08-01",

"name": "[parameters('apiManagementServiceName')]",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {

},

"sku": {

"name": "[parameters('sku')]",

"capacity": "[parameters('skuCount')]"

},

"properties": {

"publisherEmail": "[parameters('publisherEmail')]",

"publisherName": "[parameters('publisherName')]",

"hostnameConfigurations": [{

"type": "Proxy",

"hostName": "[parameters('proxyCustomHostname1')]",

"keyVaultId": "[parameters('keyVaultIdToCertificate')]"

}]

},

"identity": {

"type": "systemAssigned"

}

}]

}

}

}

]

}

Névvel ellátott értékek tárolása és kezelése a Key Vaultból

Rendszer által hozzárendelt felügyelt identitással hozzáférhet a Key Vaulthoz, hogy titkos kulcsokat tároljon és kezelhessen az API Management-szabályzatokban való használathoz. További információ: Névvel ellátott értékek használata az Azure API Management-szabályzatokban.

Hitelesítés háttérrendszerben API Management-identitás használatával

A rendszer által hozzárendelt identitással hitelesítést végezhet egy háttérszolgáltatásban a hitelesítés által felügyelt identitásszabályzaton keresztül.

Csatlakozás az Azure-erőforrásokhoz egy IP-tűzfal mögött egy rendszer által hozzárendelt felügyelt identitás használatával

Bizonyos esetekben az API Management a következő szolgáltatások erőforrásaival kommunikálhat egy megfelelő szerepkör-hozzárendeléssel konfigurált, rendszer által hozzárendelt felügyelt identitás használatával:

- Azure Key Vault

- Azure Storage

- Azure Service Bus

- Azure Event Hubs

- Azure Container Registry

- Azure Felügyelt Hardveres Biztonságimodul (HSM)

Az IP-tűzfallal védett szolgáltatásokban lévő erőforrások esetében győződjön meg arról, hogy az API Management hálózatkezelési szempontból is szem előtt van. Konfigurálja az alábbi hálózati hozzáférési lehetőségek egyikét az erőforráson:

Nyilvános hozzáférés engedélyezése az összes hálózatból.

Állítson be egy hálózati biztonsági szabályt, amely engedélyezi az API Management-forgalmat az IP-cím vagy a virtuális hálózati kapcsolat alapján.

Tegye biztonságossá a forgalmat az API Management segítségével, a Private Link csatlakozással.

Használjon hálózati biztonsági szegélyt az erőforrás védelméhez és az API Managementből érkező forgalom engedélyezéséhez.

Fontos

2026 márciusától az API Managementből az Azure-szolgáltatásokhoz való megbízható szolgáltatáskapcsolatok nem támogatottak, mivel engedélyezik a megbízható Microsoft-szolgáltatások számára, hogy megkerüljék ezt a tűzfalbeállítást . Ha a módosítást követően továbbra is hozzá szeretne férni ezekhez a szolgáltatásokhoz az API Management szolgáltatásból, győződjön meg arról, hogy a fent leírtak szerint egy támogatott hálózati hozzáférési lehetőséget választ. Tudj meg többet

Események naplózása eseményközpontba

A rendszer által hozzárendelt felügyelt identitással konfigurálhatja és használhatja az eseményközpontot, hogy eseményeket naplózzon egy API Management-példányból. További információ : Események naplózása az Event Hubsba az Azure API Managementben.

Felhasználó által hozzárendelt felügyelt identitás létrehozása

Megjegyzés:

Egy API Management-példányt akár 10 felhasználó által hozzárendelt felügyelt identitással társíthat.

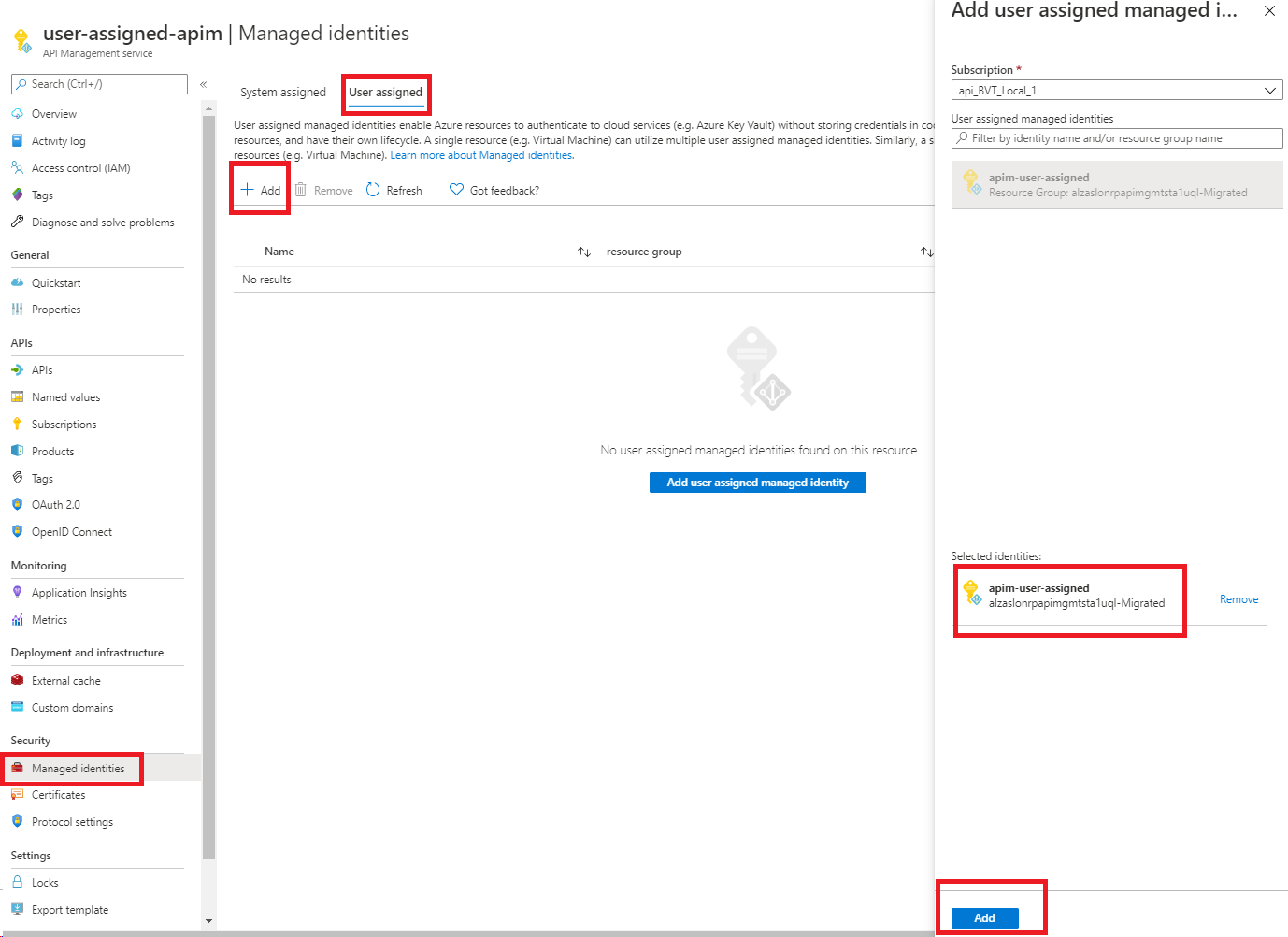

Azure Portal

A felügyelt identitás portálon való beállításához először létre kell hoznia egy API Management-példányt, és létre kell hoznia egy felhasználó által hozzárendelt identitást. Ezután hajtsa végre a következő lépéseket.

Nyissa meg az API Management-példányt a portálon.

A bal oldali menü Biztonság területén válassza a Felügyelt identitások lehetőséget.

A Felhasználó által hozzárendelt lapon válassza a Hozzáadás lehetőséget.

Keresse meg a korábban létrehozott identitást, és jelölje ki. Válassza a Hozzáadás lehetőséget.

Azure PowerShell

Megjegyzés:

Javasoljuk az Azure Az PowerShell modult használni az Azure-val való interakcióhoz. Az első lépésekhez tekintse meg Az Azure PowerShell telepítése témakört. Az Az PowerShell-modulba való migrálásról további információt az Azure PowerShell migrálása az AzureRM-ből az Az-be című témakörben talál.

Az alábbi lépések végigvezetik egy API Management-példány létrehozásán és identitás hozzárendelésén az Azure PowerShell használatával.

Ha szükséges, telepítse az Azure PowerShellt az Azure PowerShell útmutatójának utasításait követve. Ezután futtassa

Connect-AzAccountegy kapcsolat létrehozásához az Azure-ral.A példány létrehozásához használja az alábbi kódot. További példák az Azure PowerShell API Managementtel való használatára: API Management PowerShell-minták.

# Create a resource group. New-AzResourceGroup -Name $resourceGroupName -Location $location # Create a user-assigned identity. This code requires installation of the Az.ManagedServiceIdentity module. $userAssignedIdentity = New-AzUserAssignedIdentity -Name $userAssignedIdentityName -ResourceGroupName $resourceGroupName # Create an API Management Consumption SKU service. $userIdentities = @($userAssignedIdentity.Id) New-AzApiManagement -ResourceGroupName $resourceGroupName -Location $location -Name $apiManagementName -Organization contoso -AdminEmail admin@contoso.com -Sku Consumption -UserAssignedIdentity $userIdentities

Egy meglévő szolgáltatást is frissíthet, hogy identitást rendeljen a szolgáltatáshoz:

# Get an API Management instance.

$apimService = Get-AzApiManagement -ResourceGroupName $resourceGroupName -Name $apiManagementName

# Create a user-assigned identity. This code requires installation of the Az.ManagedServiceIdentity module.

$userAssignedIdentity = New-AzUserAssignedIdentity -Name $userAssignedIdentityName -ResourceGroupName $resourceGroupName

# Update the API Management instance.

$userIdentities = @($userAssignedIdentity.Id)

Set-AzApiManagement -InputObject $apimService -UserAssignedIdentity $userIdentities

ARM-sablon

Létrehozhat egy identitással rendelkező API Management-példányt az alábbi tulajdonság erőforrásdefinícióba való belefogadásával:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<RESOURCEID>": {}

}

}

A felhasználó által hozzárendelt típus hozzáadása arra utasítja az Azure-t, hogy használja a példányhoz megadott felhasználó által hozzárendelt identitást.

Egy teljes ARM-sablon például így nézhet ki:

{

"$schema": "https://schema.management.azure.com/schemas/2014-04-01-preview/deploymentTemplate.json#",

"contentVersion": "0.9.0.0",

"resources": [{

"apiVersion": "2021-08-01",

"name": "contoso",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {},

"sku": {

"name": "Developer",

"capacity": "1"

},

"properties": {

"publisherEmail": "admin@contoso.com",

"publisherName": "Contoso"

},

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('identityName'))]": {}

}

},

"dependsOn": [

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('identityName'))]"

]

}]

}

A szolgáltatás létrehozásakor a következő további tulajdonságokkal rendelkezik:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<RESOURCEID>": {

"principalId": "<PRINCIPALID>",

"clientId": "<CLIENTID>"

}

}

}

A principalId tulajdonság a Microsoft Entra felügyeletéhez használt identitás egyedi azonosítója. A clientId tulajdonság egyedi azonosító az alkalmazás új identitásához, amely a futtatókörnyezeti hívások során használandó identitás megadására szolgál.

Megjegyzés:

Az API Management-példányok rendszer által hozzárendelt és felhasználó által hozzárendelt identitásokkal is rendelkezhetnek. Ebben a forgatókönyvben a type tulajdonság SystemAssigned,UserAssigned lenne.

Támogatott forgatókönyvek, amelyek felhasználó által hozzárendelt felügyelt identitásokat használnak

Az alábbiakban néhány gyakori forgatókönyvet ismertetünk a felhasználó által hozzárendelt felügyelt identitás azure API Managementben való használatához.

Egyéni TLS/SSL-tanúsítvány beszerzése az API Management-példányhoz a Key Vaultból

A felhasználó által hozzárendelt identitással megbízhatóságot hozhat létre egy API Management-példány és a Key Vault között. Ez a megbízhatóság ezután a Key Vaultban tárolt egyéni TLS-/SSL-tanúsítványok lekérésére használható. Ezeket a tanúsítványokat ezután hozzárendelheti egyéni tartományokhoz az API Management-példányban.

Fontos

Ha a Key Vault tűzfala engedélyezve van a kulcstartón, nem használhat felhasználó által hozzárendelt identitást az API Managementből való hozzáféréshez. Ehelyett használhatja a rendszer által hozzárendelt identitást. További információkért lásd a Key Vault tűzfalának követelményei című szakaszt.

Vegye figyelembe az alábbi szempontokat:

- A titkos kód tartalomtípusának alkalmazásnak/x-pkcs12-nek kell lennie.

- A titkos kulcsokat tartalmazó Key Vault tanúsítványtitkos végpontot kell használnia.

Fontos

Ha nem adja meg a tanúsítvány objektumverzióját, az API Management a Key Vaultban való frissítés után négy órán belül automatikusan lekérte a tanúsítvány újabb verzióját.

Névvel ellátott értékek tárolása és kezelése a Key Vaultból

Egy felhasználó által hozzárendelt felügyelt identitással hozzáférhet a Key Vaulthoz az API Management-szabályzatokban való használathoz szükséges titkos kódok tárolásához és kezeléséhez. További információ: Névvel ellátott értékek használata az Azure API Management-szabályzatokban.

Megjegyzés:

Ha a Key Vault tűzfala engedélyezve van a kulcstartón, nem használhat felhasználó által hozzárendelt identitást az API Managementből való hozzáféréshez. Ehelyett használhatja a rendszer által hozzárendelt identitást. További információkért lásd a Key Vault tűzfalának követelményei című szakaszt.

Hitelesítés háttérrendszerbe felhasználó által hozzárendelt identitással

A felhasználó által hozzárendelt identitással hitelesítést végezhet egy háttérszolgáltatásban a hitelesítés által felügyelt identitásszabályzaton keresztül.

Események naplózása eseményközpontba

Konfigurálhatja és használhatja a felhasználó által hozzárendelt felügyelt identitást, hogy hozzáférjen egy eseményközponthoz, hogy eseményeket naplózzon egy API Management-példányból. További információ : Események naplózása az Azure Event Hubsba az Azure API Managementben.

Identitás eltávolítása

A rendszer által hozzárendelt identitások eltávolításához tiltsa le a funkciót a portálon vagy egy ARM-sablonon keresztül, ugyanúgy, ahogyan az létrejött. A felhasználó által hozzárendelt identitások egyenként eltávolíthatók. Az összes identitás eltávolításához állítsa az identitástípust a következőre "None": .

A rendszer által hozzárendelt identitás ilyen módon történő eltávolítása a Microsoft Entra-azonosítóból is törli azt. A rendszer által hozzárendelt identitások is automatikusan törlődnek a Microsoft Entra-azonosítóból az API Management-példány törlésekor.

Ha arm-sablonnal szeretné eltávolítani az összes identitást, frissítse ezt a szakaszt:

"identity": {

"type": "None"

}

Fontos

Ha egy API Management-példány egyéni SSL-tanúsítvánnyal van konfigurálva a Key Vaultból, és megpróbál letiltani egy felügyelt identitást, a kérés meghiúsul.

Ezt úgy oldhatja meg, hogy key Vault-tanúsítványról beágyazott tanúsítványra vált, majd letiltja a felügyelt identitást. További információ: Egyéni tartománynév konfigurálása.