Mik azok a biztonságipartner-szolgáltatók?

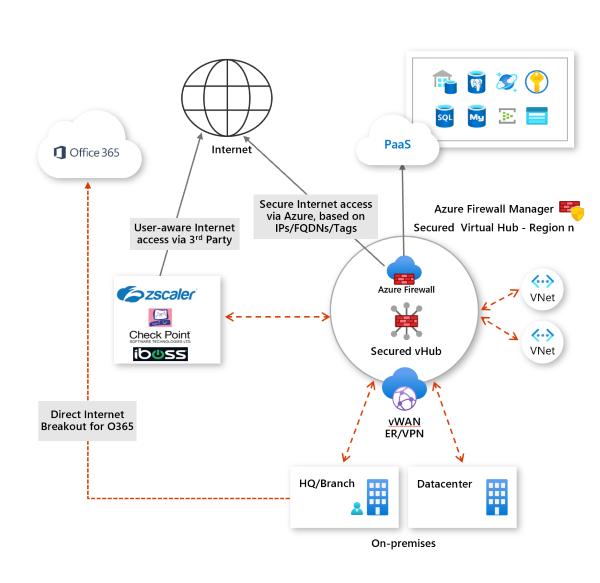

A Azure Firewall Manager biztonsági partnerszolgáltatói lehetővé teszik, hogy a felhasználók számára az internet-hozzáférés védelme érdekében a jól ismert, legjobb fajta, harmadik féltől származó szolgáltatásként nyújtott biztonsági (SECaaS) ajánlatokat használják.

A gyors konfigurációval biztonságossá teheti a központokat egy támogatott biztonsági partnerrel, és átirányíthatja és szűrheti az internetes forgalmat a virtuális hálózatokról (VNetekről) vagy ághelyekről egy régión belül. Ezt automatikus útvonalkezeléssel teheti meg a felhasználó által megadott útvonalak (UDR-ek) beállítása és kezelése nélkül.

A választott biztonsági partnerrel konfigurált biztonságos központokat több Azure-régióban is üzembe helyezheti, hogy a felhasználók számára a világ bármely pontján elérhető legyen a kapcsolat és a biztonság ezekben a régiókban. A biztonsági partner internetes/SaaS-alkalmazásforgalomra vonatkozó ajánlatának, valamint a biztonságos központokban a privát forgalom Azure Firewall való felhasználásával megkezdheti a biztonsági peremhálózat kiépítését az Azure-ban, amely közel van a globálisan elosztott felhasználókhoz és alkalmazásokhoz.

A támogatott biztonsági partnerek a Zscaler, a Check Point és az iboss.

A Zscaler áttekintéséhez tekintse meg Jack Tracey alábbi videóját:

Főbb forgatókönyvek

A biztonsági partnerekkel a következő esetekben szűrheti az internetes forgalmat:

Virtual Network (VNet)-to-Internet

Használjon fejlett, felhasználóbarát internetvédelmet az Azure-ban futó felhőbeli számítási feladatokhoz.

Ág-internet

Az Azure-kapcsolat és a globális disztribúció használatával egyszerűen adhat hozzá külső NSaaS-szűrést az ághoz internetes forgatókönyvekhez. A globális átviteli hálózatot és a biztonsági peremhálózatot az Azure Virtual WAN használatával hozhatja létre.

A következő forgatókönyvek támogatottak:

Két biztonsági szolgáltató a központban

Virtuális hálózat/ág–internet kapcsolat egy biztonsági partnerszolgáltatón és a többi forgalomon (küllős, küllős) keresztül Azure Firewall keresztül.

Egyetlen szolgáltató a központban

- Az Azure Firewall által védett összes forgalom (küllős, küllős, küllős, VNet/Ág-internet)

vagy - Virtuális hálózat/ág–internet kapcsolat biztonsági partnerszolgáltatón keresztül

- Az Azure Firewall által védett összes forgalom (küllős, küllős, küllős, VNet/Ág-internet)

Ajánlott eljárások az internetes forgalom szűréséhez biztonságos virtuális központokban

Az internetes forgalom általában webes forgalmat is magában foglal. Emellett olyan SaaS-alkalmazásokba irányuló forgalmat is tartalmaz, mint a Microsoft 365 és az Azure nyilvános PaaS-szolgáltatásai, például az Azure Storage, az Azure Sql stb. Az alábbi ajánlott eljárásokat javasoljuk a szolgáltatások felé irányuló forgalom kezeléséhez:

Az Azure PaaS-forgalom kezelése

A Azure Firewall akkor használjon védelmet, ha a forgalom többnyire Azure PaaS-ből áll, és az alkalmazások erőforrás-hozzáférése IP-címek, teljes tartománynevek, szolgáltatáscímkék vagy FQDN-címkék használatával szűrhető.

Használjon külső partnermegoldást a központokban, ha a forgalom SaaS-alkalmazás-hozzáférésből áll, vagy felhasználóbarát szűrésre van szüksége (például a virtuális asztali infrastruktúra (VDI) számítási feladataihoz), vagy speciális internetes szűrési képességekre van szüksége.

A Microsoft 365-forgalom kezelése

A globálisan elosztott ághelyi forgatókönyvekben a Microsoft 365-forgalmat közvetlenül az ágon kell átirányítani, mielőtt elküldené a fennmaradó internetes forgalmat az Azure-beli biztonságos központnak.

A Microsoft 365 esetében a hálózati késés és a teljesítmény kritikus fontosságú a sikeres felhasználói élményhez. Az optimális teljesítmény és felhasználói élmény érdekében az ügyfeleknek a Microsoft 365 közvetlen és helyi megoldását kell implementálniuk, mielőtt fontolóra vennék a többi internetes forgalom Azure-on keresztüli irányítását.

A Microsoft 365 hálózati kapcsolati alapelvei azt követelik meg, hogy a Microsoft 365 legfontosabb hálózati kapcsolatait helyileg, a felhasználói ágról vagy a mobileszközről, és közvetlenül az interneten keresztül a Microsoft legközelebbi jelenléti pontjára irányítsuk.

Emellett a Microsoft 365-kapcsolatok titkosítva vannak az adatvédelem érdekében, és teljesítménybeli okokból hatékony, saját protokollokat használnak. Így nem praktikus és hatásos, ha ezeket a kapcsolatokat hagyományos hálózati szintű biztonsági megoldásoknak vetik alá. Ezen okok miatt határozottan javasoljuk, hogy az ügyfelek közvetlenül az ágakból küldjék el a Microsoft 365-forgalmat, mielőtt a forgalom többi részét az Azure-on keresztül küldik el. A Microsoft több SD-WAN-megoldásszolgáltatóval is együttműködött, akik integrálva vannak az Azure-ral és a Microsoft 365-kel, és megkönnyítik az ügyfelek számára a Microsoft 365 közvetlen és helyi internetes szekciójának engedélyezését. Részletekért lásd: Mi az az Azure Virtual WAN?