Biztonságipartner-szolgáltató üzembe helyezése

Az Azure Firewall Manager biztonsági partnerszolgáltatói lehetővé teszik, hogy a felhasználók számára az internet-hozzáférés védelme érdekében a jól ismert, legjobban használható, harmadik féltől származó biztonsági (Standard kiadás CaaS) ajánlatait használja.

A támogatott forgatókönyvekről és az ajánlott eljárásokkal kapcsolatos irányelvekről további információt a Biztonsági partnerszolgáltatók ismertetése című témakörben talál .

Az integrált külső biztonsági szolgáltatás (Standard kiadás CaaS) partnerek mostantól elérhetők:

- Zscaler

- Ellenőrzőpont

- iboss

Külső biztonsági szolgáltató üzembe helyezése új központban

Hagyja ki ezt a szakaszt, ha külső szolgáltatót helyez üzembe egy meglévő központban.

- Jelentkezzen be az Azure Portalra.

- A Keresés mezőbe írja be a Firewall Managert, és válassza ki a Szolgáltatások területen.

- Lépjen az Áttekintés elemre. Válassza a Védett virtuális központok megtekintése lehetőséget.

- Válassza az Új biztonságos virtuális központ létrehozása lehetőséget.

- Adja meg előfizetését és erőforráscsoportját, válasszon ki egy támogatott régiót, és adja meg a központ és a virtuális WAN adatait.

- Válassza a VPN-átjáró belefoglalása lehetőséget a biztonsági partnerszolgáltatók engedélyezéséhez.

- Válassza ki a követelményeknek megfelelő átjáró-méretezési egységeket .

- Válassza a Következő lehetőséget: Azure Firewall

Feljegyzés

A biztonsági partnerszolgáltatók VPN Gateway-alagutak használatával csatlakoznak a központhoz. Ha törli a VPN Gatewayt, a biztonsági partnerszolgáltatókhoz való kapcsolatok elvesznek.

- Ha az Azure Firewallt szeretné üzembe helyezni a magánforgalom szűrésére, valamint a külső szolgáltatót az internetes forgalom szűrésére, válasszon egy szabályzatot az Azure Firewallhoz. Tekintse meg a támogatott forgatókönyveket.

- Ha csak egy külső biztonsági szolgáltatót szeretne üzembe helyezni a központban, válassza az Azure Firewall: Enabled/Disabled (Engedélyezve/Letiltva) lehetőséget a letiltott értékre állításához.

- Válassza a Következő: Biztonsági partnerszolgáltató lehetőséget.

- Állítsa be a biztonsági partnerszolgáltatót engedélyezve.

- Válasszon ki egy partnert.

- Válassza a Tovább: Ellenőrzés és létrehozás lehetőségre.

- Tekintse át a tartalmat, majd válassza a Létrehozás lehetőséget.

A VPN-átjáró üzembe helyezése több mint 30 percet vehet igénybe.

A központ létrehozásának ellenőrzéséhez lépjen az Azure Firewall Manager áttekintés-megtekintés>> védett virtuális központjaihoz. A biztonsági partner szolgáltatójának neve és a biztonsági partner állapota biztonsági Csatlakozás ion függőben van.

A központ létrehozása és a biztonsági partner beállítása után folytassa a biztonsági szolgáltató csatlakoztatását a központtal.

Külső biztonsági szolgáltató üzembe helyezése egy meglévő központban

Kiválaszthat egy meglévő központot a Virtual WAN-ban, és biztonságos virtuális központtá alakíthatja azt.

- Az első lépések áttekintésében válassza a Védett virtuális központok megtekintése lehetőséget.

- Válassza a Meglévő központok konvertálása lehetőséget.

- Válasszon ki egy előfizetést és egy meglévő központot. A többi lépést követve helyezzen üzembe egy külső szolgáltatót egy új központban.

Ne feledje, hogy egy VPN-átjárót kell üzembe helyezni, hogy egy meglévő központot biztonságos központtá alakítson külső szolgáltatókkal.

Külső biztonsági szolgáltatók konfigurálása biztonságos központhoz való csatlakozáshoz

Ahhoz, hogy a virtuális központ VPN-átjárójához alagutakat állítson be, a külső szolgáltatóknak hozzáférési jogosultságokra van szükségük a központhoz. Ehhez társítson egy szolgáltatásnevet az előfizetéséhez vagy erőforráscsoportjához, és adjon hozzáférési jogosultságokat. Ezután ezeket a hitelesítő adatokat meg kell adnia a harmadik félnek a portál használatával.

Feljegyzés

Külső biztonsági szolgáltatók létrehoznak egy VPN-webhelyet az Ön nevében. Ez a VPN-webhely nem jelenik meg az Azure Portalon.

Szolgáltatásnév létrehozása és engedélyezése

Microsoft Entra szolgáltatásnév létrehozása: Kihagyhatja az átirányítási URL-címet.

Hozzáférési jogosultságok és hatókör hozzáadása a szolgáltatásnévhez. Hogyan kell: A portál használatával hozzon létre Microsoft Entra-alkalmazást és szolgáltatási megbízót, amely hozzáférhet az erőforrásokhoz?

Feljegyzés

A részletesebb szabályozás érdekében csak az erőforráscsoporthoz való hozzáférést korlátozhatja.

Partnerportál felkeresása

Kövesse a partner által megadott utasításokat a telepítés befejezéséhez. Ez magában foglalja a Microsoft Entra-adatok elküldését a központ észleléséhez és csatlakoztatásához, a kimenő házirendek frissítéséhez, valamint a kapcsolat állapotának és naplóinak ellenőrzéséhez.

- Zscaler: A Microsoft Azure Virtual WAN integrációjának konfigurálása.

- Ellenőrzőpont: A Microsoft Azure Virtual WAN integrációjának konfigurálása.

- iboss: A Microsoft Azure Virtual WAN integrációjának konfigurálása.

Az alagútlétrehozás állapotát az Azure-beli Azure Virtual WAN portálon tekintheti meg. Miután az alagutak az Azure-ban és a partnerportálon is csatlakoztatva jelennek meg, folytassa a következő lépésekkel az útvonalak beállításához, hogy kiválassza, mely ágaknak és virtuális hálózatoknak kell internetes forgalmat küldenie a partnernek.

Biztonság konfigurálása a Firewall Managerrel

Keresse meg az Azure Firewall Manager –> Biztonságos központok webhelyet.

Válasszon egy központot. A központ állapotának most a Kiépített értéknek kell megjelennie a Biztonsági Csatlakozás függőben lévő helyett.

Győződjön meg arról, hogy a külső szolgáltató tud csatlakozni a központhoz. A VPN-átjáró alagutaknak Csatlakozás állapotban kell lenniük. Ez az állapot jobban tükrözi a központ és a külső partner közötti kapcsolat állapotát a korábbi állapothoz képest.

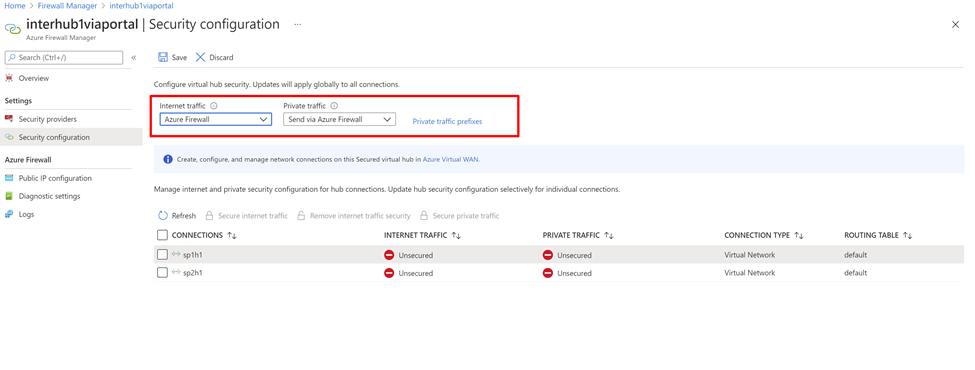

Válassza ki a központot, és lépjen a Biztonsági konfigurációk elemre.

Ha külső szolgáltatót helyez üzembe a központban, az biztonságos virtuális központtá alakítja át a központot. Ez biztosítja, hogy a külső szolgáltató egy 0.0.0.0/0 (alapértelmezett) útvonalat reklámozza a központ felé. A központhoz csatlakoztatott virtuális hálózati kapcsolatok és helyek azonban csak akkor kapják meg ezt az útvonalat, ha ön nem adja meg, hogy melyik kapcsolatok kapják meg ezt az alapértelmezett útvonalat.

Feljegyzés

Ne hozzon létre manuálisan 0.0.0.0/0 (alapértelmezett) útvonalat a BGP-n keresztül az ághirdetésekhez. Ez automatikusan megtörténik a virtuális központok külső biztonsági szolgáltatókkal való biztonságos üzembe helyezéséhez. Ez megszakíthatja az üzembe helyezési folyamatot.

A virtuális WAN-biztonság konfigurálásához állítsa be az internetes forgalmat az Azure Firewallon és a privát forgalomon keresztül egy megbízható biztonsági partneren keresztül. Ez automatikusan biztosítja az egyes kapcsolatokat a Virtual WAN-ban.

Emellett ha a szervezet nyilvános IP-címtartományokat használ a virtuális hálózatokban és a fiókirodákban, ezeket az IP-előtagokat kifejezetten magánforgalmi előtagokkal kell megadnia. A nyilvános IP-címelőtagok egyedileg vagy összesítésként is megadhatóak.

Ha nem RFC1918 címeket használ a privát forgalom előtagjához, előfordulhat, hogy konfigurálnia kell az SNAT-szabályzatokat a tűzfalhoz, hogy letiltsa az SNAT-t a nem RFC1918 privát forgalom esetében. Az Azure Firewall alapértelmezés szerint minden nem RFC1918 forgalmat használ.

Ág- vagy virtuális hálózati internetes forgalom harmadik féltől származó szolgáltatáson keresztül

Ezután ellenőrizheti, hogy a virtuális hálózati virtuális gépek vagy a fiókwebhely hozzáfér-e az internethez, és ellenőrizheti, hogy a forgalom a külső szolgáltatásba áramlik-e.

Az útvonal-beállítás lépéseinek befejezése után a virtuális hálózati virtuális gépek és az ághelyek 0/0-s értéket kapnak a külső szolgáltatásútvonalra. Ezekbe a virtuális gépekbe nem lehet RDP-t vagy SSH-t beszedni. A bejelentkezéshez üzembe helyezheti az Azure Bastion szolgáltatást egy társhálózaton.

Szabálykonfiguráció

A partnerportál használatával konfigurálhatja a tűzfalszabályokat. Az Azure Firewall áthalad a forgalomon.

Megfigyelheti például az engedélyezett forgalmat az Azure Firewallon keresztül, annak ellenére, hogy nincs explicit szabály a forgalom engedélyezésére. Ennek az az oka, hogy az Azure Firewall átadja a forgalmat a következő ugrásbiztonsági partnerszolgáltatónak (ZScalar, CheckPoint vagy iBoss). Az Azure Firewall továbbra is rendelkezik a kimenő forgalom engedélyezésére vonatkozó szabályokkal, de a szabály neve nincs naplózva.

További információ: partnerdokumentáció.