Azure Firewall kényszerített alagútba helyezés

Amikor új Azure Firewallt konfigurál, az összes internetes forgalmat átirányíthatja egy kijelölt következő ugrásra a közvetlen internetkapcsolat helyett. Előfordulhat például, hogy egy alapértelmezett útvonal a BGP-n keresztül van meghirdetve, vagy felhasználói útvonal (UDR) használatával kényszeríti a forgalmat egy helyszíni peremhálózati tűzfalra vagy más hálózati virtuális berendezésre (NVA) a hálózati forgalom feldolgozásához, mielőtt az átkerülne az internetre. A konfiguráció támogatásához létre kell hoznia az Azure Firewallt, és engedélyeznie kell a kényszerített bújtatási konfigurációt. Ez kötelező követelmény a szolgáltatáskimaradás elkerülése érdekében.

Ha már rendelkezik már meglévő tűzfallal, a konfiguráció támogatásához le kell állítania/el kell indítania a tűzfalat kényszerített bújtatási módban. A tűzfal leállítása/indítása a tűzfal kényszerített bújtatásának konfigurálására használható anélkül, hogy újat kellene üzembe helyeznie. Ezt a karbantartási órákban kell megtennie a fennakadások elkerülése érdekében. További információkért tekintse meg az Azure Firewall kényszerített bújtatási módban történő leállításával és újraindításával kapcsolatos gyakori kérdéseket .

Előfordulhat, hogy nem szeretne nyilvános IP-címet közvetlenül az interneten elérhetővé tenni. Ebben az esetben nyilvános IP-cím nélkül is üzembe helyezheti az Azure Firewallt kényszerített bújtatási módban. Ez a konfiguráció létrehoz egy felügyeleti felületet egy nyilvános IP-címmel, amelyet az Azure Firewall használ a műveleteihez. A nyilvános IP-címet kizárólag az Azure platform használja, és semmilyen más célra nem használható. A bérlői adatelérési útvonal hálózata konfigurálható nyilvános IP-cím nélkül, és az internetes forgalom egy másik tűzfalra bújtatható vagy blokkolható.

Az Azure Firewall automatikus SNAT-t biztosít a nyilvános IP-címek felé irányuló kimenő forgalomhoz. Az Azure Firewall nem végez forráshálózati címfordítást, ha a cél IP-cím egy IANA RFC 1918 szerinti magánhálózati IP-cím. Ez a logika tökéletesen működik, ha közvetlenül az internetre irányítja a forgalmat. Ha azonban a kényszerített bújtatás engedélyezve van, az internethez kötött forgalom az AzureFirewallSubnet tűzfalának egyik privát IP-címére van beállítva. Ezzel elrejti a forráscímet a helyszíni tűzfalról. Az Azure Firewall úgy konfigurálható, hogy a cél IP-címétől függetlenül ne SNAT-t használjon, ha a 0.0.0.0/0-t adja hozzá privát IP-címtartományként. Ezzel a konfigurációval az Azure Firewall soha nem tud közvetlenül az internetre kibocsátani. További információért tekintse meg az Azure Firewall SNAT magánhálózati IP-címtartományairól szóló részt.

Fontos

Ha az Azure Firewallt egy Virtual WAN Hubon (biztonságos virtuális központban) helyezi üzembe, az alapértelmezett útvonal expressz útvonalon vagy VPN Gatewayen való meghirdetése jelenleg nem támogatott. A javítás vizsgálata folyamatban van.

Fontos

A DNAT nem támogatott a kényszerített bújtatás engedélyezésével. A kényszerített bújtatással üzembe helyezett tűzfalak az aszimmetrikus útválasztás miatt nem támogatják az internetről érkező bejövő hozzáférést.

Kényszerített bújtatás konfigurálása

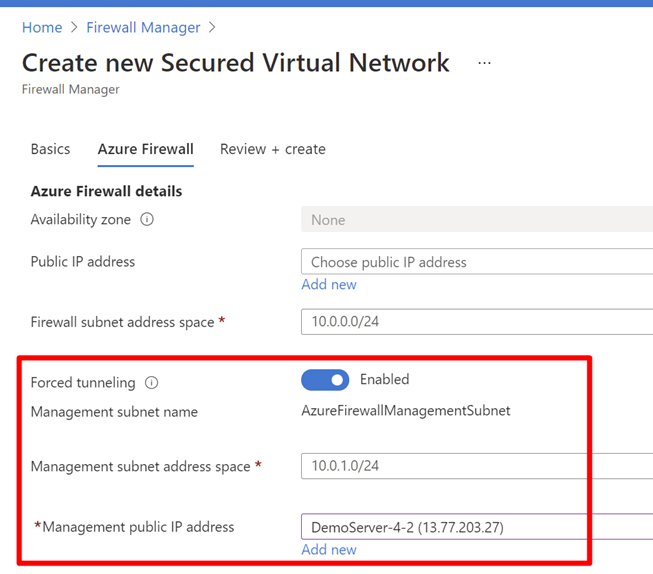

A kényszerített bújtatást a tűzfal létrehozása során úgy konfigurálhatja, hogy engedélyezi a kényszerített bújtatási módot az alábbi képernyőképen látható módon. A kényszerített bújtatás támogatása érdekében a Service Management-forgalom el van választva az ügyfélforgalomtól. Egy másik dedikált alhálózat, az AzureFirewallManagementSubnet (minimális alhálózatméret /26) szükséges saját társított nyilvános IP-címmel. Ez a nyilvános IP-cím felügyeleti forgalomhoz készült. Kizárólag az Azure platform használja, és semmilyen más célra nem használható.

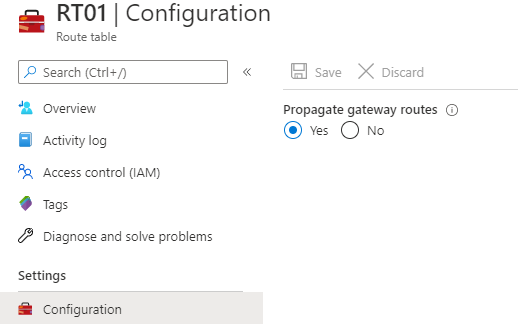

Kényszerített bújtatási módban az Azure Firewall szolgáltatás a felügyeleti alhálózatot (AzureFirewallManagementSubnet) használja működési célokra. Alapértelmezés szerint a szolgáltatás egy rendszer által biztosított útvonaltáblát társít a felügyeleti alhálózathoz. Az alhálózaton csak az internetre irányuló alapértelmezett útvonal engedélyezett, és az átjáróútvonalak propagálását le kell tiltani. A tűzfal létrehozásakor kerülje az ügyfél útvonaltervező táblák társítását a Kezelési alhálózathoz.

Ebben a konfigurációban az AzureFirewallSubnet mostantól bármilyen helyszíni tűzfalra vagy NVA-ra irányuló útvonalakat tartalmazhat a forgalom feldolgozásához, mielőtt az átkerül az internetre. Ezeket az útvonalakat BGP-n keresztül is közzéteheti az AzureFirewallSubneten , ha ezen az alhálózaton engedélyezve van az átjáróútvonalak propagálása.

Létrehozhat például egy alapértelmezett útvonalat az AzureFirewallSubneten a VPN-átjáróval a következő ugrásként a helyszíni eszköz eléréséhez. Vagy engedélyezheti az átjáróútvonalak propagálását a helyszíni hálózat megfelelő útvonalainak lekéréséhez.

Ha engedélyezi a kényszerített bújtatást, a rendszer az internethez kötött forgalmat az AzureFirewallSubnet egyik privát IP-címére irányítja, elrejtve a forrást a helyszíni tűzfalból.

Ha a szervezet nyilvános IP-címtartományt használ a magánhálózatokhoz, az Azure Firewall SNATs a forgalmat az AzureFirewallSubnet egyik magánhálózati tűzfal IP-címére irányítja. Az Azure Firewallt azonban úgy is konfigurálhatja, hogy ne sNAT-t állítsa be a nyilvános IP-címtartományba. További információért tekintse meg az Azure Firewall SNAT magánhálózati IP-címtartományairól szóló részt.

Miután konfigurálta az Azure Firewallt a kényszerített bújtatás támogatásához, nem vonhatja vissza a konfigurációt. Ha eltávolítja a tűzfal összes többi IP-konfigurációját, a felügyeleti IP-konfiguráció is törlődik, és a tűzfal felszabadítva lesz. A felügyeleti IP-konfigurációhoz hozzárendelt nyilvános IP-cím nem távolítható el, de más nyilvános IP-címet rendelhet hozzá.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: