Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Az Azure Firewall Premium egy következő generációs tűzfal, amely olyan képességekkel rendelkezik, amelyek rendkívül érzékeny és szabályozott környezetekhez szükségesek. A következő funkciókat tartalmazza:

- TLS-vizsgálat – visszafejti a kimenő forgalmat, feldolgozza az adatokat, majd titkosítja az adatokat, és elküldi azokat a célhelyre.

- IDPS – A hálózati behatolásészlelési és -megelőzési rendszer (IDPS) lehetővé teszi a hálózati tevékenységek rosszindulatú tevékenységek monitorozását, a tevékenység naplóadatainak naplózását, a jelentéskészítést és a letiltás lehetőségének megkísérlását.

-

URL-szűrés – kibővíti az Azure Firewall teljes tartománynév-szűrési képességét, hogy egy teljes URL-címet figyelembe vegyünk. Például

www.contoso.com/a/chelyettwww.contoso.com. - Webkategóriák – a rendszergazdák engedélyezhetik vagy letilthatják a felhasználók hozzáférését a webhelykategóriákhoz, például a szerencsejáték-webhelyekhez, a közösségimédia-webhelyekhez és más webhelyekhez.

További információkért tekintse meg az Azure Firewall Premium funkcióit.

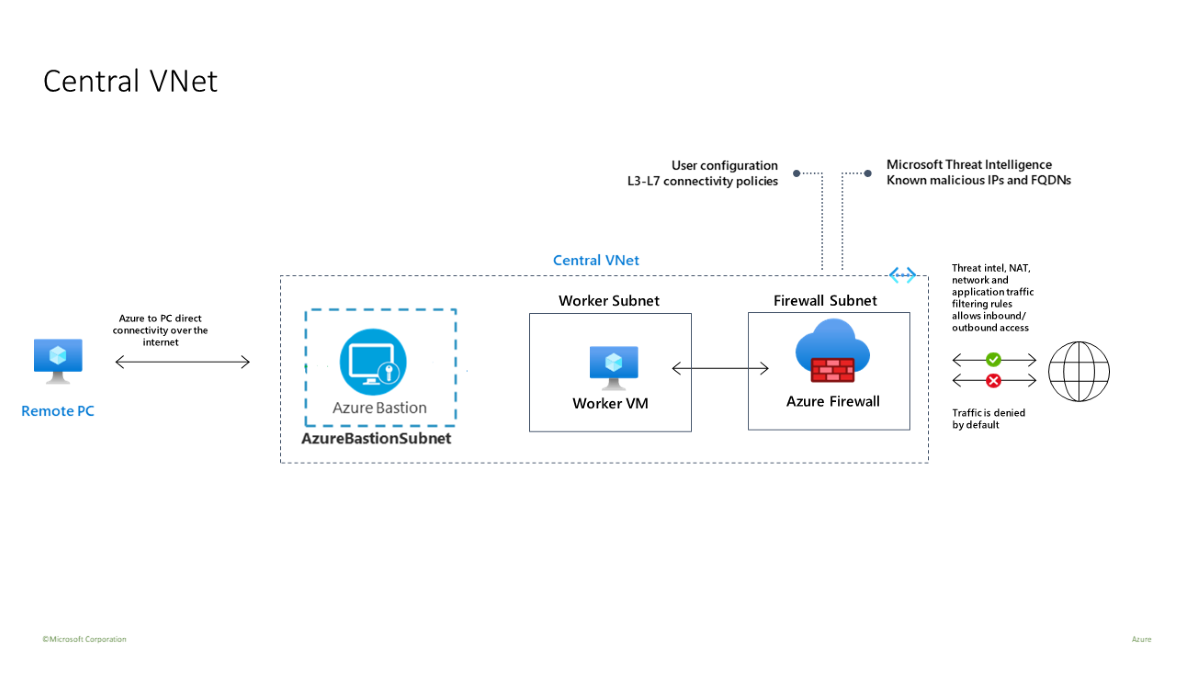

Sablonnal üzembe helyezhet egy központi virtuális hálózattal (10.0.0.0/16) rendelkező tesztkörnyezetet három alhálózattal:

- munkavállalói alhálózat (10.0.10.0/24)

- Egy Azure Bastion-alhálózat (10.0.20.0/24)

- tűzfal alhálózat (10.0.100.0/24)

Fontos

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást.

Ebben a tesztkörnyezetben egyetlen központi virtuális hálózat van használatban az egyszerűség kedvéért. A gyártási célokra csillag topológia az összekapcsolt virtuális hálózatokkal gyakoribb.

A feldolgozó virtuális gép egy ügyfél, amely HTTP/S-kéréseket küld a tűzfalon keresztül.

Előfeltételek

Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

Az infrastruktúra üzembe helyezése

A sablon egy teljes tesztelési környezetet helyez üzembe az Azure Firewall Premiumhoz idPS, TLS-ellenőrzés, URL-szűrés és webkategóriák használatával:

- egy új Prémium szintű Azure Firewall- és tűzfalszabályzat, amely előre meghatározott beállításokkal teszi lehetővé alapvető képességeinek egyszerű ellenőrzését (IDPS, TLS-vizsgálat, URL-szűrés és webkategóriák)

- üzembe helyezi az összes függőséget, beleértve a Key Vaultot és a felügyelt identitást. Éles környezetben előfordulhat, hogy ezek az erőforrások már létrehozásra kerültek, és nem szükség van rájuk ugyanabban a sablonban.

- létrehoz egy önaláírt legfelső szintű hitelesítésszolgáltatót, és üzembe helyezi azt a létrehozott Key Vaultban

- származtatott köztes hitelesítésszolgáltatót hoz létre, és üzembe helyezi egy Windows rendszerű teszt virtuális gépen (WorkerVM)

- a Bastion Host (BastionHost) is üzembe van helyezve, és a Windows tesztgéphez (WorkerVM) való csatlakozáshoz használható.

A tűzfal tesztelése

Mostantól tesztelheti az IDPS, a TLS-ellenőrzés, a webes szűrés és a webes kategóriákat.

Tűzfaldiagnosztikai beállítások hozzáadása

A tűzfalnaplók gyűjtéséhez diagnosztikai beállításokat kell hozzáadnia.

- Válassza a DemoFirewallt, majd a Figyelés területen válassza a Diagnosztikai beállítások lehetőséget.

- Válassza a Diagnosztikai beállítások megadása lehetőséget.

- A diagnosztikai beállítás neveként írja be az fw-diag nevet.

- A naplóban válassza az AzureFirewallApplicationRule és AzureFirewallNetworkRule lehetőségeket.

- A Céladatok csoportban válassza a Küldés a Log Analytics-munkaterületre lehetőséget.

- Válassza a Mentés lehetőséget.

IDPS-tesztek

Az IDPS teszteléséhez saját belső teszt webkiszolgálót kell üzembe helyeznie egy megfelelő kiszolgálótanúsítvánnyal. Ez a teszt magában foglalja a rosszindulatú forgalom webkiszolgálóra való küldését, ezért nem ajánlott ezt nyilvános webkiszolgálóra küldeni. Az Azure Firewall Premium tanúsítványkövetelményeiről további információt az Azure Firewall Premium tanúsítványai című témakörben talál.

Különböző HTTP-fejlécek vezérlésére és rosszindulatú forgalom szimulálására használható curl .

A HTTP-forgalom IDPS-ének tesztelése:

A WorkerVM virtuális gépen nyisson meg egy rendszergazdai parancssori ablakot.

Írja be a következő parancsot a parancssorba:

curl -A "HaxerMen" <your web server address>Ekkor megjelenik a webkiszolgáló válasza.

Nyissa meg az Azure Portal tűzfalhálózati szabálynaplóit az alábbi üzenethez hasonló riasztás megkereséséhez:

{ “msg” : “TCP request from 10.0.100.5:16036 to 10.0.20.10:80. Action: Alert. Rule: 2032081. IDS: USER_AGENTS Suspicious User Agent (HaxerMen). Priority: 1. Classification: A Network Trojan was detected”}Feljegyzés

Eltarthat egy ideig, mire az adatok megjelennek a naplókban. Adjon neki legalább néhány percet, hogy a naplók elkezdjék az adatok megjelenítését.

Aláírási szabály hozzáadása a 2032081-es aláíráshoz:

- Válassza a DemoFirewallPolicy lehetőséget, majd a Beállítások területen válassza az IDPS lehetőséget.

- Válassza az Aláírási szabályok lapot.

- Az Aláírás azonosítója mezőben a megnyitott szövegmezőbe írja be a 2032081-et.

- A Mód alatt válassza a Megtagadás lehetőséget.

- Válassza a Mentés lehetőséget.

- Várjon, amíg az üzembe helyezés befejeződik, mielőtt továbblép.

A WorkerVM-en futtassa újra a

curlparancsot:curl -A "HaxerMen" <your web server address>Mivel a HTTP-kérést a tűzfal letiltotta, a kapcsolat időtúllépése után a következő kimenet jelenik meg:

read tcp 10.0.100.5:55734->10.0.20.10:80: read: connection reset by peerNyissa meg a Monitornaplókat az Azure Portalon, és keresse meg a letiltott kérés üzenetét.

A HTTPS-forgalom IDPS-ének tesztelése

Ismételje meg ezeket a curl-teszteket HTTP helyett HTTPS használatával. Példa:

curl --ssl-no-revoke -A "HaxerMen" <your web server address>

Ugyanazokat az eredményeket kell látnia, mint a HTTP-tesztekkel.

TLS-vizsgálat URL-szűréssel

Az alábbi lépésekkel tesztelheti a TLS-ellenőrzést URL-szűréssel.

Szerkessze a tűzfal szabályzat alkalmazási szabályait, és adjon hozzá egy új,

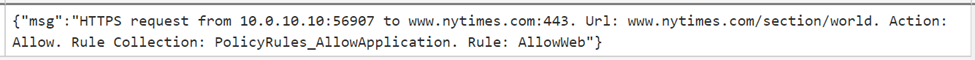

AllowURLnevű szabályt aAllowWebszabálygyűjteményben. Konfigurálja a cél URL-címétwww.nytimes.com/section/world, a forrás IP-címét*, a céltípus URL-címét, válassza a TLS-vizsgálat lehetőséget, és a http, https protokollokat.Amikor az üzembe helyezés befejeződött, nyisson meg egy böngészőt a WorkerVM-en, és a

https://www.nytimes.com/section/worldmegnyitása után ellenőrizze, hogy a HTML-válasz a várt módon jelenik-e meg a böngészőben.Az Azure Portalon az alkalmazásszabály figyelési naplóiban megtekintheti a teljes URL-címet:

Egyes HTML-lapok hiányosnak tűnhetnek, mert más elutasított URL-címekre hivatkoznak. A probléma megoldásához a következő megközelítést kell alkalmazni:

Ha a HTML-lap más tartományokra mutató hivatkozásokat tartalmaz, ezeket a tartományokat hozzáadhatja egy új alkalmazásszabályhoz, amely lehetővé teszi ezeknek a teljes tartományneveknek a elérését.

Ha a HTML-oldal al URL-címekre mutató hivatkozásokat tartalmaz, módosíthatja a szabályt, és csillagot adhat hozzá az URL-címhez. Például:

targetURLs=www.nytimes.com/section/world*Másik lehetőségként hozzáadhat egy új URL-címet a szabályhoz. Példa:

www.nytimes.com/section/world, www.nytimes.com/section/world/*

Webkategóriák tesztelése

Hozzunk létre egy alkalmazásszabályt, amely lehetővé teszi a sportwebhelyek elérését.

Nyissa meg az erőforráscsoportot a portálon, és válassza a DemoFirewallPolicy lehetőséget.

Válassza az Alkalmazásszabályok lehetőséget, majd adjon hozzá egy szabálygyűjteményt.

A Név mezőbe írja be a GeneralWeb, Priority103 értéket, a Szabálygyűjtemény csoport mezőben válassza a DefaultApplicationRuleCollectionGroup lehetőséget.

A Szabályok között a Név típusnál írja be az AllowSports, Forrás, Protokoll http, https, válassza ki a TLS-ellenőrzést, a Céltípus alatt válassza a Webkategóriákat, a Cél alatt válassza ki a Sportokat.

Válassza a Hozzáadás lehetőséget.

Amikor az üzembe helyezés befejeződött, nyissa meg a WorkerVM-et, nyisson meg egy webböngészőt, és keresse meg a következőt

https://www.nfl.com: .Látnod kellene az NFL weboldalt, és az alkalmazásszabály-naplóban látható, hogy egy Webkategória: Sport szabály megfelelt, és a kérés engedélyezve lett.