Felügyelt identitások használata az Azure Key Vault-tanúsítványok eléréséhez

A Microsoft Entra ID által létrehozott felügyelt identitás lehetővé teszi az Azure Front Door-példány számára, hogy könnyen és biztonságosan hozzáférjen más, Microsoft Entra által védett erőforrásokhoz, például az Azure Key Vaulthoz. Az Azure kezeli az identitáserőforrást, így önnek nem kell titkos kulcsokat létrehoznia vagy elforgatnia. A felügyelt identitásokról további információt az Azure-erőforrások felügyelt identitásai című témakörben talál.

Miután engedélyezte a felügyelt identitást az Azure Front Doorhoz, és megfelelő engedélyeket adott az Azure Key Vault eléréséhez, a Front Door csak felügyelt identitást használ a tanúsítványok eléréséhez. Ha nem adja hozzá a felügyelt identitás engedélyét a Key Vaulthoz, az egyéni tanúsítvány-automatikus hitelesítés és az új tanúsítványok hozzáadása a Key Vault engedélye nélkül meghiúsul. Ha letiltja a felügyelt identitást, az Azure Front Door visszatér az eredeti konfigurált Microsoft Entra-alkalmazáshoz. Ez a megoldás nem ajánlott, és a jövőben megszűnik.

Kétféle identitást adhat egy Azure Front Door-profilhoz:

A system-assigned identity is tied to your service and is deleted if your service is deleted. A szolgáltatás csak egy rendszer által hozzárendelt identitással rendelkezhet.

A user-assigned identity is a standalone Azure resource that can be assigned to your service. A szolgáltatás több felhasználó által hozzárendelt identitással is rendelkezhet.

A felügyelt identitások arra a Microsoft Entra-bérlőre vonatkoznak, ahol az Azure-előfizetést üzemeltetik. Nem frissülnek, ha egy előfizetést áthelyeznek egy másik könyvtárba. Ha áthelyez egy előfizetést, újra létre kell hoznia és újra kell konfigurálnia az identitást.

Lehetősége van az Azure Key Vault hozzáférésének konfigurálására is szerepköralapú hozzáférés-vezérléssel (RBAC) vagy hozzáférési szabályzattal.

Előfeltételek

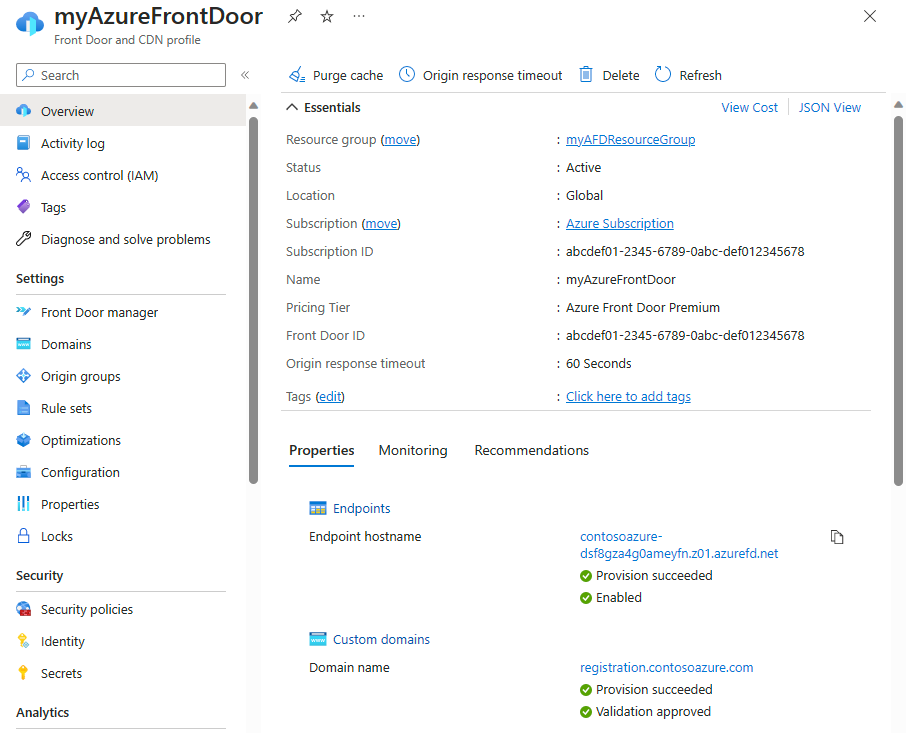

Mielőtt beállíthat felügyelt identitást az Azure Front Doorhoz, létre kell hoznia egy Azure Front Door Standard vagy Prémium profilt. Új Front Door-profil létrehozásához tekintse meg az Azure Front Door létrehozását.

Felügyelt identitás engedélyezése

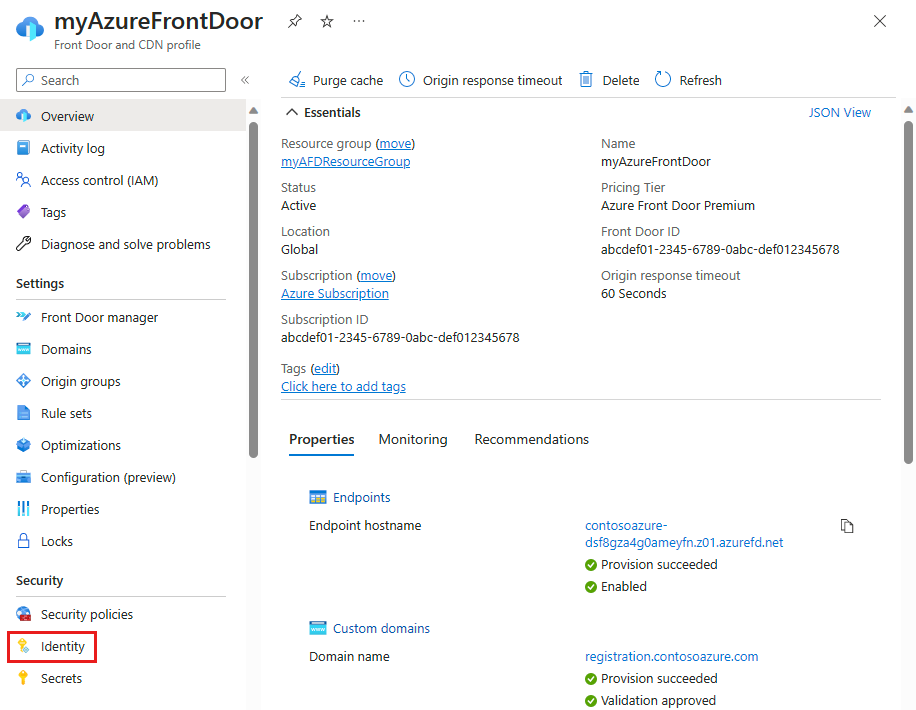

Lépjen egy meglévő Azure Front Door-profilra. A bal oldali menüpanel Biztonság területén válassza az Identitás lehetőséget.

Válasszon ki egy hozzárendelt rendszert vagy egy felhasználó által hozzárendelt felügyelt identitást.

Rendszer hozzárendelve – egy felügyelt identitás jön létre az Azure Front Door-profil életciklusához, és az Azure Key Vault elérésére szolgál.

Felhasználó által hozzárendelt – önálló felügyelt identitáserőforrással hitelesíthető az Azure Key Vault, és saját életciklusa van.

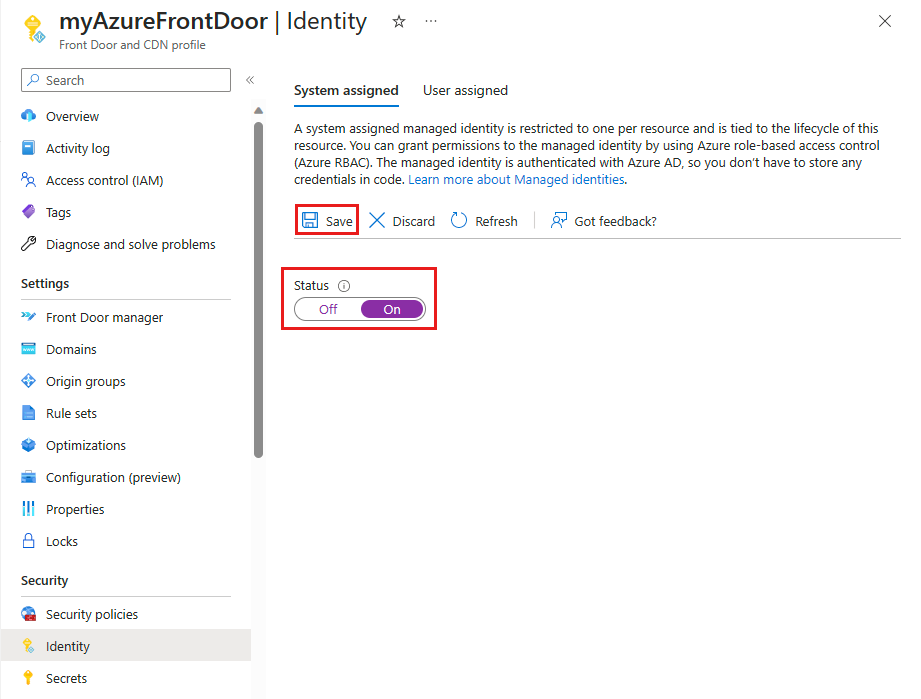

Rendszer által hozzárendelt

Állítsa be az állapotot Be állásba, majd válassza a Mentés lehetőséget.

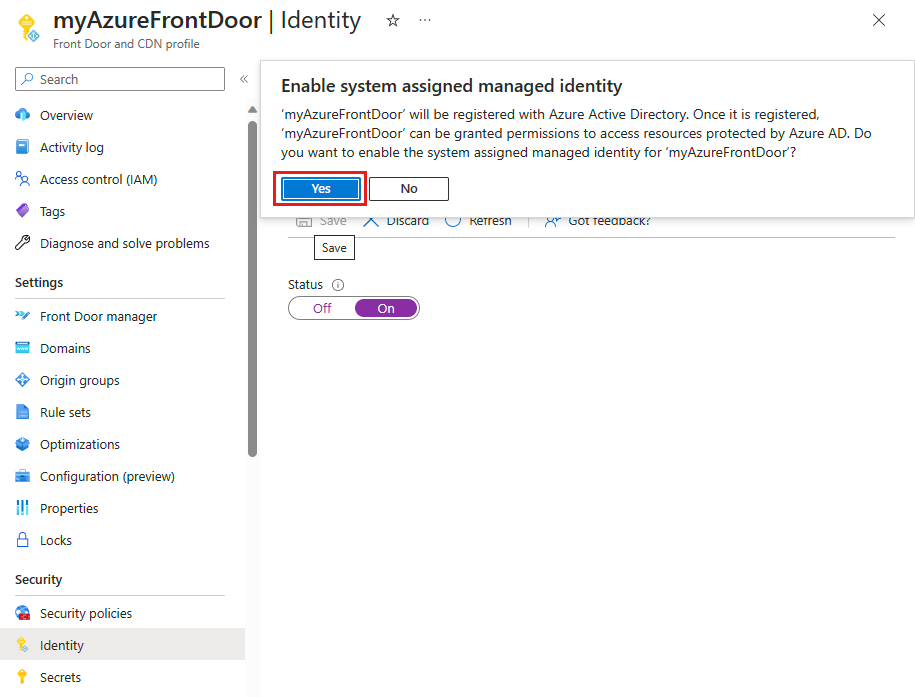

A rendszer egy üzenetben kéri, hogy erősítse meg, hogy létre szeretne hozni egy rendszer által felügyelt identitást a Front Door-profilhoz. Válassza az Igen lehetőséget a megerősítéshez.

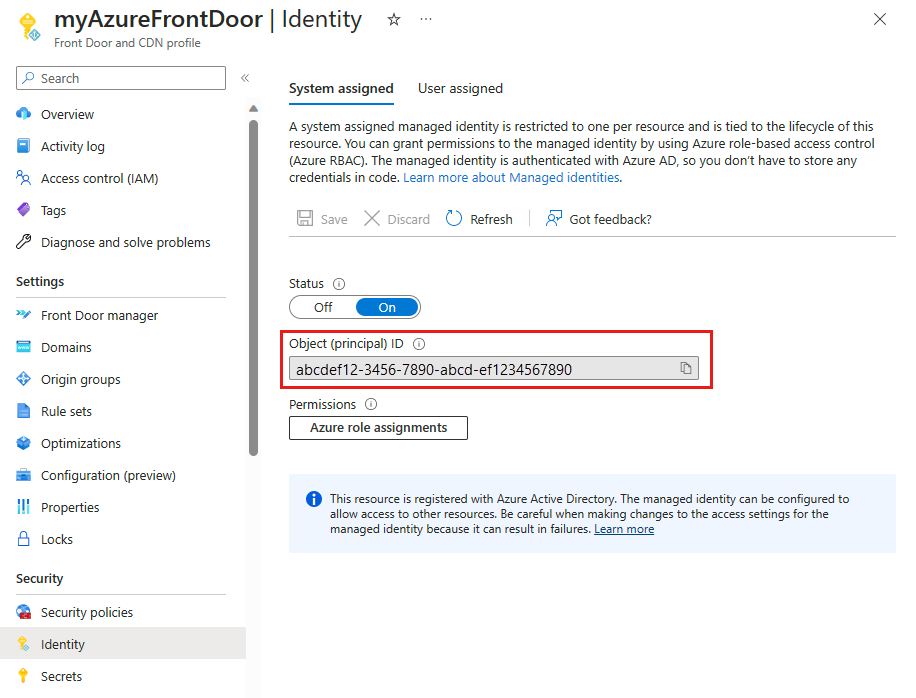

Miután létrehozta és regisztrálta a rendszer által hozzárendelt felügyelt identitást a Microsoft Entra-azonosítóval, az Objektum (egyszerű) azonosítóval hozzáférést biztosíthat az Azure Front Doornak az Azure Key Vaulthoz.

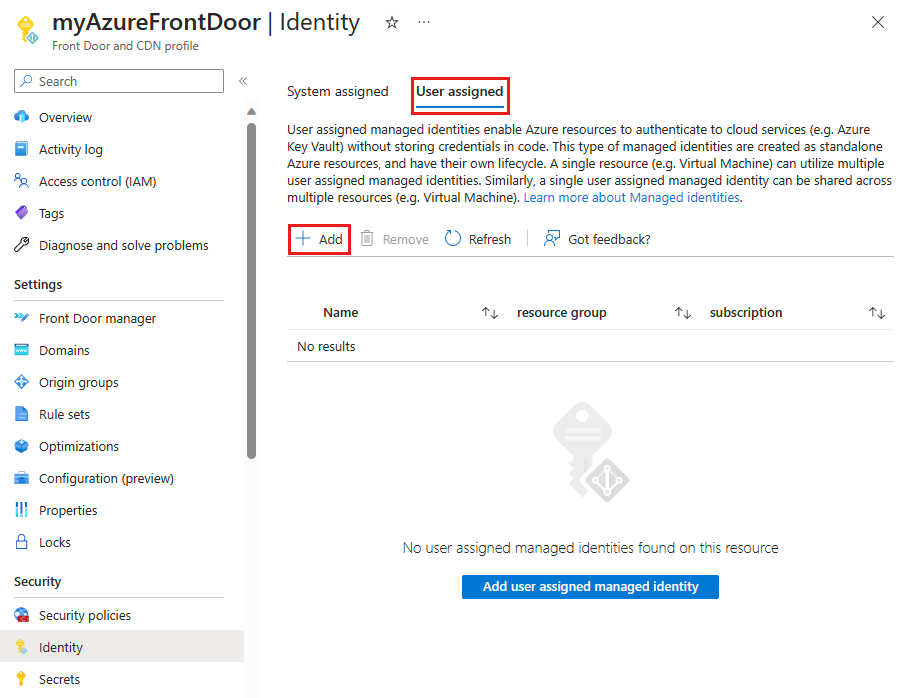

Felhasználó által hozzárendelt

Már létre kell hoznia egy felhasználó által felügyelt identitást. Új identitás létrehozásához lásd : felhasználó által hozzárendelt felügyelt identitás létrehozása.

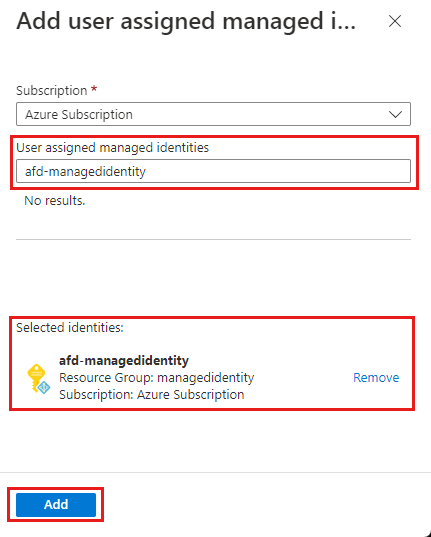

A Felhasználó által hozzárendelt lapon válassza a + Hozzáadás lehetőséget egy felhasználó által hozzárendelt felügyelt identitás hozzáadásához.

Search and select the user assigned manage identity. Ezután válassza a Hozzáadás lehetőséget a felhasználó által felügyelt identitás Azure Front Door-profilhoz való hozzáadásához.

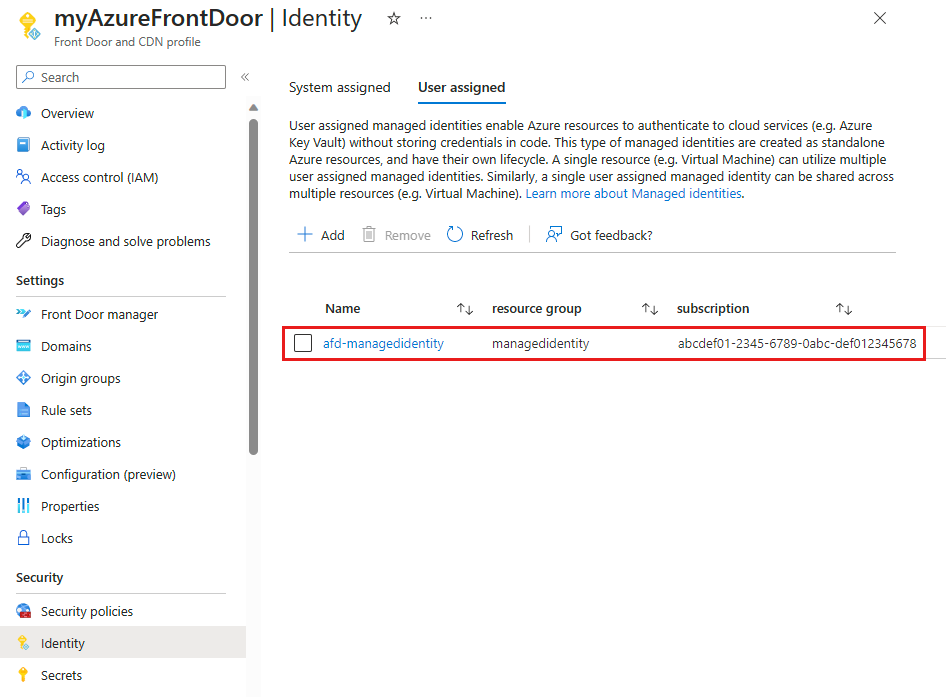

A kiválasztott felhasználó által hozzárendelt felügyelt identitás neve megjelenik az Azure Front Door-profilban.

Key Vault-hozzáférés konfigurálása

- Szerepköralapú hozzáférés-vezérlés – Azure Front Door-hozzáférés biztosítása az Azure Key Vaulthoz részletes hozzáférés-vezérléssel az Azure Resource Managerrel.

- Hozzáférési szabályzat – Natív Azure Key Vault-hozzáférés-vezérlés az Azure Front Door hozzáférésének biztosításához az Azure Key Vaulthoz.

További információ: Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) és hozzáférési szabályzat.

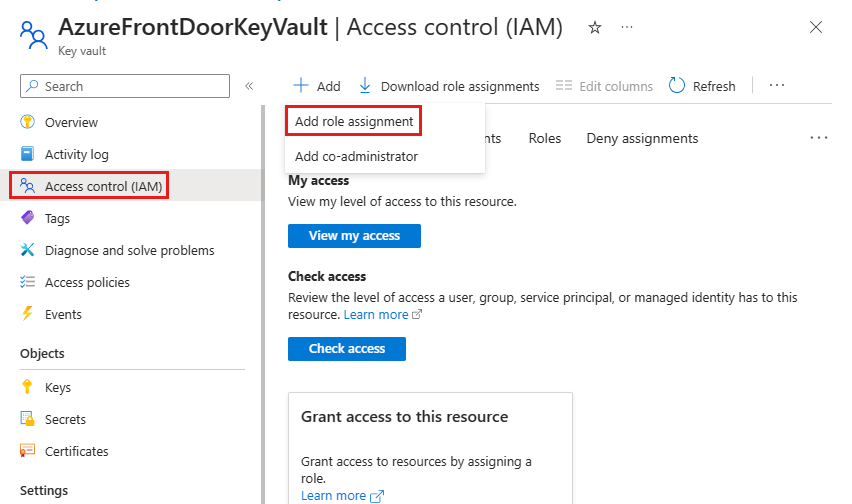

Szerepköralapú hozzáférés-vezérlés (RBAC)

Lépjen az Azure Key Vaulthoz. Válassza a Hozzáférés-vezérlés (IAM) lehetőséget a Gépház alatt, majd válassza a + Hozzáadás lehetőséget. Válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget a legördülő menüben.

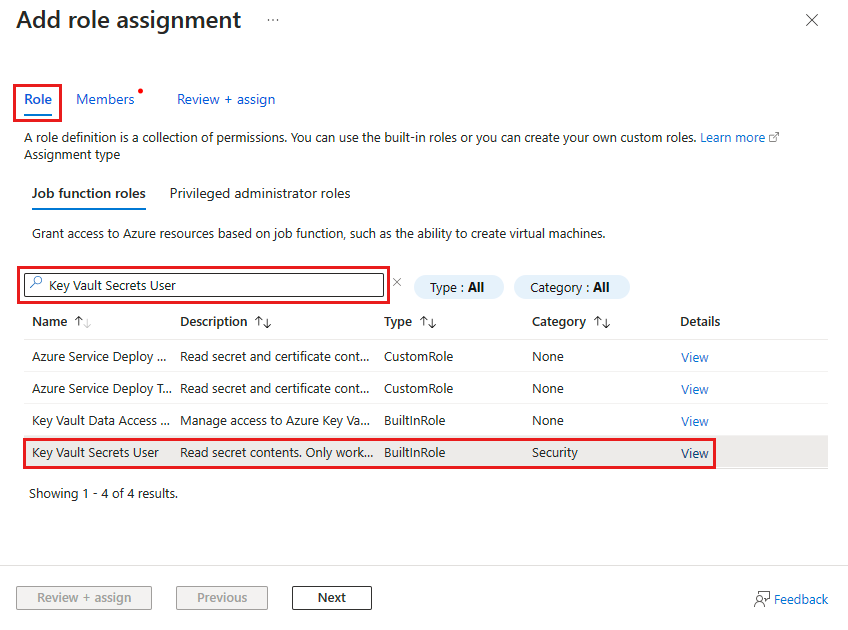

A Szerepkör-hozzárendelés hozzáadása lapon keresse meg a Key Vault titkos felhasználót a keresőmezőben. Ezután válassza ki a Key Vault titkos felhasználót a keresési eredmények közül.

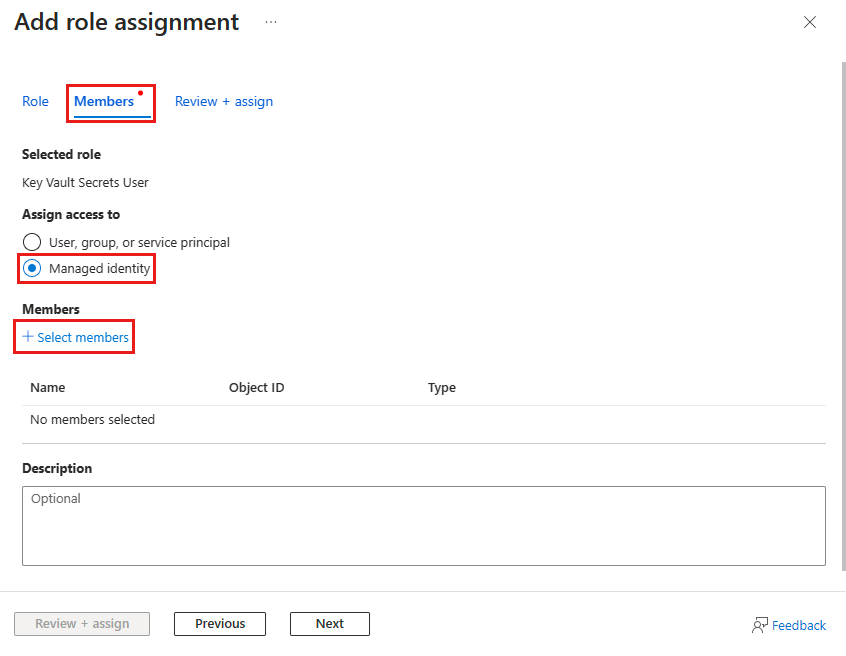

Válassza a Tagok lapot, majd a Felügyelt identitás lehetőséget. Válassza a + Tagok kijelölése lehetőséget a felügyelt identitás szerepkör-hozzárendeléshez való hozzáadásához.

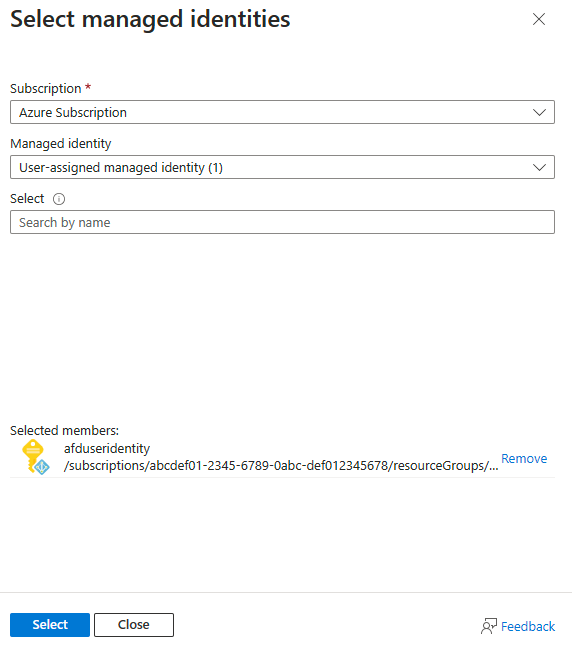

Válassza ki az Azure Front Doorhoz társított rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitást, majd válassza a Kiválasztás lehetőséget a felügyelt identitás szerepkör-hozzárendeléshez való hozzáadásához.

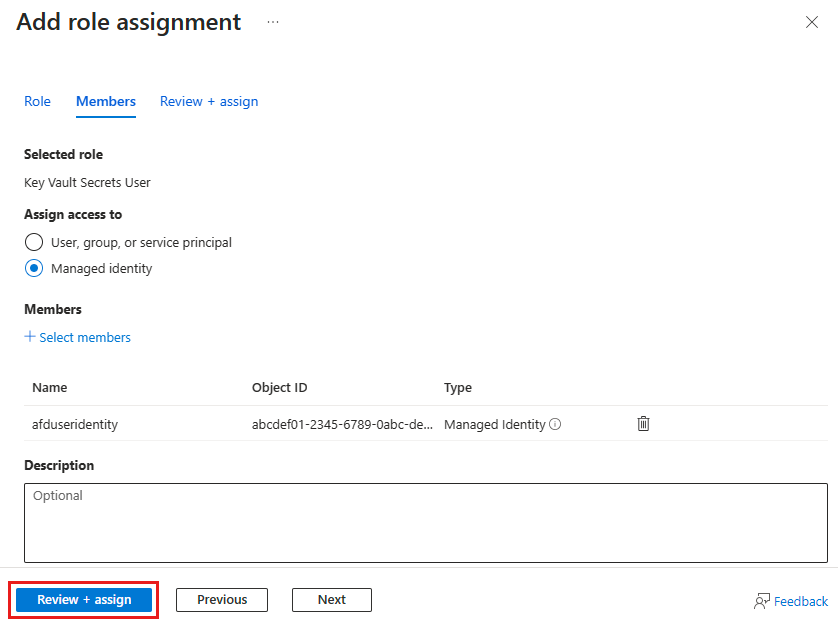

Válassza a Véleményezés + hozzárendelés lehetőséget a szerepkör-hozzárendelés beállításához.

Hozzáférési szabályzat

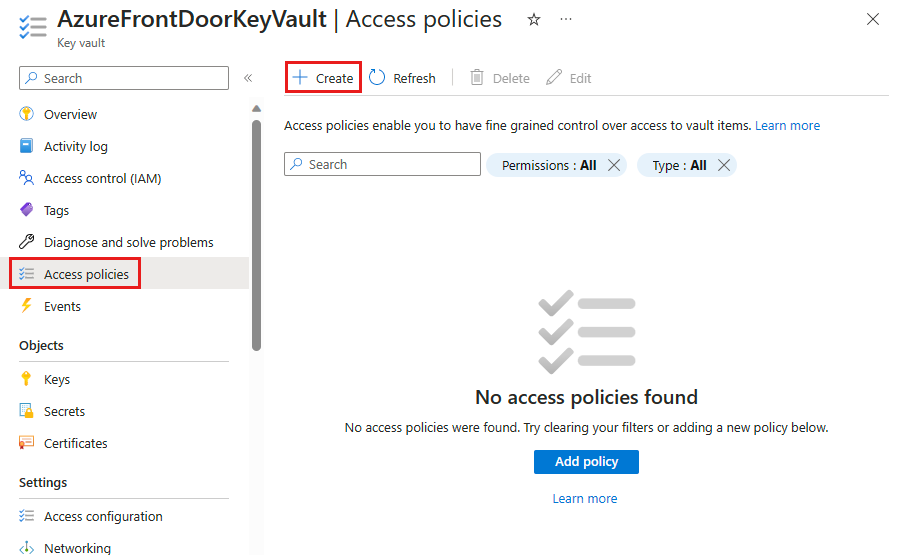

Lépjen az Azure Key Vaulthoz. Válassza a hozzáférési szabályzatokat a Gépház területen, majd válassza a + Létrehozás lehetőséget.

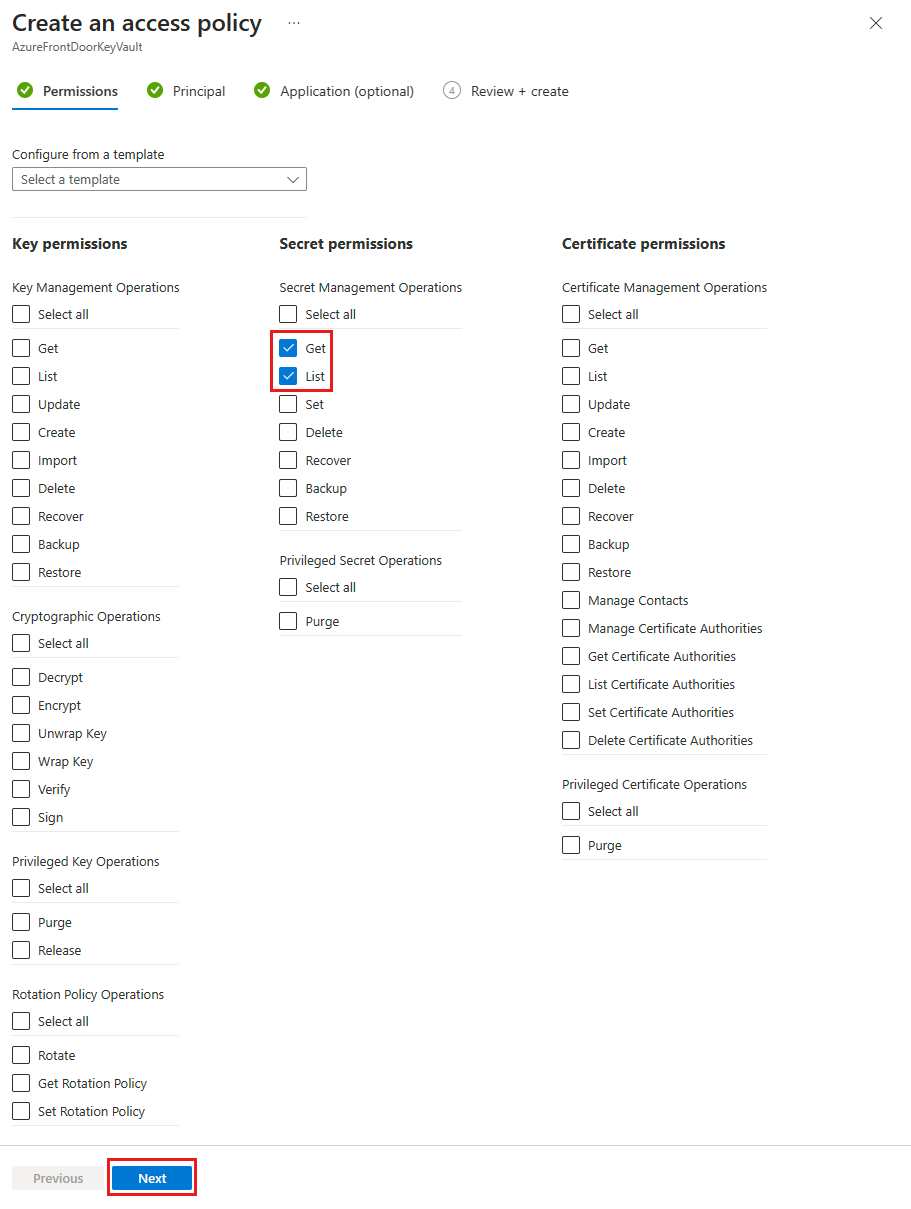

A Hozzáférési szabályzat létrehozása lap Engedélyek lapján válassza a List and Get under Secret engedélyeket. Ezután válassza a Tovább lehetőséget az egyszerű lap konfigurálásához.

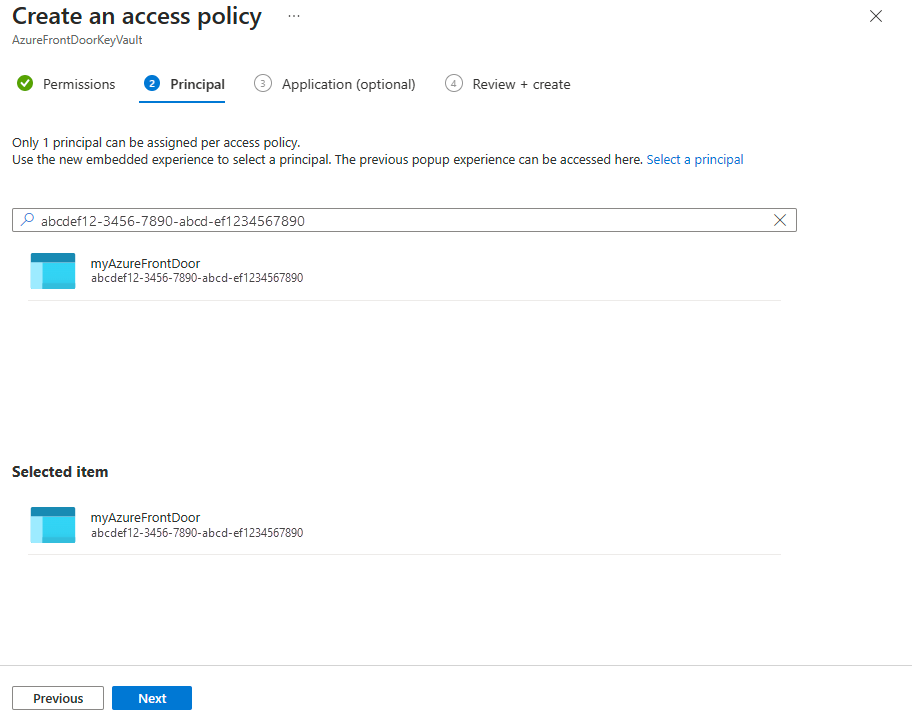

Az Egyszerű lapon illessze be az objektum (egyszerű) azonosítóját, ha rendszer által felügyelt identitást használ, vagy adjon meg egy nevet, ha felhasználó által hozzárendelt, rugalmas identitást használ. Ezután válassza a Véleményezés + létrehozás lapot. Az Alkalmazás lap kihagyva, mivel az Azure Front Door már ki van választva Önnek.

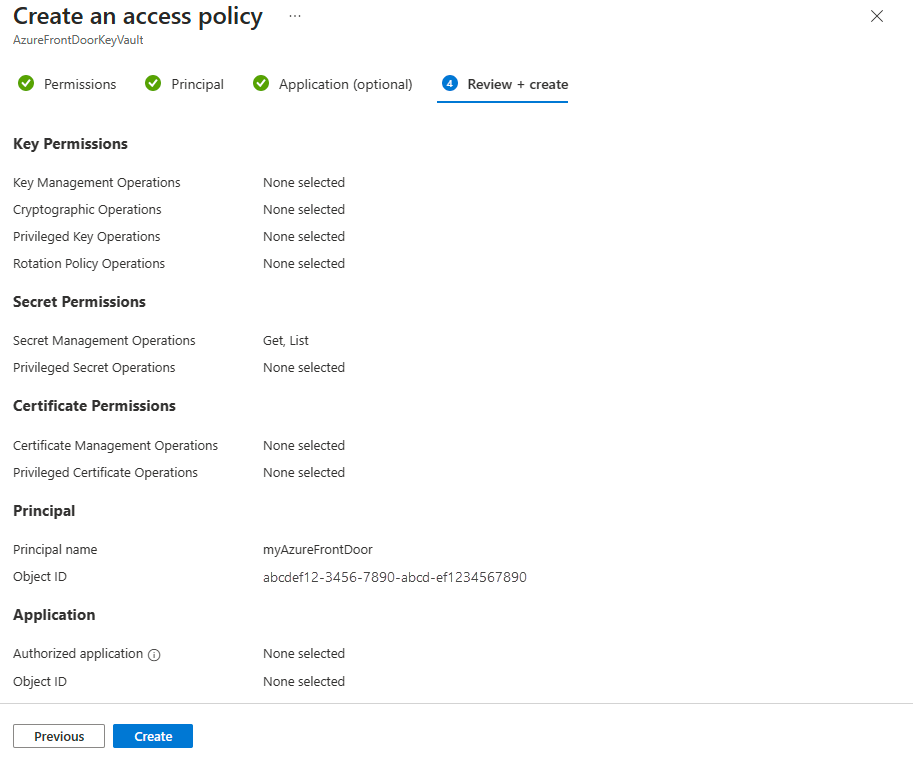

Tekintse át a hozzáférési szabályzat beállításait, majd válassza a Létrehozás lehetőséget a hozzáférési szabályzat beállításához.

Hozzáférés ellenőrzése

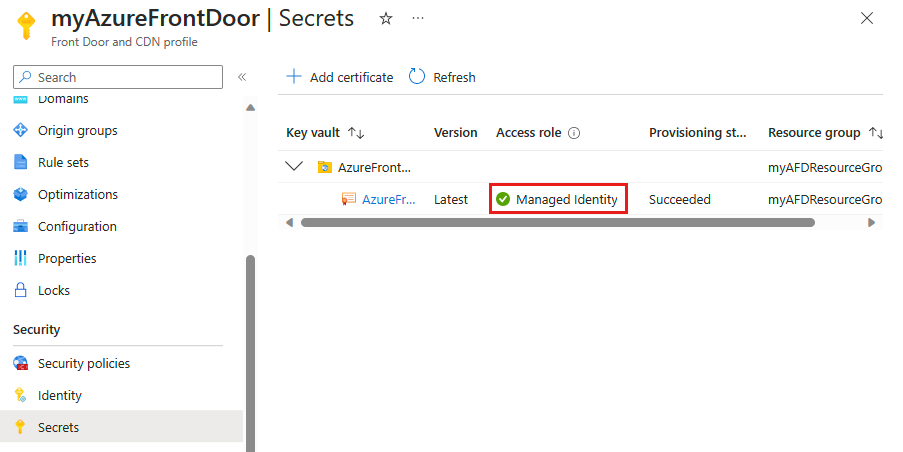

Nyissa meg a felügyelt identitást engedélyező Azure Front Door-profilt, és válassza a Titkos kulcsok lehetőséget a Biztonság területen.

Győződjön meg arról, hogy a Felügyelt identitás megjelenik a Front Doorban használt tanúsítvány Hozzáférési szerepkör oszlopában. Ha első alkalommal állítja be a felügyelt identitást, az oszlop megtekintéséhez hozzá kell adnia egy tanúsítványt a Front Doorhoz.

További lépések

- További információ a végpontok közötti TLS-titkosításról.

- Megtudhatja, hogyan konfigurálhatja a HTTPS-t egy egyéni Azure Front Door-tartományon.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: