Hálózati forgalom szabályozása az Azure HDInsightban

Az Azure-beli virtuális hálózatok hálózati forgalma a következő módszerekkel vezérelhető:

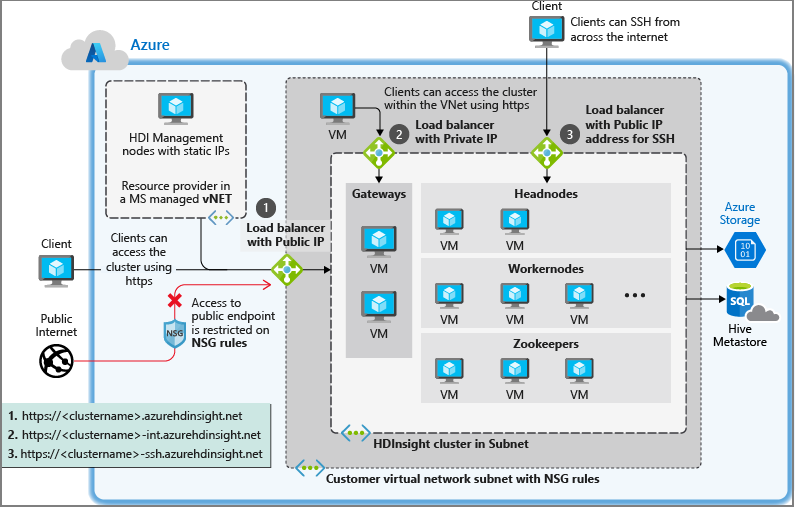

A hálózati biztonsági csoportok (NSG) lehetővé teszik a hálózati bejövő és kimenő forgalom szűrését. További információ: Hálózati forgalom szűrése hálózati biztonsági csoportok dokumentumával.

A hálózati virtuális berendezések (NVA) csak kimenő forgalommal használhatók. Az NVA-k replikálják az eszközök, például a tűzfalak és az útválasztók funkcióit. További információkért tekintse meg a Hálózati berendezések dokumentumot.

Felügyelt szolgáltatásként a HDInsight korlátlan hozzáférést igényel a HDInsight állapot- és felügyeleti szolgáltatásaihoz mind a bejövő, mind a kimenő forgalomhoz a VNET-ből. Az NSG-k használatakor gondoskodnia kell arról, hogy ezek a szolgáltatások továbbra is kommunikálhassanak a HDInsight-fürttel.

HDInsight hálózati biztonsági csoportokkal

Ha hálózati biztonsági csoportokkal szeretné szabályozni a hálózati forgalmat, a HDInsight telepítése előtt hajtsa végre a következő műveleteket:

Azonosítsa a HDInsighthoz használni kívánt Azure-régiót.

Azonosítsa a HDInsight által a régióhoz szükséges szolgáltatáscímkéket. A szolgáltatáscímkék többféleképpen is beszerezhetőek:

- Tekintse meg az Azure HDInsight hálózati biztonsági csoport (NSG) szolgáltatáscímkékben közzétett szolgáltatáscímkék listáját.

- Ha a régiója nem szerepel a listában, a Service Tag Discovery API-val keresse meg a régióhoz tartozó szolgáltatáscímkét.

- Ha nem tudja használni az API-t, töltse le a szolgáltatáscímke JSON-fájlját , és keresse meg a kívánt régiót.

Hozza létre vagy módosítsa a HDInsightot telepíteni kívánt alhálózat hálózati biztonsági csoportjait.

- Hálózati biztonsági csoportok: engedélyezze a bejövő forgalmat a 443-as porton az IP-címekről. Ez biztosítja, hogy a HDInsight felügyeleti szolgáltatások a virtuális hálózaton kívülről érjék el a fürtöt. A Kafka REST-proxyval kompatibilis fürtök esetében engedélyezze a bejövő forgalmat a 9400-as porton is. Ez biztosítja, hogy a Kafka REST proxykiszolgáló elérhető legyen.

A hálózati biztonsági csoportokkal kapcsolatos további információkért tekintse meg a hálózati biztonsági csoportok áttekintését.

A HDInsight-fürtök kimenő forgalmának szabályozása

A HDInsight-fürtök kimenő forgalmának szabályozásáról további információt az Azure HDInsight-fürtök kimenő hálózati forgalomkorlátozásának konfigurálása című témakörben talál.

Kényszerített bújtatás a helyszínre

A kényszerített bújtatás egy felhasználó által definiált útválasztási konfiguráció, amelyben az alhálózatból érkező összes forgalom egy adott hálózatra vagy helyre, például a helyszíni hálózatra vagy a tűzfalra van kényszerítve. A helyszíni adattovábbítás kényszerített bújtatása nem ajánlott a nagy mennyiségű adatátvitel és a lehetséges teljesítményhatás miatt.

Azoknak az ügyfeleknek, akik szeretnének kényszerített bújtatást beállítani, egyéni metaadattárakat kell használniuk, és be kell állítaniuk a fürt alhálózatából vagy a helyszíni hálózatból a megfelelő kapcsolatot ezekhez az egyéni metaadattárakhoz.

Az Azure Firewall UDR-beállításának példáját az Azure HDInsight-fürtök kimenő hálózati forgalomkorlátozásának konfigurálása című témakörben tekinthet meg.

Szükséges portok

Ha tűzfalat szeretne használni, és bizonyos portokon kívülről szeretné elérni a fürtöt, előfordulhat, hogy engedélyeznie kell a forgatókönyvhöz szükséges portok forgalmát. Alapértelmezés szerint nincs szükség a portok speciális szűrésére, ha az előző szakaszban ismertetett Azure-felügyeleti forgalom a 443-as porton keresztül érheti el a fürtöt.

Az egyes szolgáltatások portjainak listájáért tekintse meg az Apache Hadoop-szolgáltatások által a HDInsight-dokumentumon használt portokat.

A virtuális berendezések tűzfalszabályairól további információt a virtuális berendezés forgatókönyvének dokumentumában talál.

Következő lépések

- Az Azure-beli virtuális hálózatok létrehozásának kódmintákat és példákat az Azure HDInsight-fürtökhöz készült virtuális hálózatok létrehozása című témakörben talál.

- A HDInsight helyszíni hálózathoz való csatlakozásra való konfigurálásának teljes körű példáját lásd: Csatlakozás HDInsight helyszíni hálózathoz.

- Az Azure-beli virtuális hálózatokkal kapcsolatos további információkért tekintse meg az Azure Virtual Network áttekintését.

- A hálózati biztonsági csoportokkal kapcsolatos további információkért lásd: Hálózati biztonsági csoportok.

- A felhasználó által megadott útvonalakkal kapcsolatos további információkért lásd a felhasználó által megadott útvonalakat és az IP-továbbítást.

- A virtuális hálózatokkal kapcsolatos további információkért lásd : VNETs for HDInsight.