Biztonsági architektúra IoT-megoldásokhoz

Az IoT-megoldások tervezésekor és tervezésekor fontos tisztában lenni a lehetséges veszélyforrásokkal, és megfelelő védelemmel kell védekezni. Ha tisztában van azzal, hogy a támadók hogyan veszélyeztethetik a rendszert, a kezdetektől fogva biztosíthatja, hogy a megfelelő megoldásokat elvégezhesse.

Fenyegetésmodellezés

A Microsoft azt javasolja, hogy az IoT-megoldásterv részeként használjon fenyegetésmodellezési folyamatot. Ha nem ismeri a fenyegetésmodellezést és a biztonságos fejlesztési életciklust, tekintse meg a következőt:

- Fenyegetésmodellezés

- Ajánlott fejlesztési eljárások biztonságossá tételéhez az Azure-ban

- Útmutató az első lépésekhez

Biztonság az IoT-ben

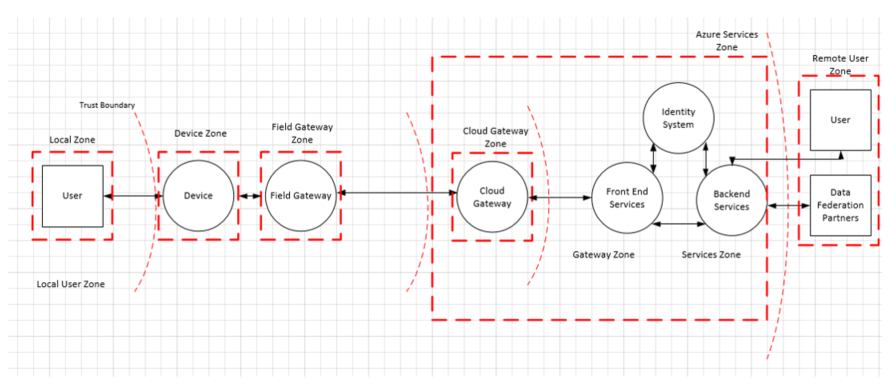

Az IoT-architektúra több zónára osztható a fenyegetésmodellezési gyakorlat részeként:

- Eszköz

- Mezőátjáró

- Felhőátjáró

- Szolgáltatás

Minden zóna gyakran rendelkezik saját adatokkal, valamint hitelesítési és engedélyezési követelményekkel. Zónákkal elkülönítheti a károkat, és korlátozhatja az alacsony megbízhatósági zónáknak a magasabb megbízhatósági zónákra gyakorolt hatását.

Minden zónát egy megbízhatósági határ választ el egymástól, amely pontozott piros vonalként jelenik meg az alábbi ábrán. Ez az adatok egyik forrásból a másikba való átmenetét jelöli. Az áttűnés során az adatokra a következő fenyegetések vonatkozhatnak:

- Identitáshamisítás

- Illetéktelen adatmódosítás

- Letagadhatóság

- Információfelfedés

- Szolgáltatásmegtagadás

- Jogosultsági szint emelése

További információkért tekintse meg a STRIDE modellt.

A STRIDE használatával modellezheti az egyes zónákon belüli egyes összetevők fenyegetéseit. A következő szakaszok részletesen ismertetik az egyes összetevőket, valamint az egyes biztonsági szempontokat és megoldásokat, amelyeket végre kell helyezni.

A cikk további része részletesebben ismerteti ezen zónák és összetevők fenyegetéseit és kockázatcsökkentéseit.

Eszközzóna

Az eszközkörnyezet az eszköz körüli terület, ahol a fizikai hozzáférés és az eszközhöz való helyi hálózati digitális hozzáférés megvalósítható. A helyi hálózat feltételezi, hogy különálló és szigetelt a nyilvános internettől , de potenciálisan át van osztva a nyilvános internettől. Az eszközkörnyezet tartalmaz minden olyan rövid hatótávolságú vezeték nélküli rádiótechnológiát, amely lehetővé teszi az eszközök egyenrangú kommunikációját. Nem tartalmaz olyan hálózatvirtualizálási technológiát, amely egy ilyen helyi hálózat illúzióját kelti. Nem tartalmaznak olyan nyilvános operátori hálózatokat, amelyekhez két eszköznek kell kommunikálnia a nyilvános hálózati térben, ha társközi kommunikációs kapcsolatot szeretnének létesíteni.

Mezőátjáró zóna

A mezőátjárók olyan eszköz-, berendezés- vagy általános célú kiszolgálói számítógépes szoftverek, amelyek kommunikációs engedélyezőként és potenciálisan eszközvezérlő rendszerként és eszközadat-feldolgozási központként is szolgálnak. A mezőátjáró zónája magában foglalja magát a mezőátjárót és a hozzá csatlakoztatott összes eszközt. A helyszíni átjárók a dedikált adatfeldolgozási létesítményeken kívül működnek, általában helyhez kötöttek, fizikai behatolásnak vannak kitéve, és korlátozott működési redundanciájuk van. A helyszíni átjáró általában olyan dolog, amelyet a támadó fizikailag szabotálhat, ha fizikai hozzáférést szerez.

A mezőátjáró abban különbözik a forgalmi útválasztóktól, hogy aktív szerepet játszik a hozzáférés és az információáramlás kezelésében. A mezőátjáró két különböző felülettel rendelkezik. Az egyik a hozzá csatlakoztatott eszközökkel néz szembe, és a zóna belsejét jelöli. A másik arcok az összes külső fél, és a peremén a zóna.

Felhőátjáró-zóna

A felhőátjárók olyan rendszerek, amelyek lehetővé teszik a több helyen üzembe helyezett eszközökről vagy helyszíni átjárókról való távoli kommunikációt. A felhőátjáró általában lehetővé teszi a felhőalapú vezérlő- és adatelemzési rendszert, vagy az ilyen rendszerek összevonását. Bizonyos esetekben a felhőátjárók azonnal megkönnyítik a különleges célú eszközökhöz való hozzáférést a terminálokról, például táblagépekről vagy telefonokról. A felhőátjáró zónában az üzemeltetési intézkedések megakadályozzák a célzott fizikai hozzáférést, és nem feltétlenül vannak kitéve nyilvános felhőinfrastruktúra számára.

A felhőátjárók leképezhetők egy hálózatvirtualizálási átfedésbe, hogy elszigetelje a felhőátjárót és annak összes csatlakoztatott eszközét vagy mezőátjáróját bármely más hálózati forgalomtól. Maga a felhőátjáró nem eszközvezérlő rendszer, nem pedig az eszközadatok feldolgozására vagy tárolására szolgáló létesítmény; ezek a létesítmények a felhőátjáróval kommunikálnak. A felhőátjáró zónája magában foglalja magát a felhőátjárót, valamint az összes helyszíni átjárót és eszközt, amely közvetlenül vagy közvetve hozzá van kapcsolva. A zóna széle egy különálló felület, amelyen minden külső fél kommunikál.

Szolgáltatási zóna

A szolgáltatás ebben a kontextusban minden olyan szoftverösszetevő vagy modul, amely egy mező- vagy felhőátjárón keresztül kapcsolódik az eszközökhöz. A szolgáltatás adatokat gyűjthet az eszközökről, és vezérelheti és vezérelheti ezeket az eszközöket. A szolgáltatás egy közvetítő, amely identitása alapján jár el az átjárók és más alrendszerek felé a következőkkel:

- Adatok tárolása és elemzése

- Parancsok kiadása az eszközökhöz adatelemzések vagy ütemezések alapján

- Információk és vezérlési képességek felfedése a jogosult végfelhasználók számára

IoT-eszközök

Az IoT-eszközök gyakran speciális célú eszközök, amelyek az egyszerű hőmérsékletérzékelőktől az összetett gyári gyártósorokig terjednek, amelyekben több ezer összetevő található. Példa az IoT-eszközök képességeire:

- Környezeti feltételek mérése és jelentése

- Esztergálási szelepek

- A servos szabályozása

- Riasztások hangjelzése

- Világítás be- és kikapcsolása

Ezeknek az eszközöknek a rendeltetése határozza meg a műszaki tervezésüket és az éles és ütemezett élettartamukhoz rendelkezésre álló költségvetést. E tényezők kombinációja korlátozza a rendelkezésre álló üzemeltetési energiaköltségvetést, a fizikai lábnyomot, valamint a rendelkezésre álló tárolási, számítási és biztonsági képességeket.

Az automatizált vagy távolról vezérelt IoT-eszközökkel kapcsolatos problémák a következők:

- Fizikai hibák

- Logikai hibák szabályozása

- Szándékos illetéktelen behatolás és manipuláció.

Ezeknek a hibáknak a következményei súlyosak lehetnek, mint például a tönkrement termelési tételek, az épületek leégtek, vagy sérülés és halál. Ezért van egy magas biztonsági sáv azoknak az eszközöknek, amelyek áthelyezik a dolgokat, vagy amelyek olyan érzékelőadatokat jelentenek, amelyek olyan parancsokat eredményeznek, amelyek a dolgok áthelyezését okozzák.

Eszközvezérlés és eszközadatok interakciói

A csatlakoztatott speciális célú eszközök jelentős számú lehetséges interakciós felülettel és interakciós mintával rendelkeznek, amelyek mindegyike olyan keretrendszert biztosít, amely biztosítja az eszközökhöz való digitális hozzáférést. A digitális hozzáférés olyan műveletekre utal, amelyeket szoftveren és hardveren keresztül hajtanak végre, nem pedig az eszközhöz való közvetlen fizikai hozzáférésen keresztül. A fizikai hozzáférést például úgy lehet szabályozni, hogy az eszközt egy ajtózárral ellátott szobába helyezik. Bár a fizikai hozzáférés nem tagadható meg szoftverrel és hardverrel, intézkedéseket lehet tenni annak érdekében, hogy a fizikai hozzáférés ne vezessen rendszer-interferencia-hez.

Az interakciós minták megismerése során azonos szintű figyelmet kell fordítania az eszközvezérlésre és az eszközadatokra . Az eszközvezérlés minden olyan információra utal, amely az eszköz viselkedésének módosítására irányul. Az eszközadatok olyan információk, amelyeket az eszköz bármely más félnek bocsát ki az állapotáról és a környezet megfigyelt állapotáról.

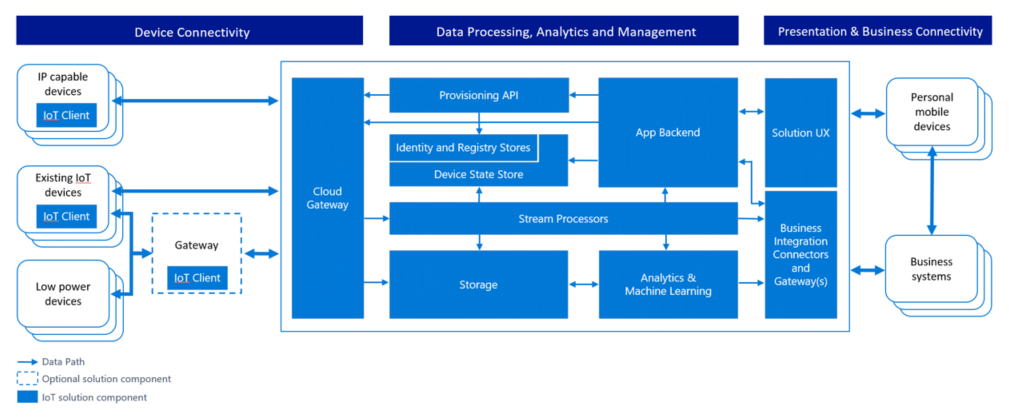

Fenyegetésmodellezés az Azure IoT referenciaarchitektúrához

Ez a szakasz az Azure IoT referenciaarchitektúrájának használatával mutatja be, hogyan gondolkodhat az IoT fenyegetésmodellezéséről és az azonosított fenyegetések elhárításáról:

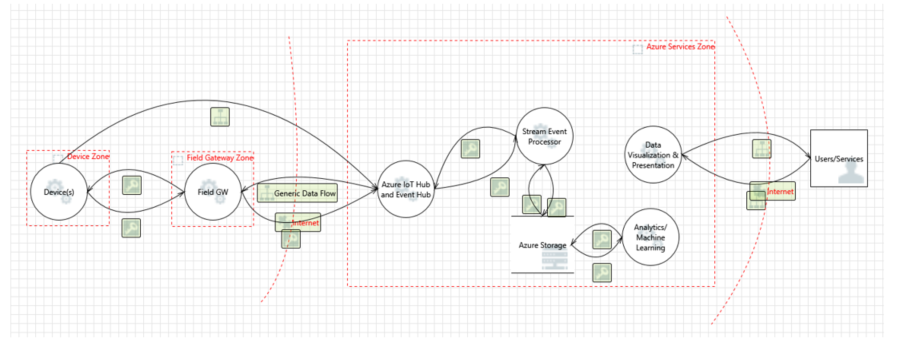

Az alábbi diagram egyszerűsített képet nyújt a referenciaarchitektúráról egy adatfolyam-diagrammodell használatával:

Az architektúra elkülöníti az eszköz és a mezőátjáró képességeit. Ezzel a módszerrel biztonságosabb helyszíni átjáróeszközöket használhat. A mezőátjáró-eszközök biztonságos protokollokkal kommunikálhatnak a felhőátjáróval, ami általában nagyobb feldolgozási teljesítményt igényel, mint egy egyszerű eszköz, például egy termosztát. A diagram Azure Services-zónájában az Azure IoT Hub szolgáltatás a felhőátjáró.

A korábban felvázolt architektúra alapján az alábbi szakaszok néhány fenyegetésmodellezési példát mutatnak be. A példák a fenyegetésmodell alapvető elemeire összpontosítanak:

- Folyamatok

- Kommunikáció

- Tárolás

Folyamatok

Íme néhány példa a folyamatok kategóriájában található fenyegetésekre. A fenyegetések a STRIDE-modell alapján vannak kategorizálva:

Hamisítás: A támadó titkosító kulcsokat nyerhet ki egy eszközről, akár szoftveres, akár hardveres szinten. A támadás ezután ezekkel a kulcsokkal éri el a rendszert egy másik fizikai vagy virtuális eszközről az eredeti eszköz identitásának használatával.

Szolgáltatásmegtagadás: Az eszköz működésképtelenné vagy kommunikációra képtelenné válik, ha zavarja a rádiófrekvenciákat vagy a vezetékeket. Egy olyan megfigyelő kamera például, amely szándékosan kiütötte a tápellátását vagy a hálózati kapcsolatát, egyáltalán nem tud adatokat jelenteni.

Illetéktelen beavatkozás: Előfordulhat, hogy a támadó részben vagy teljesen lecseréli az eszközön található szoftvert. Ha az eszköz titkosítási kulcsai elérhetők a támadók kódja számára, akkor használhatja az eszköz identitását.

Illetéktelen beavatkozás: Egy megfigyelő kamera, amely egy üres folyosó látható spektrumú képét mutatja, egy ilyen folyosó fényképére irányulhat. Egy füst- vagy tűzérzékelő jelentheti, hogy valaki öngyújtó van alatta. Mindkét esetben előfordulhat, hogy az eszköz technikailag megbízható a rendszerrel szemben, de manipulált információkat jelent.

Illetéktelen beavatkozás: A támadó kinyert titkosítási kulcsokkal elfoghatja és letilthatja az eszközről küldött adatokat, és lecserélheti az ellopott kulcsokkal hitelesített hamis adatokra.

Információfeltárás: Ha az eszköz manipulált szoftvert futtat, az ilyen manipulált szoftverek potenciálisan adatokat szivároghatnak ki jogosulatlan felek számára.

Információfelfedés: A támadók kinyert titkosítási kulcsokkal kódot injektálhatnak az eszköz és a mezőátjáró vagy a felhőátjáró közötti kommunikációs útvonalba az információk szifonálásához.

Szolgáltatásmegtagadás: Az eszköz kikapcsolható vagy olyan módba kapcsolható, ahol a kommunikáció nem lehetséges (ami sok ipari gépen szándékos).

Illetéktelen beavatkozás: Az eszköz újrakonfigurálható úgy, hogy a vezérlőrendszer számára ismeretlen állapotban működjön (az ismert kalibrációs paramétereken kívül), és így olyan adatokat adjon meg, amelyek félreérthetők

Jogosultsági szint emelése: Egy adott függvényt használó eszköz másra kényszeríthető. Például egy félúton való megnyitásra programozott szelepet meg lehet csapni, hogy teljesen megnyíljon.

Spoofing/Tampering/Repudiation: Ha nem biztonságos (ami ritkán fordul elő a fogyasztói távvezérlők esetében), a támadók névtelenül módosíthatják az eszköz állapotát. A jó ábra egy távvezérlő, amely bármilyen TV-t kikapcsolhat.

Az alábbi táblázat az ilyen fenyegetésekre vonatkozó példákat mutatja be. A fenyegetés oszlop értékei rövidítések:

- Hamisítás (S)

- Illetéktelen módosítás (T)

- Elutasítás (R)

- Információfeltárás (I)

- Szolgáltatásmegtagadás (D)

- Jogosultság emelése (E)

| Összetevő | Fenyegetés | Kockázatcsökkentés | Kockázat | Megvalósítás |

|---|---|---|---|---|

| Eszköz | V | Identitás hozzárendelése az eszközhöz és az eszköz hitelesítése | Az eszköz vagy az eszköz egy részének cseréje más eszközre. Honnan tudja, hogy a megfelelő eszközzel beszél? | Az eszköz hitelesítése a Transport Layer Security (TLS) vagy az IPSec használatával. Az infrastruktúrának támogatnia kell az előmegosztott kulcs (PSK) használatát azokon az eszközökön, amelyek nem képesek a teljes aszimmetrikus titkosítás kezelésére. Használja a Microsoft Entra ID, OAuth azonosítót. |

| TRID | Használjon illetéktelen hozzáférés-gátló mechanizmusokat az eszközre, például úgy, hogy megnehezíti a kulcsok és más titkosítási anyagok kinyerése az eszközről. | A kockázat az, ha valaki módosítja az eszközt (fizikai interferencia). Honnan tudja, hogy senki sem sérült meg az eszközön? | A leghatékonyabb megoldás egy megbízható platformmodul (TPM). A TPM tárolja a kulcsokat, de nem teszi lehetővé az olvasást. Maga a TPM azonban használhatja a kulcsokat titkosítási műveletekhez. Az eszköz memóriatitkosítása. Az eszköz kulcskezelése. A kód aláírása. | |

| E | Az eszköz hozzáférés-vezérlése. Engedélyezési séma. | Ha az eszköz lehetővé teszi az egyéni műveletek végrehajtását külső forrásból származó parancsok vagy akár sérült érzékelők alapján, lehetővé teszi, hogy a támadás olyan műveleteket végezzen, amelyek egyébként nem érhetők el. | Az eszköz engedélyezési sémája. | |

| Mezőátjáró | V | A Mezőátjáró hitelesítése a Cloud Gateway felé (például tanúsítványalapú, PSK- vagy jogcímalapú).) | Ha valaki meg tudja hamisítást okozni a Field Gatewayben, akkor bármilyen eszközként megjelenítheti magát. | TLS RSA/PSK, IPSec, RFC 4279. Az eszközök általános kulcstárolási és igazolási aggályai – a legjobb esetben a TPM használata ajánlott. 6LowPAN-bővítmény az IPSec-hez a vezeték nélküli érzékelőhálózatok (WSN) támogatásához. |

| TRID | A mezőátjáró védelme illetéktelen beavatkozás ellen (TPM) | Az olyan hamisítási támadások, amelyek becsapják a felhőátjárót, és azt hiszik, hogy a helyszíni átjáróval beszél, információfeltárást és adatmeghamisítást eredményezhet | Memóriatitkosítás, TPM-k, hitelesítés. | |

| E | Hozzáférés-vezérlési mechanizmus a Field Gatewayhez |

Kommunikáció

Íme néhány példa a kommunikációs kategóriába tartozó fenyegetésekre. A fenyegetések a STRIDE-modell alapján vannak kategorizálva:

Szolgáltatásmegtagadás: A korlátozott eszközök általában DoS-fenyegetés alatt állnak, amikor aktívan figyelik a bejövő kapcsolatokat vagy a kéretlen datagramokat a hálózaton. A támadók számos kapcsolatot nyithatnak meg párhuzamosan, és nem tudják őket kiszolgálni vagy lassan kiszolgálni, vagy kéretlen forgalommal eláraszthatják az eszközt. Az eszköz mindkét esetben működésképtelenné válik a hálózaton.

Hamisítás, információfelfedés: A korlátozott eszközök és a speciális célú eszközök gyakran rendelkeznek mindenhez tartozó biztonsági lehetőséggel, például jelszó- vagy PIN-kódvédelemmel. Néha teljesen megbíznak a hálózatban, és hozzáférést biztosítanak az információkhoz minden eszközhöz ugyanazon a hálózaton. Ha a hálózatot egy megosztott kulcs védi, amely nyilvánosságra kerül, a támadó szabályozhatja az eszközt, vagy megfigyelheti az általa továbbított adatokat.

Hamisítás: a támadó elfoghatja vagy részlegesen felülbírálhatja a közvetítést és a hamisítót.

Illetéktelen beavatkozás: A támadó elfoghatja vagy részlegesen felülbírálhatja a közvetítést, és hamis információkat küldhet.

Információfeltárás: A támadók lehallgathatják a közvetítést, és engedély nélkül szerezhetnek be információkat.

Szolgáltatásmegtagadás: A támadók blokkolhatják a közvetítési jelet, és megtagadhatják az információk terjesztését.

Az alábbi táblázat az alábbi fenyegetésekre vonatkozó példákat mutatja be:

| Összetevő | Fenyegetés | Kockázatcsökkentés | Kockázat | Megvalósítás |

|---|---|---|---|---|

| Eszköz IoT Hub | TID | (D) TLS (PSK/RSA) a forgalom titkosításához | Az eszköz és az átjáró közötti kommunikáció lehallgatása vagy megzavarása | Biztonság protokollszinten. Az egyéni protokollok használatával ki kell találnia, hogyan védheti meg őket. A legtöbb esetben a kommunikáció az eszközről az IoT Hubra történik (az eszköz kezdeményezi a kapcsolatot). |

| Eszközről eszközre | TID | (D) TLS (PSK/RSA) a forgalom titkosításához. | Adatok olvasása az eszközök közötti átvitel során. Illetéktelen hozzáférés az adatokhoz. Az eszköz túlterhelése új kapcsolatokkal | Biztonság protokollszinten (MQTT/AMQP/HTTP/CoAP). Az egyéni protokollok használatával ki kell találnia, hogyan védheti meg őket. A DoS-fenyegetés elhárításához felhőbeli vagy helyszíni átjárón keresztül kell társeszközöket létesíteni, és csak ügyfélként kell működniük a hálózat felé. Miután az átjáró közvetíti a társviszony-létesítést, közvetlen kapcsolat lehet a társviszony-létesítés között. |

| Külső entitáseszköz | TID | A külső entitás erős párosítása az eszközzel | Az eszközhöz való kapcsolat lehallgatása. Az eszköz kommunikációjának megzavarása | A külső entitás biztonságos párosítása az NFC/Bluetooth LE eszközhöz. Az eszköz működési paneljének vezérlése (Fizikai). |

| Field Gateway Cloud Gateway | TID | TLS (PSK/RSA) a forgalom titkosításához. | Az eszköz és az átjáró közötti kommunikáció lehallgatása vagy megzavarása | Biztonság protokollszinten (MQTT/AMQP/HTTP/CoAP). Az egyéni protokollok használatával ki kell találnia, hogyan védheti meg őket. |

| Eszközfelhő-átjáró | TID | TLS (PSK/RSA) a forgalom titkosításához. | Az eszköz és az átjáró közötti kommunikáció lehallgatása vagy megzavarása | Biztonság protokollszinten (MQTT/AMQP/HTTP/CoAP). Az egyéni protokollok használatával ki kell találnia, hogyan védheti meg őket. |

Tárolás

Az alábbi táblázat a tárolási fenyegetésekre vonatkozó példákat mutatja be:

| Összetevő | Fenyegetés | Kockázatcsökkentés | Kockázat | Megvalósítás |

|---|---|---|---|---|

| Eszköztároló | TRID | Tárolótitkosítás, a naplók aláírása | Adatok beolvasása a tárolóból, a telemetriai adatok illetéktelen használata. Az üzenetsorba helyezett vagy gyorsítótárazott parancsvezérlő adatok illetéktelen módosítása. A konfigurációs vagy belső vezérlőprogram frissítési csomagjainak helyi gyorsítótárazása vagy várólistára helyezése az operációs rendszer és/vagy a rendszerösszetevők sérüléséhez vezethet | Titkosítás, üzenethitelesítési kód (MAC) vagy digitális aláírás. Ahol lehetséges, erős hozzáférés-vezérlés erőforrás-hozzáférés-vezérlési listákon (ACL-eken) vagy engedélyeken keresztül. |

| Eszköz operációsrendszer-lemezképe | TRID | Operációs rendszer illetéktelen beavatkozása /az operációs rendszer összetevőinek cseréje | Írásvédett operációsrendszer-partíció, aláírt operációsrendszer-lemezkép, titkosítás | |

| Field Gateway Storage (az adatok várólistára helyezése) | TRID | Tárolótitkosítás, a naplók aláírása | Adatok beolvasása a tárolóból, a telemetriai adatok illetéktelen módosítása, az üzenetsorba helyezett vagy gyorsítótárazott parancsvezérlő adatok módosítása. A konfigurációs vagy belső vezérlőprogram frissítési csomagjainak (eszközökre vagy mezőátjárókra szánt) helyi gyorsítótárazása vagy várólistára helyezése az operációs rendszer és/vagy rendszerösszetevők sérüléséhez vezethet | BitLocker |

| Mezőátjáró operációs rendszer képe | TRID | Operációs rendszer illetéktelen beavatkozása /az operációs rendszer összetevőinek cseréje | Írásvédett operációsrendszer-partíció, aláírt operációsrendszer-lemezkép, titkosítás |

Következő lépések

Az IoT-biztonságról az alábbiakban olvashat bővebben: