Hálózatelkülönítés a prompt folyamatban

A parancssori folyamatot privát hálózatokkal is biztonságossá teheti. Ez a cikk a parancssori folyamat magánhálózatok által védett környezetben való használatára vonatkozó követelményeket ismerteti.

Érintett szolgáltatások

Ha parancssori folyamattal fejleszti az LLM-alkalmazást, biztonságos környezetet szeretne. Az alábbi szolgáltatásokat hálózati beállítással priváttá teheti.

- Munkaterület: Az Azure Machine Learning-munkaterület privátként is létrehozható, és korlátozható a bejövő és kimenő forgalom.

- Számítási erőforrás: a számítási erőforrás bejövő és kimenő szabályát is korlátozhatja a munkaterületen.

- Tárfiók: a tárfiók elérhetőségét egy adott virtuális hálózatra korlátozhatja.

- Tárolóregisztrációs adatbázis: a tárolóregisztrációs adatbázist virtuális hálózattal is biztonságossá teheti.

- Végpont: korlátozhatja az Azure-szolgáltatásokat vagy az IP-címet a végpont eléréséhez.

- Az Azure Cognitive Serviceshez, például az Azure OpenAI-hoz, az Azure-tartalombiztonsághoz és az Azure AI Search-hez kapcsolódóan a hálózati konfigurációval privátsá teheti őket, majd privát végponttal engedélyezheti, hogy az Azure Machine Tanulás-szolgáltatások kommunikáljanak velük.

- Egyéb nem Azure-erőforrások, például SerpAPI stb. Ha szigorú kimenő szabálya van, a hozzáféréshez teljes tartománynév-szabályt kell hozzáadnia.

Különböző hálózati beállítások beállítása

Az Azure Machine Learningben két lehetőségünk van a hálózatelkülönítés biztonságossá tételére, a saját hálózat használatára vagy a munkaterület által felügyelt virtuális hálózat használatára. További információ a munkaterület erőforrásainak biztonságossá tételéről.

Az alábbi táblázat bemutatja a különböző hálózati beállításokat a parancssori folyamathoz.

| Bejövő forgalom | Kimenő forgalom | Számítási típus a létrehozásban | Számítási típus következtetése | A munkaterület hálózati beállításai |

|---|---|---|---|---|

| Nyilvános | Nyilvános | Kiszolgáló nélküli (ajánlott), számítási példány | Felügyelt online végpont (ajánlás), K8s online végpont | Felügyelt (ajánlott) /Saját tulajdonú |

| Személyes | Nyilvános | Kiszolgáló nélküli (ajánlott), számítási példány | Felügyelt online végpont (ajánlás), K8s online végpont | Felügyelt (ajánlott) /Saját tulajdonú |

| Nyilvános | Személyes | Kiszolgáló nélküli (ajánlott), számítási példány | Felügyelt online végpont | Felügyelt |

| Személyes | Személyes | Kiszolgáló nélküli (ajánlott), számítási példány | Felügyelt online végpont | Felügyelt |

- Privát virtuális hálózat esetén javasoljuk, hogy munkaterület-kompatibilis felügyelt virtuális hálózatot használjon. Ez a legegyszerűbb módja a munkaterület és a kapcsolódó erőforrások védelmének.

- Egy munkaterülettel is rendelkezhet, amely lehetővé teszi a folyamat gyors létrehozását a virtuális hálózattal, egy másik munkaterülettel pedig a folyamat gyors üzembe helyezéséhez felügyelt online végpont és munkaterület által felügyelt virtuális hálózat használatával.

- Nem támogattuk a vegyes használatot a felügyelt virtuális hálózattal, és saját virtuális hálózatot hoztunk létre egyetlen munkaterületen. Mivel a felügyelt online végpont csak a felügyelt virtuális hálózatot támogatja, nem helyezhet üzembe parancssori folyamatot a felügyelt online végponton a munkaterületen, amely engedélyezte a saját virtuális hálózatát.

Biztonságos parancssori folyamat munkaterület által felügyelt virtuális hálózattal

A munkaterület által felügyelt virtuális hálózat az ajánlott módszer a hálózatelkülönítés támogatására a parancssori folyamatban. A munkaterület biztonságossá tételéhez egyszerű konfigurációt biztosít. Miután engedélyezte a felügyelt virtuális hálózatot a munkaterület szintjén, az ugyanabban a virtuális hálózatban lévő munkaterülethez kapcsolódó erőforrások ugyanazt a hálózati beállítást fogják használni a munkaterület szintjén. A munkaterületet úgy is konfigurálhatja, hogy privát végpontot használjon más Azure-erőforrások, például az Azure OpenAI, az Azure tartalombiztonság és az Azure AI Search eléréséhez. Az FQDN-szabályt úgy is konfigurálhatja, hogy jóváhagyja a nem Azure-beli erőforrások felé irányuló kimenő forgalmat, például a SerpAPI-t stb.

A munkaterület által felügyelt virtuális hálózat engedélyezéséhez kövesse a Munkaterület által kezelt hálózatelkülönítés témakört.

Fontos

A felügyelt virtuális hálózat létrehozását a rendszer elhalasztja, amíg létre nem jön egy számítási erőforrás, vagy manuálisan nem indítja el a kiépítést. A következő paranccsal manuálisan aktiválhatja a hálózat kiépítését.

az ml workspace provision-network --subscription <sub_id> -g <resource_group_name> -n <workspace_name>Munkaterületi MSI hozzáadása mint

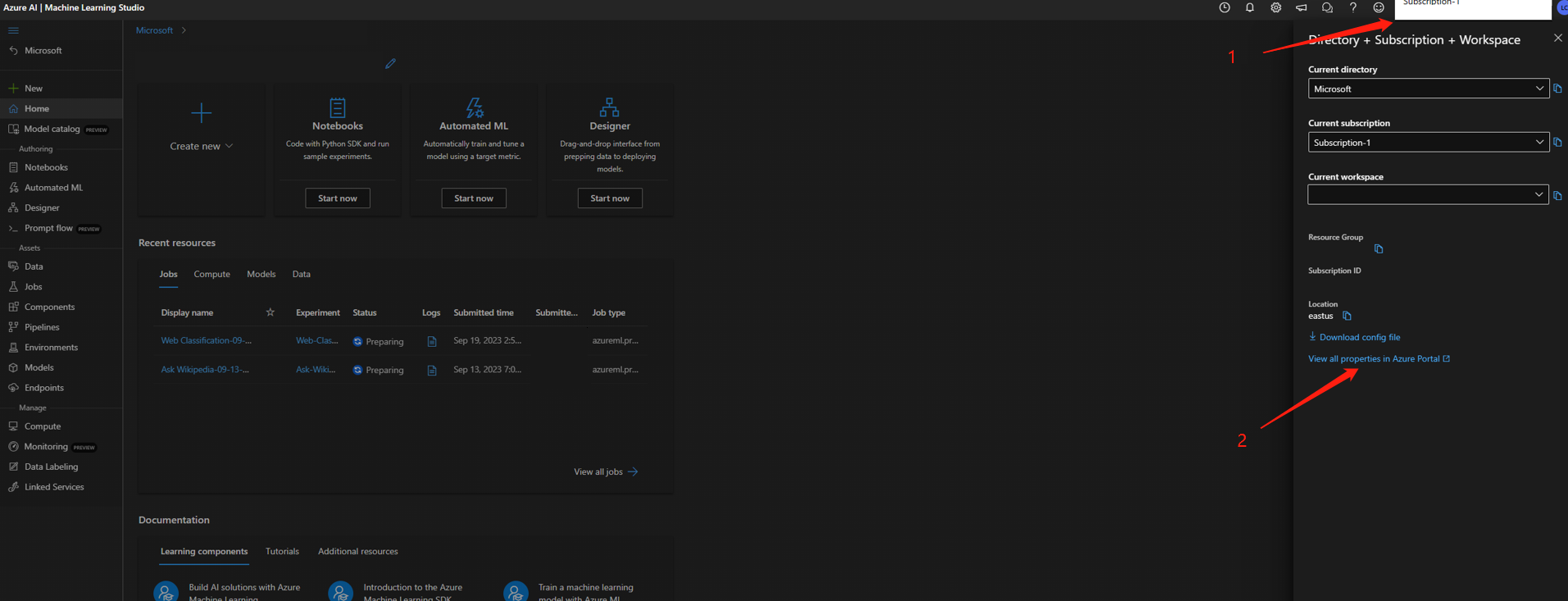

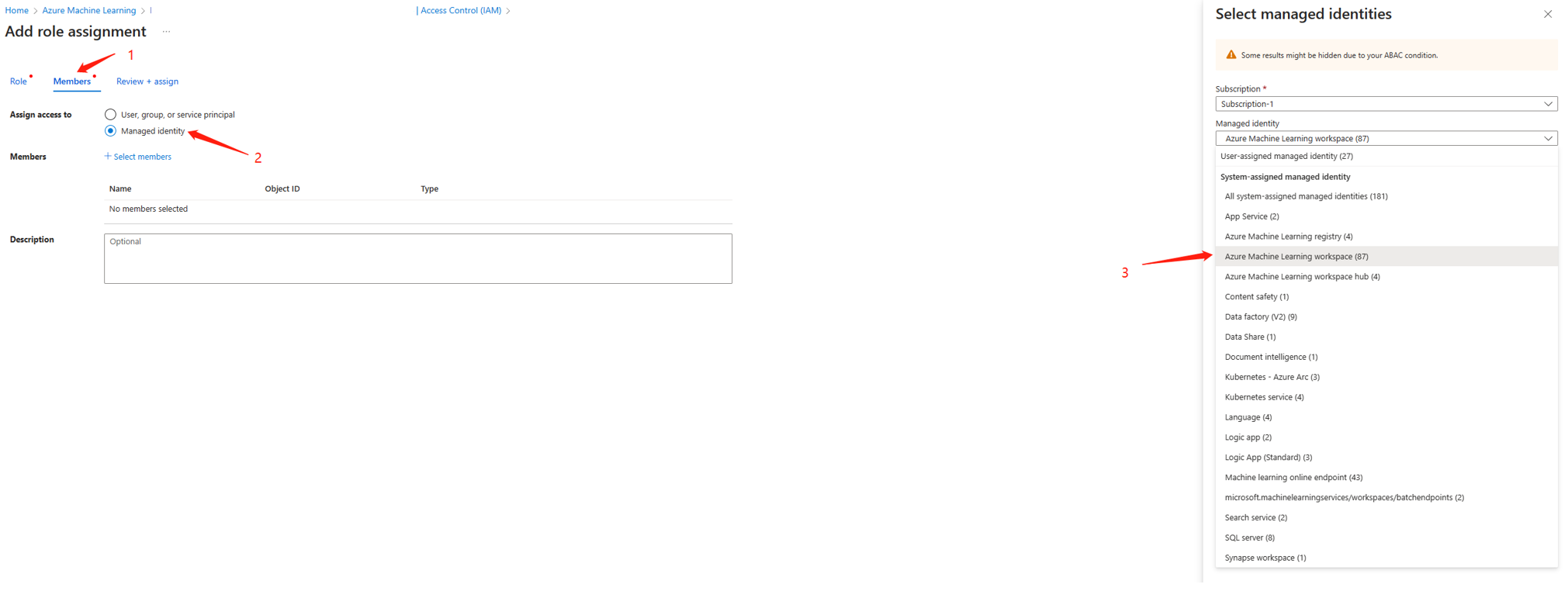

Storage File Data Privileged Contributora munkaterülethez kapcsolt tárfiókhoz.2.1 Nyissa meg az Azure Portalt, keresse meg a munkaterületet.

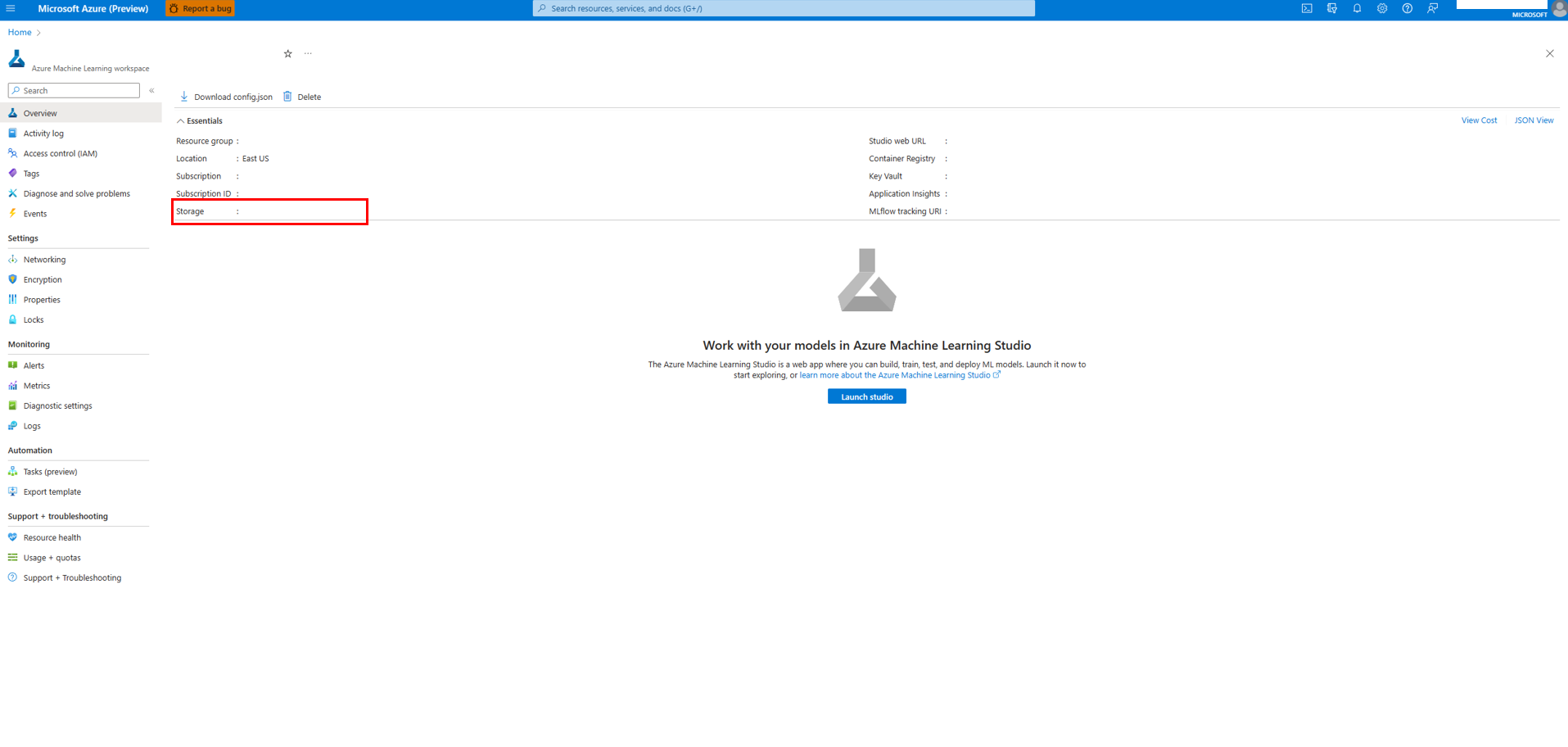

2.2 Keresse meg a munkaterülethez társított tárfiókot.

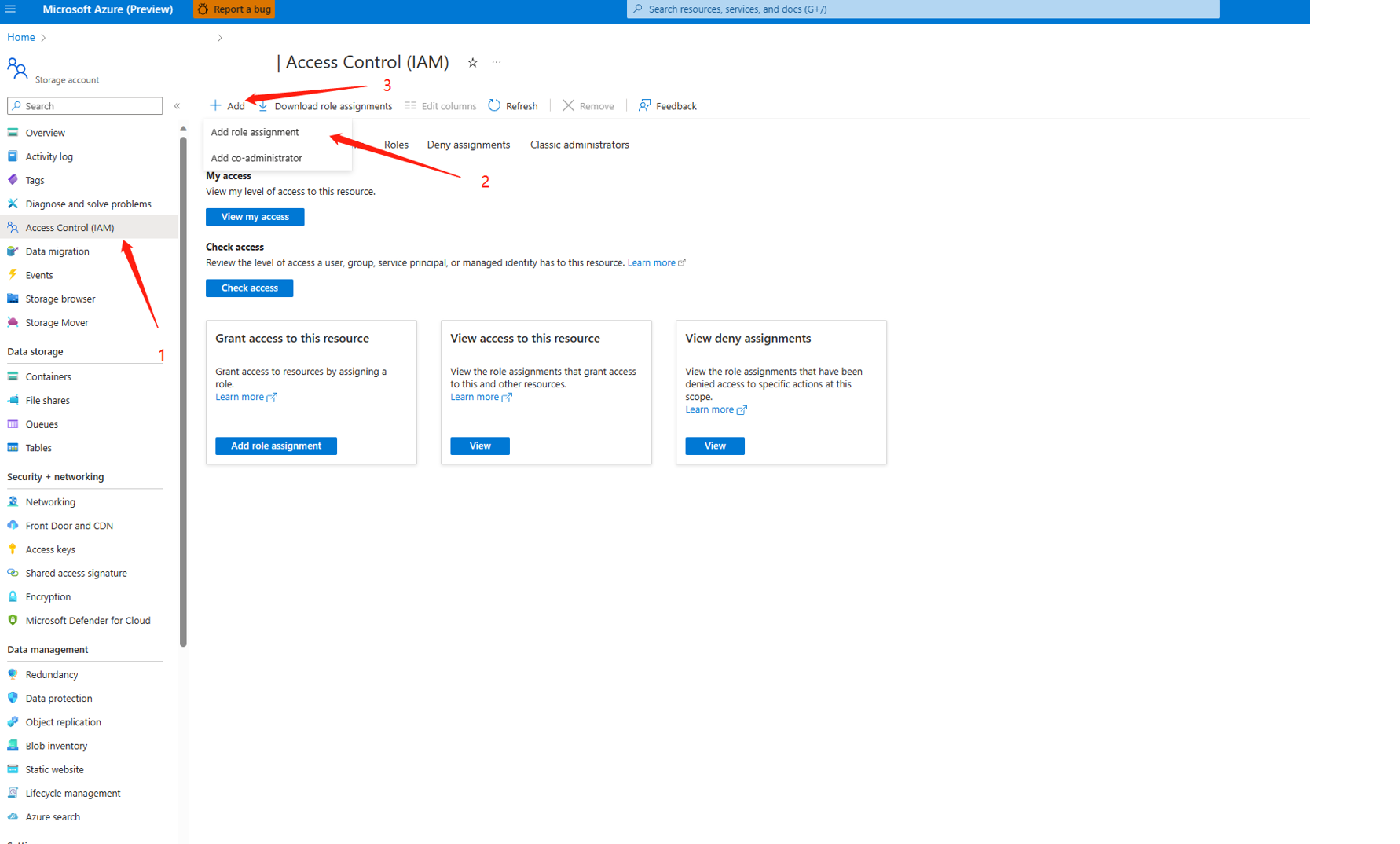

2.3 Ugrás a tárfiók szerepkör-hozzárendelési oldalára.

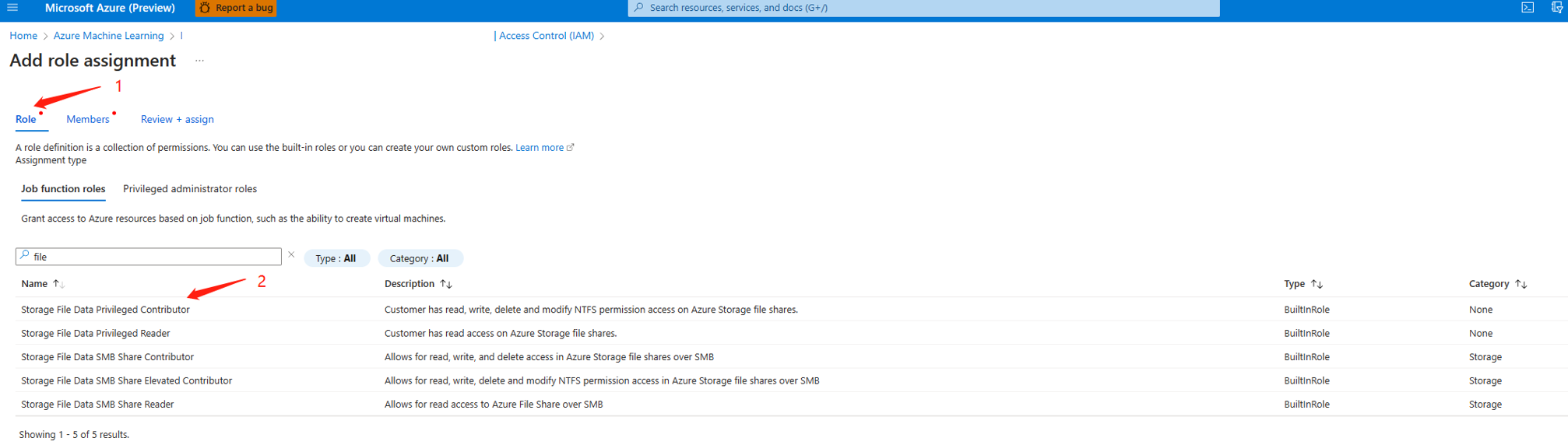

2.4 A tárfájladatok kiemelt közreműködői szerepkörének megkeresése.

2.5 Tárfájladatok kiemelt közreműködői szerepkörének hozzárendelése a munkaterület felügyelt identitásához.

Feljegyzés

A művelet érvénybe lépése több percet is igénybe vehet.

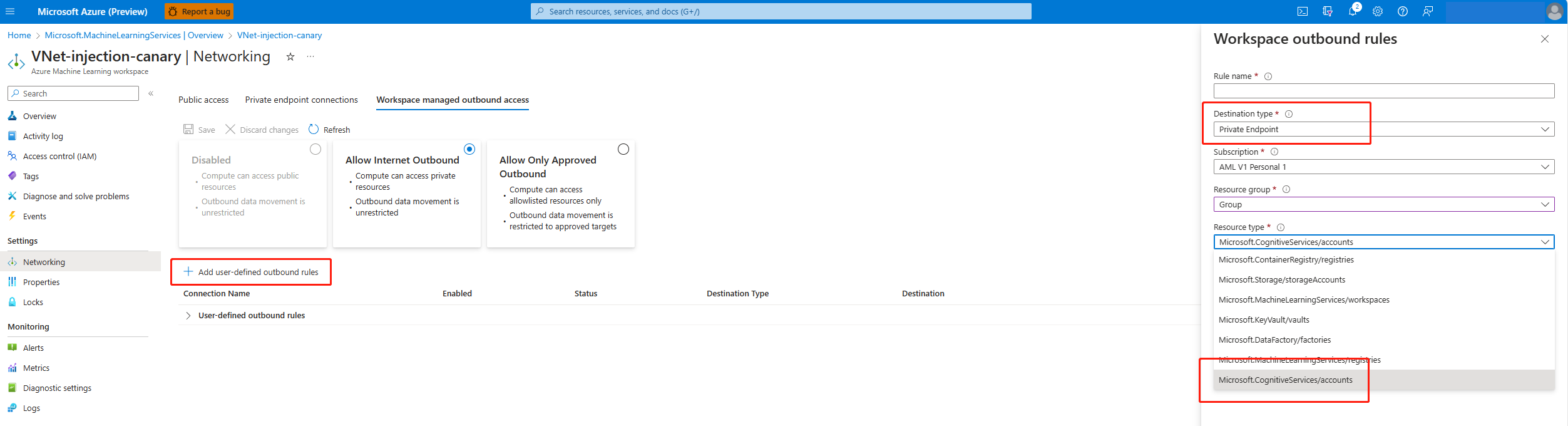

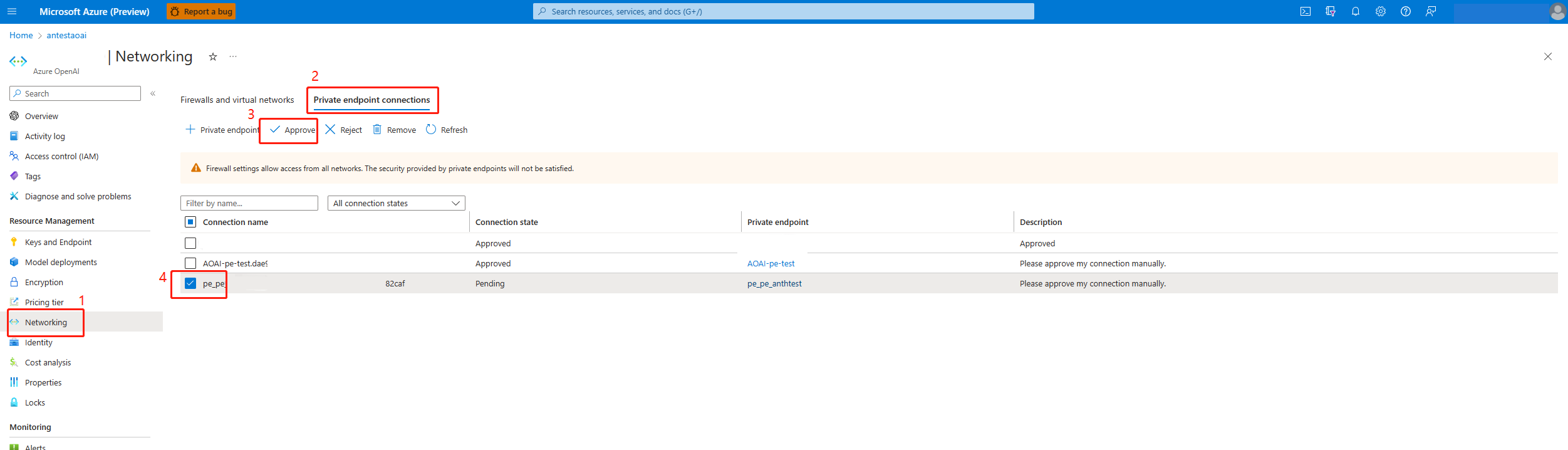

Ha privát Azure Cognitive Services-segítségével szeretne kommunikálni, hozzá kell adnia a kapcsolódó felhasználó által definiált kimenő szabályokat a kapcsolódó erőforráshoz. Az Azure Machine Learning-munkaterület privát végpontot hoz létre a kapcsolódó erőforrásban, automatikus jóváhagyással. Ha az állapot függőben beragad, lépjen a kapcsolódó erőforrásra a privát végpont manuális jóváhagyásához.

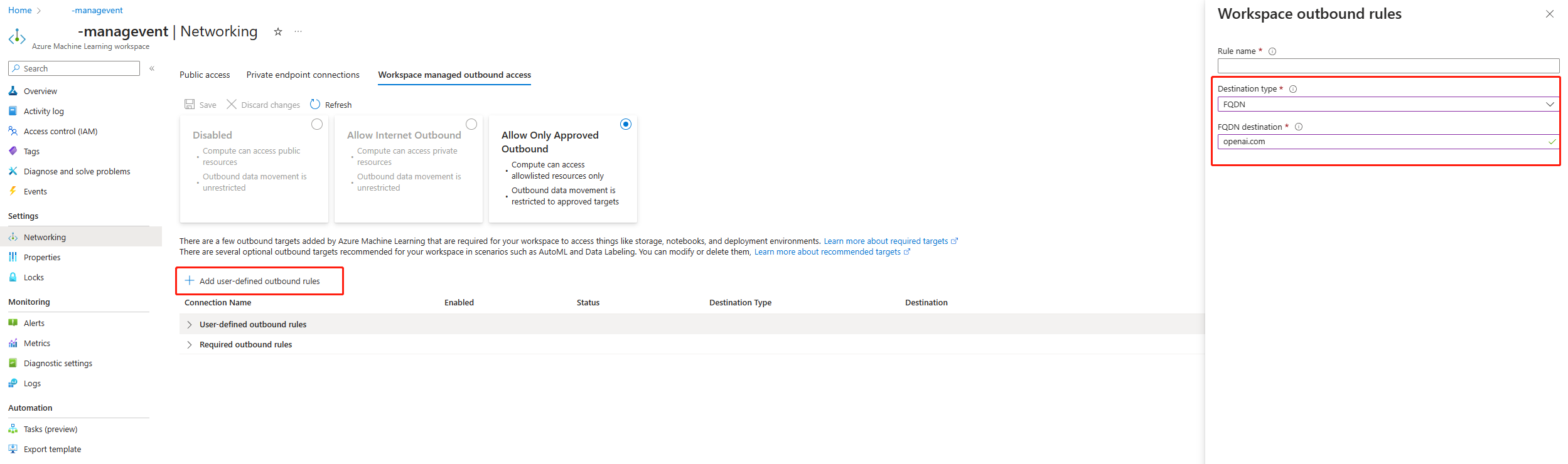

Ha a kimenő forgalmat úgy korlátozza, hogy csak bizonyos célállomásokat engedélyez, akkor hozzá kell adnia egy megfelelő, felhasználó által meghatározott kimenő szabályt a releváns FQDN engedélyezéséhez.

A felügyelt VNet-et engedélyező munkaterületeken csak felügyelt online végponton lehet prompt folyamatot üzembe helyezni. A felügyelt online végpont biztonságossá tételéhez kövesse a felügyelt online végpontok biztonságossá tételét hálózatelkülönítéssel .

A biztonságos parancssori folyamat saját virtuális hálózatot használ

Az Azure Machine Learning kapcsolódó erőforrások privátként való beállításáról lásd: Biztonságos munkaterület-erőforrások.

Ha szigorú kimenő szabálya van, győződjön meg arról, hogy megnyitotta a szükséges nyilvános internet-hozzáférést.

Munkaterületi MSI hozzáadása mint

Storage File Data Privileged Contributora munkaterülethez kapcsolt tárfiókhoz. Kövesse a 2. lépést a biztonságos parancssori folyamatban a munkaterület által felügyelt virtuális hálózattal.Ha kiszolgáló nélküli számítási típust használ a folyamatkészítésben, az egyéni virtuális hálózatot munkaterületszinten kell beállítania. További információ az Azure Machine Tanulás betanítási környezetének biztonságossá tételéről virtuális hálózatokkal

serverless_compute: custom_subnet: /subscriptions/<sub id>/resourceGroups/<resource group>/providers/Microsoft.Network/virtualNetworks/<vnet name>/subnets/<subnet name> no_public_ip: false # Set to true if you don't want to assign public IP to the computeEközben követheti a privát Azure Cognitive Services szolgáltatásokat, hogy priváttá tegye őket.

Ha a saját virtuális hálózata által védett munkaterületen szeretné üzembe helyezni a prompt folyamatot, üzembe helyezheti az ugyanazon a virtuális hálózaton található AKS-fürtön. Az AKS-fürt biztonságossá tételéhez kövesse a biztonságos Azure Kubernetes Service dedukciós környezetét További információ az ASK-fürt parancssori folyamatának kódon keresztüli üzembe helyezéséről.

Létrehozhat privát végpontot ugyanabban a virtuális hálózatban, vagy virtuális társhálózat létesítése révén elérheti, hogy kommunikáljanak egymással.

Ismert korlátozások

- Az AI Studio nem támogatja a saját virtuális hálózatát, csak a munkaterület által felügyelt virtuális hálózatot támogatja.

- A kijelölt kimenő forgalommal rendelkező felügyelt online végpont csak felügyelt virtuális hálózattal rendelkező munkaterületet támogat. Ha saját virtuális hálózatot szeretne használni, akkor szüksége lehet egy munkaterületre a prompt folyamat létrehozásához a saját virtuális hálózatával, és egy másik munkaterületre a prompt folyamat telepítéséhez a felügyelt online végpont segítségével, a munkaterület által felügyelt virtuális hálózattal.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: