Munkaterület felügyelt virtuális hálózatának elkülönítése

ÉRVÉNYES: Azure CLI ml-bővítmény v2 (aktuális)

Azure CLI ml-bővítmény v2 (aktuális) Python SDK azure-ai-ml v2 (aktuális)

Python SDK azure-ai-ml v2 (aktuális)

Az Azure Machine Learning támogatja a felügyelt virtuális hálózatok (felügyelt virtuális hálózatok) elkülönítését. A felügyelt virtuális hálózatok elkülönítése leegyszerűsíti és automatizálja a hálózatelkülönítési konfigurációt egy beépített, munkaterületszintű Azure Machine Learning által felügyelt virtuális hálózattal. A felügyelt virtuális hálózat védi a felügyelt Azure Machine Learning-erőforrásokat, például számítási példányokat, számítási fürtöket, kiszolgáló nélküli számításokat és felügyelt online végpontokat.

A munkaterület felügyelt hálózattal való biztonságossá tétele hálózati elkülönítést biztosít a munkaterületről érkező kimenő hozzáféréshez és a felügyelt számításokhoz. A létrehozott és felügyelt Azure-beli virtuális hálózat hálózati elkülönítést biztosít a munkaterülethez bejövő bejövő hozzáféréshez. A munkaterület privát végpontja például az Azure Virtual Networkben jön létre. A virtuális hálózathoz csatlakozó ügyfelek a privát végponton keresztül férhetnek hozzá a munkaterülethez. A felügyelt számítási feladatok futtatásakor a felügyelt hálózat korlátozza, hogy a számítás mit tud elérni.

Felügyelt virtuális hálózati architektúra

A felügyelt virtuális hálózatok elkülönítésének engedélyezésekor a rendszer létrehoz egy felügyelt virtuális hálózatot a munkaterülethez. A munkaterülethez létrehozott felügyelt számítási erőforrások automatikusan ezt a felügyelt virtuális hálózatot használják. A felügyelt virtuális hálózat privát végpontokat használhat a munkaterület által használt Azure-erőforrásokhoz, például az Azure Storage-hoz, az Azure Key Vaulthoz és az Azure Container Registryhez.

A felügyelt virtuális hálózatról érkező kimenő forgalomhoz két különböző konfigurációs mód létezik:

Tipp.

A használt kimenő módtól függetlenül az Azure-erőforrások felé irányuló forgalom konfigurálható privát végpont használatára. Engedélyezheti például az összes kimenő internetes forgalmat, de korlátozhatja az Azure-erőforrásokkal való kommunikációt az erőforrások kimenő szabályainak hozzáadásával.

| Kimenő mód | Leírás | Forgatókönyvek |

|---|---|---|

| Kimenő internet engedélyezése | Engedélyezze az összes kimenő internetes forgalmat a felügyelt virtuális hálózatról. | Korlátlan hozzáférést szeretne a gépi tanulási erőforrásokhoz az interneten, például Python-csomagokhoz vagy előre betanított modellekhez.1 |

| Csak jóváhagyott kimenő forgalom engedélyezése | A kimenő forgalom szolgáltatáscímkék megadásával engedélyezett. | * Szeretné minimalizálni az adatkiszivárgás kockázatát, de a magánkörnyezetben minden szükséges gépi tanulási összetevőt elő kell készítenie. * Konfigurálja a kimenő hozzáférést a szolgáltatások, szolgáltatáscímkék vagy teljes tartománynevek jóváhagyott listájához. |

| Disabled (Letiltva) | A bejövő és kimenő forgalom nincs korlátozva, vagy saját Azure-beli virtuális hálózatot használ az erőforrások védelméhez. | Nyilvános bejövő és kimenő forgalmat szeretne a munkaterületről, vagy a hálózatelkülönítést saját Azure-beli virtuális hálózatával kezeli. |

1: A kimenő szabályokat csak jóváhagyott kimenő móddal használhatja, hogy ugyanazt az eredményt érje el, mint az internetes kimenő forgalom engedélyezése. A különbségek a következők:

- Minden engedélyezni kívánt kimenő kapcsolathoz szabályokat kell hozzáadnia.

- A teljes tartománynév kimenő szabályainak hozzáadása növeli a költségeket , mivel ez a szabálytípus az Azure Firewallt használja. További információ: Díjszabás

- A csak jóváhagyott kimenő forgalom engedélyezésének alapértelmezett szabályai úgy vannak kialakítva, hogy minimalizálják az adatkiszivárgás kockázatát. A hozzáadott kimenő szabályok növelhetik a kockázatot.

A felügyelt virtuális hálózat előre konfigurálva van a szükséges alapértelmezett szabályokkal. Emellett a munkaterülethez, a munkaterület alapértelmezett tárolójához, tárolóregisztrációs adatbázisához és kulcstartójához is konfigurálva van, ha privátként van konfigurálva, vagy a munkaterület elkülönítési módja úgy van beállítva, hogy csak jóváhagyott kimenő forgalmat engedélyezzen. Az elkülönítési mód kiválasztása után csak más kimenő követelményeket kell figyelembe vennie, amelyeket fel kell vennie.

Az alábbi ábrán egy felügyelt virtuális hálózat látható, amely az internet kimenő forgalmának engedélyezésére van konfigurálva:

Az alábbi ábrán egy felügyelt virtuális hálózat látható, amely csak a jóváhagyott kimenő forgalom engedélyezésére van konfigurálva:

Feljegyzés

Ebben a konfigurációban a munkaterület által használt tároló, kulcstartó és tárolóregisztrációs adatbázis privátként van megjelölve. Mivel privátként vannak megjelölve, a rendszer egy privát végpontot használ a velük való kommunikációhoz.

Feljegyzés

Ha egy felügyelt virtuális hálózat munkaterülete úgy van konfigurálva, hogy engedélyezze az internetes kimenő forgalmat, a munkaterület nem konfigurálható újra letiltásra. Hasonlóképpen, ha egy felügyelt VNet-munkaterület úgy van konfigurálva, hogy csak jóváhagyott kimenő forgalmat engedélyezzen, a munkaterület nem konfigurálható újra úgy, hogy engedélyezze az internetes kimenő forgalmat. Ezt tartsa szem előtt, amikor kiválasztja a felügyelt virtuális hálózat elkülönítési módját a munkaterületen.

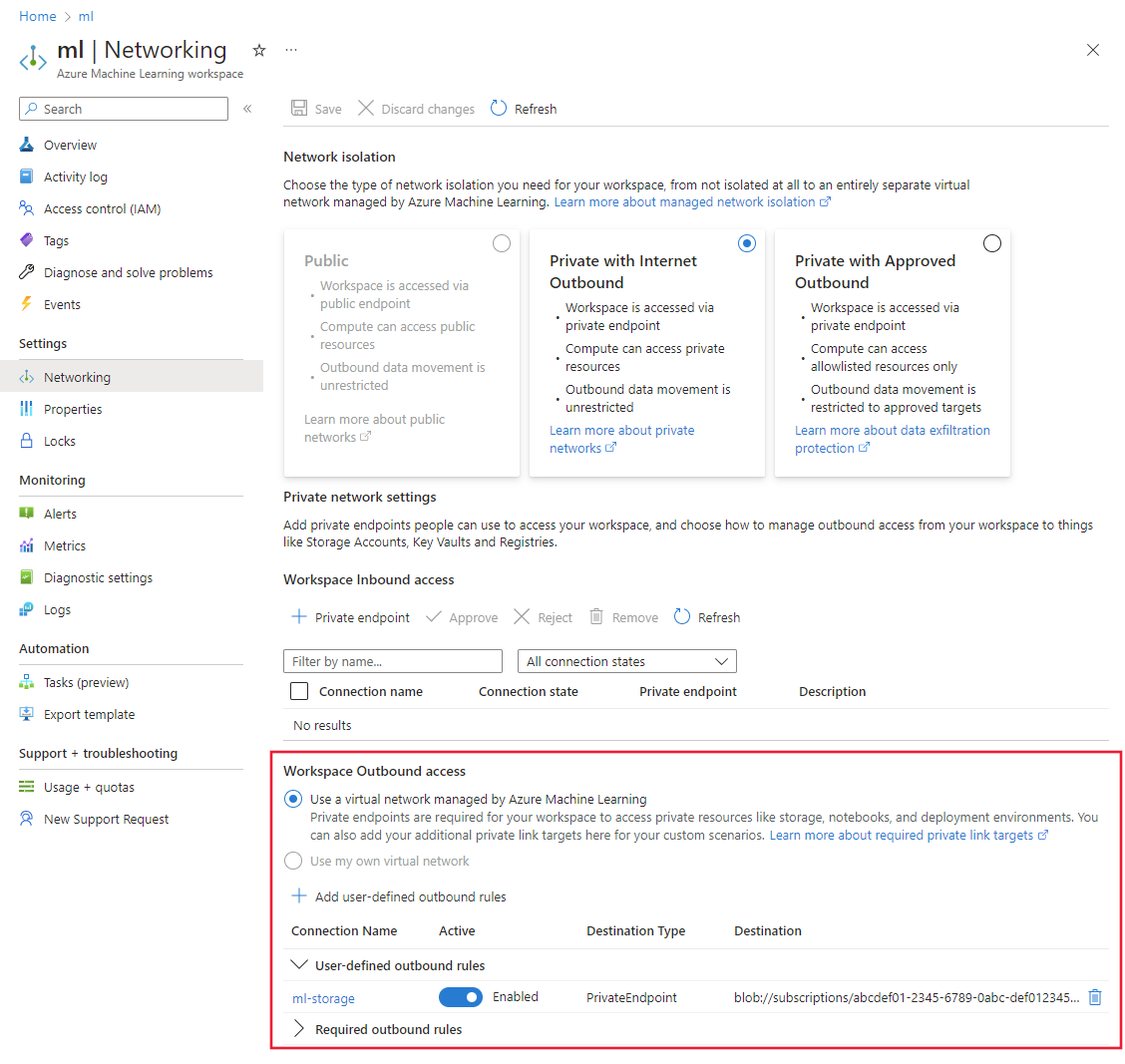

Azure Machine Learning Studio

Ha az integrált jegyzetfüzetet szeretné használni, vagy az alapértelmezett tárfiókban szeretne adatkészleteket létrehozni a studióból, az ügyfélnek hozzá kell férnie az alapértelmezett tárfiókhoz. Hozzon létre egy privát végpontot vagy szolgáltatásvégpontot az ügyfelek által használt Azure Virtual Network alapértelmezett tárfiókhoz.

Az Azure Machine Learning Studio egy része helyileg fut az ügyfél webböngészőjében, és közvetlenül kommunikál a munkaterület alapértelmezett tárolójával. Privát végpont vagy szolgáltatásvégpont létrehozása (az alapértelmezett tárfiókhoz) az ügyfél virtuális hálózatában biztosítja, hogy az ügyfél kommunikáljon a tárfiókkal.

A privát végpontok vagy szolgáltatásvégpontok létrehozásáról további információt a Privát csatlakozás tárfiókhoz és szolgáltatásvégpontok című cikkekben talál.

Előfeltételek

A cikkben ismertetett lépések végrehajtása előtt győződjön meg arról, hogy rendelkezik a következő előfeltételekkel:

Azure-előfizetés. Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot. Próbálja ki az Azure Machine Learning ingyenes vagy fizetős verzióját.

A Microsoft.Network erőforrás-szolgáltatót regisztrálni kell az Azure-előfizetéshez. Ezt az erőforrás-szolgáltatót használja a munkaterület a felügyelt virtuális hálózat privát végpontjainak létrehozásakor.

Az erőforrás-szolgáltatók regisztrálásáról további információt az erőforrás-szolgáltató regisztrációjának hibáinak megoldása című témakörben talál.

A felügyelt hálózat üzembe helyezésekor használt Azure-identitáshoz a következő Azure-szerepköralapú hozzáférés-vezérlési (Azure RBAC-) műveletek szükségesek a privát végpontok létrehozásához:

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Az Azure CLI és az

mlAzure CLI bővítménye. További információ: A parancssori felület (v2) telepítése, beállítása és használata.Tipp.

Az Azure Machine Learning által felügyelt virtuális hálózatot 2023. május 23-án vezettük be. Ha az ml-bővítmény régebbi verziójával rendelkezik, előfordulhat, hogy frissítenie kell a jelen cikkben szereplő példákhoz. A bővítmény frissítéséhez használja a következő Azure CLI-parancsot:

az extension update -n mlA cikkben szereplő CLI-példák feltételezik, hogy a Bash (vagy kompatibilis) rendszerhéjat használja. Például linuxos rendszerből vagy Linuxos Windows-alrendszer.

A cikkben

wsszereplő Azure CLI-példák a munkaterület nevét ésrgaz erőforráscsoport nevét jelölik. Szükség szerint módosítsa ezeket az értékeket, amikor a parancsokat az Azure-előfizetésével használja.

Feljegyzés

Ha UAI-munkaterületet használ, győződjön meg arról, hogy hozzáadja az Azure AI Enterprise Network Connection Approver szerepkört az identitásához. További információ: Felhasználó által hozzárendelt felügyelt identitás.

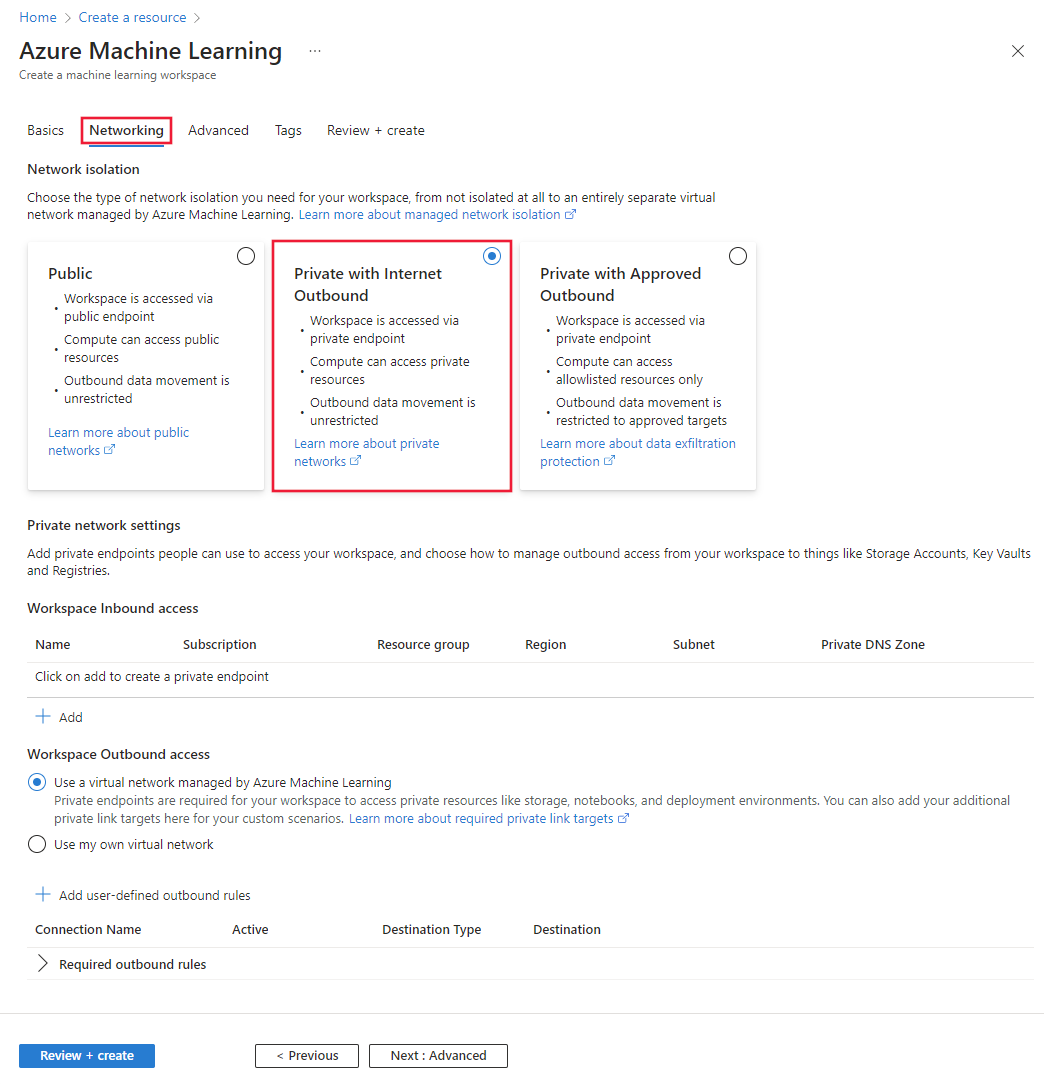

Felügyelt virtuális hálózat konfigurálása kimenő internetes forgalom engedélyezésére

Tipp.

A felügyelt virtuális hálózat létrehozását a rendszer elhalasztja, amíg létre nem jön egy számítási erőforrás, vagy manuálisan nem indítja el a kiépítést. Az automatikus létrehozás engedélyezése körülbelül 30 percet vehet igénybe az első számítási erőforrás létrehozásakor, mivel a hálózat kiépítése is megtörténik. További információ: A hálózat manuális kiépítése.

Fontos

Ha kiszolgáló nélküli Spark-feladatok küldését tervezi, manuálisan kell elkezdenie a kiépítést. További információkért tekintse meg a kiszolgáló nélküli Spark-feladatok konfigurálását ismertető szakaszt.

Az internetes kimenő kommunikációt lehetővé tevő felügyelt virtuális hálózat konfigurálásához használhatja a --managed-network allow_internet_outbound paramétert vagy egy YAML-konfigurációs fájlt, amely a következő bejegyzéseket tartalmazza:

managed_network:

isolation_mode: allow_internet_outbound

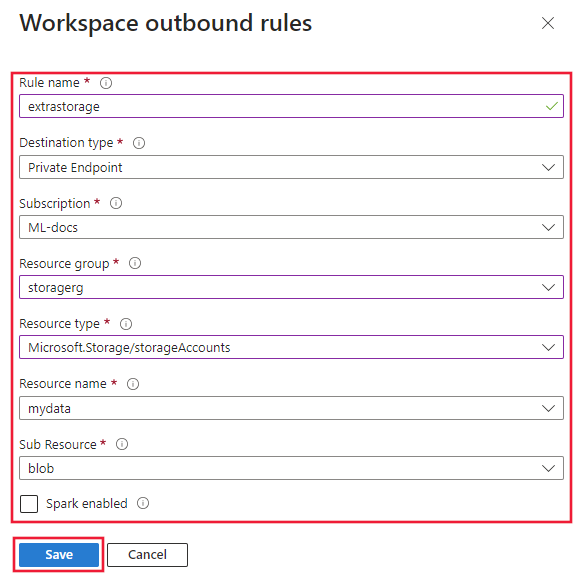

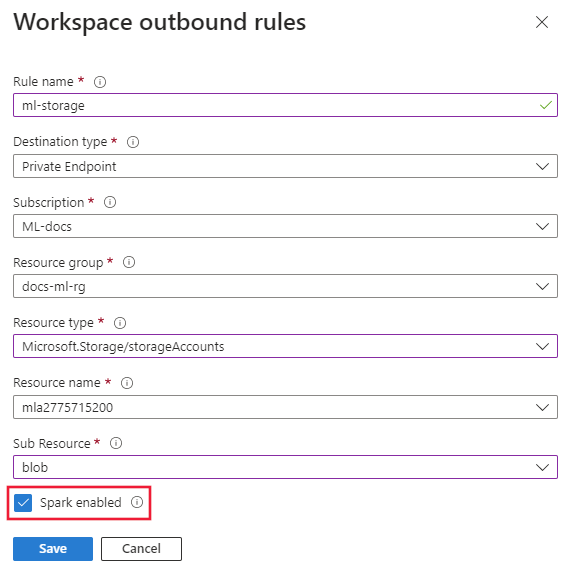

Kimenő szabályokat is meghatározhat más Azure-szolgáltatásokra, amelyekre a munkaterület támaszkodik. Ezek a szabályok olyan privát végpontokat határoznak meg, amelyek lehetővé teszik az Azure-erőforrások számára a felügyelt virtuális hálózattal való biztonságos kommunikációt. Az alábbi szabály egy privát végpont Azure Blob-erőforráshoz való hozzáadását mutatja be.

managed_network:

isolation_mode: allow_internet_outbound

outbound_rules:

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

A felügyelt virtuális hálózatot az ml workspace create az ml workspace update a következő parancsokkal konfigurálhatja:

Új munkaterület létrehozása:

Az alábbi példa egy új munkaterületet hoz létre. A

--managed-network allow_internet_outboundparaméter egy felügyelt virtuális hálózatot konfigurál a munkaterülethez:az ml workspace create --name ws --resource-group rg --managed-network allow_internet_outboundHa inkább YAML-fájllal szeretne munkaterületet létrehozni, használja a

--fileparamétert, és adja meg a konfigurációs beállításokat tartalmazó YAML-fájlt:az ml workspace create --file workspace.yaml --resource-group rg --name wsAz alábbi YAML-példa egy felügyelt virtuális hálózattal rendelkező munkaterületet határoz meg:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_internet_outboundMeglévő munkaterület frissítése:

Figyelmeztetés

Mielőtt egy meglévő munkaterületet frissítene egy kezelt virtuális hálózat használatára, törölnie kell a munkaterület összes számítási erőforrását. Ez magában foglalja a számítási példányt, a számítási fürtöt és a kezelt online végpontokat.

Az alábbi példa egy meglévő munkaterületet frissít. A

--managed-network allow_internet_outboundparaméter egy felügyelt virtuális hálózatot konfigurál a munkaterülethez:az ml workspace update --name ws --resource-group rg --managed-network allow_internet_outboundMeglévő munkaterület YAML-fájllal való frissítéséhez használja a

--fileparamétert, és adja meg a konfigurációs beállításokat tartalmazó YAML-fájlt:az ml workspace update --file workspace.yaml --name ws --resource-group MyGroupAz alábbi YAML-példa egy felügyelt virtuális hálózatot határoz meg a munkaterülethez. Azt is bemutatja, hogyan adhat hozzá privát végpontkapcsolatot a munkaterület által használt erőforráshoz; ebben a példában egy blobtároló privát végpontja:

name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

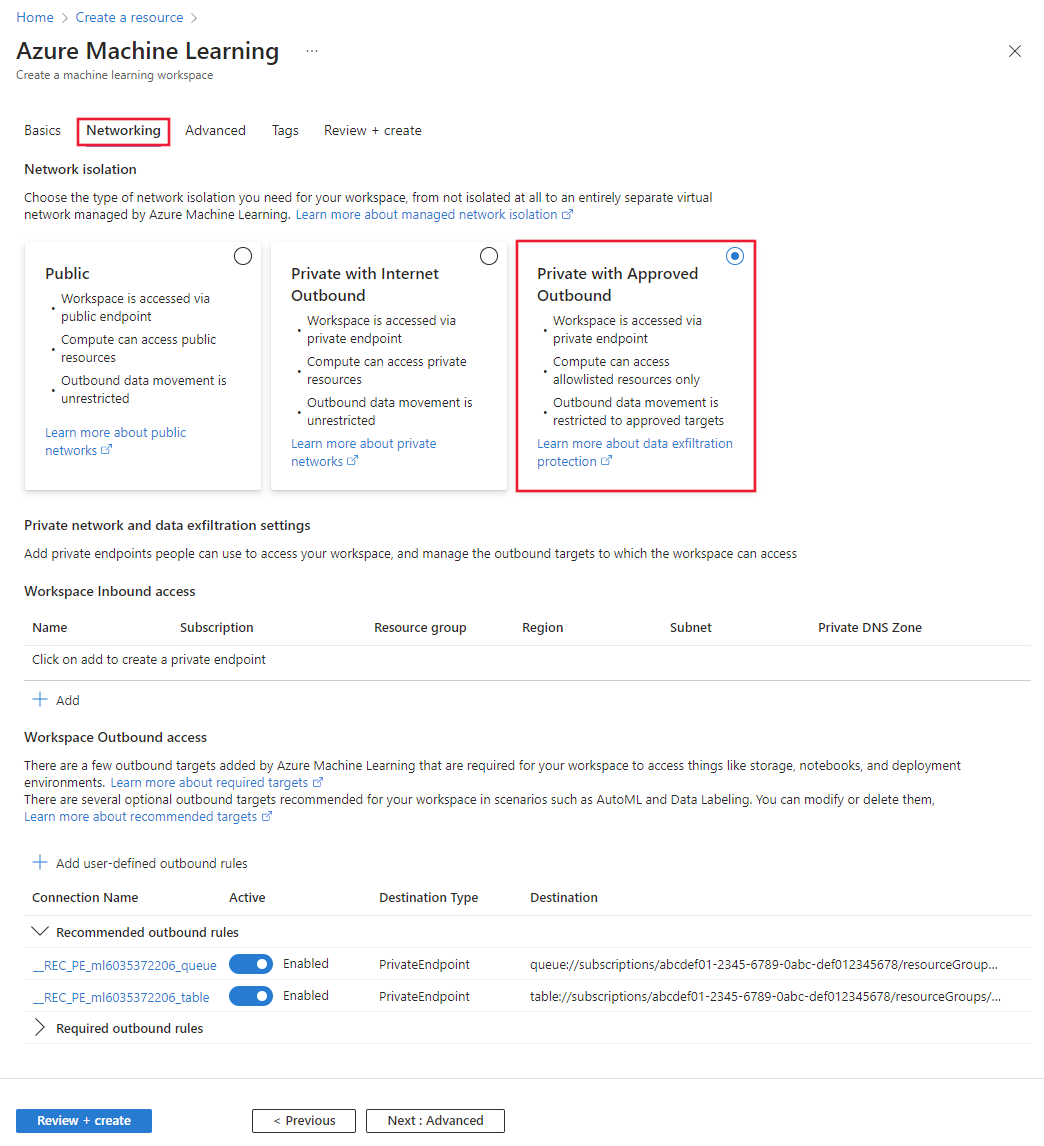

Felügyelt virtuális hálózat konfigurálása csak jóváhagyott kimenő forgalom engedélyezésére

Tipp.

A felügyelt virtuális hálózat automatikusan ki lesz építve számítási erőforrás létrehozásakor. Az automatikus létrehozás engedélyezése körülbelül 30 percet vehet igénybe az első számítási erőforrás létrehozásakor, mivel a hálózat kiépítése is megtörténik. Ha kimenő FQDN-szabályokat konfigurált, az első teljes tartománynév-szabály körülbelül 10 percet ad hozzá a kiépítési időhöz. További információ: A hálózat manuális kiépítése.

Fontos

Ha kiszolgáló nélküli Spark-feladatok küldését tervezi, manuálisan kell elkezdenie a kiépítést. További információkért tekintse meg a kiszolgáló nélküli Spark-feladatok konfigurálását ismertető szakaszt.

Ha olyan felügyelt virtuális hálózatot szeretne konfigurálni, amely csak jóváhagyott kimenő kommunikációt tesz lehetővé, használhatja a --managed-network allow_only_approved_outbound paramétert vagy egy YAML-konfigurációs fájlt, amely a következő bejegyzéseket tartalmazza:

managed_network:

isolation_mode: allow_only_approved_outbound

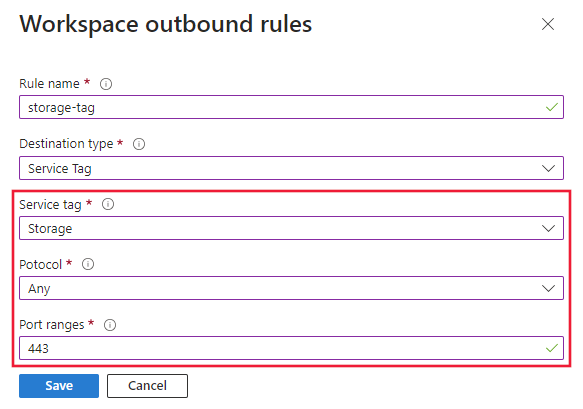

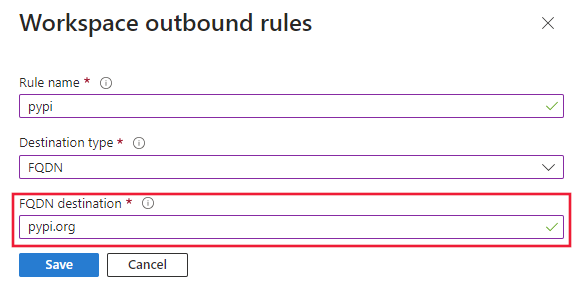

Kimenő szabályokat is meghatározhat a jóváhagyott kimenő kommunikáció definiálásához. Kimenő szabály hozható létre a ( fqdnés private_endpoint) típushozservice_tag. Az alábbi szabály bemutatja, hogy privát végpontot ad hozzá egy Azure Blob-erőforráshoz, egy szolgáltatáscímkét az Azure Data Factoryhez, és egy teljes tartománynevet a következőhöz pypi.org:

Fontos

- A szolgáltatáscímkéhez vagy teljes tartománynévhez kimenő forgalom hozzáadása csak akkor érvényes, ha a felügyelt virtuális hálózat erre van konfigurálva

allow_only_approved_outbound. - Kimenő szabályok hozzáadása esetén a Microsoft nem tudja garantálni az adatok kiszivárgását.

Figyelmeztetés

A teljes tartománynév kimenő szabályai az Azure Firewall használatával implementálhatók. Kimenő FQDN-szabályok használata esetén az Azure tűzfal díjai hozzáadódnak a számlázáshoz. További információt a Díjszabás című szakasz tartalmaz.

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- name: added-servicetagrule

destination:

port_ranges: 80, 8080

protocol: TCP

service_tag: DataFactory

type: service_tag

- name: add-fqdnrule

destination: 'pypi.org'

type: fqdn

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

A felügyelt virtuális hálózatot az ml workspace create az ml workspace update a következő parancsokkal konfigurálhatja:

Új munkaterület létrehozása:

A következő példa a paramétert

--managed-network allow_only_approved_outboundhasználja a felügyelt virtuális hálózat konfigurálásához:az ml workspace create --name ws --resource-group rg --managed-network allow_only_approved_outboundAz alábbi YAML-fájl egy felügyelt virtuális hálózattal rendelkező munkaterületet határoz meg:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_only_approved_outboundHa a YAML-fájllal szeretne munkaterületet létrehozni, használja a következő paramétert

--file:az ml workspace create --file workspace.yaml --resource-group rg --name wsMeglévő munkaterület frissítése

Figyelmeztetés

Mielőtt egy meglévő munkaterületet frissítene egy kezelt virtuális hálózat használatára, törölnie kell a munkaterület összes számítási erőforrását. Ez magában foglalja a számítási példányt, a számítási fürtöt és a kezelt online végpontokat.

Az alábbi példa a

--managed-network allow_only_approved_outboundparaméter használatával konfigurálja a felügyelt virtuális hálózatot egy meglévő munkaterülethez:az ml workspace update --name ws --resource-group rg --managed-network allow_only_approved_outboundAz alábbi YAML-fájl egy felügyelt virtuális hálózatot határoz meg a munkaterülethez. Azt is bemutatja, hogyan adhat hozzá jóváhagyott kimenő forgalmat a felügyelt virtuális hálózathoz. Ebben a példában egy kimenő szabályt adunk hozzá mindkét szolgáltatáscímkéhez:

Figyelmeztetés

A teljes tartománynév kimenő szabályai az Azure Firewall használatával implementálhatók. Kimenő FQDN-szabályok használata esetén az Azure Firewall díjai hozzá lesznek adva a számlázáshoz. További információ: Díjszabás.

name: myworkspace_dep managed_network: isolation_mode: allow_only_approved_outbound outbound_rules: - name: added-servicetagrule destination: port_ranges: 80, 8080 protocol: TCP service_tag: DataFactory type: service_tag - name: add-fqdnrule destination: 'pypi.org' type: fqdn - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

Kiszolgáló nélküli Spark-feladatok konfigurálása

Tipp.

Az ebben a szakaszban szereplő lépésekre csak akkor van szükség, ha kiszolgáló nélküli Spark-feladatokat szeretne küldeni. Ha nem küld kiszolgáló nélküli Spark-feladatokat, kihagyhatja ezt a szakaszt.

A felügyelt virtuális hálózat kiszolgáló nélküli Spark-feladatainak engedélyezéséhez a következő műveleteket kell végrehajtania:

- Konfiguráljon egy felügyelt virtuális hálózatot a munkaterülethez, és adjon hozzá egy kimenő privát végpontot az Azure Storage-fiókhoz.

- A felügyelt virtuális hálózat konfigurálása után kiépíteni és megjelölni a Spark-feladatok engedélyezéséhez.

Konfiguráljon egy kimenő privát végpontot.

YAML-fájl használatával definiálhatja a felügyelt virtuális hálózat konfigurációját, és hozzáadhat egy privát végpontot az Azure Storage-fiókhoz. A következő beállítás is be van állítva

spark_enabled: true:Tipp.

Ez a példa az internetes forgalom engedélyezésére konfigurált

isolation_mode: allow_internet_outboundfelügyelt virtuális hálózatokra mutat. Ha csak a jóváhagyott kimenő forgalmat szeretné engedélyezni, használja a következőtisolation_mode: allow_only_approved_outbound: .name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpointA YAML-konfigurációs fájlt a

az ml workspace updateparancs használatával használhatja a--fileYAML-fájl paraméterének és nevének megadásával. Az alábbi parancs például frissít egy meglévő munkaterületet egy YAML-fájllalworkspace_pe.yml:az ml workspace update --file workspace_pe.yml --resource_group rg --name wsFeljegyzés

Ha engedélyezve van a csak jóváhagyott kimenő forgalom engedélyezése (

isolation_mode: allow_only_approved_outbound), a Spark-munkamenet konfigurációjában definiált Conda-csomagfüggőségek telepítése sikertelen lesz. A probléma megoldásához töltsön fel egy önálló Python-csomagkereket külső függőségek nélkül egy Azure Storage-fiókba, és hozzon létre privát végpontot ehhez a tárfiókhoz. Használja a Python-csomagkerék elérési útját paraméterkéntpy_filesa Spark-feladatban. A teljes tartománynév kimenő szabályának beállítása nem fogja megkerülni ezt a problémát, mivel a Spark nem támogatja az FQDN-szabályok propagálását.A felügyelt virtuális hálózat kiépítése.

Feljegyzés

Ha a munkaterület már konfigurálva van egy nyilvános végponthoz (például azure-beli virtuális hálózattal), és engedélyezve van a nyilvános hálózati hozzáférés, a felügyelt virtuális hálózat kiépítése előtt le kell tiltania. Ha nem tiltja le a nyilvános hálózati hozzáférést a felügyelt virtuális hálózat kiépítésekor, előfordulhat, hogy a felügyelt végpont privát végpontjai nem hozhatók létre sikeresen.

Az alábbi példa bemutatja, hogyan építhet ki felügyelt virtuális hálózatot kiszolgáló nélküli Spark-feladatokhoz a

--include-sparkparaméter használatával.az ml workspace provision-network -g my_resource_group -n my_workspace_name --include-spark

Felügyelt virtuális hálózat manuális kiépítése

A felügyelt virtuális hálózat automatikusan ki lesz építve egy számítási példány létrehozásakor. Ha automatikus kiépítésre támaszkodik, az első számítási példány létrehozása körülbelül 30 percet vehet igénybe, mivel a hálózat kiépítése is megtörténik. Ha az FQDN kimenő szabályait konfigurálta (csak engedélyezett móddal érhető el), az első teljes tartománynév-szabály körülbelül 10 percet ad hozzá a kiépítési időhöz. Ha nagy számú kimenő szabályt kell kiépíteni a felügyelt hálózaton, a kiépítés hosszabb időt vehet igénybe. A megnövekedett kiépítési idő miatt az első számítási példány létrehozása időtúllépést okozhat.

A várakozási idő csökkentése és a lehetséges időtúllépési hibák elkerülése érdekében javasoljuk a felügyelt hálózat manuális kiépítését. Ezután várjon, amíg a kiépítés befejeződik, mielőtt létrehoz egy számítási példányt.

Online üzembe helyezés létrehozásához manuálisan kell kiépítenie a felügyelt hálózatot, vagy először létre kell hoznia egy számítási példányt, amely automatikusan kiépíteni fogja azt.

Az alábbi példa bemutatja, hogyan építhet ki felügyelt virtuális hálózatot.

Tipp.

Ha kiszolgáló nélküli Spark-feladatokat szeretne küldeni, adja hozzá a paramétert --include-spark .

az ml workspace provision-network -g my_resource_group -n my_workspace_name

A kiépítés befejezésének ellenőrzéséhez használja a következő parancsot:

az ml workspace show -n my_workspace_name -g my_resource_group --query managed_network

Kép buildjeinek konfigurálása

Ha a munkaterülethez tartozó Azure Container Registry egy virtuális hálózat mögött található, nem használható közvetlenül Docker-rendszerképek készítésére. Ehelyett úgy konfigurálja a munkaterületet, hogy számítási fürtöt vagy számítási példányt használjon képek létrehozásához.

Fontos

A Docker-rendszerképek létrehozásához használt számítási erőforrásnak hozzá kell férnie a modellek betanítása és üzembe helyezése során használt csomagtárházakhoz. Ha csak jóváhagyott kimenő forgalom engedélyezésére konfigurált hálózatot használ, előfordulhat, hogy olyan szabályokat kell hozzáadnia , amelyek engedélyezik a nyilvános adattárakhoz való hozzáférést, vagy privát Python-csomagokat használnak.

Ha egy munkaterületet úgy szeretne frissíteni, hogy egy számítási fürtöt vagy számítási példányt használjon Docker-rendszerképek létrehozásához, használja a az ml workspace update következő paraméterrel rendelkező --image-build-compute parancsot:

az ml workspace update --name ws --resource-group rg --image-build-compute mycompute

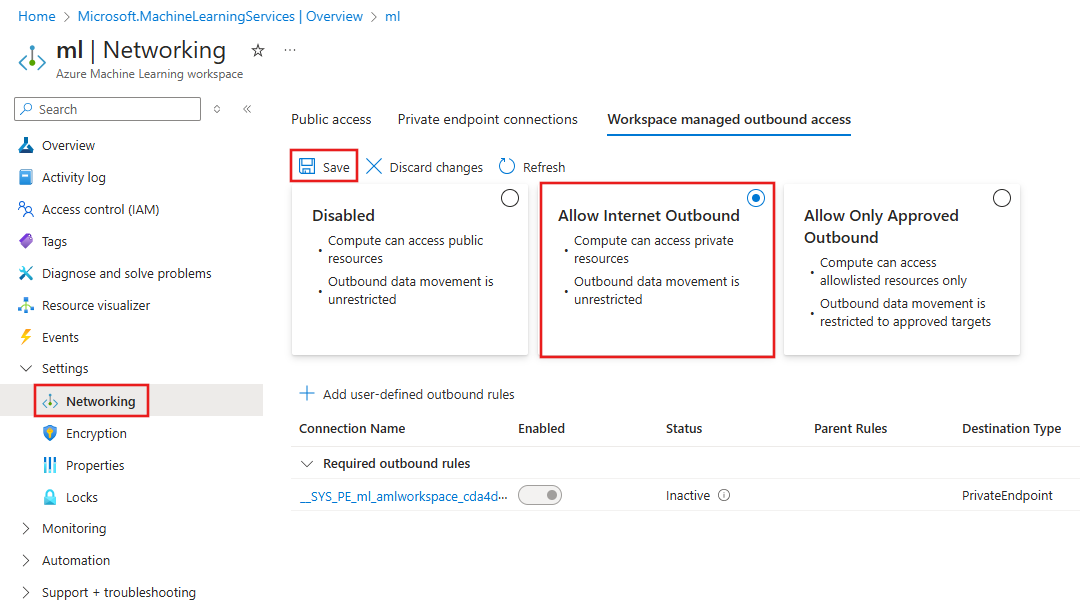

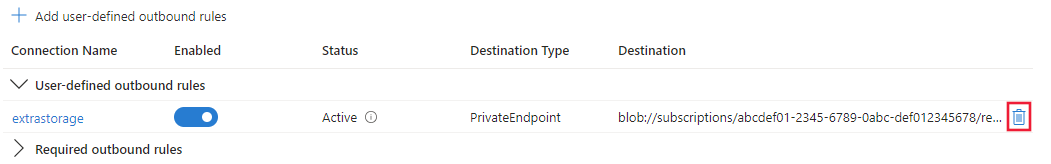

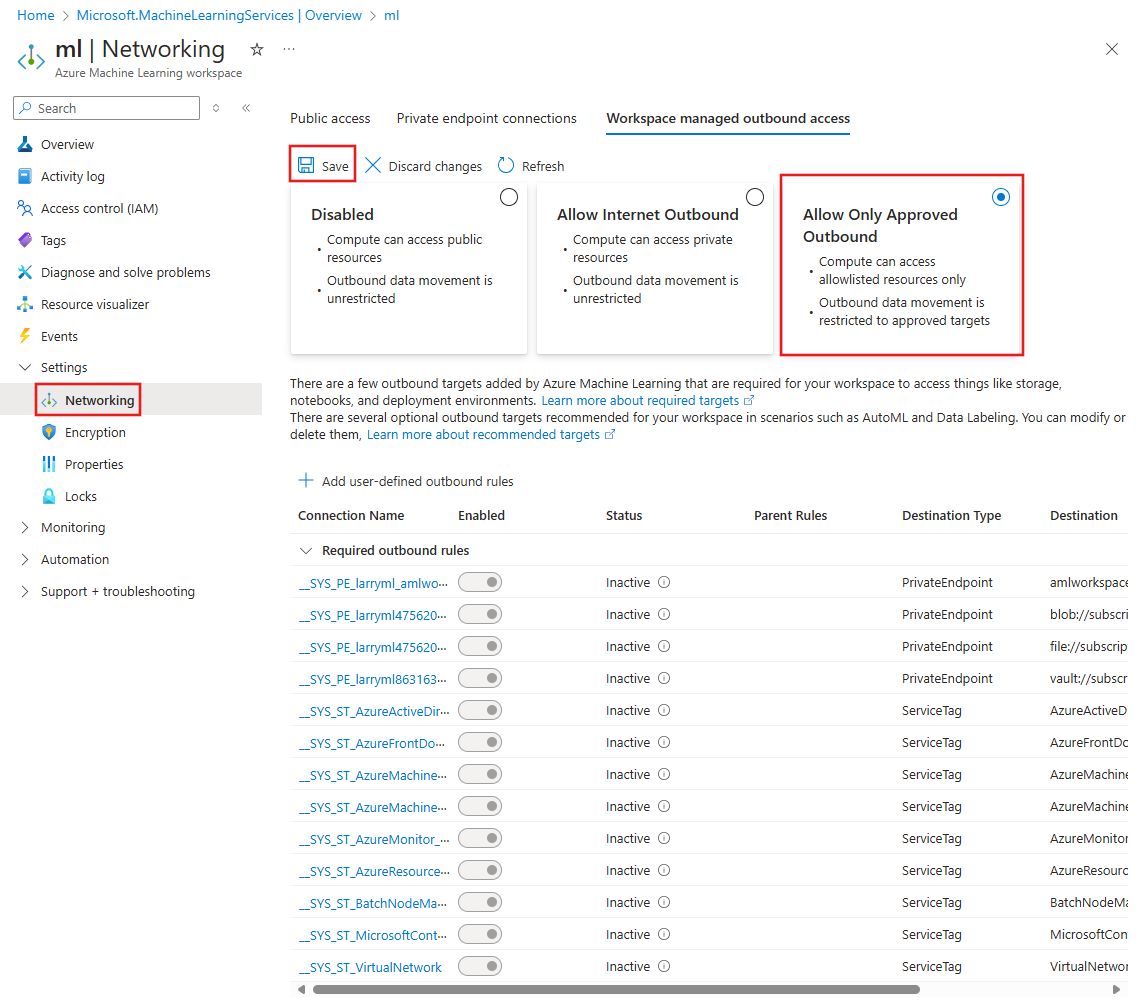

Kimenő szabályok kezelése

A munkaterület felügyelt virtuális hálózat kimenő szabályainak listázásához használja a következő parancsot:

az ml workspace outbound-rule list --workspace-name ws --resource-group rg

A felügyelt virtuális hálózatok kimenő szabályának részleteinek megtekintéséhez használja a következő parancsot:

az ml workspace outbound-rule show --rule rule-name --workspace-name ws --resource-group rg

Ha el szeretne távolítani egy kimenő szabályt a felügyelt virtuális hálózatról, használja a következő parancsot:

az ml workspace outbound-rule remove --rule rule-name --workspace-name ws --resource-group rg

A szükséges szabályok listája

Tipp.

Ezek a szabályok automatikusan hozzáadódnak a felügyelt virtuális hálózathoz.

Privát végpontok:

- Ha a felügyelt virtuális hálózat elkülönítési módja van

Allow internet outbound, a rendszer automatikusan létrehozza a privát végpont kimenő szabályait a munkaterület felügyelt virtuális hálózatából, valamint a nyilvános hálózati hozzáféréssel rendelkező társított erőforrásokból (Key Vault, Tárfiók, Tárolóregisztrációs adatbázis, Azure Machine Learning-munkaterület). - Ha a felügyelt virtuális hálózat elkülönítési módja van

Allow only approved outbound, a rendszer automatikusan létrehozza a privát végpont kimenő szabályait a munkaterület felügyelt virtuális hálózatából és a társított erőforrásokból , függetlenül attól, hogy ezekhez az erőforrásokhoz (Key Vault, Tárfiók, Tárolóregisztrációs adatbázis, Azure Machine Learning-munkaterület).

Kimenő szolgáltatáscímkére vonatkozó szabályok:

AzureActiveDirectoryAzureMachineLearningBatchNodeManagement.regionAzureResourceManagerAzureFrontDoor.FirstPartyMicrosoftContainerRegistryAzureMonitor

Bejövő szolgáltatáscímke-szabályok:

AzureMachineLearning

Esetspecifikus kimenő szabályok listája

Forgatókönyv: Nyilvános gépi tanulási csomagok elérése

Ha engedélyezni szeretné a Python-csomagok telepítését a betanításhoz és üzembe helyezéshez, adjon hozzá kimenő teljes tartománynév-szabályokat a következő gazdagépnevek felé irányuló forgalom engedélyezéséhez:

Figyelmeztetés

A teljes tartománynév kimenő szabályai az Azure Firewall használatával implementálhatók. Kimenő FQDN-szabályok használata esetén az Azure tűzfal díjai hozzáadódnak a számlázáshoz. További információt a Díjszabás című szakasz tartalmaz.

Feljegyzés

Ez nem az internet összes Python-erőforrásához szükséges gazdagépek teljes listája, csak a leggyakrabban használt. Ha például egy GitHub-adattárhoz vagy más gazdagéphez kell hozzáférnie, azonosítania kell és hozzá kell adnia az adott forgatókönyvhöz szükséges gazdagépeket.

| Gazdagép neve | Célja |

|---|---|

anaconda.com*.anaconda.com |

Az alapértelmezett csomagok telepítéséhez használatos. |

*.anaconda.org |

Adattáradatok lekérésére szolgál. |

pypi.org |

Az alapértelmezett index függőségeinek listázására szolgál, ha vannak ilyenek, és az indexet a felhasználói beállítások nem írják felül. Ha az index felülírva van, engedélyeznie *.pythonhosted.orgkell azt is. |

pytorch.org*.pytorch.org |

Néhány példa a PyTorch alapján használja. |

*.tensorflow.org |

A Tensorflow alapján néhány példa használja. |

Forgatókönyv: A Visual Studio Code asztali vagy webes használata számítási példánnyal

Ha a Visual Studio Code-ot az Azure Machine Learning használatával szeretné használni, adjon hozzá kimenő teljes tartománynév-szabályokat a következő gazdagépek felé irányuló forgalom engedélyezéséhez:

Figyelmeztetés

A teljes tartománynév kimenő szabályai az Azure Firewall használatával implementálhatók. Kimenő FQDN-szabályok használata esetén az Azure tűzfal díjai hozzáadódnak a számlázáshoz. További információt a Díjszabás című szakasz tartalmaz.

*.vscode.devvscode.blob.core.windows.net*.gallerycdn.vsassets.ioraw.githubusercontent.com*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.comcode.visualstudio.comupdate.code.visualstudio.com*.vo.msecnd.netmarketplace.visualstudio.comvscode.download.prss.microsoft.com

Forgatókönyv: Batch-végpontok használata

Ha azure Machine Learning-kötegvégpontokat szeretne használni az üzembe helyezéshez, adjon hozzá kimenő privát végpontszabályokat, hogy engedélyezze a forgalmat az alapértelmezett tárfiók következő alerőforrásai felé:

queuetable

Forgatókönyv: Parancssori folyamat használata az Azure OpenAI-val, a tartalombiztonsággal és az Azure AI Search szolgáltatással

- Privát végpont az Azure AI-szolgáltatásokhoz

- Privát végpont az Azure AI Search szolgáltatásba

Forgatókönyv: HuggingFace-modellek használata

Ha HuggingFace-modelleket szeretne használni az Azure Machine Learning használatával, adjon hozzá kimenő FQDN-szabályokat a következő gazdagépek felé irányuló forgalom engedélyezéséhez:

Figyelmeztetés

A teljes tartománynév kimenő szabályai az Azure Firewall használatával implementálhatók. Kimenő FQDN-szabályok használata esetén az Azure tűzfal díjai hozzáadódnak a számlázáshoz. További információt a Díjszabás című szakasz tartalmaz.

docker.io*.docker.io*.docker.comproduction.cloudflare.docker.comcdn.auth0.comcdn-lfs.huggingface.co

Forgatókönyv: Hozzáférés engedélyezése a kijelölt IP-címekről

Ha engedélyezni szeretné a hozzáférést adott IP-címekről, használja a következő műveleteket:

Adjon hozzá egy kimenő privát végpontszabályt az Azure Machine Learning-munkaterület felé irányuló forgalom engedélyezéséhez. Így a felügyelt virtuális hálózaton létrehozott számítási példányok hozzáférhetnek a munkaterülethez.

Tipp.

Ezt a szabályt nem lehet hozzáadni a munkaterület létrehozásakor, mivel a munkaterület még nem létezik.

Nyilvános hálózati hozzáférés engedélyezése a munkaterülethez. További információt a nyilvános hálózati hozzáférés engedélyezése című témakörben talál.

Adja hozzá AZ IP-címeket az Azure Machine Learning tűzfalához. További információ: Hozzáférés engedélyezése csak IP-tartományokból.

Feljegyzés

Csak az IPv4-címek támogatottak.

Privát végpontok

A privát végpontok jelenleg a következő Azure-szolgáltatások esetében támogatottak:

- Azure Machine Learning

- Azure Machine Learning-regisztrációs adatbázisok

- Azure Storage (minden alerőforrás-típus)

- Azure Container Registry

- Azure Key Vault

- Azure AI services

- Azure AI Search (korábbi nevén Cognitive Search)

- Azure SQL Server-kiszolgáló

- Azure Data Factory

- Azure Cosmos DB (minden alerőforrás-típus)

- Azure-eseményközpontok

- Azure Redis Cache

- Azure Databricks

- Azure Database for MariaDB

- Önálló Azure Database for PostgreSQL-kiszolgáló

- Rugalmas Azure Database for PostgreSQL-kiszolgáló

- Azure Database for MySQL

- Azure API Management

Privát végpont létrehozásakor meg kell adnia azt az erőforrástípust és alforrást , amelyhez a végpont csatlakozik. Egyes erőforrások több típussal és alforrással rendelkeznek. További információ: mi a privát végpont.

Amikor privát végpontot hoz létre az Azure Machine Learning függőségi erőforrásaihoz, például az Azure Storage-hoz, az Azure Container Registryhez és az Azure Key Vaulthoz, az erőforrás egy másik Azure-előfizetésben lehet. Az erőforrásnak azonban ugyanabban a bérlőben kell lennie, mint az Azure Machine Learning-munkaterület.

Fontos

Az Azure Machine Learning által felügyelt virtuális hálózatokhoz tartozó privát végpontok konfigurálásakor a privát végpontok csak akkor jönnek létre, amikor az első számítás létrejött , vagy amikor a felügyelt virtuális hálózatok kiépítése kényszerítve van. A felügyelt virtuális hálózatok kiépítésének kényszerítésével kapcsolatos további információkért lásd : Konfigurálás kiszolgáló nélküli Spark-feladatokhoz.

Díjszabás

Az Azure Machine Learning felügyelt virtuális hálózat funkció ingyenes. Azonban a felügyelt virtuális hálózat által használt következő erőforrások díjkötelesek:

Azure privát kapcsolat – A felügyelt virtuális hálózat és az Azure-erőforrások közötti kommunikáció biztonságossá tételéhez használt privát végpontok az Azure privát kapcsolatra támaszkodnak. A díjszabással kapcsolatos további információkért tekintse meg az Azure Private Link díjszabását.

FQDN kimenő szabályok – A teljes tartománynév kimenő szabályainak megvalósítása az Azure tűzfal használatával történik. Kimenő FQDN-szabályok használata esetén az Azure tűzfal díjai hozzáadódnak a számlázáshoz. Az Azure tűzfalat (standard termékváltozatot) az Azure Machine Learning építi ki.

Fontos

A tűzfal csak akkor jön létre, ha kimenő teljes tartománynév-szabályt ad hozzá. A díjszabással kapcsolatos további információkért tekintse meg az Azure Firewall díjszabását , és tekintse meg a standard verzió árait.

Korlátozások

- Miután engedélyezte a munkaterület felügyelt virtuális hálózatok elkülönítését, nem tilthatja le.

- A felügyelt virtuális hálózat privát végpontkapcsolatot használ a privát erőforrások eléréséhez. Nem rendelkezhet privát végponttal és szolgáltatásvégponttal egyszerre az Azure-erőforrásokhoz, például egy tárfiókhoz. Javasoljuk, hogy minden forgatókönyvben használjunk privát végpontokat.

- A felügyelt virtuális hálózat a munkaterület törlésekor törlődik.

- Az adatkiszivárgás elleni védelem automatikusan engedélyezve van az egyetlen jóváhagyott kimenő módhoz. Ha más kimenő szabályokat, például teljes tartományneveket ad hozzá, a Microsoft nem tudja garantálni, hogy ön védett legyen az adatok kiszivárgása ellen a kimenő célhelyeken.

- Felügyelt virtuális hálózat használata esetén nem támogatott a számítási fürt létrehozása a munkaterületétől eltérő régióban.

- A Kubernetes és a csatolt virtuális gépek nem támogatottak az Azure Machine Learning által felügyelt virtuális hálózatokban.

- A teljes tartománynév kimenő szabályainak használata növeli a felügyelt virtuális hálózat költségeit, mivel az FQDN-szabályok az Azure Firewallt használják. További információt a Díjszabás című szakasz tartalmaz.

- A teljes tartománynév kimenő szabályai csak a 80-es és a 443-es portot támogatják.

- Ha a számítási példány felügyelt hálózatban van, és nincs nyilvános IP-cím, a

az ml compute connect-sshparancs használatával csatlakozzon hozzá az SSH használatával.

Számítási erőforrások migrálása

Ha van egy meglévő munkaterülete, és engedélyezni szeretné a felügyelt virtuális hálózatot, jelenleg nincs támogatott migrálási útvonal a meglévő, rugalmas számítási erőforrásokhoz. A felügyelt virtuális hálózat engedélyezése után törölnie kell az összes meglévő felügyelt számítási erőforrást, és újra létre kell hoznia őket. Az alábbi lista tartalmazza azokat a számítási erőforrásokat, amelyeket törölni és újra kell létrehozni:

- Számítási fürt

- Számítási példány

- Kubernetes-fürtök

- Felügyelt online végpontok

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: