Az Azure Key Vault áthelyezése egy másik régióba

Számos oka lehet annak, hogy a meglévő Azure-erőforrásokat érdemes egyik régióból a másikba áthelyezni. Érdemes lehet:

- Használjon ki egy új Azure-régiót.

- Csak bizonyos régiókban elérhető szolgáltatások vagy szolgáltatások üzembe helyezése.

- A belső szabályzat és a szabályozási követelményeknek való megfelelés.

- Összhangban a vállalati egyesülésekkel és felvásárlásokkal

- A kapacitástervezési követelményeknek való megfelelés.

Az Azure Key Vault nem támogatja a kulcstartó másik régióba való áthelyezését.

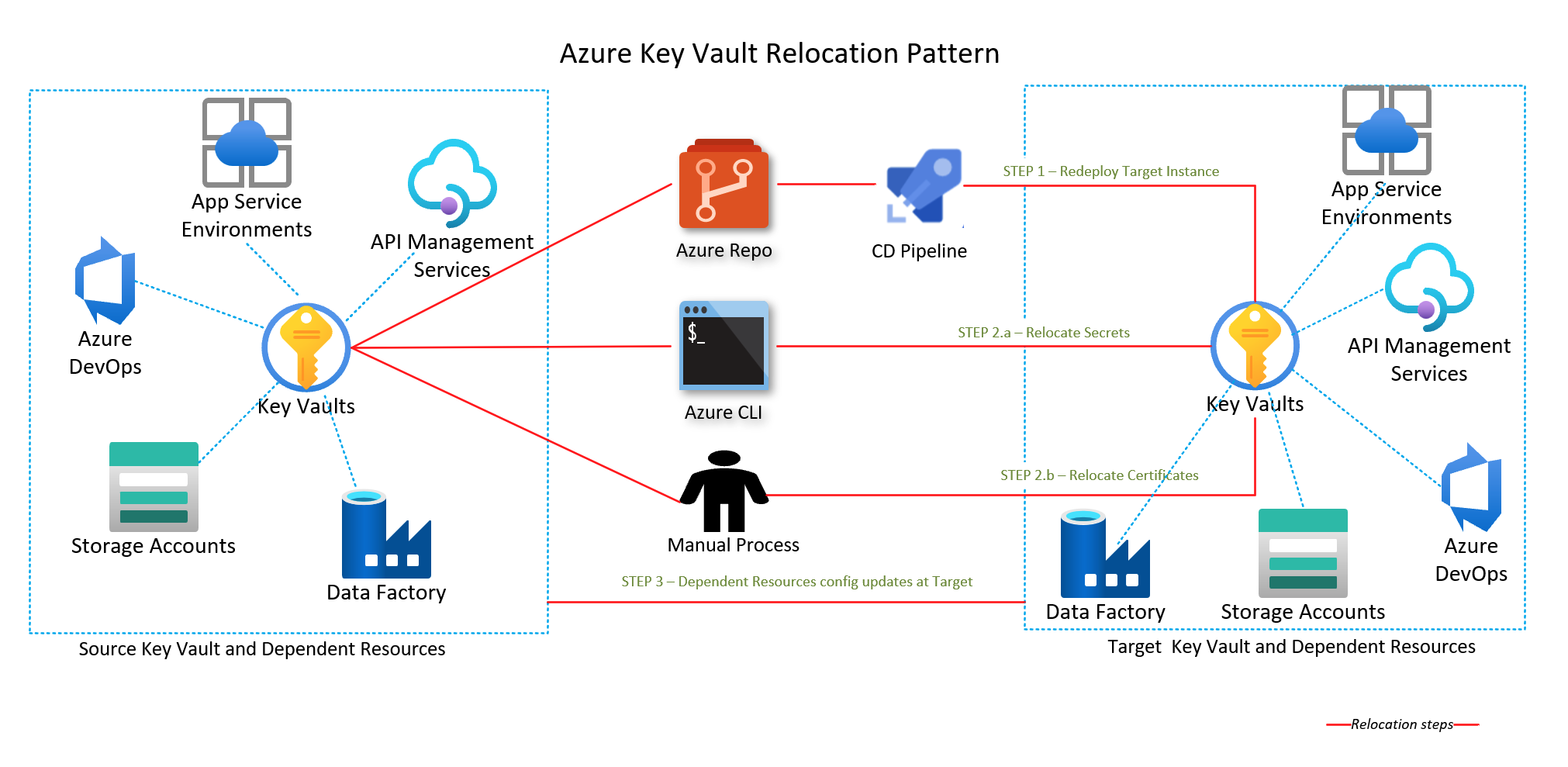

Áthelyezés helyett a következőkre van szükség:

- Hozzon létre egy új kulcstartót a társított Azure-szolgáltatások áthelyezésével.

- Hozza létre újra a szükséges kulcsokat, titkos kulcsokat vagy tanúsítványokat. Bizonyos esetekben előfordulhat, hogy át kell helyeznie a titkos kulcsokat vagy tanúsítványokat a meglévő kulcstartóból az áthelyezett kulcstartóba.

Előfeltételek

Ellenőrizze, hogy az Azure-előfizetése lehetővé teszi-e kulcstartók létrehozását a célrégióban.

Hozzon létre egy függőségi térképet a Key Vault által használt összes Azure-szolgáltatással. Az áthelyezés hatókörébe tartozó szolgáltatások esetében ki kell választania a megfelelő áthelyezési stratégiát.

A Key Vault kialakításától függően előfordulhat, hogy telepítenie és konfigurálnia kell a virtuális hálózatot a célrégióban.

Dokumentálja és tervezze újra konfigurálását a Key Vaultban a célrégióban:

- Hozzáférési szabályzatok és hálózati konfigurációs beállítások.

- Helyreállítható törlés és törlés elleni védelem.

- Automatikus kiírási beállítások.

Leállás

A lehetséges állásidők megismeréséhez tekintse meg az Azure felhőadaptálási keretrendszer: Áthelyezési módszer kiválasztása című témakört.

Szolgáltatásvégpontok megfontolása

Az Azure Key Vault virtuális hálózati szolgáltatásvégpontjai korlátozzák a hozzáférést egy adott virtuális hálózathoz. A végpontok korlátozhatják az IPv4 -címtartományok (4-es internetprotokoll-verzió) listájához való hozzáférést is. Minden olyan felhasználó, aki ezen forrásokon kívülről csatlakozik a Key Vaulthoz, megtagadja a hozzáférést. Ha a Szolgáltatásvégpontok a Key Vault-erőforrás forrásrégiójában lettek konfigurálva, ugyanezt a célhelyen kell elvégezni.

A Key Vault célrégióba történő sikeres rekreációja érdekében előzetesen létre kell hozni a virtuális hálózatot és az alhálózatot. Ha a két erőforrás áthelyezése az Azure Resource Mover eszközzel történik, a szolgáltatásvégpontok nem lesznek automatikusan konfigurálva. Ezért manuálisan kell konfigurálni őket, ami az Azure Portalon, az Azure CLI-vel vagy az Azure PowerShell-lel végezhető el.

A privát végpont megfontolandó szempontja

Az Azure Private Link privát kapcsolatot biztosít egy virtuális hálózatról az Azure-platform szolgáltatásként (PaaS), az ügyfél tulajdonában lévő vagy a Microsoft partnerszolgáltatásaihoz. A Private Link leegyszerűsíti a hálózati architektúrát, és biztonságossá teszi a kapcsolatot az Azure-beli végpontok között azáltal, hogy megszünteti a nyilvános internetnek való adatexpozíciót.

A Key Vault célrégióban történő sikeres rekreációja érdekében a virtuális hálózatot és az alhálózatot létre kell hozni a tényleges rekreáció előtt.

Az Azure Private Endpoint DNS-integrációjának megfontolása

Fontos, hogy helyesen konfigurálja a DNS-beállításokat a privát végpont IP-címének a kapcsolati sztring teljes tartománynevére (FQDN) való feloldásához.

Előfordulhat, hogy a meglévő Microsoft Azure-szolgáltatások már rendelkeznek DNS-konfigurációval egy nyilvános végponthoz. Ezt a konfigurációt felül kell bírálni a privát végponttal való csatlakozáshoz.

A privát végponthoz társított hálózati adapter tartalmazza a DNS konfigurálásához szükséges információkat. A hálózati adapter adatai tartalmazzák a magánhálózati kapcsolati erőforrás teljes tartománynevét és magánhálózati IP-címét.

A következő lehetőségek alkalmazásával konfigurálhatja a DNS-beállításokat a privát végpontokhoz:

- Használja a gazdafájlt (csak teszteléshez ajánlott). A virtuális gép gazdafájljának használatával felülírhatja a DNS-t.

- Használjon privát DNS-zónát. Használhat privát DNS-zónákat egy privát végpont DNS-névfeloldásának felülbírásához. A privát DNS-zónákat a virtuális hálózathoz lehet társítani egyes tartományok névfeloldásához.

- Használja a DNS-továbbítót (nem kötelező). A DNS-továbbító segítségével felülírhatja egy privát kapcsolati erőforrás DNS-névfeloldását. Hozzon létre egy DNS-továbbítási szabályt egy privát DNS-zóna virtuális hálózaton üzemeltetett DNS-kiszolgálón történő használatához.

Előkészítés

Sablon exportálása az Azure Portallal:

Jelentkezzen be az Azure Portalra.

Válassza az Összes erőforrás lehetőséget, majd válassza ki a kulcstartót.

Válassza az >Automation>Exportálás sablont.

Válassza a Letöltés lehetőséget a Sablon exportálása panelen.

Keresse meg a portálról letöltött .zip fájlt, és bontsa ki a fájlt egy tetszőleges mappába.

Ez a zip-fájl tartalmazza a sablont alkotó .json fájlokat és a sablon üzembe helyezéséhez szükséges szkripteket.

Tartsa szem előtt a következő fogalmakat:

- A kulcstartó nevei globálisan egyediek. Nem használhatja újra a tároló nevét.

- Újra kell konfigurálnia a hozzáférési szabályzatokat és a hálózati konfigurációs beállításokat az új kulcstartóban.

- Újra kell konfigurálnia a helyreállítható törlési és törlési védelmet az új kulcstartóban.

- A biztonsági mentési és visszaállítási művelet nem őrzi meg az autorotációs beállításokat. Előfordulhat, hogy újra kell konfigurálnia a beállításokat.

A sablon módosítása

Módosítsa a sablont a kulcstartó nevének és régiójának módosításával.

A sablon üzembe helyezése az Azure Portal használatával:

Az Azure Portalon válassza az Erőforrás létrehozása lehetőséget.

A Keresés a Marketplace-en mezőbe írja be a template deployment kifejezést, majd nyomja le az ENTER billentyűt.

Válassza a Template deployment lehetőséget.

Válassza a Létrehozás lehetőséget.

Válassza a Saját sablon készítése a szerkesztőben lehetőséget.

Válassza a Fájl betöltése lehetőséget, majd kövesse az utasításokat az előző szakaszban letöltött template.json fájl betöltéséhez.

A template.json fájlban adja meg a kulcstartó nevét a kulcstartó nevének alapértelmezett értékének beállításával. Ez a példa a kulcstartó nevének

mytargetaccountalapértelmezett értékét állítja be."$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": { "vaults_name": { "defaultValue": "key-vault-name", "type": "String" } },Szerkessze a template.json fájl helytulajdonságát a célrégióba. Ez a példa a célrégiót a következőre állítja

centralus: ."resources": [ { "type": "Microsoft.KeyVault/vaults", "apiVersion": "2023-07-01", "name": "[parameters('vaults_name')]", "location": "centralus", ... }, ... ]A régió helykódjainak beszerzéséhez tekintse meg az Azure Locationst. A régió kódja a régió neve szóközök nélkül, az USA = középső középső régiója.

Távolítsa el a sablonban található typ privát végpont erőforrásait.

{ "type": "Microsoft.KeyVault/vaults/privateEndpointConnections", ... }Ha szolgáltatásvégpontot konfigurált a kulcstartóban, a networkAcl szakaszban, a VirtualNetworkRules területen adja hozzá a célalhálózat szabályát. Győződjön meg arról, hogy az ignoreMissingVnetServiceEndpoint jelölő false (Hamis) értékre van állítva, hogy az IaC ne telepítse a Key Vaultot, ha a szolgáltatásvégpont nincs konfigurálva a célrégióban.

parameter.json

{ "$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#", "contentVersion": "1.0.0.0", "parameters": { "target_vnet_externalid": { "value": "virtualnetwork-externalid" }, "target_subnet_name": { "value": "subnet-name" } } }_template.json

"networkAcls": { "bypass": "AzureServices", "defaultAction": "Deny", "ipRules": [], "virtualNetworkRules": [ { "id": "[concat(parameters('target_vnet_externalid'), concat('/subnets/', parameters('target_subnet_name')]", "ignoreMissingVnetServiceEndpoint": false } ] }

Ismételt üzembe helyezés

Helyezze üzembe a sablont egy új kulcstartó létrehozásához a célrégióban.

Mentse a template.json fájlt.

Adja meg vagy válassza ki a következő tulajdonságértékeket:

Előfizetés: válasszon ki egy Azure-előfizetést.

Erőforráscsoport: Válassza az Új létrehozása lehetőséget, majd adjon nevet az erőforráscsoportnak.

Hely: Válasszon ki egy Azure-helyet.

Válassza az Elfogadom a fenti feltételeket, majd válassza a Vásárlás kiválasztása lehetőséget.

A hozzáférési szabályzatokat és a hálózati konfigurációs beállításokat (privát végpontokat) újra kell konfigurálni az új Key Vaultban. A helyreállítható törlési és törlési védelmet újra kell konfigurálni az új kulcstartóban és az automatikus törlési beállításokban.

Tipp.

Ha olyan hibaüzenetet kap, amely szerint a megadott XML nem szintaktikailag érvényes, hasonlítsa össze a sablonban lévő JSON-t az Azure Resource Manager dokumentációjában leírt sémákkal.

Ismételt üzembe helyezés adatmigrálással

Fontos

Ha a Key Vaultot régiók között, de ugyanazon a földrajzi helyen szeretné áthelyezni, ajánlott biztonsági másolatot készíteni, és visszaállítani a titkos kulcsokat, kulcsokat és tanúsítványokat .

- Kövesse az újratelepítési megközelítésben leírt lépéseket.

- Titkos kódok esetén:

- Másolja és mentse a titkos kulcs értékét a forráskulcs-tárolóban.

- Hozza létre újra a titkos kulcsot a célkulcstartóban, és állítsa be az értéket mentett titkos kulcsra.

- Tanúsítványok esetén:

- Exportálja a tanúsítványt EGY PFX-fájlba.

- Importálja a PFX-fájlt a célkulcstartóba. Ha nem tudja exportálni a titkos kulcsot (

exportablenincs beállítva), létre kell hoznia egy új tanúsítványt, és importálnia kell azt a célkulcstartóba.

- A társított Azure-szolgáltatás áthelyezésével a kulcsok újragenerálódnak.

- Győződjön meg arról, hogy a kulcsok a társított szolgáltatáshoz lettek létrehozva.

Ellenőrzés

A régi kulcstartó törlése előtt ellenőrizze, hogy az új tároló tartalmazza-e az összes szükséges kulcsot, titkos kulcsot és tanúsítványt a társított Azure-szolgáltatások áthelyezése után.

Kapcsolódó tartalom

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: